Usare il servizio gestito di Monitoraggio di Azure per Prometheus come origine dati per Grafana usando l'identità del sistema gestita

Il servizio gestito di Monitoraggio di Azure per Prometheus consente di raccogliere e analizzare le metriche su larga scala usando una soluzione di monitoraggio compatibile con Prometheus. Il modo più comune per analizzare e presentare i dati di Prometheus è costituito da un dashboard Grafana. Questo articolo illustra come configurare Prometheus come origine dati per Grafana con gestione Azure e Grafana self-hosted in esecuzione in una macchina virtuale di Azure usando l'autenticazione dell'identità del sistema gestita.

Per informazioni sull'uso di Grafana con Active Directory, vedere Configurare Grafana autogestito per l'uso di Prometheus gestito da Monitoraggio di Azure con Microsoft Entra ID.

Grafana con gestione Azure

Le sezioni seguenti descrivono come configurare il servizio gestito di Monitoraggio di Azure per Prometheus come origine dati per Grafana con gestione Azure.

Importante

Questa sezione descrive il processo manuale per l'aggiunta di un servizio gestito di Monitoraggio di Azure per Prometheus a Grafana con gestione Azure. È possibile ottenere la stessa funzionalità collegando l'area di lavoro di Monitoraggio di Azure e l'area di lavoro Grafana come descritto in Collegare un'area di lavoro Grafana.

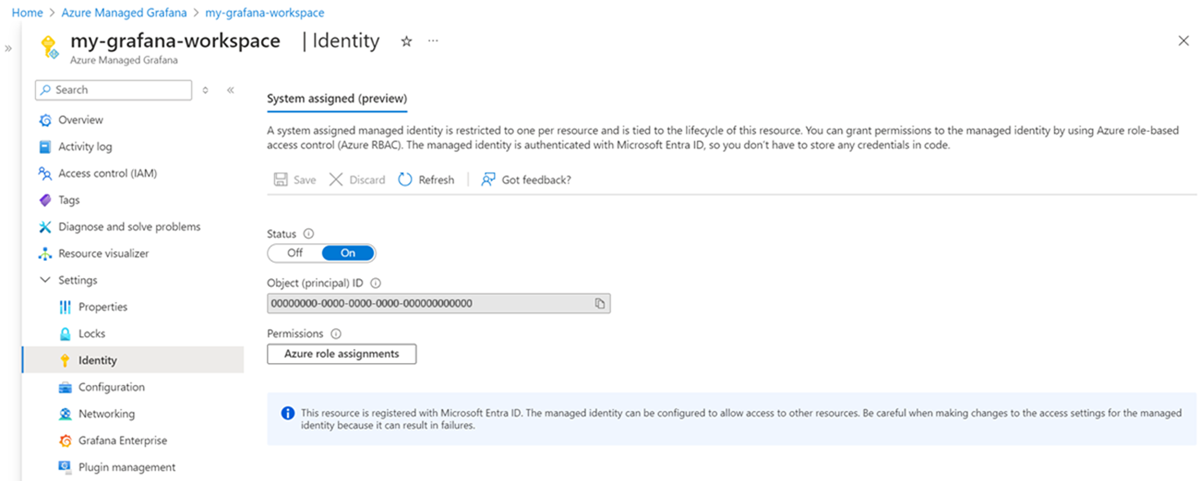

Configurare l'identità del sistema

L'area di lavoro Grafana richiede le impostazioni seguenti:

- Identità gestita di sistema abilitata

- Ruolo lettore dati di monitoraggio per l'area di lavoro Monitoraggio di Azure

Entrambe queste impostazioni vengono configurate per impostazione predefinita quando è stata creata l'area di lavoro Grafana e collegata a un'area di lavoro di Monitoraggio di Azure. Verificare queste impostazioni nella pagina Identità per l'area di lavoro Grafana.

Configurare dall'area di lavoro Grafana

Usare la procedura seguente per consentire l'accesso a tutte le aree di lavoro di Monitoraggio di Azure in un gruppo di risorse o una sottoscrizione:

Aprire la pagina Identità per l'area di lavoro Grafana nel portale di Azure.

Se Stato è No, modificarlo in Sì.

Selezionare assegnazioni di ruolo di Azure per esaminare l'accesso esistente nella sottoscrizione.

Se Lettore dati di monitoraggio non è elencato per la sottoscrizione o il gruppo di risorse:

Selezionare + Aggiungi assegnazione di ruolo.

Per Ambito, selezionare Sottoscrizione o Gruppo di risorse.

Per Ruolo, selezionare Lettore dati di monitoraggio.

Seleziona Salva.

Configurare dall'area di lavoro di Monitoraggio di Azure

Usare la procedura seguente per consentire l'accesso solo a un'area di lavoro specifica di Monitoraggio di Azure:

Aprire la pagina Controllo di accesso (IAM) per l'area di lavoro di Monitoraggio di Azure nel portale di Azure.

Selezionare Aggiungi un'assegnazione di ruolo.

Selezionare Lettore dati di monitoraggio e selezionare Avanti.

In Assegna accesso a, selezionare Identità gestita.

Seleziona + Seleziona membri.

Per Identità gestita selezionare Grafana con gestione Azure.

Selezionare l'area di lavoro Grafana e quindi selezionare Seleziona.

Selezionare Rivedi + assegna per salvare la configurazione.

Creare un'origine dati Prometheus

Grafana con gestione Azure supporta l'autenticazione di Azure per impostazione predefinita.

Aprire la pagina Panoramica per l'area di lavoro di Monitoraggio di Azure nel portale di Azure.

Copiare Endpoint di query, necessario in un passaggio seguente.

Aprire l'area di lavoro Grafana con gestione Azure nel portale di Azure.

Selezionare Endpoint per visualizzare l'area di lavoro Grafana.

Selezionare Configurazione e quindi Origine dati.

Selezionare Aggiungi origine dati e quindi Prometheus.

Per URL, incollare l'endpoint di query per l'area di lavoro di Monitoraggio di Azure.

Selezionare Autenticazione di Azure per attivarla.

Per Autenticazione in Autenticazione di Azure, selezionare Identità gestita.

Scorrere fino alla fine della pagina e selezionare Salva e testa.

Grafana autogestito

Le sezioni seguenti descrivono come configurare il servizio gestito di Monitoraggio di Azure per Prometheus come origine dati per Grafana autogestito in una macchina virtuale di Azure.

Configurare l'identità del sistema

Le macchine virtuali di Azure supportano sia l'identità assegnata dal sistema che l'identità assegnata dall'utente. La procedura seguente consente di configurare l'identità assegnata dal sistema.

Configurare dalla macchina virtuale di Azure

Usare la procedura seguente per consentire l'accesso a tutte le aree di lavoro di Monitoraggio di Azure in un gruppo di risorse o una sottoscrizione:

Aprire la pagina Identità per la macchina virtuale nel portale di Azure.

Se Stato è No, modificarlo in Sì.

Seleziona Salva.

Selezionare assegnazioni di ruolo di Azure per esaminare l'accesso esistente nella sottoscrizione.

Se Lettore dati di monitoraggio non è elencato per la sottoscrizione o il gruppo di risorse:

Selezionare + Aggiungi assegnazione di ruolo.

Per Ambito, selezionare Sottoscrizione o Gruppo di risorse.

Per Ruolo, selezionare Lettore dati di monitoraggio.

Seleziona Salva.

Configurare dall'area di lavoro di Monitoraggio di Azure

Usare la procedura seguente per consentire l'accesso solo a un'area di lavoro specifica di Monitoraggio di Azure:

Aprire la pagina Controllo di accesso (IAM) per l'area di lavoro di Monitoraggio di Azure nel portale di Azure.

Selezionare Aggiungi un'assegnazione di ruolo.

Selezionare Lettore dati di monitoraggio e selezionare Avanti.

In Assegna accesso a, selezionare Identità gestita.

Seleziona + Seleziona membri.

Per Identità gestita, selezionare Macchina virtuale.

Selezionare l'area di lavoro Grafana e quindi fare clic su Seleziona.

Selezionare Rivedi + assegna per salvare la configurazione.

Creare un'origine dati Prometheus

Le versioni 9.x e successive di Grafana supportano l'autenticazione di Azure, ma non è abilitata per impostazione predefinita. Per abilitare questa funzionalità, è necessario aggiornare la configurazione di Grafana. Per determinare dove si trova il file Grafana.ini e come modificare la configurazione di Grafana, esaminare il documento Configurare Grafana di Grafana Labs. Dopo aver appreso dove risiede il file di configurazione nella macchina virtuale, eseguire l'aggiornamento seguente:

Individuare e aprire il file Grafana.ini nella macchina virtuale.

Nella sezione

[auth]del file di configurazione modificare l'impostazioneazure_auth_enabledsutrue.Nella sezione

[azure]del file di configurazione modificare l'impostazionemanaged_identity_enabledsutrueAprire la pagina Panoramica per l'area di lavoro di Monitoraggio di Azure nel portale di Azure.

Copiare Endpoint di query, necessario in un passaggio seguente.

Aprire l'area di lavoro Grafana con gestione Azure nel portale di Azure.

Fare clic su Endpoint per visualizzare l'area di lavoro Grafana.

Selezionare Configurazione e quindi Origine dati.

Fare clic su Aggiungi origine dati e quindi Prometheus.

Per URL, incollare l'endpoint di query per l'area di lavoro di Monitoraggio di Azure.

Selezionare Autenticazione di Azure per attivarla.

Per Autenticazione in Autenticazione di Azure, selezionare Identità gestita.

Scorrere fino alla parte inferiore della pagina e fare clic su Salva e testa.

Domande frequenti

Questa sezione fornisce le risposte alle domande comuni.

Mancano tutte le metriche o alcune delle mie metriche. Come è possibile risolvere i problemi?

È possibile usare la guida alla risoluzione dei problemi per l'inserimento di metriche Prometheus dall'agente gestito qui.

Perché mancano metriche con due etichette con lo stesso nome ma che presentano maiuscole/minuscole diverse?

Prometheus gestito da Azure è un sistema senza distinzione tra maiuscole e minuscole. Tratta le stringhe, come nomi di metriche, nomi di etichette o valori di etichette, come la stessa serie temporale se differiscono da un'altra serie temporale solo in base alla distinzione tra maiuscole e minuscole della stringa. Per altre informazioni, vedere Panoramica delle metriche in Prometheus.

Vengono visualizzati alcuni gap nei dati delle metriche, perché si verifica questo problema?

Durante gli aggiornamenti dei nodi, è possibile che si verifichi un gap di 1-2 minuti nei dati delle metriche raccolti dagli agenti di raccolta a livello di cluster. Questo gap si verifica perché il nodo in cui vengono eseguiti i dati viene aggiornato come parte di un normale processo di aggiornamento. Questo processo di aggiornamento influisce sulle destinazioni al livello di cluster, ad esempio su kube-state-metrics e su destinazioni di applicazione personalizzate specificate. Ciò si verifica quando il cluster viene aggiornato manualmente o tramite l'aggiornamento automatico. Questo comportamento è previsto e si verifica a causa del nodo in cui viene eseguito l'aggiornamento. Questo comportamento non influisce sulle regole di avviso consigliate.

Passaggi successivi

- Configurare Grafana autogestito per l'uso di Prometheus gestito da Azure con Microsoft Entra ID.

- Raccogliere le metriche di Prometheus per il cluster del servizio Azure Kubernetes.

- Configurare i gruppi di regole di avviso e di registrazione di Prometheus.

- Personalizzare lo scorporo delle metriche di Prometheus.