Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Oltre al dominio predefinito fornito con il servizio Azure SignalR, è anche possibile aggiungere un dominio DNS (Domain Name System) personalizzato al servizio. Questo articolo illustra come aggiungere un dominio personalizzato alla risorsa del servizio Azure SignalR.

Prerequisiti

- Un dominio personalizzato registrato tramite il servizio app di Azure o un registrar non Microsoft.

- Un account Azure con una sottoscrizione attiva. Se non hai un account, puoi crearlo gratuitamente.

- Un gruppo di risorse di Azure.

- Risorsa Servizio Azure SignalR.

- Un'istanza di Azure Key Vault.

- Un certificato TLS/SSL di dominio personalizzato archiviato nell'istanza di Key Vault. Per altre informazioni, vedere Introduzione ai certificati di Key Vault.

- Una zona DNS di Azure (facoltativa).

Aggiungere un certificato personalizzato

Prima di poter aggiungere un dominio personalizzato, è necessario aggiungere un certificato TLS/SSL personalizzato. La risorsa del servizio Azure SignalR accede al certificato archiviato nel Key Vault attraverso un'identità gestita.

Note

La funzionalità domini personalizzati è una funzionalità di livello Premium. È possibile aggiornare le risorse del livello Standard al livello Premium senza tempi di inattività.

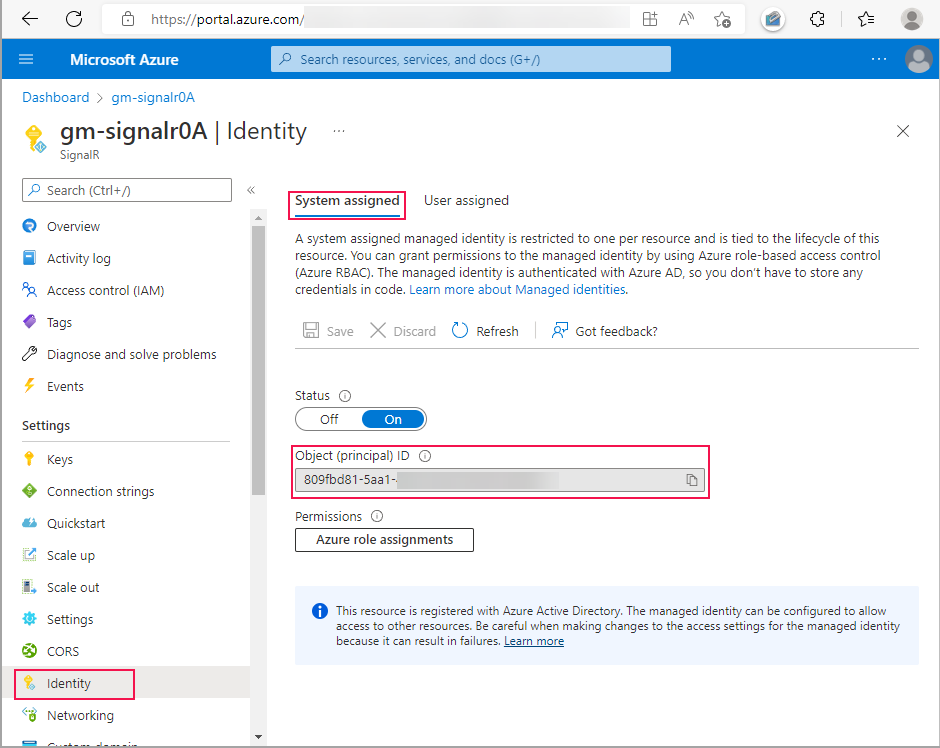

Abilitare l'identità gestita in un servizio Azure SignalR

È possibile usare un'identità gestita assegnata dal sistema o una assegnata dall’utente. Questo articolo illustra come usare un'identità gestita assegnata dal sistema.

Nel portale di Azure passare alla risorsa del servizio Azure SignalR.

Nel riquadro sinistro selezionare Identità.

Nella tabella assegnata dal sistema, impostare Stato su Attivato .

Seleziona Salva. Quando viene richiesto di abilitare l'identità gestita assegnata dal sistema, selezionare Sì.

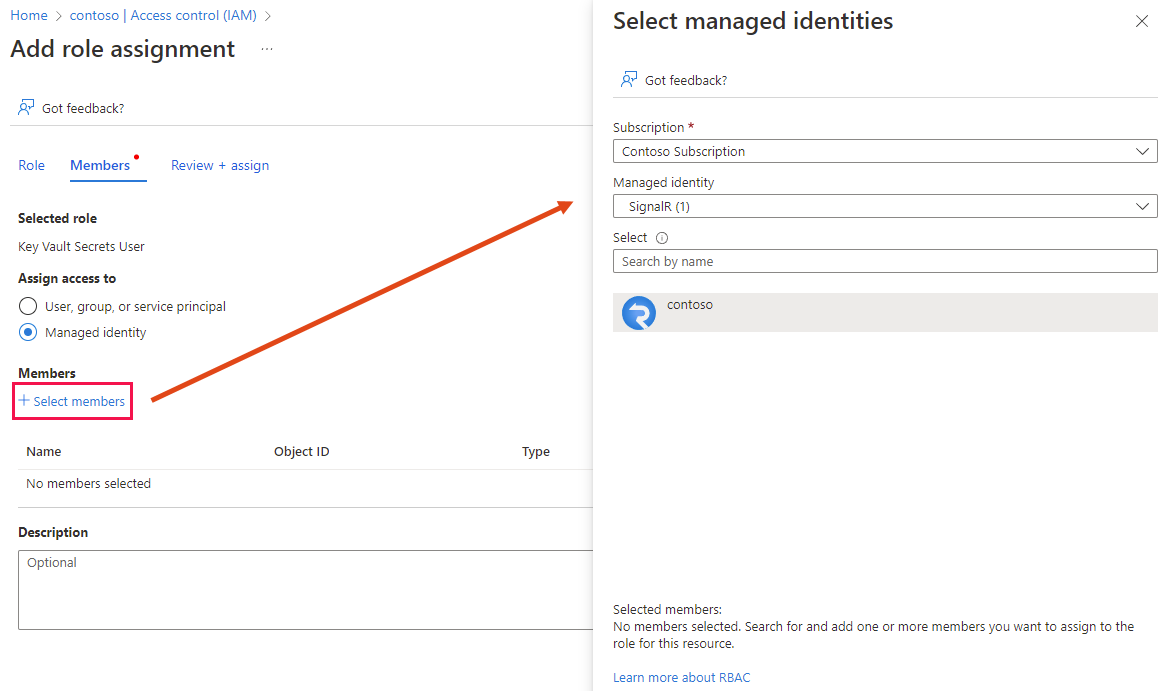

Dopo aver creato l'identità, viene visualizzato l'ID dell'oggetto (principale). Il servizio Azure SignalR usa l'ID oggetto dell'identità gestita assegnata al sistema per accedere al Key Vault. Il nome dell'identità gestita corrisponde al nome dell'istanza del servizio Azure SignalR. Nella sezione successiva si cerca l'entità (identità gestita) usando il nome o l'ID oggetto.

Concedere all'identità gestita l'accesso all'insieme di credenziali delle chiavi

Il servizio Azure SignalR usa un'identità gestita per accedere al Key Vault di Azure. È necessario concedere all'identità gestita l'autorizzazione per accedere all'insieme di credenziali delle chiavi.

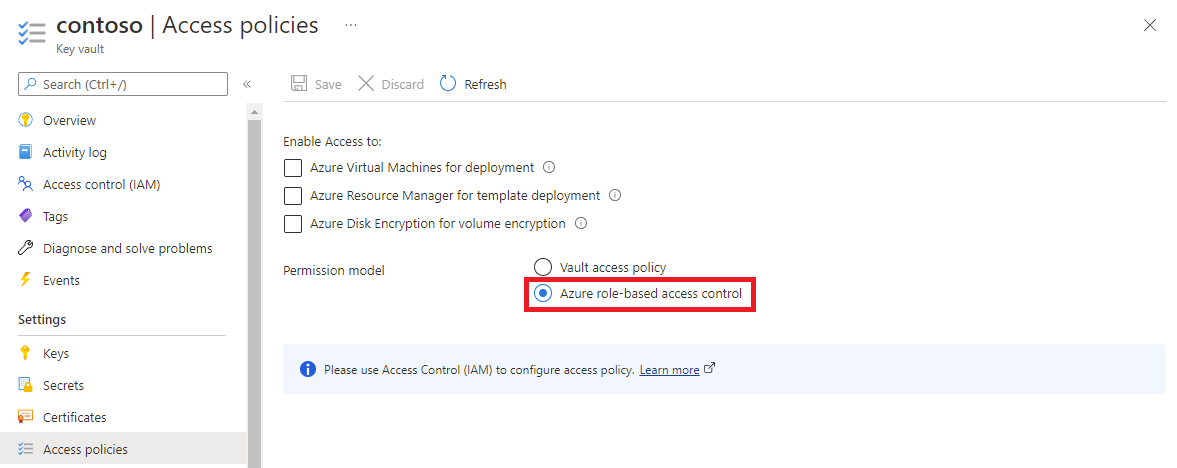

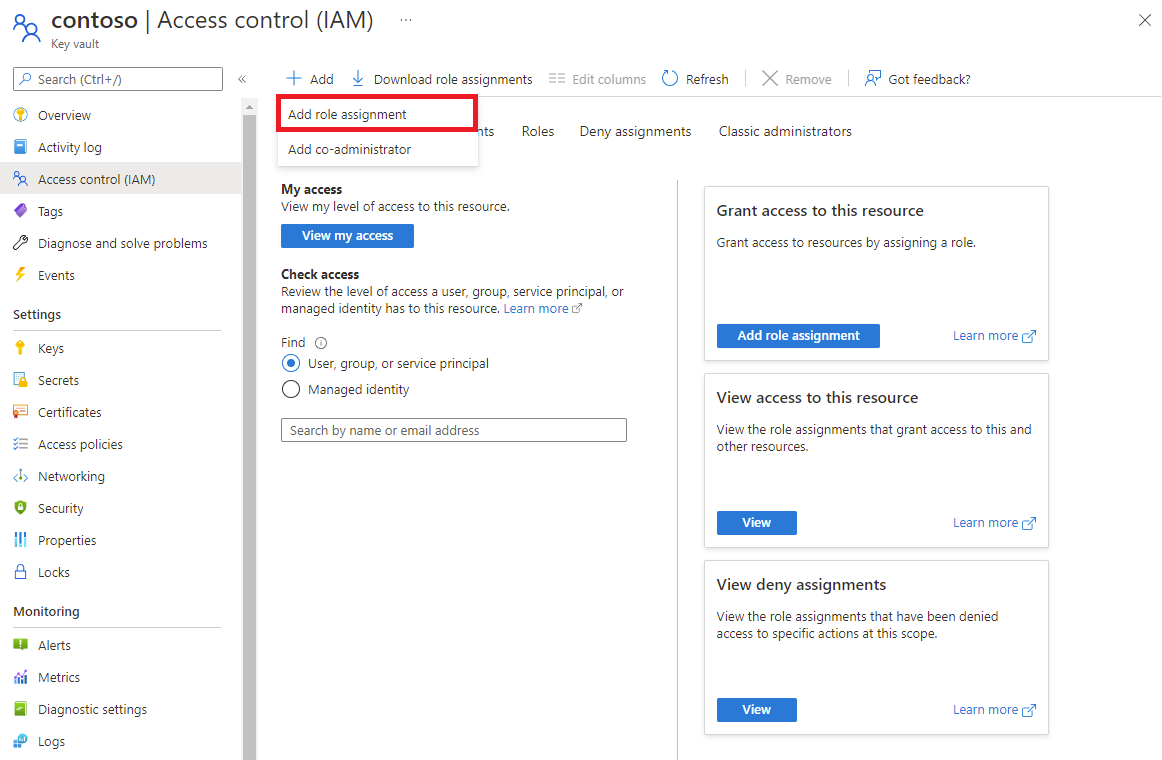

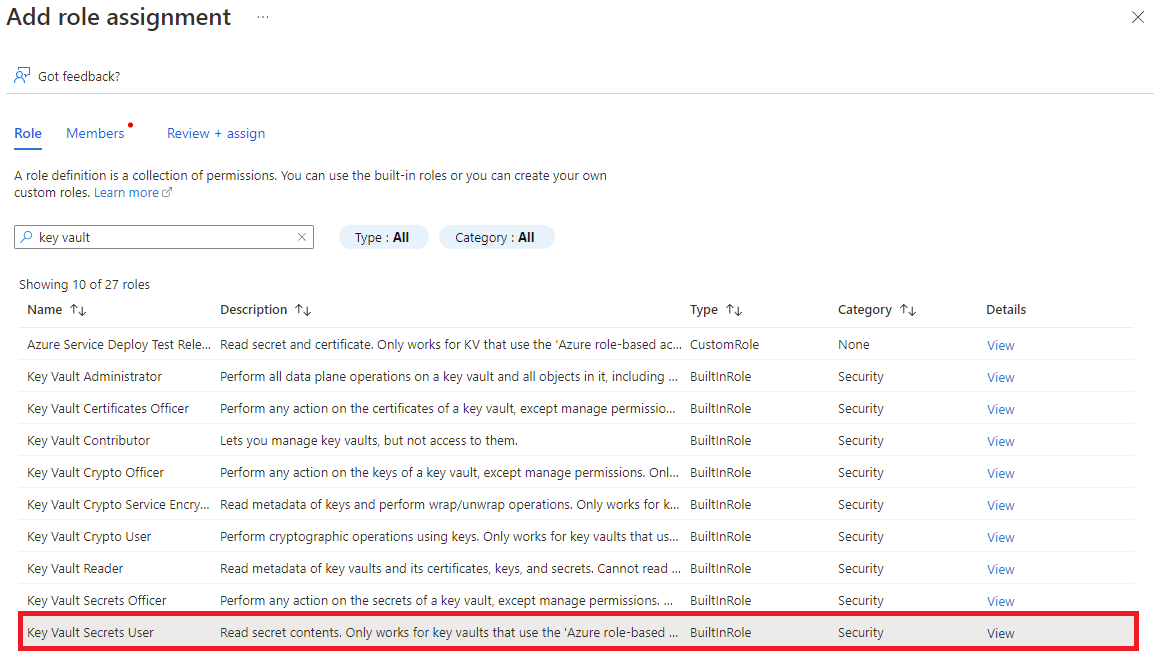

La procedura per concedere l'autorizzazione dipende dal fatto che siano stati selezionati i criteri di accesso dell'insieme di credenziali o il controllo degli accessi in base al ruolo di Azure come modello di autorizzazione dell'insieme di credenziali delle chiavi.

Se si usa il criterio di accesso all'insieme di credenziali come modello di autorizzazione per l'insieme di credenziali delle chiavi, seguire questa procedura per aggiungere un nuovo criterio di accesso.

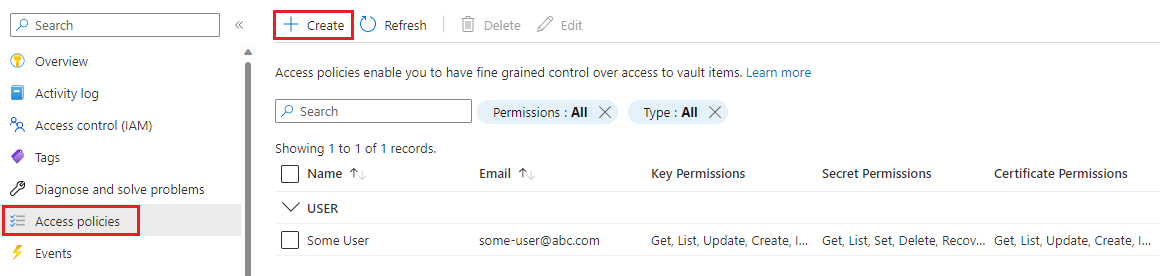

Passare alla risorsa insieme di credenziali delle chiavi.

Nel riquadro sinistro selezionare Criteri di accesso.

Selezionare Crea.

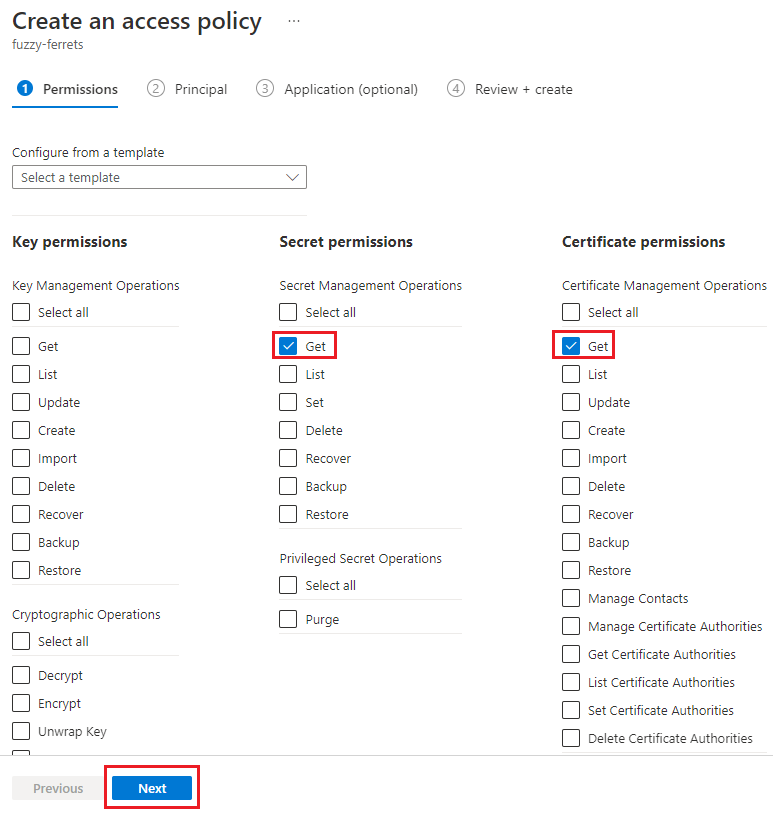

Nella scheda Autorizzazioni :

- In Autorizzazioni segrete selezionare Recupera.

- In Autorizzazioni certificato selezionare Ottieni.

Selezionare Avanti per passare alla scheda Entità.

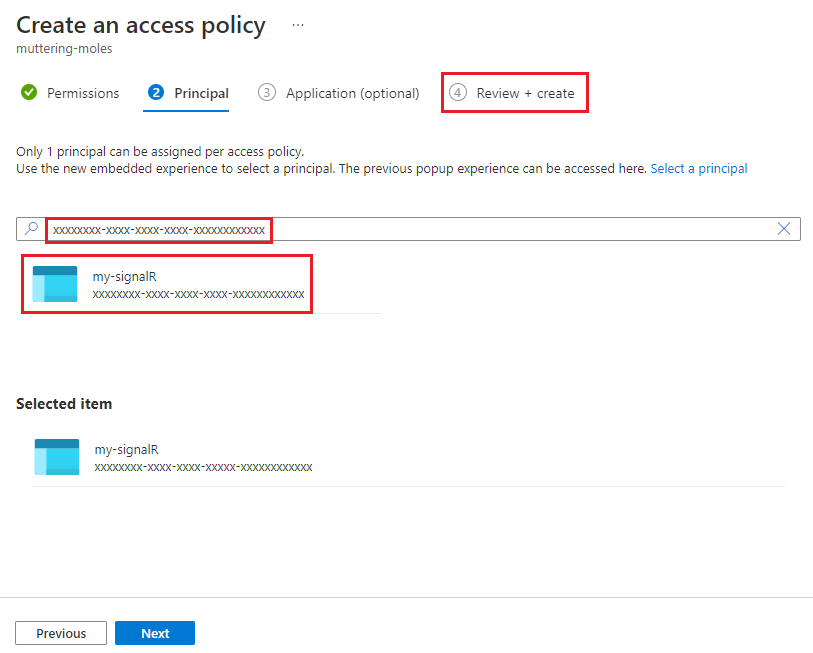

Immettere l'ID oggetto dell'identità gestita nella casella di ricerca.

Selezionare l'identità gestita dai risultati della ricerca.

Selezionare la scheda Rivedi e crea.

Nella scheda Rivedi e crea selezionare Crea.

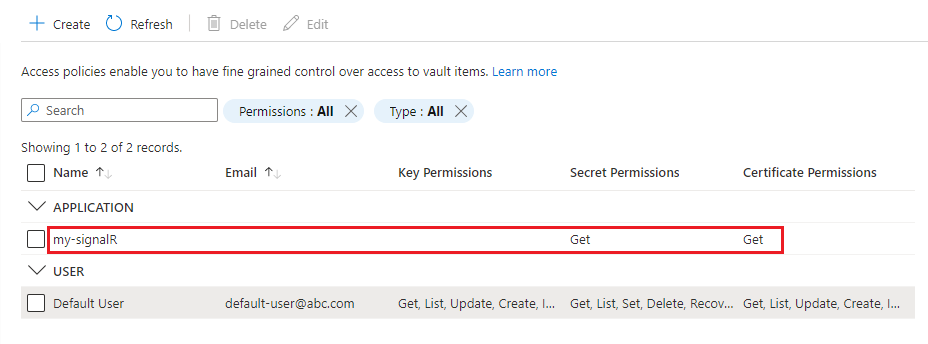

L'identità gestita per l'istanza del servizio Azure SignalR è elencata nella tabella dei criteri di accesso.

Aggiungere un certificato personalizzato alla risorsa del servizio Azure SignalR

Per aggiungere il certificato personalizzato alla risorsa del servizio Azure SignalR, seguire questa procedura:

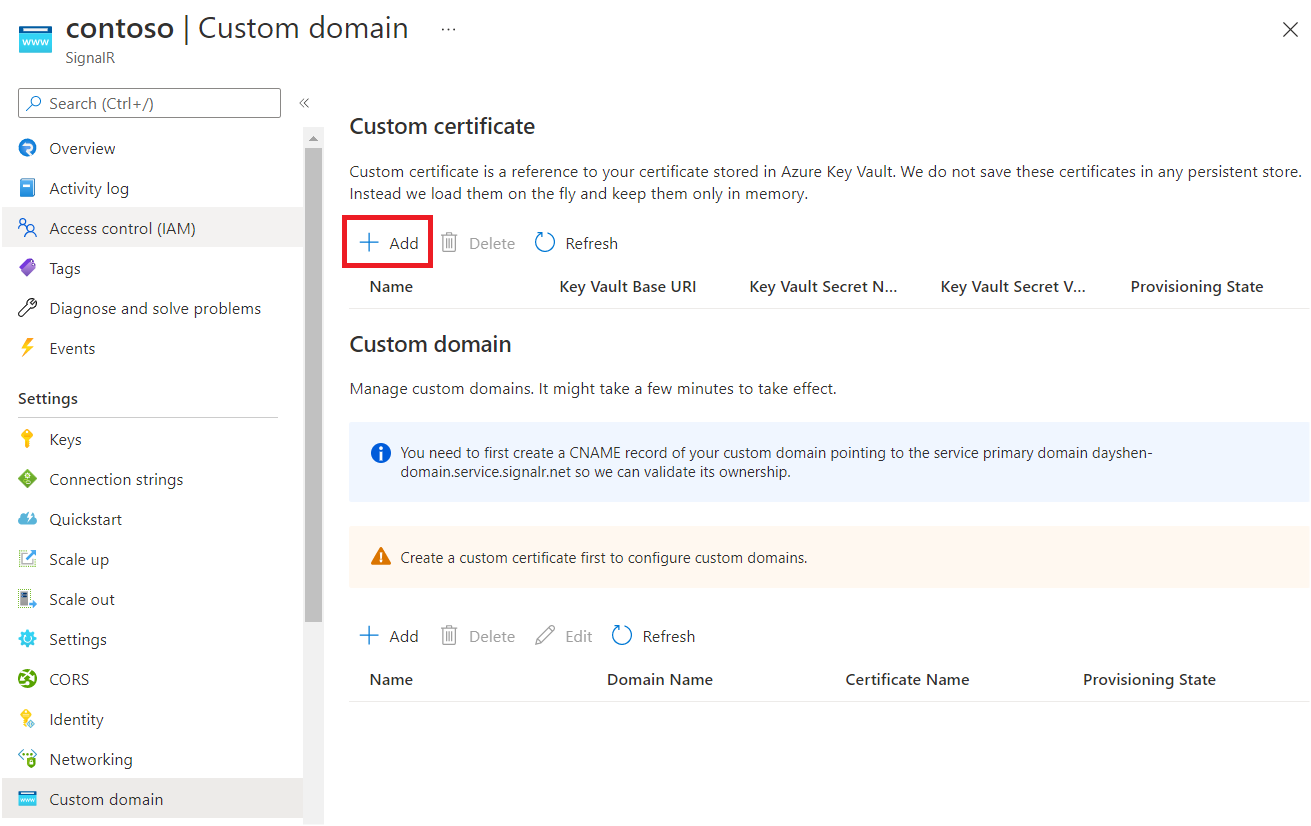

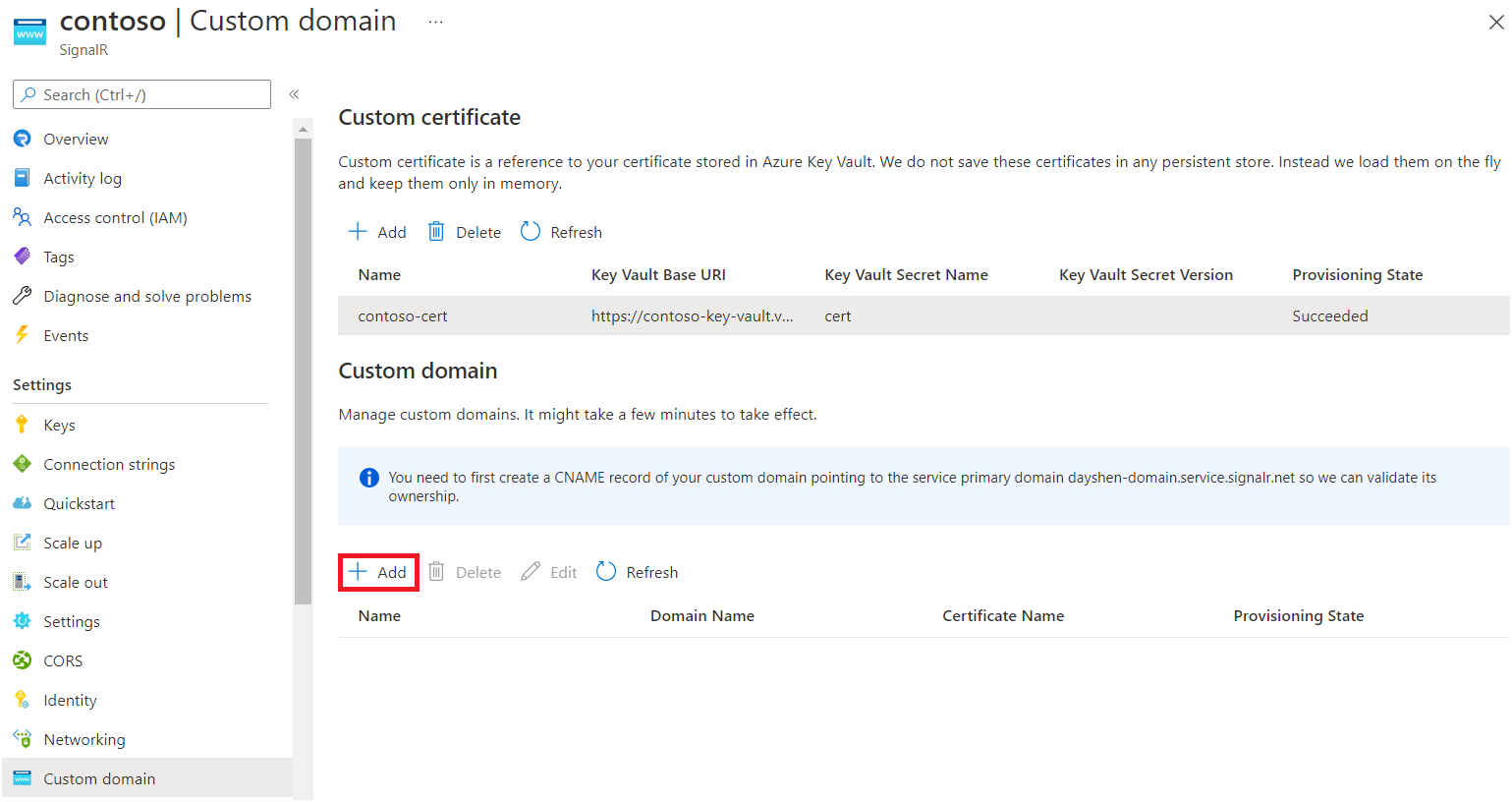

Nel portale di Azure passare alla risorsa del servizio Azure SignalR.

Nel riquadro sinistro selezionare Dominio personalizzato.

In Certificato personalizzato, selezionare Aggiungi.

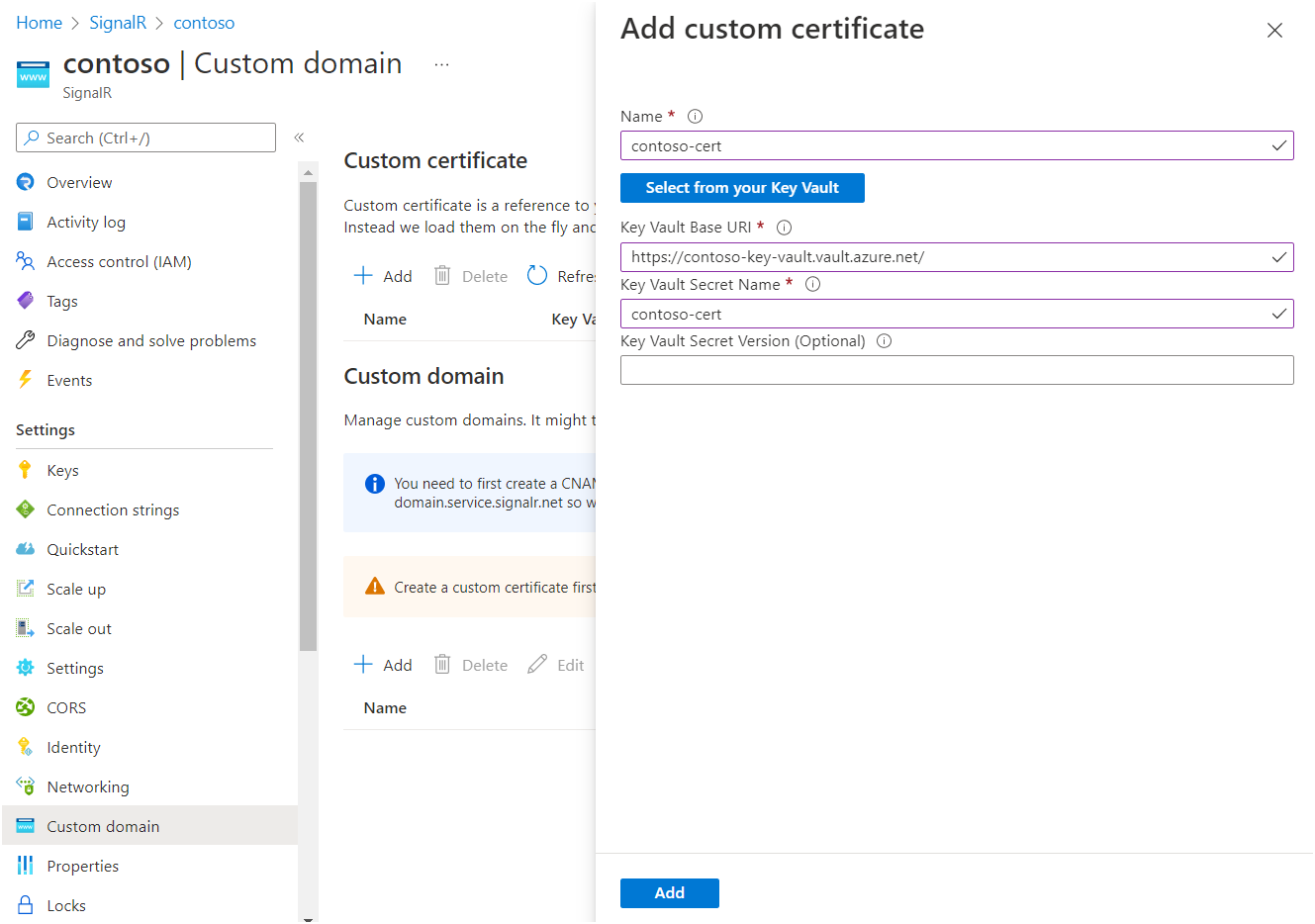

Immettere un nome per il certificato personalizzato.

Per scegliere un certificato del Key Vault, selezionare Seleziona dal tuo Key Vault. Dopo aver effettuato la selezione, l'URI di base dell'insieme di credenziali delle chiavi e il nome del segreto dell'insieme di credenziali delle chiavi vengono compilati automaticamente. In alternativa, compilare manualmente i campi.

Facoltativamente, è possibile specificare un valore per Versione segreta del Key Vault se si vuole fissare il certificato a una versione specifica.

Selezionare Aggiungi.

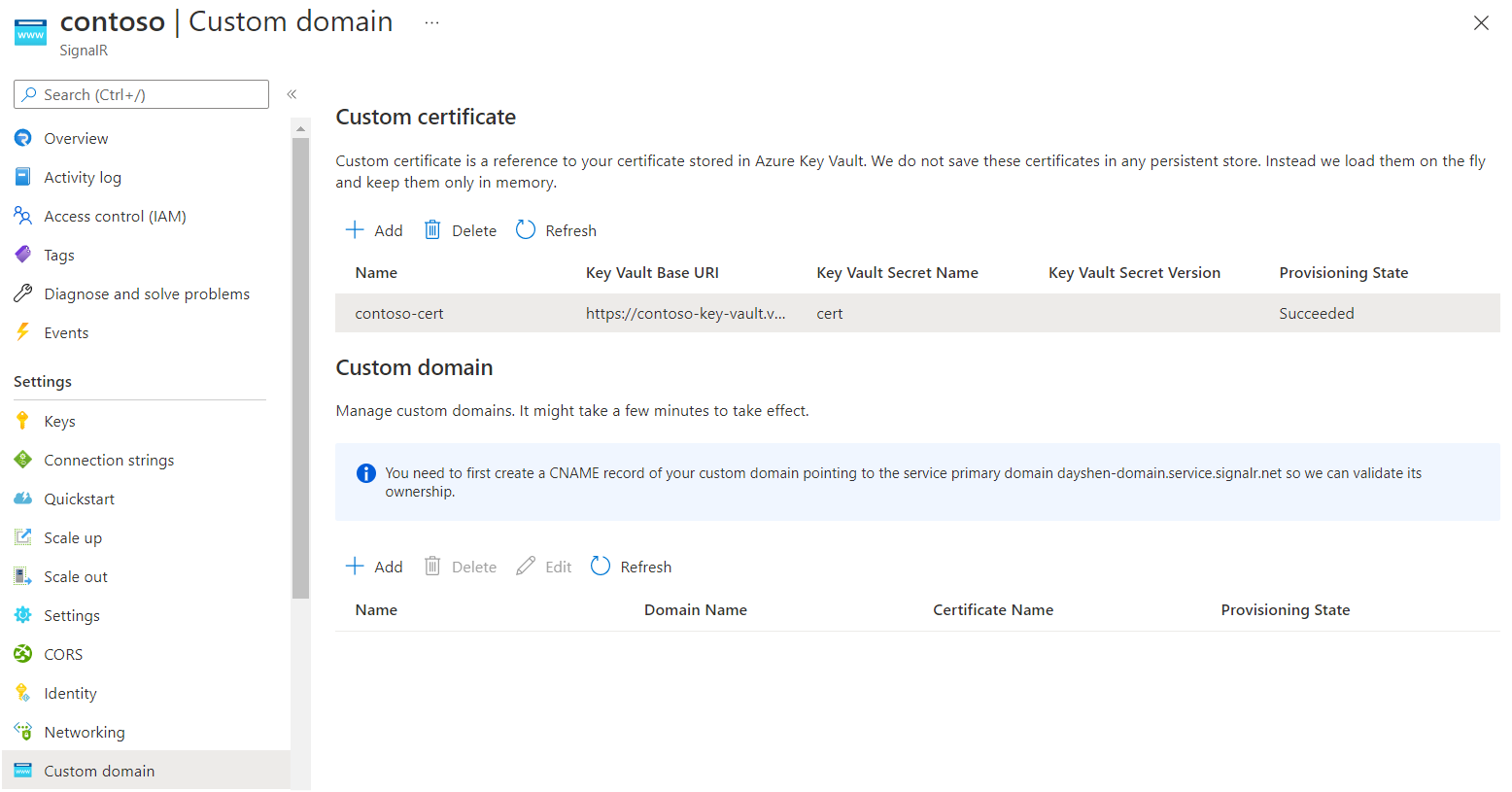

Il servizio Azure SignalR recupera il certificato e ne convalida il contenuto. Al termine, per Stato provisioning viene visualizzato Completato per il certificato.

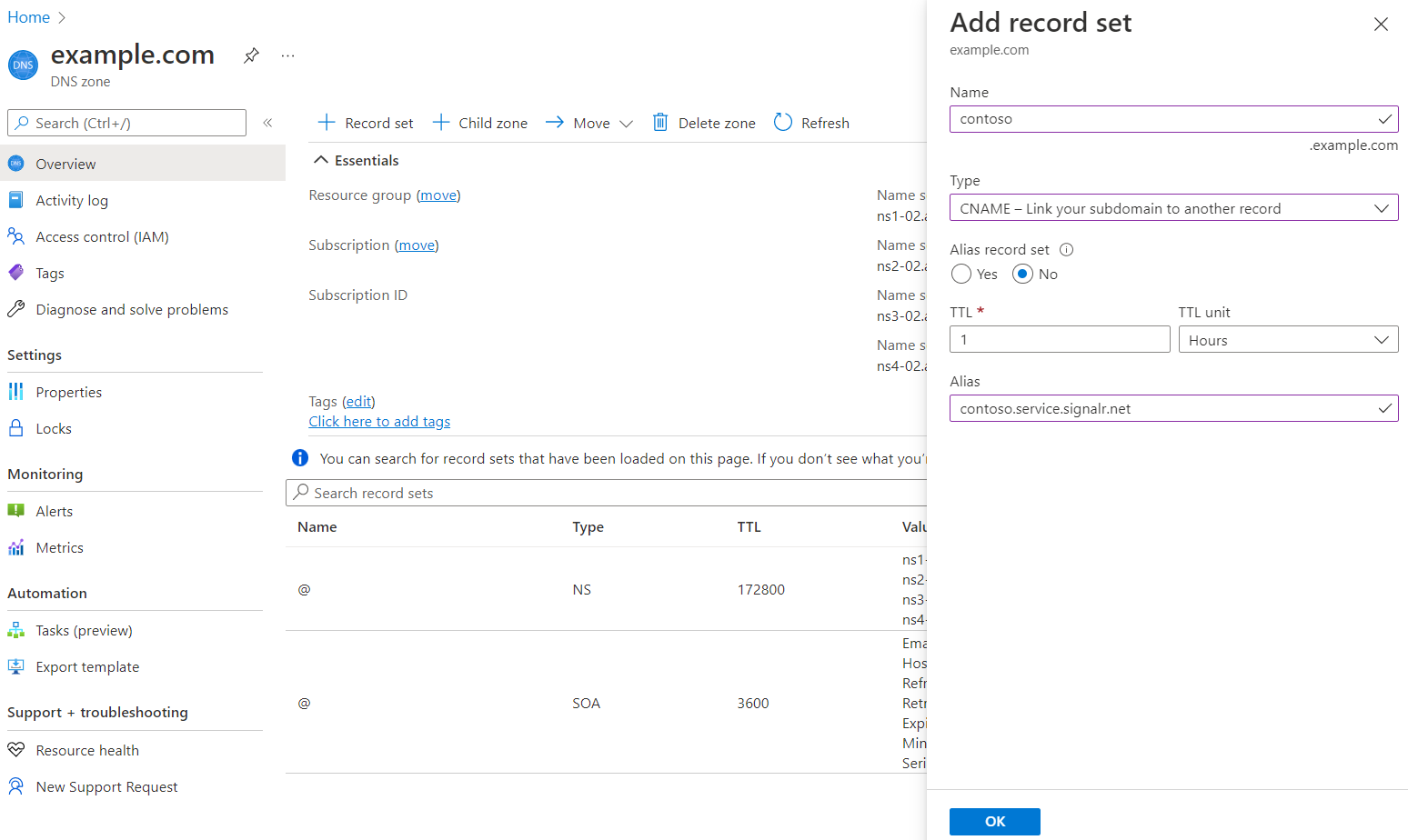

Creare un record CNAME di dominio personalizzato

È necessario creare un CNAME record per il dominio personalizzato in una zona DNS di Azure o con il servizio di registrazione non Microsoft. Il CNAME record crea un alias dal dominio personalizzato al dominio predefinito del servizio Azure SignalR. Il servizio Azure SignalR usa il record per convalidare la proprietà del dominio personalizzato.

Ad esempio, se il dominio predefinito è contoso.service.signalr.net e il dominio personalizzato è contoso.example.com, è necessario creare un CNAME record in example.com.

Dopo aver creato il CNAME record, è possibile eseguire una ricerca DNS per visualizzare le CNAME informazioni. Nell'esempio l'output del linux dig comando (ricerca DNS) è simile a questo output:

contoso.example.com. 0 IN CNAME contoso.service.signalr.net.

Se si usa una zona DNS di Azure, vedere Gestire i record DNS per informazioni su come aggiungere un CNAME record.

Se si usano altri provider DNS, seguire la guida del provider per creare un CNAME record.

Aggiungere un dominio personalizzato

Aggiungere ora il dominio personalizzato alla risorsa del servizio Azure SignalR.

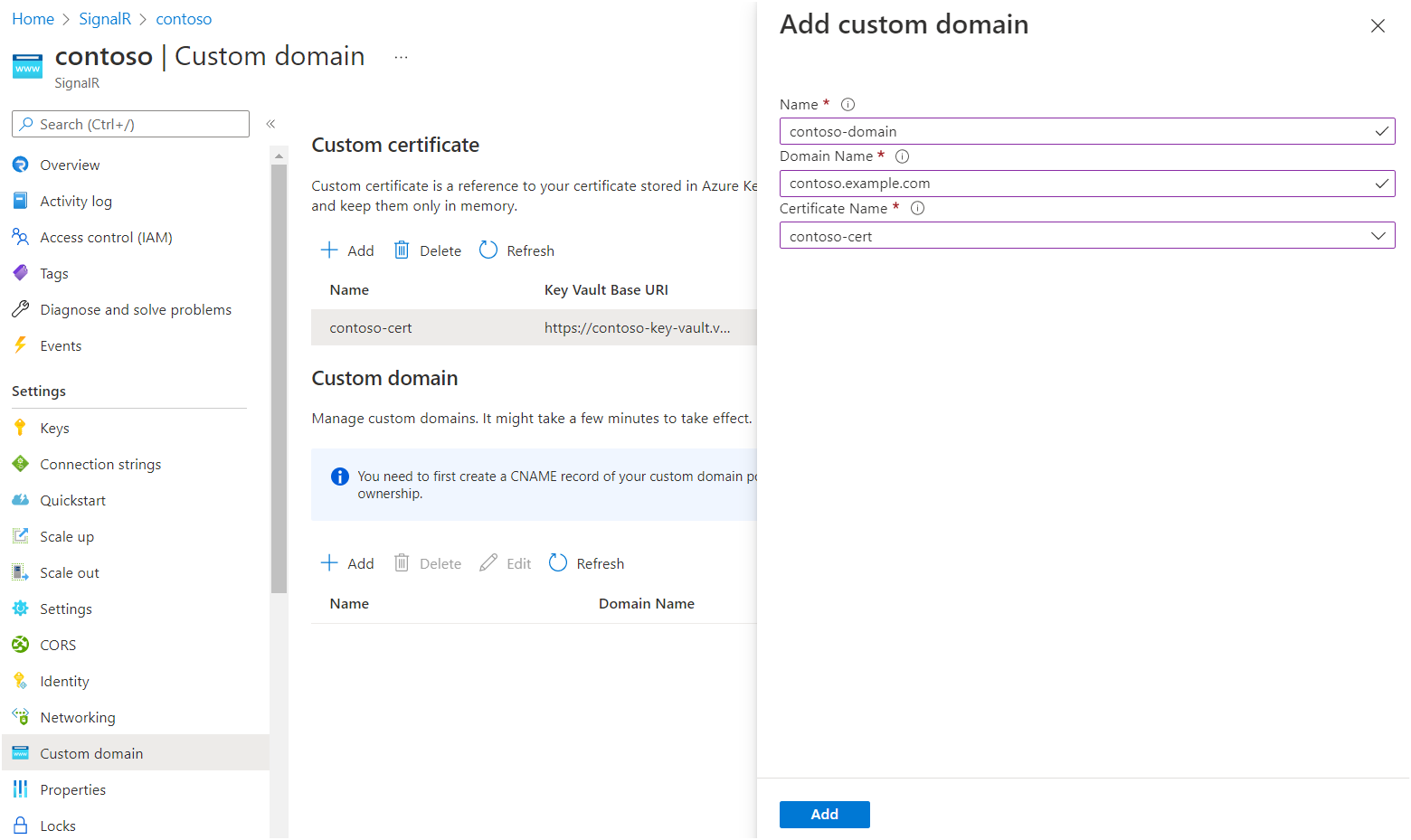

Nel portale di Azure passare alla risorsa del servizio Azure SignalR.

Nel riquadro sinistro selezionare Dominio personalizzato.

In Dominio personalizzato, selezionare Aggiungi.

Immettere un nome per il dominio personalizzato.

Immettere il nome di dominio completo del dominio personalizzato. Ad esempio, usare contoso.com.

Selezionare un certificato personalizzato applicabile a questo dominio personalizzato.

Selezionare Aggiungi.

Verificare un dominio personalizzato

Per verificare il dominio personalizzato, è possibile usare l'API di integrità. L'API di integrità è un endpoint pubblico che restituisce lo stato di integrità dell'istanza del servizio Azure SignalR. L'API di integrità è disponibile all'indirizzo https://<your custom domain>/api/health.

Ecco un esempio che usa cURL:

PS C:\> curl.exe -v https://contoso.example.com/api/health

...

> GET /api/health HTTP/1.1

> Host: contoso.example.com

< HTTP/1.1 200 OK

Dovrebbe restituire il codice di stato 200 senza alcun errore di certificato.

Accedere a Key Vault in una rete privata

Se hai configurato un endpoint privato nel vault delle chiavi, il servizio Azure SignalR non può accedere al vault delle chiavi tramite una rete pubblica. È possibile concedere al servizio Azure SignalR l'accesso a Key Vault tramite una rete privata creando un endpoint privato condiviso.

Dopo aver creato un endpoint privato condiviso, aggiungere un certificato personalizzato. Per altre informazioni, vedere Aggiungere un certificato personalizzato alla risorsa del servizio Azure SignalR.

Importante

Non è necessario modificare il dominio nell'URI dell'insieme di credenziali delle chiavi. Ad esempio, se l'URI di base del key vault è https://contoso.vault.azure.net, usa questo URI per configurare un certificato personalizzato.

Non è necessario consentire in modo esplicito gli indirizzi IP del servizio Azure SignalR nelle impostazioni del firewall del Key Vault. Per altre informazioni, vedere Diagnostica dei collegamenti privati di Key Vault.

Rotazione del certificato

Se non si specifica una versione privata quando si crea un certificato personalizzato, il servizio Azure SignalR controlla periodicamente la versione più recente in Key Vault. Quando viene osservata una nuova versione, viene applicata automaticamente. Il ritardo è in genere entro un'ora.

In alternativa, è possibile aggiungere un certificato personalizzato a una versione privata specifica in Key Vault. Quando è necessario applicare un nuovo certificato, è possibile modificare la versione del segreto e quindi aggiornare il certificato personalizzato in modo proattivo.

Pulire le risorse

Se non si prevede di usare le risorse create in questo articolo, è possibile eliminare il gruppo di risorse.

Attenzione

L'eliminazione del gruppo di risorse comporta l'eliminazione di tutte le risorse contenute al suo interno. Se le risorse esterne all'ambito di questo articolo sono presenti nel gruppo di risorse specificato, vengono eliminate anche.