Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

In Servizio Azure SignalR è possibile usare un'identità gestita da Microsoft Entra ID per:

- Ottenere i token di accesso.

- Accedere ai segreti in Azure Key Vault.

Il servizio supporta una sola identità gestita. È possibile creare un'identità assegnata dal sistema o assegnata dall'utente. Un'identità assegnata dal sistema è dedicata all'istanza di Servizio Azure SignalR e viene eliminata quando si elimina l'istanza. Un'identità assegnata dall'utente viene gestita indipendentemente dalla risorsa Servizio Azure SignalR.

Questo articolo illustra come creare un'identità gestita per Servizio Azure SignalR e come usarla in scenari serverless.

Prerequisiti

Per usare un'identità gestita, è necessario disporre degli elementi seguenti:

- Una sottoscrizione di Azure. Se non si ha una sottoscrizione di Azure, creare un account gratuito prima di iniziare.

- Risorsa Servizio Azure SignalR.

- Risorse upstream a cui si vuole accedere, ad esempio una risorsa di Azure Key Vault.

- Un'app funzioni di Azure (app per le funzioni).

Aggiungere un'identità gestita a Servizio Azure SignalR

È possibile aggiungere un'identità gestita a Servizio Azure SignalR nel portale di Azure o nell'interfaccia della riga di comando di Azure. Questo articolo illustra come aggiungere un'identità gestita a Servizio Azure SignalR nel portale di Azure.

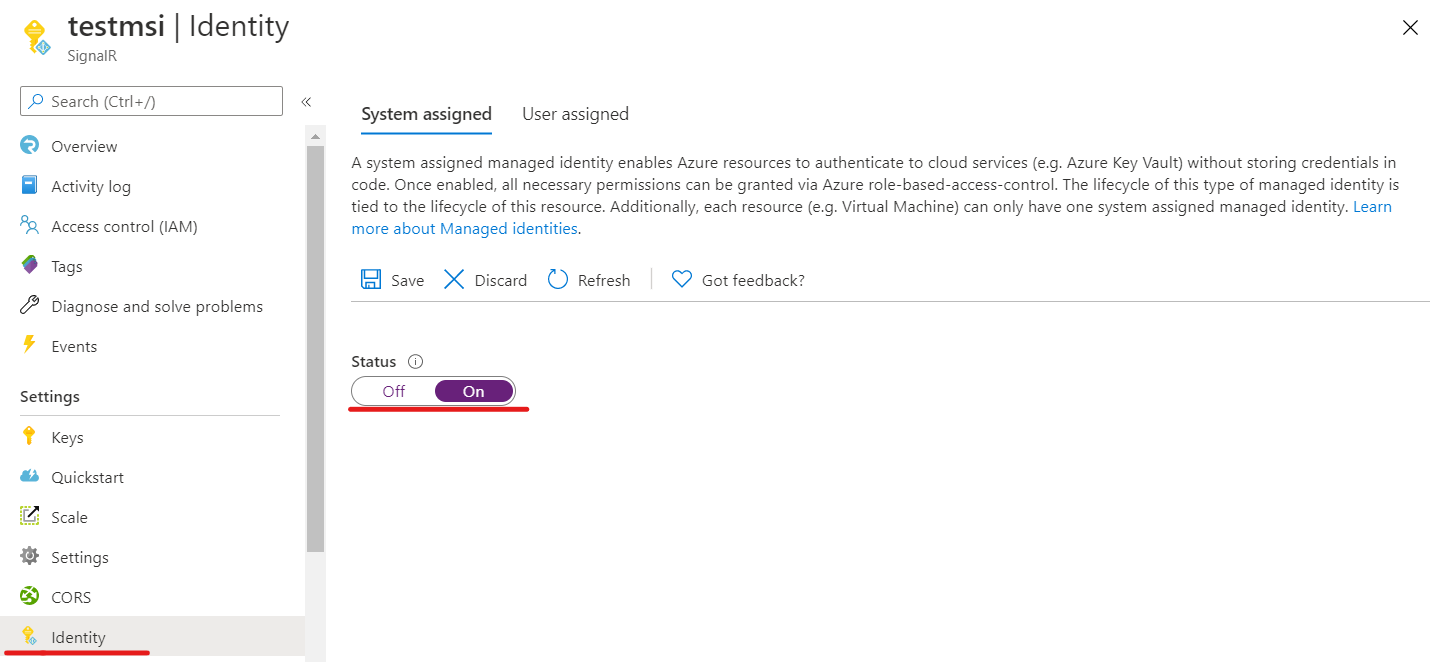

Aggiungere un'identità assegnata dal sistema

Per aggiungere un'identità gestita assegnata dal sistema all'istanza di Servizio Azure SignalR:

Nel portale di Azure passare all'istanza del servizio Azure SignalR.

Selezionare Identità.

All'interno della scheda Assegnata dal sistema impostare Stato su Attivato.

Selezionare Salva.

Fare clic su Sì per confermare la modifica.

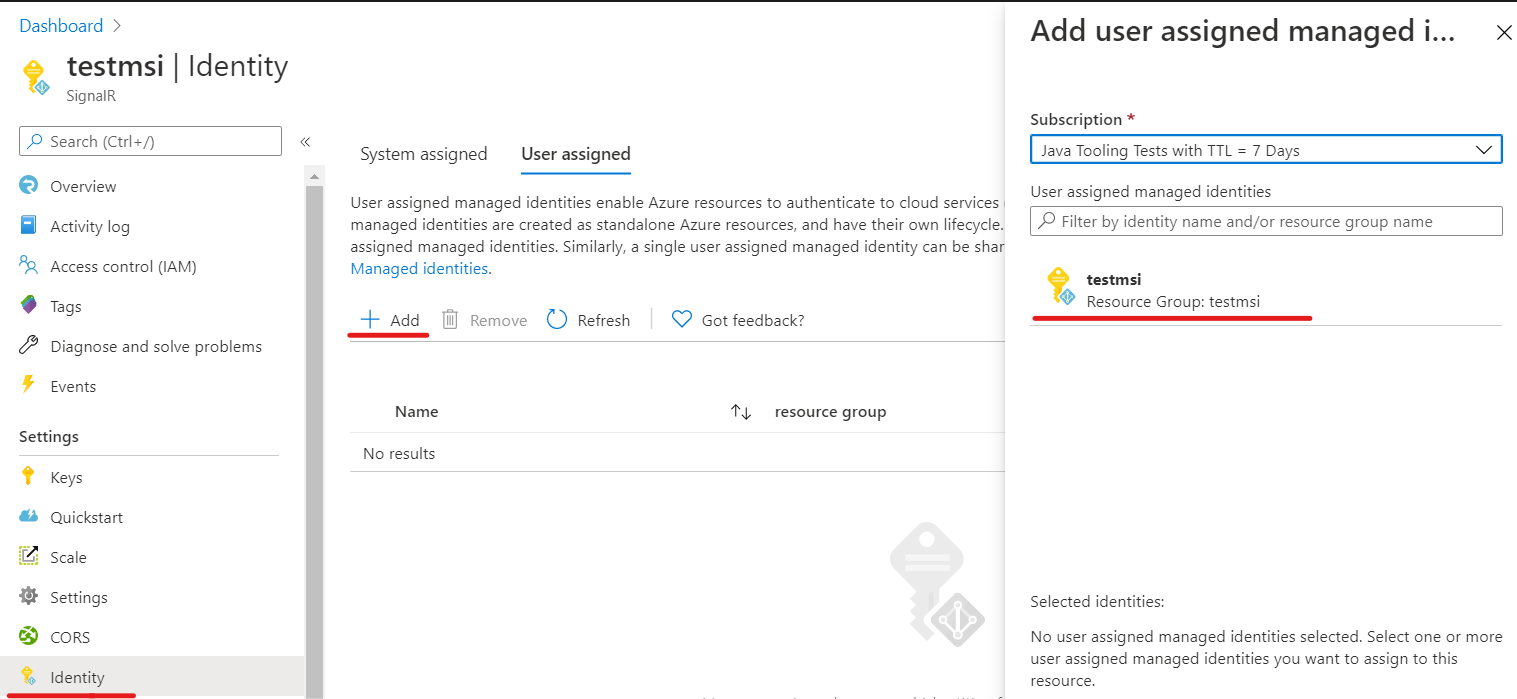

Aggiungere un'identità assegnata dall'utente

Per aggiungere un'identità assegnata dall'utente all'istanza di Servizio Azure SignalR, è necessario creare l'identità e quindi aggiungerla al servizio.

Seguire queste istruzioni per creare una risorsa identità gestita assegnata dall'utente.

Nel portale di Azure passare all'istanza del servizio Azure SignalR.

Selezionare Identità.

Nella scheda Assegnata dall'utente selezionare Aggiungi.

Nel menu a discesa Identità gestite assegnate dall'utente selezionare l'identità.

Selezionare Aggiungi.

Usare un'identità gestita in scenari serverless

Servizio Azure SignalR è un servizio completamente gestito. Usa un'identità gestita per ottenere un token di accesso. Negli scenari serverless, il servizio aggiunge il token di accesso nell'intestazione Authorization in una richiesta upstream.

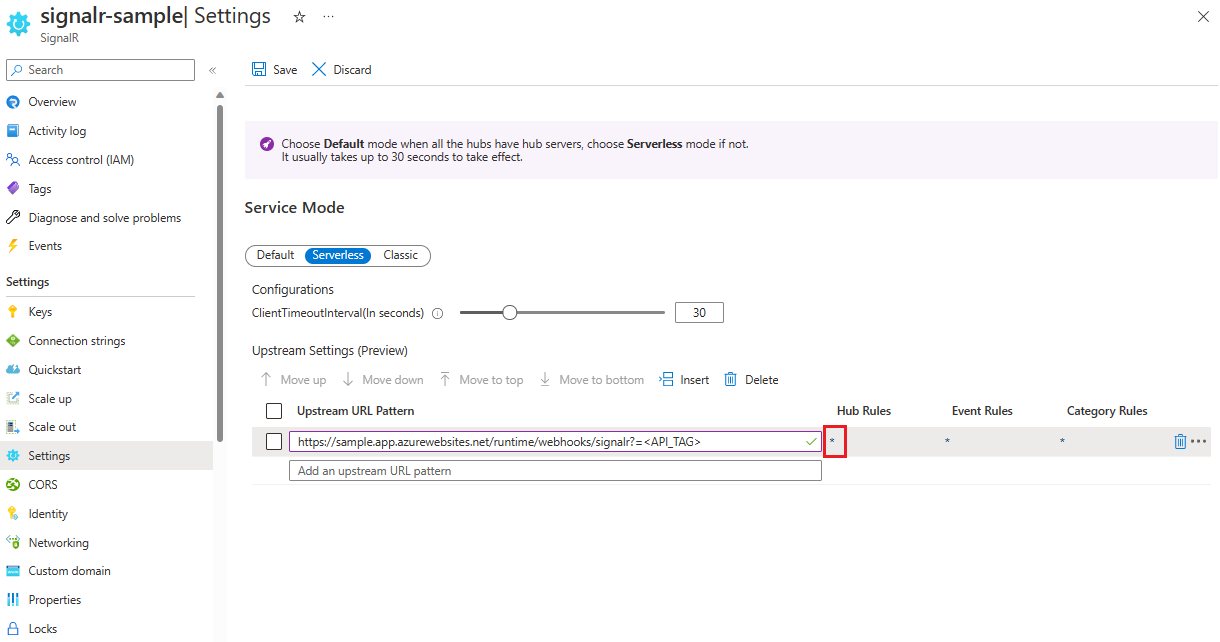

Abilitare l'autenticazione dell'identità gestita nelle impostazioni upstream

Dopo aver aggiunto un identità assegnata dal sistema o assegnata dall'utente all'istanza di Servizio Azure SignalR, è possibile abilitare l'autenticazione dell'identità gestita nelle impostazioni dell'endpoint upstream:

Nel portale di Azure passare all'istanza del servizio Azure SignalR.

Selezionare Impostazioni dal menu.

Selezionare la modalità servizio serverless.

Nella casella di testo Aggiungere un modello di URL upstream immettere il modello di URL dell'endpoint upstream. Vedere Impostazioni del modello di URL.

Selezionare Aggiungi un'impostazione upstream e quindi selezionare qualsiasi asterisco.

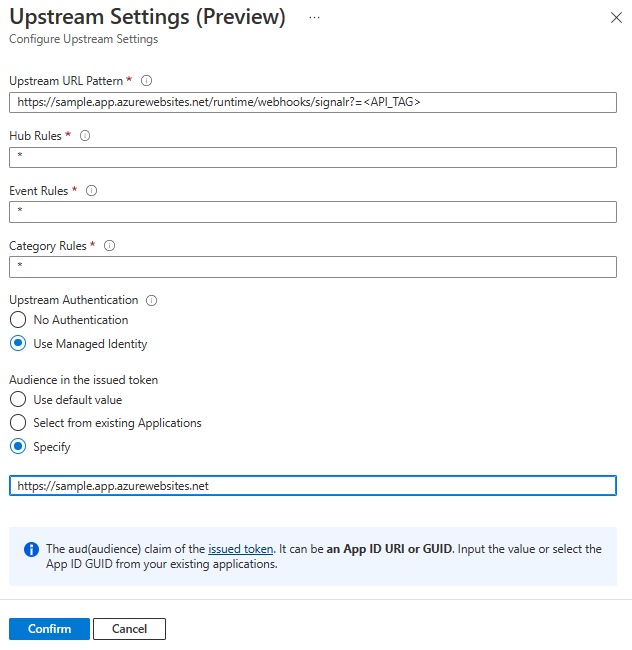

In Impostazioni upstream configurare le impostazioni dell'endpoint upstream.

Nelle impostazioni di autenticazione dell'identità gestita, per Destinatari nel token rilasciato, è possibile specificare la risorsa di destinazione. La risorsa diventerà un'attestazione

audnel token di accesso ottenuto, che può essere usata come parte della convalida negli endpoint upstream. La risorsa può essere in uno dei formati seguenti:ID applicazione (client) dell'entità servizio.

Quando si usa l'ID applicazione (client), l'applicazione deve trovarsi nello stesso tenant in cui si trova la risorsa Azure SignalR. Se l'applicazione si trova in un tenant diverso, seguire questa procedura:

- Convertire l'app a tenant singolo in multitenant su Microsoft Entra ID per convertire l'applicazione in un'applicazione multitenant.

- Creare un'applicazione aziendale da un'applicazione multi-tenant in Microsoft Entra ID per effettuare il provisioning dell'applicazione nel tenant corrente.

Sarà quindi possibile trovare l'applicazione aziendale facendo clic su "Oppure selezionare da applicazioni esistenti".

URI ID applicazione dell'entità servizio.

Importante

L'uso di una risorsa vuota acquisisce effettivamente le destinazioni di un token a Microsoft Graph. Attualmente, Microsoft Graph abilita la crittografia dei token, quindi non è disponibile l'autenticazione del token da parte di un'applicazione se non con Microsoft Graph. In pratica, è consigliabile creare sempre un'entità servizio per rappresentare la destinazione upstream. Impostare l'ID applicazione o l'URI ID applicazione dell'entità servizio creata.

Autenticazione in un'app per le funzioni

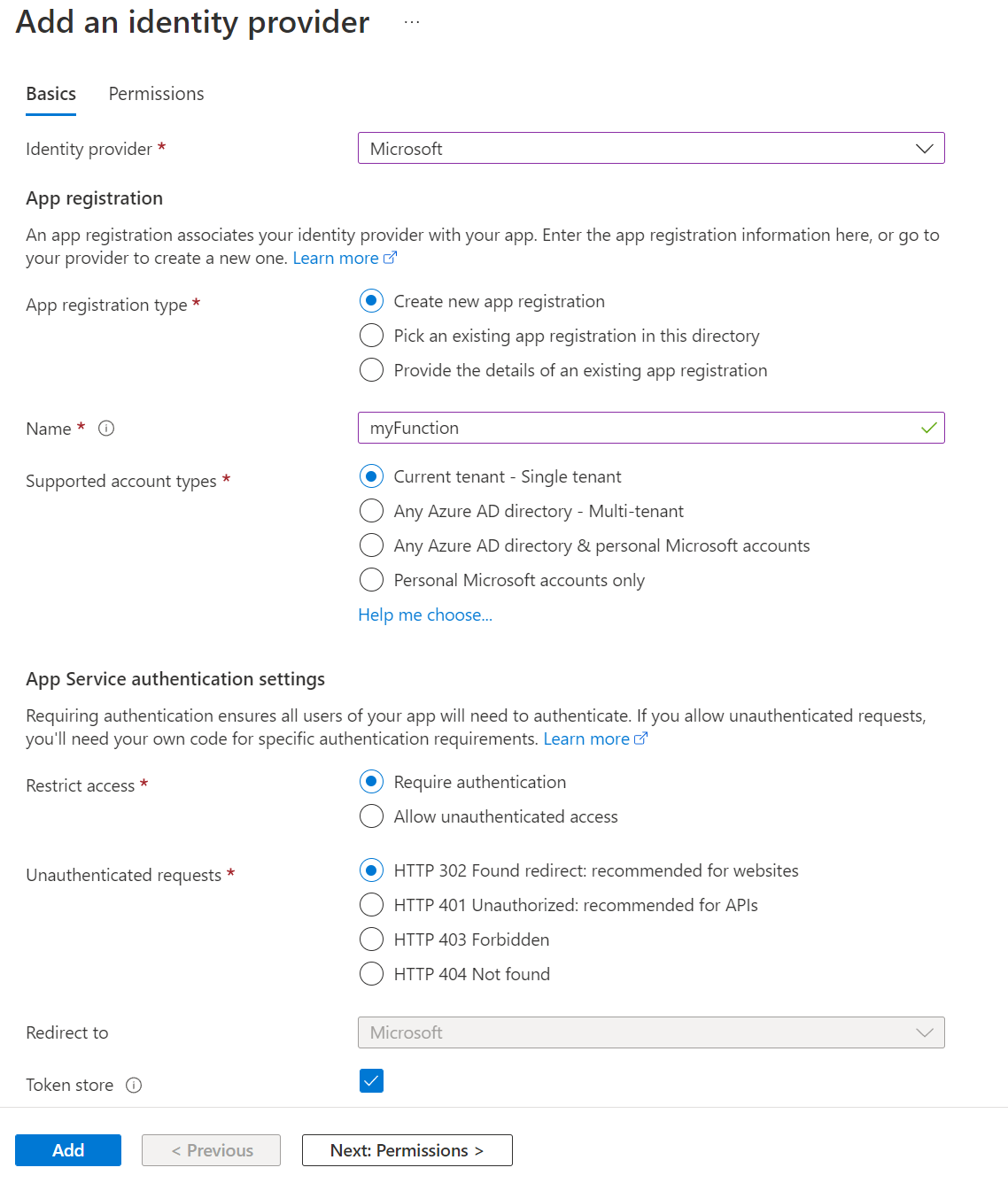

È possibile impostare facilmente la convalida dell'accesso per un'app per le funzioni senza apportare modifiche al codice usando il portale di Azure:

Nel portale di Azure passare all'app Funzioni.

Selezionare Autenticazione dal menu.

Selezionare Aggiungi provider di identità.

Nella scheda Dati principali, nell'elenco a discesa Provider di identità, selezionare Microsoft.

In Azione da eseguire quando la richiesta non è autenticata, selezionare Accedi con Microsoft Entra ID.

L'opzione per creare una nuova registrazione è selezionata per impostazione predefinita. È possibile modificare il nome della registrazione. Per altre informazioni su come abilitare un provider Microsoft Entra, vedere Configurare il servizio app o l'app Funzioni di Azure per l'uso di un accesso con Microsoft Entra ID.

Passare a Servizio Azure SignalR e seguire la procedura per aggiungere un'identità assegnata dal sistema o un'identità assegnata dall'utente.

In Servizio Azure SignalR passare a Impostazioni upstream e quindi selezionare Usa identità gestita e Seleziona da applicazioni esistenti. Selezionare l'applicazione creata in precedenza.

Dopo aver configurato queste impostazioni, l'app per le funzioni rifiuterà le richieste senza un token di accesso nell'intestazione.

Convalidare i token di accesso

Se non si usa WebApp o Funzione di Azure, è anche possibile convalidare il token.

Il token nell'intestazione Authorization è un token di accesso di Microsoft Identity Platform.

Per convalidare i token di accesso, l'app deve anche convalidare il gruppo di destinatari e i token di firma. Questi token devono essere convalidati in base ai valori nel documento di individuazione OpenID. Per un esempio, vedere la versione indipendente dal tenant del documento.

Il middleware Microsoft Entra include funzionalità predefinite per la convalida dei token di accesso. È possibile esplorare gli esempi di codice Microsoft Identity Platform per trovarne uno nella lingua desiderata.

Sono disponibili librerie ed esempi di codice che illustrano come gestire la convalida dei token. Per la convalida del token JSON Web (JWT) sono disponibili diverse librerie di partner open source. È disponibile almeno un'opzione per ogni piattaforma e linguaggio. Per altre informazioni sulle librerie di autenticazione Microsoft Entra e sui codici di esempio, vedere Librerie di autenticazione di Microsoft Identity Platform.

Usare un'identità gestita come riferimento all'insieme di credenziali delle chiavi

Il servizio Azure SignalR può accedere a Key Vault per ottenere segreti usando l'identità gestita.

- Aggiungere un'identità assegnata dal sistema o un'identità assegnata dall'utente all'istanza di Servizio Azure SignalR.

- Concedere l'autorizzazione di lettura privata per l'identità gestita nei criteri di accesso in Key Vault. Vedere Assegnare un criterio di accesso a Key Vault usando il portale di Azure.

Attualmente, è possibile usare questa funzionalità per fare riferimento a un segreto nel modello di URL upstream.