Eseguire il controllo con un'identità gestita

Si applica a:Database SQL di Azure

Azure Synapse Analytics

Il controllo per database SQL di Azure può essere configurato per l'uso di un Account di archiviazione con due metodi di autenticazione:

- Identità gestita

- Chiavi di accesso alle risorse di archiviazione

L'identità gestita può essere un'identità gestita assegnata dal sistema (SMI) o un'identità gestita assegnata dall'utente (UMI).

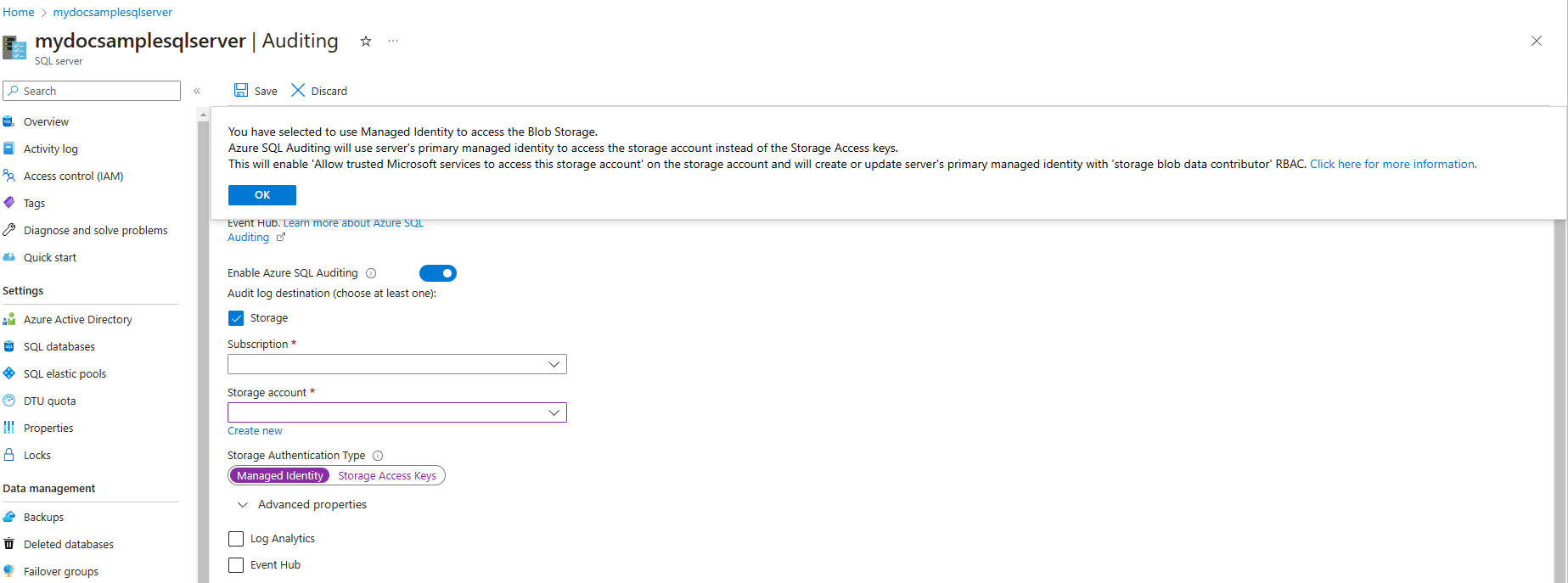

Per configurare la scrittura dei log di controllo in un account di archiviazione, passare al portale di Azure e selezionare la risorsa server logico per il database SQL di Azure. Selezionare Archiviazione nel menu Controllo. Selezionare l'account di archiviazione di Azure in cui verranno salvati i log.

Per impostazione predefinita, l'identità usata è l'identità utente primaria assegnata al server. Se non è presente alcuna identità utente, il server crea un'identità gestita assegnata dal sistema e la usa a scopo di autenticazione.

Selezionare il periodo di conservazione aprendo Proprietà avanzate. Quindi selezionare Salva. I log antecedenti al periodo di conservazione vengono eliminati.

Nota

Per configurare il controllo basato sulle identità gestite in Azure Synapse Analytics, vedere la sezione Configurare l'identità gestita assegnata dal sistema per il controllo di Azure Synapse Analytics più avanti in questo articolo.

Identità gestita assegnata dall'utente

Le UMI danno agli utenti la flessibilità di creare e gestire le proprie UMI per un tenant. È possibile usare le UMI come identità del server per Azure SQL. Le UMI vengono gestite dall'utente, rispetto a un'identità gestita assegnata dal sistema, che è definita in modo univoco per ogni server e assegnata dal sistema.

Per altre informazioni sulle UMI, vedere Identità gestite in Microsoft Entra ID per Azure SQL.

Configurare l'identità gestita assegnata dall'utente per il controllo in database SQL di Azure

Prima di poter configurare il controllo per inviare i log all'account di archiviazione, l'identità gestita assegnata al server deve avere l'assegnazione di ruolo collaboratore ai dati del BLOB di archiviazione. Questa assegnazione è necessaria se si sta configurando il controllo usando PowerShell, l'interfaccia della riga di comando di Azure, l'API REST o i modelli di ARM. L'assegnazione di ruolo viene eseguita automaticamente quando si usa il portale di Azure per configurare il controllo, quindi i seguenti passaggi non sono necessari se si configura il controllo tramite il portale di Azure.

Vai al portale di Azure.

Creare un'identità gestita assegnata dall'utente, se non è già stato fatto. Per altre informazioni, vedere creazione di identità gestite assegnate dall'utente.

Andare all'account di archiviazione che si vuole configurare per il controllo.

Selezionare il menu Controllo di accesso (IAM).

Seleziona Aggiungi>Aggiungi assegnazione ruolo.

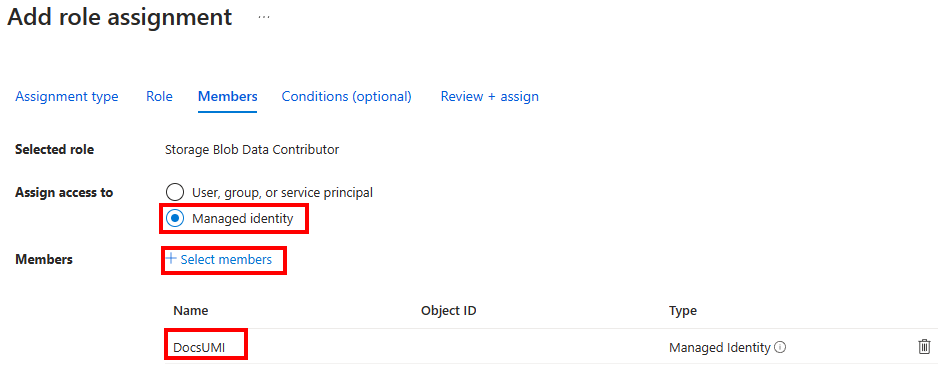

Nella scheda Ruolo, cercare e selezionare Collaboratore ai dati del BLOB di archiviazione. Selezionare Avanti.

Nella scheda Membri, selezionare Identità gestita nella sezione Assegnare accesso a, quindi Seleziona membri. È possibile selezionare l'Identità gestita creata per il server.

Seleziona Rivedi + assegna.

Per ulteriori informazioni, vedere Assegnare ruoli di Azure usando il portale.

Usare la procedura seguente per configurare il controllo usando l'identità gestita assegnata dall'utente:

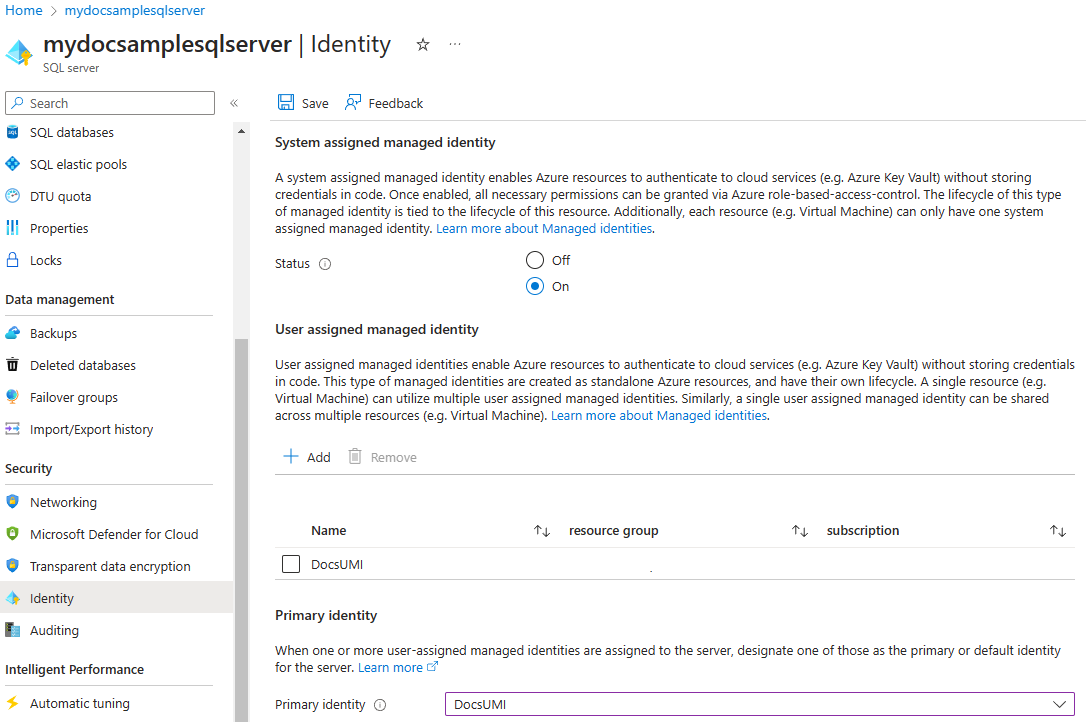

Passare al menu Identità per il server. Nella sezione Identità gestita assegnata dall'utente, Aggiungi l'identità gestita.

È quindi possibile selezionare l'identità gestita aggiunta come Identità primaria per il server.

Passare al menu Controllo per il server. Selezionare Identità gestita come Tipo di autenticazione di archiviazione durante la configurazione dell'Archiviazione per il server.

Configurare l'identità gestita assegnata dal sistema per il controllo Azure Synapse Analytics

Non è possibile usare l'autenticazione basata su UMI a un account di archiviazione per il controllo. È possibile usare solo l'identità gestita assegnata dal sistema (SMI) per Azure Synapse Analytics. Per il funzionamento dell'autenticazione SMI, l'identità gestita deve avere il ruolo collaboratore ai dati del BLOB di archiviazione assegnato, nelle impostazioni Controllo di accesso dell'account di archiviazione. Questo ruolo viene aggiunto automaticamente se viene usato il portale di Azure per configurare il controllo.

Nel portale di Azure per Azure Synapse Analytics non è possibile scegliere in modo esplicito la chiave SAS o l'autenticazione SMI, come nel caso di database SQL di Azure.

Se l'account di archiviazione si trova dietro una rete virtuale o un firewall, il controllo viene configurato automaticamente con l'autenticazione SMI.

Se l'account di archiviazione non si trova dietro a una rete virtuale o a un firewall, il controllo viene configurato automaticamente con l'autenticazione basata su chiave SAS. Tuttavia, l'identità gestita non può essere usata se l'account di archiviazione non si trova dietro una rete virtuale o un firewall.

Per forzare l'uso dell'autenticazione SMI, indipendentemente dal fatto che l'account di archiviazione si trovi dietro una rete virtuale o un firewall, usare API REST o PowerShell, come indicato di seguito:

Se si usa l'API REST, omettere il campo

StorageAccountAccessKeyin modo esplicito nel corpo della richiesta.Per altre informazioni, vedere:

Se si usa PowerShell, passare il parametro

UseIdentitycometrue.Per altre informazioni, vedere:

Passaggi successivi

- Panoramica controllo

- Episodio di Data Exposed: Novità del controllo di Azure SQL

- Controllo per Istanza gestita di SQL

- Controllo per SQL Server

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per