Informazioni sull'autorizzazione multiutente con Controllo risorsa

L'autorizzazione multiutente (MUA) per Backup di Azure consente di aggiungere un ulteriore livello di protezione alle operazioni critiche sugli insiemi di credenziali di Servizi di ripristino e sugli insiemi di credenziali di backup. Per il MUA, Backup di Azure usa un'altra risorsa di Azure denominata Resource Guard per garantire che le operazioni critiche vengano eseguite solo con le dovute autorizzazione.

Nota

L'autorizzazione multiutente tramite Resource Guard per l'insieme di credenziali di Backup ora è disponibile a livello generale.

Come funziona MUA per il backup?

Backup di Azure usa Resource Guard come meccanismo di autorizzazione aggiuntivo per un insieme di credenziali di Servizi di ripristino o un insieme di credenziali di backup. Pertanto, per eseguire correttamente un'operazione critica (descritta qui di seguito), è necessario disporre di autorizzazioni sufficienti anche per il Resource Guard associato.

Importante

Per funzionare come previsto, Resource Guard deve essere di proprietà di un utente diverso e l'amministratore dell'insieme di credenziali non deve disporre delle autorizzazioni Collaboratore, Amministratore MUA di backup o Operatore MUA di backup per Resource Guard. È possibile posizionare Resource Guard in una sottoscrizione o in un tenant diverso da quello contenente gli insiemi di credenziali per garantire una migliore protezione.

Operazioni critiche

La tabella seguente elenca le operazioni definite come operazioni critiche e può essere protetta da Resource Guard. È possibile scegliere di escludere determinate operazioni dalla protezione usando Resource Guard quando si associano insiemi di credenziali.

Nota

Non è possibile escludere le operazioni indicate come Obbligatorio da proteggere usando Resource Guard per gli insiemi di credenziali associati. Inoltre, le operazioni critiche escluse si applicano a tutti gli insiemi di credenziali associati a Resource Guard.

Scegliere un insieme di credenziali

| Operazione | Obbligatorio/Facoltativo | Descrizione |

|---|---|---|

| Disabilita eliminazione temporanea o funzionalità di sicurezza | Obbligatorio | Disabilitare l'impostazione di eliminazione temporanea in un insieme di credenziali. |

| Rimuovi protezione MUA | Obbligatorio | Disabilitare la protezione MUA in un insieme di credenziali. |

| Elimina la protezione | Facoltativo | Eliminare la protezione arrestando i backup ed eseguendo l'eliminazione dei dati. |

| Modifica protezione | Facoltativo | Aggiungere un nuovo criterio di backup con una riduzione della conservazione o una frequenza dei criteri di modifica per aumentare l'RPO. |

| Modifica dei criteri | Facoltativo | Modificare i criteri di backup per ridurre la frequenza dei criteri di conservazione o modifica per aumentare l'RPO. |

| Ottieni PIN di sicurezza del backup | Facoltativo | Modificare il PIN di sicurezza MARS. |

| Arrestare il backup e conservare i dati | Facoltativo | Eliminare la protezione arrestando i backup e mantenendo i dati per sempre o conservando i dati in base ai criteri. |

| Disabilitare l'immutabilità | Facoltativo | Disabilitare l'impostazione di immutabilità in un insieme di credenziali. |

Concetti e processi

I concetti e i processi coinvolti quando si usa MUA per Backup di Azure sono illustrati di seguito.

Si considerino i due utenti seguenti per una chiara comprensione del processo e delle responsabilità. In questo articolo viene fatto riferimento a questi due utenti.

Amministratore di backup: proprietario dell'insieme di credenziali di Servizi di ripristino o dell'insieme di credenziali di Backup che esegue operazioni di gestione nell'insieme di credenziali. Per iniziare, l'amministratore di Backup non deve avere autorizzazioni per Resource Guard. Può trattarsi di un ruolo di controllo degli accessi in base al ruolo Operatore di backup o Collaboratore di backup nell'insieme di credenziali di Servizi di ripristino.

Amministratore della sicurezza: proprietario di Resource Guard e funge da gatekeeper delle operazioni critiche nell'insieme di credenziali. Di conseguenza, l'amministratore della sicurezza controlla le autorizzazioni necessarie all'amministratore di Backup per eseguire operazioni critiche nell'insieme di credenziali. Può trattarsi del ruolo di controllo degli accessi in base al ruolo Amministratore MUA di backup in Resource Guard.

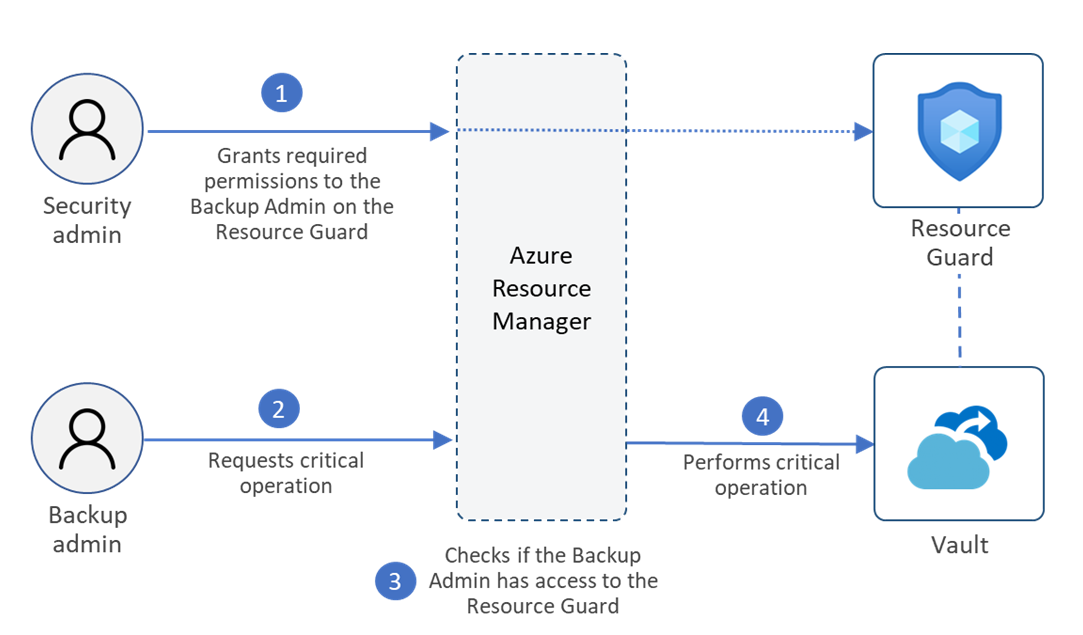

Di seguito è riportata una rappresentazione diagrammatica per l'esecuzione di un'operazione critica in un insieme di credenziali con MUA configurato tramite Resource Guard.

Ecco il flusso di eventi in uno scenario tipico:

L'amministratore di Backup crea l'insieme di credenziali di Servizi di ripristino o l'insieme di credenziali di Backup.

L'amministratore della sicurezza crea Resource Guard.

Resource Guard può trovarsi in una sottoscrizione diversa o in un tenant diverso rispetto all'insieme di credenziali. Assicurarsi che l'amministratore di Backup non disponga delle autorizzazioni Collaboratore, Amministratore MUA di backup o Operatore MUA di backup per Resource Guard.

L'amministratore della sicurezza concede il ruolo lettore all'amministratore di backup per Resource Guard (o un ambito pertinente). L'amministratore di Backup richiede il ruolo lettore per abilitare MUA nell'insieme di credenziali.

L'amministratore di Backup configura ora l'insieme di credenziali in modo che sia protetto da MUA tramite Resource Guard.

Ora, se l'amministratore di Backup o qualsiasi utente che ha accesso in scrittura all'insieme di credenziali vuole eseguire un'operazione critica protetta con Resource Guard nell'insieme di credenziali, è necessario richiedere l'accesso a Resource Guard. L'amministratore del backup può contattare l'amministratore della sicurezza per informazioni dettagliate su come ottenere l'accesso per eseguire tali operazioni. A tale scopo, è possibile usare Privileged Identity Management (PIM) o altri processi come imposto dall'organizzazione. Possono richiedere il ruolo di controllo degli accessi in base al ruolo "Operatore MUA di backup" che consente agli utenti di eseguire solo operazioni critiche protette da Resource Guard e non consente di eliminare la risorsa Guard.

L'amministratore della sicurezza concede temporaneamente il ruolo "Operatore MUA di backup" in Resource Guard all'amministratore di backup per eseguire operazioni critiche.

L'amministratore di Backup avvia quindi l'operazione critica.

Azure Resource Manager controlla se l'amministratore di Backup dispone o meno di autorizzazioni sufficienti. Poiché l'amministratore di backup ha ora il ruolo "Operatore MUA di backup" in Resource Guard, la richiesta viene completata. Se l'amministratore di backup non dispone delle autorizzazioni o dei ruoli necessari, la richiesta avrà esito negativo.

L'amministratore della sicurezza deve assicurarsi di revocare i privilegi per eseguire operazioni critiche dopo l'esecuzione di azioni autorizzate o dopo una durata definita. È possibile usare gli strumenti JIT di Microsoft Entra Privileged Identity Management per garantire lo stesso.

Nota

- Se si concede il ruolo di Collaboratore o Amministratore MUA di backup nell'accesso temporaneo a Resource Guard all'Amministratore di backup, fornisce anche le autorizzazioni di eliminazione per Resource Guard. È consigliabile fornire solo le autorizzazioni dell'Operatore MUA di backup.

- MUA offre protezione solo per le operazioni elencate sopra eseguite sui backup con insieme di credenziali. Tutte le operazioni eseguite direttamente nell'origine dati, ovvero la risorsa o il carico di lavoro di Azure protetti, non rientrano nell'ambito di Resource Guard.

Scenari di utilizzo

La tabella seguente elenca gli scenari per la creazione di Resource Guard e insiemi di credenziali (insieme di credenziali di Servizi di ripristino e insieme di credenziali di backup), insieme alla protezione relativa offerta da ognuno.

Importante

L'amministratore di backup non deve disporre delle autorizzazioni Collaboratore, Amministratore MUA di backup o Operatore MUA di backup per Resource Guard in qualsiasi scenario, in quanto esegue l'override dell'aggiunta della protezione MUA nell'insieme di credenziali.

| Scenario di utilizzo | Protezione dovuta a MUA | Facilità di implementazione | Note |

|---|---|---|---|

| Insieme di credenziali e Resource Guard si trovano nella stessa sottoscrizione. L'Amministratore di backup non ha accesso a Resource Guard. |

Isolamento minimo tra l'amministratore di backup e l'amministratore della sicurezza. | Implementazione relativamente semplice perché è necessaria una sola sottoscrizione. | Le autorizzazioni/i ruoli a livello di risorsa devono essere assicurati che siano assegnati correttamente. |

| Insieme di credenziali e Resource Guard si trovano in sottoscrizioni diverse, ma nello stesso tenant. L'Amministratore di Backup non ha accesso a Resource Guard o alla sottoscrizione corrispondente. |

Isolamento medio tra l'amministratore di Backup e l'amministratore della sicurezza. | Semplicità relativamente media di implementazione perché sono necessarie due sottoscrizioni (ma un singolo tenant). | Assicurarsi che le autorizzazioni o i ruoli siano assegnati correttamente per la risorsa o la sottoscrizione. |

| Insieme di credenziali e Resource Guard si trovano in tenant differenti. L'Amministratore di Backup non ha accesso a Resource Guard, alla sottoscrizione corrispondente o al tenant corrispondente. |

Isolamento massimo tra l'amministratore di Backup e l'amministratore della sicurezza, pertanto la massima sicurezza. | Relativamente difficile da testare perché richiede due tenant o directory da testare. | Assicurarsi che le autorizzazioni o i ruoli siano assegnati correttamente per la risorsa, la sottoscrizione o la directory. |

Passaggi successivi

Configurare l'autorizzazione multi-utente con Controllo risorsa.