Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Questo articolo descrive come configurare l'autorizzazione multiutente (MUA) per Backup di Azure per migliorare la sicurezza delle operazioni critiche negli insiemi di credenziali di Servizi di ripristino. Illustra la creazione di una Resource Guard in un tenant separato per la massima protezione e illustra come richiedere e approvare l'accesso alle operazioni critiche usando Microsoft Entra Privileged Identity Management all'interno del tenant che ospita Resource Guard. In alternativa, è possibile usare altri metodi per gestire le autorizzazioni JIT (Just-In-Time) in base alla configurazione dell'organizzazione.

Note

- L'autorizzazione multiutente per Backup di Azure è disponibile in tutte le aree globali di Azure.

- L'autorizzazione multiutente tramite Resource Guard per l'insieme di credenziali di Backup ora è disponibile a livello generale. Altre informazioni

Prerequisiti

Prima di configurare l'autorizzazione multiutente per un insieme di credenziali di Servizi di ripristino, verificare che siano soddisfatti i seguenti prerequisiti:

- Resource Guard e l'insieme di credenziali di Servizi di ripristino devono trovarsi nella stessa area geografica di Azure.

- L'amministratore di Backup non deve disporre delle autorizzazioni Contributore, Amministratore Backup MUA o Operatore Backup MUA su Resource Guard. È possibile scegliere di collocare una risorsa Resource Guard in un'altra sottoscrizione della stessa directory o in un'altra directory per garantire il massimo isolamento.

- Le sottoscrizioni che includono l'insieme di credenziali di Servizi di ripristino e la risorsa Resource Guard (in sottoscrizioni o tenant diversi) devono essere registrate per usare i provider Microsoft.RecoveryServices e Microsoft.DataProtection. Per altre informazioni, vedere Provider e tipi di risorse di Azure.

Informazioni sui vari scenari di utilizzo dell'autenticazione multiutente.

Creare una risorsa Resource Guard

L'amministratore della sicurezza crea la risorsa Resource Guard. È consigliabile crearla in una sottoscrizione diversa o in un tenant diverso come per l'insieme di credenziali. Tuttavia, deve trovarsi nella stessa area geografica dell'insieme di credenziali. L'amministratore di Backup NON deve avere accesso come Collaboratore, Amministratore MUA di Backup o Operatore MUA di backup alla risorsa Resource Guard o alla sottoscrizione che la contiene.

Scegliere un client

Per creare una risorsa Resource Guard in un tenant diverso dal tenant dell'insieme di credenziali, seguire questa procedura:

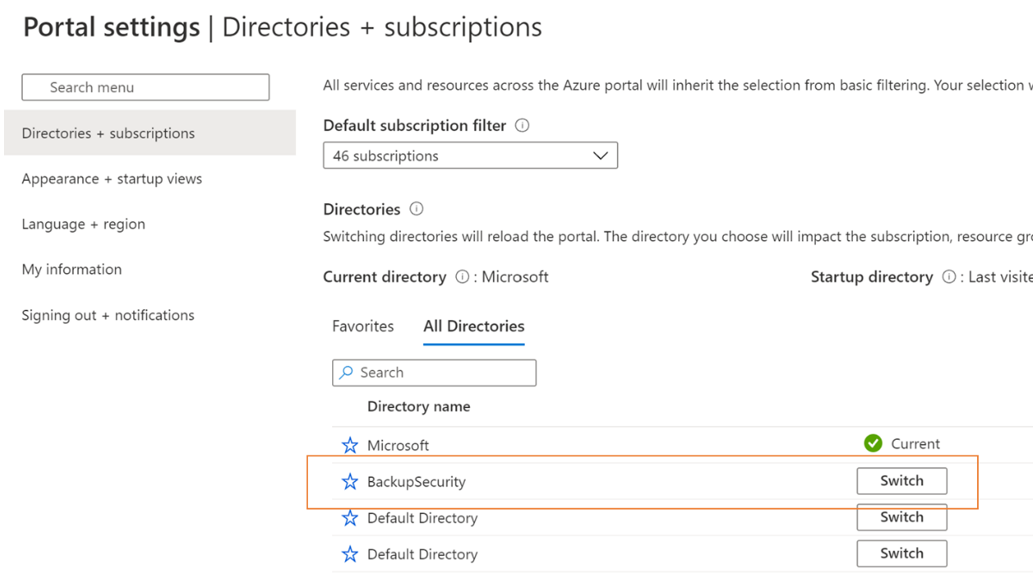

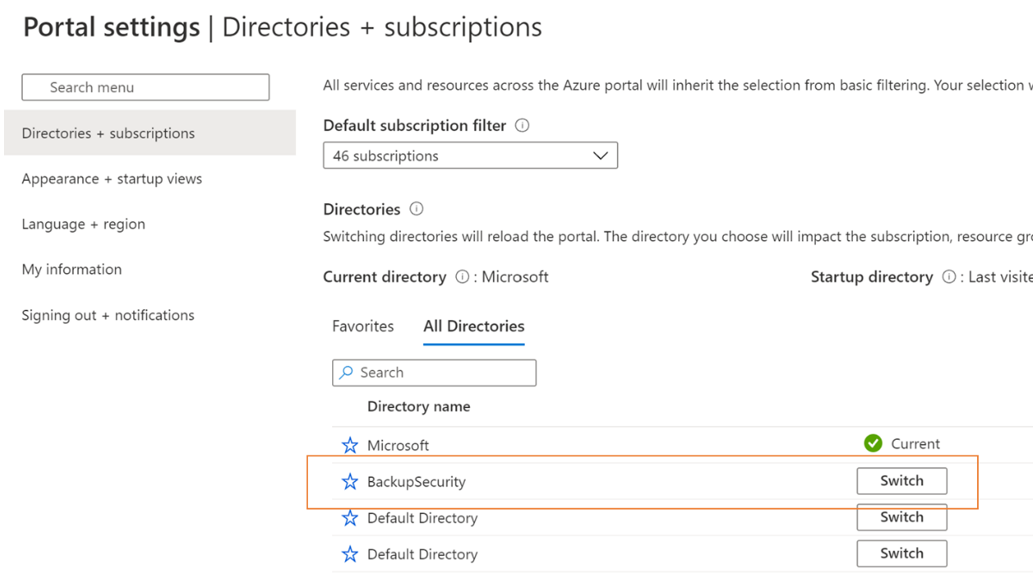

Nel portale di Azure passare alla directory in cui si vuole creare la risorsa Resource Guard.

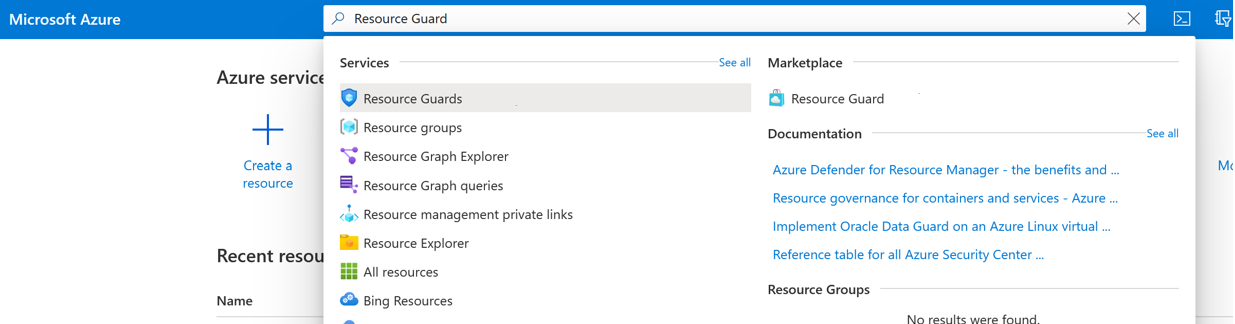

Cercare le risorse Resource Guard nella barra di ricerca e quindi selezionare l'elemento corrispondente nell'elenco a discesa.

- Selezionare Crea per iniziare a creare una risorsa Resource Guard.

- Nel riquadro Crea immettere i dettagli necessari per Resource Guard.

- Assicurarsi che la risorsa Resource Guard si trovi nelle stesse aree geografiche di Azure dell'insieme di credenziali di Servizi di ripristino.

- Inoltre, è utile aggiungere una descrizione che spieghi come ottenere o richiedere l'accesso per eseguire azioni sugli insiemi di credenziali associati quando necessario. Questa descrizione viene visualizzata anche negli insiemi di credenziali associati per specificare all'amministratore di Backup come ottenere le autorizzazioni necessarie. È possibile modificare la descrizione in un secondo momento, se necessario, ma è comunque consigliabile che la descrizione sia ben definita.

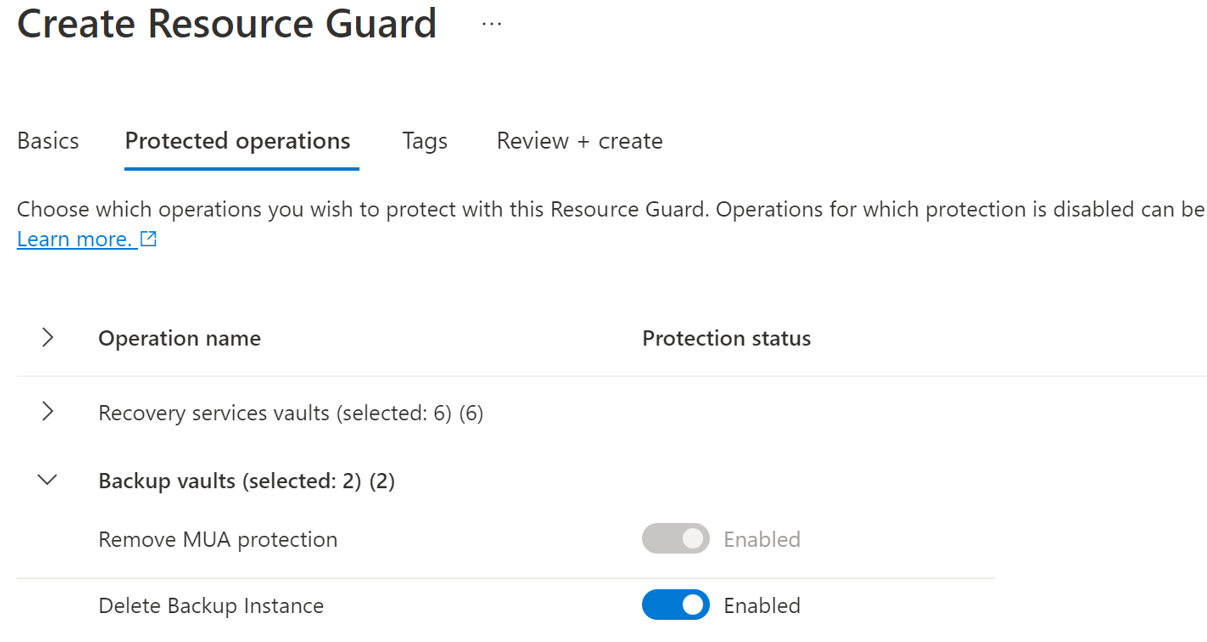

Nella scheda Operazioni protette selezionare le operazioni da proteggere con la risorsa Resource Guard.

È anche possibile selezionare le operazioni da proteggere dopo la creazione di una risorsa Resource Guard.

Facoltativamente, aggiungere eventuali tag alla risorsa Resource Guard in base ai requisiti

Selezionare Rivedi e crea e seguire le notifiche relative allo stato e alla corretta creazione della risorsa Resource Guard.

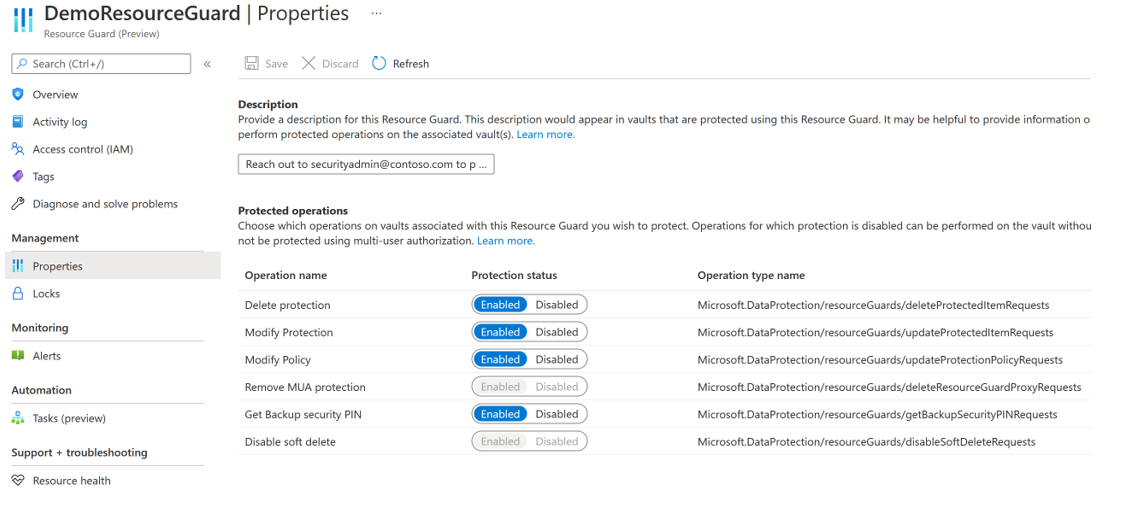

Selezionare le operazioni da proteggere con Resource Guard

Scegliere le operazioni da proteggere con Resource Guard tra tutte le operazioni critiche supportate. Per impostazione predefinita, sono abilitate tutte le operazioni critiche supportate. L'utente (in qualità di amministratore della sicurezza) può tuttavia esentare determinate operazioni dall'ambito dell'autenticazione multiutente usando Resource Guard.

Scegliere un client

Per esentare le operazioni, seguire questa procedura:

Nella risorsa Resource Guard creata in precedenza passare alla scheda Proprietà>Insieme di credenziali di Servizi di ripristino.

Selezionare Disabilita per le operazioni da escludere dall'autorizzazione all'uso di Resource Guard.

Note

Non è possibile disabilitare le operazioni protette: Disabilita l'eliminazione temporanea e Rimuovi la protezione dell'autenticazione multiutente.

Facoltativamente, è anche possibile aggiornare la descrizione per Resource Guard usando questo riquadro.

Selezionare Salva.

Assegnare le autorizzazioni all'amministratore di Backup nella risorsa Resource Guard per abilitare l'autorizzazione multiutente

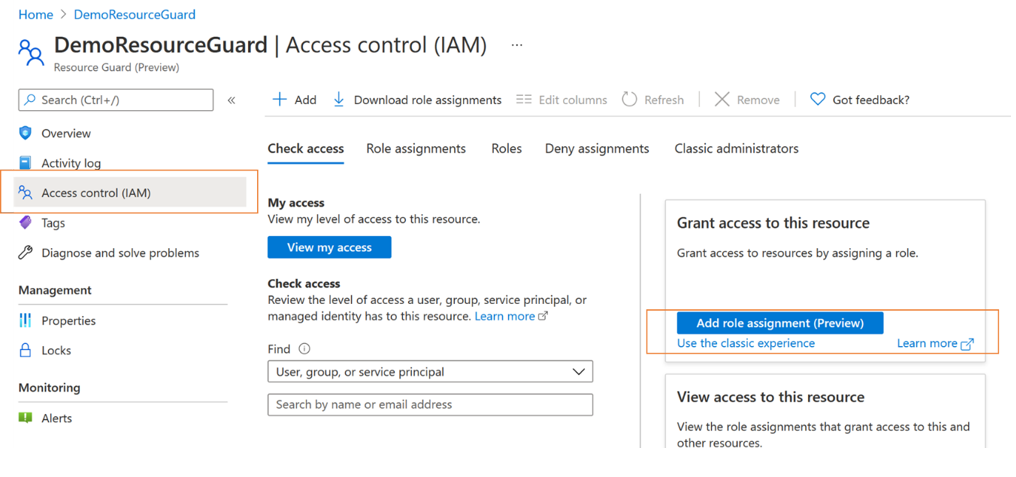

Per abilitare l'autorizzazione multiutente in un insieme di credenziali, l'amministratore dell'insieme di credenziali deve avere il ruolo di Lettore nella risorsa Resource Guard o nella sottoscrizione che la contiene. Per assegnare il ruolo di Lettore nella risorsa Resource Guard:

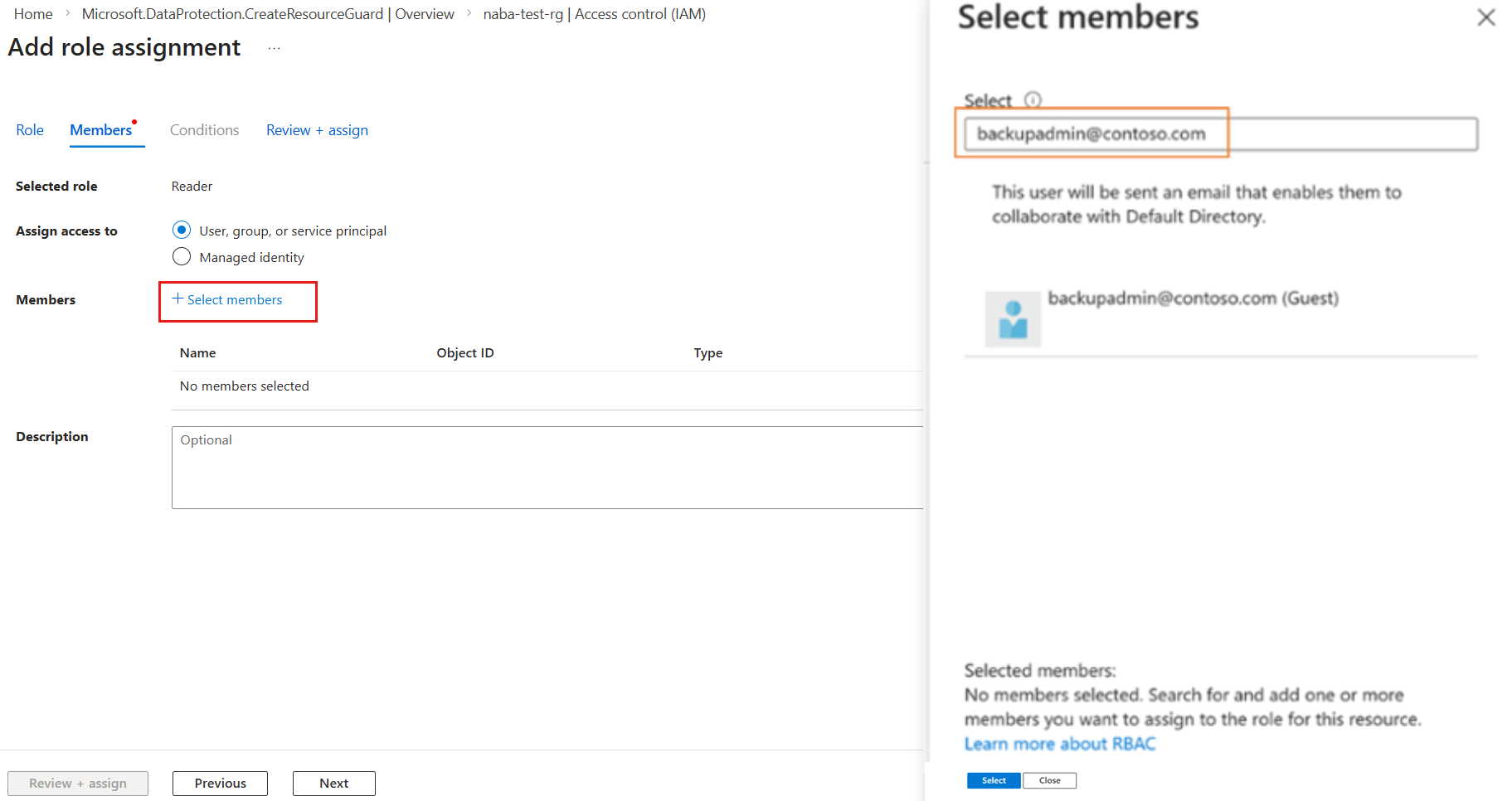

Nel riquadro Resource Guard creato in precedenza passare al riquadro Controllo di accesso (IAM) e quindi passare a Aggiungi assegnazione di ruolo.

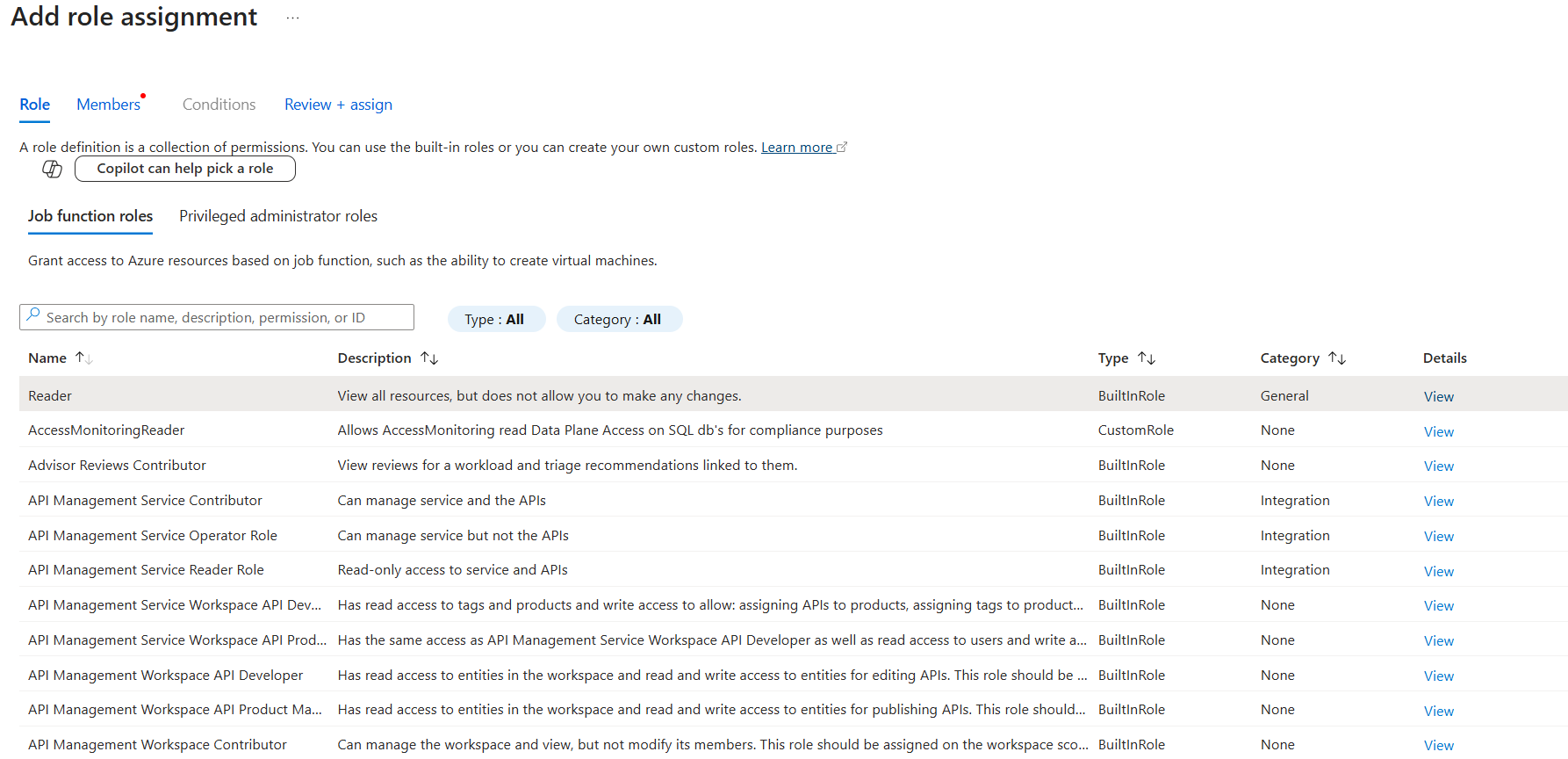

Selezionare Lettore nell'elenco dei ruoli predefiniti, quindi selezionare Avanti.

Fare clic su Seleziona membri e aggiungere l'ID di posta elettronica dell'amministratore di Backup per aggiungerli al ruolo di Lettore. In questo caso, l'amministratore di Backup si trova in un altro tenant, che verrà aggiunto come guest al tenant contenente Resource Guard.

Fare clic su Seleziona e quindi passare a Rivedi e assegna per completare l'assegnazione di ruolo.

Abilitare l'autenticazione multiutente in un insieme di credenziali di Servizi di ripristino

Al termine dell'assegnazione del ruolo Lettore nella risorsa Resource Guard, abilitare l'autorizzazione multiutente negli insiemi di credenziali (come l'Amministratore di Backup) gestiti.

Scegliere un client

Per abilitare l'autenticazione multiutente negli insiemi di credenziali, seguire questa procedura.

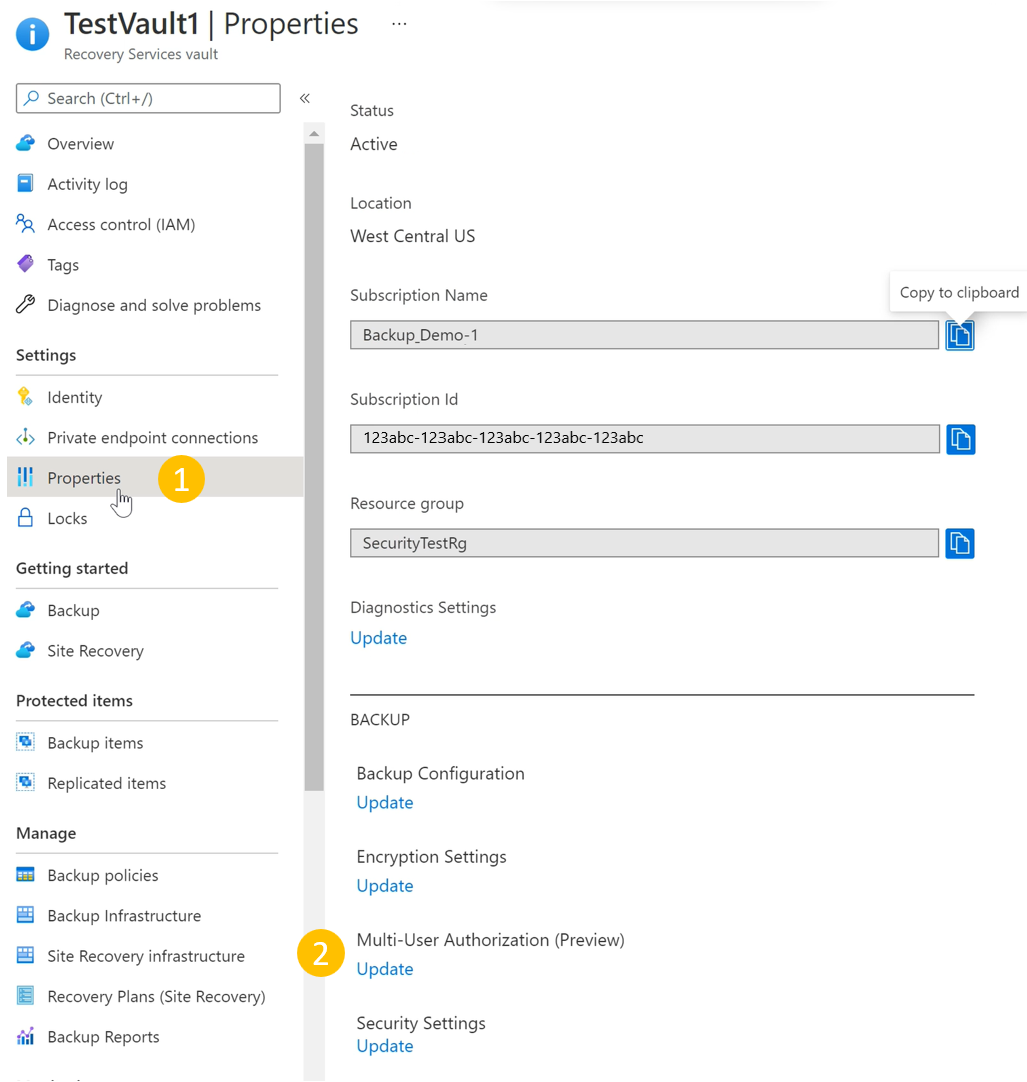

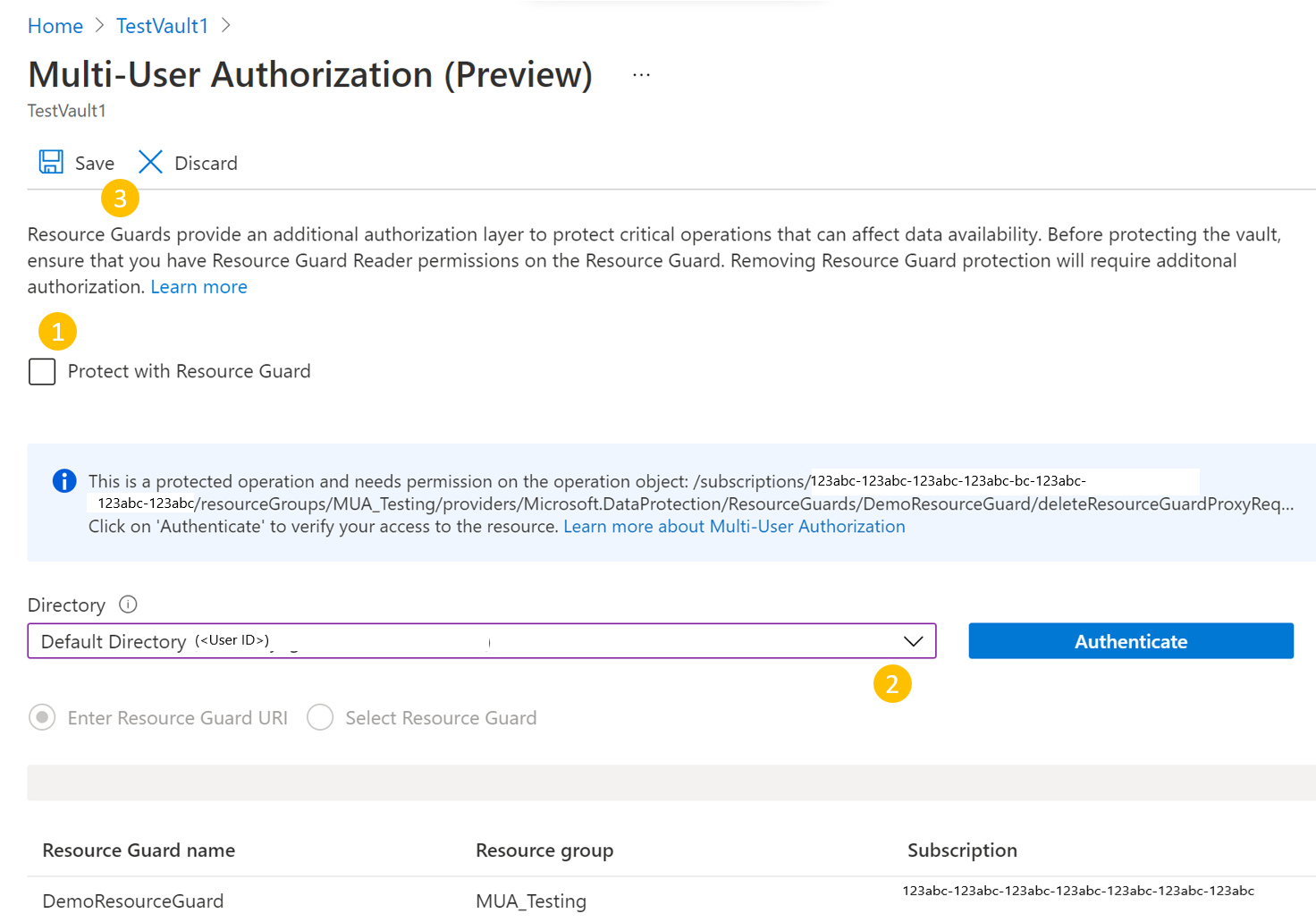

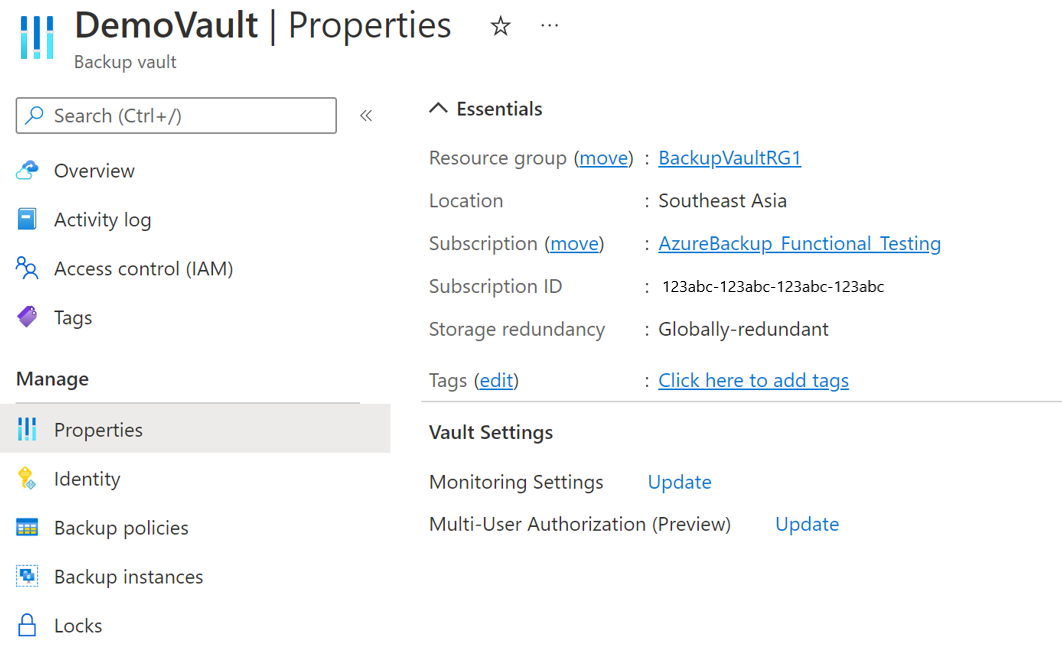

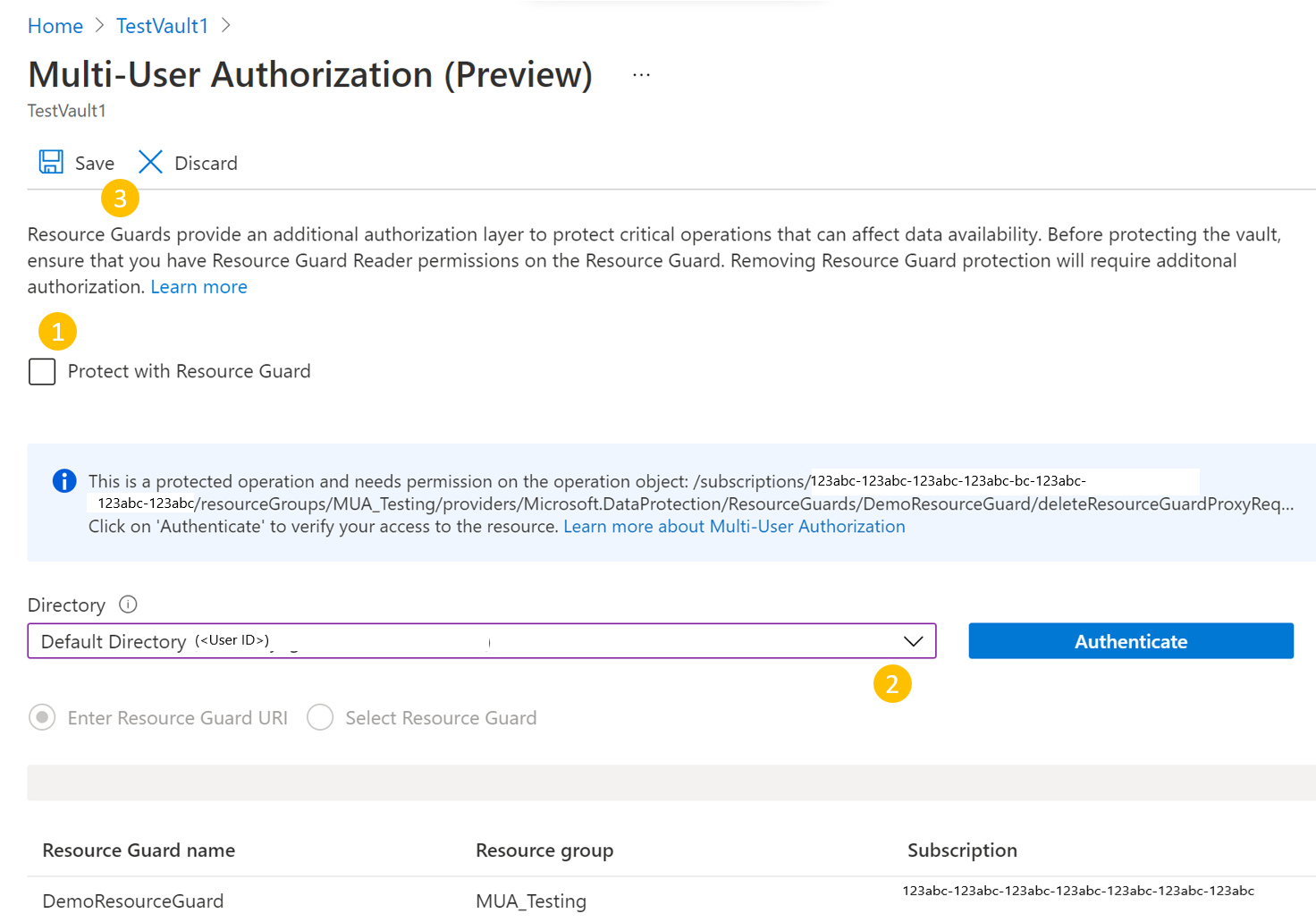

Passare a Insieme di credenziali di Servizi di ripristino. Passare a Proprietà nel pannello di spostamento sinistro, quindi su Autorizzazione multiutente e selezionare Aggiorna.

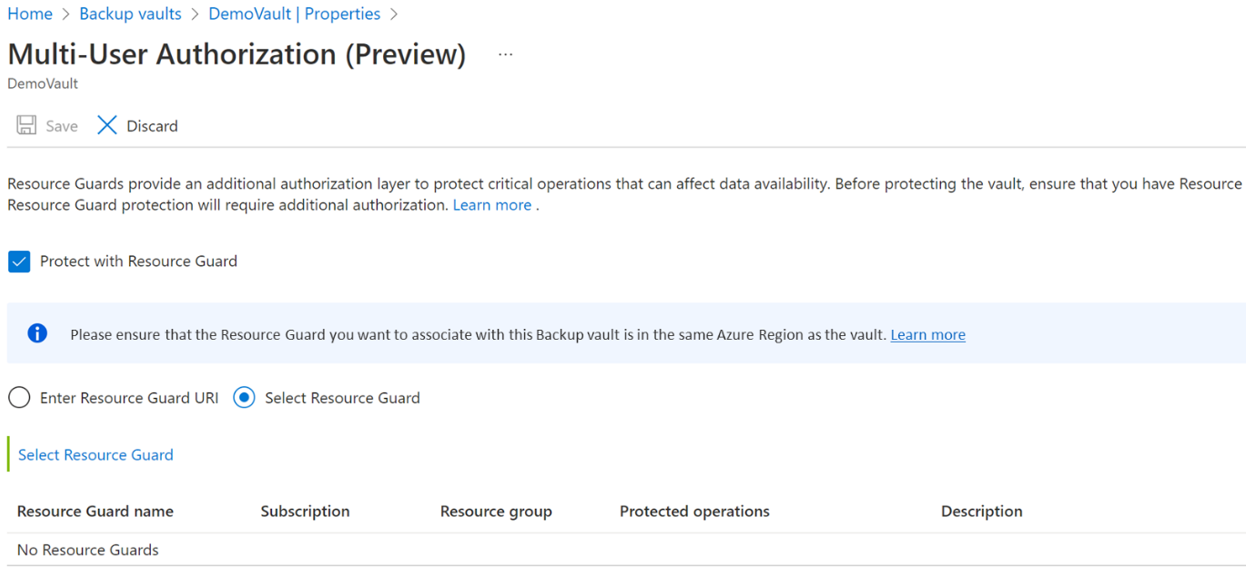

Viene ora visualizzata l'opzione per abilitare l'autorizzazione multiutente e scegliere una risorsa Resource Guard usando uno dei modi seguenti:

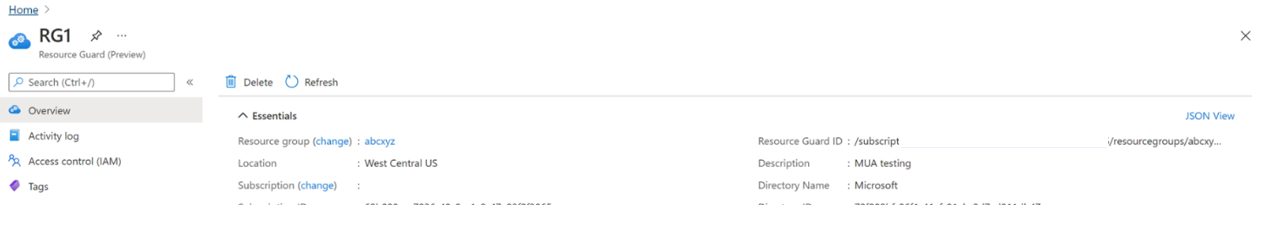

È possibile specificare l'URI di Resource Guard. Assicurarsi di specificare l'URI di una risorsa Resource Guard a cui si ha accesso con autorizzazioni di Lettore e che si trovi nelle stesse aree geografiche dell'insieme di credenziali. È possibile trovare l'URI (ID di Resource Guard) di Resource Guard nella schermata Panoramica:

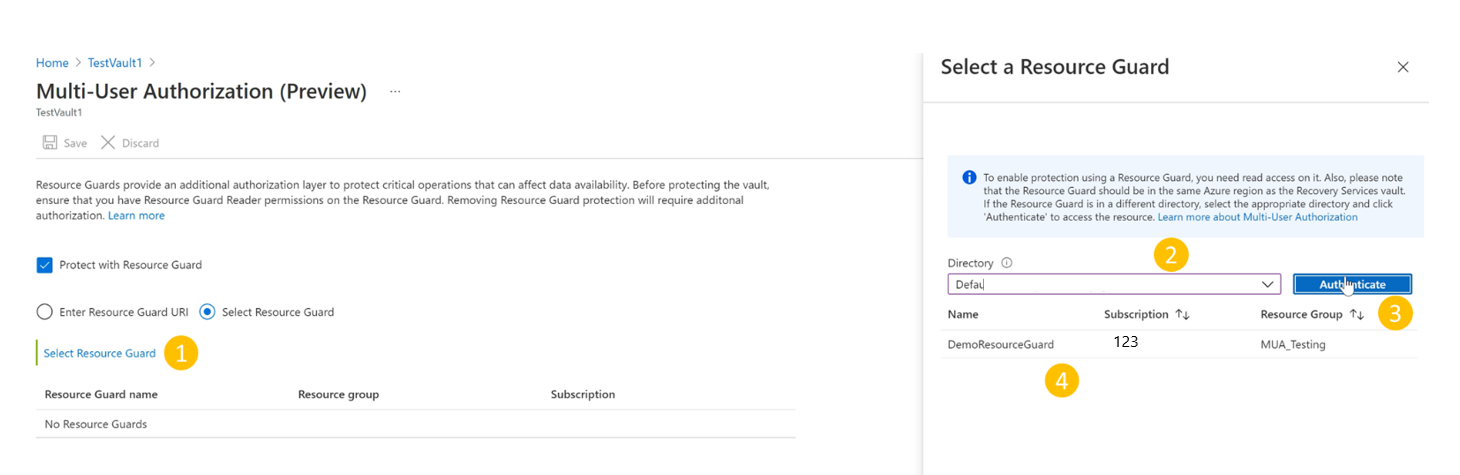

In alternativa, è possibile selezionare la risorsa Resource Guard dall'elenco delle risorse Resource Guard a cui si ha accesso con autorizzazioni di Lettore e quelle disponibili nell'area geografica.

- Fare clic su Seleziona Resource Guard

- Selezionare l'elenco a discesa e quindi scegliere la directory in cui si trova la risorsa Resource Guard.

- Selezionare Autentica per convalidare l'identità e l'accesso.

- Dopo l'autenticazione, scegliere Resource Guard dall'elenco visualizzato.

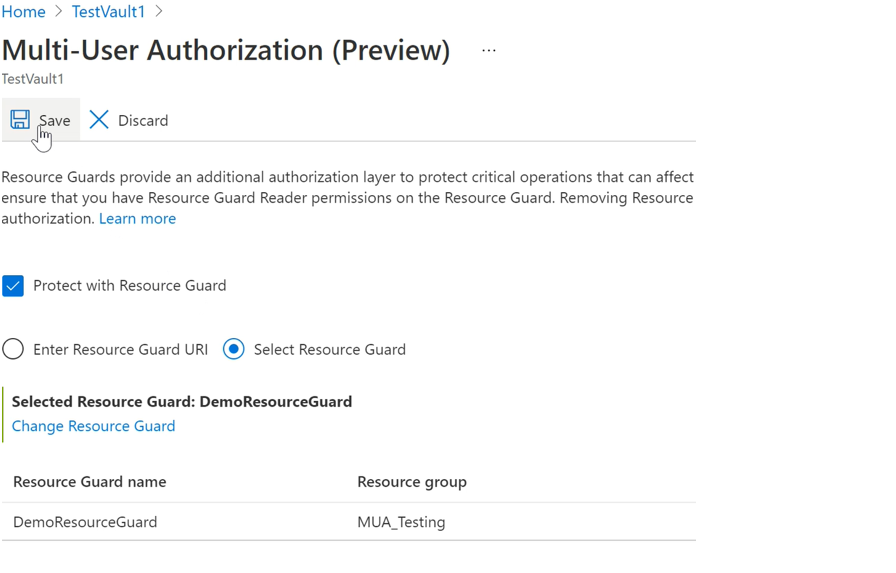

Selezionare Salva al termine per abilitare l'autenticazione multiutente.

Operazioni protette con l'autorizzazione multiutente

Dopo aver abilitato l'autorizzazione multiutente, le operazioni nell'ambito saranno limitate all'insieme di credenziali se l'amministratore di Backup tenta di eseguirle senza avere il ruolo necessario (ovvero, il ruolo di Operatore MUA di Backup) nella risorsa Resource Guard.

Note

È consigliabile testare la configurazione dopo aver abilitato l'autorizzazione multiutente per assicurarsi che le operazioni protette vengano bloccate come previsto e che l'autorizzazione multiutente sia configurata correttamente.

Di seguito è illustrata un'illustrazione di ciò che accade quando l'amministratore di Backup tenta di eseguire un'operazione protetta di questo tipo. Ad esempio, la disabilitazione dell'immutabilità è illustrata qui. Altre operazioni protette hanno un'esperienza simile). I passaggi seguenti vengono eseguiti da un amministratore di Backup senza le necessarie autorizzazioni.

Per disabilitare l'immutabilità, seguire questa procedura:

Andare all'insieme di credenziali di Servizi di ripristino>Proprietà.

Nel riquadro Proprietà, in Vault immutabile, selezionare Impostazioni.

Nel riquadro Insieme di credenziali immutabile, disabilitare l'immutabilità deselezionando la casella di controllo Abilita immutabilità insieme di credenziali.

Si viene informati che si tratta di un'operazione protetta e che è necessario verificarne l'accesso alla risorsa Resource Guard.

Selezionare la directory contenente Resource Guard ed eseguire l'autenticazione.

Note

Questa azione non è necessaria se Resource Guard si trova nella stessa directory dell'insieme di credenziali.

Selezionare Applica.

La richiesta ha esito negativo con un errore che non dispone di autorizzazioni sufficienti per Resource Guard per eseguire questa operazione.

Autorizzare operazioni critiche (protette) con Microsoft Entra Privileged Identity Management

Le sezioni seguenti spiegano come autorizzare queste richieste tramite PIM. In alcuni casi potrebbe essere necessario eseguire operazioni critiche sui backup e l'autorizzazione multiutente permette di assicurarsi che vengano eseguite solo quando esistono le approvazioni o le autorizzazioni appropriate. Come spiegato in precedenza, l'amministratore di Backup deve avere un ruolo di Operatore MUA di Backup nella risorsa Resource Guard per l'esecuzione di operazioni critiche nell'ambito di Resource Guard. Uno dei modi per consentire operazioni JIT consiste nell'usare Microsoft Entra Privileged Identity Management.

Note

Anche se l'uso di Microsoft Entra PIM è l'approccio consigliato, è possibile usare metodi manuali o personalizzati per gestire l'accesso dell'amministratore di Backup nella risorsa Resource Guard. Per gestire manualmente l'accesso alla risorsa Resource Guard, usare l'impostazione 'Controllo di accesso (IAM)' sulla barra di spostamento sinistra di Resource Guard e concedere il ruolo di Operatore MUA di Backup all'amministratore di Backup.

Creare un'assegnazione idonea per l'amministratore di Backup (se si usa Microsoft Entra Privileged Identity Management)

L'amministratore della sicurezza può usare PIM per creare un'assegnazione idonea per l'amministratore di Backup e fornire il ruolo Operatore MUA di Backup alla risorsa Resource Guard. Ciò consente all'amministratore di Backup di generare una richiesta (per il ruolo di Operatore MUA di Backup) quando deve eseguire un'operazione protetta. A tale scopo, l'amministratore della sicurezza esegue le operazioni seguenti:

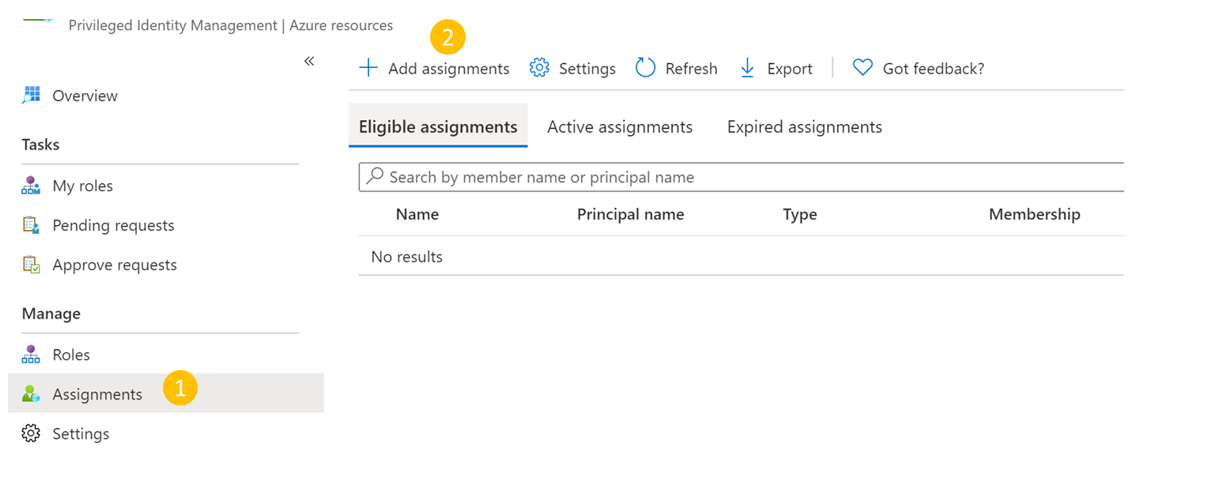

Nel tenant di sicurezza (che contiene Resource Guard), passare a Privileged Identity Management (cercarlo nella barra di ricerca nel portale di Azure) e quindi passare a Risorse di Azure (in Gestisci nel menu a sinistra).

Selezionare la risorsa (la risorsa Resource Guard o la sottoscrizione/il gruppo di risorse che la contiene) a cui si vuole assegnare il ruolo di Operatore MUA di Backup.

Se la risorsa corrispondente non è presente nell'elenco delle risorse, assicurarsi di aggiungere la sottoscrizione che la contiene all'ambito di gestione di PIM.

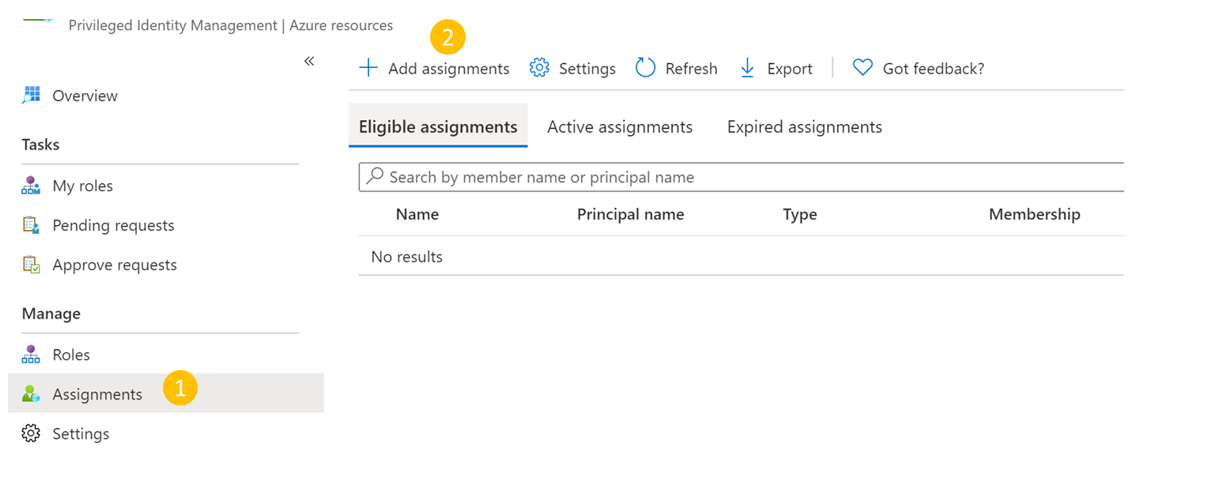

Nella risorsa selezionata passare a Assegnazioni (in Gestisci nel menu a sinistra) e quindi ad Aggiungi assegnazioni.

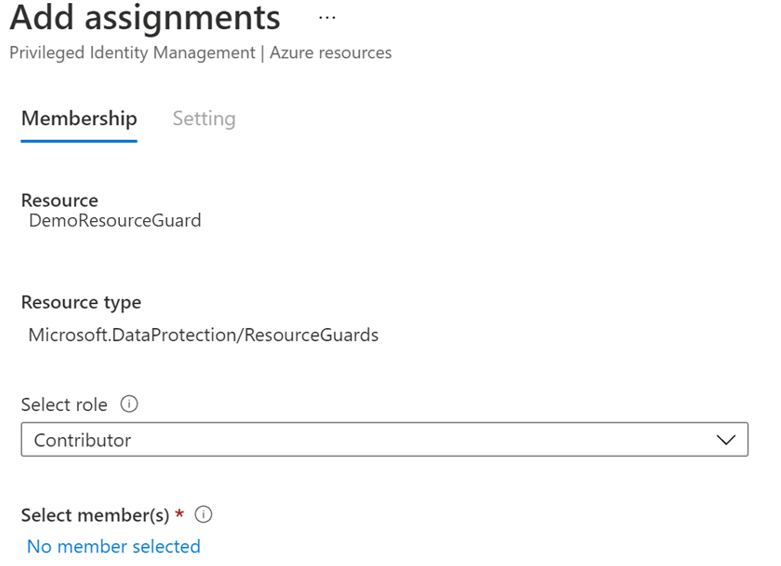

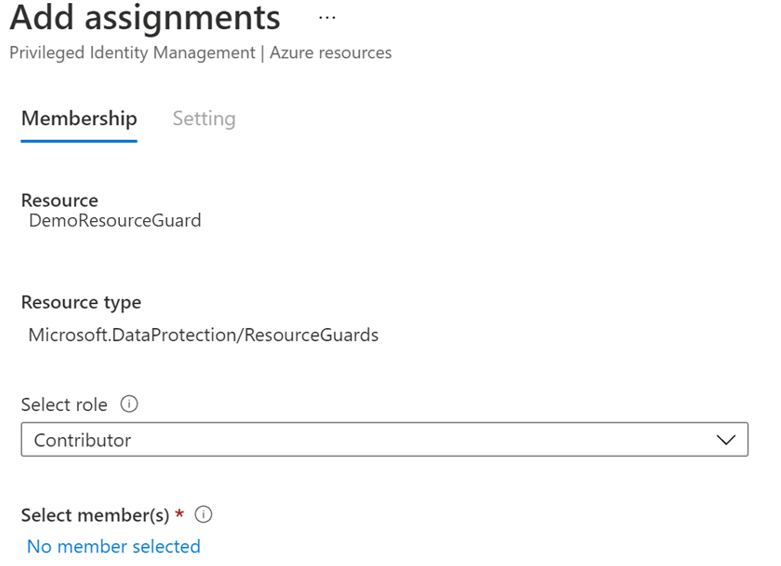

In Aggiungi assegnazioni:

- Selezionare il ruolo di Operatore MUA di Backup.

- Passare a Seleziona membri e aggiungere il nome utente (o gli ID di posta elettronica) dell'amministratore di Backup.

- Selezionare Avanti.

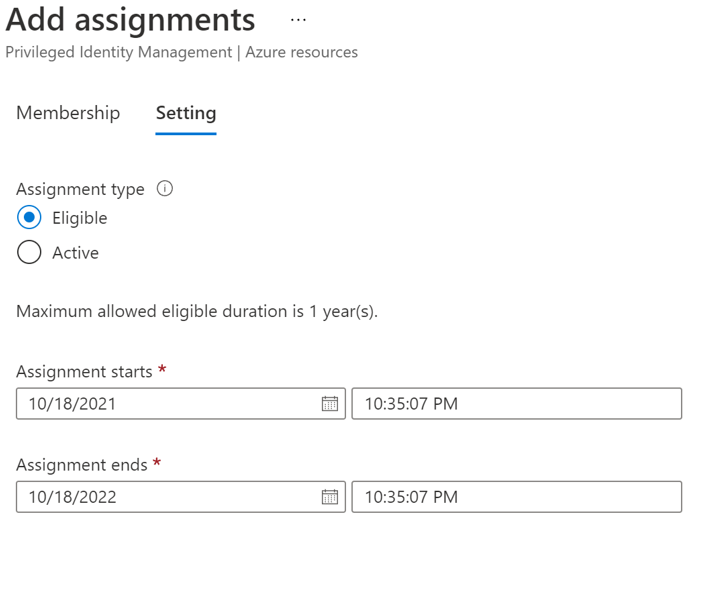

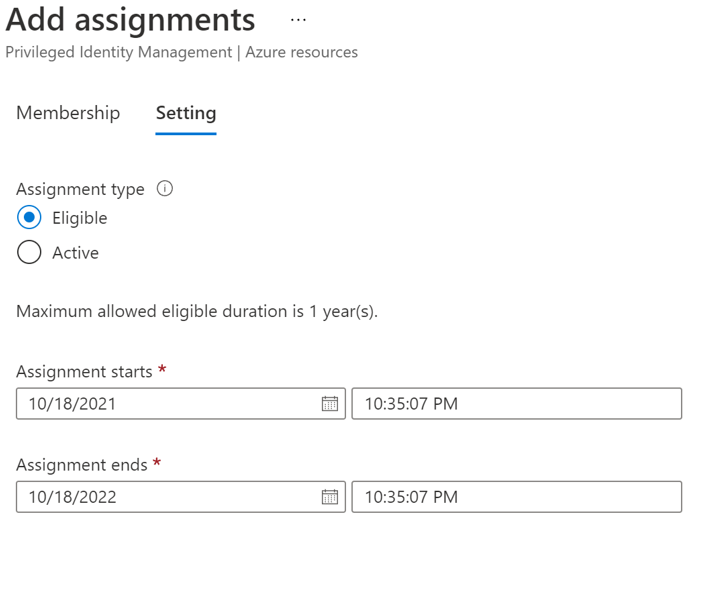

Nella schermata successiva:

- In Tipo di assegnazione scegliere Idoneo.

- Specificare la durata per cui l'autorizzazione idonea è valida.

- Selezionare Assegna per completare la creazione dell'assegnazione idonea.

Configurare i responsabili approvazione dell'attivazione del ruolo di Operatore MUA di Backup

Per impostazione predefinita, l'installazione precedente potrebbe non avere un responsabile approvazione (e un requisito per il flusso di approvazione) configurato in PIM. Per assicurarsi che i responsabili approvazione dispongano del ruolo Operatore MUA di Backup per l'approvazione della richiesta, l'amministratore della sicurezza deve seguire questa procedura:

Note

Se questa impostazione non è configurata, tutte le richieste verranno approvate automaticamente senza passare attraverso gli amministratori della sicurezza o la revisione di un responsabile approvazione designato. Altri dettagli su questo argomento sono disponibili qui

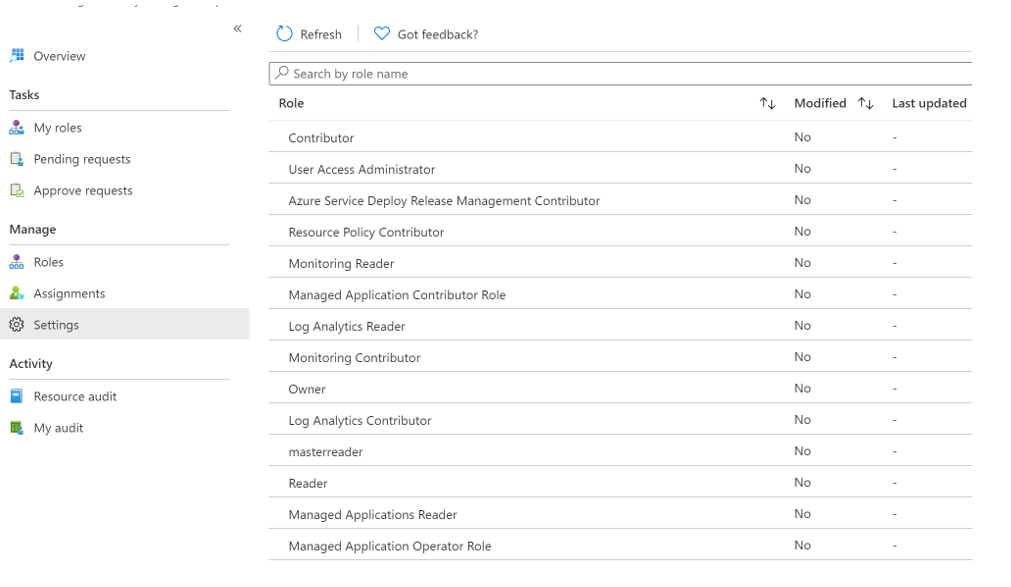

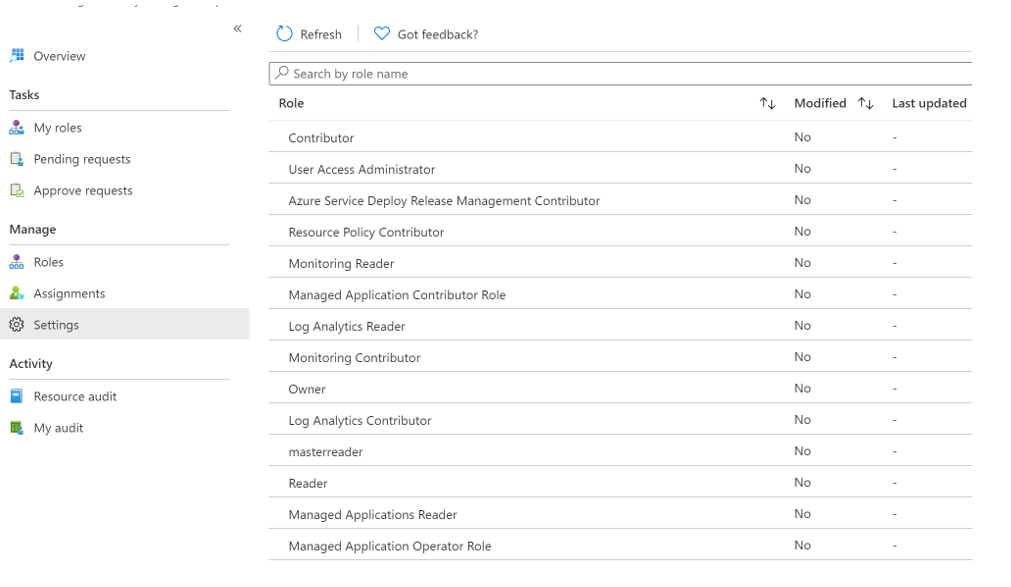

In Microsoft Entra PIM selezionare Risorse di Azure sulla barra di spostamento a sinistra e quindi selezionare Resource Guard.

Passare a Impostazioni e quindi passare al ruolo Operatore MUA di Backup.

Selezionare Modifica per aggiungere i revisori che devono esaminare e approvare la richiesta di attivazione per il ruolo di Operatore MUA di Backup nel caso in cui i responsabili approvazione visualizzino Nessuno o responsabili approvazione non corretti.

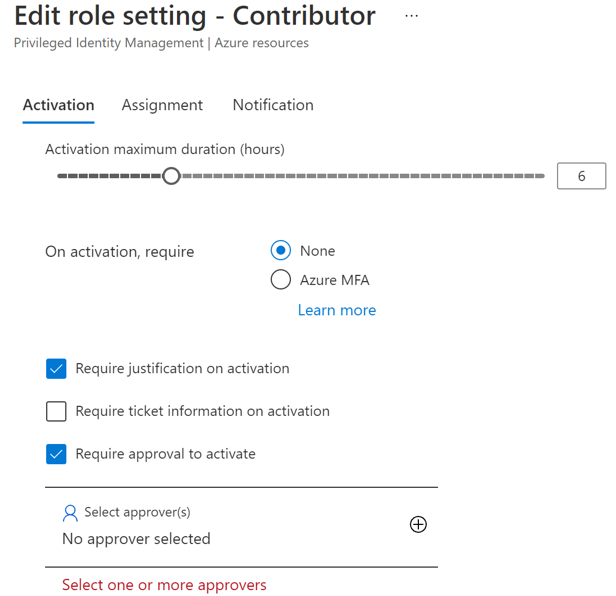

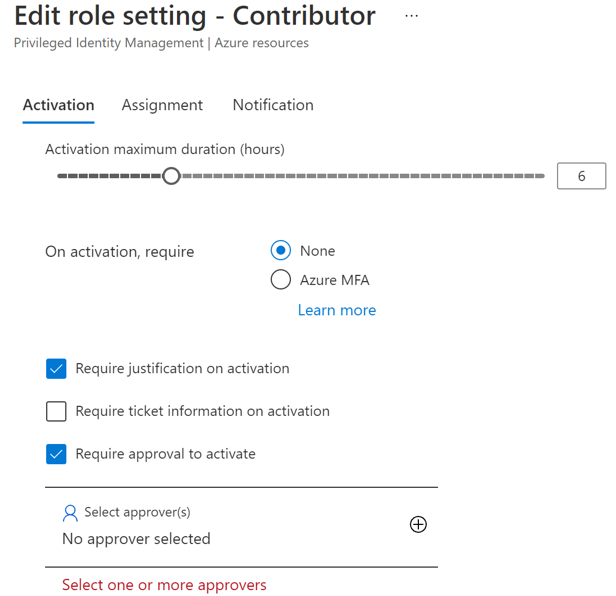

Nella scheda Attivazione selezionare Richiedi approvazione per attivare e aggiungere i responsabili approvazione che devono approvare ogni richiesta.

Selezionare le opzioni di protezione, ad esempio l'autenticazione a più fattori (MFA), l'autorizzazione del ticket per attivare il ruolo di Operatore MUA di Backup.

Selezionare le opzioni appropriate nelle schede Assegnazione e Notifica in base alle esigenze.

Selezionare Aggiorna per completare la configurazione dei responsabili approvazione che possono attivare il ruolo di Operatore MUA di Backup.

Richiedere l'attivazione di un'assegnazione idonea per eseguire operazioni critiche

Appena l'amministratore della sicurezza ha creato un'assegnazione idonea, l'amministratore di Backup deve attivare l'assegnazione per il ruolo di Operatore MUA di Backup per l'esecuzione di azioni protette.

Per attivare l'assegnazione di ruolo, seguire questa procedura:

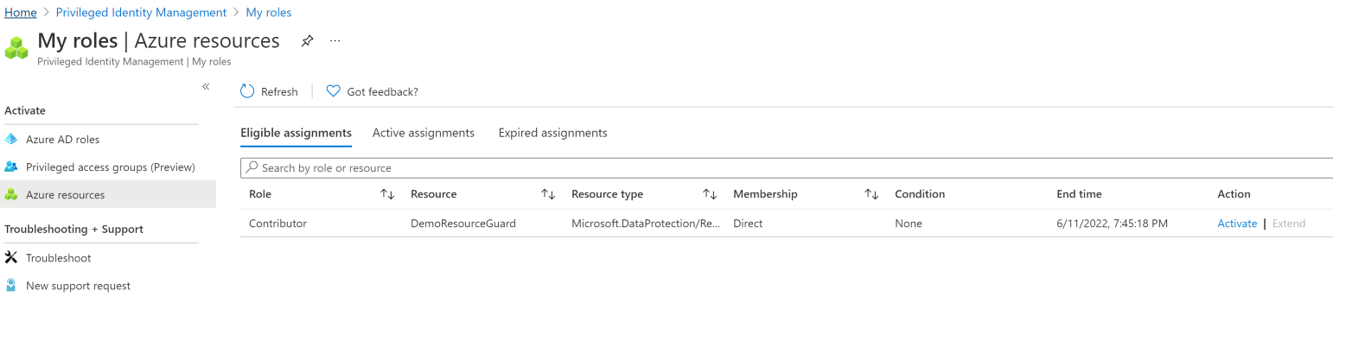

Passare a Microsoft Entra Privileged Identity Management. Se Resource Guard si trova in un'altra directory, passare a tale directory e quindi a Microsoft Entra Privileged Identity Management.

Passare a Ruoli personali> Risorse di Azure nel menu a sinistra.

Selezionare Attiva per attivare l'assegnazione idonea per il ruolo di Operatore MUA di Backup.

Viene visualizzata una notifica che informa l'utente che è in corso l'invio della richiesta per l'approvazione.

Approvare l'attivazione delle richieste per l'esecuzione di operazioni critiche

Appena l'amministratore di Backup genera una richiesta di attivazione per il ruolo di Operatore MUA di Backup, la richiesta deve essere esaminata e approvata dall'amministratore della sicurezza.

- Nel tenant di sicurezza passare a Microsoft Entra Privileged Identity Management.

- Passare a Approva richieste.

- In Risorse di Azure è possibile visualizzare la richiesta generata dall'amministratore di Backup che richiede l'attivazione come Operatore MUA di Backup.

- Esaminare la richiesta. Se è originale, selezionare la richiesta e quindi Approva per approvarla.

- L'amministratore di Backup viene informato tramite posta elettronica (o altri meccanismi di avviso dell'organizzazione) che la richiesta è stata approvata.

- Dopo l'approvazione, l'amministratore di Backup può eseguire operazioni protette per il periodo richiesto.

Eseguire un'operazione protetta dopo l'approvazione

Dopo l'approvazione della richiesta dell'amministratore del backup per il ruolo Operatore MUA di backup su Resource Guard, è possibile eseguire operazioni protette sul vault associato. Se la risorsa Resource Guard si trova in un'altra directory, l'amministratore di Backup dovrà eseguire l'autenticazione.

Note

Se l'accesso è stato assegnato usando un meccanismo JIT, il ruolo diOperatore MUA di Backup viene ritirato alla fine del periodo approvato. In caso contrario, l'amministratore della sicurezza rimuove manualmente il ruolo di Operatore MUA di Backup assegnato all'amministratore di Backup per l'esecuzione dell'operazione critica.

Disabilitare l'autorizzazione mulitutente in un insieme di credenziali di Servizi di ripristino

La disabilitazione dell'autorizzazione multiutente è un'operazione protetta. Quindi, gli insiemi di credenziali sono protetti tramite l'autenticazione multiutente. Per disabilitare l'autorizzazione multiutente, l'amministratore di Backup deve disporre del ruolo di Operatore MUA di Backup richiesto nella risorsa Resource Guard.

Scegliere un client

Per disabilitare l'autorizzazione multiutente in un insieme di credenziali, seguire questa procedura:

L'amministratore di Backup richiede all'amministratore della sicurezza il ruolo di Operatore MUA di Backup nella risorsa Resource Guard. A tal fine può chiedere di usare i metodi approvati dall'organizzazione, ad esempio procedure JIT, come Microsoft Entra Privileged Identity Management o altri strumenti e procedure interni.

L'amministratore della sicurezza approva la richiesta (se la ritiene idonea) e lo comunica all'amministratore di Backup. A questo punto l'amministratore di Backup dispone del ruolo di Operatore MUA di Backup nella risorsa Resource Guard.

L'amministratore di Backup passa a >Proprietà>Autorizzazione multiutente nell'insieme di credenziali.

Selezionare Aggiorna.

- Deselezionare la casella di controllo Proteggi con Resource Guard.

- Scegliere la directory che contiene Resource Guard e verificare l'accesso usando il pulsante Autentica (se applicabile).

- Dopo l'autenticazione, selezionare Salva. Se l'accesso è stato effettuato correttamente, dovrebbe essere possibile completare la richiesta correttamente.

L'ID tenant è obbligatorio se Resource Guard è presente in un tenant diverso.

Esempio:

az backup vault resource-guard-mapping delete --resource-group RgName --name VaultName

Questo articolo descrive come configurare l'autorizzazione multiutente per Backup di Azure allo scopo migliorare la sicurezza delle operazioni critiche negli insiemi di credenziali di Backup. Illustra la creazione di una Resource Guard in un tenant separato per la massima protezione e illustra come richiedere e approvare l'accesso alle operazioni critiche usando Microsoft Entra Privileged Identity Management all'interno del tenant che ospita Resource Guard. In alternativa, è possibile usare altri metodi per gestire le autorizzazioni JIT (Just-In-Time) in base alla configurazione dell'organizzazione.

Note

- L'autorizzazione multiutente tramite Resource Guard per l'insieme di credenziali di Backup ora è disponibile a livello generale.

- L'autorizzazione multiutente per Backup di Azure è disponibile in tutte le aree globali di Azure.

Prerequisiti

Prima di configurare l'autorizzazione multiutente per un vault di backup, assicurarsi che i seguenti prerequisiti siano soddisfatti.

- La protezione delle risorse e la cassaforte di backup devono trovarsi nella stessa regione di Azure.

- L'amministratore di Backup non deve disporre delle autorizzazioni Contributore, Amministratore Backup MUA o Operatore Backup MUA su Resource Guard. È possibile scegliere di collocare una risorsa Resource Guard in un'altra sottoscrizione della stessa directory o in un'altra directory per garantire il massimo isolamento.

- Le sottoscrizioni contengono l'insieme di credenziali di Backup e la risorsa Resource Guard (in sottoscrizioni o tenant diversi) e devono essere registrate per l'uso del provider Microsoft.DataProtection4. Per altre informazioni, vedere Provider e tipi di risorse di Azure.

Informazioni sui vari scenari di utilizzo dell'autenticazione multiutente.

Creare una risorsa Resource Guard

L'amministratore della sicurezza crea la risorsa Resource Guard. È consigliabile crearla in una sottoscrizione diversa o in un tenant diverso come per l'insieme di credenziali. Tuttavia, deve trovarsi nella stessa area geografica dell'insieme di credenziali.

L'amministratore di Backup NON deve avere accesso come Collaboratore, Amministratore MUA di Backup o Operatore MUA di Backup a Resource Guard o alla sottoscrizione che la contiene.

Per creare la risorsa Resource Guard in un tenant diverso dal tenant dell'insieme di credenziali come amministratore della sicurezza, seguire questa procedura:

Nel portale di Azure passare alla directory in cui si vuole creare la risorsa Resource Guard.

Cercare le risorse Resource Guard nella barra di ricerca e quindi selezionare l'elemento corrispondente nell'elenco a discesa.

- Selezionare Crea per creare una risorsa Resource Guard.

- Nel riquadro Crea immettere i dettagli necessari per Resource Guard.

- Assicurarsi che la risorsa Resource Guard si trovi nella stessa area geografica di Azure in cui si trova l'insieme delle credenziali di Backup.

- Aggiungere una descrizione su come richiedere l'accesso per l'esecuzione di azioni sugli insiemi di credenziali associati, se necessario. Questa descrizione viene visualizzata negli insiemi di credenziali associati per specificare all'amministratore di Backup come ottenere le autorizzazioni necessarie.

Nella scheda Operazioni protette selezionare le operazioni da proteggere usando la risorsa Resource Guard nella scheda Insieme di credenziali di Backup.

Attualmente, la scheda Operazioni protette include solo l'opzione Elimina istanza di backup da disabilitare.

È anche possibile selezionare le operazioni da proteggere dopo la creazione di una risorsa Resource Guard.

Facoltativamente, aggiungere eventuali tag alla risorsa Resource Guard in base ai requisiti.

Selezionare Rivedi e crea e quindi seguire le notifiche per monitorare lo stato e la creazione corretta della risorsa Resource Guard.

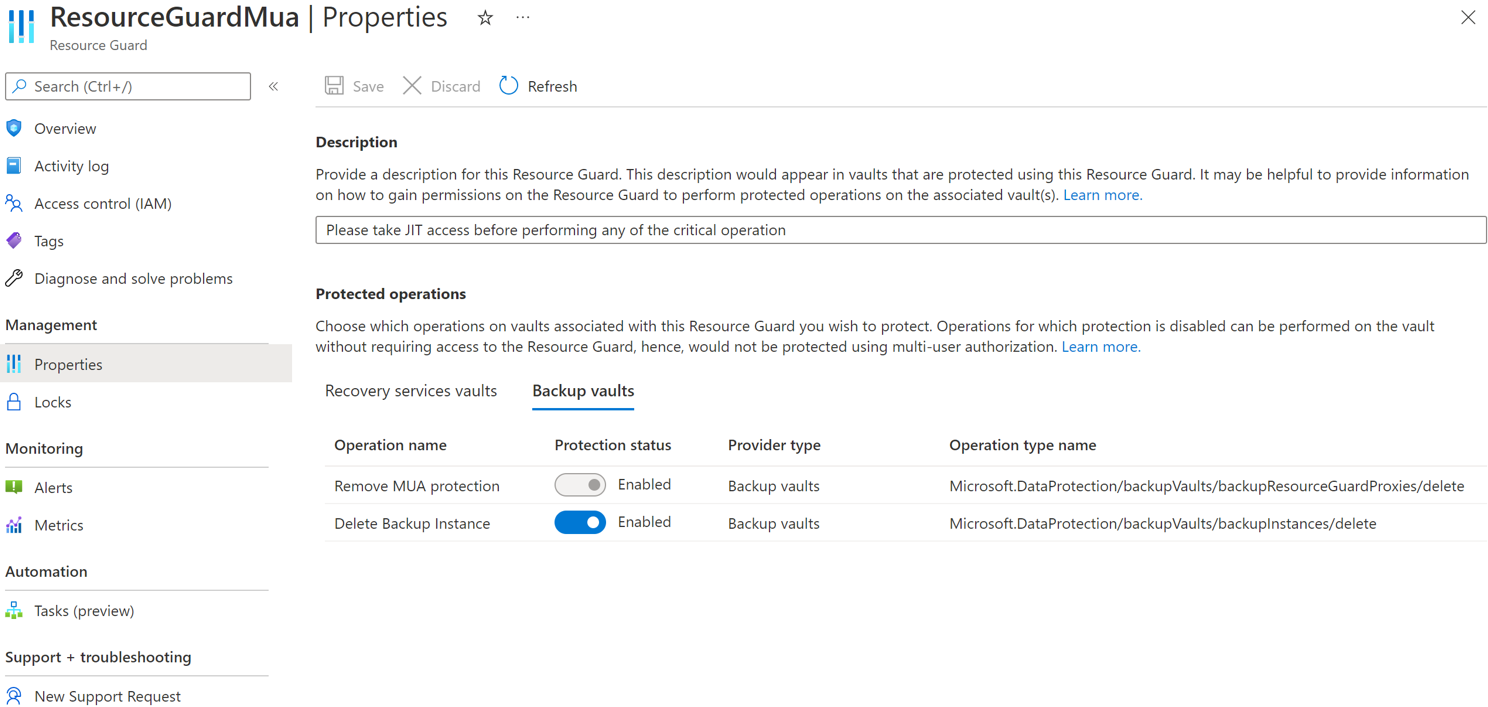

Selezionare le operazioni da proteggere con Resource Guard

Dopo la creazione dell'insieme di credenziali, l'amministratore della sicurezza può anche scegliere le operazioni da proteggere con Resource Guard tra tutte le operazioni critiche supportate. Per impostazione predefinita, sono abilitate tutte le operazioni critiche supportate. Tuttavia, l'amministratore della sicurezza può esentare determinate operazioni dall'ambito dell'autorizzazione multiutente tramite Resource Guard.

Per selezionare le operazioni da proteggere, seguire questa procedura:

Nella risorsa Resource Guard creata, passare alla scheda Proprietà>Insieme di credenziali di Backup.

Selezionare Disabilita per le operazioni da escludere dall'autorizzazione.

Non è possibile disabilitare le operazioni Rimuovi protezione dell'autorizzazione multiutente e Disabilita eliminazione temporanea.

Facoltativamente, nella scheda Insiemi di credenziali di Backup aggiornare la descrizione per la risorsa Resource Guard.

Selezionare Salva.

Assegnare le autorizzazioni all'amministratore di Backup nella risorsa Resource Guard per abilitare l'autorizzazione multiutente

L'amministratore di Backup deve disporre del ruolo di Lettore nella risorsa Resource Guard o nella sottoscrizione che la contiene per abilitare l'autenticazione multiutente in un insieme di credenziali. L'amministratore della sicurezza deve assegnare questo ruolo all'amministratore di Backup.

Per assegnare il ruolo di Lettore nella risorsa Resource Guard, seguire questa procedura:

Nel riquadro Resource Guard creato in precedenza passare al riquadro Controllo di accesso (IAM) e quindi passare a Aggiungi assegnazione di ruolo.

Selezionare Lettore nell'elenco dei ruoli predefiniti, quindi selezionare Avanti.

Fare clic su Seleziona membri e aggiungere l'ID di posta elettronica dell'amministratore di Backup per assegnare il ruolo di Lettore.

Poiché gli amministratori di Backup si trovano in un altro tenant, verranno aggiunti come guest al tenant che contiene la risorsa Resource Guard.

Fare clic su Seleziona>Rivedi e assegna per completare l'assegnazione di ruolo.

Abilitare l'autenticazione multiutente in un insieme di credenziali di Backup

Quando l'amministratore di Backup dispone del ruolo di Lettore nella risorsa Resource Guard può abilitare l'autorizzazione multiutente negli insiemi di credenziali gestiti seguendo questa procedura:

Passare all'insieme di credenziali di Backup per cui si vuole configurare l'autorizzazione multiutente.

Nel pannello sinistro selezionare Proprietà.

Passare ad Autorizzazione multiutente e selezionare Aggiorna.

Per abilitare l'autorizzazione multiutente e scegliere una risorsa Resource Guard, eseguire una delle azioni seguenti:

È possibile specificare l'URI della risorsa Resource Guard. Assicurarsi di specificare l'URI di una risorsa Resource Guard a cui si ha accesso con autorizzazioni in qualità di Lettore e che si trovi nella stessa area geografica dell'insieme di credenziali. È possibile trovare l'URI (ID della risorsa Resource Guard) di Resource Guard nella pagina Panoramica.

In alternativa, è possibile selezionare la risorsa Resource Guard dall'elenco delle risorse Resource Guard a cui si ha accesso con autorizzazioni di Lettore e quelle disponibili nell'area geografica.

- Fare clic su Seleziona Resource Guard.

- Selezionare l'elenco a discesa e selezionare la directory in cui si trova la risorsa Resource Guard.

- Selezionare Autentica per convalidare l'identità e l'accesso.

- Dopo l'autenticazione, scegliere Resource Guard dall'elenco visualizzato.

Selezionare Salva per abilitare l'autenticazione multiutente.

Operazioni protette con l'autorizzazione multiutente

Quando l'amministratore di Backup abilita l'autorizzazione multiutente, le operazioni nell'ambito saranno limitate all'insieme di credenziali e le operazioni avranno esito negativo se l'amministratore di Backup tenta di eseguirle senza disporre del ruolo di Operatore MUA di Backup nella risorsa Resource Guard.

Note

È consigliabile testare la configurazione dopo aver abilitato l'autorizzazione multiutente per assicurarsi che:

- Le operazioni protette vengano bloccate come previsto.

- L'autenticazione multiutente sia configurata correttamente.

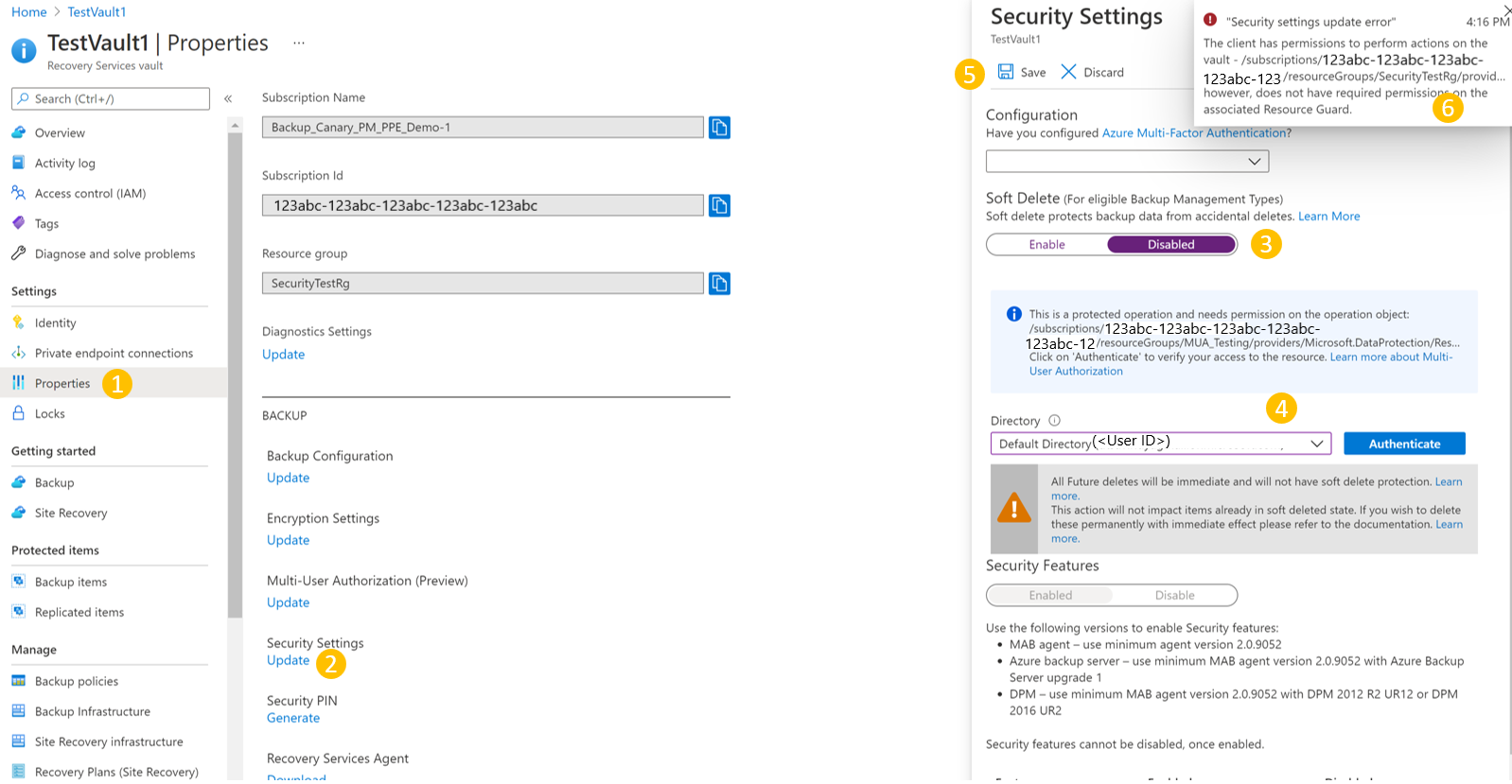

Per eseguire un'operazione protetta (disabilitando l'autenticazione multiutente), seguire questa procedura:

Passare a >Proprietà nel riquadro sinistro dell'insieme di credenziali.

Deselezionare la casella di controllo per disabilitare l'autenticazione multiutente.

Si riceverà una notifica che indica che si tratta di un'operazione protetta e che è necessario disporre all'accesso alla risorsa Resource Guard.

Selezionare la directory contenente la risorsa Resource Guard ed eseguire l'autenticazione manualmente.

Questo passaggio potrebbe non essere necessario se la risorsa Resource Guard si trova nella stessa directory dell'insieme di credenziali.

Selezionare Salva.

La richiesta ha esito negativo e restituisce un errore che indica che non si dispone di autorizzazioni sufficienti nella risorsa Resource Guard per eseguire questa operazione.

Autorizzare operazioni critiche (protette) con Microsoft Entra Privileged Identity Management

Esistono scenari in cui potrebbe essere necessario eseguire operazioni critiche sui backup ed è possibile eseguirle con le approvazioni o le autorizzazioni appropriate con l'autenticazione multiutente. Le sezioni seguenti illustrano come autorizzare le richieste di operazioni critiche usando Privileged Identity Management (PIM).

L'amministratore di Backup deve disporre di un ruolo di Operatore MUA di Backup nella Resource Guard per eseguire operazioni critiche nell'ambito della risorsa Resource Guard. Uno dei modi per consentire operazioni JIT (Just-In-Time) consiste nell'usare Microsoft Entra Privileged Identity Management.

Note

È consigliabile usare Microsoft Entra PIM. Tuttavia, è anche possibile usare metodi manuali o personalizzati per gestire l'accesso per l'amministratore di Backup nella risorsa Resource Guard. Per gestire manualmente l'accesso alla risorsa Resource Guard, usare l'impostazione Controllo di accesso (IAM) nel riquadro sinistro della risorsa Resource Guard e concedere il ruolo di Operatore MUA di Backup all'amministratore di Backup.

Creare un'assegnazione idonea per l'amministratore di Backup usando Microsoft Entra Privileged Identity Management

L'amministratore della sicurezza può usare PIM per creare un'assegnazione idonea per l'amministratore di Backup, ad esempio il ruolo di Operatore MUA di Backup per la risorsa Resource Guard. Ciò consente all'amministratore di Backup di generare una richiesta (per il ruolo di Operatore MUA di Backup) quando deve eseguire un'operazione protetta.

Per creare un'assegnazione idonea, seguire questa procedura:

Accedere al portale di Azure.

Passare al tenant di sicurezza di Resource Guard e nella barra di ricerca immettere Privileged Identity Management.

Nel riquadro sinistro selezionare Gestisci e passa a Risorse di Azure.

Selezionare la risorsa (la risorsa Resource Guard o la sottoscrizione/il gruppo di risorse che la contiene) a cui si vuole assegnare il ruolo di Operatore MUA di Backup.

Se non si trovano risorse corrispondenti, aggiungere la sottoscrizione che contiene la risorsa, gestita da PIM.

Selezionare la risorsa e passare a Gestisci>Assegnazioni>Aggiungi assegnazioni.

In Aggiungi assegnazioni:

- Selezionare il ruolo di Operatore MUA di Backup.

- Passare a Seleziona membri e aggiungere il nome utente (o gli ID di posta elettronica) dell'amministratore di Backup.

- Selezionare Avanti.

In Assegnazione selezionare Idoneo e specificare la validità della durata dell'autorizzazione idonea.

Selezionare Assegna per completare la creazione dell'assegnazione idonea.

Configurare i responsabili approvazione per l'attivazione del ruolo di Collaboratore

Per impostazione predefinita, l'installazione precedente potrebbe non avere un responsabile approvazione (e un requisito per il flusso di approvazione) configurato in PIM. Per assicurarsi che i responsabili approvazione abbiano il ruolo di Collaboratore per l'approvazione della richiesta, l'amministratore della sicurezza deve seguire questa procedura:

Note

Se l'impostazione del responsabile approvazione non è configurata, le richieste vengono approvate automaticamente senza passare attraverso gli amministratori della sicurezza o la revisione di un responsabile approvazione designato. Altre informazioni

In Microsoft Entra PIM selezionare Risorse di Azure nel riquadro sinistro e selezionare la risorsa Resource Guard.

Passare a Impostazioni> ruolo Collaboratore.

Selezionare Modifica per aggiungere i revisori che devono esaminare e approvare la richiesta di attivazione per il ruolo di Collaboratore nel caso in cui i responsabili approvazione visualizzino Nessuno o responsabili approvazione non corretti.

Nella scheda Attivazione selezionare Richiedi approvazione per attivare per aggiungere i responsabili approvazione che devono approvare ogni richiesta.

Selezionare le opzioni di protezione, ad esempio l'autenticazione a più fattori (MFA), l'assegnazione di ticket per attivare il ruolo di Collaboratore.

Selezionare le opzioni appropriate nelle schede Assegnazione e Notifica in base alle esigenze.

Selezionare Aggiorna per completare la configurazione dei responsabili approvazione per attivare il ruolo di Collaboratore.

Richiedere l'attivazione di un'assegnazione idonea per eseguire operazioni critiche

Appena l'amministratore della sicurezza ha creato un'assegnazione idonea, l'amministratore di Backup deve attivare l'assegnazione di ruolo per il ruolo di Collaboratore per l'esecuzione di azioni protette.

Per attivare l'assegnazione di ruolo, seguire questa procedura:

Passare a Microsoft Entra Privileged Identity Management. Se Resource Guard si trova in un'altra directory, passare a tale directory e quindi a Microsoft Entra Privileged Identity Management.

Passare a Ruoli personali> Risorse di Azure nel riquadro a sinistra.

Selezionare Attiva per attivare l'assegnazione idonea per il ruolo di Collaboratore.

Viene visualizzata una notifica che informa l'utente che è in corso l'invio della richiesta per l'approvazione.

Approvare le richieste di attivazione per l'esecuzione di operazioni critiche

Appena l'amministratore di Backup ha generato una richiesta di attivazione del ruolo di Collaboratore, l'amministratore della sicurezza deve esaminare e approvare la richiesta.

Per esaminare e approvare la richiesta, seguire questa procedura:

Nel tenant di sicurezza passare a Microsoft Entra Privileged Identity Management.

Passare a Approva richieste.

In Risorse di Azure è possibile visualizzare la richiesta in attesa dell'approvazione.

Selezionare Approva per esaminare e approvare la richiesta autentica.

Dopo l'approvazione, l'amministratore di Backup riceve una notifica, tramite posta elettronica o altre opzioni di avviso interne, che conferma l'approvazione della richiesta. A questo punto, l'amministratore di Backup può eseguire le operazioni protette per il periodo richiesto.

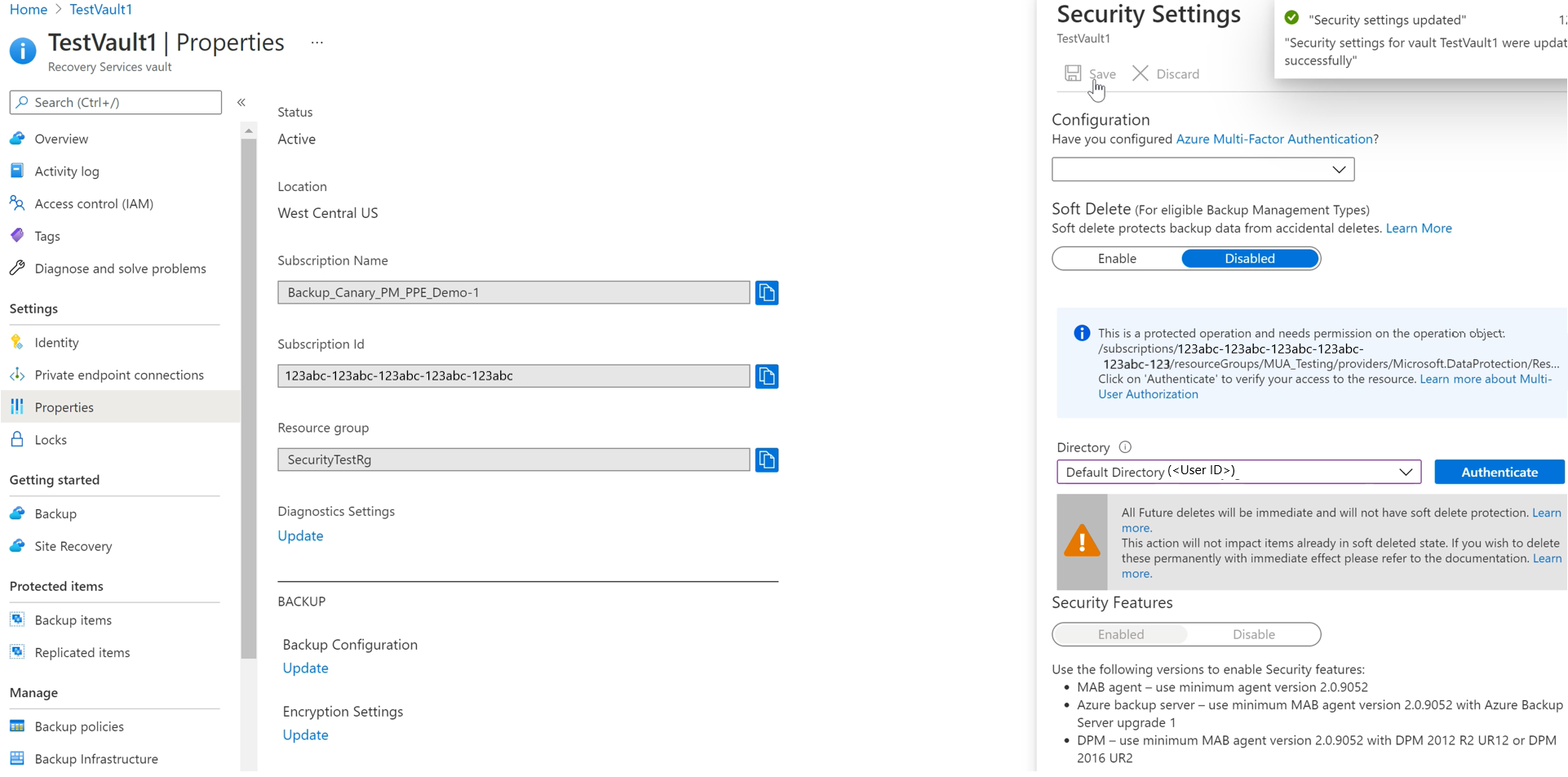

Eseguire un'operazione protetta dopo l'approvazione

Appena l'amministratore della sicurezza approva la richiesta dell'amministratore di Backup per il ruolo di Operatore MUA di Backup nella risorsa Resource Guard, tale amministratore può eseguire operazioni protette nell'insieme di credenziali associato. Se la risorsa Resource Guard si trova in un'altra directory, l'amministratore di Backup deve eseguire l'autenticazione.

Note

Se l'accesso è stato assegnato usando un meccanismo JIT, il ruolo diOperatore MUA di Backup viene ritirato alla fine del periodo approvato. In caso contrario, l'amministratore della sicurezza rimuove manualmente il ruolo di Operatore MUA di Backup assegnato all'amministratore di Backup per l'esecuzione dell'operazione critica.

Lo screenshot seguente mostra un esempio di disabilitazione dell'eliminazione temporanea per un insieme di credenziali abilitato per l'autenticazione multiutente.

Disabilitare l'autenticazione multiutente in un insieme di credenziali di Backup

La disabilitazione dell'autenticazione multiutente è un'operazione protetta che deve essere eseguita solo dall'amministratore di Backup. Per eseguire questa operazione, l'amministratore di Backup deve disporre del ruolo di Operatore MUA di Backup richiesto nella risorsa Resource Guard. Per ottenere questa autorizzazione, l'amministratore di Backup deve prima richiedere il ruolo di Operatore MUA di Backup per l'amministratore della sicurezza nella risorsa Resource Guard usando la procedura JIT (Just-In-Time), ad esempio Microsoft Entra Privileged Identity Management o strumenti interni.

L'amministratore della sicurezza approva quindi la richiesta se è autentica e informa l'amministratore di Backup che dispone del ruolo di Operatore MUA di Backup nella Resource Guard. Altre informazioni su come ottenere questo ruolo.

Per disabilitare l'autenticazione multiutente, gli amministratori di Backup devono seguire questa procedura:

Passare a >Proprietà>Autorizzazione multiutente nell'insieme delle credenziali.

Selezionare Aggiorna e deselezionare la casella di controllo Proteggi con Resource Guard.

Selezionare Autentica (se applicabile) per scegliere la directory che contiene la risorsa Resource Guard e verificare l'accesso.

Selezionare Salva per completare il processo di disabilitazione dell'autenticazione multiutente.

Passaggi successivi

Altre informazioni sulla configurazione dell'autorizzazione multiutente con Resource Guard.