Salvare e gestire la passphrase dell'agente MARS in modo sicuro in Azure Key Vault

Backup di Azure l'uso dell'agente di Servizi di ripristino consente di eseguire il backup di file/cartelle e dati sullo stato del sistema nell'insieme di credenziali di Servizi di ripristino di Azure. Questi dati vengono crittografati usando una passphrase che viene fornito durante l'installazione e la registrazione dell'agente MARS. Questa passphrase è necessaria per recuperare e ripristinare i dati di backup e deve essere salvata in una posizione esterna sicura.

Importante

Se questa passphrase viene persa, Microsoft non sarà in grado di recuperare i dati di backup archiviati nell'insieme di credenziali di Servizi di ripristino. È consigliabile archiviare questa passphrase in una posizione esterna sicura, ad esempio Azure Key Vault.

È ora possibile salvare la passphrase di crittografia in modo sicuro in Azure Key Vault come segreto dalla console mars durante l'installazione per i nuovi computer e modificando la passphrase per i computer esistenti. Per consentire il salvataggio della passphrase in Azure Key Vault, è necessario concedere all'insieme di credenziali di Servizi di ripristino le autorizzazioni per creare un segreto nell'insieme di credenziali delle chiavi di Azure.

Prima di iniziare

- Creare un insieme di credenziali di Servizi di ripristino nel caso in cui non ne sia disponibile uno.

- È consigliabile usare un singolo insieme di credenziali delle chiavi di Azure per archiviare tutte le passphrase. Creare un insieme di credenziali delle chiavi nel caso in cui non ne sia disponibile uno.

- I prezzi di Azure Key Vault sono applicabili quando si crea un nuovo insieme di credenziali delle chiavi di Azure per archiviare la passphrase.

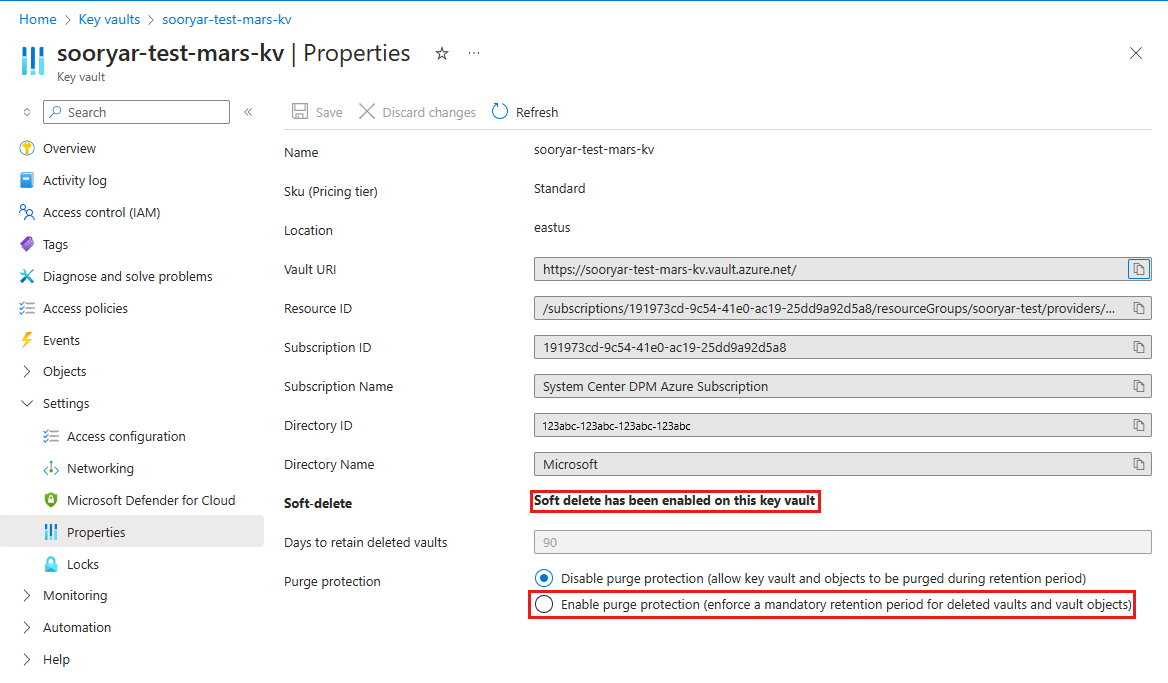

- Dopo aver creato l'insieme di credenziali delle chiavi, per proteggersi da eliminazioni accidentali o dannose di passphrase, assicurarsi che la protezione da eliminazione temporanea e eliminazione sia attivata.

- Questa funzionalità è supportata solo nelle aree pubbliche di Azure con l'agente MARS versione 2.0.9262.0 o successiva.

Configurare l'insieme di credenziali di Servizi di ripristino per archiviare la passphrase in Azure Key Vault

Prima di poter salvare la passphrase in Azure Key Vault, configurare l'insieme di credenziali di Servizi di ripristino e Azure Key Vault,

Per configurare un insieme di credenziali, seguire questa procedura nella sequenza specificata per ottenere i risultati previsti. Ogni azione viene descritta in dettaglio nelle sezioni seguenti:

- Identità gestita assegnata dal sistema abilitata per l'insieme di credenziali di Servizi di ripristino.

- Assegnare le autorizzazioni all'insieme di credenziali di Servizi di ripristino per salvare la passphrase come segreto in Azure Key Vault.

- Abilitare l'eliminazione temporanea e la protezione dalla rimozione in Azure Key Vault.

Nota

- Dopo aver abilitato questa funzionalità, non è necessario disabilitare l'identità gestita (anche temporaneamente). La disabilitazione dell'identità gestita può causare comportamenti incoerenti.

- L'identità gestita assegnata dall'utente non è attualmente supportata per il salvataggio della passphrase in Azure Key Vault.

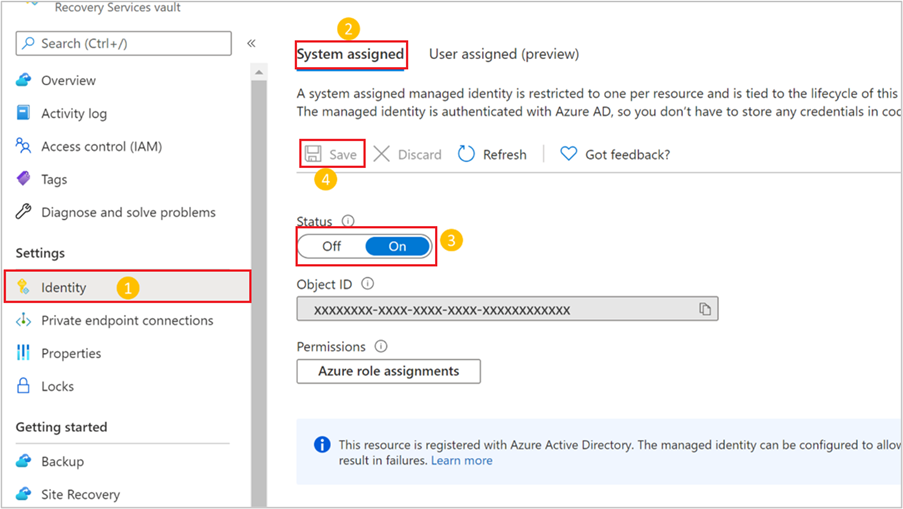

Abilitare l'identità gestita assegnata dal sistema per l'insieme di credenziali di Servizi di ripristino

Scegliere un client:

Seguire questa procedura:

Passare all'identità dell'insieme di credenziali>di Servizi di ripristino.

Selezionare la scheda Assegnata dal sistema .

Impostare Statosu Sì.

Selezionare Salva per abilitare l'identità per l'insieme di credenziali.

Viene generato un ID oggetto, ovvero l'identità gestita assegnata dal sistema dell'insieme di credenziali.

Assegnare le autorizzazioni per salvare la passphrase in Azure Key Vault

In base al modello di autorizzazione key vault (autorizzazioni di accesso basato su ruoli o modello di autorizzazione basata su criteri di accesso) configurato per Key Vault, vedere le sezioni seguenti.

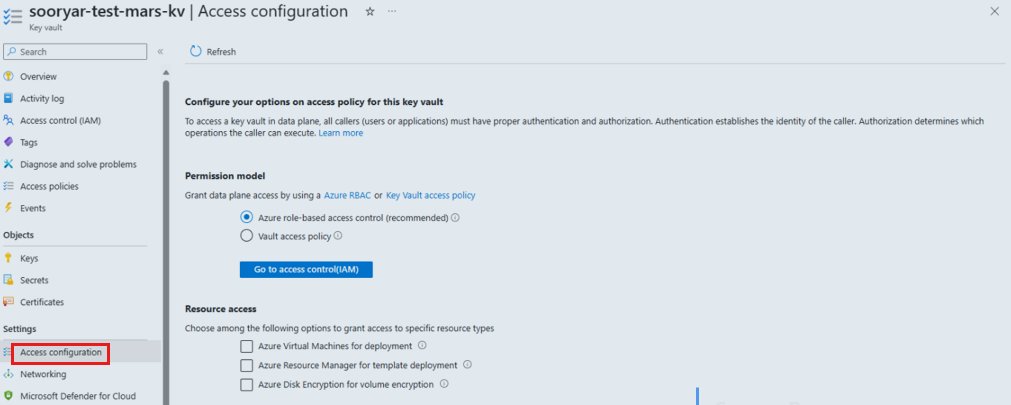

Abilitare le autorizzazioni usando il modello di autorizzazione degli accessi in base al ruolo per Key Vault

Scegliere un client:

Per assegnare le autorizzazioni, seguire questa procedura:

Passare alla configurazione di Azure Key Vault> Impostazioni> Access per assicurarsi che il modello di autorizzazione sia controllo degli accessi in base al ruolo.

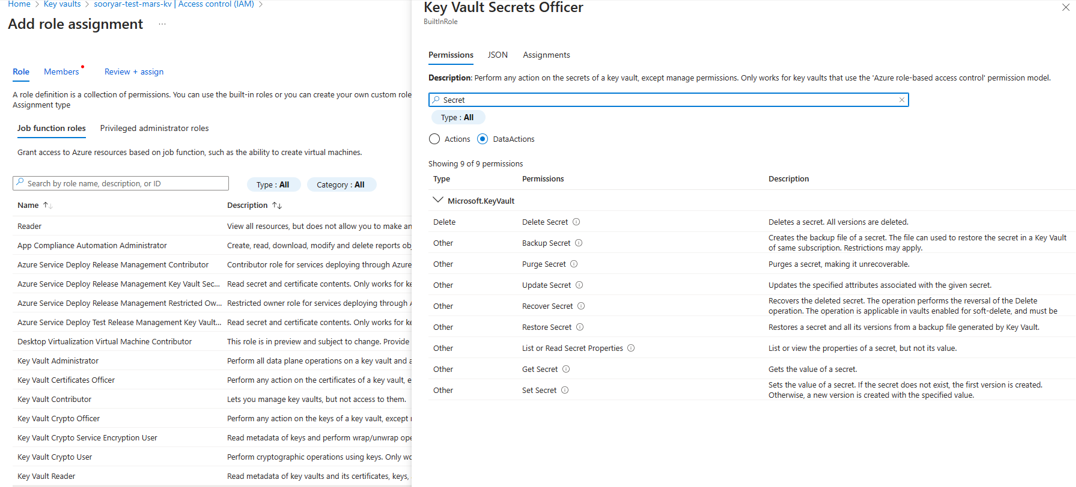

Selezionare Controllo di accesso (IAM)>+Aggiungi per aggiungere un'assegnazione di ruolo.

L'identità dell'insieme di credenziali di Servizi di ripristino richiede l'autorizzazione Set per il segreto per creare e aggiungere la passphrase come segreto all'insieme di credenziali delle chiavi.

È possibile selezionare un ruolo predefinito, ad esempio Key Vault Secrets Officer , che dispone dell'autorizzazione (insieme ad altre autorizzazioni non necessarie per questa funzionalità) o creare un ruolo personalizzato con solo l'autorizzazione Imposta per segreto.

In Dettagli selezionare Visualizza per visualizzare le autorizzazioni concesse dal ruolo e assicurarsi che l'autorizzazione Imposta per segreto sia disponibile.

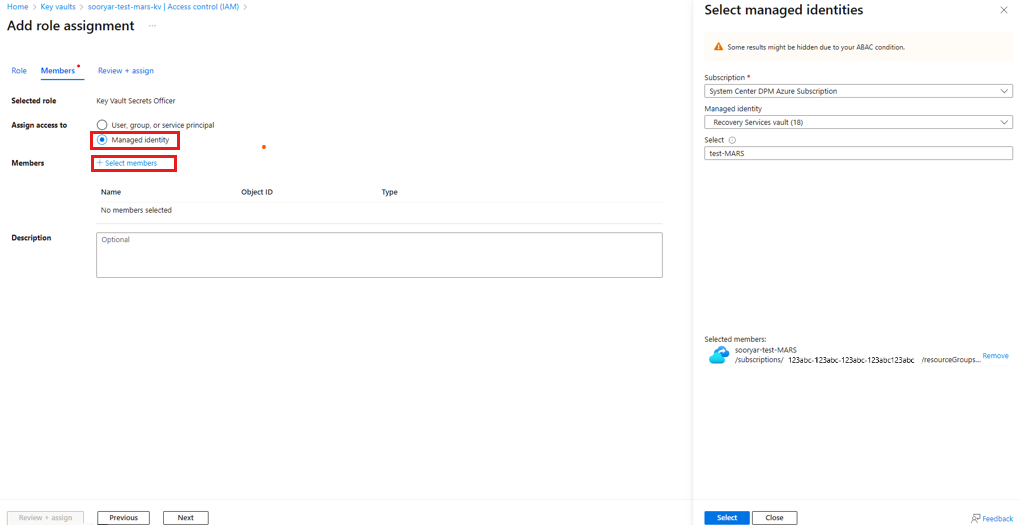

Selezionare Avanti per continuare a selezionare Membri per l'assegnazione.

Selezionare Identità gestita e quindi + Seleziona membri. scegliere la sottoscrizione dell'insieme di credenziali di Servizi di ripristino di destinazione, selezionare Insieme di credenziali di Servizi di ripristino in Identità gestita assegnata dal sistema.

Cercare e selezionare il nome dell'insieme di credenziali di Servizi di ripristino.

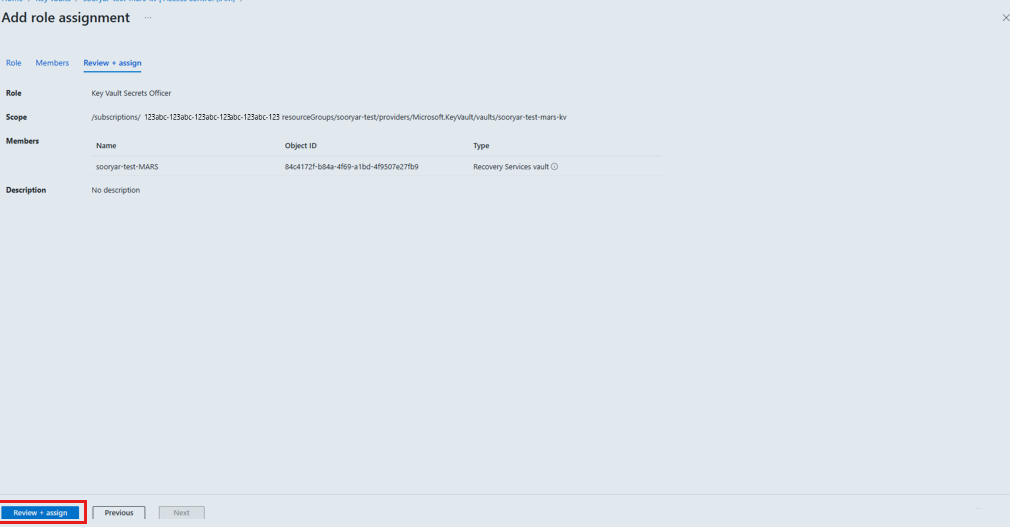

Selezionare Avanti, esaminare l'assegnazione e selezionare Rivedi e assegna.

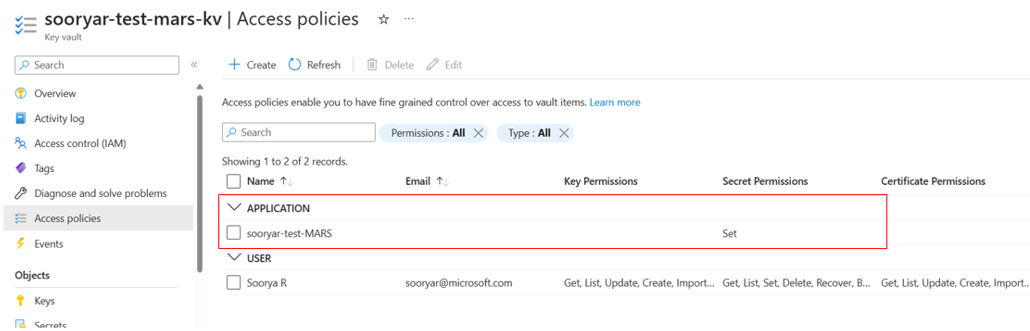

Passare a Controllo di accesso (IAM) nell'insieme di credenziali delle chiavi, selezionare Assegnazioni di ruolo e assicurarsi che l'insieme di credenziali di Servizi di ripristino sia elencato.

Abilitare le autorizzazioni usando il modello di autorizzazione criteri di accesso per Key Vault

Scegliere un client:

Seguire questa procedura:

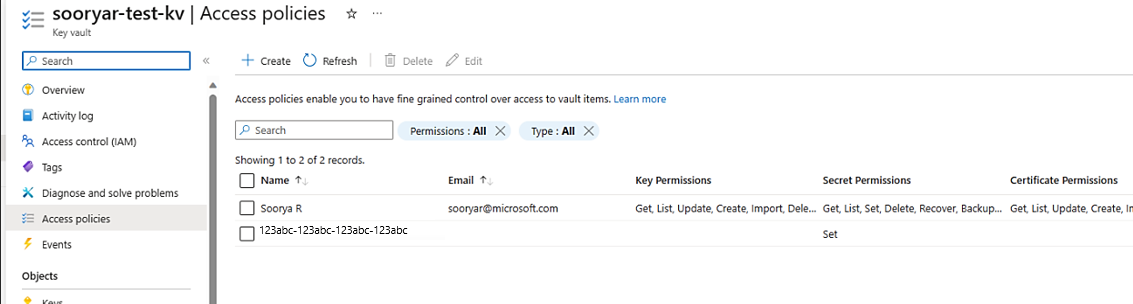

Passare ai criteri di accesso> di Azure Key Vault>e quindi selezionare + Crea.

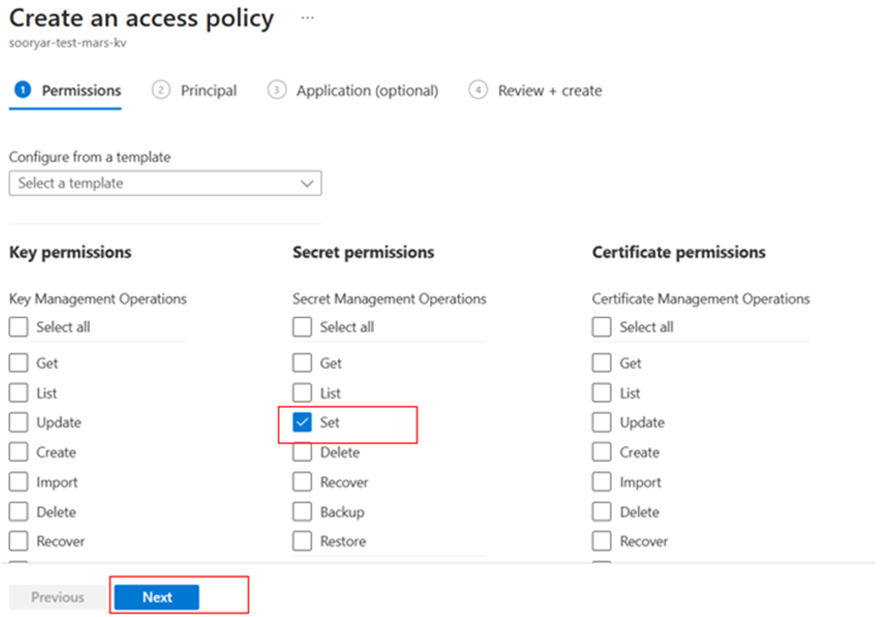

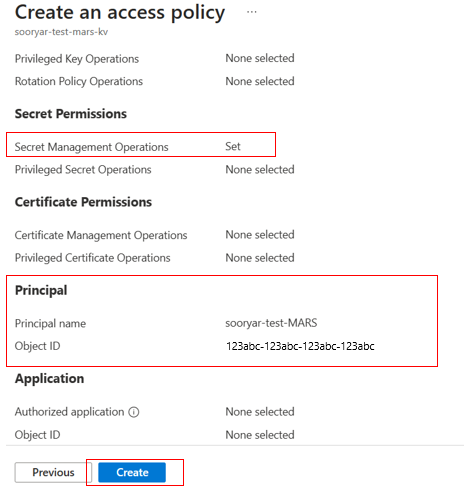

In Autorizzazioni segrete selezionare Imposta operazione.

Specifica le azioni consentite nel segreto.

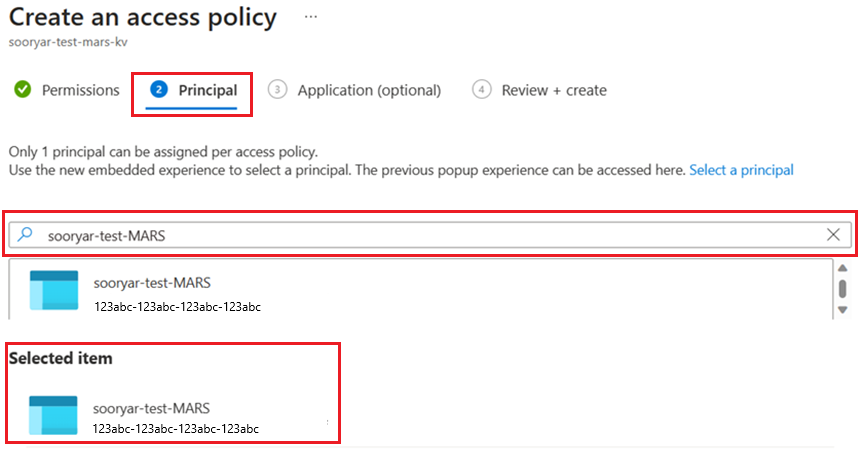

Passare a Seleziona entità e cercare l'insiemedi credenziali nella casella di ricerca usando il nome o l'identità gestita.

Selezionare l'insieme di credenziali nel risultato della ricerca e scegliere Seleziona.

Passare a Rivedi e crea, verificare che l'autorizzazione Set sia disponibile e Principal sia l'insieme di credenziali corretto di Servizi di ripristino e quindi selezionare Crea.

Abilitare l'eliminazione temporanea e la protezione dall'eliminazione in Azure Key Vault

È necessario abilitare l'eliminazione temporanea e la protezione dall'eliminazione temporanea nell'insieme di credenziali delle chiavi di Azure che archivia la chiave di crittografia.

Scegliere un client*

È possibile abilitare l'eliminazione temporanea e la protezione dall'insieme di credenziali delle chiavi di Azure.

In alternativa, è possibile impostare queste proprietà durante la creazione dell'insieme di credenziali delle chiavi. Altre informazioni su queste proprietà di Key Vault.

Salvare la passphrase in Azure Key Vault per una nuova installazione mars

Prima di procedere con l'installazione dell'agente MARS, assicurarsi di aver configurato l'insieme di credenziali di Servizi di ripristino per archiviare la passphrase in Azure Key Vault e che sia stata eseguita correttamente:

Creazione dell'insieme di credenziali di Servizi di ripristino.

Abilitazione dell'identità gestita assegnata dal sistema dell'insieme di credenziali di Servizi di ripristino.

Autorizzazioni assegnate all'insieme di credenziali di Servizi di ripristino per creare un segreto nell'insieme di credenziali delle chiavi.

Abilitazione dell'eliminazione temporanea e della protezione dall'eliminazione per l'insieme di credenziali delle chiavi.

Per installare l'agente MARS in un computer, scaricare il programma di installazione di MARS dal portale di Azure e quindi usare l'installazione guidata.

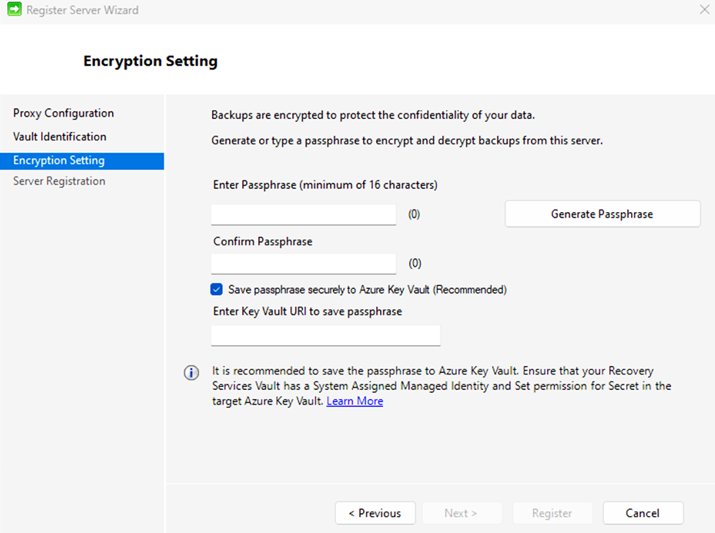

Dopo aver specificato le credenziali dell'insieme di credenziali di Servizi di ripristino durante la registrazione, nell'impostazione di crittografia selezionare l'opzione per salvare la passphrase in Azure Key Vault.

Immettere la passphrase o selezionare Genera passphrase.

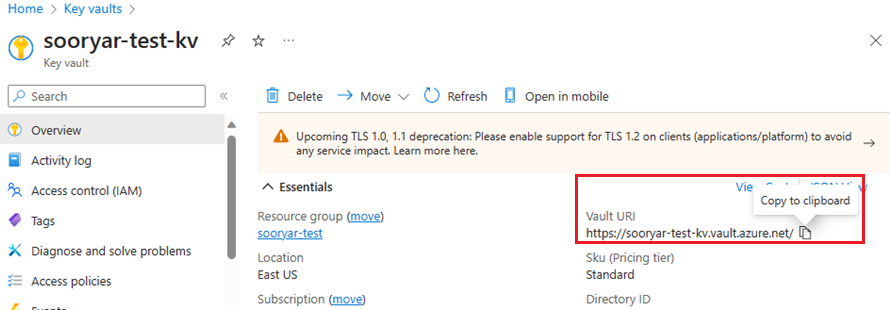

Nella portale di Azure aprire l'insieme di credenziali delle chiavi, copiare l'URI dell'insieme di credenziali delle chiavi.

Incollare l'URI di Key Vault nella console mars e quindi selezionare Registra.

Se si verifica un errore, vedere la sezione relativa alla risoluzione dei problemi per altre informazioni.

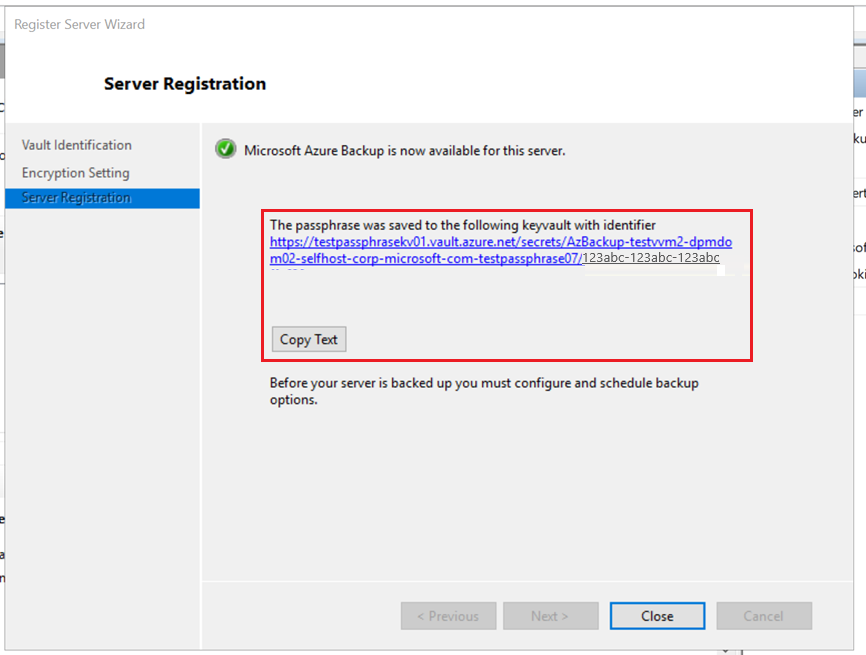

Al termine della registrazione, viene creata l'opzione per copiare l'identificatore nel segreto e la passphrase NON viene salvata in un file in locale.

Se si modifica la passphrase in futuro per questo agente MARS, verrà aggiunta una nuova versione del segreto con la passphrase più recente.

È possibile automatizzare questo processo usando la nuova opzione KeyVaultUri nello Set-OBMachineSetting commandscript di installazione.

Salvare la passphrase in Azure Key Vault per un'installazione mars esistente

Se si dispone di un'installazione esistente dell'agente MARS e si vuole salvare la passphrase in Azure Key Vault, aggiornare l'agente alla versione 2.0.9262.0 o successiva ed eseguire un'operazione di passphrase di modifica.

Dopo aver aggiornato l'agente MARS, assicurarsi di aver configurato l'insieme di credenziali di Servizi di ripristino per archiviare la passphrase in Azure Key Vault e che sia stata eseguita correttamente:

- Creazione dell'insieme di credenziali di Servizi di ripristino.

- Abilitazione dell'identità gestita assegnata dal sistema dell'insieme di credenziali di Servizi di ripristino.

- Autorizzazioni assegnate all'insieme di credenziali di Servizi di ripristino per creare un segreto nell'insieme di credenziali delle chiavi.

- Abilitazione dell'eliminazione temporanea e della protezione dall'eliminazione per l'insieme di credenziali delle chiavi

Per salvare la passphrase in Key Vault:

Aprire la console dell'agente MARS.

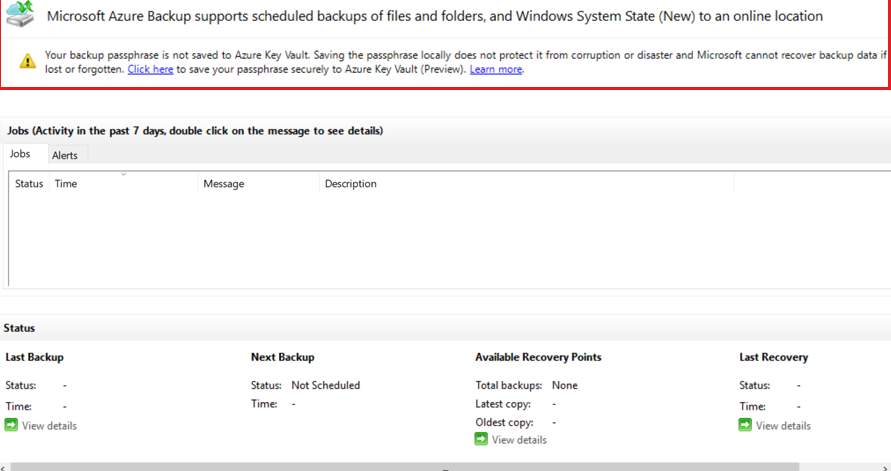

Verrà visualizzato un banner che chiede di selezionare un collegamento per salvare la passphrase in Azure Key Vault.

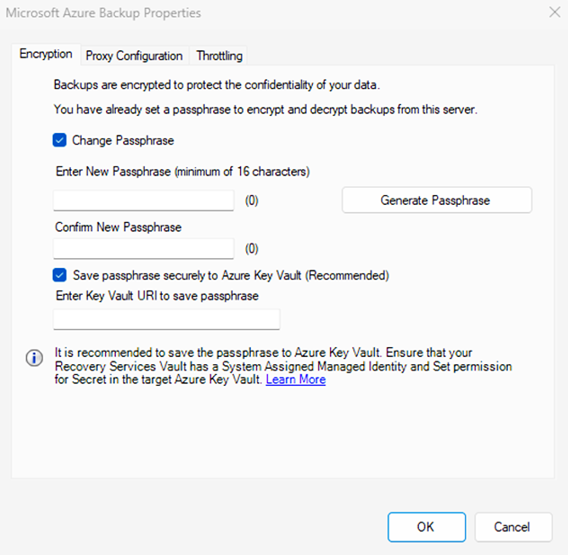

In alternativa, selezionare Modifica proprietà>Modifica passphrase per continuare.

Nella finestra di dialogo Modifica proprietà l'opzione per salvare la passphrase in Key Vault specificando un URI di Key Vault visualizzato.

Nota

Se il computer è già configurato per salvare la passphrase in Key Vault, l'URI di Key Vault verrà popolato automaticamente nella casella di testo.

Aprire il portale di Azure, aprire l'insieme di credenziali delle chiavi e quindi copiare l'URI dell'insieme di credenziali delle chiavi.

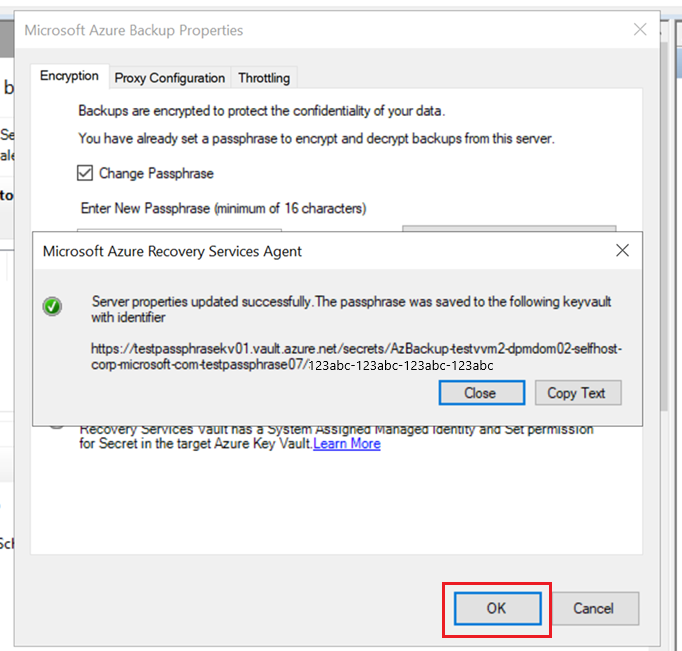

Incollare l'URI dell'insieme di credenziali delle chiavi nella console mars e quindi selezionare OK.

Se si verifica un errore, vedere la sezione relativa alla risoluzione dei problemi per altre informazioni.

Quando l'operazione di passphrase di modifica ha esito positivo, viene creata un'opzione per copiare l'identificatore nel segreto e la passphrase NON viene salvata in un file in locale.

Se si modifica la passphrase in futuro per questo agente MARS, verrà aggiunta una nuova versione del segreto con la passphrase più recente.

È possibile automatizzare questo passaggio usando la nuova opzione KeyVaultUri nel cmdlet Set-OBMachineSetting .

Recuperare la passphrase da Azure Key Vault per un computer

Se il computer non è più disponibile ed è necessario ripristinare i dati di backup dall'insieme di credenziali di Servizi di ripristino tramite il ripristino del percorso alternativo, è necessaria la passphrase del computer per continuare.

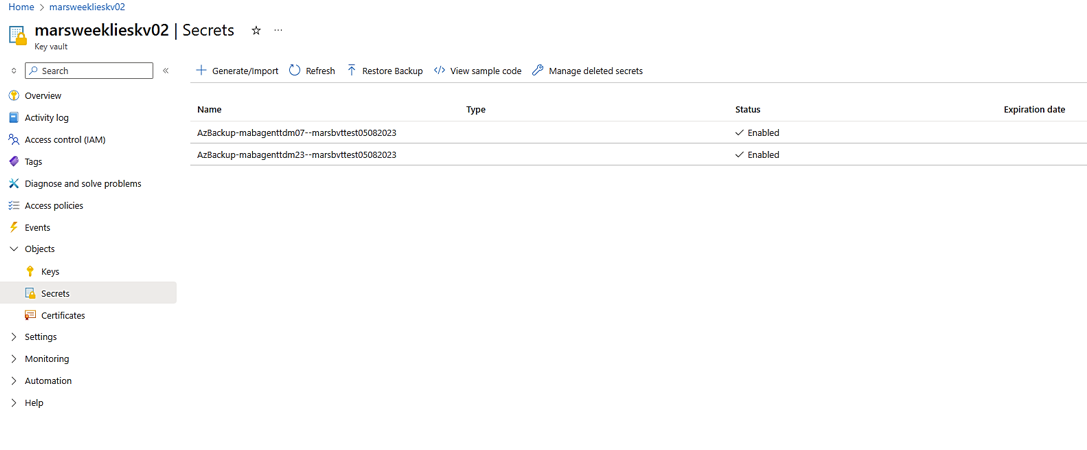

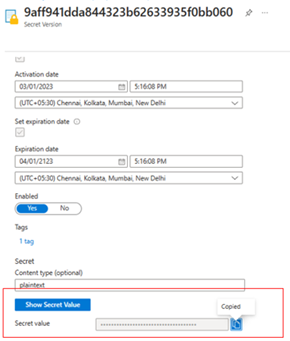

La passphrase viene salvata in Azure Key Vault come segreto. Viene creato un segreto per computer e viene aggiunta una nuova versione al segreto quando viene modificata la passphrase per il computer. Il segreto è denominato come AzBackup-machine fully qualified name-vault name.

Per individuare la passphrase del computer:

Nella portale di Azure aprire l'insieme di credenziali delle chiavi usato per salvare la passphrase per il computer.

È consigliabile usare un insieme di credenziali delle chiavi per salvare tutte le passphrase.

Selezionare Segreti e cercare il segreto denominato

AzBackup-<machine name>-<vaultname>.Selezionare Il segreto, aprire la versione più recente e copiare il valore di Segreto.

Questa è la passphrase del computer da usare durante il ripristino.

Se si dispone di un numero elevato di segreti nell'insieme di credenziali delle chiavi, usare l'interfaccia della riga di comando di Key Vault per elencare e cercare il segreto.

az keyvault secret list --vault-name 'myvaultname’ | jq '.[] | select(.name|test("AzBackup-<myvmname>"))'

Risolvere i problemi relativi agli scenari comuni

Questa sezione elenca gli errori comunemente riscontrati durante il salvataggio della passphrase in Azure Key Vault.

L'identità del sistema non è configurata: 391224

Causa: questo errore si verifica se l'insieme di credenziali di Servizi di ripristino non dispone di un'identità gestita assegnata dal sistema configurata.

Azione consigliata: assicurarsi che l'identità gestita assegnata dal sistema sia configurata correttamente per l'insieme di credenziali di Servizi di ripristino in base ai prerequisiti.

Le autorizzazioni non sono configurate: 391225

Causa: l'insieme di credenziali di Servizi di ripristino ha un'identità gestita assegnata dal sistema, ma non dispone dell'autorizzazione Set per creare un segreto nell'insieme di credenziali delle chiavi di destinazione.

Azione consigliata:

- Assicurarsi che le credenziali dell'insieme di credenziali usate corrispondano all'insieme di credenziali dei servizi di ripristino previsto.

- Assicurarsi che l'URI dell'insieme di credenziali delle chiavi corrisponda all'insieme di credenziali delle chiavi desiderato.

- Assicurarsi che il nome dell'insieme di credenziali di Servizi di ripristino sia elencato in Key Vault -> Criteri di accesso -> Applicazione, con autorizzazioni segrete impostate.

Se non è elencato, configurare nuovamente l'autorizzazione.

L'URI di Azure Key Vault non è corretto: 100272

Causa: l'URI di Key Vault immesso non è nel formato corretto.

Azione consigliata: assicurarsi di aver immesso un URI di Key Vault copiato dal portale di Azure. Ad esempio, https://myvault.vault.azure.net/.

UserErrorSecretExistsSoftDeleted (391282)

Causa: un segreto nel formato previsto esiste già nell'insieme di credenziali delle chiavi, ma si trova in uno stato eliminato temporaneamente. A meno che il segreto non venga ripristinato, MARS non può salvare la passphrase per tale computer nell'insieme di credenziali delle chiavi fornito.

Azione consigliata: verificare se un segreto esiste nell'insieme di credenziali con il nome AzBackup-<machine name>-<vaultname> e se si trova in uno stato eliminato temporaneamente. Recuperare il segreto eliminato temporaneamente per salvare la passphrase.

UserErrorKeyVaultSoftDeleted (391283)

Causa: l'insieme di credenziali delle chiavi fornito a MARS è in uno stato eliminato temporaneamente.

Azione consigliata: ripristinare l'insieme di credenziali delle chiavi o fornire un nuovo insieme di credenziali delle chiavi.

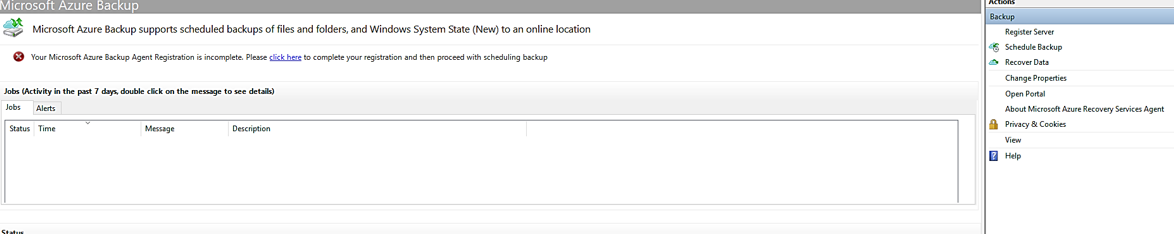

La registrazione è incompleta

Causa: la registrazione mars non è stata completata registrando la passphrase. Non sarà quindi possibile configurare i backup fino a quando non si esegue la registrazione.

Azione consigliata: selezionare il messaggio di avviso e completare la registrazione.