Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

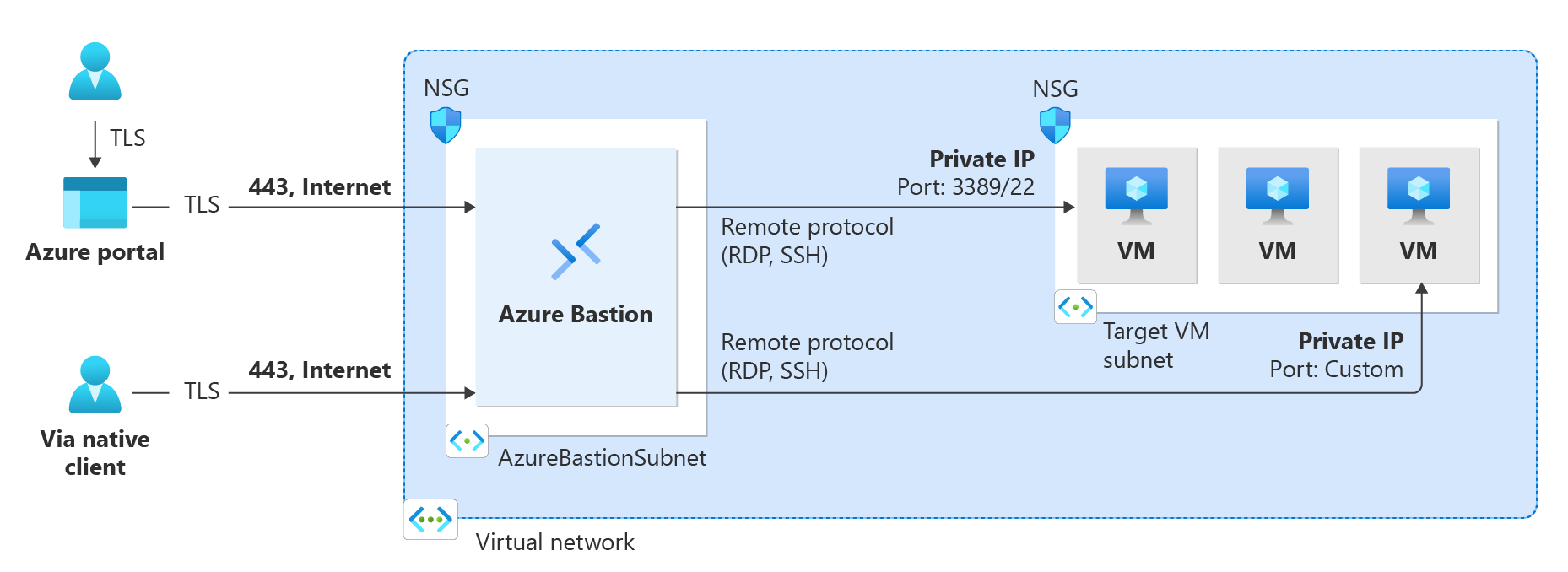

Azure Bastion è un servizio PaaS completamente gestito di cui si effettua il provisioning per connettersi in modo sicuro alle macchine virtuali tramite l'indirizzo IP privato. Offre connettività RDP/SSH sicura e trasparente alle macchine virtuali direttamente tramite TLS dalla portale di Azure o tramite il client SSH o RDP nativo già installato nel computer locale. Quando ci si connette tramite Azure Bastion, per le macchine virtuali non è necessario un indirizzo IP pubblico, un agente o un software client speciale.

Bastion offre connettività RDP e SSH sicura a tutte le macchine virtuali nella rete virtuale per cui è stato effettuato il provisioning. L'uso di Azure Bastion consente di proteggere le macchine virtuali dall'esposizione delle porte RDP/SSH all'esterno, offrendo al tempo stesso l'accesso sicuro tramite RDP/SSH.

Vantaggi chiave

| Vantaggio | Descrizione |

|---|---|

| RDP e SSH tramite il portale di Azure | È possibile accedere direttamente alle sessioni RDP e SSH nel portale di Azure con una semplice esperienza con singolo clic. |

| Sessione remota su TLS e attraversamento del firewall per RDP/SSH | Azure Bastion usa un client Web basato su HTML5 che viene trasmesso automaticamente al dispositivo locale. La sessione RDP/SSH usa TLS sulla porta 443. Ciò consente al traffico di attraversare i firewall in modo più sicuro. Bastion supporta TLS 1.2. Le versioni precedenti di TLS non sono supportate. |

| Nessun indirizzo IP pubblico richiesto nella macchina virtuale di Azure | Azure Bastion apre la connessione RDP/SSH alla macchina virtuale di Azure usando un indirizzo IP privato nella macchina virtuale. Non è necessario un indirizzo IP pubblico nella macchina virtuale. |

| Nessun problema di gestione dei gruppi di sicurezza di rete (NSG) | Non è necessario applicare alcun gruppo di sicurezza di rete alla subnet di Azure Bastion. Dato che Azure Bastion si connette alle macchine virtuali tramite un indirizzo IP privato, è possibile configurare i gruppi di sicurezza di rete per consentire la connettività RDP/SSH solo da Azure Bastion. In questo modo non è più necessario gestire gruppi di sicurezza di rete ogni volta che occorre connettersi in modo sicuro alle macchine virtuali. Per altre informazioni sui gruppi di sicurezza di rete, vedere Gruppi di sicurezza di rete. |

| Nessuna necessità di gestire un host bastion separato in una macchina virtuale | Azure Bastion è un servizio PaaS completamente gestito dalla piattaforma di Azure con protezione avanzata internamente per offrire connettività RDP/SSH sicura. |

| Protezione dall'analisi delle porte | Le macchine virtuali sono protette dall'analisi delle porte da parte di utenti non autorizzati e malintenzionati perché non è necessario esporle a Internet. |

| Protezione avanzata in un'unica posizione | Azure Bastion è collocato sul perimetro della rete virtuale, pertanto non è necessario preoccuparsi della protezione avanzata di ognuna delle macchine virtuali nella rete virtuale. |

| Protezione da exploit zero-day | La piattaforma Azure protegge dagli exploit zero-day gestendo automaticamente la protezione avanzata di Azure Bastion e mantenendo sempre aggiornato il servizio. |

SKU

Azure Bastion offre più livelli di SKU. La tabella seguente illustra le funzionalità e gli SKU corrispondenti. Per altre informazioni sugli SKU, vedere l’articolo Impostazioni di configurazione.

| Funzionalità | SKU per sviluppatori | SKU Basic | SKU Standard | SKU Premium |

|---|---|---|---|---|

| Connessione alle macchine virtuali di destinazione nella stessa rete virtuale | Sì | Sì | Sì | Sì |

| Connessione alle macchine virtuali di destinazione nelle reti virtuali con peering | No | Sì | Sì | Sì |

| Supporto per connessioni simultanee | No | Sì | Sì | Sì |

| Accesso alle chiavi private della macchina virtuale Linux in Azure Key Vault (AKV) | Sì | Sì | Sì | Sì |

| Connessione a una macchina virtuale Linux tramite SSH | Sì | Sì | Sì | Sì |

| Connessione a una macchina virtuale Windows tramite RDP | Sì | Sì | Sì | Sì |

| Connessione a una macchina virtuale Linux tramite RDP | No | No | Sì | Sì |

| Connessione a una macchina virtuale Windows tramite SSH | No | No | Sì | Sì |

| Definizione della porta in ingresso personalizzata | No | No | Sì | Sì |

| Connessione alle macchine virtuali tramite l'interfaccia della riga di comando di Azure | No | No | Sì | Sì |

| Ridimensionamento dell'host | No | No | Sì | Sì |

| Caricamento o download di file | No | No | Sì | Sì |

| Autenticazione Kerberos | No | Sì | Sì | Sì |

| Collegamento condivisibile | No | No | Sì | Sì |

| Connessione alle macchine virtuali tramite indirizzo IP | No | No | Sì | Sì |

| Output audio della macchina virtuale | Sì | Sì | Sì | Sì |

| Disabilitazione di copia/incolla (client basati sul Web) | No | No | Sì | Sì |

| Registrazione sessione | No | No | No | Sì |

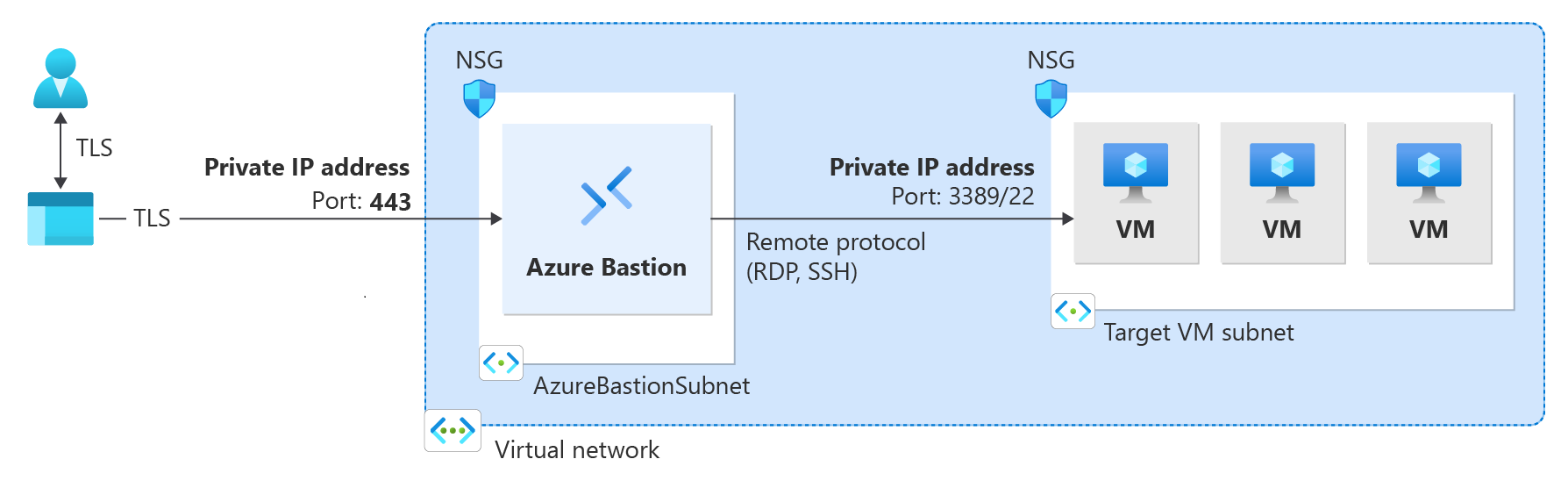

| Distribuzione solo privata | No | No | No | Sì |

Architettura

Azure Bastion offre più architetture di distribuzione, a seconda degli SKU e delle configurazioni di opzioni selezionati. Per la maggior parte degli SKU, Bastion viene distribuito in una rete virtuale e supporta il peering di rete virtuale. In particolare, Azure Bastion gestisce la connettività RDP/SSH alle macchine virtuali create nelle reti virtuali locali o con peering.

RDP e SSH sono alcuni dei mezzi fondamentali tramite i quali è possibile connettersi ai carichi di lavoro in esecuzione in Azure. L'esposizione delle porte RDP/SSH su Internet non è consigliabile e viene considerata una superficie di rischio significativa, spesso a causa di vulnerabilità del protocollo. Per contenere l'esposizione agli attacchi, è possibile distribuire bastion host (noti anche come jump server) sul lato pubblico della rete perimetrale. I server bastion host sono progettati e configurati per resistere agli attacchi. I server bastion offrono anche la connettività RDP e SSH per i carichi di lavoro dietro il bastion, nonché all'interno della rete.

Lo SKU selezionato quando si distribuisce Bastion determina l'architettura e le funzionalità disponibili. È possibile eseguire l'aggiornamento a uno SKU superiore per supportare più funzionalità, ma non è possibile effettuare il downgrade di uno SKU dopo la distribuzione. Alcune architetture, ad esempio Solo privata e SKU per sviluppatori, devono essere configurate al momento della distribuzione. Per altre informazioni su ogni architettura, vedere Progettazione e architettura bastion.

I diagrammi seguenti illustrano le architetture disponibili per Azure Bastion.

SKU Basic e versioni successive

SKU per sviluppatori

Distribuzione solo privata

Zone di disponibilità

Alcune aree supportano la possibilità di distribuire Azure Bastion in una zona di disponibilità (o più per la ridondanza della zona). Per distribuire a livello di area, distribuire Bastion usando le impostazioni specificate manualmente (non distribuire usando le impostazioni predefinite automatiche). Specificare le zone di disponibilità desiderate al momento della distribuzione. Non è possibile modificare la disponibilità di zona dopo la distribuzione di Bastion.

Il supporto per le zone di disponibilità è attualmente in anteprima. Durante l'anteprima sono disponibili le aree seguenti:

- Stati Uniti orientali

- Australia orientale

- Stati Uniti orientali 2

- Stati Uniti centrali

- Qatar centrale

- Sudafrica settentrionale

- Europa occidentale

- West US 2

- Europa settentrionale

- Svezia centrale

- Regno Unito meridionale

- Canada centrale

Ridimensionamento dell'host

Azure Bastion supporta il ridimensionamento manuale dell'host. È possibile configurare il numero di istanze host (unità di scala) per gestire il numero di connessioni RDP/SSH simultanee supportate da Azure Bastion. L'aumento del numero di istanze host consente ad Azure Bastion di gestire più sessioni simultanee. La riduzione del numero di istanze riduce il numero di sessioni supportate simultanee. Azure Bastion supporta fino a 50 istanze host. Questa funzionalità è disponibile per SKU Standard e versioni successive.

Per altre informazioni, vedere l'articolo Impostazioni di configurazione.

Prezzi

I prezzi di Azure Bastion sono una combinazione di prezzi orari in base a SKU e istanze (unità di scala), oltre alle tariffe di trasferimento dei dati. I prezzi orari iniziano dal momento in cui Bastion viene distribuito, indipendentemente dall’utilizzo dei dati in uscita. Per le informazioni sui prezzi più recenti, vedere la pagina Prezzi di Azure Bastion.

Novità

Sottoscrivere il feed RSS e visualizzare gli aggiornamenti più recenti delle funzionalità Azure Bastion nella pagina Aggiornamenti di Azure.

Domande frequenti su Bastion

Per domande frequenti, vedere Le domande frequenti su Bastion.

Passaggi successivi

- Guida introduttiva: Distribuire Bastion automaticamente - SKU Standard

- Guida introduttiva: Distribuire Bastion automaticamente - SKU per sviluppatori

- Esercitazione: Distribuire Bastion usando le impostazioni specificate

- Modulo Learn: Introduzione ad Azure Bastion

- Informazioni su alcune altre funzionalità di rete chiave di Azure

- Altre informazioni sulla sicurezza di rete di Azure