Gestione delle identità e degli accessi per le Istanza gestita di SQL abilitate per Azure Arc

Questo articolo descrive l'architettura di gestione delle identità e degli accessi (IAM) abilitata per Azure Arc Istanza gestita di SQL, considerazioni sulla progettazione e consigli per vari scenari.

Le Istanza gestita di SQL abilitate per Arc si basano sull'estensione dei servizi dati abilitati per Azure Arc in esecuzione nel cluster Kubernetes abilitato per Azure Arc. Di seguito sono riportati i vari componenti dei servizi dati abilitati per Azure Arc importanti per la gestione delle identità e degli accessi nell'ambito di questa area di progettazione critica.

- Controller dei dati di Azure Arc

- Azure Arc Active Directory Connessione or

- Istanza gestita di SQL abilitata per Azure Arc

Architettura

Autenticazione SQL

L'autenticazione SQL è supportata per le Istanza gestita di SQL abilitate per Arc usando le identità SQL locali. Il metodo di autenticazione SQL viene usato durante l'accesso per la prima volta per creare le credenziali di accesso da Windows per gli amministratori e per concedere le autorizzazioni al database per accedere alle Istanza gestita di SQL abilitate per Arc usando l'autenticazione di Active Directory. I dashboard Grafana e Kibana supportano attualmente solo l'autenticazione di base.

Autenticazione di Azure Active Directory

Per molte organizzazioni aziendali, l'autenticazione di Active Directory (AD) è lo standard per applicare il controllo degli accessi in base al ruolo con SQL Server in esecuzione in locale e in ambienti cloud. Le Istanza gestita di SQL abilitate per Azure Arc supportano l'autenticazione di ACTIVE Directory per eseguire facilmente la migrazione dei database di SQL Server esistenti alle Istanza gestita di SQL abilitate per Arc e rimanere aggiornati con le patch di sicurezza e la versione più recente di SQL Server.

Le Istanza gestita di SQL abilitate per Arc usano il keytab Kerberos per supportare l'autenticazione di Active Directory durante l'esecuzione nei cluster Kubernetes abilitati per Arc. Il connettore Active Directory è un componente chiave nei servizi dati abilitati per Arc per supportare l'autenticazione di Active Directory.

Di seguito sono riportati due modi per generare e gestire il keytab Kerberos e usarlo nei Istanza gestita di SQL abilitati per Arc. Le sezioni seguenti illustrano gli scenari e quando usare la modalità keytab appropriata.

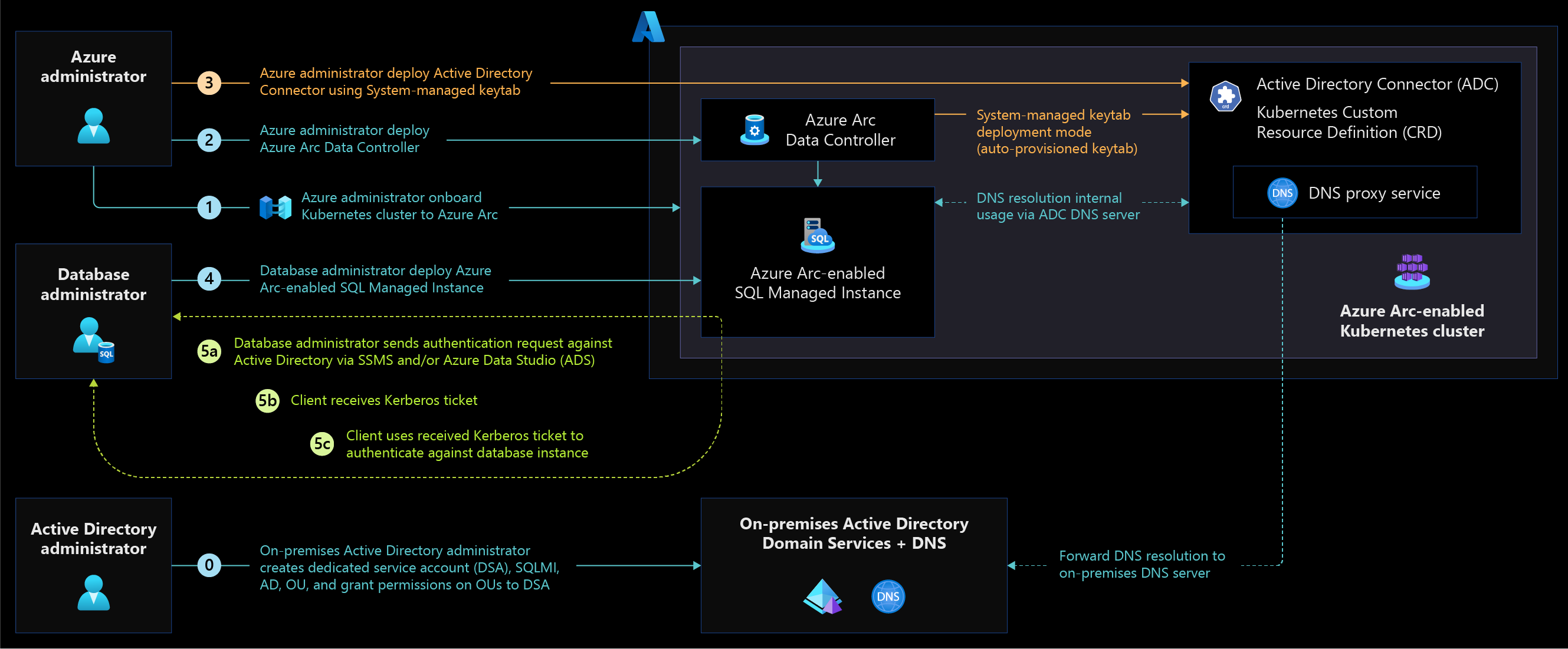

Keytab gestito dal sistema

Il connettore Active Directory in modalità keytab gestita dal sistema semplifica la generazione e la gestione keytab dell'account AD per le Istanza gestita di SQL abilitate per Arc. Il connettore di Active Directory è responsabile della creazione degli account del servizio, dell'assegnazione di entità servizio e della generazione di keytab per supportare l'autenticazione di Active Directory. Questo metodo è consigliato per i clienti che preferiscono semplificare le operazioni rispetto al controllo granulare per gestire automaticamente il keytab per l'autenticazione di Active Directory.

Figura 1: Diagramma dell'architettura per il connettore AD in modalità keytab gestita dal sistema.

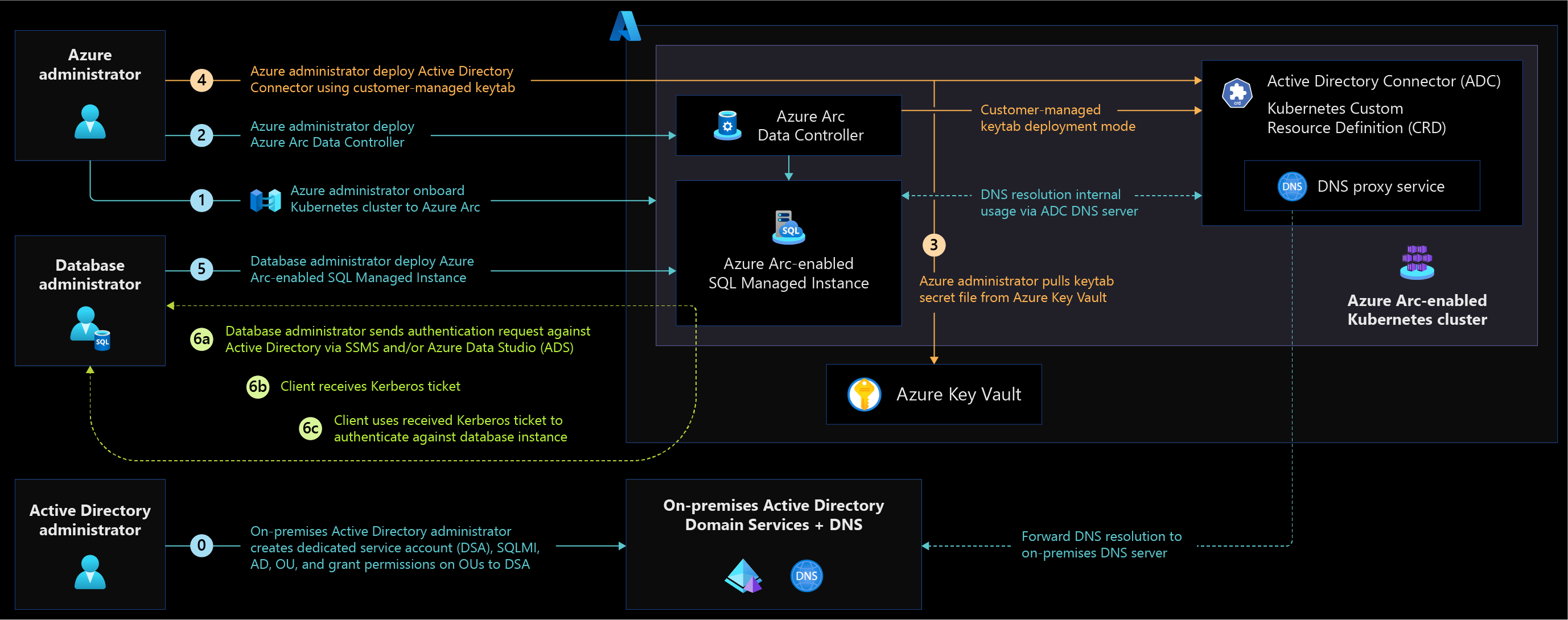

Keytab gestito dal cliente

Il connettore Active Directory in modalità keytab gestita dal cliente fornisce il controllo completo della gestione degli account del servizio, delle entità servizio e della generazione di keytab ai clienti che seguono rigorosamente il processo ITIL (Information Technology Infrastructure Library) e la separazione dei compiti per delegare le attività a team diversi.

Figura 2: Diagramma dell'architettura per il connettore AD in modalità keytab gestita dal cliente.

Controller dei dati di Azure Arc

Quando l'estensione dei servizi dati con abilitazione di Arc è installata in modalità connessa direttamente, viene creata un'identità gestita per i servizi dati abilitati per Arc per interagire con il piano di controllo e il piano dati delle API di Azure Resource Manager (ARM). Il titolare del trattamento dei dati di Azure Arc usa questa identità gestita per eseguire queste azioni quando si gestiscono le Istanza gestita di SQL abilitate per Arc.

In una modalità di connettività indiretta, un'entità servizio con autorizzazioni necessarie è necessaria dal titolare del trattamento dei dati di Azure Arc per esportare periodicamente informazioni sull'utilizzo, ad esempio l'inventario e l'utilizzo delle risorse in Azure.

Controllo degli accessi in base al ruolo di Azure nei servizi dati abilitati per Azure Arc

Di seguito sono riportate le autorizzazioni di controllo degli accessi in base al ruolo necessarie per pubblicare le metriche di monitoraggio in Monitoraggio di Azure.

| Ruolo | Descrizione |

|---|---|

| Autore delle metriche di monitoraggio | Abilita la pubblicazione di metriche delle risorse di Azure. |

Proteggere l'accesso alle Istanza gestita di SQL abilitate per Azure Arc

Il diagramma dell'architettura seguente illustra l'accesso sicuro tramite l'autenticazione di Active Directory.

Il diagramma dell'architettura seguente illustra l'accesso sicuro tramite l'autenticazione SQL.

Considerazioni relative alla progettazione

Esaminare l'area di progettazione critica per la gestione delle identità e degli accessi delle zone di destinazione di Azure per valutare l'effetto dei servizi dati abilitati per Azure Arc sull'identità complessiva e sul modello di accesso.

Distribuzione dei servizi dati con abilitazione di Arc

Prendere in considerazione l'identità usata per distribuire i servizi dati abilitati per Azure Arc a seconda del tipo di distribuzione, ad esempio manuale o automatizzato, per la distribuzione di servizi dati abilitati per Arc. Questa identità può essere un account Microsoft Entra o un account LDAP (Lightweight Directory Access Protocol) da Dominio di Active Directory Services (AD DS) o un provider LDAP di terze parti in base alla modalità di gestione dei controlli di accesso Kubernetes abilitati per Azure Arc in locale o in altri ambienti cloud.

Valutare se il controllo degli accessi in base al gruppo o i singoli controlli di accesso basati sulle identità sono più appropriati per l'organizzazione IT (Information Technology) per gestire i servizi dati abilitati per Arc in base al sovraccarico delle operazioni creato da entrambe le opzioni.

Prendere in considerazione tra gli amministratori kubernetes abilitati per Azure Arc rispetto al gruppo di gestione di database (DMG) e al gruppo di amministrazione delle applicazioni per distribuire e gestire i servizi dati abilitati per Azure Arc a seconda della governance della sicurezza dell'organizzazione e della separazione dei requisiti dei compiti.

Prendere in considerazione il modello di utilizzo tra keytab gestito dal sistema e keytab gestito dal cliente per distribuire Azure Arc AD Connessione or per supportare l'autenticazione di AD nelle Istanza gestita di SQL abilitate per Arc. Entrambi i metodi offrono i vantaggi delle operazioni semplificate rispetto al controllo completo dei clienti della gestione degli account del servizio e della scheda chiave per il supporto dell'autenticazione di Active Directory.

Accesso ai servizi dati con abilitazione di Arc

I controlli di accesso abilitati per Arc Istanza gestita di SQL sono completamente indipendenti dai controlli di accesso Kubernetes abilitati per Azure Arc. È importante prendere alcune decisioni di progettazione per amministrare le Istanza gestita di SQL abilitate per Arc e fornire l'accesso alle applicazioni consumer e agli utenti finali.

Scegliere tra AD e l'autenticazione SQL a seconda delle applicazioni o delle funzionalità del servizio dell'organizzazione. Non tutte le applicazioni supportano l'autenticazione di Active Directory, esaminare i criteri di sicurezza dell'organizzazione per i tipi di autenticazione consentiti e applicare controlli di sicurezza aggiuntivi necessari quando si usa l'autenticazione SQL.

Quando i servizi nativi del cloud devono eseguire l'autenticazione e la connessione ai database di Istanza gestita di SQL abilitati per Arc per estrarre e inserire dati nei servizi di analisi dei dati, è consigliabile usare macchine virtuali o fisiche di runtime self-hosted in locale aggiunte ad AD tramite SQL per autenticare e connettersi alle Istanza gestita di SQL abilitate per Arc.

Suggerimenti per la progettazione

Oltre alle raccomandazioni di progettazione seguenti, esaminare le raccomandazioni per la progettazione della gestione delle identità e degli accessi per Kubernetes con abilitazione di Azure Arc perché le Istanza gestita di SQL abilitate per Arc vengono distribuite nel cluster Kubernetes abilitato per Arc.

Distribuzione dei servizi dati con abilitazione di Arc

Per le organizzazioni aziendali che seguono processi ITIL rigorosi, isolare i team responsabili della gestione dei servizi dati abilitati per Arc da Kubernetes con abilitazione di Arc creando gruppi di sicurezza diversi, quindi assegnare le autorizzazioni per gestire i servizi dati abilitati per Arc.

Usare la modalità keytab gestita dal sistema per il supporto dell'autenticazione di Active Directory per eseguire l'offload dell'account di dominio e del sovraccarico di gestione keytab per semplificare le operazioni.

Usare la modalità keytab gestita dal cliente per l'autenticazione di Active Directory per avere il controllo completo della creazione dell'account del servizio e della generazione di keytab.

Creare un'unità organizzativa di Active Directory dedicata per delegare il controllo di accesso e semplificare le operazioni per tutti gli account di Istanza gestita di SQL abilitati per Arc.

Usare la crittografia AES256 per i file keytab Kerberos ed evitare l'uso di crittografie RC4.

Accesso ai servizi dati con abilitazione di Arc

Se appropriato, usare l'autenticazione di Active Directory con Istanza gestita di SQL per eseguire l'offload della gestione del ciclo di vita degli utenti nei servizi directory e usare i gruppi di sicurezza in AD per gestire le autorizzazioni utente.

Usare l'autenticazione SQL con il Istanza gestita di SQL abilitato per Arc come tipo di autenticazione meno preferito e quando non è possibile usare l'autenticazione di Active Directory.

Dopo aver reso possibile l'autenticazione di Active Directory per le esigenze dell'organizzazione, evitare di usare l'autenticazione SQL per le operazioni quotidiane. Usare l'autenticazione SQL solo per l'accesso di emergenza al server di database per l'amministrazione del database.

Negli scenari di distribuzione che non supportano l'autenticazione di Active Directory, usare l'autenticazione SQL supportata nelle Istanza gestita di SQL abilitate per Arc. Assicurarsi di usare criteri password sicuri e abilitare il controllo per monitorare le identità utente SQL e le autorizzazioni concesse per accedere a database e server di database.

Controlli degli accessi in base al ruolo

In modalità keytab gestita dal sistema, le autorizzazioni esplicite per l'account del servizio di dominio (DSA) sono necessarie a livello di unità organizzativa di Active Directory per le Istanza gestita di SQL abilitate per Arc.

Di seguito sono riportate le autorizzazioni di controllo degli accessi in base al ruolo necessarie. Per la modalità keytab gestita dal cliente, non sono necessarie autorizzazioni esplicite per l'account del servizio di dominio a livello di unità organizzativa di Active Directory.

Autorizzazioni del Connessione or di Azure Arc AD

| Autorizzazione | Descrizione |

|---|---|

| Leggi tutte le proprietà | Consente di leggere tutte le proprietà di un oggetto directory. |

| Scrivere tutte le proprietà | Consenti aggiornamenti a tutte le proprietà dell'oggetto directory. |

| Create User objects (Crea oggetti utente) | Consentire la creazione di oggetti directory nell'unità organizzativa. |

| Elimina oggetti utente | Consente l'eliminazione di oggetti directory nell'unità organizzativa. |

| Immettere una nuova password | Consentire la reimpostazione della password degli oggetti utente nell'unità organizzativa. |

Ruoli di SQL Server

Passaggi successivi

Per altre informazioni sulla gestione delle identità e degli accessi Istanza gestita di SQL abilitata per Azure Arc, vedere gli articoli seguenti:

- Istanza gestita di SQL abilitata per Azure Arc con l'autenticazione di Active Directory

- Istanza gestita di SQL abilitate per Azure Arc nei prerequisiti di autenticazione di Active Directory

- Esercitazione: Distribuire il connettore Active Directory con l'interfaccia della riga di comando di Azure

- Distribuire le Istanza gestita di SQL abilitate per Azure Arc integrato in Active Directory

- Esperienza di Azure Arc Istanza gestita di SQL scenari automatizzati con Jumpstart di Azure Arc.

- Per altre informazioni su Azure Arc, vedere il percorso di apprendimento di Azure Arc in Microsoft Learn.