Sicurezza in Microsoft Cloud Adoption Framework per Azure

Proprio come l'adozione del cloud è un percorso, la sicurezza cloud è un percorso continuo di avanzamento incrementale e maturità, non una destinazione statica.

Immaginare uno stato finale della sicurezza

Un viaggio senza una destinazione è semplice vagabondare. Questo approccio potrebbe alla fine portare all'illuminazione, ma gli obiettivi e i vincoli aziendali spesso richiedono di concentrarsi sugli obiettivi e sui risultati chiave.

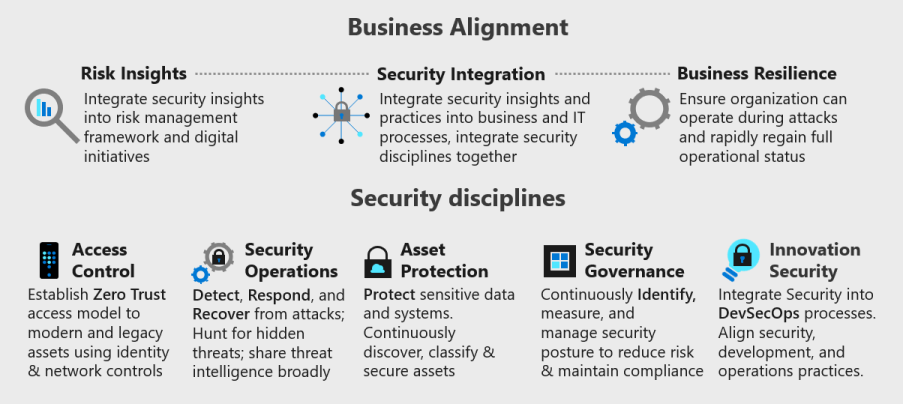

La metodologia Di sicurezza offre una visione dello stato finale completo, che guida il miglioramento del programma di sicurezza nel tempo. L'oggetto visivo seguente esegue il mapping dei modi principali in cui la sicurezza si integra con un'organizzazione più ampia e mostra le discipline all'interno della sicurezza.

Il Cloud Adoption Framework guida questo percorso di sicurezza fornendo chiarezza per i processi, le procedure consigliate, i modelli e le esperienze. Queste linee guida si basano sulle lezioni apprese e sulle esperienze reali dei clienti reali, del percorso di sicurezza di Microsoft e del lavoro con le organizzazioni, ad esempio NIST, The Open Group e il Center for Internet Security (CIS).

Il video seguente illustra come la metodologia secure aiuta a guidare i miglioramenti della sicurezza nel tempo.

Eseguire il mapping a concetti, framework e standard

La sicurezza è una disciplina organizzativa autonoma e un attributo integrato o sovrapposto ad altre discipline. È difficile definire e mappare con precisione i dettagli. Il settore della sicurezza usa framework diversi per operare, acquisire i rischi e pianificare i controlli. Le discipline della metodologia di sicurezza di Cloud Adoption Framework si riferiscono ad altri concetti di sicurezza e indicazioni nei modi seguenti:

Zero Trust: Microsoft ritiene che tutte le discipline di sicurezza debbano seguire i principi Zero Trust, che presuppongono violazioni, verifichino in modo esplicito e usino l'accesso con privilegi minimi. Questi principi sono alla base di qualsiasi strategia di sicurezza valida e devono essere bilanciati con gli obiettivi di abilitazione aziendale . La prima e la parte più visibile di Zero Trust è nel controllo di accesso, quindi è evidenziata nella descrizione della disciplina di sicurezza del controllo di accesso.

Gruppo aperto: Queste discipline di sicurezza sono strettamente mappate ai componenti Zero Trust del white paper sui principi fondamentali pubblicati da The Open Group in cui Microsoft partecipa attivamente. Un'eccezione notevole è che Microsoft ha elevato la disciplina della sicurezza dell'innovazione in modo che DevSecOps sia un elemento di primo livello a causa di quanto sia nuova, importante e trasformativa questa disciplina per molte organizzazioni.

Framework di cybersecurity NIST: per le organizzazioni che usano il framework di cybersecurity NIST, è stato evidenziato il testo in grassetto in cui il framework è maggiormente mappato. Il controllo degli accessi moderno e DevSecOps vengono mappati in modo ampio all'intera gamma del framework, quindi questi elementi non vengono notati singolarmente.

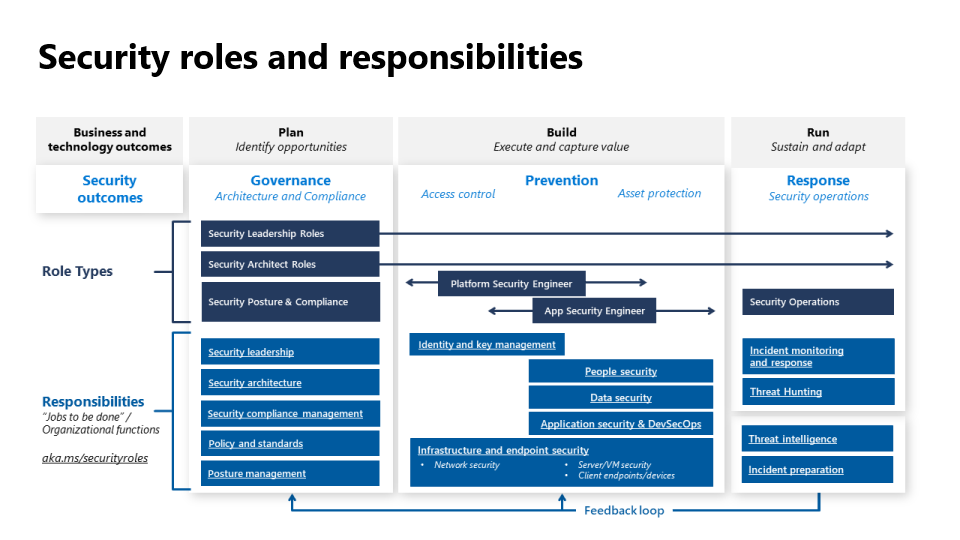

Eseguire il mapping a ruoli e responsabilità

Il diagramma seguente riepiloga i ruoli e le responsabilità in un programma di sicurezza.

Per altre informazioni, vedere Funzioni per la sicurezza del cloud.

Trasformazione della sicurezza

Quando le organizzazioni adottano il cloud, individuano rapidamente che i processi di sicurezza statici non possono restare al passo con il cambiamento nelle piattaforme cloud, nell'ambiente delle minacce e nell'evoluzione delle tecnologie di sicurezza. La sicurezza deve passare a un approccio in continua evoluzione per soddisfare questo cambiamento. Trasforma la cultura organizzativa e i processi quotidiani in tutta l'organizzazione.

Questa metodologia guida l'integrazione della sicurezza con i processi aziendali e le discipline tecniche di sicurezza. Questi processi e discipline consentono progressi significativi e sostenibili nel percorso di sicurezza per ridurre i rischi dell'organizzazione. Poche organizzazioni possono perfezionare tutte queste procedure contemporaneamente, ma tutte le organizzazioni devono maturare costantemente ogni processo e disciplina.

Motori del cambiamento

Le organizzazioni di sicurezza sperimentano contemporaneamente due tipi di trasformazioni principali.

- Sicurezza come rischio aziendale: La sicurezza è stata spinta nell'ambito della gestione dei rischi aziendali da una disciplina puramente tecnica orientata alla qualità. Le due forze che determinano la sicurezza sono:

- Trasformazione digitale: Il footprint digitale aumenta continuamente la superficie di attacco potenziale dell'organizzazione.

- Panorama delle minacce: gli attacchi aumentano di volume e sono sempre più sofisticati, alimentati da un'economia di attacco industriale con competenze specializzate e continua trasformazione in commodity di strumenti e tecniche di attacco.

- Modifica della piattaforma: La sicurezza si sta aggrappando a una modifica tecnica della piattaforma nel cloud. Questo cambiamento si osserva nelle fabbriche che passano dall'utilizzo dei propri generatori elettrici al collegamento a una rete elettrica. Anche se i team di sicurezza hanno spesso le giuste competenze fondamentali, diventano sopraffatti dalle modifiche apportate a quasi ogni processo e tecnologia che usano tutti i giorni.

- Spostamento nelle aspettative: nell'ultimo decennio, l'innovazione digitale ha ridefinito interi settori. L'agilità aziendale, in particolare l'agilità correlata alla trasformazione digitale, può spodestare rapidamente un'azienda dal trono di leader di mercato. La perdita di fiducia dei consumatori può avere un effetto simile sull'azienda. Una volta è stato accettabile che la sicurezza inizi con "no" per bloccare un progetto e proteggere l'organizzazione. Ora l'urgenza di adottare la trasformazione digitale deve cambiare il modello di engagement in "parliamo di come rimanere al sicuro mentre si fa ciò che è necessario per rimanere pertinenti".

Guida alla trasformazione durevole

Per trasformare il modo in cui i team aziendali e tecnologici visualizzano la sicurezza richiede l'allineamento della sicurezza alle priorità, ai processi e al framework di rischio. Le aree chiave che determinano il successo sono:

- Cultura: la cultura della sicurezza deve essere incentrata sul soddisfare in modo sicuro la missione aziendale, non impedirla. La sicurezza deve diventare una parte normalizzata delle impostazioni cultura dell'organizzazione. Internet, dove opera l'azienda, è aperto e consente agli avversari di tentare attacchi in qualsiasi momento. Questo cambiamento culturale richiede processi migliorati, partnership e supporto continuo della leadership a tutti i livelli per comunicare il cambiamento, modellare il comportamento e supportare il passaggio.

- Proprietà del rischio: La responsabilità per il rischio di sicurezza deve essere assegnata agli stessi ruoli che possiedono tutti gli altri rischi. Questa responsabilità libera la sicurezza fino a essere un consulente attendibile e esperto di materia piuttosto che un capro espiatorio. La sicurezza deve essere responsabile di consigli solidi ed equilibrati che vengono comunicati nel linguaggio di quei leader, ma non devono essere tenuti responsabili delle decisioni che non sono proprietarie.

- Talento per la sicurezza: I talenti della sicurezza si trovano in una carenza cronica e le organizzazioni devono pianificare come sviluppare e distribuire al meglio conoscenze e competenze di sicurezza. Oltre ai team di sicurezza in crescita direttamente con set di competenze tecniche di sicurezza, i team di sicurezza maturi stanno diversificando la propria strategia concentrandosi su:

- Set di competenze e conoscenze di sicurezza in crescita all'interno dei team IT esistenti e all'interno dell'azienda. Queste competenze sono particolarmente importanti per i team DevOps con un approccio DevSecOps. Le competenze possono assumere molte forme, ad esempio un help desk per la sicurezza, l'identificazione e la formazione dei promotori all'interno della community o lo scambio di processi.

- Selezione di insiemi di competenze diversificati per i team di sicurezza per portare prospettive e punti di vista nuovi sui problemi (ad esempio, business, psicologia o economia) e creare relazioni migliori all'interno dell'organizzazione.

Allineamento aziendale

A causa di questi cambiamenti, il programma di adozione del cloud deve concentrarsi principalmente sull'allineamento aziendale in tre categorie:

- Informazioni dettagliate sui rischi: Allineare e integrare informazioni dettagliate sulla sicurezza e segnali di rischio o origini alle iniziative aziendali. Assicurarsi che i processi ripetibili eseducino i team nell'applicazione di tali informazioni dettagliate e tengano i team responsabili dei miglioramenti.

- Integrazione della sicurezza: Integrare le conoscenze, le competenze e le informazioni dettagliate sulla sicurezza nelle operazioni quotidiane dell'ambiente aziendale e IT. Incorporare processi ripetibili e una profonda partnership a tutti i livelli dell'organizzazione.

- Resilienza operativa: Assicurarsi che l'organizzazione sia resiliente continuando le operazioni durante un attacco (anche in caso di stato danneggiato). L'organizzazione dovrebbe tornare rapidamente al funzionamento completo.

Discipline della sicurezza

Questa trasformazione influisce in modo diverso su ogni disciplina di sicurezza. Ognuna di queste discipline è importante e richiede investimenti. Le discipline seguenti sono ordinate (approssimativamente) in base alle quali si hanno le opportunità più immediate di vincere rapidamente quando si adotta il cloud:

- Controllo di accesso: L'applicazione della rete e dell'identità crea limiti di accesso e segmentazione per ridurre la frequenza e la portata delle violazioni della sicurezza.

- Operazioni di sicurezza: Monitorare le operazioni IT per rilevare, rispondere e recuperare da una violazione. Usare i dati per ridurre continuamente il rischio di una violazione.

- Protezione degli asset: Ottimizzare la protezione degli asset, ad esempio infrastruttura, dispositivi, dati, applicazioni, reti e identità, per ridurre al minimo il rischio per l'ambiente complessivo.

- Governance della sicurezza: le decisioni delegate accelerano l'innovazione e introducono nuovi rischi. Monitorare decisioni, configurazioni e dati per gestire le decisioni prese nell'ambiente e all'interno dei carichi di lavoro nel portfolio.

- Sicurezza dell'innovazione: Quando un'organizzazione adotta modelli DevOps per aumentare il ritmo dell'innovazione, la sicurezza deve diventare parte integrante di un processo DevSecOps. Integrare le competenze e le risorse di sicurezza direttamente in questo ciclo ad alta velocità. Questo processo comporta lo spostamento di alcuni processi decisionali dai team centralizzati per consentire ai team incentrati sul carico di lavoro.

Principi guida

Le attività di sicurezza devono essere allineate a e modellate da un doppio focus su:

- Abilitazione aziendale: Allinearsi al framework di rischio e all'obiettivo aziendale dell'organizzazione.

- Garanzie di sicurezza: Concentrarsi sull'applicazione dei principi di Zero Trust, ovvero:

- Si supponga di violare: Quando si progetta la sicurezza per un componente o un sistema, ridurre il rischio di un utente malintenzionato che espande l'accesso presupponendo che altre risorse nell'organizzazione vengano compromesse.

- Verifica esplicita: Convalidare in modo esplicito l'attendibilità usando tutti i punti dati disponibili, anziché presupporre l'attendibilità. Ad esempio, nel controllo di accesso convalidare l'identità utente, la posizione, l'integrità del dispositivo, il servizio o il carico di lavoro, la classificazione dei dati e le anomalie, anziché consentire l'accesso da una rete interna implicitamente attendibile.

- Accesso con privilegi minimi: Limitare il rischio di un utente o una risorsa compromessa fornendo just-in-time e just-enough-access (JIT/JEA), criteri adattivi basati sul rischio e protezione dei dati per proteggere i dati e la produttività.

Passaggi successivi

La metodologia Secure fa parte di un set completo di linee guida sulla sicurezza che includono anche:

- Azure Well-Architected Framework: linee guida per la protezione dei carichi di lavoro in Azure.

- Progettazione dell'architettura di sicurezza: percorso a livello di implementazione delle architetture di sicurezza. Esplorare le architetture di sicurezza.

- Benchmark di sicurezza di Azure: procedure consigliate e controlli prescrittivi per la sicurezza di Azure.

- Zona di destinazione a livello aziendale: architettura di riferimento di Azure e implementazione con sicurezza integrata.

- Le 10 principali procedure consigliate per la sicurezza di Azure: le principali procedure consigliate per la sicurezza da Microsoft, definite in base a quanto appreso dai clienti e dagli ambienti Microsoft.

- Architetture di sicurezza informatica Microsoft: i diagrammi descrivono in che modo le funzionalità di sicurezza Microsoft si integrano con le piattaforme Microsoft e le piattaforme di terze parti.

Commenti e suggerimenti

Presto disponibile: nel corso del 2024 verranno dismessi i problemi di GitHub come meccanismo di feedback per il contenuto e verranno sostituiti con un nuovo sistema di feedback. Per altre informazioni, vedere: https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per