Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

La trasformazione digitale sta plasmando una nuova normalità. Le organizzazioni stanno adottando la trasformazione digitale per gestire le modifiche continue dell'ambiente aziendale monitorando:

- Cambiare modelli di business e partnership.

- Tendenze tecnologico.

- Forze normative, geopolitiche e culturali.

Inoltre, il lavoro remoto COVID-19 ha accelerato questa trasformazione e sta spostando la sicurezza da un centro di costo a un fattore strategico per la crescita.

Zero Trust è la sicurezza per l'azienda digitale. La trasformazione digitale richiede l'aggiornamento di modelli di sicurezza tradizionali perché gli approcci di sicurezza tradizionali non soddisfano i requisiti correnti per l'agilità aziendale, le esperienze utente e le minacce in continua evoluzione. Le organizzazioni stanno implementando Zero Trust per affrontare queste sfide e abilitare la nuova normalità di lavorare ovunque, con chiunque, in qualsiasi momento.

Tuttavia, il passaggio da un modello di sicurezza tradizionale a Zero Trust rappresenta una trasformazione significativa che richiede l'acquisto, l'adozione e la gestione delle modifiche in un'intera organizzazione. I leader aziendali, i leader tecnologici, i leader della sicurezza e i professionisti della sicurezza giocano tutte parti critiche nella creazione di un approccio di sicurezza Zero Trust agile.

Molti architetti della sicurezza e team IT chiedono aiuto per comunicare con i responsabili aziendali, tenere traccia dei progressi e favorire l'adozione. Queste linee guida aiutano i team della sicurezza e della tecnologia a collaborare con i responsabili aziendali in Zero Trust fornendo:

- Obiettivi Zero Trust consigliati per i responsabili aziendali in tutte le organizzazioni.

- Approccio metodico e graduale per l'implementazione di un'architettura Zero Trust.

- Un metodo sistematico per tenere traccia dei progressi, rivolto ai leader aziendali.

- Cura delle risorse più rilevanti per l'adozione di Zero Trust, dalle diapositive pronte per essere presentate ai responsabili aziendali, alle indicazioni tecniche sull'implementazione e alle infografiche per gli utenti.

"Il nostro obiettivo è aiutare ogni organizzazione a rafforzare le sue funzionalità di sicurezza tramite un'architettura Zero Trust basata sulle nostre soluzioni complete che riguardano identità, sicurezza, conformità e gestione dei dispositivi in tutti i cloud e piattaforme." – Satya Nadella, presidente esecutivo e CEO di Microsoft

In qualità di partner Microsoft, NBConsult ha contribuito e fornito feedback concreto a queste linee guida per l'adozione.

Zero Trust richiede il consenso ai vertici

Zero Trust protegge gli asset aziendali ovunque si trovino e ovunque si trovino. Zero Trust è un approccio proattivo e integrato alla sicurezza che richiede sapere quali asset e processi aziendali sono più importanti per proteggere e proteggerli mantenendo al tempo stesso l'agilità aziendale.

L'adozione di un approccio Zero Trust richiede l'acquisto in tutta la suite C. Man mano che il panorama delle minacce si espande e gli attacchi critici diventano più comuni, i responsabili aziendali nelle aree funzionali sono sempre più interessati dall'approccio alla cybersecurity adottato dall'organizzazione.

Zero Trust consente all'intera suite C e all'azienda di adottare un risultato aziendale misurabile allineato alla riduzione delle minacce e all'aumento della produttività.

Zero Trust aggiunge valore a due scenari predominanti visualizzati nel marketplace:

- Una strategia di sicurezza formale allineata ai risultati aziendali. Questo approccio Zero Trust offre una visione olistica sulla sicurezza per l'intera azienda, attraverso valori condivisi tra l'azienda e adottati a ogni livello dall'alto verso il basso. Spesso è guidato dal CISO e i risultati aziendali vengono monitorati come parte continuamente della funzione di generazione di report di Zero Trust.

- Sicurezza delegata alle funzioni IT in cui la sicurezza viene considerata come un'altra tecnologia verticale con input e integrazione minimi della suite C. Questo spesso si concentra sull'ottimizzazione dei costi a breve termine per la sicurezza anziché gestirla come rischio aziendale, spesso separando ulteriormente la sicurezza in soluzioni indipendenti non integrate "best of breed".

Zero Trust consente di integrare le soluzioni verticali in un'unica visione. Questa visione supporta funzionalità e risultati aziendali coerenti e fornisce metriche misurabili in corso sullo stato della sicurezza.

Tradizionalmente, il CISO o il responsabile DELLA SICUREZZA imposta la strategia o almeno le scelte tecnologiche per la sicurezza. Tuttavia, il consenso degli altri dirigenti di livello C è necessario per giustificare una spesa aggiuntiva per la sicurezza. Nella strategia di sicurezza Zero Trust, gli altri membri della suite C devono partecipare al percorso Zero Trust, comprendendo che la sicurezza è una responsabilità aziendale condivisa allineata ai risultati aziendali.

Di seguito è riportata una visualizzazione generalizzata delle possibili funzioni eseguite da varie funzioni a livello C e di come si allineano a una visione integrata della sicurezza con Zero Trust.

| Ruolo | Responsabilità | Interesse per Zero Trust |

|---|---|---|

| Amministratore Delegato (CEO) | Responsabile dell'azienda | Zero Trust offre un approccio integrato alla sicurezza in tutti i livelli digitali. |

| Direttore Marketing (CMO) | Responsabile della visione e dell'esecuzione del marketing | Zero Trust permette il rapido recupero da una violazione e potenzia la funzione di reporting responsabile per un'organizzazione con esposizione pubblica, consentendo di contenere le violazioni senza danni alla reputazione. |

| Chief Information Officer (CIO) | Responsabile dell'IT nel suo complesso | I principi Zero Trust eliminano le soluzioni di sicurezza verticali non allineate ai risultati aziendali e abilitano la sicurezza come piattaforma, allineata ai risultati aziendali. |

| Chief Information Security Officer (CISO) | Responsabile dell'implementazione del programma di sicurezza | I principi Zero Trust forniscono una base sufficiente per l'organizzazione per rispettare vari standard di sicurezza e consente all'organizzazione di proteggere dati, asset e infrastruttura. |

| Chief Technology Officer (CTO) | Architetto capo nell'azienda | Zero Trust aiuta con l'allineamento della tecnologia defensibile allineato ai risultati aziendali. Usando Zero Trust, la sicurezza viene inserita in ogni architettura. |

| Direttore Operativo (COO) | Responsabile dell'esecuzione operativa | Zero Trust aiuta con la governance operativa; il "modo operandi" della visione di sicurezza e l'emergere di chi ha fatto cosa e quando. Entrambi sono allineati ai risultati aziendali. |

| Direttore Finanziario (CFO) | Responsabile della governance e della spesa | Zero Trust aiuta con la responsabilità della spesa e lafensibilità della spesa; un modo misurabile per ottenere una misura basata sul rischio rispetto alla sicurezza e alla spesa Zero Trust allineata ai risultati aziendali. |

Principi del framework Zero Trust per la dirigenza esecutiva

Zero Trust è una strategia e un'architettura basata su tre principi.

| Principio | Descrizione tecnica | Descrizione dell'azienda |

|---|---|---|

| Verificare esplicitamente | L’autenticazione e l’autorizzazione sono eseguite sempre su tutti i punti di dati disponibili, inclusi l’identità dell’utente, la posizione, l’integrità del dispositivo, il servizio o il carico di lavoro, la classificazione dei dati e le anomalie. | Questo principio richiede agli utenti di verificare chi sono, usando più di un metodo, in modo che gli account compromessi ottenuti dagli hacker non siano autorizzati ad accedere ai dati e alle app. Questo approccio richiede anche che i dispositivi siano riconosciuti come autorizzati ad accedere all'ambiente e, idealmente, per essere gestiti e integri (non compromessi da malware). |

| Usare l'accesso con privilegi minimi | Limitare l'accesso degli utenti con just-in-time e just-enough-access (JIT/JEA), criteri adattivi basati sui rischi e protezione dei dati per proteggere sia i dati che la produttività. | Questo principio limita il raggio di esplosione di una potenziale violazione in modo che, se un account viene compromesso, il potenziale danno è limitato. Per gli account con privilegi maggiori, ad esempio gli account amministratore, questo implica l'uso di funzionalità che limitano la quantità di accesso di questi account e quando hanno accesso. Prevede anche l'uso di livelli più elevati di criteri di autenticazione basati sul rischio per questi account. Questo principio implica anche l'identificazione e la protezione dei dati sensibili. Ad esempio, una cartella di documenti associata a un progetto sensibile deve includere solo le autorizzazioni di accesso per i membri del team che ne hanno bisogno. Queste protezioni limitano la quantità di danni che possono essere causati da un account utente compromesso. |

| Presunzione di violazione | Ridurre al minimo il raggio di esplosione e segmentare gli accessi. Verificare la crittografia end-to-end e usare l'analisi per ottenere visibilità, favorire il rilevamento delle minacce e migliorare le difese. | Questo principio presuppone la probabilità che un utente malintenzionato ottenga l'accesso a un account, un'identità, un endpoint, un'applicazione, un'API o un altro asset. Per rispondere, Microsoft protegge tutti gli asset di conseguenza per limitare il danno. Questo principio implica anche l'implementazione di strumenti per il rilevamento continuo delle minacce e la risposta rapida. Idealmente questi strumenti hanno accesso ai segnali integrati nell'ambiente e possono eseguire azioni automatizzate, ad esempio la disabilitazione di un account, per ridurre il danno il prima possibile. |

Aree funzionali Zero Trust e architettura tecnica

I tre principi di Zero Trust vengono applicati in tutte le aree di difesa. Questi sono talvolta definiti aree funzionali o discipline della gestione IT. Molte organizzazioni sono strutturate in queste aree con team di individui specializzati.

Zero Trust richiede un approccio integrato in queste aree e team, motivo per cui è così importante avere il supporto della suite C e una strategia e un piano ben orchestrati in tutta l'organizzazione.

| Area funzionale | Definizione tecnica | Traduzione aziendale |

|---|---|---|

| Identità | Identità umane e non umane, inclusi utenti, computer ed entità servizio. Tutto ciò che può eseguire l'autenticazione. | Qualsiasi elemento umano o basato su computer in grado di accedere o usare i servizi. |

| Endpointi | Dispositivi di elaborazione degli utenti finali, inclusi computer, portatili, telefoni cellulari e tablet. | I dispositivi usati dagli utenti per connettersi ai servizi e operare sui dati. |

| Applicazioni | Applicazioni basate sul cloud o sul data center che richiedono agli utenti di accedere e utilizzare tali servizi o applicazioni. | Tutte le app usate dall'organizzazione, incluse le app SaaS sottoscritte e altre applicazioni, sia nel cloud che in locale. |

| Infrastruttura | Infrastruttura distribuita come servizio (IaaS) o infrastruttura basata su data center, inclusi i componenti di rete, i server e l'archiviazione dei dati. | Queste sono le basi tecniche e i componenti che supportano l'organizzazione, inclusi i server fisici e virtuali ospitati nel data center o in un servizio cloud. |

| Dati | Dati strutturati, non strutturati e contenuti nell'applicazione. | I dati aziendali contenuti in file, database o altre applicazioni , ad esempio CRM. |

| Rete | LAN, WAN, wireless o connessione Internet, inclusi dispositivi mobili (ad esempio 3G e 5G) o persino la rete wireless del bar. | La rete usata per connettere gli utenti ai servizi necessari. Potrebbe trattarsi di una rete locale (LAN) gestita dall'azienda, la rete più ampia che comprende l'accesso al digital estate o le connessioni Internet usate dai lavoratori per connettersi. |

Quando si applica una strategia Zero Trust in un digital estate, è meno utile pensare ad affrontare ognuna di queste aree di dominio in modo indipendente. Non è possibile che il team dedicato alla gestione delle identità possa attuare tutte le raccomandazioni, permettendo di spostare poi l'attenzione sulla strategia Zero Trust al team che gestisce gli endpoint. La strategia Zero Trust applica queste aree funzionali insieme per proteggere un'area all'interno di un digital estate e quindi ampliare l'ambito della protezione attraverso di esso.

Ad esempio, il team di identità può fare progressi significativi nell'uso dei criteri di accesso condizionale di Microsoft Entra prima di coordinarsi con il team degli endpoint per integrare le misure di protezione.

Il diagramma seguente integra queste aree funzionali in un'architettura unificata zero trust.

Nel diagramma:

- Ognuna delle aree funzionali è rappresentata: identità, endpoint, rete, dati, app, infrastruttura

- Zero Trust integra la protezione in tutte le aree funzionali tramite politiche e Ottimizzazione delle Politiche.

- La protezione dalle minacce riunisce i segnali nell'organizzazione in tempo reale per offrire visibilità sugli attacchi e semplificare la correzione tramite azioni automatizzate e rilevamento delle risposte agli eventi imprevisti.

La sezione successiva illustra come iniziare a usare il percorso Zero Trust. Si userà l'area funzionale Identità come esempio.

L'approccio all'adozione del Zero Trust

I clienti che hanno familiarità con Cloud Adoption Framework per Azure hanno chiesto: "Dov'è il framework di adozione Zero Trust?"

Cloud Adoption Framework per Azure è un processo metodico per introdurre nuove app e servizi in un'organizzazione. L'attenzione riguarda principalmente un processo collaudato che un'organizzazione può seguire per introdurre un'app o un servizio nell'ambiente. Il movimento di scala ripete il processo per ogni app aggiunta a un digital estate.

L'adozione di una strategia e di un'architettura Zero Trust richiede un ambito diverso. Si tratta di introdurre nuove configurazioni di sicurezza in un intero digital estate. Il movimento della scala è bidimensionale:

- Prendere un pezzo dell'architettura Zero Trust, come la protezione dei dati, ed espandere questa protezione su tutto il patrimonio digitale.

- Ripetendo il processo con ogni componente aggiuntivo dell'architettura Zero Trust, a partire da vittorie rapide strategiche e pezzi fondamentali, e quindi avanzando a pezzi più complessi.

Analogamente a Cloud Adoption Framework per Azure, queste linee guida per l'adozione zero trust illustrano il lavoro attraverso gli scenari di adozione, come descritto nella sezione successiva.

Il diagramma seguente riepiloga le differenze tra questi due tipi di movimenti di adozione.

Queste linee guida per l'adozione di Zero Trust usano le stesse fasi del ciclo di vita di Cloud Adoption Framework per Azure, ma adattate per Zero Trust.

Nella tabella seguente vengono descritte le fasi del ciclo di vita.

| Fase del ciclo di vita | Descrizione |

|---|---|

| Definire una strategia | Creare un business case incentrato sui risultati più strettamente allineati ai rischi e agli obiettivi strategici dell'organizzazione. |

| Piano |

|

| Pronto |

|

| Adottare | Implementare in modo incrementale la strategia tra aree funzionali. |

| Governance | Tenere traccia e misurare il successo della distribuzione. |

| Gestione |

|

Scenari aziendali

Questo materiale sussidiario per l'adozione zero trust consiglia di creare una strategia e un'architettura Zero Trust tramite questi scenari aziendali:

- Modernizzare rapidamente il comportamento di sicurezza

- Proteggere il lavoro remoto e ibrido

- Identificare e proteggere i dati aziendali sensibili

- Impedire o ridurre i danni aziendali da una violazione

- Soddisfare i requisiti normativi e di conformità

Ogni scenario aziendale è descritto in un articolo che descrive come eseguire il lavoro tecnico in ognuna delle fasi del ciclo di vita, a partire dalla compilazione del business case. Le risorse più appropriate vengono fornite lungo la strada.

Ognuno di questi scenari aziendali suddivide il lavoro di Zero Trust in parti gestibili che possono essere implementate in quattro fasi di implementazione. Ciò consente di classificare in ordine di priorità, procedere e tenere traccia del lavoro man mano che si passa attraverso i diversi livelli di implementazione di un'architettura Zero Trust.

Queste linee guida includono una presentazione di PowerPoint con diapositive di stato che è possibile usare per presentare il lavoro e tenere traccia dello stato di avanzamento a un livello elevato per i responsabili aziendali e altri stakeholder. Le diapositive includono funzionalità che consentono di tenere traccia e presentare lo stato di avanzamento per gli stakeholder. Ecco un esempio.

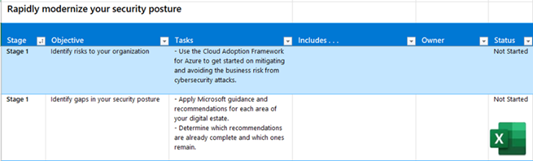

Queste indicazioni includono anche una cartella di lavoro di Excel con fogli di lavoro per ogni scenario aziendale che è possibile usare per assegnare proprietari e tenere traccia dello stato di avanzamento per ogni fase, obiettivo e attività. Ecco un esempio.

Negli scenari aziendali, le fasi di implementazione sono allineate approssimativamente in modo da raggiungere gli obiettivi della fase 1 negli scenari per mantenere l'organizzazione avanti in tutti i fronti.

Avvio di un percorso Zero Trust

Se stai intraprendendo un percorso Zero Trust allineato a uno scenario aziendale o cercando di adottare Zero Trust come dottrina di difesa strategica, il successo può essere difficile da misurare. Ciò è dovuto al fatto che la sicurezza non passa un semplice tipo di valutazione pass/fail. Piuttosto, la sicurezza è un impegno e un percorso, a cui Zero Trust fornisce principi guida.

Usando questa guida all'adozione come framework di processo, stabilire e documentare prima di tutto la strategia di sicurezza, molto simile a un documento di avvio del progetto (PID). Usando i principi che si applicano alla strategia, almeno, è necessario documentare:

- Cosa stai facendo?

- Perché lo fai?

- Come si concorda e si misura il successo?

Ogni scenario aziendale include un set diverso di asset con diversi strumenti per eseguire l'inventario. In modo metodico, si inizia con un inventario e una classificazione degli asset per ogni scenario aziendale:

- Identificazione delle risorse: Quali risorse desideri proteggere, ad esempio identità, dati, app, servizi e infrastruttura? È possibile usare le aree funzionali indicate in precedenza come guida di dove iniziare. L'identificazione degli asset fa parte delle fasi definizione della strategia e del ciclo di vita del piano . La fase Definisci strategia può articolare uno scenario specifico, mentre la fase Piano documenta la tenuta digitale.

- Classificazione degli asset: Quanto è importante ogni risorsa identificata, ad esempio identità, dati business critical e dati delle risorse umane? La classificazione degli asset fa parte della fase Ready in cui si inizia a identificare la strategia di protezione per ogni asset.

- Gestione degli asset: Come si sceglie di proteggere (governare) e gestire questi asset?

- Recupero di beni: Come si affronta la compromissione o la perdita di controllo di un bene (gestione)?

Ogni scenario aziendale consiglia come eseguire l'inventario e come proteggere gli asset e segnalare lo stato di avanzamento. Sebbene ci sia inevitabilmente qualche sovrapposizione tra gli scenari aziendali, questa guida all'adozione tenta di semplificare il più possibile indirizzando i tipi di asset in uno scenario aziendale prevalentemente.

Rilevamento dello stato di avanzamento

Tenere traccia dello stato di avanzamento durante il processo di adozione zero trust è fondamentale perché consente all'organizzazione di monitorare e misurare obiettivi e obiettivi strategici.

Cosa tenere traccia e misurare

Microsoft consiglia di adottare due approcci per tenere traccia dello stato di avanzamento:

- Misurare i progressi rispetto alla mitigazione dei rischi per l'azienda.

- Misurare il progresso verso il raggiungimento di obiettivi strategici nell'architettura Zero Trust.

Molte organizzazioni usano risorse e strumenti standard ISO (International Organization for Standardization) per misurare il rischio di un'organizzazione. In particolare:

ISO/IEC 27001:2022

- Sicurezza delle informazioni, sicurezza informatica e protezione della privacy

- Sistemi di gestione della sicurezza delle informazioni

- Requisiti

ISO 31000

- Gestione dei rischi

I requisiti e le linee guida in questi standard sono generici e possono essere applicati a qualsiasi organizzazione. Offrono un modo strutturato e completo per esaminare e misurare i rischi che si applicano all'organizzazione, nonché le mitigazioni.

L'identificazione e la comprensione dei rischi specifici che si applicano all'organizzazione consentiranno di assegnare priorità agli obiettivi più strategici nell'architettura Zero Trust.

Come tenere traccia e misurare

Dopo che l'organizzazione ha identificato e definito in ordine di priorità gli obiettivi tecnici più strategici, è possibile eseguire il mapping di una roadmap a fasi per l'implementazione. È quindi possibile tenere traccia dello stato di avanzamento usando vari strumenti.

Report di rilevamento personalizzabili

Microsoft offre strumenti di rilevamento personalizzabili di PowerPoint ed Excel. Questi sono pre-popolati con obiettivi e attività, organizzati per scenari aziendali di Zero Trust. È possibile personalizzare questi elementi con le proprie priorità, obiettivi e membri del team. Per altre informazioni, vedere Risorsa di valutazione e rilevamento dello stato. È possibile scaricare strumenti di monitoraggio brandizzabili e personalizzabili dal kit partner Zero Trust.

Dashboard integrate nel prodotto

Microsoft Security Exposure Management è una soluzione di sicurezza che offre una visualizzazione unificata del comportamento di sicurezza tra asset e carichi di lavoro aziendali. All'interno di questo strumento, le iniziative di sicurezza consentono di valutare la conformità e la maturità in aree specifiche del rischio di sicurezza. Le iniziative di sicurezza prendono un approccio proattivo alla gestione dei programmi di sicurezza verso specifici obiettivi correlati al rischio o al dominio.

Usare l'iniziativa Zero Trust per tenere traccia dello stato di avanzamento dell'organizzazione verso l'implementazione della sicurezza Zero Trust. Questa iniziativa è allineata a questo framework di adozione di Microsoft Zero Trust, consentendo di tenere traccia dello stato di avanzamento con le metriche allineate agli scenari aziendali. Queste metriche catturano la copertura delle risorse attraverso raccomandazioni pratiche prioritarie per aiutare i team di sicurezza a proteggere l'organizzazione. L'iniziativa fornisce anche dati in tempo reale sullo stato di avanzamento zero trust che possono essere condivisi con gli stakeholder.

Per altre informazioni su come usare l'iniziativa Zero Trust all'interno dello strumento Di gestione dell'esposizione, vedere Modernizzare rapidamente il comportamento di sicurezza - Tenere traccia e misurare.

Inoltre, diversi altri portali e report consentono di creare una panoramica del rischio all'interno dell'azienda, tra cui:

- L'iniziativa Critical Asset Protection in Microsoft Security Exposure Management riunisce i rischi critici degli asset in tutti i prodotti e le aree di Defender.

- I report all'interno di Microsoft Defender XDR forniscono informazioni sulle tendenze di sicurezza e tengono traccia dello stato di protezione delle identità, dei dati, dei dispositivi, delle applicazioni e dell'infrastruttura.

- Cloud Security Explorer consente di cercare in modo proattivo i rischi per la sicurezza.

Ad esempio, all'interno di Microsoft Defender XDR, l'inventario dei dispositivi offre una visualizzazione chiara dei dispositivi appena individuati nella rete che non sono ancora protetti. Nella parte superiore di ogni scheda Inventario dispositivi, si può vedere il numero totale di dispositivi che non sono a bordo. Ecco un esempio.

Per altre informazioni sull'uso di Microsoft Defender XDR per tenere traccia dello stato di avanzamento, vedere Rafforzare il comportamento di sicurezza con Microsoft Defender XDR.

Si noti che le percentuali di avanzamento fornite dagli strumenti nel prodotto potrebbero non essere accurate per le organizzazioni che non sono disposte a implementare tutti i controlli a causa di motivi come:

- Ambito dell'azienda

- Licenze

- Capacità

Articoli aggiuntivi per l'adozione

- Modernizzare rapidamente il comportamento di sicurezza

- Proteggere il lavoro remoto e ibrido con Zero Trust

- Identificare e proteggere i dati aziendali sensibili

- Impedire o ridurre i danni aziendali da una violazione

- Soddisfare i requisiti normativi e di conformità

Risorse di rilevamento dello stato

Per ogni scenario aziendale, è possibile usare le risorse di rilevamento dello stato seguenti.

| Risorsa per il monitoraggio dei progressi | Questo ti aiuta... | Progettato per... |

|---|---|---|

Griglia di fasi del piano di adozione scaricabile file di Visio o PDF

|

Comprendere facilmente i miglioramenti della sicurezza per ogni scenario aziendale e il livello di impegno per le fasi e gli obiettivi della fase del piano. | I responsabili del progetto di scenario aziendale, i responsabili aziendali e altri stakeholder. |

| Tracciatore di adozione Zero Trust Presentazione di PowerPoint scaricabile |

Tenere traccia dello stato di avanzamento attraverso le fasi e gli obiettivi della fase del piano. | I responsabili del progetto di scenario aziendale, i responsabili aziendali e altri stakeholder. |

Obiettivi e attività dello scenario aziendale scaricabili nella cartella di lavoro di Excel

|

Assegnare la proprietà e tenere traccia dello stato di avanzamento attraverso le fasi, gli obiettivi e le attività della fase del piano. | Responsabili del progetto di scenario aziendale, responsabili IT e implementatori di soluzioni IT. |

Per altre risorse, vedere Valutazione Zero Trust e risorse di monitoraggio del progresso.

Documentazione aggiuntiva su Zero Trust

Visualizza altri contenuti Zero Trust in base a un set di documentazione o al tuo ruolo nell'organizzazione.

Set di documentazione

Seguire questa tabella per i set di documentazione Zero Trust migliori per le proprie esigenze.

| Set di documentazione | Ti aiuta... | Ruoli |

|---|---|---|

| Framework di adozione per la guida alle fasi e ai passaggi per le principali soluzioni e risultati aziendali | Applicare protezioni Zero Trust dalla suite C all'implementazione IT. | Architetti della sicurezza, team IT e project manager |

| Risorsa di valutazione e rilevamento dello stato | Valutare l'idoneità dell'infrastruttura e tenere traccia dello stato di avanzamento. | Architetti della sicurezza, team IT e project manager |

| Kit partner di Zero Trust | Risorse di tracciamento, workshop e illustrazioni di architettura co-branded | Partner e architetti della sicurezza |

| Distribuzione dei pilastri tecnologici per le informazioni concettuali e gli obiettivi di distribuzione | Applicare protezioni Zero Trust allineate alle aree tecnologiche IT tipiche. | Team IT e personale addetto alla sicurezza |

| Zero Trust per le piccole imprese | Applicare i principi Zero Trust ai clienti di piccole imprese. | Clienti e partner che collaborano con Microsoft 365 per le aziende |

| Zero Trust per Microsoft Copilots per indicazioni dettagliate e progressive sulla progettazione e la distribuzione | Applicare protezioni Zero Trust a Microsoft Copilots. | Team IT e personale addetto alla sicurezza |

| piano di implementazione Zero Trust con Microsoft 365 per una guida strutturata e dettagliata sulla progettazione e implementazione | Applicare protezioni Zero Trust all'organizzazione di Microsoft 365. | Team IT e personale addetto alla sicurezza |

| Risposta agli eventi imprevisti con XDR e SIEM integrato | Impostare gli strumenti XDR e integrarli con Microsoft Sentinel | Team IT e personale addetto alla sicurezza |

| Zero Trust per i servizi di Azure per indicazioni dettagliate sulla progettazione e sulla distribuzione | Applicare protezioni Zero Trust ai carichi di lavoro e ai servizi di Azure. | Team IT e personale addetto alla sicurezza |

| integrazione di Partner con Zero Trust per linee guida di progettazione per aree tecnologiche e specializzazioni | Applicare protezioni Zero Trust alle soluzioni cloud Microsoft partner. | Sviluppatori partner, team IT e personale addetto alla sicurezza |

| Sviluppare utilizzando i principi Zero Trust per linee guida di progettazione e migliori pratiche nello sviluppo di applicazioni | Applicare protezioni Zero Trust all'applicazione. | Sviluppatori di applicazioni |

| Linee guida del governo degli Stati Uniti per CISA, DoD e il Memorandum per l'architettura Zero Trust | Raccomandazioni prescrittive per i requisiti del governo degli Stati Uniti | Architetti IT e team IT |