Informazioni dettagliate sulla gestione dei rischi

La gestione di un'azienda presenta dei rischi. Il ruolo di un team di sicurezza è quello di informare e consigliare i responsabili delle decisioni sul modo in cui i rischi di sicurezza rientrano nei propri framework. L'obiettivo della sicurezza è acquisire informazioni sull'azienda e quindi usare le proprie competenze in materia di sicurezza per identificare i rischi per gli obiettivi e le risorse aziendali. La sicurezza informa i responsabili delle decisioni su ogni rischio e quindi indica quali rischi sono accettabili. Queste informazioni vengono fornite con la consapevolezza che la responsabilità di queste decisioni è del proprietario della risorsa o del processo.

Nota

La regola generale per la responsabilità dei rischi è la seguente:

La persona che riconosce e accetta il rischio è la persona che descrive il problema (spesso davanti alle telecamere).

Quando è maturo, l'obiettivo della sicurezza è esporre e mitigare i rischi e quindi consentire all'azienda di cambiare con un rischio minimo. Questo livello di maturità richiede informazioni dettagliate sui rischi e un'integrazione di sicurezza profonda. A qualsiasi livello di maturità dell'organizzazione, i principali rischi per la sicurezza devono essere inclusi nel registro dei rischi. Questi rischi vengono quindi gestiti fino a un livello accettabile.

Guardare il video seguente per informazioni sull'allineamento della sicurezza e su come gestire i rischi all'interno dell'organizzazione.

Che cos'è il rischio di cybersecurity?

Il rischio di cybersecurity è il potenziale danno o distruzione di risorse aziendali, ricavi e reputazione. Questo danno è causato da utenti malintenzionati che tentano di sottrarre denaro, informazioni o tecnologia.

Anche se questi attacchi si verificano nell'ambiente tecnico, spesso rappresentano un rischio per l'intera organizzazione. Il rischio di cybersecurity deve essere allineato al framework di misurazione, monitoraggio e mitigazione dei rischi. Molte organizzazioni trattano ancora il rischio di cybersecurity come un problema tecnico da risolvere. Questa percezione porta a conclusioni errate che non attenuano l'impatto strategico del rischio per l'azienda.

Il diagramma seguente illustra il passaggio da un tipico programma tecnico a un framework aziendale.

I responsabili della sicurezza devono rinunciare all'approccio tecnico e individuare le risorse e i dati importanti per i leader aziendali. Quindi dare priorità al modo in cui i team dedicano tempo, attenzione e budget in relazione all'importanza per l'azienda. L'approccio tecnico viene nuovamente applicato quando i team di sicurezza e IT elaborano le soluzioni. Tuttavia, considerando il rischio di cybersecurity come un problema esclusivamente tecnico si corre il rischio di risolvere i problemi sbagliati.

Allineare la gestione dei rischi di sicurezza

Lavorare costantemente per creare un forte collegamento tra la cybersecurity e la leadership dell'organizzazione. Questo concetto si applica sia alle relazioni umane che ai processi espliciti. La natura dei rischi di sicurezza e le dinamiche divergenti delle opportunità aziendali cambiano sempre. Le origini dei rischi di sicurezza richiedono investimenti continui nella creazione e nel miglioramento di questa relazione.

La chiave di questa relazione è comprendere il modo in cui il valore aziendale si connette a risorse tecniche specifiche. Senza questa direzione, la sicurezza non può essere sicura di ciò che è più importante per l'organizzazione. Potrà solo proteggere le risorse più importanti tirando a indovinare.

È importante iniziare immediatamente questo processo. Iniziare individuando con maggior precisione le risorse sensibili e critiche dell'organizzazione.

Il processo tipico di avvio di questa trasformazione è il seguente:

- Allineare l'azienda in una relazione bidirezionale:

- Comunicare nel loro linguaggio per descrivere le minacce alla sicurezza utilizzando termini comprensibili. Questa spiegazione consente di quantificare il rischio e l'impatto sulla strategia generale e sulla mission aziendali.

- Ascoltare attivamente e apprendere parlando con le persone all'interno dell'azienda. Cercare di individuare l'impatto sui servizi aziendali e sulle informazioni importanti in caso di compromissione o violazione. Questa conoscenza offre una visione chiara dell'importanza di investire in policy, standard, training e controlli di sicurezza.

- Convertire ciò che si è appreso sulle priorità aziendali e sui rischi in azioni concrete e sostenibili, ad esempio:

- Una strategia a breve termine incentrata sulle priorità importanti.

- Proteggere le risorse critiche e le informazioni importanti con controlli di sicurezza appropriati. Questi controlli aumentano la sicurezza consentendo al tempo stesso la produttività aziendale.

- Concentrarsi sulle minacce immediate ed emergenti che hanno una maggior probabilità di impatto sull'azienda.

- Monitorare le modifiche alle strategie e alle iniziative aziendali per rimanere allineati.

- Una strategia a lungo termine che definisce la direzione e le priorità per progredire in modo costante migliorando il comportamento di sicurezza generale.

- Usare Zero Trust per creare una strategia, un piano e un'architettura per ridurre i rischi nell'organizzazione. Allinearli ai principi di Zero Trust per l'ipotesi di violazione, privilegi minimi e verifica esplicita. L'adozione di questi principi comporta il passaggio da controlli statici a decisioni più dinamiche basate sul rischio. Queste decisioni si basano su rilevamenti in tempo reale di comportamenti anomali indipendentemente dalla posizione in cui è iniziata la minaccia.

- Ripagare il debito tecnico come strategia coerente usando le procedure consigliate per la sicurezza in tutta l'organizzazione. Ad esempio, sostituire l'autenticazione basata su password con l'autenticazione senza password e a più fattori, applicare le patch di sicurezza e ritirare o isolare i sistemi legacy. Come per un mutuo, è necessario effettuare pagamenti continui per ottenere il massimo beneficio e valore dai propri investimenti.

- Applicare classificazioni dei dati, etichette di riservatezza e controllo degli accessi in base al ruolo per proteggere i dati da perdite o compromissione per l'intero ciclo di vita. Questo impegno non può catturare interamente la natura dinamica e la ricchezza del contesto aziendale e dei dati analitici. Questi elementi chiave consentono tuttavia di guidare la protezione delle informazioni e la governance, limitando l'impatto potenziale di un attacco.

- Una strategia a breve termine incentrata sulle priorità importanti.

- Definire una buona cultura delle sicurezza esercitando esplicitamente, comunicando e modellando pubblicamente il comportamento corretto. La cultura deve concentrarsi su una collaborazione aperta tra colleghi dell'azienda, dell'IT e della sicurezza. Concentrarsi quindi su una "mentalità di crescita" di apprendimento continuo. Incentrare le modifiche alla cultura sulla rimozione dei silo dalla sicurezza, dall'IT e dall'organizzazione aziendale più grande. Queste modifiche consentono di ottenere livelli più elevati di condivisione delle conoscenze e resilienza.

Per altre informazioni, vedere Definire una strategia di sicurezza.

Informazioni sul rischio di cybersecurity

Il rischio di cybersecurity è causato da utenti malintenzionati che tentano di sottrarre denaro, informazioni o tecnologia. È importante comprendere le motivazioni e i modelli di comportamento di questi utenti malintenzionati.

Motivazioni

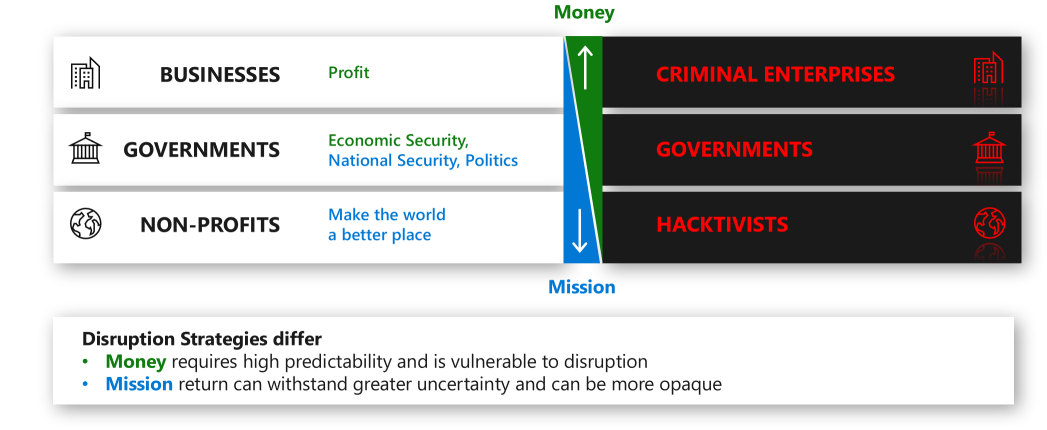

Le motivazioni e gli incentivi dei diversi tipi di utenti malintenzionati rispecchiano quelli delle organizzazioni legittime.

Comprendere le motivazioni degli utenti malintenzionati può aiutare a comprendere la probabilità e il potenziale impatto dei diversi tipi di attacco. Sebbene le strategie di sicurezza e i controlli tecnici più importanti siano simili nelle organizzazioni, questo contesto può risultare utile per individuare le aree degli investimenti per la sicurezza.

Per altre informazioni, vedere Interrompere il ritorno sugli investimenti degli utenti malintenzionati.

Modelli di comportamento

Le organizzazioni affrontano una gamma di modelli di utenti malintenzionati che modificano il comportamento:

Beni: la maggior parte delle minacce alle organizzazioni sono utenti malintenzionati a scopo di lucro, guidati da un ritorno sugli investimenti (ROI) finanziario. Questi utenti malintenzionati usano in genere gli strumenti e i metodi disponibili più economici ed efficaci. La complessità degli attacchi (ad esempio, il mascheramento e gli strumenti) aumenta in genere man mano che nuovi metodi vengono dimostrati da altri e resi disponibili per l'uso su larga scala.

Attacchi avanzati: gruppi di attacco sofisticati puntano a risultati di obiettivi a lungo termine e spesso dispongono di fondi. Questi fondi vengono usati per focalizzarsi sull'innovazione. Questa innovazione può includere l'investimento in attacchi della supply chain o il cambiamento delle tattiche all'interno di una campagna di attacco per impedire il rilevamento e l'analisi.

In genere, gli utenti malintenzionati sono:

- Flessibili: usano più di un vettore di attacco per accedere alla rete.

- Mirati: raggiungono uno scopo definito tramite l'accesso all'ambiente. Gli obiettivi possono essere specifici per persone, dati o applicazioni, ma possono adattarsi anche a una determinata classe di obiettivi. Ad esempio, "un'azienda redditizia che è probabile paghi per ripristinare l'accesso ai dati e ai sistemi".

- Furtivi: prendono precauzioni per rimuovere le prove o nascondere le proprie tracce, in genere a diversi livelli di investimento e priorità.

- Pazienti: si prendono il tempo di fare una ricognizione per conoscere l'infrastruttura e l'ambiente aziendale.

- Con risorse e qualificati: conoscono le tecnologie obiettivo, sebbene il livello di competenza può variare.

- Esperti: usano tecniche e strumenti consolidati per ottenere privilegi elevati per accedere o controllare diversi aspetti dell'ambiente.

Passaggi successivi

Per essere efficace, la gestione dei rischi deve essere applicata a tutti gli aspetti delle attività di governance e conformità. Affinché i rischi vengano valutati correttamente, la sicurezza deve sempre essere considerata parte di un approccio complessivo.

- L'integrazione della sicurezza è la successiva area di interesse della sicurezza.

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per