Integrazione della sicurezza

Nell'organizzazione la sicurezza deve essere inclusa nel lavoro di tutti i dipendenti, proprio come avviene per i requisiti, le prestazioni e l'affidabilità aziendali. La sicurezza, a tutti i livelli, deve tenere presenti le priorità aziendali complessive, le iniziative IT e la propensione al rischio dell'organizzazione. Bisogna pensare alla sicurezza come a un filo che attraversa tutti gli aspetti dell'azienda. La sicurezza deve essere parte integrante dell'azienda, così come l'azienda deve essere parte integrante della sicurezza.

L'organizzazione deve garantire la sicurezza riducendo al minimo il conflitto con i processi aziendali.

Nelle organizzazioni possono verificarsi problemi interni e piccoli conflitti tra i team. Tali conflitti non sono sostenibili. È fondamentale che tutti i team collaborino nell'era del cloud, del business digitale e della sicurezza Zero Trust. Team con obiettivi, cultura e lingua diversi rendono un'organizzazione inefficiente e inefficace.

Bisogna assicurarsi che i team responsabili della sicurezza non operino a comparti isolati, ma devono lavorare in stretta collaborazione per garantire l'esecuzione dei processi e la condivisione delle conoscenze senza problemi.

Guardare il video seguente per altre informazioni sull'integrazione della sicurezza in tutte le aree aziendali.

Queste linee guida descrivono come migliorare l'integrazione della sicurezza con i team business e IT e l'integrazione tra i team responsabili della sicurezza.

Normalizzare le relazioni

Il superamento dell'approccio a comparti isolati che prevale in molte organizzazioni può essere difficile, ma è fattibile. Gli elementi principali sono mirare a uno stato finale chiaro, servirsi di un processo ben definito e supportare in modo continuo la leadership per raggiungere obiettivi tangibili e cambiare la cultura e il comportamento. Gli elementi seguenti sono fondamentali per questo processo:

- Identificare obiettivi e risultati condivisi.

- Identificare il livello di sicurezza adeguato.

Identificare obiettivi e risultati condivisi

Assicurarsi che gli obiettivi siano chiari e condivisi da tutti i team. I team responsabili della sicurezza talvolta si definiscono come operatori del controllo di qualità sulle funzioni aziendali e IT. Questo approccio crea una dinamica antagonistica e genera conflitti che posso nuocere alla produttività aziendale, agli obiettivi IT e di sicurezza.

Assicurarsi che i team di sicurezza siano strettamente integrati con le loro controparti IT e business. I team responsabili della sicurezza insieme sono responsabili dei risultati aziendali, IT e di sicurezza di qualsiasi iniziativa. Condividere le difficoltà di progettazione dei sistemi per soddisfare gli obiettivi aziendali e IT. Condividere la prospettiva e le competenze relative alla sicurezza al momento giusto.

Man mano che i sistemi vengono progettati, implementati, gestiti e migliorati in modo continuo, è fondamentale definire i limiti in modo che non ci sia una voce predominante nelle decisioni correlate all'azienda, all'IT o alla sicurezza.

Identificare il livello di sicurezza adeguato

Alcuni controlli di sicurezza come l'accesso biometrico con Windows Hello for Business hanno il doppio vantaggio di migliorare l'esperienza utente e rafforzare la sicurezza. Molte misure per la sicurezza complicano i processi aziendali e possono rallentarli. Microsoft si sforza di trovare prima di tutto misure per la sicurezza che siano semplici e invisibili per gli utenti e gli sviluppatori. A volte è necessario accettare un compromesso.

I team uniti devono sempre cercare un livello di conflitto sano nel processo che crei valore guidando il pensiero critico al momento giusto. Ad esempio, si può riflettere sul modo in cui un utente malintenzionato potrebbe usare una nuova funzionalità o sull'impatto aziendale derivante dalla modifica di alcuni dati.

I team devono cercare il miglior equilibrio tra due verità assolute:

- La sicurezza non può essere ignorata. Ignorarla spesso comporta eventi imprevisti che alla fine costano di più, in termini di produttività, ricavi e impatto aziendale complessivo, rispetto al costo che avrebbe l'integrazione della sicurezza.

- I controlli di sicurezza possono raggiungere un livello di conflitto non sano in cui tale conflitto di sicurezza ostacola il raggiungimento del valore più di quanto lo protegga.

È fondamentale trovare un equilibrio quando la sicurezza viene integrata nel processo. Tutti gli stakeholder devono collaborare per garantire che i problemi aziendali, l'affidabilità e le prestazioni IT, e i problemi di sicurezza vengano presi in considerazione e valutati. Le organizzazioni devono lavorare per l'80% alla risoluzione dei problemi e per il restante 20% alla pianificazione. Non occupandosi di controlli, caratteristiche e funzionalità per la sicurezza fino a quando non sarà disponibile una soluzione al 100%, le organizzazioni mettono a rischio ogni attività. Gli approcci iterativi funzionano bene, così come le nozioni di base relative all'aggiornamento e all'istruzione.

Per altre informazioni sui conflitti di sicurezza sani, vedere la sezione sul livello di conflitto adeguato per la sicurezza nelle linee guida sulle strategie di sicurezza.

La sezione successiva illustra come integrare gli stakeholder della sicurezza con i responsabili IT, gli utenti finali e i proprietari dei carichi di lavoro. Include anche esempi per il team responsabile della sicurezza.

Eseguire l'integrazione con le operazioni IT e aziendali

Anche se la maggior parte delle funzioni di sicurezza operano in modo invisibile, alcune considerazioni sulla sicurezza emergono nei quotidiani flussi di lavoro aziendali e IT. Le considerazioni sulla sicurezza devono essere integrate nella normale esperienza di pianificazione e gestione di un'azienda.

Processo di aggiornamento della sicurezza

Gli aggiornamenti della sicurezza sono uno dei punti più comuni e visibili in cui i processi aziendali e i processi di sicurezza interagiscono. Si tratta di una fonte comune di conflitto perché implica il difficile equilibrio di due forze diverse, che si associano per separare gli stakeholder nell'organizzazione:

- Impatto aziendale immediato: gli aggiornamenti della sicurezza spesso richiedono test e riavvii del sistema, impiegando il tempo e le risorse dei proprietari delle applicazioni e dei team IT, e potenzialmente comportano un impatto aziendale causato da tempi di inattività.

- Potenziale impatto aziendale futuro come rischio per la sicurezza: se gli aggiornamenti non vengono applicati in modo completo, gli utenti malintenzionati possono sfruttare le vulnerabilità e generare impatti aziendali.

Se i team operano senza obiettivi e responsabilità condivisi (ad esempio, i team IT e business si concentrano totalmente sull'impatto aziendale immediato, mentre il team per la sicurezza è il solo responsabile del rischio per la sicurezza), saranno in costante conflitto per quanto riguarda gli aggiornamenti della sicurezza. Questo conflitto li distrae con discussioni infinite anziché impegnarli in una collaborazione che mira a risolvere il problema, consentendo loro di passare al problema e ai rischi successivi e all'opportunità di creare valore aziendale. La comunicazione costante all'interno dell'organizzazione e la creazione di una cultura in cui vengono adottati gli aggiornamenti saranno molto utili per limitare il rifiuto da parte degli utenti finali. Se gli utenti sanno di essere più protetti, di poter essere più produttivi e di poter costruire la propria attività perché possono contare sulla sicurezza, è più probabile che accolgano gli aggiornamenti e la formazione continua.

Attribuire in modo corretto la responsabilità per tutti i vantaggi e i rischi ai proprietari degli asset semplifica la valutazione dell'impatto immediato e del potenziale impatto futuro. Se l'identificazione della soluzione è una responsabilità comune di tutti gli esperti in materia di sicurezza, IT e business, è possibile creare una soluzione qualitativamente migliore, che prende in considerazione prospettive diverse. Nell'azienda è necessario che tutti partecipino alla sicurezza. Anche se non rientrano tra i compiti quotidiani di tutti i ruoli, i requisiti di sicurezza sono impliciti in ognuno di essi.

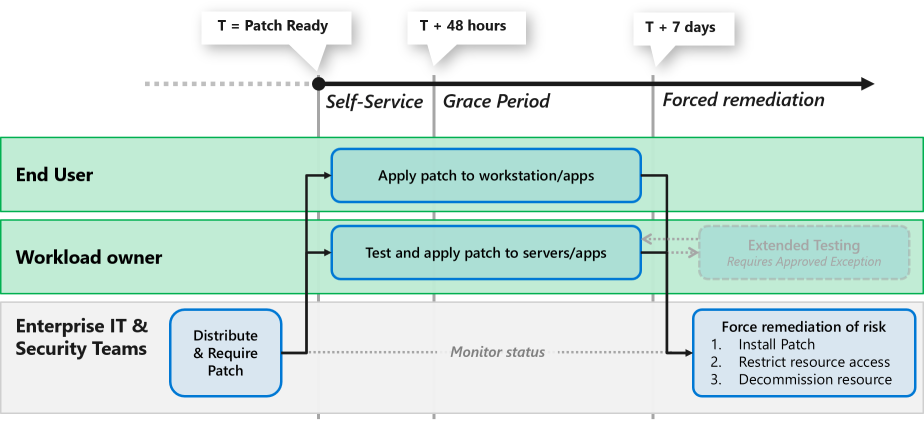

Questo processo di esempio illustra come le organizzazioni iniziano a risolvere il problema servendosi della responsabilità condivisa e della flessibilità in un intervallo di tempo limitato:

Questo processo segue una pianificazione regolare:

- I team IT e i team responsabili della sicurezza dell'azienda avviano il processo identificando gli aggiornamenti della sicurezza, o le patch, necessari e il massimo impatto. Rendono disponibili questi aggiornamenti agli utenti finali o ai proprietari dei carichi di lavoro tramite canali di distribuzione a livello aziendale.

- Gli utenti finali hanno a disposizione un periodo di tempo fisso per testare gli aggiornamenti, applicarli e riavviare i dispositivi. Alla scadenza di tale periodo, i team IT e responsabili della sicurezza dell'azienda applicano l'aggiornamento oppure bloccano l'accesso alle risorse aziendali. Possono usare un meccanismo come l'accesso condizionale Microsoft Entra o una soluzione di controllo di accesso alla rete di terze parti.

- Ai proprietari del carico di lavoro viene concesso un periodo di tempo fisso per testare gli aggiornamenti, applicarli ai sistemi di produzione ed eseguire un riavvio in base alle esigenze. Dopo tale periodo self-service e allo scadere di eventuali periodi di prova, i team IT e responsabili della sicurezza dell'azienda forzano l'applicazione dell'aggiornamento o lo isolano da altre risorse aziendali. Alcune organizzazioni con requisiti severi potrebbero ritirare gli asset eliminandoli dalle sottoscrizioni di Azure o dagli account AWS.

- I team IT e responsabili della sicurezza dell'azienda monitorano lo stato dell'aggiornamento e applicano eventuali correzioni forzate identificate.

Questo processo non è statico e non viene configurato in un solo giorno. Viene creato in modo iterativo e continuamente migliorato nel tempo. È possibile iniziarlo in qualsiasi momento e migliorarlo continuamente per procedere in modo incrementale verso lo stato finale. Usare le dimensioni seguenti per la pianificazione del miglioramento continuo:

- Copertura: iniziare con pochi team dell'applicazione che hanno un'elevata probabilità di successo o un grande impatto aziendale se vengono compromessi. Aggiungerne altri fino a coprire tutti i carichi di lavoro nell'ambiente.

- Tempo: iniziare con scadenze fattibili e definire una roadmap chiara per ridurle in modo continuo fino a quando non si è certi di poter eseguire l'intero aggiornamento in una settimana o meno.

- Ambito della tecnologia: migliorare continuamente le patch e le tecnologie interessate, tra cui applicazioni, middleware e componenti open source usati nel codice dell'applicazione. È consigliabile usare componenti che vengono aggiornati per l'utente per ridurre il carico della manutenzione. Ad esempio, usare il database SQL di Azure invece di installare e aggiornare il proprio SQL Server.

- Processi: migliorare continuamente i canali di comunicazione tra i team, le linee guida per la definizione delle priorità, i processi di eccezione e tutti gli altri aspetti di questo processo.

Integrare i team responsabili della sicurezza

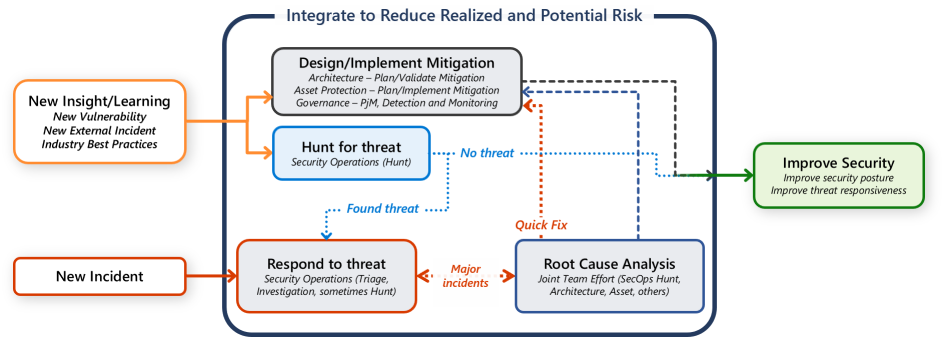

I team responsabili della sicurezza devono collaborare e operare insieme per evitare un aumento dei rischi aziendali derivanti dall'approccio a comparti isolati. Quando le conoscenze e le informazioni fondamentali non vengono condivise tra i team responsabili della sicurezza, l'organizzazione può subire un maggiore impatto e danni più gravi dovuti a un evento imprevisto futuro che avrebbe potuto essere evitato.

La sicurezza è una disciplina dinamica che deve rispondere sempre alle minacce attive e deve aggiornarsi continuamente e migliorare sempre i processi, gli strumenti e le tecnologie. La sicurezza deve adattarsi costantemente ai cambiamenti delle tecniche degli utenti malintenzionati, delle piattaforme tecnologiche e dei modelli aziendali della propria organizzazione. I team responsabili della sicurezza devono collaborare per rispondere rapidamente alle minacce e integrare in modo continuo le informazioni dettagliate e le conoscenze nei processi che migliorano sia la postura di sicurezza dell'organizzazione che la possibilità di rispondere rapidamente agli attacchi.

Il diagramma del flusso di lavoro seguente illustra in che modo le discipline della sicurezza devono collaborare per integrare completamente le conoscenze e le informazioni dettagliate e migliorare la sicurezza complessiva.

L'obiettivo principale della sicurezza è rispondere rapidamente alle situazioni seguenti:

Nuovi eventi imprevisti: gli utenti malintenzionati attivi con accesso alle risorse aziendali rappresentano un rischio immediato per l'organizzazione su cui è necessario intervenire rapidamente come priorità principale. Dopo la correzione, questi attacchi rappresentano la migliore opportunità per scoprire come saranno gli attacchi futuri. Che abbiano avuto successo o abbiano fallito, è probabile che gli utenti malintenzionati ripetano l'azione mirando di nuovo allo stesso obiettivo, usando la stessa tecnica o modello di monetizzazione.

Nuove informazioni dettagliate e conoscenze: le nuove informazioni dettagliate e le nuove conoscenze possono provenire dalle origini seguenti:

Eventi imprevisti esterni. Gli eventi imprevisti che si verificano in altre organizzazioni possono offrire informazioni sugli utenti malintenzionati. Questi potrebbero provare a eseguire lo stesso tentativo nell'organizzazione dell'utente. Queste conoscenze sono utili per i piani di miglioramento o verificano che gli investimenti siano sulla strada giusta. Individuare gli eventi imprevisti esterni tramite un centro di condivisione e analisi delle informazioni (ISAC), relazioni dirette con organizzazioni simili o altri report e analisi pubblici sugli eventi imprevisti.

Nuove funzionalità tecniche. I provider di servizi cloud e i fornitori di software si innovano continuamente. Aggiungono funzionalità ai propri prodotti:

- Funzionalità aziendali che richiedono difese di sicurezza.

- Funzionalità di sicurezza che migliorano la capacità della sicurezza di proteggere gli asset. Queste funzionalità possono essere funzionalità di sicurezza native integrate nelle piattaforme cloud o in altre tecnologie della piattaforma. Possono essere funzionalità di sicurezza autonome tradizionali.

- La visibilità e la telemetria che la sicurezza basata sul cloud rende disponibili sono di gran lunga più importanti delle informazioni che le organizzazioni potrebbero ottenere dal singolo ambiente locale. Tutti questi dati vengono raccolti usando metadati provenienti da tutto il mondo. I dati vengono sottoposti a un rigoroso processo di analisi, che include analisi del comportamento, camere di detonazione, apprendimento automatico e intelligenza artificiale.

Procedure consigliate del settore: procedure consigliate del settore di fornitori e organizzazioni come il National Institute of Standards and Technology (NIST), il Center for Internet Security (CIS) e The Open Group. Queste organizzazioni possono raccogliere e condividere le conoscenze e le procedure consigliate da cui i team responsabili della sicurezza possono apprendere.

Le vulnerabilità sono elementi che possono essere sfruttati da un utente malintenzionato per assumere il controllo di un asset, come le vulnerabilità del software. Esistono anche opzioni di configurazione della sicurezza, punti deboli negli algoritmi di crittografia, procedure non sicure e processi per l'uso o la gestione dei sistemi. Quando si individuano le vulnerabilità, è necessario valutarle in base al modo in cui influiscono sulla postura di sicurezza e sulla capacità di rilevare, rispondere ed eseguire un ripristino da un attacco.

Rispondere alla minaccia: i team che si occupano delle operazioni di sicurezza esaminano i rilevamenti. Rispondono eliminando gli avversari dai punti di controllo dell'organizzazione. A seconda delle dimensioni dell'organizzazione e della complessità dell'evento imprevisto, questa risposta può coinvolgere diversi team responsabili della sicurezza.

Analisi della causa radice: l'identificazione dei fattori chiave, che hanno aumentato le probabilità di accadimento di un evento imprevisto o l'impatto, genera informazioni dettagliate che possono migliorare la postura di sicurezza e la capacità di rispondere delle organizzazioni. Queste conoscenze possono riguardare diverse dimensioni, tra cui strumenti e infrastruttura di attacco, tecniche di attacco, obiettivi, motivazioni e modelli di monetizzazione. L'analisi della causa radice può essere utile per i controlli preventivi, i controlli di rilevamento, i processi delle operazioni di sicurezza o qualsiasi altro elemento del programma o dell'architettura di sicurezza.

Ricerca di minacce: la ricerca proattiva delle minacce è un'attività continua. La ricerca deve sempre prendere in considerazione nuove informazioni o nuove conoscenze nella pianificazione della ricerca e nello sviluppo delle ipotesi. I team di ricerca potrebbero volersi concentrare sugli aspetti chiave:

- Vulnerabilità diffuse di recente o con impatto elevato.

- Un nuovo gruppo di utenti malintenzionati.

- Una nuova tecnica di attacco illustrata in una conferenza.

Progettare e implementare la mitigazione: le informazioni apprese devono essere integrate nell'ambiente tecnico e nei processi aziendali e di sicurezza. I team devono collaborare per integrare le informazioni nell'architettura, nei criteri e negli standard. Ad esempio, il furto di credenziali amministrative in un incidente interno o pubblico recente potrebbe spingere l'organizzazione ad adottare controlli nell'accesso con privilegi di Microsoft. Per altre informazioni, vedere Piano di modernizzazione rapida della sicurezza.

Passaggi successivi

Quando si pianifica l'adozione del cloud, è consigliabile concentrarsi sull'integrazione delle funzioni di sicurezza. Integrare la sicurezza nelle organizzazioni più grandi. Prestare particolare attenzione ai conflitti generati dalla sicurezza. Assicurarsi che i conflitti siano sani. Se i conflitti sono sani, si riduce il rischio per l'organizzazione senza creare rallentamenti che riducano il valore più di quanto lo proteggano.

Esaminare Definire una strategia di sicurezza

Esaminare Funzioni per la sicurezza del cloud

Esaminare Resilienza aziendale, che è l'area di interesse successiva per la sicurezza.

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per