Registro Azure Container mitigazione dell'esfiltrazione dei dati con endpoint dati dedicati

Registro Azure Container introduce endpoint dati dedicati. La funzionalità consente regole del firewall client con ambito stretto a registri specifici, riducendo al minimo i problemi di esfiltrazione dei dati.

La funzionalità endpoint dati dedicati è disponibile nel livello di servizio Premium . Per informazioni sui prezzi, vedere container-registry-pricing.

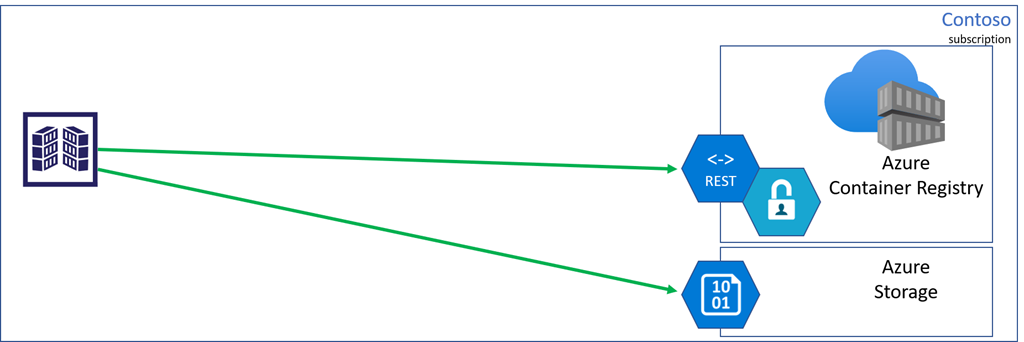

Il pull del contenuto da un registro prevede due endpoint:

Endpoint del Registro di sistema, spesso definito URL di accesso, usato per l'autenticazione e l'individuazione del contenuto. Un comando come docker esegue contoso.azurecr.io/hello-world una richiesta REST, che autentica e negozia i livelli, che rappresentano l'artefatto richiesto.

Gli endpoint dati servono BLOB che rappresentano i livelli di contenuto.

Account di archiviazione gestiti del Registro di sistema

Registro Azure Container è un servizio multi-tenant. Il servizio registro gestisce gli account di archiviazione dell'endpoint dati. I vantaggi degli account di archiviazione gestiti, includono il bilanciamento del carico, la suddivisione di contenuti contenti, più copie per la distribuzione di contenuti simultanei più elevati e il supporto in più aree con la replica geografica.

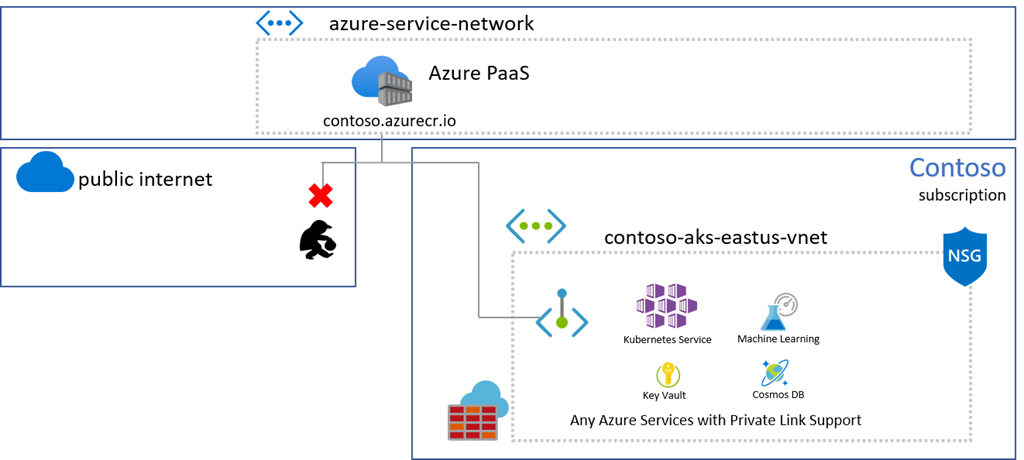

supporto della rete virtuale collegamento privato di Azure

Il supporto della rete virtuale collegamento privato di Azure abilita gli endpoint privati per il servizio registro gestito da Reti virtuali di Azure. In questo caso, sia il Registro di sistema che gli endpoint dati sono accessibili dall'interno della rete virtuale, usando indirizzi IP privati.

Dopo che il servizio del Registro di sistema gestito e gli account di archiviazione sono entrambi protetti per l'accesso dall'interno della rete virtuale, gli endpoint pubblici vengono rimossi.

Sfortunatamente, la connessione di rete virtuale non è sempre un'opzione.

Importante

collegamento privato di Azure è il modo più sicuro per controllare l'accesso di rete tra i client e il Registro di sistema perché il traffico di rete è limitato all'Rete virtuale di Azure, usando indirizzi IP privati. Quando collegamento privato non è un'opzione, gli endpoint dati dedicati possono fornire informazioni sicure sulle risorse accessibili da ogni client.

Rischi di esfiltrazione dei dati e regole del firewall client

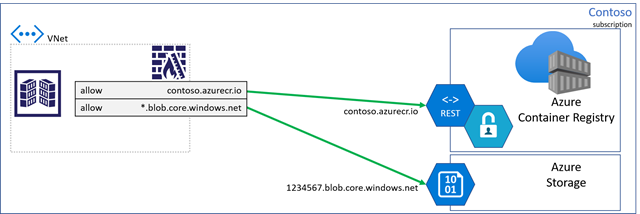

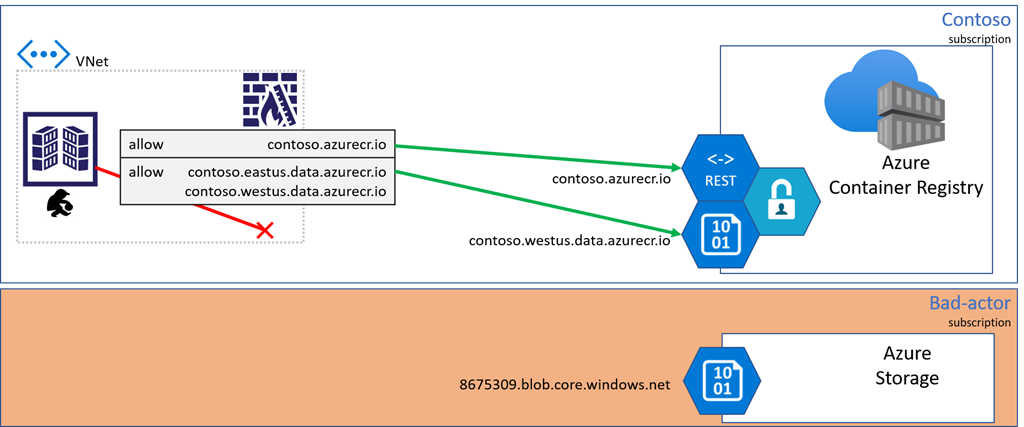

Le regole del firewall client limitano l'accesso a risorse specifiche. Le regole del firewall si applicano durante la connessione a un registro da host locali, dispositivi IoT, agenti di compilazione personalizzati. Le regole si applicano anche quando il supporto collegamento privato non è un'opzione.

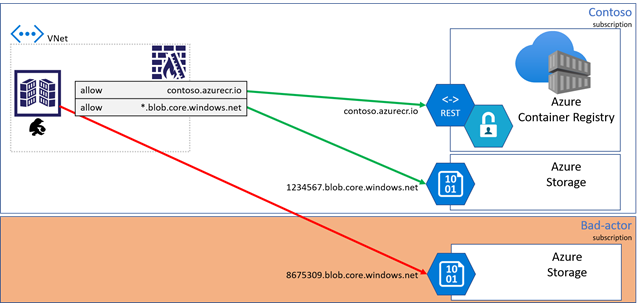

Quando i clienti hanno bloccato le configurazioni del firewall client, hanno capito che devono creare una regola con un carattere jolly per tutti gli account di archiviazione, generando preoccupazioni per l'esfiltrazione dei dati. Un attore non valido potrebbe distribuire codice in grado di scrivere nell'account di archiviazione.

Per risolvere i problemi di esfiltrazione dei dati, Registro Azure Container rende disponibili endpoint dati dedicati.

Endpoint dati dedicati

Gli endpoint dati dedicati consentono di recuperare i livelli dal servizio Registro Azure Container, con nomi di dominio completi che rappresentano il dominio del Registro di sistema.

Poiché qualsiasi registro può diventare con replica geografica, viene usato un modello a livello di area: [registry].[region].data.azurecr.io.

Per l'esempio Contoso, vengono aggiunti più endpoint dati a livello di area che supportano l'area locale con una replica nelle vicinanze.

Con gli endpoint dati dedicati, l'attore non valido è bloccato dalla scrittura in altri account di archiviazione.

Abilitazione di endpoint dati dedicati

Nota

Il passaggio agli endpoint dati dedicati influirà sui client che hanno configurato l'accesso firewall agli endpoint esistenti *.blob.core.windows.net , causando errori pull. Per garantire che i client abbiano accesso coerente, aggiungere i nuovi endpoint dati alle regole del firewall client. Al termine, i registri esistenti possono abilitare endpoint dati dedicati tramite .az cli

Per usare i passaggi dell'interfaccia della riga di comando di Azure descritti in questo articolo, è necessaria l'interfaccia della riga di comando di Azure versione 2.4.0 o successiva. Se è necessario installare o aggiornare, vedere Installare l'interfaccia della riga di comando di Azure o eseguirla in Azure Cloud Shell.

- Eseguire il comando az acr update per abilitare l'endpoint dati dedicato.

az acr update --name contoso --data-endpoint-enabled

- Eseguire il comando az acr show per visualizzare gli endpoint dati, inclusi gli endpoint regionali per i registri con replica geografica.

az acr show-endpoints --name contoso

Output di esempio:

{

"loginServer": "contoso.azurecr.io",

"dataEndpoints": [

{

"region": "eastus",

"endpoint": "contoso.eastus.data.azurecr.io",

},

{

"region": "westus",

"endpoint": "contoso.westus.data.azurecr.io",

}

]

}

Passaggi successivi

- Configurare per accedere a un registro Azure Container da dietro regole del firewall.

- Connettere Registro Azure Container tramite collegamento privato di Azure

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per