Connettersi privatamente a un registro contenitori di Azure usando il collegamento privato di Azure

Limitare l'accesso a un registro assegnando indirizzi IP privati della rete virtuale agli endpoint del registro tramite un collegamento privato di Azure. Il traffico di rete tra i client nella rete virtuale e gli endpoint privati del Registro di sistema attraversa la rete virtuale e un collegamento privato nella rete backbone Microsoft, eliminando l'esposizione dalla rete Internet pubblica. Il collegamento privato abilita anche l'accesso al Registro di sistema privato dall'ambiente locale tramite Azure ExpressRoute, il peering privato o un gateway VPN.

È possibile configurare le impostazioni DNS per l'endpoint privato del registro, in modo che le impostazioni vengano risolte nell'indirizzo IP privato allocato del registro. Con la configurazione DNS, i client e i servizi all'interno della rete possono continuare ad accedere al registro con il nome di dominio completo di questo, ad esempio myregistry.azurecr.io.

Questo articolo illustra come configurare un endpoint privato per il registro usando il portale di Azure (scelta consigliata) o l'interfaccia della riga di comando di Azure. Questa funzionalità è disponibile per il livello di servizio Premium del registro contenitori. Per informazioni sui livelli di servizio del registro e sui limiti, vedere livelli di Registro Azure Container.

Importante

Alcune funzionalità potrebbero non essere disponibili o richiedere più configurazioni in un registro contenitori che limita l'accesso a endpoint privati, subnet selezionate o indirizzi IP.

- Quando l'accesso alla rete pubblica a un registro è disabilitato, l'accesso al registro da parte di determinati servizi attendibili, incluso il Centro sicurezza di Azure, richiede l'abilitazione di un'impostazione di rete per ignorare le regole di rete.

- Dopo aver disabilitato l'accesso alla rete pubblica, le istanze di determinati servizi di Azure, tra cui Azure DevOps Services, non sono attualmente in grado di accedere al registro contenitori.

- Gli endpoint privati non sono attualmente supportati con gli agenti gestiti di Azure DevOps. È necessario usare un agente self-hosted con la linea di rete per l'endpoint privato.

- Se il registro ha un endpoint privato approvato e l'accesso alla rete pubblica è disabilitato, i repository e i tag non possono essere elencati all'esterno della rete virtuale usando il portale di Azure, l'interfaccia della riga di comando di Azure o altri strumenti.

Nota

A partire da ottobre 2021, i nuovi registri contenitori consentono un massimo di 200 endpoint privati. I registri creati in precedenza consentono un massimo di 10 endpoint privati. Usare il comando az acr show-usage per visualizzare il limite per il registro. Aprire un ticket di supporto per aumentare il limite a 200 endpoint privati.

Prerequisiti

- Una rete virtuale e una subnet in cui configurare l'endpoint privato. Se necessario, creare una nuova rete virtuale e una nuova subnet.

- Per i test, è consigliabile configurare una macchina virtuale nella rete virtuale. Per la procedura per creare una macchina virtuale di test per accedere al Registro di sistema, vedere Creare una macchina virtuale abilitata per Docker.

- Per usare la procedura dell'interfaccia della riga di comando di Azure descritta in questo articolo, è consigliabile usare l'interfaccia della riga di comando di Azure versione 2.6.0 o successiva. Se è necessario eseguire l'installazione o l'aggiornamento, vedere Installare l'interfaccia della riga di comando di Azure. In alternativa, eseguire la procedura in Azure Cloud Shell.

- Se non si dispone già di un registro contenitori, crearne uno (livello Premium obbligatorio) e importare un'immagine pubblica di esempio, ad esempio

mcr.microsoft.com/hello-worldda Registro Contenitori Microsoft. Ad esempio, per creare un registro usare il portale di Azure oppure l'interfaccia della riga di comando di Azure.

Registrare il provider di risorse del registro contenitori

Per configurare l'accesso al registro usando un collegamento privato in un'altra sottoscrizione o tenant di Azure, è necessario registrare il provider di risorse per Registro Azure Container in tale sottoscrizione. Usare il portale di Azure, l'interfaccia della riga di comando di Azure o altri strumenti.

Esempio:

az account set --subscription <Name or ID of subscription of private link>

az provider register --namespace Microsoft.ContainerRegistry

Configurare l'endpoint privato - Portale (scelta consigliata)

Configurare un endpoint privato quando si crea un registro o si aggiunge un endpoint privato a un registro esistente.

Creare un endpoint privato - Nuovo registro

Quando si crea un registro nel portale, nella scheda Informazioni di base, in SKU, selezionare Premium.

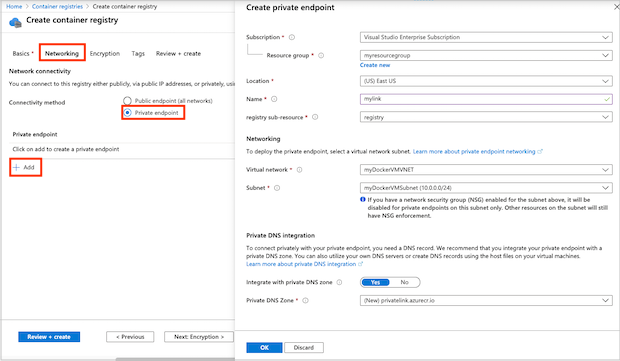

Selezionare la scheda Rete.

In Connettività di reteselezionare Endpoint privato>+ Aggiungi.

Immettere o selezionare le informazioni seguenti:

Impostazione Valore Subscription Selezionare la propria sottoscrizione. Gruppo di risorse Immettere il nome di un gruppo esistente o crearne uno nuovo. Nome Immettere un nome univoco. Sottorisorsa del Registro di sistema Selezionare Registro Networking Rete virtuale Selezionare la rete virtuale per l'endpoint privato. Esempio: myDockerVMVNET. Subnet Selezionare la subnet per l'endpoint privato. Esempio: myDockerVMSubnet. Integrazione DNS privato Integra con la zona DNS privato Selezionare Sì. Zona DNS privato Selezionare (Nuova) privatelink.azurecr.io Configurare le impostazioni del registro rimanenti e quindi selezionare Rivedi e crea.

Il collegamento privato è ora configurato e pronto per l'uso.

Creare un endpoint privato - Registro esistente

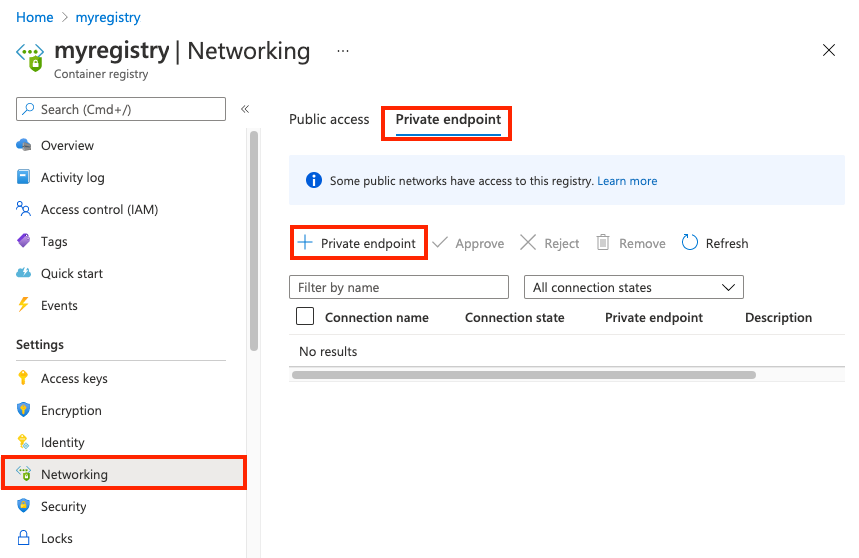

Nel portale passare al registro contenitori.

In Impostazioni selezionare Rete.

Nella scheda Endpoint privati selezionare + Endpoint privato.

Nella scheda Informazioni di base immettere o selezionare le informazioni seguenti:

Impostazione Valore Dettagli di progetto Subscription Selezionare la propria sottoscrizione. Gruppo di risorse Immettere il nome di un gruppo esistente o crearne uno nuovo. Dettagli istanza Nome Immetti un nome. Paese Scegliere un'area. Selezionare Avanti: Risorsa.

Immettere o selezionare le informazioni seguenti:

Impostazione Valore Metodo di connessione Per questo esempio, selezionare Connetti a una risorsa di Azure nella directory. Abbonamento Selezionare la propria sottoscrizione. Tipo di risorsa Selezionare Microsoft.ContainerRegistry/registries. Conto risorse Selezionare il nome del registro Sottorisorsa di destinazione Selezionare Registro Selezionare Next_Congiuration.

Immettere o selezionare le informazioni:

Impostazione Valore Networking Rete virtuale Selezionare la rete virtuale per l'endpoint privato Subnet Selezionare la subnet per l'endpoint privato Integrazione DNS privato Integra con la zona DNS privato Selezionare Sì. Zona DNS privato Selezionare (Nuova) privatelink.azurecr.io Selezionare Rivedi e crea. Si viene reindirizzati alla pagina Rivedi e crea dove Azure convalida la configurazione.

Quando viene visualizzato il messaggio Convalida superata, selezionare Crea.

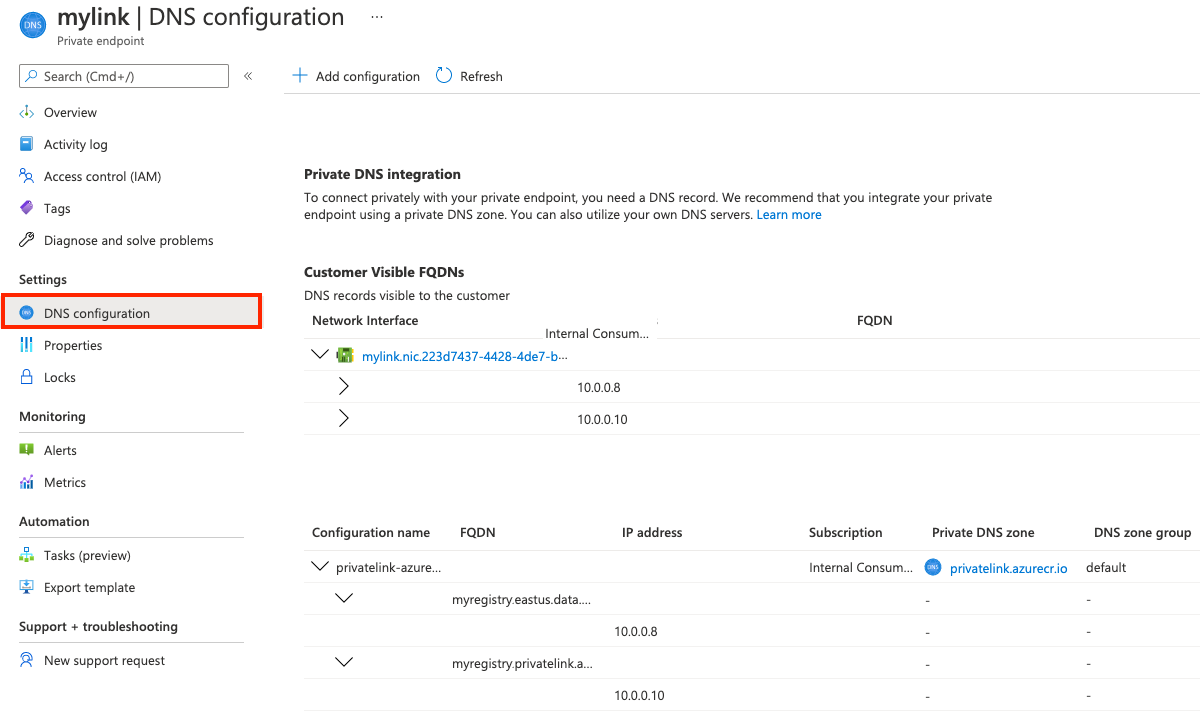

Confermare la configurazione dell'endpoint

Dopo aver creato l'endpoint privato, le impostazioni DNS nella zona privata vengono visualizzate con le impostazioni endpoint privati nel portale:

- Nel portale passare al registro contenitori e selezionare Impostazioni > Rete.

- Nella scheda Endpoint privati selezionare l'endpoint privato creato.

- Selezionare Configurazione DNS.

- Esaminare le impostazioni del collegamento e le impostazioni DNS personalizzate.

Configurare un endpoint privato - Interfaccia della riga di comando

Gli esempi dell'interfaccia della riga di comando di Azure in questo articolo usano le variabili di ambiente seguenti. Per configurare un endpoint privato, sono necessari i nomi di un registro contenitori, di una rete virtuale e di una subnet esistenti. Sostituirle con i valori appropriati per l'ambiente in uso. Tutti gli esempi sono formattati per la shell Bash:

REGISTRY_NAME=<container-registry-name>

REGISTRY_LOCATION=<container-registry-location> # Azure region such as westeurope where registry created

RESOURCE_GROUP=<resource-group-name> # Resource group for your existing virtual network and subnet

NETWORK_NAME=<virtual-network-name>

SUBNET_NAME=<subnet-name>

Disabilitare i criteri di rete nella subnet

Disabilitare i criteri di rete come i gruppi di sicurezza di rete nella subnet per l'endpoint privato. Aggiornare la configurazione della subnet con az network vnet subnet update:

az network vnet subnet update \

--name $SUBNET_NAME \

--vnet-name $NETWORK_NAME \

--resource-group $RESOURCE_GROUP \

--disable-private-endpoint-network-policies

Configurare la zona DNS privato

Creare una zona DNS di Azure privata per il dominio del registro contenitori di Azure privato. In passaggi successivi si creeranno record DNS per il dominio del registro in questa zona DNS. Per altre informazioni, vedere Opzioni di configurazione DNS, più avanti in questo articolo.

Per usare una zona privata allo scopo di sostituire la risoluzione DNS predefinita per il registro contenitori di Azure, la zona deve essere denominata privatelink.azurecr.io. Eseguire il comando az network private-dns zone create seguente per creare la zona privata:

az network private-dns zone create \

--resource-group $RESOURCE_GROUP \

--name "privatelink.azurecr.io"

Creare un collegamento di associazione

Eseguire az network private-dns link vnet create per associare la zona privata alla rete virtuale. Questo esempio crea un collegamento denominato myDNSLink.

az network private-dns link vnet create \

--resource-group $RESOURCE_GROUP \

--zone-name "privatelink.azurecr.io" \

--name MyDNSLink \

--virtual-network $NETWORK_NAME \

--registration-enabled false

Creare un endpoint del registro privato

In questa sezione si creerà l'endpoint privato del registro nella rete virtuale. Per prima cosa, ottenere l'ID risorsa del registro:

REGISTRY_ID=$(az acr show --name $REGISTRY_NAME \

--query 'id' --output tsv)

Eseguire il comando az network private-endpoint create per creare l'endpoint privato del registro.

L'esempio seguente crea l'endpoint myPrivateEndpoint e la connessione al servizio myConnection. Per specificare una risorsa del registro contenitori per l'endpoint, passare --group-ids registry:

az network private-endpoint create \

--name myPrivateEndpoint \

--resource-group $RESOURCE_GROUP \

--vnet-name $NETWORK_NAME \

--subnet $SUBNET_NAME \

--private-connection-resource-id $REGISTRY_ID \

--group-ids registry \

--connection-name myConnection

Ottenere la configurazione IP dell'endpoint

Per configurare i record DNS, ottenere la configurazione IP dell'endpoint privato. All'interfaccia di rete dell’endpoint privato in questo esempio sono associati due indirizzi IP privati per il registro contenitori: uno per il registro stesso e uno per l'endpoint dati di questo. Se il Registro di sistema è con replica geografica, a ogni replica è associato un indirizzo IP aggiuntivo.

Eseguire prima di tutto az network private-endpoint show per eseguire una query sull'endpoint privato per l'ID dell'interfaccia di rete:

NETWORK_INTERFACE_ID=$(az network private-endpoint show \

--name myPrivateEndpoint \

--resource-group $RESOURCE_GROUP \

--query 'networkInterfaces[0].id' \

--output tsv)

I comandi az network nic show seguenti ottengono gli indirizzi IP privati e gli FQDN per il registro contenitori e l'endpoint dati di questo:

REGISTRY_PRIVATE_IP=$(az network nic show \

--ids $NETWORK_INTERFACE_ID \

--query "ipConfigurations[?privateLinkConnectionProperties.requiredMemberName=='registry'].privateIPAddress" \

--output tsv)

DATA_ENDPOINT_PRIVATE_IP=$(az network nic show \

--ids $NETWORK_INTERFACE_ID \

--query "ipConfigurations[?privateLinkConnectionProperties.requiredMemberName=='registry_data_$REGISTRY_LOCATION'].privateIPAddress" \

--output tsv)

# An FQDN is associated with each IP address in the IP configurations

REGISTRY_FQDN=$(az network nic show \

--ids $NETWORK_INTERFACE_ID \

--query "ipConfigurations[?privateLinkConnectionProperties.requiredMemberName=='registry'].privateLinkConnectionProperties.fqdns" \

--output tsv)

DATA_ENDPOINT_FQDN=$(az network nic show \

--ids $NETWORK_INTERFACE_ID \

--query "ipConfigurations[?privateLinkConnectionProperties.requiredMemberName=='registry_data_$REGISTRY_LOCATION'].privateLinkConnectionProperties.fqdns" \

--output tsv)

Endpoint aggiuntivi per le repliche geografiche

Se il registro è con replica geografica, eseguire una query per ottenere l'endpoint dati aggiuntivo per ogni replica del registro. Ad esempio, nell'area eastus:

REPLICA_LOCATION=eastus

GEO_REPLICA_DATA_ENDPOINT_PRIVATE_IP=$(az network nic show \

--ids $NETWORK_INTERFACE_ID \

--query "ipConfigurations[?privateLinkConnectionProperties.requiredMemberName=='registry_data_$REPLICA_LOCATION'].privateIPAddress" \

--output tsv)

GEO_REPLICA_DATA_ENDPOINT_FQDN=$(az network nic show \

--ids $NETWORK_INTERFACE_ID \

--query "ipConfigurations[?privateLinkConnectionProperties.requiredMemberName=='registry_data_$REPLICA_LOCATION'].privateLinkConnectionProperties.fqdns" \

--output tsv)

Dopo l'aggiunta di una nuova replica geografica, viene impostata una connessione endpoint privato in sospeso. Per approvare una connessione all'endpoint privato configurata manualmente, eseguire il comando az acr private-endpoint-connection approve.

Creare record DNS nella zona privata

I comandi seguenti creano record DNS nella zona privata per l'endpoint del registro e l'endpoint dati di questo. Se, ad esempio, è presente un registro denominato myregistry si nell'area westeurope, i nomi degli endpoint sono myregistry.azurecr.io e myregistry.westeurope.data.azurecr.io.

Eseguire prima di tutto az network private-dns record-set a create per creare set di record A vuoti per l'endpoint e l'endpoint dati del registro:

az network private-dns record-set a create \

--name $REGISTRY_NAME \

--zone-name privatelink.azurecr.io \

--resource-group $RESOURCE_GROUP

# Specify registry region in data endpoint name

az network private-dns record-set a create \

--name ${REGISTRY_NAME}.${REGISTRY_LOCATION}.data \

--zone-name privatelink.azurecr.io \

--resource-group $RESOURCE_GROUP

Eseguire il comando az network private-dns record-set a add-record per creare i record A per l'endpoint del registro di sistema e l'endpoint di dati:

az network private-dns record-set a add-record \

--record-set-name $REGISTRY_NAME \

--zone-name privatelink.azurecr.io \

--resource-group $RESOURCE_GROUP \

--ipv4-address $REGISTRY_PRIVATE_IP

# Specify registry region in data endpoint name

az network private-dns record-set a add-record \

--record-set-name ${REGISTRY_NAME}.${REGISTRY_LOCATION}.data \

--zone-name privatelink.azurecr.io \

--resource-group $RESOURCE_GROUP \

--ipv4-address $DATA_ENDPOINT_PRIVATE_IP

Record aggiuntivi per le repliche geografiche

Se il registro è con replica geografica, creare impostazioni DNS aggiuntive per ogni replica. Continuando l'esempio nell'area eastus:

az network private-dns record-set a create \

--name ${REGISTRY_NAME}.${REPLICA_LOCATION}.data \

--zone-name privatelink.azurecr.io \

--resource-group $RESOURCE_GROUP

az network private-dns record-set a add-record \

--record-set-name ${REGISTRY_NAME}.${REPLICA_LOCATION}.data \

--zone-name privatelink.azurecr.io \

--resource-group $RESOURCE_GROUP \

--ipv4-address $GEO_REPLICA_DATA_ENDPOINT_PRIVATE_IP

Il collegamento privato è ora configurato e pronto per l'uso.

Disabilitare l'accesso pubblico

Per molti scenari è necessario disabilitare l'accesso al registro dalle reti pubbliche. Questa configurazione impedisce ai client esterni alla rete virtuale di raggiungere gli endpoint del registro.

Disabilitare l'accesso pubblico - Portale

- Nel portale passare al registro contenitori e selezionare Impostazioni > Rete.

- Nella scheda Accesso pubblico in Consenti l'accesso alla rete pubblica selezionare Disabilitato. Quindi selezionare Salva.

Disabilitare l'accesso pubblico - Interfaccia della riga di comando

Nota

Se l'accesso pubblico è disabilitato, i comandi az acr build non funzioneranno più.

Per disabilitare l'accesso pubblico usando l'interfaccia della riga di comando di Azure, eseguire az acr update e impostare --public-network-enabled su false.

az acr update --name $REGISTRY_NAME --public-network-enabled false

Eseguire az acr build con l'endpoint privato e il Registro di sistema privato

Nota

Dopo aver disabilitato l'accesso alla rete pubblica qui, i comandi az acr build non funzioneranno più.

A meno che non si usino pool di agenti dedicati, è in genere necessario l'indirizzo IP pubblico. Le attività riservano un set di indirizzi IP pubblici in ogni area per le richieste in uscita. Se necessario, è possibile aggiungere questi indirizzi IP all'elenco di indirizzi consentiti del firewall per una comunicazione senza problemi.Il comando az acr build usa lo stesso set di indirizzi IP delle attività.

Prendere in considerazione le opzioni seguenti per eseguire correttamente az acr build.

- Assegnare un pool di agenti dedicato.

- Se il pool di agenti non è disponibile nell'area, aggiungere il tag IPv4 del servizio Registro Azure Container a livello di area alle regole di accesso del firewall.. Le attività riservano un set di indirizzi IP pubblici in ogni area (ad es. Tag del servizio AzureContainerRegistry) per le richieste in uscita. È possibile scegliere di aggiungere gli indirizzi IP nell'elenco di indirizzi consentiti del firewall.

- Creare un'attività del Registro Azure Container con un'identità gestita e consentire ai servizi attendibili di accedere al Registro Azure Container con restrizioni di rete.

Disabilitare l'accesso a un registro contenitori usando un endpoint di servizio

Importante

Il registro contenitori non supporta l'abilitazione delle funzionalità di collegamento privato ed endpoint di servizio configurate da una rete virtuale.

Dopo aver configurato l'accesso pubblico e il collegamento privato, è possibile disabilitare l'accesso all'endpoint di servizio a un registro contenitori da una rete virtuale rimuovendo le regole di rete virtuale.

- Eseguire il comando

az acr network-rule listper elencare le regole di rete esistenti. - Eseguire il comando

az acr network-rule removeper rimuovere la regola di rete.

Convalidare una connessione di collegamento privato

È necessario verificare che le risorse all'interno della subnet dell'endpoint privato si connettano al registro tramite un indirizzo IP privato e che l'integrazione di tali risorse con la zona DNS privato sia corretta.

Per convalidare la connessione di collegamento privato, connettersi alla macchina virtuale configurata nella rete virtuale.

Eseguire un'utilità, ad esempio nslookup o dig per cercare l'indirizzo IP del registro tramite il collegamento privato. Ad esempio:

dig $REGISTRY_NAME.azurecr.io

L'output di esempio illustra l'indirizzo IP del registro nello spazio indirizzi della subnet:

[...]

; <<>> DiG 9.11.3-1ubuntu1.13-Ubuntu <<>> myregistry.azurecr.io

;; global options: +cmd

;; Got answer:

;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 52155

;; flags: qr rd ra; QUERY: 1, ANSWER: 2, AUTHORITY: 0, ADDITIONAL: 1

;; OPT PSEUDOSECTION:

; EDNS: version: 0, flags:; udp: 65494

;; QUESTION SECTION:

;myregistry.azurecr.io. IN A

;; ANSWER SECTION:

myregistry.azurecr.io. 1783 IN CNAME myregistry.privatelink.azurecr.io.

myregistry.privatelink.azurecr.io. 10 IN A 10.0.0.7

[...]

Confrontare questo risultato con l'indirizzo IP pubblico nell'output di dig per lo stesso registro su un endpoint pubblico:

[...]

;; ANSWER SECTION:

myregistry.azurecr.io. 2881 IN CNAME myregistry.privatelink.azurecr.io.

myregistry.privatelink.azurecr.io. 2881 IN CNAME xxxx.xx.azcr.io.

xxxx.xx.azcr.io. 300 IN CNAME xxxx-xxx-reg.trafficmanager.net.

xxxx-xxx-reg.trafficmanager.net. 300 IN CNAME xxxx.westeurope.cloudapp.azure.com.

xxxx.westeurope.cloudapp.azure.com. 10 IN A 20.45.122.144

[...]

Operazioni sul registro attraverso il collegamento privato

Verificare anche che sia possibile eseguire operazioni sul registro dalla macchina virtuale nella rete. Creare una connessione SSH alla macchina virtuale ed eseguire az acr login per accedere al registro. A seconda della configurazione della macchina virtuale, può essere necessario anteporre sudo ai comandi seguenti.

az acr login --name $REGISTRY_NAME

Eseguire operazioni sul registro, ad esempio docker pull per eseguire il pull di un'immagine di esempio dal registro. Sostituire hello-world:v1 con un'immagine e un valore di tag appropriati per il registro, preceduti dal nome del server di accesso del registro di sistema (tutto minuscolo):

docker pull myregistry.azurecr.io/hello-world:v1

Docker esegue correttamente il pull dell'immagine nella macchina virtuale.

Gestire le connessioni endpoint privato

Gestire le connessioni endpoint privato del registro usando il portale di Azure o tramite comandi nel gruppo di comandi az acr private-endpoint-connection. Le operazioni possibili sono approvazione, eliminazione, elenco, rifiuto o visualizzazione dei dettagli delle connessioni endpoint privato del registro.

Per elencare le connessioni endpoint privato di un registro, ad esempio, eseguire il comando az acr private-endpoint-connection list. Ad esempio:

az acr private-endpoint-connection list \

--registry-name $REGISTRY_NAME

Quando si configura una connessione endpoint privato eseguendo la procedura descritta in questo articolo, il registro accetta automaticamente le connessioni da client e servizi che hanno autorizzazioni Controllo degli accessi in base al ruolo di Azure per il registro. È possibile configurare l'endpoint in modo che richieda l'approvazione manuale delle connessioni. Per informazioni su come approvare e rifiutare connessioni endpoint privato, vedere Gestire una connessione endpoint privato.

Importante

Attualmente, se si elimina un endpoint privato da un registro, potrebbe essere necessario eliminare anche il collegamento della rete virtuale alla zona privata. Se il collegamento non viene eliminato, potrebbe essere visualizzato un errore simile a unresolvable host.

Opzioni di configurazione DNS

L'endpoint privato in questo esempio si integra con una zona DNS privata associata a una rete virtuale di base. Questa configurazione usa direttamente il servizio DNS fornito da Azure per risolvere il nome di dominio completo pubblico del Registro di sistema negli indirizzi IP privati nella rete virtuale.

Il collegamento privato supporta scenari di configurazione DNS aggiuntivi che usano la zona privata, incluse le soluzioni DNS personalizzate. Ad esempio, potrebbe essere disponibile una soluzione DNS personalizzata distribuita nella rete virtuale o in locale in una rete con cui ci si connette alla rete virtuale usando un gateway VPN o Azure ExpressRoute.

Per risolvere il nome di dominio completo pubblico del Registro di sistema nell'indirizzo IP privato in questi scenari, è necessario configurare un server d'inoltro a livello di server al servizio DNS di Azure (168.63.129.16). Le opzioni e i passaggi di configurazione esatti dipendono dalle reti esistenti e dal DNS. Per degli esempi, vedere Configurazione DNS dell'endpoint privato di Azure.

Importante

Se per la disponibilità elevata sono stati creati degli endpoint privati in diverse aree, è consigliabile usare un gruppo di risorse separato in ogni area e posizionare la rete virtuale e la zona DNS privata associata. Questa configurazione impedisce anche una risoluzione DNS imprevedibile causata dalla condivisione della stessa zona DNS privata.

Configurare manualmente i record DNS

Per alcuni scenari, potrebbe essere necessario configurare manualmente i record DNS in una zona privata anziché usare la zona privata fornita da Azure. Assicurarsi di creare record per ognuno degli endpoint seguenti: l'endpoint del Registro di sistema, l'endpoint dati del Registro di sistema e l'endpoint dati per qualsiasi replica a livello di area aggiuntiva. Se tutti i record non sono configurati, il Registro di sistema potrebbe non essere raggiungibile.

Importante

Se in seguito si aggiunge una nuova replica, è necessario aggiungere manualmente un nuovo record DNS per l'endpoint dati in tale area. Se, ad esempio, si crea una replica di myregistry nella posizione northeurope, aggiungere un record della zona per myregistry.northeurope.data.azurecr.io.

I nomi di dominio completi e gli indirizzi IP privati necessari per creare record DNS sono associati all'interfaccia di rete dell'endpoint privato. È possibile ottenere queste informazioni usando il portale di Azure o l'interfaccia della riga di comando di Azure.

- Nel portale passare all'endpoint privato e selezionare Configurazione DNS.

- Usando l'interfaccia della riga di comando di Azure, eseguire il comando az network nic show. Per i comandi di esempio, vedere Ottenere la configurazione IP dell'endpoint, più indietro in questo articolo.

Dopo aver creato record DNS, assicurarsi che i nomi di dominio completi del Registro di sistema vengano risolti correttamente nei rispettivi indirizzi IP privati.

Pulire le risorse

Per pulire le risorse nel portale, passare al gruppo di risorse personale. Dopo aver caricato il gruppo di risorse, fare clic su Elimina gruppo di risorse per rimuovere il gruppo di risorse, il registro contenitori e le immagini del contenitore archiviate nel registro.

Se tutte le risorse di Azure sono state create nello stesso gruppo di risorse e non sono più necessarie, è possibile eliminare facoltativamente le risorse usando un singolo comando az group delete:

az group delete --name $RESOURCE_GROUP

Integrazione con un registro con collegamento privato abilitato

Per eseguire il pull del contenuto da un registro con collegamento privato abilitato, i client devono consentire l'accesso all'endpoint REST del Registro di sistema, nonché a tutti gli endpoint dati a livello di area. Il proxy client o il firewall devono consentire l'accesso a

Endpoint REST: {REGISTRY_NAME}.azurecr.io Endpoint dati : {REGISTRY_NAME}.{REGISTRY_LOCATION}.data.azurecr.io

Per un registro con replica geografica, il cliente deve configurare l'accesso all'endpoint dati per ogni replica a livello di area.

È necessario aggiornare la configurazione di routing per il proxy client e il firewall client con gli endpoint dati per gestire correttamente le richieste pull. Un proxy client fornirà il controllo centrale del traffico alle richieste in uscita. Per gestire il traffico locale non è necessario un proxy client, è possibile aggiungere nella sezione noProxy per ignorare il proxy. Altre informazioni sulla documentazione del proxy HTTP per l'integrazione con il servizio Azure Kubernetes.

Le richieste al server token tramite la connessione all'endpoint privato non richiedono la configurazione dell'endpoint dati.

Passaggi successivi

Per altre informazioni sul collegamento privato, vedere la documentazione sul collegamento privato di Azure.

Per verificare le impostazioni DNS nella rete virtuale che instradano a un endpoint privato, eseguire il comando az acr check-health con il parametro

--vnet. Per altre informazioni, vedere Controllare l'integrità di un Registro Azure Container.Per configurare regole di accesso al registro da dietro un firewall del client, vedere Configurare le regole per accedere a un registro contenitori di Azure dietro un firewall.

Risolvere i problemi di connettività all'endpoint privato di Azure.

Se è necessario distribuire istanze di Azure Container in grado di eseguire il pull di immagini da un registro Azure Container tramite un endpoint privato, vedere Distribuire in Istanze di Azure Container da Registro Azure Container usando un'identità gestita.