Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Un tag del servizio rappresenta un gruppo di prefissi di indirizzi IP di un determinato servizio di Azure. Microsoft gestisce i prefissi di indirizzo inclusi nel tag del servizio e aggiorna automaticamente il tag in base alla modifica degli indirizzi, riducendo la complessità degli aggiornamenti frequenti alle regole di sicurezza di rete.

Importante

Anche se i Tag del servizio consentono di semplificare l'abilitazione degli Elenchi di controllo di accesso (ACL) basati su IP, da soli non sono sufficienti per proteggere il traffico, se non si considera la natura del servizio e il traffico inviato. Per altre informazioni sugli elenchi di controllo di accesso basati su IP, vedere Che cos'è un elenco di controllo di accesso basato su IP (ACL)?.

Altre informazioni sulla natura del traffico sono disponibili più avanti in questo articolo per ogni servizio e il relativo tag. È importante assicurarsi di avere familiarità con il traffico consentito quando si usano i tag del servizio per gli ACL basati su IP. Prendere in considerazione i livelli di sicurezza aggiunti per proteggere l'ambiente.

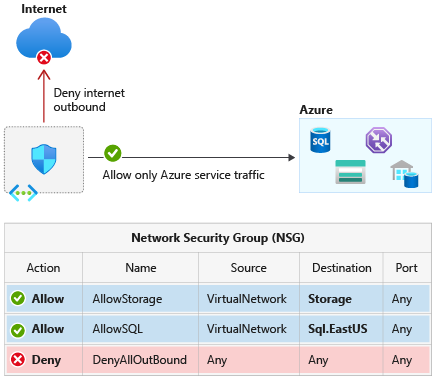

È possibile usare i tag del servizio per definire i controlli di accesso alla rete nei gruppi di sicurezza di rete, in Firewall di Azure e nei percorsi definiti dall’utente. Quando si creano regole di sicurezza e percorsi, usare i tag del servizio anziché gli indirizzi IP specifici. Se si specifica il nome del tag, ad esempio ApiManagement, nel campo di origine o destinazione appropriato di una regola di sicurezza, è possibile consentire o negare il traffico per il servizio corrispondente. Specificando il nome della categoria di servizio nel prefisso dell'indirizzo di un percorso, è possibile instradare il traffico destinato a uno qualsiasi dei prefissi incapsulati dalla categoria di servizio verso il tipo di hop successivo desiderato.

È possibile usare i tag del servizio per ottenere l'isolamento rete e proteggere le risorse di Azure da Internet in generale durante l'accesso ai servizi di Azure con endpoint pubblici. Creare regole del gruppo di sicurezza di rete in ingresso/uscita per negare il traffico da/verso Internet e consentire il traffico da/verso AzureCloud o altri tag del servizio disponibili dei servizi di Azure specifici.

Tag del servizio disponibili

La tabella seguente include tutti i tag del servizio disponibili per l'uso nelle regole del gruppo di sicurezza di rete.

Le colonne indicano se il tag:

- È adatto alle regole che coprono il traffico in ingresso o in uscita.

- Supporta l'ambito regionale.

- È utilizzabile nelle regole di Firewall di Azure come regola di destinazione solo per il traffico in ingresso o in uscita.

Per impostazione predefinita, i tag del servizio riflettono gli intervalli per l'intero cloud. Alcuni tag del servizio consentono un controllo più granulare limitando gli intervalli IP corrispondenti a un'area specificata. Ad esempio, il tag di servizio Archiviazione rappresenta Archiviazione di Azure per l'intero cloud, ma Storage.Westus restringe l'intervallo solo agli intervalli di indirizzi IP di archiviazione dall'area WestUS. La tabella seguente indica se ogni categoria di servizio supporta tale ambito a livello di area e se la direzione elencata per ogni categoria è una raccomandazione. Ad esempio, il tag AzureCloud può essere usato per consentire il traffico in ingresso. Nella maggior parte degli scenari, non è consigliabile consentire il traffico da tutti gli indirizzi IP di Azure perché gli indirizzi IP usati da altri clienti di Azure sono inclusi come parte del tag del servizio.

| Tag | Scopo | È possibile usarlo in ingresso o in uscita? | Può essere regionale? | È possibile usarlo con Firewall di Azure? |

|---|---|---|---|---|

| ActionGroup | Gruppo di azioni. | In ingresso | NO | Sì |

| Gestione API | Traffico per distribuzioni dedicate di Gestione API di Azure. Nota: questo tag rappresenta l'endpoint del servizio Gestione API di Azure per il piano di controllo per area. Il tag consente ai clienti di eseguire operazioni di gestione su API, operazioni, criteri, NamedValues configurati nel servizio Gestione API. |

In ingresso | Sì | Sì |

| ApplicationInsightsAvailability | Disponibilità di Application Insights. | In ingresso | NO | Sì |

| AppConfiguration | Configurazione app. | In uscita | NO | Sì |

| AppService | Servizio app di Azure. Questo tag è consigliato per le regole di sicurezza in uscita verso le app Web e funzionali. Nota: questo tag non include gli indirizzi IP assegnati quando si usa SSL basato su IP (indirizzo assegnato dall'app). |

In uscita | Sì | Sì |

| AppServiceManagement | Traffico di gestione per le distribuzioni dedicate all'ambiente del servizio app. | Entrambe | NO | Sì |

| AzureActiveDirectory | Microsoft Entra ID Services. Questo tag include account di accesso, MS Graph e altri servizi Entra non elencati in modo specifico in questa tabella | In uscita | NO | Sì |

| AzureActiveDirectoryDomainServices | Traffico di gestione per le distribuzioni dedicate a Microsoft Entra Domain Services. | Entrambe | NO | Sì |

| AzureAdvancedThreatProtection | Microsoft Defender per identità. | In uscita | NO | Sì |

| AzureArcInfrastructure | Server abilitati per Azure Arc, Kubernetes abilitato per Azure Arc e traffico di configurazione guest. Nota: questo tag presenta una dipendenza dai tag AzureActiveDirectory,AzureTrafficManager e AzureResourceManager. |

In uscita | NO | Sì |

| AzureAttestation | Attestazione di Azure. | In uscita | NO | Sì |

| AzureBackup | Backup di Azure. Nota: questo tag presenta una dipendenza dai tag Archiviazione e AzureActiveDirectory. |

In uscita | NO | Sì |

| AzureBotService | Servizio Azure Bot. | Entrambe | NO | Sì |

| AzureCloud | Tutti gli indirizzi IP pubblici dei data center. Questo tag non include IPv6. | Entrambe | Sì | Sì |

| AzureCognitiveSearch | Ricerca di intelligenza artificiale di Azure. Questo tag specifica gli intervalli IP degli ambienti di esecuzione multi-tenant usati da un servizio di ricerca per l'indicizzazione basata su indicizzatore. Nota: l'indirizzo IP del servizio di ricerca stesso non è coperto da questo tag del servizio. Nella configurazione del firewall della risorsa di Azure, è necessario specificare il tag del servizio e anche l'indirizzo IP specifico del servizio di ricerca stesso. |

In ingresso | NO | Sì |

| AzureConnectors | Questo tag rappresenta gli indirizzi IP usati per i connettori gestiti che effettuano callback di webhook in ingresso al servizio App per la logica di Azure e chiamate in uscita ai rispettivi servizi, ad esempio Archiviazione di Azure o Hub eventi di Azure. | Entrambe | Sì | Sì |

| AzureContainerAppsService | Servizio App contenitore di Azure | Entrambe | Sì | NO |

| AzureContainerRegistry | Registro Azure Container. | In uscita | Sì | Sì |

| AzureCosmosDB | Azure Cosmos DB. | In uscita | Sì | Sì |

| AzureDatabricks | Azure Databricks. | Entrambe | NO | Sì |

| AzureDataExplorerManagement | Gestione Esplora dati di Azure. | In ingresso | NO | Sì |

| AzureDeviceUpdate | Aggiornamento dispositivi per hub IoT. | Entrambe | NO | Sì |

| AzureDevOps | Azure DevOps. | In ingresso | Sì | Sì |

| AzureDigitalTwins | Gemelli digitali di Azure. Nota: questo tag o gli indirizzi IP coperti da esso possono essere usati per limitare l'accesso agli endpoint configurati per i percorsi degli eventi. |

In ingresso | NO | Sì |

| AzureEventGrid | Griglia di eventi di Azure. | Entrambe | NO | Sì |

| AzureFrontDoor.Frontend AzureFrontDoor.Backend AzureFrontDoor.FirstParty AzureFrontDoor.MicrosoftSecurity |

Il tag del servizio front-end contiene gli indirizzi IP usati dai client per raggiungere Frontdoor. È possibile applicare il tag del servizio AzureFrontDoor.Frontend quando si vuole controllare il traffico in uscita che può connettersi ai servizi dietro Frontdoor di Azure. Il tag del servizio back-end contiene gli indirizzi IP usati da Frontdoor di Azure per accedere alle origini. È possibile applicare questo tag del servizio quando si configura la sicurezza per le origini. FirstParty e MicrosoftSecurity sono tag speciali riservati per un gruppo selezionato di servizi Microsoft ospitati in Frontdoor di Azure. | Entrambe | Sì | Sì |

| AzureHealthcareAPIs | Gli indirizzi IP coperti da questo tag possono essere usati per limitare l'accesso a Servizi per i dati sanitari di Azure. | Entrambe | NO | Sì |

| AzureInformationProtection | Azure Information Protection (Protezione delle Informazioni di Azure) Nota: questo tag presenta una dipendenza dai tag AzureActiveDirectory, AzureFrontDoor.Frontend e AzureFrontDoor.FirstParty. |

In uscita | NO | Sì |

| AzureIoTHub | Hub IoT di Azure. | In uscita | Sì | Sì |

| AzureKeyVault | Azure Key Vault. Nota: questo tag presenta una dipendenza dal tag AzureActiveDirectory. |

In uscita | Sì | Sì |

| AzureLoadBalancer | Bilanciamento del carico di infrastruttura di Azure. Viene convertito nell'indirizzo IP virtuale dell'host (168.63.129.16) da cui hanno origine i probe di integrità di Azure. Questo tag include solo il traffico probe, non il traffico reale verso la risorsa back-end. Se non si usa Azure Load Balancer, è possibile ignorare questa regola. | Entrambe | NO | NO |

| AzureMachineLearningInference | Questo tag del servizio viene usato per limitare l'ingresso alla rete pubblica in scenari di inferenza gestiti dalla rete privata. | In ingresso | NO | Sì |

| AzureManagedGrafana | Endpoint dell'istanza di Grafana con gestione Azure. | In uscita | NO | Sì |

| AzureMonitor | Log Analytics, Application Insights, area di lavoro di Monitoraggio di Azure, AzMon e metriche personalizzate (endpoint GiG). Nota: per l'agente di Monitoraggio di Azure, è necessario anche AzureResourceManager. Per l'agente di Log Analytics, è necessario anche il tag di archiviazione. Se vengono usati agenti di Log Analytics per Linux, è necessario anche il tag GuestAndHybridManagement. (L'agente di Log Analytics legacy è deprecato dal 31 agosto 2024.) |

In uscita | NO | Sì |

| AzureOpenDatasets | Set di dati aperti di Azure. Nota: questo tag presenta una dipendenza dai tag AzureFrontDoor.Frontend e Storage. |

In uscita | NO | Sì |

| AzurePlatformDNS | Servizio DNS dell'infrastruttura di base (impostazione predefinita). È possibile usare questo tag per disabilitare il DNS predefinito. Prestare attenzione quando si usa questo tag. È consigliabile leggere le considerazioni sulla piattaforma di Azure. È consigliabile inoltre eseguire i test prima di usare questo tag. |

In uscita | NO | NO |

| AzurePlatformIMDS | Servizio metadati dell'istanza di Azure, un servizio dell'infrastruttura di base. È possibile usare questo tag per disabilitare il servizio metadati dell'istanza di Azure predefinito. Prestare attenzione quando si usa questo tag. È consigliabile leggere le considerazioni sulla piattaforma di Azure. È consigliabile inoltre eseguire i test prima di usare questo tag. |

In uscita | NO | NO |

| AzurePlatformLKM | Servizio di gestione delle chiavi o delle licenze Windows. È possibile usare questo tag per disabilitare le impostazioni predefinite per le licenze. Prestare attenzione quando si usa questo tag. È consigliabile leggere le considerazioni sulla piattaforma di Azure. È consigliabile inoltre eseguire i test prima di usare questo tag. |

In uscita | NO | NO |

| AzureResourceManager | Azure Resource Manager. | In uscita | NO | Sì |

| AzureSentinel | Microsoft Sentinel. | In ingresso | NO | Sì |

| AzureSignalR | Servizio Azure SignalR. | In uscita | NO | Sì |

| AzureSiteRecovery | Azure Site Recovery. Nota: questo tag presenta una dipendenza dai tag AzureActiveDirectory, AzureKeyVault, EventHub, GuestAndHybridManagement e Storage. |

In uscita | NO | Sì |

| AzureSphere | Questo tag o gli indirizzi IP coperti da esso possono essere usati per limitare l'accesso ai servizi di sicurezza di Azure Sphere. | Entrambe | NO | Sì |

| AzureSpringCloud | Consentire il traffico alle applicazioni ospitate in Azure Spring Apps. | In uscita | NO | Sì |

| AzureStack | Servizi di Azure Stack Bridge. Questo tag rappresenta l'endpoint del servizio Azure Stack Bridge per area. |

In uscita | NO | Sì |

| AzureTrafficManager | Indirizzi IP di probe di Gestione traffico di Azure. Per altre informazioni sugli indirizzi IP di probe di Gestione traffico, vedere Domande frequenti su Gestione traffico di Azure. |

In ingresso | NO | Sì |

| AzureUpdateDelivery | Il tag del servizio di recapito degli aggiornamenti di Azure usato per accedere agli aggiornamenti di Windows è deprecato. I clienti sono invitati a non dipendere da questo tag di servizio e per i clienti che lo usano, è consigliabile eseguire la migrazione a una delle opzioni seguenti: Configurare Firewall di Azure per i dispositivi Windows 10/11 come documentato: • Gestire gli endpoint di connessione per Windows 11 Enterprise • Gestire gli endpoint di connessione per Windows 10 Enterprise, versione 21H2 Distribuire Windows Server Update Services (WSUS) Pianificare la distribuzione per l'aggiornamento di macchine virtuali Windows in Azure e quindi procedere al passaggio 2: Configurare WSUS Per altre informazioni, vedere Modifiche apportate al tag del servizio di recapito degli aggiornamenti di Azure |

In uscita | NO | Sì |

| AzureWebPubSub | AzureWebPubSub | Entrambe | Sì | Sì |

| BatchNodeManagement | Traffico di gestione per le distribuzioni dedicate in Azure Batch. | Entrambe | Sì | Sì |

| ChaosStudio | Azure Chaos Studio. Nota: se è stata abilitata l'integrazione di Application Insights in Chaos Agent, è necessario anche il tag AzureMonitor. |

Entrambe | NO | Sì |

| CognitiveServicesFrontend | Intervalli di indirizzi per il traffico per i portali front-end di Servizi di Azure AI. | Entrambe | NO | Sì |

| CognitiveServicesManagement | Intervalli di indirizzi per il traffico per Servizi di Azure AI. | Entrambe | NO | Sì |

| DataFactory | Azure Data Factory | Entrambe | Sì | Sì |

| DataFactoryManagement | Traffico di gestione per Azure Data Factory. | In uscita | NO | Sì |

| Dynamics365ForMarketingEmail | Intervalli di indirizzi per il servizio di posta elettronica di marketing di Dynamics 365. | Entrambe | Sì | Sì |

| Dynamics365BusinessCentral | Questo tag o gli indirizzi IP coperti da esso possono essere usati per limitare l'accesso dai/ai servizi di Dynamics 365 Business Central. | Entrambe | NO | Sì |

| EOPExternalPublishedIPs | Questo tag rappresenta gli indirizzi IP usati per PowerShell per Centro sicurezza e conformità. Per altri dettagli, vedere Connettersi al Centro sicurezza e conformità PowerShell usando il modulo EXO V2. | Entrambe | NO | Sì |

| EventHub | Hub eventi di Azure. | In uscita | Sì | Sì |

| GatewayManager | Traffico di gestione per le distribuzioni dedicate al Gateway VPN di Azure e al gateway applicazione. | In ingresso | NO | NO |

| GuestAndHybridManagement | Automazione di Azure e configurazione guest. | In uscita | NO | Sì |

| HDInsight | Azure HDInsight. | In ingresso | Sì | Sì |

| Internet | Spazio di indirizzi IP esterno alla rete virtuale e raggiungibile tramite la rete Internet pubblica. L'intervallo degli indirizzi include lo spazio degli IP pubblici appartenenti ad Azure. |

Entrambe | NO | NO |

| KustoAnalytics | Kusto Analytics. | Entrambe | NO | NO |

| LogicApps | App per la logica. | Entrambe | NO | Sì |

| LogicAppsManagement | Traffico di gestione per App per la logica. | In ingresso | NO | Sì |

| M365ManagementActivityApi | L'API Office 365 Management Activity fornisce informazioni su varie azioni ed eventi di utenti, amministratori, sistemi e criteri basate sui log attività di Office 365 e Microsoft Entra. I clienti e i partner possono usare queste informazioni per creare soluzioni nuove o migliorate per operazioni, sicurezza e monitoraggio della conformità esistenti per l'azienda. Nota: questo tag presenta una dipendenza dal tag AzureActiveDirectory. |

In uscita | Sì | Sì |

| M365ManagementActivityApiWebhook | Le notifiche vengono inviate al webhook configurato per una sottoscrizione man mano che diventa disponibile un nuovo contenuto. | In ingresso | Sì | Sì |

| MicrosoftAzureFluidRelay | Questo tag rappresenta gli indirizzi IP usati per il server Microsoft Azure Fluid Relay. Nota: questo tag presenta una dipendenza dal tag AzureFrontDoor.Frontend. |

Entrambe | NO | Sì |

| MicrosoftCloudAppSecurity | Microsoft Defender per le app cloud. | Entrambe | NO | Sì |

| MicrosoftDefenderForEndpoint | Servizi di base di Microsoft Defender per endpoint. Nota: è necessario eseguire l'onboarding dei dispositivi con connettività semplificata e soddisfare i requisiti per l’utilizzo di questo tag del servizio. Defender per endpoint/server richiede tag del servizio aggiuntivi, ad esempio OneDSCollector, per supportare tutte le funzionalità. Per altre informazioni, vedere Onboarding dei dispositivi che usano la connettività semplificata per Microsoft Defender per endpoint |

Entrambe | NO | Sì |

| Power BI | Servizi di back-end della piattaforma Power BI e endpoint API. |

Entrambe | Sì | Sì |

| PowerPlatformInfra | Questo tag rappresenta gli indirizzi IP usati dall'infrastruttura per ospitare i servizi di Power Platform. | Entrambe | Sì | Sì |

| PowerPlatformPlex | Questo tag rappresenta gli indirizzi IP usati dall'infrastruttura per ospitare l'esecuzione dell'estensione Power Platform per conto del cliente. | Entrambe | Sì | Sì |

| PowerQueryOnline | Power Query online. | Entrambe | NO | Sì |

| Scuba | Connettori dati per i prodotti di sicurezza Microsoft (Sentinel, Defender e così via). | In ingresso | NO | NO |

| SerialConsole | Limitare l'accesso agli account di archiviazione della diagnostica di avvio dal tag del servizio della console seriale | In ingresso | NO | Sì |

| Bus di servizio | Traffico del bus di servizio di Azure. | In uscita | Sì | Sì |

| ServiceFabric | Azure Service Fabric. Nota: questo tag rappresenta l'endpoint del servizio Service Fabric per il piano di controllo per l'area. Ciò consente ai clienti di eseguire operazioni di gestione per i propri cluster Service Fabric dall’endpoint della rete virtuale. (Ad esempio, https:// westus.servicefabric.azure.com). |

Entrambe | NO | Sì |

| sql | Database SQL di Azure, Database di Azure per MariaDB e Azure Synapse Analytics. Nota: questo tag rappresenta il servizio, ma non le relative istanze specifiche. Ad esempio, il tag rappresenta il servizio Database SQL di Azure, ma non uno specifico server o database SQL. Tale tag non si applica all'istanza gestita di SQL. |

In uscita | Sì | Sì |

| SqlManagement | Traffico di gestione per le distribuzioni dedicate SQL. | Entrambe | NO | Sì |

| Spazio di archiviazione | Archiviazione di Azure. Nota: questo tag rappresenta il servizio, ma non le relative istanze specifiche. Ad esempio, il tag rappresenta il servizio Archiviazione di Azure, ma non uno specifico account di archiviazione di Azure. |

In uscita | Sì | Sì |

| StorageSyncService | Servizio di sincronizzazione archiviazione. | Entrambe | NO | Sì |

| StorageMover | Spostamento archiviazione. | In uscita | Sì | Sì |

| WindowsAdminCenter | Consentire al servizio back-end di Windows Admin Center di comunicare con l'installazione dei clienti di Windows Admin Center. | In uscita | NO | Sì |

| WindowsVirtualDesktop | Desktop virtuale Azure (in precedenza Desktop virtuale Windows). | Entrambe | NO | Sì |

| VideoIndexer | Video Indexer. Usato per consentire ai clienti di aprire il gruppo di sicurezza di rete al servizio Video Indexer e ricevere callback al servizio. |

Entrambe | NO | Sì |

| VirtualNetwork | Spazio di indirizzi della rete virtuale (tutti gli intervalli di indirizzi IP definiti per la rete virtuale), tutti gli spazi di indirizzi locali connessi, reti virtuali con peering, reti virtuali connesse a un gateway di rete virtuale, l'indirizzo IP virtuale dell'host e i prefissi di indirizzo usati nelle route definite dall'utente. Questo tag può contenere anche route predefinite. | Entrambe | NO | NO |

Note

Quando si usano tag del servizio con Firewall di Azure, è possibile creare solo regole di destinazione per il traffico in ingresso e in uscita. Le regole di origine non sono supportate. Per altre informazioni, vedere la documentazione relativa ai Tag del servizio Firewall di Azure.

I tag di servizio per i servizi Azure identificano i prefissi di indirizzo dal cloud specifico in uso. Gli intervalli IP sottostanti, ad esempio, che corrispondono al valore del tag Sql nel cloud pubblico di Azure, sono diversi dagli intervalli sottostanti in Microsoft Azure gestito dal cloud 21Vianet.

Se si implementa un endpoint servizio di rete virtuale per un servizio come Archiviazione di Azure o Database SQL di Azure, Azure aggiunge una route a una subnet di rete virtuale per il servizio. I prefissi di indirizzo nella route sono gli stessi prefissi di indirizzo o intervalli CIDR di quelli del tag di servizio corrispondente.

Tag supportati nel modello di distribuzione classica

Il modello di distribuzione classica (prima di Azure Resource Manager) supporta un piccolo subset dei tag elencati nella tabella precedente. Nel modello di distribuzione classica, i tag vengono digitati in modo diverso, come illustrato nella tabella seguente:

| Tag di Resource Manager | Tag corrispondente nel modello di distribuzione classica |

|---|---|

| AzureLoadBalancer | AZURE_LOADBALANCER |

| Internet | INTERNET |

| VirtualNetwork | RETE_VIRTUALE |

Tag non supportati per route definite dall'utente (UDR)

Di seguito è riportato un elenco di tag attualmente non supportati per l'uso con route definite dall'utente (UDR).

AzurePlatformDNS

AzurePlatformIMDS

AzurePlatformLKM

VirtualNetwork

AzureLoadBalancer (Bilanciatore di Carico Azure)

Internet

Tag del servizio in locale

È possibile ottenere il tag del servizio e le informazioni sull'intervallo correnti da includere nell'ambito delle configurazioni del firewall locale. Tali informazioni rappresentano l'elenco temporizzato corrente degli intervalli IP che corrispondono a ogni tag del servizio. È necessario ottenere le informazioni a livello di codice o tramite un download di file JSON, come descritto nelle sezioni seguenti.

Usare l’API Individuazione tag del servizio

È possibile recuperare l'elenco corrente dei tag di servizio a livello di codice insieme ai dettagli dell'intervallo di indirizzi IP:

Ad esempio, per recuperare tutti i prefissi per il tag del servizio Archiviazione, è possibile usare i cmdlet di PowerShell seguenti:

$serviceTags = Get-AzNetworkServiceTag -Location eastus2

$storage = $serviceTags.Values | Where-Object { $_.Name -eq "Storage" }

$storage.Properties.AddressPrefixes

Note

- I dati dell'API rappresentano i tag che possono essere usati con le regole del gruppo di sicurezza di rete nell'area. Usare i dati API come origine di verità per i tag del servizio disponibili, poiché potrebbero essere diversi dal file JSON scaricabile.

- Per la propagazione dei dati dei nuovi tag del servizio nei risultati dell'API in tutte le aree di Azure sono necessarie fino a 4 settimane. A causa di questo processo, i risultati dei dati dell'API potrebbero non essere sincronizzati con il file JSON scaricabile perché i dati dell'API rappresentano un subset dei tag attualmente presenti in tale file.

- È necessario essere autenticati e avere un ruolo con autorizzazioni di lettura per la sottoscrizione corrente.

Individuare i tag del servizio tramite file JSON scaricabili

È possibile scaricare i file JSON che contengono l'elenco corrente dei tag del servizio insieme ai dettagli dell'intervallo di indirizzi IP. Tali elenchi vengono aggiornati e pubblicati settimanalmente. Le località per ogni cloud sono le seguenti:

Gli intervalli di indirizzi IP in questi file si trovano nella notazione CIDR.

I tag AzureCloud seguenti non dispongono di nomi a livello di area formattati in base allo schema normale:

AzureCloud.centralfrance (FranceCentral)

AzureCloud.southfrance (FranceSouth)

AzureCloud.germanywc (GermaniaWestCentral)

AzureCloud.germanyn (GermaniaNorth)

AzureCloud.norwaye (NorwayEast)

AzureCloud.norwayw (NorwayWest)

AzureCloud.switzerlandn (SwitzerlandNorth)

AzureCloud.switzerlandw (SvizzeraWest)

AzureCloud.usstagee (EastUSSTG)

AzureCloud.usstagec (SouthCentralUSSTG)

AzureCloud.brazilse (BrasileSoutheast)

Suggerimento

È possibile rilevare gli aggiornamenti da una pubblicazione alla successiva annotando un aumento dei valori changeNumber nel file JSON. In ogni sottosezione (ad esempio storage.Westus) è presente il valore changeNumber che viene incrementato quando si verificano modifiche. Il primo livello del valore changeNumber del file viene incrementato quando una delle sottosezioni viene modificata.

Per esempi di come analizzare le informazioni sui tag del servizio (ad esempio per ottenere tutti gli intervalli di indirizzi per l'archiviazione in WestUS), vedere la documentazione dell'API di individuazione del tag del servizio in PowerShell.

Quando vengono aggiunti nuovi indirizzi IP ai tag di servizio, non verranno usati in Azure per almeno una settimana. In questo modo è possibile aggiornare tutti i sistemi che potrebbero dover tenere traccia degli indirizzi IP associati ai tag del servizio.

Passaggi successivi

- Informazioni su come creare un gruppo di sicurezza di rete.