Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

SI APPLICA A: Azure Data Factory

Azure Data Factory  Azure Synapse Analytics

Azure Synapse Analytics

Suggerimento

Provare Data Factory in Microsoft Fabric, una soluzione di analisi all-in-one per le aziende. Microsoft Fabric copre tutto, dallo spostamento dati al data science, all'analisi in tempo reale, alla business intelligence e alla creazione di report. Vedere le informazioni su come iniziare una nuova prova gratuita!

Azure Data Factory crittografa i dati inattivi, ad esempio le definizioni delle entità e i dati memorizzati nella cache mentre le esecuzioni sono in corso. Per impostazione predefinita, i dati vengono crittografati con una chiave gestita da Microsoft e generata in modo casuale, assegnata in modo univoco alla data factory. Per garanzie di sicurezza aggiuntive, è ora possibile abilitare Bring Your Own Key (BYOK) con la funzionalità chiavi gestite dal cliente in Azure Data Factory. Quando si specifica una chiave gestita dal cliente, Data Factory usa sia la chiave di sistema factory che la chiave cmk per crittografare i dati dei clienti. La mancanza di una delle due chiavi può comportare la negazione dell'accesso ai dati e alla factory.

Per archiviare le chiavi gestite dal cliente, è necessario Azure Key Vault. È possibile creare chiavi personalizzate e archiviarle in un Key Vault, oppure usare le API di Azure Key Vault per generare chiavi. Key Vault e Data Factory devono trovarsi nello stesso tenant di Microsoft Entra e nella stessa area, ma possono trovarsi in sottoscrizioni diverse. Per altre informazioni su Azure Key Vault, vedere Informazioni su Azure Key Vault.

Informazioni sulle chiavi gestite dal cliente

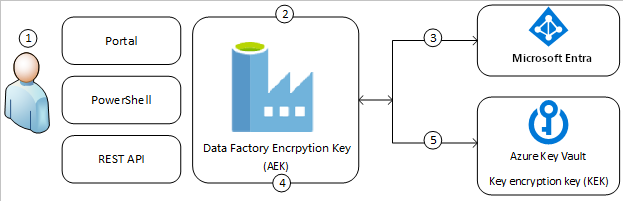

Il diagramma seguente illustra come Data Factory usa l'ID Microsoft Entra e Azure Key Vault per effettuare richieste usando la chiave gestita dal cliente:

Nell'elenco seguente vengono illustrati i passaggi numerati nel diagramma:

- Un amministratore di Azure Key Vault concede le autorizzazioni per le chiavi di crittografia all'identità gestita associata a Data Factory

- Un amministratore di Data Factory abilita la funzionalità chiave gestita dal cliente nella factory

- Data Factory usa l'identità gestita associata alla factory per autenticare l'accesso ad Azure Key Vault tramite Microsoft Entra ID

- Data Factory esegue il wrapping della chiave di crittografia della factory con la chiave del cliente in Azure Key Vault

- Per le operazioni di lettura/scrittura, Data Factory invia richieste ad Azure Key Vault per annullare il wrapping della chiave di crittografia dell'account per l'esecuzione di crittografia e decrittografia

Esistono due modi per aggiungere la crittografia della chiave gestita dal cliente alle data factory. Uno è durante la fase di creazione della factory in portale di Azure e l'altro è dopo la creazione della factory, nell'interfaccia utente di Data Factory.

Prerequisiti - Configurare Azure Key Vault e generare chiavi

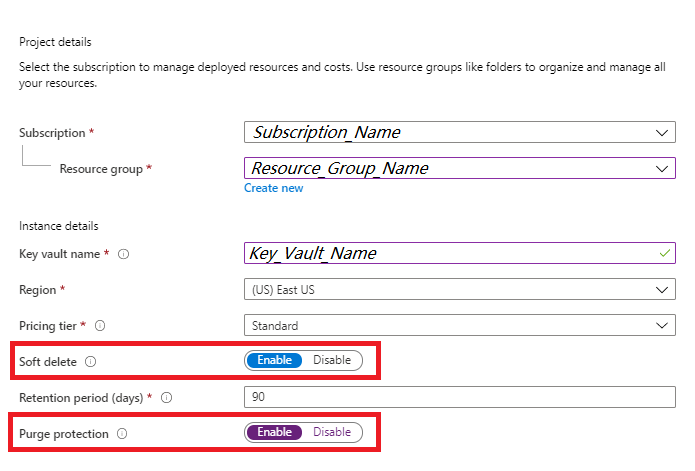

Abilitare l'eliminazione temporanea e non eliminare Azure Key Vault

L'uso delle chiavi gestite dal cliente con Data Factory richiede l'impostazione di due proprietà in Key Vault, ovvero Eliminazione temporanea e Do Not Purge (Non eliminare). Queste proprietà possono essere abilitate tramite PowerShell o Azure CLI in un nuovo o esistente key vault. Per informazioni su come abilitare queste proprietà in un insieme di credenziali delle chiavi esistente, consultare Gestione del ripristino di Azure Key Vault con protezione dall’eliminazione temporanea e dalla rimozione definitiva

Se si crea un nuovo Azure Key Vault tramite il portale di Azure, le proprietà Eliminazione temporanea e Do Not Purge (Non eliminare) possono essere abilitate come indicato di seguito:

Concedere a Data Factory l'accesso ad Azure Key Vault

Assicurarsi che Azure Key Vault e Azure Data Factory si trovino nello stesso tenant di Microsoft Entra e nella stessa area. È possibile usare criteri di accesso o autorizzazioni di controllo di accesso:

Politiche di Accesso - Nel tuo Key Vault, selezionare Politiche di Accesso ->Aggiungi Politica di Accesso -> cercare l'identità gestita di Azure Data Factory e concedere Get, Unwrap Key, e Wrap Key nel menu a discesa delle autorizzazioni per i segreti.

Controllo di accesso - L'identità gestita avrà bisogno di due ruoli nel controllo di accesso: Utente del Servizio Cripto di Key Vault e Utente dei Segreti di Key Vault. Nell'insieme di credenziali selezionare Controllo di accesso (IAM) ->+ Aggiungi ->Aggiungi assegnazione di ruolo. Selezionare uno dei ruoli e quindi selezionare Avanti. In Membri selezionare Identità gestita e quindi Selezionare i membri e cercare l'identità gestita di Azure Data Factory. Selezionare quindi Rivedi e assegna. Ripetere per il secondo ruolo.

- Se si vuole aggiungere la crittografia con chiavi gestite dal cliente dopo la creazione della data factory nell'interfaccia utente di Data Factory, assicurarsi che l'identità del servizio gestito della data factory disponga delle autorizzazioni corrette per Key Vault.

- Se si vuole aggiungere la crittografia della chiave gestita dal cliente durante la creazione della factory nel portale di Azure, assicurarsi che l'identità gestita assegnata dall'utente (UA-MI) disponga delle autorizzazioni corrette per Key Vault

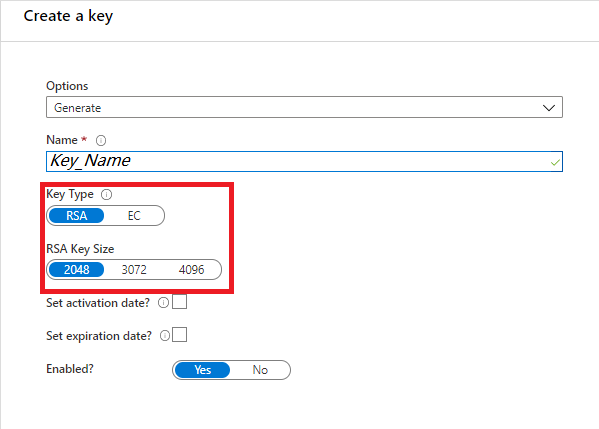

Generare o caricare la chiave gestita dal cliente in Azure Key Vault

È possibile creare chiavi personalizzate e archiviarle in un insieme di credenziali delle chiavi. In alternativa, è possibile usare le API di Azure Key Vault per generare chiavi. Solo le chiavi RSA sono supportate con la crittografia di Data Factory. È supportato anche RSA-HSM. Per i dettagli, vedere l'articolo relativo alle informazioni su chiavi, segreti e certificati.

Abilitare chiavi gestite dal cliente

Post-factory creazione nell'interfaccia utente di Data Factory

Questa sezione illustra il processo per aggiungere la crittografia della chiave gestita dal cliente nell'interfaccia utente di Data Factory, dopo la creazione della factory.

Nota

Una chiave gestita dal cliente può essere configurata solo in una data factory vuota. La data factory non può contenere alcuna risorsa, ad esempio servizi collegati, pipeline e flussi di dati. È consigliabile abilitare la chiave gestita dal cliente subito dopo la creazione della factory.

Importante

Questo approccio non funziona con le factory abilitate per la rete virtuale gestita. Prendere in considerazione la route alternativa, se si vogliono crittografare tali factory.

Assicurarsi che l'identità del servizio gestita della data factory disponga delle autorizzazioni Ottenere, Annullare il wrapping della chiave e Eseguire il wrapping della chiave per Key Vault.

Verificare che la Data Factory sia vuota. La data factory non può contenere risorse come servizi collegati, pipeline e flussi di dati. Per il momento, la distribuzione della chiave gestita dal cliente in una fabbrica non vuota risulterà in un errore.

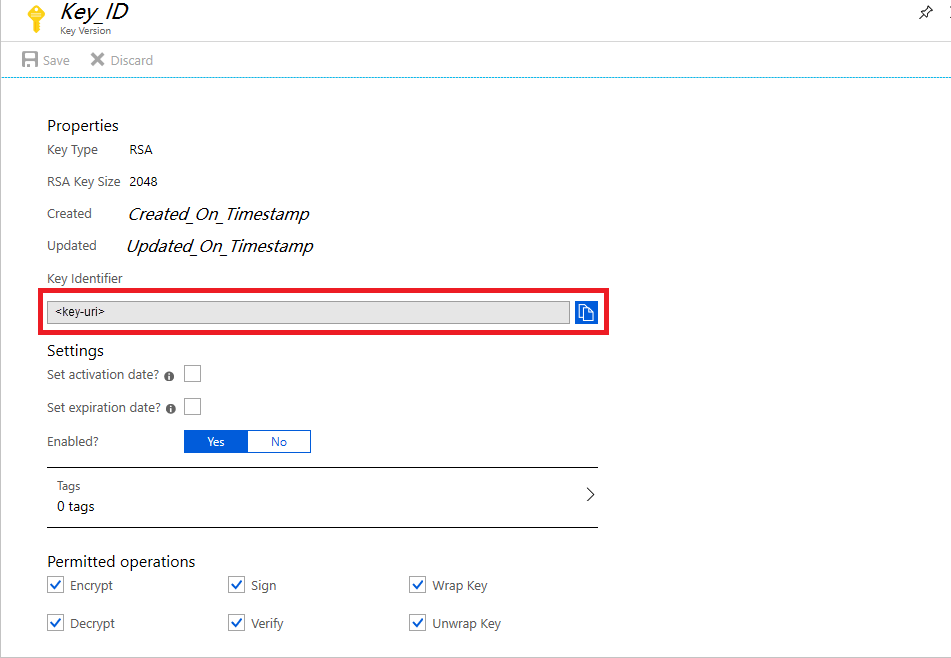

Per individuare l'URI della chiave nel portale di Azure, passare ad Azure Key Vault e selezionare l'impostazione Chiavi. Selezionare la chiave desiderata e quindi selezionare la chiave per visualizzarne le versioni. Selezionare una versione della chiave per visualizzare le impostazioni

Copiare il valore del campo di identificatore della chiave, che fornisce l'URI

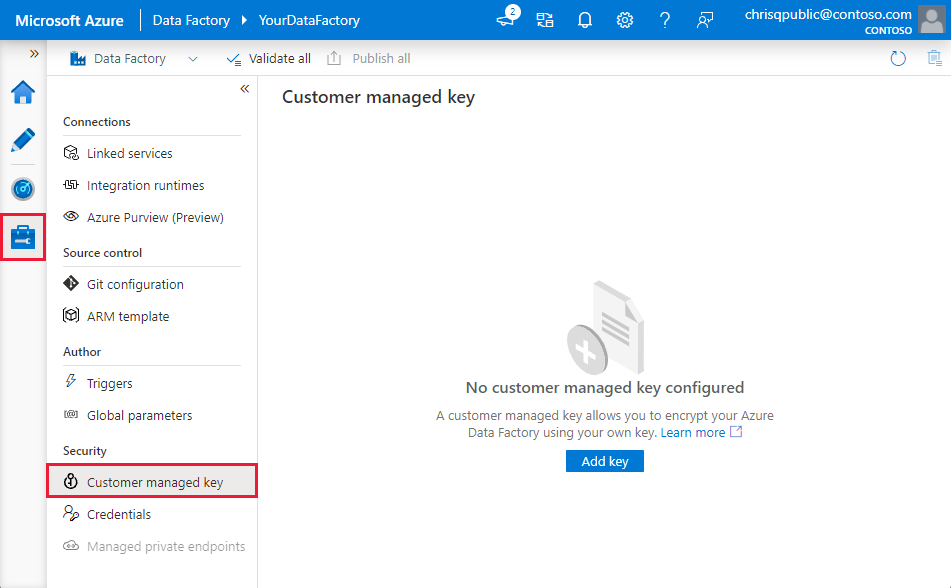

Avviare il portale di Azure Data Factory e usare la barra di spostamento a sinistra per passare al portale di gestione di Data Factory

Selezionare l'icona Chiave gestita dal cliente

Immettere l'URI per la chiave gestita dal cliente copiata in precedenza

Selezionare Salva e la crittografia della chiave gestita dal cliente è abilitata per Data Factory

Durante la creazione della factory nel portale di Azure

Questa sezione illustra i passaggi per aggiungere la crittografia della chiave gestita dal cliente nel portale di Azure durante la distribuzione della factory.

Per crittografare la factory, Data Factory deve prima recuperare la chiave gestita dal cliente da Key Vault. Poiché la distribuzione di factory è ancora in corso, l'identità del servizio gestito non è ancora disponibile per l'autenticazione con Key Vault. Di conseguenza, per usare questo approccio, il cliente deve assegnare un'identità gestita assegnata dall'utente (UA-MI) alla data factory. Assumeremo i ruoli definiti in UA-MI e autenticheremo con Key Vault.

Per altre informazioni sull'identità gestita assegnata dall'utente, vedere Tipi di identità gestite e Assegnazione di ruolo per l'identità gestita assegnata dall'utente.

Assicurarsi che l'identità gestita assegnata dall'utente disponga delle autorizzazioni Ottenere, Annullare il wrapping della chiave e Eseguire il wrapping della chiave

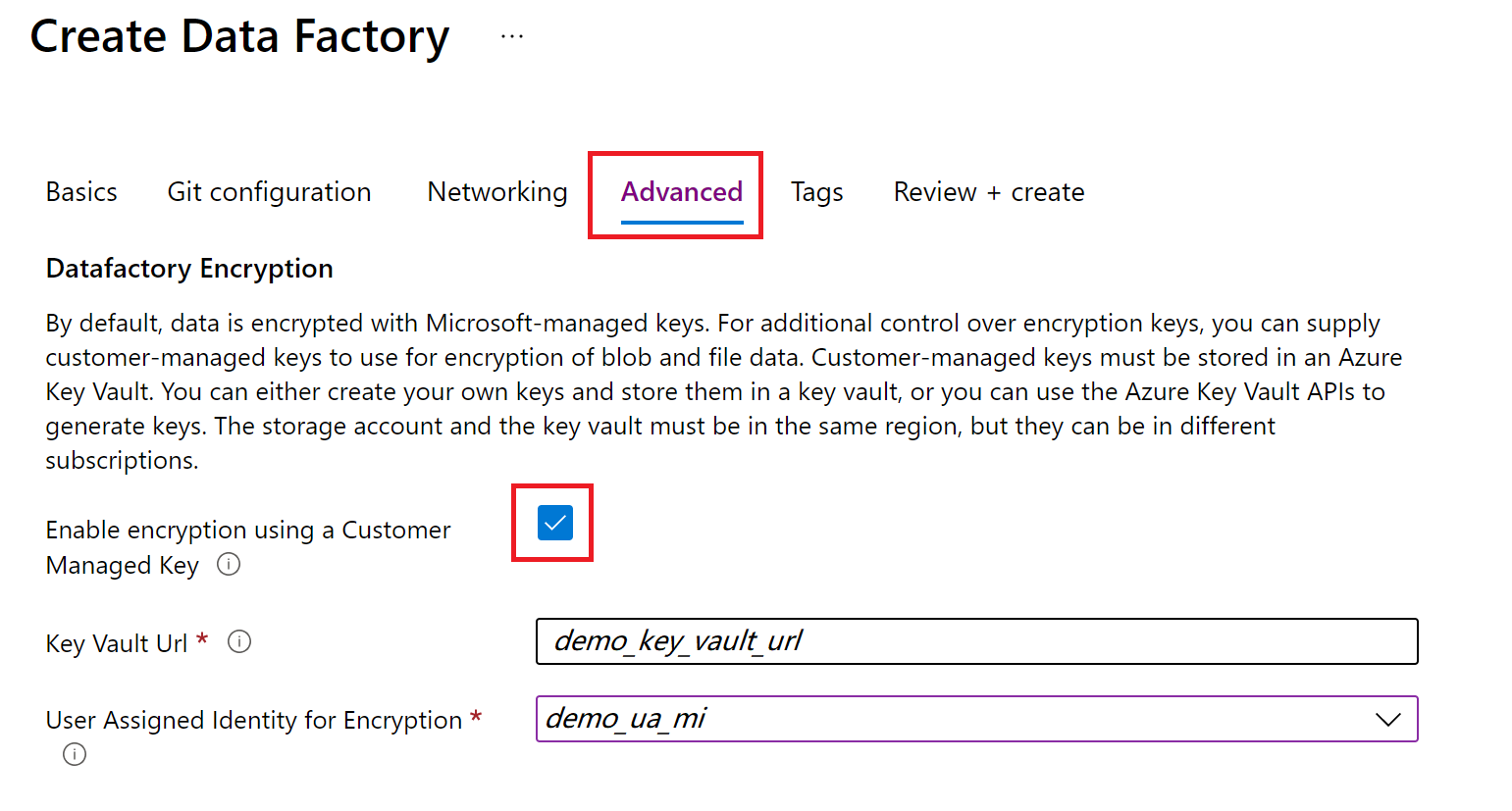

Nella scheda Avanzate selezionare la casella Abilita crittografia usando una chiave gestita dal cliente

Specificare l'URL per la chiave gestita dal cliente archiviata in Key Vault

Suggerimento

Se non si passa la versione della chiave nell'URL dopo l'ultimo '/' (ad esempio:

https://mykeyvault.vault.azure.net/keys/cmk/), la versione predefinita sarà sempre la più recente se la chiave viene aggiornata in futuro.Attualmente questa funzionalità è supportata solo tramite il portale di Azure.

Selezionare un'identità gestita assegnata dall'utente appropriata per l'autenticazione con Azure Key Vault.

Continuare con la distribuzione factory.

Aggiornare la versione della chiave

Quando si crea una nuova versione di una chiave, aggiornare data factory per usare la nuova versione:

Individuare l'URI per la nuova versione della chiave tramite il portale di Azure Key Vault:

- Passare ad Azure Key Vault e selezionare l'impostazione Chiavi.

- Selezionare la chiave desiderata e quindi selezionare la chiave per visualizzarne le versioni.

- Selezionare una versione chiave per visualizzare le impostazioni.

Copiare il valore del campo Identificatore chiave, che fornisce l'URI.

Avviare il portale di Azure Data Factory e, usando la barra di spostamento a sinistra, selezionare il portale di gestione di Data Factory.

Selezionare l'impostazione Chiave gestita dal cliente .

Immettere l'URI per la chiave gestita dal cliente copiata in precedenza.

Selezionare Salva e Data Factory verrà ora crittografata con la nuova versione della chiave.

Usare una chiave diversa

Per modificare la chiave usata per la crittografia di Data Factory, è necessario aggiornare manualmente le impostazioni in Azure Data Factory:

Individuare l'URI per la nuova versione della chiave tramite il portale di Azure Key Vault:

- Passare ad Azure Key Vault e selezionare l'impostazione Chiavi.

- Selezionare la chiave desiderata e quindi selezionare la chiave per visualizzarne le versioni.

- Selezionare una versione chiave per visualizzare le impostazioni.

Copiare il valore del campo Identificatore chiave, che fornisce l'URI.

Avviare il portale di Azure Data Factory e, usando la barra di spostamento a sinistra, selezionare il portale di gestione di Data Factory.

Selezionare l'impostazione Chiave gestita dal cliente .

Immettere l'URI per selezionare che è stato copiato prima.

Selezionare Salva e Data Factory verrà ora crittografata con la nuova versione della chiave.

Disabilitare le chiavi gestite dal cliente

Per impostazione predefinita, dopo aver abilitato la funzionalità di selezione, non è possibile rimuovere il passaggio di sicurezza aggiuntivo. Ci aspettiamo sempre che venga fornita una chiave dal cliente per crittografare l'impianto e i dati.

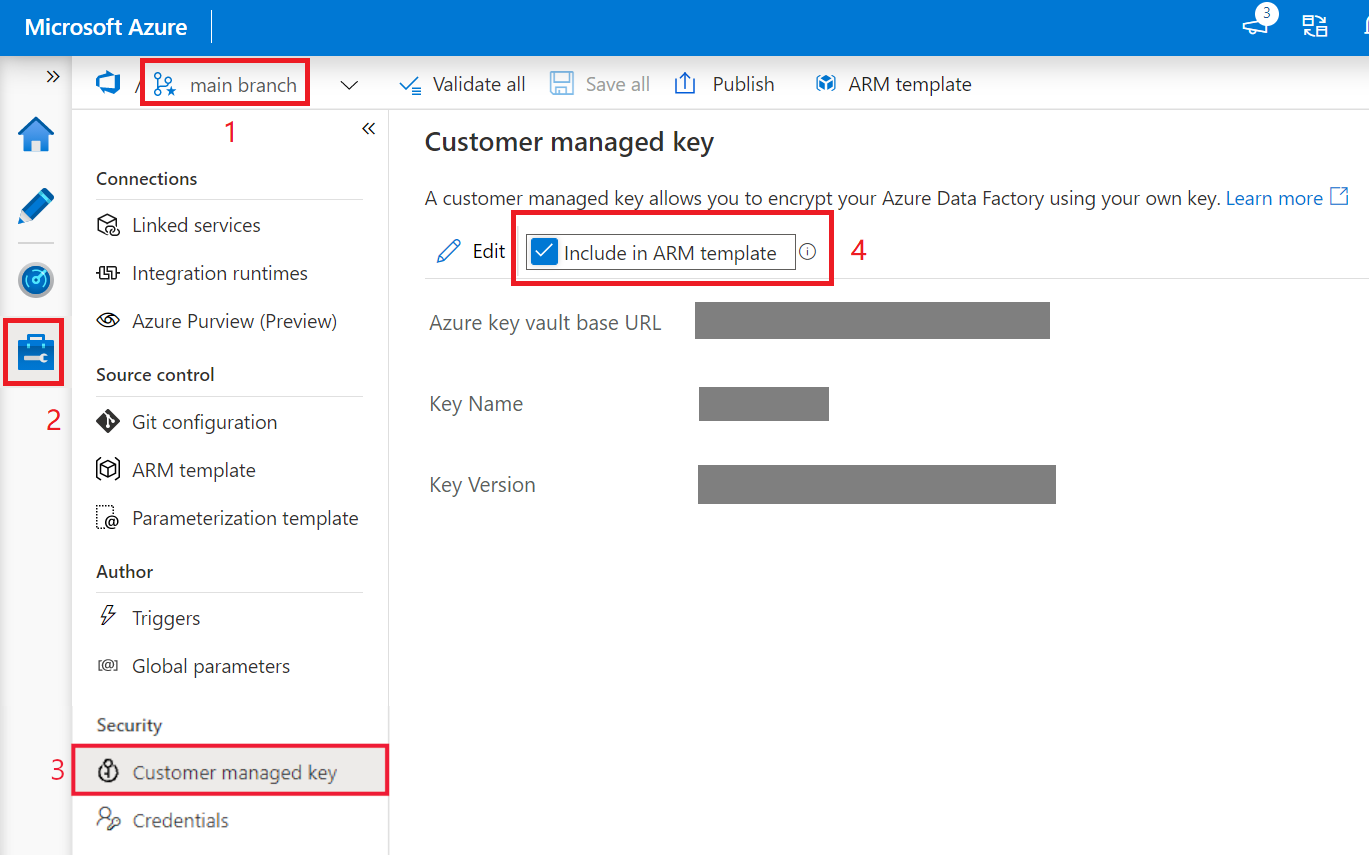

Chiave gestita dal cliente e integrazione continua e distribuzione continua

Per impostazione predefinita, la configurazione CMK non è inclusa nel modello predefinito di Azure Resource Manager (ARM). Per includere le impostazioni di crittografia della chiave gestita dal cliente nel modello arm per l'integrazione continua (CI/CD):

- Verificare che la factory sia in modalità Git

- Passare alla sezione Portale di gestione - Chiave gestita dal cliente

- Selezionare l'opzione Includi nel modello di Resource Manager

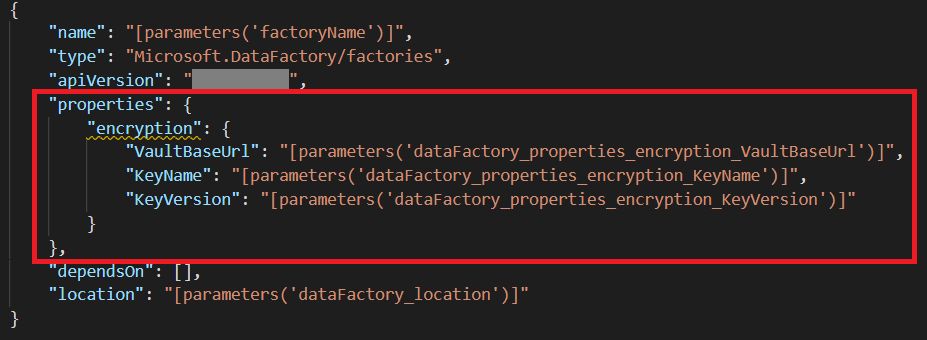

Le impostazioni seguenti verranno aggiunte all'interno del modello ARM. Queste proprietà possono essere parametrizzate nelle pipeline di integrazione continua e recapito modificando la configurazione dei parametri di Azure Resource Manager

Nota

L'aggiunta dell'impostazione di crittografia ai modelli arm aggiunge un'impostazione a livello di factory che sostituirà altre impostazioni a livello di factory, ad esempio le configurazioni Git, in altri ambienti. Se queste impostazioni sono abilitate in un ambiente con privilegi elevati, ad esempio UAT o PROD, vedere Parametri globali in CI/CD.

Contenuto correlato

Per informazioni sull'uso di Data Factory in più scenari, fare riferimento alle esercitazioni.