Autenticazione dell'utente finale con Azure Data Lake Storage Gen1 usando Microsoft Entra ID

Azure Data Lake Storage Gen1 usa Microsoft Entra ID per l'autenticazione. Prima di creare un'applicazione che funziona con Data Lake Storage Gen1 o Azure Data Lake Analytics, è necessario decidere come autenticare l'applicazione con Microsoft Entra ID. Le opzioni disponibili sono due:

- Autenticazione dell'utente finale (questo articolo)

- Autenticazione da servizio a servizio (selezionare questa opzione dall'elenco a discesa precedente)

Entrambe queste opzioni comportano che l'applicazione venga fornita con un token OAuth 2.0 che viene associato a ogni richiesta effettuata a Data Lake Storage Gen1 o Azure Data Lake Analytics.

Questo articolo illustra come creare un'applicazione nativa Microsoft Entra per l'autenticazione dell'utente finale. Per istruzioni sulla configurazione dell'applicazione Microsoft Entra per l'autenticazione da servizio a servizio, vedere Autenticazione da servizio a servizio con Data Lake Storage Gen1 tramite Microsoft Entra ID.

Prerequisiti

Una sottoscrizione di Azure. Vedere Ottenere una versione di prova gratuita di Azure.

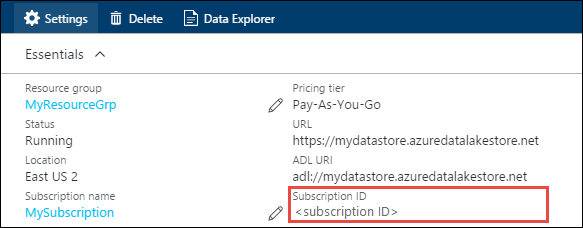

ID sottoscrizione personale. È possibile recuperarlo dal portale di Azure. Ad esempio, è disponibile nel pannello Data Lake Storage Gen1 account.

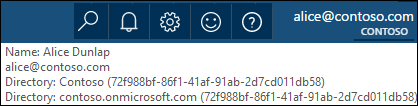

Nome di dominio Microsoft Entra. È possibile recuperarlo passando il cursore del mouse sull'angolo superiore destro del portale di Azure. Nello screenshot seguente il nome di dominio è contoso.onmicrosoft.com, mentre il GUID racchiuso tra parentesi quadre è l'ID tenant.

ID del tenant di Azure. Per istruzioni su come recuperare l'ID tenant, vedere Ottenere l'ID tenant.

Autenticazione dell'utente finale

Questo meccanismo di autenticazione è l'approccio consigliato per consentire all'utente finale di accedere all'applicazione tramite Microsoft Entra ID. L'applicazione può quindi accedere alle risorse di Azure con lo stesso livello di accesso dell'utente che ha effettuato l'accesso. L'utente finale deve fornire le sue credenziali periodicamente affinché l'applicazione possa mantenere attivo l'accesso.

Il risultato dell'accesso dell'utente finale è che l'applicazione ha un token di accesso e un token di aggiornamento. Il token di accesso viene collegato a ogni richiesta effettuata per Data Lake Storage Gen1 o Data Lake Analytics ed è valido per un'ora per impostazione predefinita. Il token di aggiornamento può essere usato per ottenere un nuovo token di accesso ed è valido per un massimo di due settimane per impostazione predefinita. È possibile usare due approcci diversi per l'accesso dell'utente finale.

Usando la finestra popup OAuth 2.0

L'applicazione può attivare una finestra popup di autorizzazione OAuth 2.0, in cui l'utente finale può immettere le credenziali. Questo popup funziona anche con il processo Microsoft Entra Two-Factor Authentication (2FA), se necessario.

Nota

Questo metodo non è ancora supportato in Azure AD Authentication Library (ADAL) per Python o Java.

Accesso diretto tramite le credenziali dell'utente

L'applicazione può fornire direttamente le credenziali utente per Microsoft Entra ID. Questo metodo funziona solo con account utente ID organizzazione; non è compatibile con gli account utente personali/"live ID", inclusi gli account che terminano @outlook.com o @live.com. Inoltre, questo metodo non è compatibile con gli account utente che richiedono Microsoft Entra Autenticazione a due fattori (2FA).

Di cosa ho bisogno per questo approccio?

- Microsoft Entra nome di dominio. Questo requisito è già elencato nei prerequisiti riportati in questo articolo.

- Microsoft Entra ID tenant. Questo requisito è già elencato nei prerequisiti riportati in questo articolo.

- Microsoft Entra ID'applicazione nativa

- ID applicazione per l'applicazione nativa Microsoft Entra

- URI di reindirizzamento per l'applicazione nativa Microsoft Entra

- Impostare autorizzazioni delegate

Passaggio 1: creare un'applicazione nativa di Active Directory

Creare e configurare un'applicazione nativa Microsoft Entra per l'autenticazione dell'utente finale con Data Lake Storage Gen1 tramite Microsoft Entra ID. Per istruzioni, vedere Creare un'applicazione Microsoft Entra.

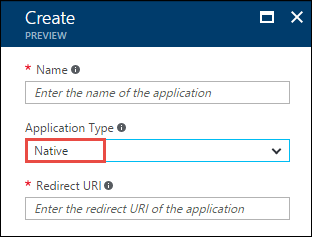

Mentre si seguono le istruzioni nel collegamento, assicurarsi di selezionare Nativo come tipo di applicazione, come illustrato nello screenshot seguente:

Passaggio 2: Ottenere l'ID applicazione e l'URI di reindirizzamento

Per recuperare l'ID applicazione, vedere Ottenere l'ID applicazione.

Per recuperare l'URI di reindirizzamento, attenersi alla procedura seguente.

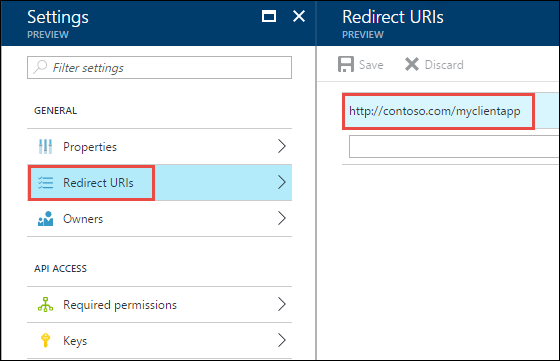

Nella portale di Azure selezionare Microsoft Entra ID, selezionare Registrazioni app e quindi trovare e selezionare l'applicazione nativa Microsoft Entra creata.

Nel pannello Impostazioni per l'applicazione selezionare URI di reindirizzamento.

Copiare il valore visualizzato.

Passaggio 3: Impostare le autorizzazioni

Nella portale di Azure selezionare Microsoft Entra ID, selezionare Registrazioni app e quindi trovare e selezionare l'applicazione nativa Microsoft Entra creata.

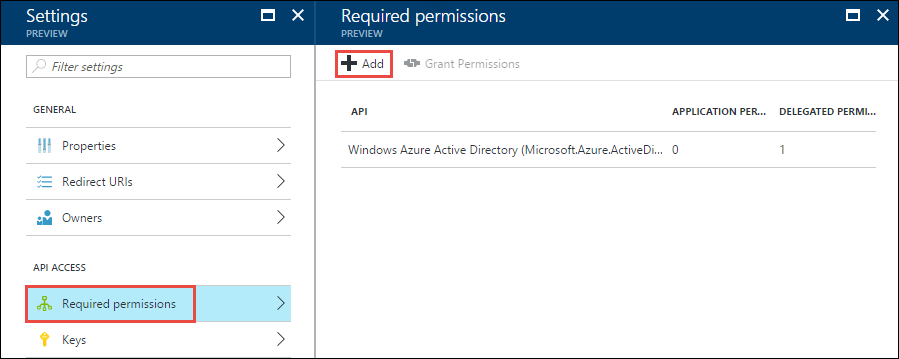

Nel pannello Impostazioni per l'applicazione selezionare Autorizzazioni necessarie e quindi Aggiungi.

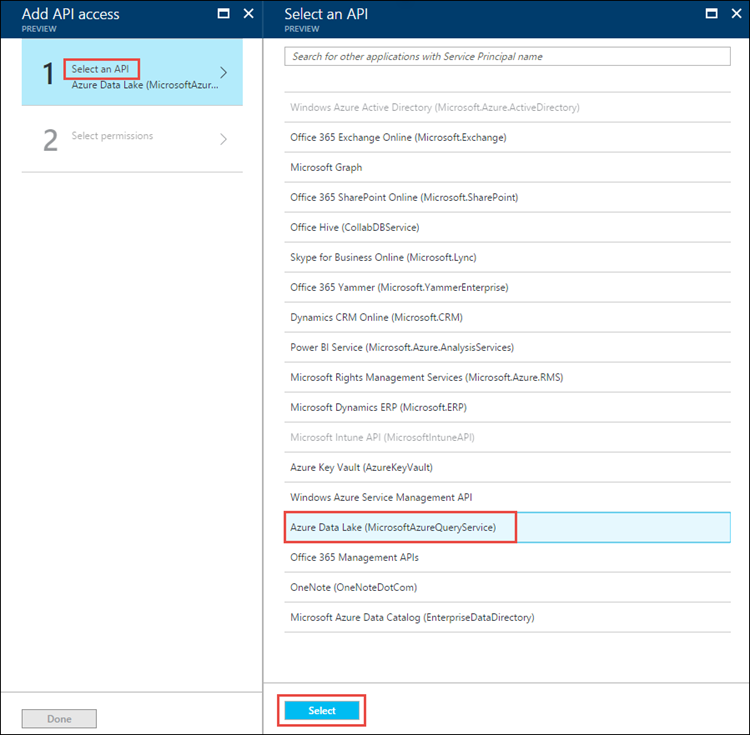

Nel pannello Aggiungi accesso API selezionare Selezionare un'API, selezionare Azure Data Lake e quindi selezionare Seleziona.

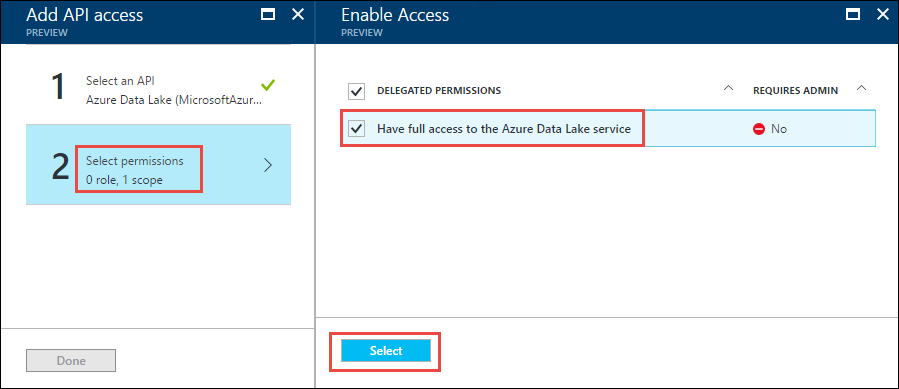

Nel pannello Aggiungi accesso API selezionare Seleziona autorizzazioni, selezionare la casella di controllo per concedere l'accesso completo a Data Lake Store e quindi selezionare Seleziona.

Selezionare Fine.

Ripetere gli ultimi due passaggi per concedere le autorizzazioni anche per le API Gestione dei servizi di Windows Azure.

Passaggi successivi

In questo articolo è stata creata un'applicazione nativa di Microsoft Entra e sono state raccolte le informazioni necessarie nelle applicazioni client create tramite .NET SDK, Java SDK, API REST e così via. È ora possibile procedere con gli articoli seguenti che illustrano come usare l'applicazione Web Microsoft Entra per eseguire prima l'autenticazione con Data Lake Storage Gen1 e quindi eseguire altre operazioni nell'archivio.

- Autenticazione dell'utente finale con Data Lake Storage Gen1 tramite Java SDK

- Autenticazione dell'utente finale con Data Lake Storage Gen1 tramite .NET SDK

- Autenticazione dell'utente finale con Data Lake Storage Gen1 tramite Python

- Autenticazione dell'utente finale con Data Lake Storage Gen1 tramite API REST