Sincronizzare utenti e gruppi da Microsoft Entra ID

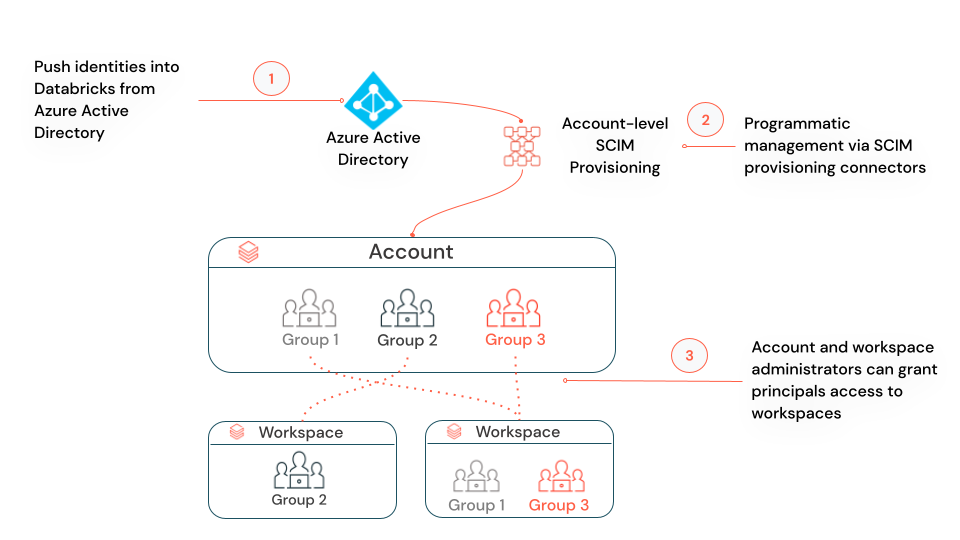

Questo articolo descrive come configurare il provider di identità (IdP) e Azure Databricks per effettuare il provisioning di utenti e gruppi in Azure Databricks usando SCIM o System for Cross-domain Identity Management, uno standard aperto che consente di automatizzare il provisioning degli utenti.

Informazioni sul provisioning SCIM in Azure Databricks

SCIM consente di usare un provider di identità (IdP) per creare utenti in Azure Databricks, concedere loro il livello di accesso appropriato e rimuovere l'accesso (effettuarne il deprovisioning) quando lasciano l'organizzazione o non hanno più bisogno dell'accesso ad Azure Databricks.

È possibile usare un connettore di provisioning SCIM nel provider di identità o richiamare l'API gruppi SCIM per gestire il provisioning. È anche possibile usare queste API per gestire direttamente le identità in Azure Databricks, senza un IdP.

Provisioning SCIM a livello di account e a livello di area di lavoro

È possibile configurare un connettore di provisioning SCIM da Microsoft Entra ID all'account Azure Databricks, usando il provisioning SCIM a livello di account o configurare connettori di provisioning SCIM separati in ogni area di lavoro, usando il provisioning SCIM a livello di area di lavoro.

- Provisioning SCIM a livello di account: Databricks consiglia di usare il provisioning SCIM a livello di account per creare, aggiornare ed eliminare tutti gli utenti dall'account. È possibile gestire l'assegnazione di utenti e gruppi alle aree di lavoro all'interno di Azure Databricks. Le aree di lavoro devono essere abilitate per la federazione delle identità per gestire le assegnazioni delle aree di lavoro degli utenti.

Provisioning SCIM a livello di area di lavoro (anteprima legacy e pubblica): per le aree di lavoro non abilitate per la federazione delle identità, è necessario gestire il provisioning SCIM a livello di account e a livello di area di lavoro in parallelo. Non è necessario il provisioning SCIM a livello di area di lavoro per le aree di lavoro abilitate per la federazione delle identità.

Se è già stato configurato il provisioning SCIM a livello di area di lavoro per un'area di lavoro, Databricks consiglia di abilitare l'area di lavoro per la federazione delle identità, configurare il provisioning SCIM a livello di account e disattivare il provisioner SCIM a livello di area di lavoro. Vedere Eseguire la migrazione del provisioning SCIM a livello di area di lavoro al livello di account.

Requisiti

Per effettuare il provisioning di utenti e gruppi in Azure Databricks usando SCIM:

- L'account Azure Databricks deve avere il piano Premium.

- Per effettuare il provisioning degli utenti nell'account Azure Databricks usando SCIM (incluse le API REST SCIM), è necessario essere un amministratore dell'account Azure Databricks.

- Per effettuare il provisioning degli utenti in un'area di lavoro di Azure Databricks usando SCIM (incluse le API REST SCIM), è necessario essere un amministratore dell'area di lavoro di Azure Databricks.

Per altre informazioni sui privilegi di amministratore, vedere Gestire utenti, entità servizio e gruppi.

È possibile avere un massimo di 10.000 utenti combinati e entità servizio e 5000 gruppi in un account. Ogni area di lavoro può avere un massimo di 10.000 utenti combinati e entità servizio e 5000 gruppi.

Effettuare il provisioning delle identità nell'account Azure Databricks

È possibile usare SCIM per effettuare il provisioning di utenti e gruppi da Microsoft Entra ID all'account Azure Databricks usando un connettore di provisioning SCIM o direttamente usando le API SCIM.

Aggiungere utenti e gruppi all'account Azure Databricks usando l'ID Microsoft Entra (in precedenza Azure Active Directory)

È possibile sincronizzare le identità a livello di account dal tenant di Microsoft Entra ID ad Azure Databricks usando un connettore di provisioning SCIM.

Importante

Se si dispone già di connettori SCIM che sincronizzano le identità direttamente nelle aree di lavoro, è necessario disabilitare tali connettori SCIM quando il connettore SCIM a livello di account è abilitato. Vedere Eseguire la migrazione del provisioning SCIM a livello di area di lavoro al livello di account.

Per istruzioni complete, vedere Effettuare il provisioning delle identità nell'account Azure Databricks usando Microsoft Entra ID.

Nota

Quando si rimuove un utente dal connettore SCIM a livello di account, tale utente viene disattivato dall'account e da tutte le aree di lavoro, indipendentemente dal fatto che sia stata abilitata o meno la federazione delle identità. Quando si rimuove un gruppo dal connettore SCIM a livello di account, tutti gli utenti di tale gruppo vengono disattivati dall'account e da qualsiasi area di lavoro a cui hanno avuto accesso( a meno che non siano membri di un altro gruppo o siano stati concessi direttamente l'accesso al connettore SCIM a livello di account).

Aggiungere utenti, entità servizio e gruppi all'account usando l'API SCIM

Gli amministratori degli account possono aggiungere utenti, entità servizio e gruppi all'account Azure Databricks usando l'API SCIM account. Gli amministratori dell'account chiamano l'API in accounts.azuredatabricks.net ({account_domain}/api/2.0/accounts/{account_id}/scim/v2/) e possono usare un token SCIM o un token ID Entra Di Microsoft per l'autenticazione.

Nota

Il token SCIM è limitato all'API /api/2.0/accounts/{account_id}/scim/v2/ SCIM dell'account e non può essere usato per eseguire l'autenticazione ad altre API REST di Databricks.

Per ottenere il token SCIM, eseguire le operazioni seguenti:

Come amministratore dell'account, accedere alla console dell'account.

Nella barra laterale fare clic su Impostazioni.

Fare clic su Provisioning utenti.

Se il provisioning non è abilitato, fare clic su Abilita provisioning utenti e copiare il token.

Se il provisioning è già abilitato, fare clic su Rigenera token e copiare il token.

Per usare un token MICROSOFT Entra ID per l'autenticazione, vedere Autenticazione dell'entità servizio Microsoft Entra ID.

Gli amministratori dell'area di lavoro possono aggiungere utenti e entità servizio usando la stessa API. Gli amministratori dell'area di lavoro chiamano l'API nel dominio {workspace-domain}/api/2.0/account/scim/v2/dell'area di lavoro.

Ruotare il token SCIM a livello di account

Se il token SCIM a livello di account viene compromesso o se si hanno requisiti aziendali per ruotare periodicamente i token di autenticazione, è possibile ruotare il token SCIM.

- Come amministratore dell'account Azure Databricks, accedere alla console dell'account.

- Nella barra laterale fare clic su Impostazioni.

- Fare clic su Provisioning utenti.

- Fare clic su Rigenera token. Prendere nota del nuovo token. Il token precedente continuerà a funzionare per 24 ore.

- Entro 24 ore aggiornare l'applicazione SCIM per usare il nuovo token SCIM.

Eseguire la migrazione del provisioning SCIM a livello di area di lavoro al livello di account

Se si abilita il provisioning SCIM a livello di account ed è già stato configurato il provisioning SCIM a livello di area di lavoro per alcune aree di lavoro, Databricks consiglia di disattivare il provisioner SCIM a livello di area di lavoro e di sincronizzare utenti e gruppi a livello di account.

Creare un gruppo in Microsoft Entra ID che includa tutti gli utenti e i gruppi di cui si sta eseguendo il provisioning in Azure Databricks usando i connettori SCIM a livello di area di lavoro.

Databricks consiglia di includere tutti gli utenti in tutte le aree di lavoro nell'account.

Configurare un nuovo connettore di provisioning SCIM per effettuare il provisioning di utenti e gruppi nell'account, seguendo le istruzioni riportate in Effettuare il provisioning delle identità nell'account Azure Databricks.

Usare il gruppo o i gruppi creati nel passaggio 1. Se si aggiunge un utente che condivide un nome utente (indirizzo di posta elettronica) con un utente di account esistente, tali utenti vengono uniti. I gruppi esistenti nell'account non sono interessati.

Verificare che il nuovo connettore di provisioning SCIM stia effettuando correttamente il provisioning di utenti e gruppi nell'account.

Arrestare i connettori SCIM a livello di area di lavoro precedenti di cui è stato effettuato il provisioning di utenti e gruppi nelle aree di lavoro.

Non rimuovere utenti e gruppi dai connettori SCIM a livello di area di lavoro prima di arrestarli. La revoca dell'accesso da un connettore SCIM disattiva l'utente nell'area di lavoro di Azure Databricks. Per altre informazioni, vedere Disattivare un utente nell'area di lavoro di Azure Databricks.

Eseguire la migrazione dei gruppi locali dell'area di lavoro ai gruppi di account.

Se sono presenti gruppi legacy nelle aree di lavoro, sono noti come gruppi locali dell'area di lavoro. Non è possibile gestire gruppi locali dell'area di lavoro usando interfacce a livello di account. Databricks consiglia di convertirli in gruppi di account. Vedere Eseguire la migrazione di gruppi locali dell'area di lavoro a gruppi di account

Effettuare il provisioning delle identità in un'area di lavoro di Azure Databricks (legacy)

Importante

Questa funzionalità è disponibile in anteprima pubblica.

Se si vuole usare un connettore IdP per effettuare il provisioning di utenti e gruppi e si dispone di un'area di lavoro non federata con identità, è necessario configurare il provisioning SCIM a livello di area di lavoro.

Nota

SCIM a livello di area di lavoro non riconosce i gruppi di account assegnati all'area di lavoro federata di identità e le chiamate API SCIM a livello di area di lavoro avranno esito negativo se coinvolgono gruppi di account. Se l'area di lavoro è abilitata per la federazione delle identità, Databricks consiglia di usare l'API SCIM a livello di account anziché l'API SCIM a livello di area di lavoro e di configurare il provisioning SCIM a livello di account e disattivare il provisioner SCIM a livello di area di lavoro. Per istruzioni dettagliate, vedere Eseguire la migrazione del provisioning SCIM a livello di area di lavoro al livello di account.

Aggiungere utenti e gruppi all'area di lavoro usando un connettore di provisioning IdP

Seguire le istruzioni nell'articolo specifico di IdP appropriato:

Aggiungere utenti, gruppi ed entità servizio all'area di lavoro usando l'API SCIM

Gli amministratori dell'area di lavoro possono aggiungere utenti, gruppi e entità servizio all'account Azure Databricks usando le API SCIM a livello di area di lavoro. Vedere API Utenti dell'area di lavoro, API gruppi di aree di lavoro e API dell'entità servizio dell'area di lavoro

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per