Gestire utenti, entità servizio e gruppi

Questo articolo presenta il modello di gestione delle identità di Azure Databricks e offre una panoramica su come gestire utenti, gruppi e entità servizio in Azure Databricks.

Per una prospettiva con opinioni su come configurare meglio l'identità in Azure Databricks, vedere Procedure consigliate per le identità.

Per gestire l'accesso per utenti, entità servizio e gruppi, vedere Autenticazione e controllo di accesso.

Identità di Azure Databricks

Esistono tre tipi di identità di Azure Databricks:

- Utenti: identità utente riconosciute da Azure Databricks e rappresentate dagli indirizzi di posta elettronica.

- Entità servizio: identità da usare con processi, strumenti automatizzati e sistemi come script, app e piattaforme CI/CD.

- Gruppi: raccolta di identità usate dagli amministratori per gestire l'accesso ai gruppi a aree di lavoro, dati e altri oggetti a protezione diretta. Tutte le identità di Databricks possono essere assegnate come membri di gruppi. Esistono due tipi di gruppi in Azure Databricks: gruppi di account e gruppi locali dell'area di lavoro. Per altre informazioni, vedere Differenza tra gruppi di account e gruppi locali dell'area di lavoro.

Ogni account può disporre di un massimo di 10.000 utenti combinati ed entità servizio e di 5.000 gruppi. Ogni area di lavoro può disporre di un massimo di 10.000 utenti combinati ed entità servizio e di 5.000 gruppi.

Per istruzioni dettagliate, vedere:

- Gestisci utenti

- Gestire le entità servizio

- Gestire i gruppi

- Sincronizzare utenti e gruppi da Microsoft Entra ID

Chi può gestire le identità in Azure Databricks?

Per gestire le identità in Azure Databricks, è necessario disporre di uno dei ruoli di amministratore dell'account, del ruolo di amministratore dell'area di lavoro o del ruolo di manager in un'entità servizio o in un gruppo.

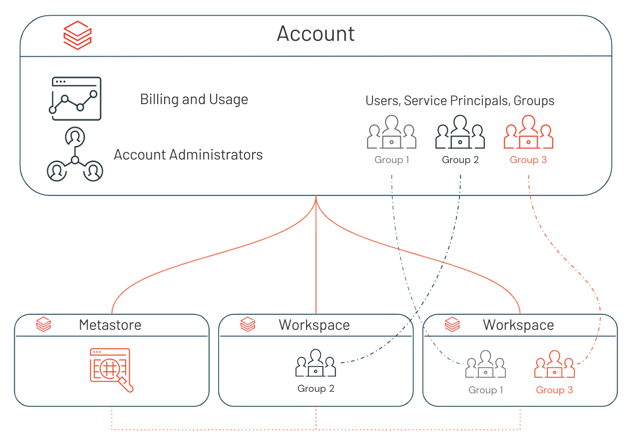

Gli amministratori dell'account possono aggiungere utenti, entità servizio e gruppi all'account e assegnarli ruoli di amministratore. Gli amministratori dell'account possono aggiornare ed eliminare utenti, entità servizio e gruppi nell'account. Possono concedere agli utenti l'accesso alle aree di lavoro, purché tali aree di lavoro usino la federazione delle identità.

Per stabilire il primo amministratore dell'account, vedere Stabilire il primo amministratore dell'account

Gli amministratori dell'area di lavoro possono aggiungere utenti ed entità servizio all'account Azure Databricks. Possono anche aggiungere gruppi all'account Azure Databricks se le aree di lavoro sono abilitate per la federazione delle identità. Gli amministratori dell'area di lavoro possono concedere agli utenti, alle entità servizio e ai gruppi l'accesso alle aree di lavoro. Non possono eliminare gli utenti e le entità servizio dall'account.

Gli amministratori dell'area di lavoro possono anche gestire gruppi locali dell'area di lavoro. Per altre informazioni, vedere Gestire i gruppi locali dell'area di lavoro (legacy).

I responsabili dei gruppi possono gestire l'appartenenza ai gruppi ed eliminare il gruppo. Possono anche assegnare ad altri utenti il ruolo di gestione del gruppo. Gli amministratori dell'account hanno il ruolo di responsabile del gruppo in tutti i gruppi nell'account. Gli amministratori dell'area di lavoro hanno il ruolo di gestione del gruppo nei gruppi di account creati. Vedere Chi può gestire i gruppi di account?.

I responsabili dell'entità servizio possono gestire i ruoli in un'entità servizio. Gli amministratori dell'account hanno il ruolo di gestione dell'entità servizio in tutte le entità servizio nell'account. Gli amministratori dell'area di lavoro hanno il ruolo di gestione dell'entità servizio nelle entità servizio create. Per altre informazioni, vedere Ruoli per la gestione delle entità servizio.

In che modo gli amministratori assegnano gli utenti all'account?

Databricks consiglia di usare il provisioning SCIM per sincronizzare automaticamente tutti gli utenti e i gruppi da Microsoft Entra ID (in precedenza Azure Active Directory) all'account Azure Databricks. Gli utenti di un account Azure Databricks non hanno accesso predefinito a un'area di lavoro, ai dati o alle risorse di calcolo. Gli amministratori dell'account e gli amministratori dell'area di lavoro possono assegnare gli utenti dell'account alle aree di lavoro. Gli amministratori dell'area di lavoro possono anche aggiungere un nuovo utente direttamente a un'area di lavoro, che aggiunge automaticamente l'utente all'account e li assegna a tale area di lavoro.

Gli utenti possono condividere i dashboard pubblicati con altri utenti nell'account Azure Databricks, anche se tali utenti non sono membri dell'area di lavoro. Gli utenti nell'account Azure Databricks che non sono membri di alcuna area di lavoro sono equivalenti agli utenti di sola visualizzazione in altri strumenti. Possono visualizzare gli oggetti che sono stati condivisi con essi, ma non possono modificare gli oggetti. Per altre informazioni, vedere Gestione di utenti e gruppi per la condivisione del dashboard.

Per istruzioni dettagliate sull'aggiunta di utenti all'account, vedere:

- Sincronizzare utenti e gruppi da Microsoft Entra ID

- Aggiungere utenti al proprio account

- Aggiungere entità servizio all'account

- Aggiungere gruppi all'account

In che modo gli amministratori assegnano gli utenti alle aree di lavoro?

Per consentire a un utente, a un'entità servizio o a un gruppo di lavorare in un'area di lavoro di Azure Databricks, un amministratore dell'account o un amministratore dell'area di lavoro deve assegnarli a un'area di lavoro. È possibile assegnare l'accesso all'area di lavoro a utenti, entità servizio e gruppi presenti nell'account, purché l'area di lavoro sia abilitata per la federazione delle identità.

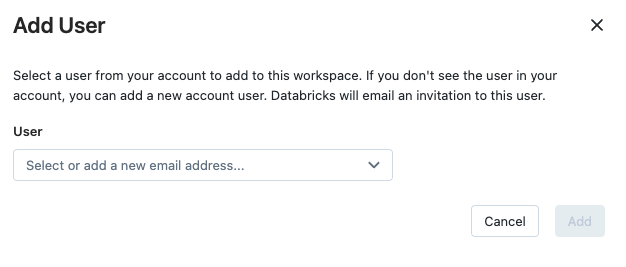

Gli amministratori dell'area di lavoro possono anche aggiungere un nuovo utente, un'entità servizio o un gruppo di account direttamente a un'area di lavoro. Questa azione aggiunge automaticamente l'utente, l'entità servizio o il gruppo di account scelto all'account e li assegna a tale area di lavoro specifica.

Nota

Gli amministratori dell'area di lavoro possono anche creare gruppi locali dell'area di lavoro legacy nelle aree di lavoro usando l'API Gruppi di aree di lavoro. I gruppi locali dell'area di lavoro non vengono aggiunti automaticamente all'account. Non è possibile assegnare gruppi locali dell'area di lavoro ad aree di lavoro aggiuntive o concedere l'accesso ai dati in un metastore del catalogo Unity.

Per le aree di lavoro che non sono abilitate per la federazione delle identità, gli amministratori dell'area di lavoro gestiscono gli utenti, le entità servizio e i gruppi interamente all'interno dell'ambito dell'area di lavoro. Gli utenti e le entità servizio aggiunti alle aree di lavoro federate non identità vengono aggiunti automaticamente all'account. I gruppi aggiunti alle aree di lavoro federate non identità sono gruppi legacy locali dell'area di lavoro che non vengono aggiunti all'account.

Per istruzioni dettagliate, vedere:

- Aggiungere utenti a un'area di lavoro

- Aggiungere entità servizio a un'area di lavoro

- Aggiungere gruppi a un'area di lavoro

In che modo gli amministratori abilitano la federazione delle identità in un'area di lavoro?

Se l'account è stato creato dopo il 9 novembre 2023, la federazione delle identità è abilitata in tutte le nuove aree di lavoro per impostazione predefinita e non può essere disabilitata.

Per abilitare la federazione delle identità in un'area di lavoro, un amministratore dell'account deve abilitare l'area di lavoro per il catalogo Unity assegnando un metastore del catalogo Unity. Vedere Abilitare un'area di lavoro per il catalogo unity.

Al termine dell'assegnazione, la federazione delle identità viene contrassegnata come Abilitata nella scheda Configurazione dell'area di lavoro nella console dell'account.

Gli amministratori dell'area di lavoro possono stabilire se un'area di lavoro ha la federazione delle identità abilitata dalla pagina delle impostazioni di amministrazione dell'area di lavoro. In un'area di lavoro federata di identità, quando si sceglie di aggiungere un utente, un'entità servizio o un gruppo nelle impostazioni di amministratore dell'area di lavoro, è possibile selezionare un utente, un'entità servizio o un gruppo dall'account da aggiungere all'area di lavoro.

In un'area di lavoro federata non identità non è possibile aggiungere utenti, entità servizio o gruppi dall'account.

Assegnare ruoli di amministrazione

Gli amministratori dell'account possono assegnare altri utenti come amministratori dell'account. Possono anche diventare amministratori metastore del catalogo Unity grazie alla creazione di un metastore e possono trasferire il ruolo di amministratore del metastore a un altro utente o gruppo.

Sia gli amministratori dell'account che gli amministratori dell'area di lavoro possono assegnare altri utenti come amministratori dell'area di lavoro. Il ruolo di amministratore dell'area di lavoro è determinato dall'appartenenza al gruppo di amministratori dell'area di lavoro, ovvero un gruppo predefinito in Azure Databricks e non può essere eliminato.

Gli amministratori degli account possono anche assegnare altri utenti come amministratori del Marketplace.

Vedere:

- Assegnare ruoli di amministratore dell'account a un utente

- Assegnare il ruolo di amministratore dell'area di lavoro a un utente usando la pagina delle impostazioni di amministrazione dell'area di lavoro

- Assegnare un amministratore del metastore

- Assegnare il ruolo di amministratore del Marketplace

Configurazione dell'accesso Single Sign-On (SSO)

L'accesso Single Sign-On (SSO) sotto forma di ID Microsoft Entra (in precedenza Azure Active Directory) è disponibile in Azure Databricks per tutti i clienti. È possibile usare l'accesso Single Sign-On di Microsoft Entra ID sia per la console dell'account che per le aree di lavoro.

Vedere Single Sign-On.

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per