Gestire le entità servizio

Questo articolo illustra come creare e gestire entità servizio per l'account e le aree di lavoro di Azure Databricks.

Per una panoramica del modello di identità di Azure Databricks, vedere Identità di Azure Databricks.

Per gestire l'accesso per le entità servizio, vedere Autenticazione e controllo di accesso.

Che cos'è un'entità servizio?

Un'entità servizio è un'identità creata in Azure Databricks per l'uso con strumenti, processi e applicazioni automatizzati. Le entità servizio offrono agli strumenti e agli script l'accesso automatico solo alle risorse di Azure Databricks, offrendo maggiore sicurezza rispetto all'uso di utenti o gruppi.

È possibile concedere e limitare l'accesso di un'entità servizio alle risorse nello stesso modo in cui è possibile un utente di Azure Databricks. È ad esempio possibile eseguire le seguenti operazioni:

- Assegnare a un account dell'entità servizio ruoli di amministratore e amministratore dell'area di lavoro.

- Concedere a un'entità servizio l'accesso ai dati, a livello di account usando Unity Catalog o a livello di area di lavoro.

- Aggiungere un'entità servizio a un gruppo a livello di account e area di lavoro, incluso il gruppo di aree di lavoro

admins.

È anche possibile concedere agli utenti, alle entità servizio e ai gruppi di Azure Databricks le autorizzazioni per l'uso di un'entità servizio. In questo modo gli utenti possono eseguire processi come entità servizio, anziché come identità. In questo modo, i processi non riescono se un utente lascia l'organizzazione o un gruppo viene modificato.

A differenza di un utente di Azure Databricks, un'entità servizio è un'identità solo API; non può essere usata per accedere all'interfaccia utente di Azure Databricks.

Databricks consiglia di abilitare le aree di lavoro per la federazione delle identità. La federazione delle identità consente di configurare le entità servizio nella console dell'account e quindi di assegnarle l'accesso a aree di lavoro specifiche. Ciò semplifica l'amministrazione e la governance dei dati di Azure Databricks.

Importante

Se l'account è stato creato dopo il 9 novembre 2023, la federazione delle identità è abilitata in tutte le nuove aree di lavoro per impostazione predefinita e non può essere disabilitata.

Entità servizio Databricks e Microsoft Entra ID (in precedenza Azure Active Directory)

Le entità servizio possono essere entità servizio gestite di Azure Databricks o entità servizio gestite da Microsoft Entra ID.

Le entità servizio gestite di Azure Databricks possono eseguire l'autenticazione in Azure Databricks usando l'autenticazione OAuth di Databricks e i token di accesso personale. Le entità servizio gestite di Microsoft Entra ID possono eseguire l'autenticazione in Azure Databricks usando l'autenticazione OAuth di Databricks e i token Microsoft Entra ID. Per altre informazioni sull'autenticazione per le entità servizio, vedere Gestire i token per un'entità servizio.

Le entità servizio gestite di Azure Databricks vengono gestite direttamente in Azure Databricks. Le entità servizio gestite da Microsoft Entra ID vengono gestite in Microsoft Entra ID, che richiede autorizzazioni aggiuntive. Databricks consiglia di usare le entità servizio gestite di Azure Databricks per l'automazione di Azure Databricks e di usare le entità servizio gestite con ID Microsoft Entra nei casi in cui è necessario eseguire l'autenticazione con Azure Databricks e altre risorse di Azure contemporaneamente.

Per creare un'entità servizio gestita di Azure Databricks, ignorare questa sezione e continuare a leggere con Chi può gestire e usare le entità servizio?.

Per usare le entità servizio gestite da Microsoft Entra ID in Azure Databricks, un utente amministratore deve creare un'applicazione MICROSOFT Entra ID in Azure. Per creare un'entità servizio gestita con ID Microsoft Entra, seguire queste istruzioni:

Accedere al portale di Azure.

Nota

Il portale da usare è diverso a seconda che l'applicazione Microsoft Entra ID (in precedenza Azure Active Directory) venga eseguita nel cloud pubblico di Azure o in un cloud nazionale o sovrano. Per altre informazioni, vedere Cloud nazionali.

Se si ha accesso a più tenant, sottoscrizioni o directory, fare clic sull'icona Directory e sottoscrizioni (directory con filtro) nel menu in alto per passare alla directory in cui si vuole effettuare il provisioning dell'entità servizio.

In Cerca risorse, servizi e documenti cercare e selezionare Microsoft Entra ID.

Fare clic su + Aggiungi e selezionare Registrazione app.

In Nome immettere un nome per l'applicazione.

Nella sezione Tipi di account supportati selezionare Account solo in questa directory organizzativa (tenant singolo).

Fare clic su Registra.

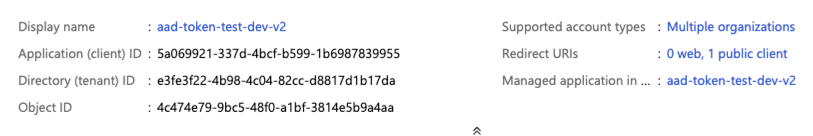

Nella pagina Panoramica della pagina dell'applicazione copiare i valori seguenti nella sezione Informazioni di base:

- ID applicazione (client)

- ID della directory (tenant)

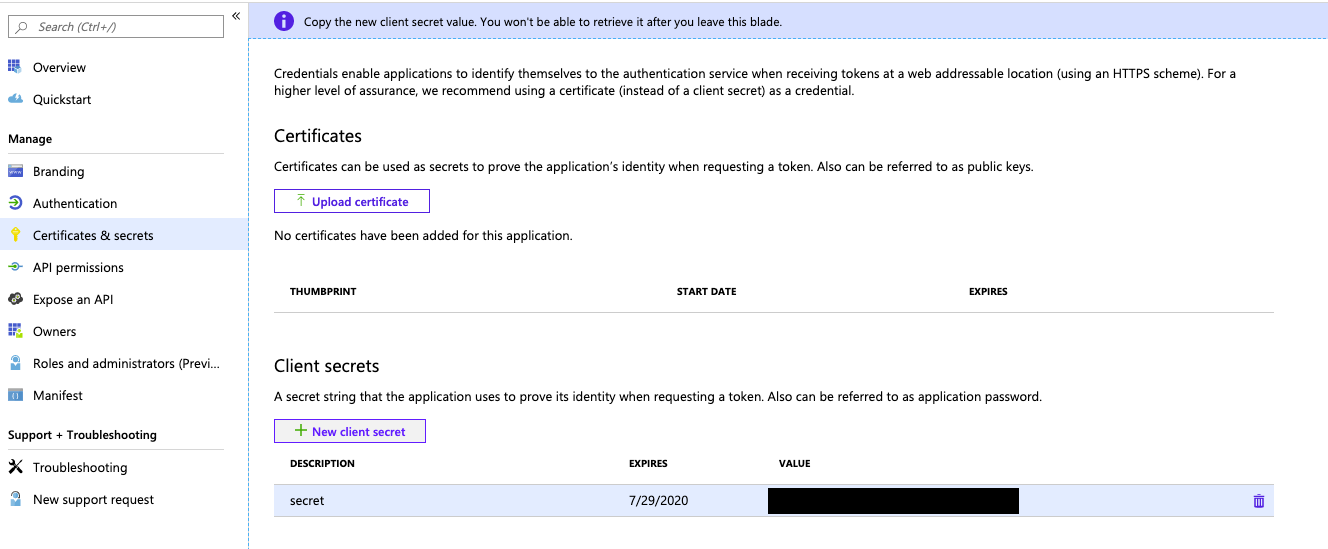

Per generare un segreto client, in Gestisci fare clic su Certificati e segreti.

Nota

Questo segreto client viene usato per generare token ID Microsoft Entra per l'autenticazione delle entità servizio Microsoft Entra ID con Azure Databricks. Per determinare se uno strumento o un SDK di Azure Databricks può usare i token ID di Microsoft Entra, vedere la documentazione dello strumento o dell'SDK.

Nella scheda Segreti client fare clic su Nuovo segreto client.

Nel riquadro Aggiungi un segreto client immettere una descrizione per il segreto client.

Per Scadenza selezionare un periodo di scadenza per il segreto client e quindi fare clic su Aggiungi.

Copiare e archiviare il valore del segreto client in un luogo sicuro, perché questo segreto client è la password per l'applicazione.

Chi può gestire e usare le entità servizio?

Per gestire le entità servizio in Azure Databricks, è necessario disporre di uno dei ruoli di amministratore dell'account, del ruolo di amministratore dell'area di lavoro o del ruolo manager o utente in un'entità servizio.

- Gli amministratori account possono aggiungere entità servizio all'account e assegnarle ruoli di amministratore. Possono anche assegnare entità servizio alle aree di lavoro, purché tali aree di lavoro usino la federazione delle identità.

- Gli amministratori dell'area di lavoro possono aggiungere entità servizio a un'area di lavoro di Azure Databricks, assegnarle il ruolo di amministratore dell'area di lavoro e gestire l'accesso a oggetti e funzionalità nell'area di lavoro, ad esempio la possibilità di creare cluster o accedere a ambienti basati su persona specificati.

- I responsabili delle entità servizio possono gestire i ruoli in un'entità servizio. L'autore di un'entità servizio diventa il gestore dell'entità servizio. Gli amministratori degli account sono gestori di entità servizio in tutte le entità servizio in un account.

Nota

Se un'entità servizio è stata creata prima del 13 giugno 2023, l'autore dell'entità servizio non ha il ruolo di gestione dell'entità servizio per impostazione predefinita. Chiedere a un amministratore dell'account di concedere il ruolo di gestione dell'entità servizio.

- Gli utenti dell'entità servizio possono eseguire processi come entità servizio. Il processo viene eseguito usando l'identità dell'entità servizio, anziché l'identità del proprietario del processo. Per altre informazioni, vedere Eseguire un processo come entità servizio.

Per informazioni su come concedere il gestore dell'entità servizio e i ruoli utente, vedere Ruoli per la gestione delle entità servizio.

Gestire le entità servizio nell'account

Gli amministratori dell'account possono aggiungere entità servizio all'account Azure Databricks usando la console dell'account.

Aggiungere entità servizio all'account usando la console dell'account

Le entità servizio possono essere create in Azure Databricks o collegate da un'entità servizio Microsoft Entra ID (in precedenza Azure Active Directory) esistente. Vedere Entità servizio Databricks e Microsoft Entra ID (in precedenza Azure Active Directory).

- Come amministratore dell'account, accedere alla console dell'account.

- Nella barra laterale fare clic su Gestione utenti.

- Nella scheda Entità servizio fare clic su Aggiungi entità servizio.

- In Gestione scegliere Databricks gestito o Gestito da Microsoft Entra ID.

- Se si sceglie Microsoft Entra ID gestito, in Microsoft Entra application ID (ID applicazione Microsoft Entra) incollare l'ID applicazione (client) per l'entità servizio.

- Immettere un nome per l'entità servizio.

- Fare clic su Aggiungi.

Assegnare ruoli di amministratore dell'account a un'entità servizio

- Come amministratore dell'account, accedere alla console dell'account.

- Nella barra laterale fare clic su Gestione utenti.

- Nella scheda Entità servizio trovare e fare clic sul nome utente.

- Nella scheda Ruoli attivare l'amministratore dell'account o l'amministratore del Marketplace.

Assegnare un'entità servizio a un'area di lavoro usando la console dell'account

Per aggiungere utenti a un'area di lavoro usando la console dell'account, è necessario abilitare l'area di lavoro per la federazione delle identità. Gli amministratori dell'area di lavoro possono anche assegnare entità servizio alle aree di lavoro usando la pagina delle impostazioni di amministrazione dell'area di lavoro. Per informazioni dettagliate, vedere Aggiungere un'entità servizio a un'area di lavoro usando le impostazioni di amministratore dell'area di lavoro.

- Come amministratore dell'account, accedere alla console dell'account.

- Nella barra laterale fare clic su Aree di lavoro.

- Fare clic sul nome dell'area di lavoro.

- Nella scheda Permissions (Autorizzazioni) fare clic su Add permissions (Aggiungi autorizzazioni).

- Cercare e selezionare l'entità servizio, assegnare il livello di autorizzazione (utente o amministratore dell'area di lavoro) e fare clic su Salva.

Rimuovere un'entità servizio da un'area di lavoro usando la console dell'account

Per rimuovere le entità servizio da un'area di lavoro usando la console dell'account, è necessario abilitare l'area di lavoro per la federazione delle identità. Quando un'entità servizio viene rimossa da un'area di lavoro, l'entità servizio non può più accedere all'area di lavoro, ma le autorizzazioni vengono mantenute nell'entità servizio. Se l'entità servizio viene successivamente aggiunta nuovamente all'area di lavoro, recupera le autorizzazioni precedenti.

- Come amministratore dell'account, accedere alla console dell'account

- Nella barra laterale fare clic su Aree di lavoro.

- Fare clic sul nome dell'area di lavoro.

- Nella scheda Autorizzazioni trovare l'entità servizio.

- Fare clic sul

menu kebab all'estrema destra della riga dell'entità servizio e selezionare Rimuovi.

menu kebab all'estrema destra della riga dell'entità servizio e selezionare Rimuovi. - Nella finestra di dialogo di conferma fare clic su Rimuovi.

Disattivare un'entità servizio nell'account Azure Databricks

Gli amministratori dell'account possono disattivare le entità servizio in un account Azure Databricks. Un'entità servizio disattivata non può eseguire l'autenticazione nell'account o nelle aree di lavoro di Azure Databricks. Tuttavia, tutte le autorizzazioni e gli oggetti dell'area di lavoro dell'entità servizio rimangono invariati. Quando un'entità servizio viene disattivata, è true:

- L'entità servizio non può eseguire l'autenticazione all'account o a una delle aree di lavoro di qualsiasi metodo.

- Le applicazioni o gli script che usano i token generati dall'entità servizio non sono più in grado di accedere all'API Databricks. I token rimangono ma non possono essere usati per l'autenticazione mentre un'entità servizio viene disattivata.

- I cluster di proprietà dell'entità servizio rimangono in esecuzione.

- I processi pianificati creati dall'entità servizio hanno esito negativo a meno che non vengano assegnati a un nuovo proprietario.

Quando un'entità servizio viene riattivata, può accedere ad Azure Databricks con le stesse autorizzazioni. Databricks consiglia di disattivare le entità servizio dall'account anziché rimuoverle perché la rimozione di un'entità servizio è un'azione distruttiva. Vedere Rimuovere le entità servizio dall'account Azure Databricks. Quando si disattiva un'entità servizio dall'account, tale entità servizio viene disattivata anche dalle aree di lavoro federate di identità.

Non è possibile disattivare un utente usando la console dell'account. Usare invece l'API Entità servizio account. Vedere Disattivare un'entità servizio usando l'API.

Rimuovere le entità servizio dall'account Azure Databricks

Gli amministratori dell'account possono eliminare le entità servizio da un account Azure Databricks. Gli amministratori dell'area di lavoro non possono. Quando si elimina un'entità servizio dall'account, tale entità viene rimossa anche dalle aree di lavoro.

Importante

Quando si rimuove un'entità servizio dall'account, tale entità servizio viene rimossa anche dalle aree di lavoro, indipendentemente dal fatto che sia stata abilitata o meno la federazione delle identità. È consigliabile evitare di eliminare le entità servizio a livello di account, a meno che non si voglia che perdano l'accesso a tutte le aree di lavoro nell'account. Tenere presente le conseguenze seguenti dell'eliminazione delle entità servizio:

- Le applicazioni o gli script che usano i token generati dall'entità servizio non possono più accedere alle API di Databricks

- I processi di proprietà dell'entità servizio hanno esito negativo

- I cluster di proprietà dell'entità servizio si arrestano

- Le query o i dashboard creati dall'entità servizio e condivisi tramite le credenziali Run as Owner devono essere assegnati a un nuovo proprietario per impedire che la condivisione abbia esito negativo

Quando un'entità servizio Microsoft Entra ID viene rimossa da un account, l'entità servizio non può più accedere all'account o alle relative aree di lavoro, ma le autorizzazioni vengono mantenute nell'entità servizio. Se l'entità servizio viene successivamente aggiunta all'account, recupera le autorizzazioni precedenti.

Per rimuovere un'entità servizio tramite la console dell'account, eseguire le operazioni seguenti:

- Come amministratore dell'account, accedere alla console dell'account.

- Nella barra laterale fare clic su Gestione utenti.

- Nella scheda Entità servizio trovare e fare clic sul nome utente.

- Nella scheda Informazioni entità fare clic sul

menu kebab nell'angolo in alto a destra e selezionare Elimina.

menu kebab nell'angolo in alto a destra e selezionare Elimina. - Nella finestra di dialogo di conferma fare clic su Conferma eliminazione.

Gestire le entità servizio nell'area di lavoro

Gli amministratori dell'area di lavoro possono gestire le entità servizio nelle aree di lavoro usando la pagina delle impostazioni di amministrazione dell'area di lavoro.

Aggiungere un'entità servizio a un'area di lavoro usando le impostazioni di amministratore dell'area di lavoro

Le entità servizio possono essere create in Azure Databricks o collegate da un'entità servizio Microsoft Entra ID (in precedenza Azure Active Directory) esistente. Vedere Entità servizio Databricks e Microsoft Entra ID (in precedenza Azure Active Directory).

Come amministratore dell'area di lavoro, accedere all'area di lavoro di Azure Databricks.

Fare clic sul nome utente nella barra superiore dell'area di lavoro di Azure Databricks e selezionare Impostazioni.

Fare clic sulla scheda Identità e accesso .

Accanto a Entità servizio fare clic su Gestisci.

Fare clic su Aggiungi entità servizio.

Selezionare un'entità servizio esistente da assegnare all'area di lavoro oppure fare clic su Aggiungi nuovo per crearne uno nuovo.

Per aggiungere una nuova entità servizio, scegliere Databricks gestito o gestito da Microsoft Entra ID. Se si sceglie Microsoft Entra ID gestito, incollare l'ID applicazione (client) per l'entità servizio e immettere un nome visualizzato.

Fare clic su Aggiungi.

Nota

Se l'area di lavoro non è abilitata per la federazione delle identità, non è possibile assegnare entità servizio account esistenti all'area di lavoro.

Assegnare il ruolo di amministratore dell'area di lavoro a un'entità servizio usando la pagina delle impostazioni di amministrazione dell'area di lavoro

- Come amministratore dell'area di lavoro, accedere all'area di lavoro di Azure Databricks.

- Fare clic sul nome utente nella barra superiore dell'area di lavoro di Azure Databricks e selezionare Impostazioni.

- Fare clic sulla scheda Identità e accesso .

- Accanto a Gruppi fare clic su Gestisci.

- Selezionare il gruppo di

adminssistema. - Fare clic su Aggiungi membri.

- Selezionare l'entità servizio e fare clic su Conferma.

Per rimuovere il ruolo di amministratore dell'area di lavoro da un'entità servizio, rimuovere l'entità servizio dal gruppo di amministrazione.

Disattivare un'entità servizio nell'area di lavoro di Azure Databricks

Gli amministratori dell'area di lavoro possono disattivare le entità servizio in un'area di lavoro di Azure Databricks. Un'entità servizio disattivata non può accedere all'area di lavoro dalle API di Azure Databricks, ma tutte le autorizzazioni e gli oggetti dell'area di lavoro dell'entità servizio rimangono invariati. Quando un'entità servizio viene disattivata:

- L'entità servizio non può eseguire l'autenticazione nelle aree di lavoro da qualsiasi metodo.

- Lo stato dell'entità servizio viene visualizzato come Inattivo nella pagina delle impostazioni di amministrazione dell'area di lavoro.

- Le applicazioni o gli script che usano i token generati dall'entità servizio non possono più accedere all'API Databricks. I token rimangono ma non possono essere usati per l'autenticazione mentre un'entità servizio viene disattivata.

- I cluster di proprietà dell'entità servizio rimangono in esecuzione.

- I processi pianificati creati dall'entità servizio devono essere assegnati a un nuovo proprietario per impedirne l'esito negativo.

Quando un'entità servizio viene riattivata, può eseguire l'autenticazione nell'area di lavoro con le stesse autorizzazioni. Databricks consiglia di disattivare le entità servizio anziché rimuoverle perché la rimozione di un'entità servizio è un'azione distruttiva.

- Come amministratore dell'area di lavoro, accedere all'area di lavoro di Azure Databricks.

- Fare clic sul nome utente nella barra superiore dell'area di lavoro di Azure Databricks e selezionare Impostazioni.

- Fare clic sulla scheda Identità e accesso .

- Accanto a Entità servizio fare clic su Gestisci.

- Selezionare l'entità servizio da disattivare.

- In Stato deselezionare Attivo.

Per impostare un'entità servizio su attiva, eseguire gli stessi passaggi, ma selezionare la casella di controllo.

Rimuovere un'entità servizio da un'area di lavoro usando la pagina delle impostazioni di amministrazione dell'area di lavoro

La rimozione di un'entità servizio da un'area di lavoro non comporta la rimozione dell'entità servizio dall'account. Per rimuovere un'entità servizio dall'account, vedere Rimuovere le entità servizio dall'account Azure Databricks.

Quando un'entità servizio viene rimossa da un'area di lavoro, l'entità servizio non può più accedere all'area di lavoro, ma le autorizzazioni vengono mantenute nell'entità servizio. Se l'entità servizio viene successivamente aggiunta a un'area di lavoro, recupera le autorizzazioni precedenti.

- Come amministratore dell'area di lavoro, accedere all'area di lavoro di Azure Databricks.

- Fare clic sul nome utente nella barra superiore dell'area di lavoro di Azure Databricks e selezionare Impostazioni.

- Fare clic sulla scheda Identità e accesso .

- Accanto a Entità servizio fare clic su Gestisci.

- Selezionare l'entità servizio.

- Nell'angolo superiore destro fare clic su Elimina.

- Fare clic su Elimina per confermare.

Gestire le entità servizio usando l'API

Gli amministratori dell'account e gli amministratori dell'area di lavoro possono gestire le entità servizio nell'account e nelle aree di lavoro di Azure Databricks usando le API databricks. Per gestire i ruoli in un'entità servizio usando l'API, vedere Gestire i ruoli dell'entità servizio usando l'interfaccia della riga di comando di Databricks.

Gestire le entità servizio nell'account usando l'API

Gli amministratori possono aggiungere e gestire entità servizio nell'account Azure Databricks usando l'API Entità servizio account. Gli amministratori dell'account e gli amministratori dell'area di lavoro richiamano l'API usando un URL endpoint diverso:

- Gli amministratori dell'account usano

{account-domain}/api/2.0/accounts/{account_id}/scim/v2/. - Gli amministratori dell'area di lavoro usano

{workspace-domain}/api/2.0/account/scim/v2/.

Per informazioni dettagliate, vedere l'API Entità servizio account.

Disattivare un'entità servizio usando l'API

Gli amministratori account possono modificare lo stato di un'entità servizio impostando su false per disattivare l'entità servizio usando l'API Entità servizio account.

Ad esempio:

curl --netrc -X PATCH \

https://${DATABRICKS_HOST}/api/2.0/accounts/{account_id}/scim/v2/ServicePrincipals/{id} \

--header 'Content-type: application/scim+json' \

--data @update-sp.json \

| jq .

update-sp.json:

{

"schemas": [ "urn:ietf:params:scim:api:messages:2.0:PatchOp" ],

"Operations": [

{

"op": "replace",

"path": "active",

"value": [

{

"value": "false"

}

]

}

]

}

Lo stato di un'entità servizio disattivata è inattivo nella console dell'account. Quando si disattiva un'entità servizio dall'account, tale entità servizio viene disattivata anche dalle aree di lavoro.

Gestire le entità servizio nell'area di lavoro usando l'API

Gli amministratori dell'account e dell'area di lavoro possono usare l'API di assegnazione dell'area di lavoro per assegnare entità servizio alle aree di lavoro abilitate per la federazione delle identità. L'API di assegnazione dell'area di lavoro è supportata tramite l'account e le aree di lavoro di Azure Databricks.

- Gli amministratori dell'account usano

{account-domain}/api/2.0/accounts/{account_id}/workspaces/{workspace_id}/permissionassignments. - Gli amministratori dell'area di lavoro usano

{workspace-domain}/api/2.0/preview/permissionassignments/principals/{principal_id}.

Vedere API di assegnazione dell'area di lavoro.

Se l'area di lavoro non è abilitata per la federazione delle identità, un amministratore dell'area di lavoro può usare le API a livello di area di lavoro per assegnare le entità servizio alle proprie aree di lavoro. Vedere API delle entità servizio dell'area di lavoro.

Gestire i token per un'entità servizio

Le entità servizio possono eseguire l'autenticazione alle API in Azure Databricks usando i token OAuth di Azure Databricks o i token di accesso personale di Azure Databricks, come indicato di seguito:

- I token OAuth di Azure Databricks possono essere usati per eseguire l'autenticazione alle API a livello di account e a livello di area di lavoro di Azure Databricks.

- I token OAuth di Azure Databricks creati a livello di account Azure Databricks possono essere usati per l'autenticazione nelle API a livello di account e a livello di area di lavoro di Azure Databricks.

- I token OAuth di Azure Databricks creati a livello di area di lavoro di Azure Databricks possono essere usati per l'autenticazione solo per le API a livello di area di lavoro di Azure Databricks.

- I token di accesso personale di Azure Databricks possono essere usati per l'autenticazione solo per le API a livello di area di lavoro di Azure Databricks.

Le entità servizio possono anche eseguire l'autenticazione alle API in Azure Databricks usando i token microsoft Entra ID (in precedenza Azure Active Directory).

Gestire l'autenticazione OAuth di Databricks per un'entità servizio

Per eseguire l'autenticazione a livello di account e api REST di Databricks a livello di area di lavoro, gli amministratori degli account possono usare i token OAuth di Azure Databricks per le entità servizio. È possibile richiedere un token OAuth usando l'ID client e un segreto client per l'entità servizio. Per altre informazioni, vedere Usare un'entità servizio per l'autenticazione con Azure Databricks.

Gestire i token di accesso personale per un'entità servizio

Per autenticare un'entità servizio nelle API a livello di area di lavoro solo in Azure Databricks, un'entità servizio può creare token di accesso personale di Databricks per se stessa, come indicato di seguito:

Nota

Non è possibile usare l'interfaccia utente di Azure Databricks per generare token di accesso personali di Azure Databricks per le entità servizio. Questo processo usa l'interfaccia della riga di comando di Databricks versione 0.205 o successiva per generare un token di accesso per un'entità servizio. Se non è già installata l'interfaccia della riga di comando di Databricks, vedere Installare o aggiornare l'interfaccia della riga di comando di Databricks.

Questa procedura presuppone che si usi l'autenticazione da computer a computer OAuth (M2M) o l'autenticazione dell'entità servizio Microsoft Entra ID per configurare l'interfaccia della riga di comando di Databricks per autenticare l'entità servizio per generare token di accesso personali di Azure Databricks. Vedere Autenticazione da computer a computer (M2M) OAuth o autenticazione dell'entità servizio Microsoft Entra ID.

Usare l'interfaccia della riga di comando di Databricks per eseguire il comando seguente, che genera un altro token di accesso per l'entità servizio.

Nel comando seguente sostituire questi segnaposto:

- Facoltativamente, sostituire

<comment>con qualsiasi commento significativo sullo scopo del token di accesso. Se l'opzione--commentnon è specificata, non viene generato alcun commento. - Facoltativamente, sostituire

<lifetime-seconds>con il numero di secondi per cui il token di accesso è valido. Ad esempio, 1 giorno è 86400 secondi. Se l'opzione--lifetime-secondsnon è specificata, il token di accesso viene impostato su non scadere (non consigliato). - Facoltativamente, sostituire

<profile-name>con il nome di un profilo di configurazione di Azure Databricks che contiene informazioni di autenticazione per l'entità servizio e l'area di lavoro di destinazione. Se l'opzione-pnon è specificata, l'interfaccia della riga di comando di Databricks tenterà di trovare e usare un profilo di configurazione denominatoDEFAULT.

databricks tokens create --comment <comment> --lifetime-seconds <lifetime-seconds> -p <profile-name>- Facoltativamente, sostituire

Nella risposta copiare il valore di , ovvero il token di

token_valueaccesso per l'entità servizio.Assicurarsi di salvare il token copiato in un percorso sicuro. Non condividere il token copiato con altri utenti. Se si perde il token copiato, non è possibile rigenerare lo stesso token esatto. È invece necessario ripetere questa procedura per creare un nuovo token.

Se non è possibile creare o usare token nell'area di lavoro, questo potrebbe essere dovuto al fatto che l'amministratore dell'area di lavoro ha disabilitato i token o non ha concesso l'autorizzazione per creare o usare token. Vedere l'amministratore dell'area di lavoro o quanto segue:

Gestire l'autenticazione di Microsoft Entra ID (in precedenza Azure Active Directory) per un'entità servizio

Solo le entità servizio gestite da Microsoft Entra ID possono eseguire l'autenticazione alle API usando i token ID Microsoft Entra. Per creare un token di accesso a Microsoft Entra ID, vedere Get Microsoft Entra ID (in precedenza Azure Active Directory) token per le entità servizio.

Il token di accesso microsoft Entra ID può essere usato per chiamare l'API Tokens per creare un token di accesso personale di Databricks per l'entità servizio.

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per