Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Collegamento privato di Azure crea una connessione privata e sicura tra le risorse di Azure Databricks e i servizi di Azure e le risorse serverless, assicurando che il traffico di rete non sia esposto alla rete Internet pubblica.

Azure Databricks supporta tre tipi di connettività di collegamento privato:

- Inbound (front-end): protegge le connessioni degli utenti verso le aree di lavoro

- In uscita (serverless): protegge le connessioni dal calcolo serverless di Azure Databricks alle risorse di Azure

- Classico (back-end): protegge le connessioni dal calcolo classico al piano di controllo

Panoramica della connettività privata

Il collegamento privato di Azure consente la connettività sicura e privata dalle reti virtuali di Azure e dalle reti locali ai servizi di Azure, assicurandosi che il traffico rimanga isolato dalla rete Internet pubblica. Questa funzionalità consente alle organizzazioni di soddisfare i requisiti di sicurezza e conformità. Consente la rete privata end-to-end e riduce al minimo il rischio di esfiltrazione dei dati.

È possibile abilitare connessioni di collegamento privato in ingresso (front-end), in uscita (serverless) o di calcolo classico (back-end) in modo indipendente o in combinazione. La scelta giusta dipende dai requisiti di sicurezza e conformità. È anche possibile applicare la connettività privata per l'area di lavoro, causando l'rifiuto automatico di tutte le connessioni di rete pubbliche in Azure Databricks. Questo approccio combinato offre un isolamento di rete completo, riducendo la superficie di attacco e supportando la conformità per carichi di lavoro sensibili.

Con collegamento privato è possibile:

- Bloccare l'accesso ai dati da reti non autorizzate o da Internet pubblico quando si usa l'applicazione Web o le API di Azure Databricks.

- Ridurre il rischio di esfiltrazione dei dati limitando l'esposizione di rete solo agli endpoint privati approvati.

Scegliere l'implementazione del collegamento privato corretta

Usare questa guida per determinare l'implementazione più adatta alle proprie esigenze.

| Considerazione | Solo in ingresso (front-end) | Solo in uscita (serverless) | Solo piano di calcolo classico (back-end) | Isolamento privato completo |

|---|---|---|---|---|

| Obiettivo principale della sicurezza | Solo gli utenti autorizzati possono accedere alle risorse di Azure Databricks. | Proteggere l'accesso ai dati nell'ambiente serverless | Bloccare il piano di calcolo classico | Isolamento massimo (proteggere tutto) |

| Connettività utente | Privato o pubblico | Pubblico (Internet) | Pubblico (Internet) | Solo privato |

| Accesso ai dati Serverless | Pubblico (Internet) | Riservato (alle risorse del cliente) | Pubblico (Internet) | Privato (risorse dei clienti) |

| Connettività del cluster al piano di controllo | Pubblico (percorso sicuro standard) | Pubblico (percorso sicuro standard) | Privato (obbligatorio) | Privato (obbligatorio) |

| Prerequisiti | Piano Premium, inserimento reti virtuali, SCC | Piano Premium | Piano Premium, inserimento reti virtuali, SCC | Piano Premium, inserimento reti virtuali, SCC |

| Impostazione di accesso alla rete dell'area di lavoro | Accesso pubblico abilitato | Nessuna modifica necessaria | Accesso pubblico abilitato | Accesso pubblico disabilitato |

| Regole del gruppo di sicurezza di rete necessarie | TutteLeRegole | N/A | NoAzureDatabricksRules | NoAzureDatabricksRules |

| Endpoint privati necessari | Front-end (databricks_ui_api), autenticazione del browser | Endpoint privati NCC | Back-end (databricks_ui_api) | Tutti (front-end, back-end, autenticazione del browser, NCC) |

| Costo relativo | Costo per endpoint e trasferimento dei dati | Costo per endpoint e dati elaborati | Costo per endpoint e trasferimento dei dati | Può essere un costo più elevato (tutti gli endpoint, incluso il trasferimento e l'elaborazione dei dati) |

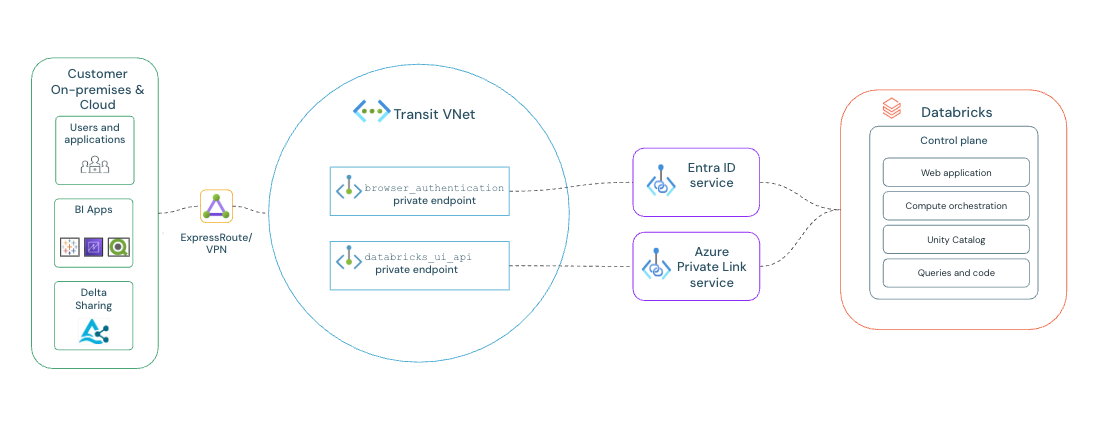

Connettività in ingresso (front-end)

Collegamento privato in ingresso protegge la connessione dagli utenti all'area di lavoro di Azure Databricks. Il traffico viene instradato attraverso un endpoint privato nella rete virtuale di transito anziché tramite indirizzi IP pubblici. Il collegamento privato in ingresso fornisce accesso sicuro a:

- Applicazione Web Azure Databricks

- REST API

- Databricks Connect API

Consultare Configurare la connettività privata front-end.

Autenticazione Web per l'accesso SSO basato su browser

Autenticazione Web per SSO basato su browser

Quando si utilizza Private Link per l'accesso front-end, è necessario un endpoint specializzato browser_authentication per consentire il funzionamento di Single Sign-On (SSO) per il login del browser web tramite una connessione privata. Gestisce in modo sicuro i callback di autenticazione SSO da Microsoft Entra ID che altrimenti sono bloccati in una rete privata. Questo processo non influisce sull'autenticazione dell'API REST.

-

Regola di distribuzione: può esistere un

browser_authenticationsolo endpoint per area di Azure e zona DNS privata. Questo singolo endpoint serve tutte le aree di lavoro in tale area che condividono la stessa configurazione DNS. - Procedura consigliata per la produzione: per evitare interruzioni, creare un'area di lavoro dedicata di autenticazione Web privata in ogni area di produzione. L'unico scopo è quello di ospitare questo endpoint critico. Disabilitare "Accesso alla rete pubblica" per questa area di lavoro e verificare che non vengano creati altri endpoint privati front-end. Se questa area di lavoro host viene eliminata, l'accesso Web non riesce per tutte le altre aree di lavoro nell'area.

- Configurazione alternativa: per distribuzioni più semplici, è possibile ospitare l'endpoint in un'area di lavoro esistente anziché crearne uno dedicato. Questa opzione è adatta per ambienti non di produzione o se si è certi di avere una sola area di lavoro nell'area. Tuttavia, tenere presente che l'eliminazione dell'area di lavoro host interrompe immediatamente l'autenticazione per tutte le altre aree di lavoro che ne dipendono.

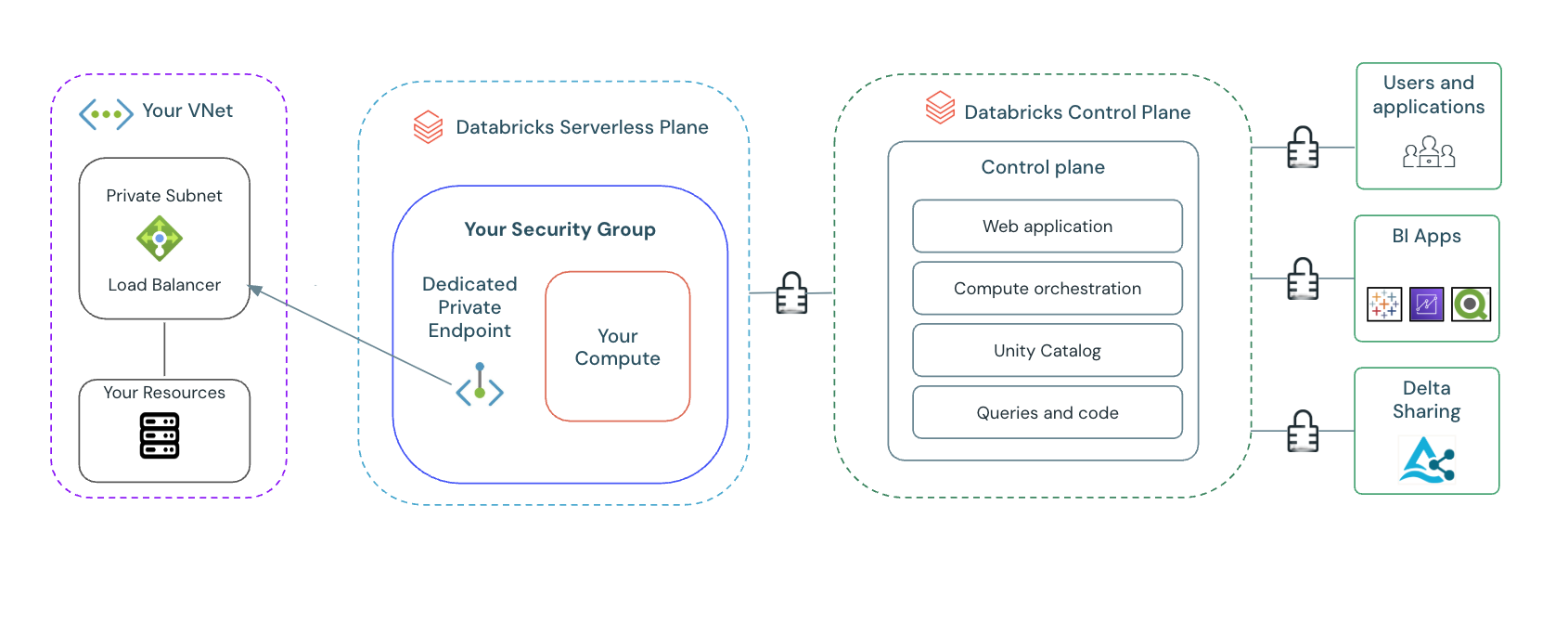

Connettività in uscita (serverless)

Il collegamento privato in uscita consente la connettività privata dalle risorse di calcolo serverless di Azure Databricks alle risorse di Azure. A differenza del collegamento privato del piano di calcolo in ingresso e classico, che protegge le connessioni ad Azure Databricks, il collegamento privato in uscita protegge le connessioni dal calcolo serverless alle risorse dei clienti.

Il collegamento privato serverless utilizza configurazioni di connettività di rete (NCC), ovvero costrutti regionali a livello di account che gestiscono la creazione di endpoint privati su larga scala. Gli NCC possono essere collegati a più aree di lavoro nella stessa regione.

Connettività privata alle risorse di Azure

Connettività privata alle risorse di Azure

Consente all'ambiente di calcolo serverless di accedere alle risorse di Azure, ad esempio Archiviazione di Azure e AZURE SQL tramite endpoint privati senza attraversare la rete Internet pubblica. Il traffico dei dati rimane interamente all'interno della rete di Azure.

Vedere Configurare la connettività privata alle risorse di Azure.

Connettività privata alle risorse della rete virtuale

Connettività privata alle risorse della rete virtuale

Consente al calcolo serverless di accedere alle risorse nella rete virtuale, ad esempio database e servizi interni, tramite endpoint privati tramite un servizio di bilanciamento del carico di Azure.

Vedere Configurare la connettività privata alle risorse nella rete virtuale.

Concetti chiave per la connettività in uscita

Concetti chiave per la connettività in uscita

- Network Connectivity Configuration (NCC): un costrutto regionale a livello di account che gestisce gli endpoint privati e controlla il modo in cui l'elaborazione serverless accede alle risorse dei clienti.

- Regole dell'endpoint privato: definire le risorse specifiche a cui l'ambiente di calcolo serverless può accedere privatamente.

- Modello di allegato dell'area di lavoro: I NCCs possono essere collegati a un massimo di 50 aree di lavoro nella stessa regione.

-

Limiti e quote:

- Fino a 10 NCC per regione per account

- 100 endpoint privati per area (distribuiti tra controller di rete)

- Fino a 50 aree di lavoro per NCC

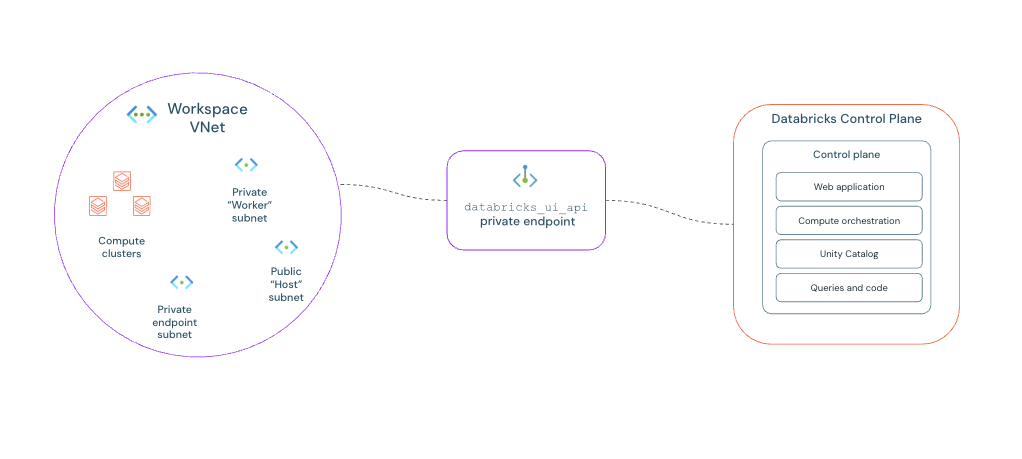

Connettività privata del piano di calcolo classico

Il collegamento privato del piano di calcolo classico protegge la connessione dai cluster di Azure Databricks al piano di controllo. I cluster si connettono al piano di controllo per le API REST e il relè di connettività sicura per il cluster.

Indirizzi di collegamento privato del piano di calcolo classico:

- Requisiti di conformità: consente di soddisfare rigorosi obblighi normativi e di conformità aziendali che richiedono che tutto il traffico cloud interno rimanga in una rete privata.

- Protezione avanzata del perimetro di rete: l'implementazione del collegamento privato del piano di calcolo classico insieme agli endpoint privati per i servizi di Azure consente di limitare l'esposizione della rete. In questo modo si riducono i rischi di esfiltrazione dei dati assicurandosi che i cluster di elaborazione dati non abbiano percorso servizi o destinazioni non autorizzati sulla rete Internet pubblica.

Vedere Configurare la connettività privata back-end.

Annotazioni

È possibile configurare la connettività privata del piano di calcolo classico in modo indipendente. Non richiede connettività in ingresso né tecnologia serverless.

Reti virtuali per la connettività privata

La connettività privata usa due reti virtuali distinte.Private connectivity uses two distinct virtual networks (VNets).

- Rete virtuale di transito: questa rete virtuale funziona come hub centrale per la connettività utente e contiene gli endpoint privati in ingresso necessari per l'accesso client alle aree di lavoro e per l'autenticazione SSO basata su browser.

- Rete virtuale dell'area di lavoro: si tratta di una rete virtuale creata appositamente per ospitare l'area di lavoro di Azure Databricks e gli endpoint privati classici.

Allocazione e ridimensionamento delle subnet

Pianificare le subnet in ogni rete virtuale per supportare la connettività privata e le distribuzioni.

Subnet di rete virtuale di transito:

- Subnet dell'endpoint privato: alloca gli indirizzi IP per tutti gli endpoint privati in ingresso.

- Subnet dell'area di lavoro per l'autenticazione del browser: per la distribuzione dell'area di lavoro di autenticazione del browser sono consigliate due subnet dedicate, un host o una subnet pubblica e un contenitore o una subnet privata.

Subnet della Rete Virtuale dell'Area di Lavoro:

- Subnet dell'area di lavoro: due subnet, un host o una subnet pubblica e un contenitore o una subnet privata, sono necessarie per la distribuzione stessa dell'area di lavoro di Azure Databricks. Per informazioni sul dimensionamento correlate alle sottoreti dell'area di lavoro, vedere Linee guida per lo spazio degli indirizzi.

- Subnet dell'endpoint privato classico: è necessaria una subnet aggiuntiva per ospitare l'endpoint privato per la connettività privata del piano di calcolo classico.

Il dimensionamento dipende dalle singole esigenze di implementazione, ma è possibile usare quanto segue come guida:

| Rete virtuale | Scopo della subnet | Intervallo CIDR consigliato |

|---|---|---|

| Transito | Subnet di endpoint privati | /26 to /25 |

| Transito | Area di lavoro per l'autenticazione del browser |

/28 o /27 |

| Workspace | Subnet dell'endpoint privato classico | /27 |

Endpoint privati di Azure Databricks

Azure Databricks usa due tipi distinti di endpoint privati per privatizzare il traffico. Comprendere i diversi ruoli per implementarli correttamente.

-

Endpoint dell'area di lavoro (

databricks_ui_api): endpoint privato primario per proteggere il traffico da e verso l'area di lavoro. Gestisce le chiamate API REST sia per il piano di calcolo in ingresso che per il piano di calcolo classico Collegamento privato. -

Endpoint di autenticazione Web (

browser_authentication): si tratta di un endpoint aggiuntivo specializzato necessario solo per consentire il funzionamento di Single Sign-On (SSO) per gli account di accesso del Web browser tramite una connessione privata. È necessario per la connettività in ingresso e end-to-end.

Per gli endpoint privati, tenere presente quanto segue:

- Endpoint condivisi: gli endpoint privati possono essere condivisi tra più aree di lavoro che usano la stessa rete virtuale dell'area di lavoro perché sono risorse a livello di rete virtuale. Un singolo set di endpoint privati può servire tutte le aree di lavoro distribuite in tale rete virtuale e area.

- Specifica dell'area: gli endpoint privati sono risorse specifiche dell'area. Le aree di lavoro in aree diverse richiedono configurazioni separate degli endpoint privati.

Considerazioni chiave

Prima di configurare la connettività privata, tenere presente quanto segue:

- Se nell'endpoint privato sono abilitati i criteri dei Gruppi di sicurezza di rete, è necessario consentire le porte 443, 6666, 3306 e 8443-8451 per le regole di sicurezza in ingresso nel gruppo di sicurezza di rete nella subnet in cui è distribuito l'endpoint privato.

- Per creare una connessione tra la rete e il portale di Azure e i relativi servizi, potrebbe essere necessario aggiungere gli URL del portale di Azure all'elenco elementi consentiti. Vedere Consentire gli URL del portale di Azure nel firewall o nel server proxy.