Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Questo articolo descrive come configurare la connettività privata per il calcolo serverless utilizzando l’interfaccia utente della console dell’account Azure Databricks. È anche possibile usare l'API configurazioni di connettività di rete.

Se si configura la risorsa di Azure in modo che accetti solo le connessioni da endpoint privati, qualsiasi connessione alla risorsa dalle risorse di calcolo di Databricks classiche deve usare anche endpoint privati.

Per configurare un firewall di Archiviazione di Azure per l'accesso al calcolo serverless tramite subnet, consultare Configurare un firewall per l'accesso al calcolo serverless. Per gestire le regole degli endpoint privati esistenti, vedere Gestire le regole dell'endpoint privato.

Nota

Azure Databricks addebita addebiti per i costi di rete quando i carichi di lavoro serverless si connettono alle risorse dei clienti. Vedere Informazioni sui costi di rete serverless di Databricks.

Panoramica della connettività privata per il calcolo serverless

La connettività di rete serverless viene gestita con le configurazioni di connettività di rete (NCC). Gli amministratori dell'account creano i NCC nella console dell'amministrazione e un NCC può essere associato a una o più aree di lavoro.

Quando si aggiunge un endpoint privato in un NCC, Azure Databricks crea una richiesta di endpoint privato alla risorsa di Azure. Dopo aver accettato la richiesta sul lato risorsa, l'endpoint privato viene usato per accedere alle risorse dal piano di calcolo serverless. L'endpoint privato è dedicato all'account Azure Databricks ed è accessibile solo dalle aree di lavoro autorizzate.

Gli endpoint privati NCC sono supportati da sql warehouse, processi, notebook, pipeline dichiarative di Lakeflow Spark e endpoint di gestione dei modelli.

Nota

Gli endpoint privati NCC sono supportati solo per le origini dati gestite. Per la connessione all'account di archiviazione dell'area di lavoro, contattare il team del tuo account Azure Databricks.

La distribuzione del modello utilizza il percorso di archiviazione blob di Azure per scaricare gli artefatti del modello, quindi crea un endpoint privato per il blob dell'ID della risorsa secondaria. Avrai bisogno di DFS per registrare i modelli in Unity Catalog dai notebook senza server.

Per altre informazioni sui controller di rete, vedere Che cos'è una configurazione della connessione di rete(NCC)?.

Guida video

Questo video illustra in dettaglio la configurazione della connettività di rete (7 minuti).

Requisiti

- L'account e l'area di lavoro devono essere nel piano Premium.

- È necessario essere un amministratore dell'account in Azure Databricks.

- Ogni account Azure Databricks può avere fino a 10 NCC per area.

- Ogni regione può avere 100 endpoint privati, distribuiti in base alle esigenze tra 1 e 10 NCC.

- Ogni NCC può essere collegato a un massimo di 50 aree di lavoro.

Passaggio 1: Creare una configurazione di connettività di rete

Databricks consiglia di condividere un NCC tra aree di lavoro all'interno della stessa business unit e di quelle che condividono le stesse proprietà di connettività dell'area. Ad esempio, se alcune aree di lavoro usano collegamento privato e altre aree di lavoro usano l'abilitazione del firewall, usare controller di rete separati per tali casi d'uso.

- In qualità di amministratore dell'account, passare alla console dell'account.

- Nella barra laterale fare clic su Sicurezza.

- Fare clic su Configurazioni di connettività di rete.

- Fare clic su Aggiungi configurazione di rete.

- Inserisci un nome per il NCC.

- Seleziona l'area. Deve corrispondere alla regione dell'area di lavoro.

- Fare clic su Aggiungi.

Passaggio 2: Collegare un NCC a un'area di lavoro

- Nella barra laterale della console dell'account fare clic su Aree di lavoro.

- Fare clic sul nome dell'area di lavoro.

- Fare clic su Aggiorna area di lavoro.

- Nel campo Configurazioni di connettività di rete selezionare il NCC. Se non è visibile, verificare di aver selezionato la stessa area di Azure sia per l'area di lavoro che per il NCC.

- Clicca su Aggiorna.

- Attendere 10 minuti affinché le modifiche abbiano effetto.

- Riavviare tutti i servizi serverless in esecuzione nell'area di lavoro.

Passaggio 3: Creare regole di endpoint privato

È necessario creare una regola dell'endpoint privato nel NCC per ogni risorsa di Azure.

- Ottenere un elenco di ID risorsa di Azure per tutte le destinazioni.

- In un'altra scheda del browser, usa il portale di Azure per navigare ai servizi Azure della tua origine dati.

- Nella pagina Panoramica, cerca nella sezione Informazioni di base.

- Fare clic sul link Visualizzazione JSON. L'ID risorsa per il servizio è mostrato nella parte superiore della pagina.

- Copia l'ID risorsa in un'altra posizione. Ripetere per tutte le destinazioni. Per ulteriori informazioni sulla ricerca dell'ID risorsa, vedere i valori della zona DNS privata dell'endpoint privato di Azure.

- Torna alla scheda del browser della console per l'account.

- Nella barra laterale fare clic su Sicurezza.

- Fare clic su Configurazioni di connettività di rete.

- Selezionare il NCC creato nel passaggio 1.

- In Regole degli endpoint privati, fare clic su Aggiungi regola endpoint privato.

- Nel campo ID risorsa di Azure di destinazione, incolla l'ID della tua risorsa.

- Nel campo ID sottorisorsa di Azure, specificare l'ID di destinazione e il tipo di sottorisorsa. Ogni regola dell'endpoint privato deve usare un ID di sottorisorsa diverso. Per un elenco dei tipi di sottorisorsa supportati, vedere Risorse supportate.

- Fare clic su Aggiungi.

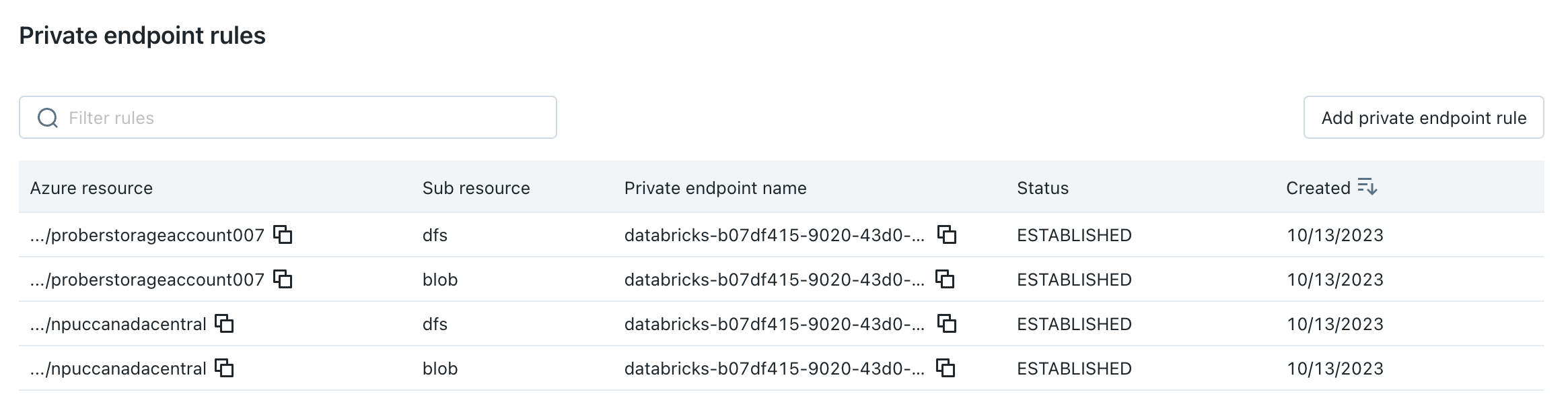

- Attendere alcuni minuti finché tutte le regole dell'endpoint hanno lo stato

PENDING.

Passaggio 4: Approva i nuovi endpoint privati per le risorse

Gli endpoint non diventano effettivi finché un amministratore con diritti per la risorsa non approva il nuovo endpoint privato. Per approvare un endpoint privato usando il portale di Azure, eseguire le operazioni seguenti:

Nel portale di Azure, passa alla risorsa.

Nella barra laterale fare clic su Rete.

Fare clic su Connessioni endpoint privati.

Fare clic sulla scheda Accesso privato.

In base a le connessioni degli endpoint privati, controllare l'elenco degli endpoint privati.

Fare clic sulla casella di controllo accanto a ogni elemento da approvare, quindi fare clic sul pulsante Approva sopra l'elenco.

Torna al tuo NCC in Azure Databricks e aggiorna la pagina del browser finché tutte le regole dell'endpoint non hanno lo stato

ESTABLISHED.

(Facoltativo) Passaggio 5: Impostare le risorse per impedire l'accesso alla rete pubblica

Se non è già stato limitato l'accesso alle risorse solo alle reti consentite, è possibile scegliere di eseguire questa operazione.

- Vai al portale di Azure.

- Accedi al tuo account di archiviazione per la sorgente dati.

- Nella barra laterale fare clic su Rete.

- Controllare il valore nel campo Accesso alla rete pubblica. Per impostazione predefinita, il valore è Abilitato da tutte le reti. Impostare questa opzione su Disabilitato

Configurare il collegamento privato al gateway app di Azure v2

Se si configura un Private Link per una risorsa Azure Application Gateway v2, è necessario utilizzare l'API REST delle Configurazioni di connettività di rete invece dell'interfaccia utente della console dell'account. Il gateway app di Azure v2 richiede parametri di configurazione aggiuntivi, ad esempio ID risorsa, ID gruppo e nomi di dominio.

- Usare la seguente chiamata API per creare una regola dell'endpoint privato con la configurazione del nome di dominio:

curl --location 'https://accounts.azuredatabricks.net/api/2.0/accounts/<ACCOUNT_ID>/network-connectivity-configs/<NCC_ID>/private-endpoint-rules' \ --header 'Content-Type: application/json' \ --header 'Authorization: Bearer <TOKEN>' \ --data '{ "domain_names": [ "<YOUR_DOMAIN_HERE>" ], "resource_id": "<YOUR_APP_GATEWAY_RESOURCE_ID_HERE>", "group_id": "<GROUP_ID>" }' - Se è necessario modificare i nomi di dominio per una regola dell'endpoint privato esistente, utilizzare la seguente richiesta PATCH.

curl --location --request PATCH 'https://accounts.azuredatabricks.net/api/2.0/accounts/<ACCOUNT_ID>/network-connectivity-configs/<NCC_ID>/private-endpoint-rules/<PRIVATE_ENDPOINT_RULE_ID>?update_mask=domain_names' \ --header 'Content-Type: application/json' \ --header 'Authorization: Bearer <TOKEN>' \ --data '{ "domain_names": [ "<YOUR_DOMAIN_HERE>" ] }' - Per elencare, visualizzare o eliminare le regole dell'endpoint privato del gateway app, usare le operazioni API di configurazione della connettività di rete standard documentate nell'API configurazioni di connettività di rete.

Passaggio 7: Riavviare le risorse del piano di calcolo serverless e testare la connessione

- Dopo il passaggio precedente, attendere cinque minuti aggiuntivi per la propagazione delle modifiche.

- Riavviare eventuali risorse del piano di calcolo serverless in esecuzione negli spazi di lavoro a cui è collegato il vostro NCC. Se non hai ancora risorse nel piano di calcolo serverless in esecuzione, comincia ad avviarne una ora.

- Verificare che tutte le risorse siano state avviate correttamente.

- Esegui almeno una query sulla tua origine dati per confermare che il serverless SQL Warehouse possa raggiungere l'origine dati.

Passaggi successivi

- Gestire le regole degli endpoint privati: controllare e modificare le configurazioni degli endpoint privati esistenti, inclusi l'aggiornamento degli ID risorsa e la gestione dello stato della connessione. Vedere Gestire le regole all'endpoint privato.

- Configurare un firewall per l'accesso al calcolo serverless: configurare le regole del firewall di rete per controllare l'accesso ai servizi di Azure usando subnet anziché endpoint privati. Consulta Configurare un firewall per l'accesso a risorse serverless.

- Configurare i criteri di rete: implementare controlli e criteri di sicurezza di rete aggiuntivi per gestire la connettività di calcolo serverless. Vedere Che cos'è il controllo in uscita serverless?.

- Informazioni sulla sicurezza di rete serverless: informazioni sull'architettura di sicurezza di rete più ampia e sulle opzioni disponibili per gli ambienti di calcolo serverless. Vedere Rete per il piano di calcolo senza server.