Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Importante

Questa funzionalità ha raggiunto la fine della vita e non sarà più disponibile dopo il 7 aprile 2026. Se si configura questa funzionalità prima della data di fine vita, è necessario eseguire la migrazione alla nuova funzionalità perimetrale di sicurezza di rete entro il 7 aprile 2026. I clienti esistenti sono stati contattati per la migrazione richiesta. Vedere Configurare un perimetro di sicurezza di rete di Azure per le risorse di Azure.

Questa pagina descrive come configurare un firewall di archiviazione di Azure per il calcolo serverless usando l'interfaccia utente della console dell'account di Azure Databricks. È anche possibile usare l'API configurazioni di connettività di rete.

Per configurare un endpoint privato per l'accesso al calcolo serverless, vedere Configurare la connettività privata alle risorse di Azure.

Annotazioni

Azure Databricks addebita addebiti per i costi di rete quando i carichi di lavoro serverless si connettono alle risorse dei clienti. Vedere Informazioni sui costi di rete serverless di Databricks.

Panoramica dell'abilitazione del firewall per il calcolo serverless

La connettività di rete senza server è gestita tramite configurazioni di connettività di rete (NCCs). Gli amministratori degli account creano NCC nella console dell'account e un NCC può essere associato a una o più aree di lavoro. I costrutti regionali a livello di account (NCCs) sono utilizzati per gestire la creazione di endpoint privati e l'attivazione del firewall su larga scala.

Un NCC definisce le identità di rete per le risorse di Azure come regole predefinite. Quando un NCC è collegato a un'area di lavoro, il calcolo serverless in tale area di lavoro usa una di queste reti per connettersi alla risorsa di Azure. È possibile consentire queste reti nei firewall delle risorse di Azure. Per i firewall delle risorse Azure che non riguardano l'archiviazione, contattare il team del tuo account per informazioni sull'uso di indirizzi IP NAT stabili.

L'abilitazione del firewall NCC è supportata da warehouse SQL senza server, processi, notebook, pipeline dichiarative di Lakeflow Spark ed endpoint di servizio dei modelli.

È anche possibile limitare l'accesso dell'account di archiviazione dell'area di lavoro alle reti autorizzate, inclusa l'elaborazione serverless. Quando un NCC è collegato, le regole di rete vengono aggiunte automaticamente all'account di archiviazione dell'area di lavoro. Vedere Abilitare il supporto del firewall per l'account di archiviazione dell'area di lavoro.

Per altre informazioni sui controller di rete, vedere Che cos'è una configurazione di connettività di rete(NCC)?.

Implicazioni dei costi dell'accesso all'archiviazione tra aree

Il firewall si applica solo quando le risorse di Azure si trovano nella stessa area dell'area di lavoro di Azure Databricks. Per il traffico tra aree da elaborazione serverless di Azure Databricks (ad esempio, l'area di lavoro si trova nell'area Stati Uniti orientali e l'archiviazione ADLS si trova in Europa occidentale), Azure Databricks instrada il traffico attraverso un servizio gateway NAT di Azure.

Requisiti

- L'area di lavoro deve essere nel piano Premium.

- È necessario essere un amministratore dell'account in Azure Databricks.

- Ogni NCC può essere collegato a un massimo di 50 aree di lavoro.

- Ogni account Azure Databricks può avere fino a 10 controller di rete per ogni area supportata. I controller di rete forniscono blocchi CIDR IP stabili condivisi anziché blocchi IP distinti per ogni configurazione e questi intervalli IP sono specifici dell'area. Per l'elenco delle aree supportate, vedere Aree di Azure Databricks.

- È necessario avere

WRITEaccesso alle regole di rete dell'account di archiviazione di Azure.

Passaggio 1: Creare una configurazione della connessione di rete e copiare gli ID subnet

Databricks consiglia di condividere controller di rete tra aree di lavoro nella stessa business unit e quelle che condividono la stessa area e le stesse proprietà di connettività. Ad esempio, se alcune aree di lavoro usano il firewall di archiviazione e altre aree di lavoro usano l'approccio alternativo del collegamento privato, usare controller di rete separati per tali casi d'uso.

- In qualità di amministratore dell'account, vai alla console dell'account.

- Nella barra laterale fare clic su Sicurezza.

- Fare clic su Configurazioni di connettività di rete.

- Fare clic su Aggiungi configurazione di rete.

- Digita un nome per il NCC.

- Seleziona l'area. Deve corrispondere alla regione dell'area di lavoro.

- Fare clic su Aggiungi.

- Nell'elenco degli NCC, fai clic sul tuo nuovo NCC.

- In Regole predefinite in Identità di rete fare clic su Visualizza tutto.

- Nella finestra di dialogo fare clic sul pulsante Copia subnetti .

Passaggio 2: Collegare un NCC alle aree di lavoro

È possibile collegare un NCC a un massimo di 50 aree di lavoro nella stessa area del NCC.

Per usare l'API per collegare un NCC a un'area di lavoro, consulta l'API Account Workspaces.

- Nella barra laterale della console dell'account fare clic su Aree di lavoro.

- Fare clic sul nome dell'area di lavoro.

- Fare clic su Aggiorna area di lavoro.

- Nel campo Configurazioni di connettività di rete selezionare il NCC. Se non è visibile, verificare di aver selezionato la stessa area sia per l'area di lavoro che per il NCC.

- Fare clic su Aggiorna.

- Attendere 10 minuti affinché le modifiche abbiano effetto.

- Riavviare tutte le risorse di elaborazione serverless in esecuzione nell'area di lavoro.

Se si usa questa funzionalità per connettersi all'account di archiviazione dell'area di lavoro, la configurazione è completata. Le regole di rete vengono aggiunte automaticamente all'account di archiviazione dell'area di lavoro. Per altri account di archiviazione, continuare con il passaggio successivo.

Passaggio 3: Bloccare l'account di archiviazione

Se non è già stato limitato l'accesso all'account di archiviazione di Azure solo alle reti consentite, eseguire questa operazione. Non è necessario eseguire questo passaggio per l'account di archiviazione dell'area di lavoro.

La creazione di un firewall di archiviazione influisce anche sulla connettività dal piano di calcolo classico alle risorse. È anche necessario aggiungere regole di rete per connettersi agli account di archiviazione dalle risorse di calcolo classiche.

- Vai al portale di Azure.

- Vai al tuo account di archiviazione per la fonte dei dati.

- Nella barra di navigazione a sinistra, fare clic su Networking.

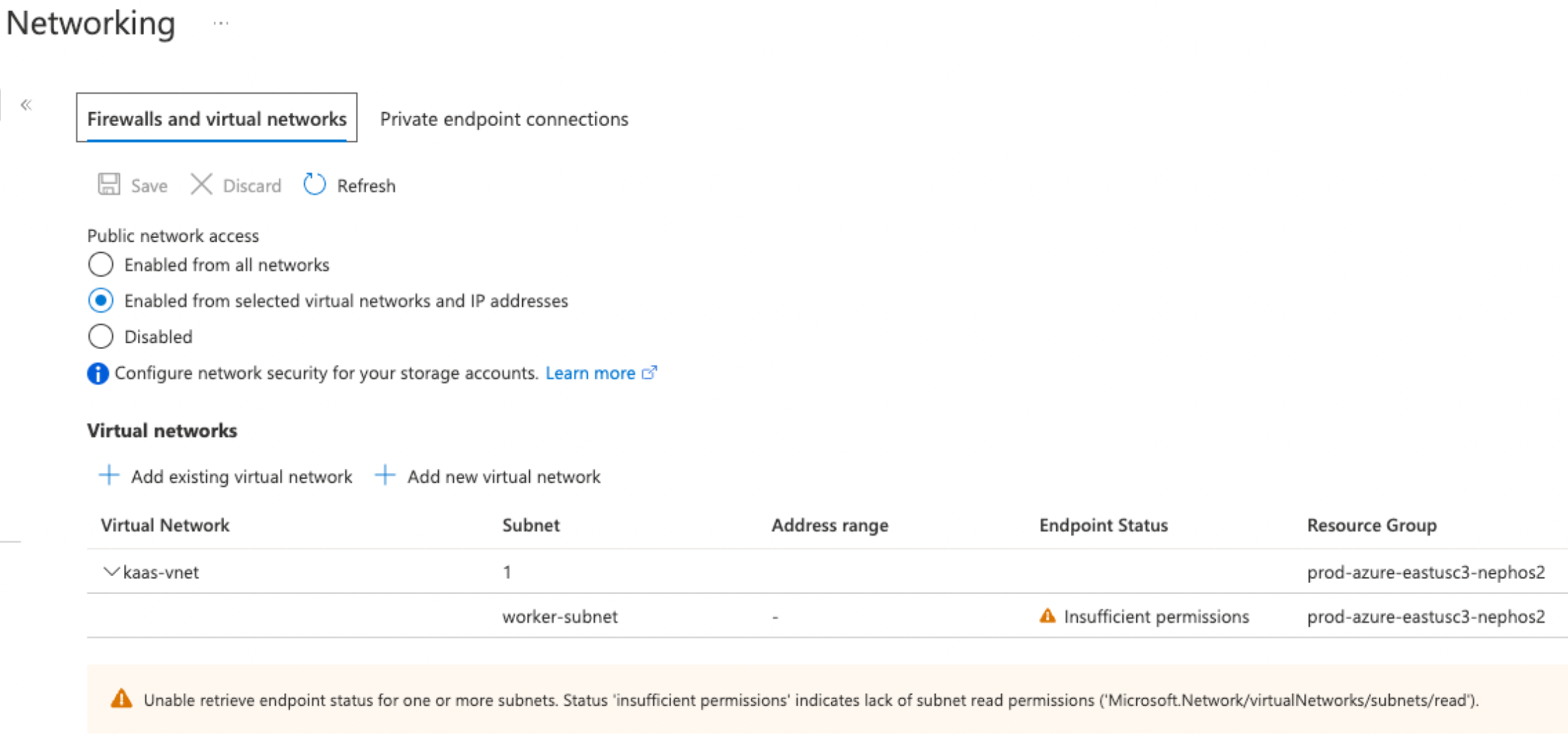

- Nel campo Accesso alla rete pubblica controllare il valore. Per impostazione predefinita, il valore è Abilitato da tutte le reti. Impostare questa opzione su Abilitato da reti virtuali e indirizzi IP selezionati.

Passaggio 4: Aggiungere una regola di rete dell'account di archiviazione di Azure:

Non è necessario eseguire questo passaggio per l'account di archiviazione dell'area di lavoro.

In un editor di testo, copia e incolla lo script seguente, sostituendo i parametri con i valori del tuo account Azure.

# Define parameters $subscription = `<YOUR_SUBSCRIPTION_ID>` # Replace with your Azure subscription ID or name $resourceGroup = `<YOUR_RESOURCE_GROUP>` # Replace with your Azure resource group name $accountName = `<YOUR_STORAGE_ACCOUNT_NAME>` # Replace with your Azure storage account name $subnets = `<SUBNET_NAME_1>` # Replace with your actual subnet names # Add network rules for each subnet foreach ($subnet in $subnets) { az storage account network-rule add --subscription $subscription ` --resource-group $resourceGroup ` --account-name $accountName ` --subnet $subnet }Avviare Azure Cloud Shell.

Nella Azure Cloud Shell, utilizzando un editor, creare un nuovo file che termina con l'estensione

.ps1.vi ncc.ps1Incollare lo script del passaggio 1 nell'editor e quindi premere

Esc, digitare:wqe premereEnter.Esegui il seguente comando per eseguire il tuo script:

./ncc.ps1Dopo aver eseguito tutti i comandi, è possibile usare il portale di Azure per visualizzare l'account di archiviazione e verificare che sia presente una voce nella tabella Reti virtuali che rappresenta la nuova subnet.

Suggerimento

- Quando si aggiungono regole di rete dell'account di archiviazione, usare l'API connettività di rete per recuperare le subnet più recenti.

- Evitare di archiviare le informazioni NCC in locale.

- Ignorare la menzione "Autorizzazioni insufficienti" nella colonna stato dell'endpoint o nell'avviso sotto l'elenco di rete. Indicano solo che non avete l'autorizzazione per leggere le subnet di Azure Databricks, ma ciò non interferisce con la possibilità che quella subnet serverless di Azure Databricks contatti il vostro archivio Azure.

Per verificare che l'account di archiviazione usi queste impostazioni dal portale di Azure, passare a Rete nell'account di archiviazione. Verificare che l'accesso alla rete pubblica sia impostato su Abilitato da reti virtuali selezionate e indirizzi IP e reti consentite sono elencati nella sezione Reti virtuali .

Passaggi successivi

- Gestire le regole dell'endpoint privato: controllare il traffico di rete da e verso gli endpoint privati definendo regole specifiche che consentono o negano le connessioni. Vedere Gestire le regole all'endpoint privato.

- Configurare i criteri di rete: implementare criteri di rete per fornire controlli di sicurezza aggiuntivi e restrizioni di accesso per gli ambienti di calcolo serverless. Vedere Che cos'è il controllo in uscita serverless?.

- Informazioni sui costi di trasferimento e connettività dei dati: informazioni sui costi associati allo spostamento dei dati in ambienti serverless e configurazioni di connettività di rete. Vedere Informazioni sui costi di rete serverless di Databricks.