Visualizzare i log di Protezione DDoS di Azure nell'area di lavoro Log Analytics

I log di diagnostica di protezione DDoS consentono di visualizzare le notifiche di protezione DDoS, i report di mitigazione e i log dei flussi di mitigazione dopo un attacco DDoS. È possibile visualizzare questi log nell'area di lavoro Log Analytics.

In questa esercitazione verranno illustrate le procedure per:

- visualizzare i log di diagnostica di Protezione DDoS di Azure, tra cui notifiche, report di mitigazione e log del flusso di mitigazione.

Prerequisiti

- Un account Azure con una sottoscrizione attiva. Creare un account gratuitamente.

- Protezione rete DDoS deve essere abilitata in una rete virtuale o in Protezione IP DDoS deve essere abilitata in un indirizzo IP pubblico.

- Configurare i log di diagnostica di Protezione DDoS. Per altre informazioni, vedere Configurare i log di diagnostica.

- Simulare un attacco usando uno dei partner di simulazione. Per altre informazioni, vedere Testare con i partner di simulazione.

Visualizzare nell'area di lavoro Log Analytics

Accedere al portale di Azure.

Nella casella di ricerca nella parte superiore del portale immettere l'area di lavoro Log Analytics. Selezionare Area di lavoro Log Analytics nei risultati della ricerca.

Nel pannello Aree di lavoro Log Analytics selezionare l'area di lavoro.

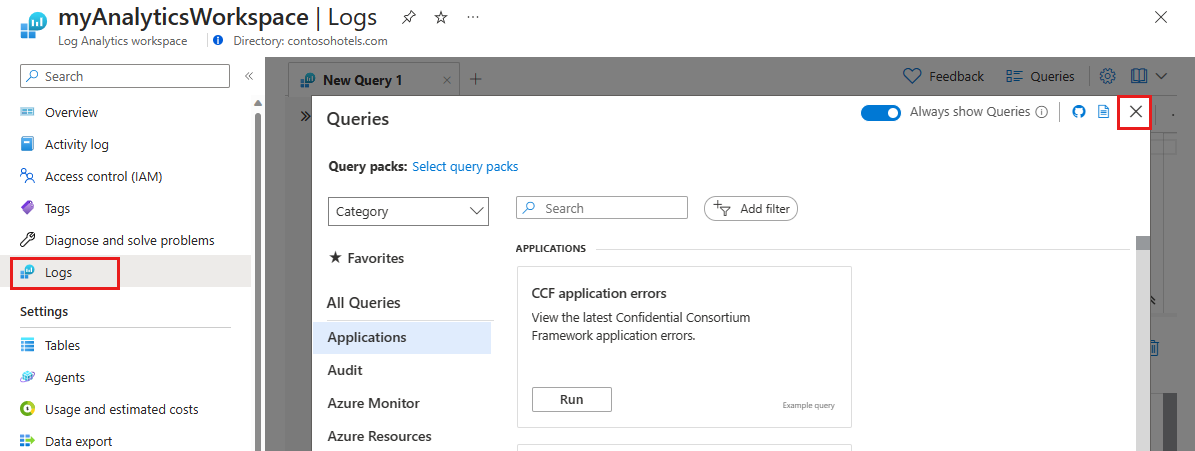

Nella scheda a sinistra selezionare Log. Qui verrà visualizzato Esplora query. Uscire dal riquadro Query per usare la pagina Log .

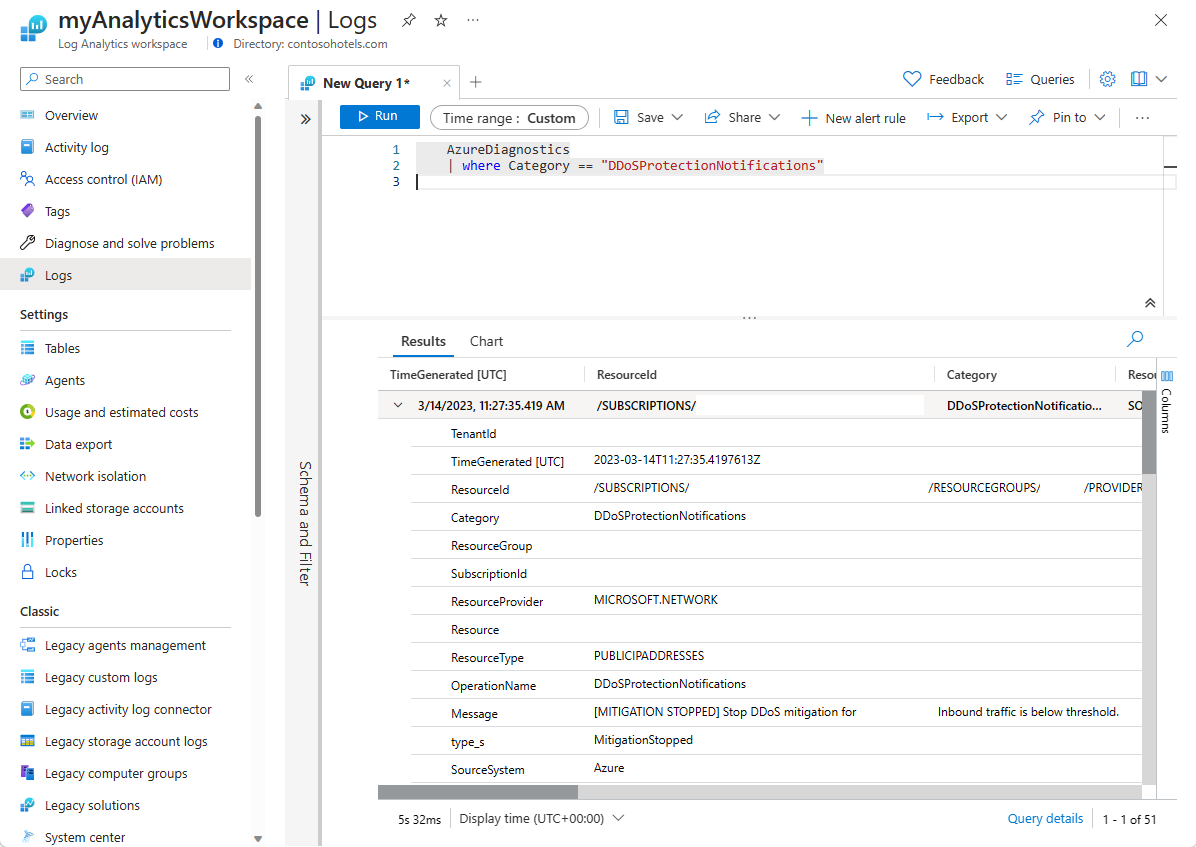

Nella pagina Log digitare nella query e quindi premere Esegui per visualizzare i risultati.

Query di log di esempio

Notifiche di protezione DDoS

Le notifiche notificano ogni volta che una risorsa IP pubblica è in attacco e quando la mitigazione degli attacchi è finita.

AzureDiagnostics

| where Category == "DDoSProtectionNotifications"

La tabella seguente elenca i nomi dei campi e le descrizioni:

| Nome campo | Descrizione |

|---|---|

| TimeGenerated | Data e ora UTC quando è stata creata la notifica. |

| ResourceId | ID risorsa dell'indirizzo IP pubblico. |

| Categoria | Per le notifiche, questa operazione sarà DDoSProtectionNotifications. |

| ResourceGroup | Gruppo di risorse contenente l'indirizzo IP pubblico e la rete virtuale. |

| Subscriptionid | ID sottoscrizione del piano di protezione DDoS. |

| Risorsa | Nome dell'indirizzo IP pubblico. |

| ResourceType | Questo sarà PUBLICIPADDRESSsempre . |

| Nomeoperazione | Per le notifiche, questa operazione sarà DDoSProtectionNotifications. |

| Message | Dettagli dell'attacco. |

| Tipo | Tipo di notifica. I valori possibili includono MitigationStarted. MitigationStopped. |

| PublicIpAddress | Indirizzo IP pubblico. |

Flussi di mitigazione DDoS

I log del flusso di mitigazione degli attacchi consentono di esaminare il traffico eliminato, il traffico inoltrato e altri punti dati interessanti durante un attacco DDoS attivo in tempo quasi reale. È possibile inserire il flusso costante di questi dati in Microsoft Sentinel o nei sistemi SIEM di terze parti tramite hub eventi per il monitoraggio quasi in tempo reale, intraprendere azioni potenziali e rispondere alle esigenze delle operazioni di difesa.

AzureDiagnostics

| where Category == "DDoSMitigationFlowLogs"

La tabella seguente elenca i nomi dei campi e le descrizioni:

| Nome campo | Descrizione |

|---|---|

| TimeGenerated | Data e ora UTC quando è stato creato il log del flusso. |

| ResourceId | ID risorsa dell'indirizzo IP pubblico. |

| Categoria | Per i log di flusso, questo sarà DDoSMitigationFlowLogs. |

| ResourceGroup | Gruppo di risorse contenente l'indirizzo IP pubblico e la rete virtuale. |

| Subscriptionid | ID sottoscrizione del piano di protezione DDoS. |

| Risorsa | Nome dell'indirizzo IP pubblico. |

| ResourceType | Questo sarà PUBLICIPADDRESSsempre . |

| Nomeoperazione | Per i log di flusso, questo sarà DDoSMitigationFlowLogs. |

| Message | Dettagli dell'attacco. |

| SourcePublicIpAddress | Indirizzo IP pubblico del client che genera traffico all'indirizzo IP pubblico. |

| SourcePort | Numero di porta compreso tra 0 e 65535. |

| DestPublicIpAddress | Indirizzo IP pubblico. |

| DestPort | Numero di porta compreso tra 0 e 65535. |

| Protocollo | Tipo di protocollo. I valori possibili includono tcp, , udpother. |

Report di mitigazione DDoS

I report di mitigazione degli attacchi usano i dati del protocollo Netflow, aggregati per fornire informazioni dettagliate sull'attacco alla risorsa. Ogni volta che una risorsa IP pubblica è sotto attacco, la generazione di report verrà avviata contemporaneamente alla mitigazione. Verranno generati un report incrementale ogni 5 minuti e un report post-mitigazione per l'intero periodo della mitigazione. Si tratta di garantire che in un caso in cui l'attacco DDoS continui per un periodo di tempo più lungo, sarà possibile visualizzare lo snapshot più recente del report di mitigazione ogni 5 minuti e un riepilogo completo dopo che la mitigazione degli attacchi è finita.

AzureDiagnostics

| where Category == "DDoSMitigationReports"

La tabella seguente elenca i nomi dei campi e le descrizioni:

| Nome campo | Descrizione |

|---|---|

| TimeGenerated | Data e ora UTC quando è stata creata la notifica. |

| ResourceId | ID risorsa dell'indirizzo IP pubblico. |

| Categoria | Per i report di mitigazione, si tratta di DDoSMitigationReports. |

| ResourceGroup | Gruppo di risorse contenente l'indirizzo IP pubblico e la rete virtuale. |

| Subscriptionid | ID sottoscrizione del piano di protezione DDoS. |

| Risorsa | Nome dell'indirizzo IP pubblico. |

| ResourceType | Questo sarà PUBLICIPADDRESSsempre . |

| Nomeoperazione | Per i report di mitigazione, si tratta di DDoSMitigationReports. |

| ReportType | I valori possibili sono Incremental e PostMitigation. |

| MitigazionePeriodStart | Data e ora utc all'avvio della mitigazione. |

| MitigazionePeriodEnd | Data e ora utc al termine della mitigazione. |

| IPAddress | Indirizzo IP pubblico. |

| AttacchiVector | Riduzione dei tipi di attacco. Le chiavi includono TCP SYN flood, , TCP floodUDP flood, UDP reflectione Other packet flood. |

| TrafficOverview | Riduzione del traffico di attacco. Le chiavi includono Total packets, Total TCP packetsTotal UDP packetsTotal TCP packets droppedTotal UDP packets droppedTotal packets droppedTotal Other packetse .Total Other packets dropped |

| Protocolli | Suddivisione dei protocolli inclusi. Le chiavi includono TCP, UDPe Other. |

| DropReasons | Analisi delle cause dei pacchetti eliminati. Le chiavi includono Protocol violation invalid TCP. syn Protocol violation invalid TCP, Protocol violation invalid UDP, UDP reflection, TCP rate limit exceeded, UDP rate limit exceeded, Destination limit exceeded, Other packet flood Rate limit exceeded e Packet was forwarded to service. Le violazioni del protocollo non sono valide per motivi di rilascio fanno riferimento a pacchetti non validi. |

| TopSourceCountries | Suddivisione dei primi 10 paesi di origine nel traffico in ingresso. |

| TopSourceCountriesForDroppedPackets | Analisi dei primi 10 paesi di origine per il traffico di attacco limitato. |

| TopSourceASNs | Analisi delle prime 10 origini dei numeri di sistema autonomi (ASN) del traffico in ingresso. |

| SourceContinents | Analisi del continente di origine per il traffico in ingresso. |

| Tipo | Tipo di notifica. I valori possibili includono MitigationStarted. MitigationStopped. |

Passaggi successivi

In questa esercitazione si è appreso come visualizzare i log di diagnostica di protezione DDoS in un'area di lavoro Log Analytics. Per altre informazioni sui passaggi consigliati da eseguire quando si riceve un attacco DDoS, vedere questi passaggi successivi.

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per