Esercitazione: Test di simulazione della protezione DDoS di Azure

È consigliabile testare i presupposti relativi al modo in cui i servizi rispondono a un attacco eseguendo simulazioni periodiche. Durante il test, verificare che i servizi o le applicazioni continuino a funzionare come previsto e che non ci siano interruzioni nell'esperienza dell'utente finale. Identificare le lacune sia dal punto di vista tecnologico che da quello dei processi e integrarle nella strategia di risposta DDoS. È consigliabile eseguire tali test in ambienti di staging o in ore non di punta per ridurre al minimo l'impatto sull'ambiente di produzione.

Le simulazioni consentono di:

- Convalidare il modo in cui Protezione DDoS di Azure contribuisce a proteggere le risorse di Azure dagli attacchi DDoS.

- Ottimizzare il processo di risposta agli eventi imprevisti durante un attacco DDoS.

- Documentare la conformità DDoS.

- Eseguire il training dei team di sicurezza di rete.

Criteri di test di simulazione DDoS di Azure

È possibile simulare solo gli attacchi usando i partner di test approvati:

- BreakingPoint Cloud: generatore di traffico self-service in cui è possibile generare traffico contro endpoint pubblici con Protezione DDoS abilitata per le simulazioni.

- MazeBolt:La piattaforma RADAR™ identifica continuamente e consente l'eliminazione delle vulnerabilità DDoS, in modo proattivo e senza interruzioni per le operazioni aziendali.

- Red Button: team dedicato di esperti con cui collaborare per simulare scenari di attacco DDoS reali in un ambiente controllato.

- RedDevice: un provider di test DDoS self-service o guidato con controllo in tempo reale.

Gli ambienti di simulazione dei partner di test vengono creati all'interno di Azure. È possibile simulare solo gli indirizzi IP pubblici ospitati in Azure che appartengono a una sottoscrizione di Azure personalizzata, che verranno convalidati dai partner prima del test. Inoltre, questi indirizzi IP pubblici di destinazione devono essere protetti in Protezione DDoS di Azure. Il test di simulazione consente di valutare lo stato corrente di idoneità, identificare le lacune nelle procedure di risposta agli eventi imprevisti e guidare l'utente nello sviluppo di una strategia di risposta DDoS appropriata.

Nota

BreakingPoint Cloud e Red Button sono disponibili solo per il cloud pubblico.

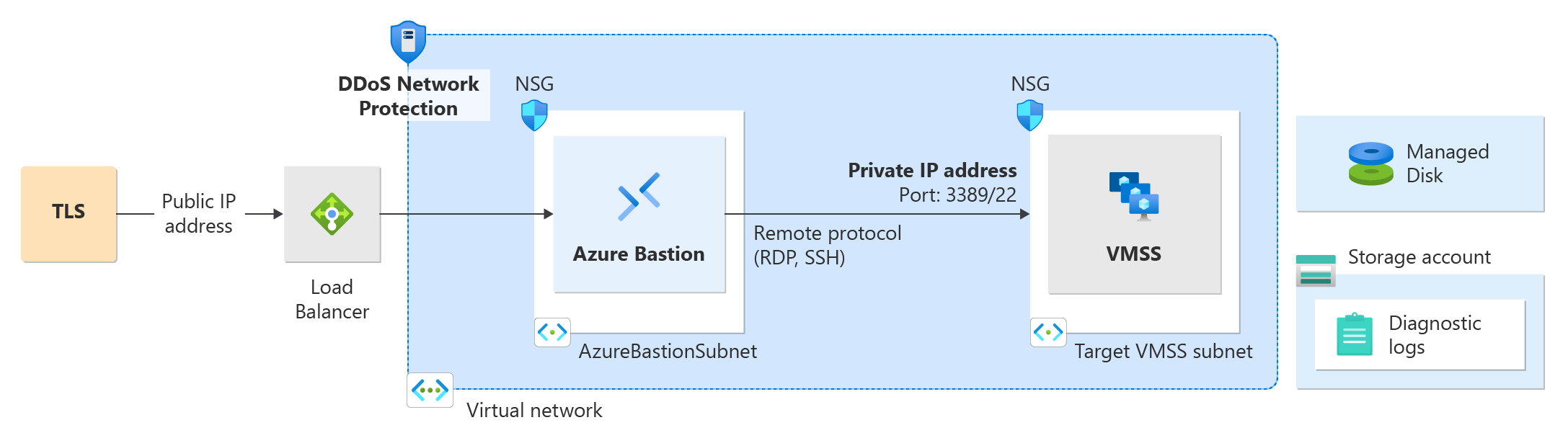

Per questa esercitazione si creerà un ambiente di test che include:

- Un piano di protezione DDoS

- Una rete virtuale

- Un host Azure Bastion

- Un servizio di bilanciamento del carico

- Due macchine virtuali

Verranno quindi configurati i log di diagnostica e gli avvisi per monitorare gli attacchi e i modelli di traffico. Infine, si configurerà una simulazione di attacchi DDoS usando uno dei partner di test approvati.

Prerequisiti

- Un account Azure con una sottoscrizione attiva.

- Per usare la registrazione diagnostica, è prima necessario creare un'area di lavoro Log Analytics con le impostazioni di diagnostica abilitate.

- Per questa esercitazione è necessario distribuire un servizio di bilanciamento del carico, un indirizzo IP pubblico, Bastion e due macchine virtuali. Per altre informazioni, vedere Distribuire Load Balancer con protezione DDoS. È possibile ignorare il passaggio Gateway NAT nell'esercitazione Distribuire Load Balancer con Protezione DDoS.

Configurare metriche e avvisi di Protezione DDoS

In questa esercitazione verranno configurate le metriche e gli avvisi di Protezione DDoS per monitorare gli attacchi e i modelli di traffico.

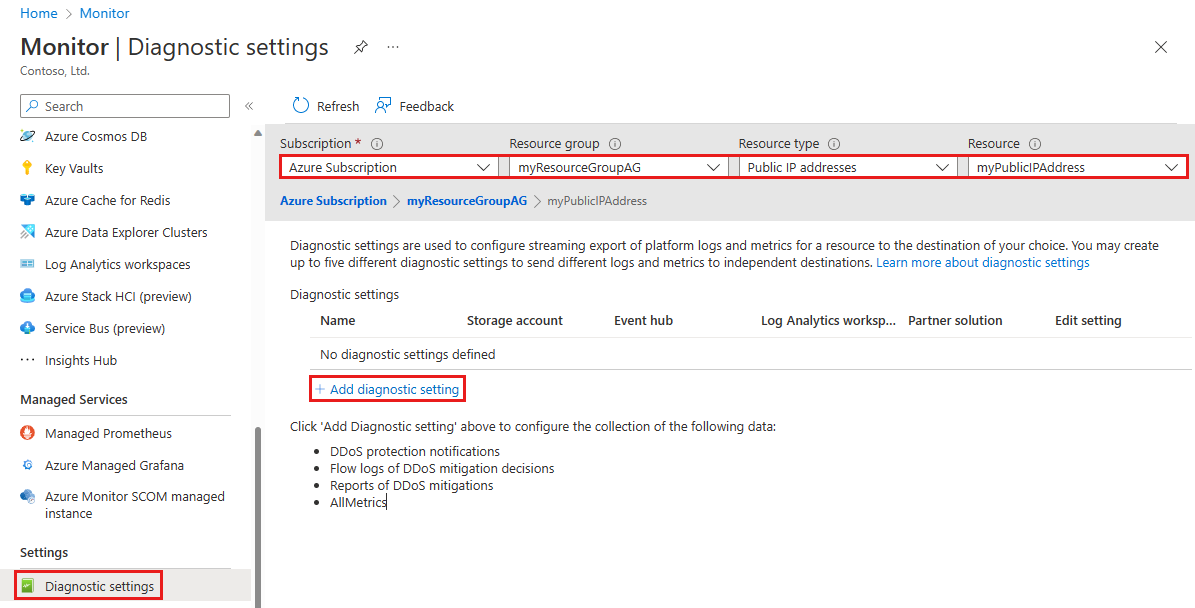

Configurare i log di diagnostica

Accedere al portale di Azure.

Nella casella di ricerca nella parte superiore del portale immettere Monitoraggio. Selezionare Monitoraggio nei risultati della ricerca.

Selezionare Diagnostica Impostazioni in Impostazioni nel riquadro sinistro e quindi selezionare le informazioni seguenti nella pagina Impostazioni di diagnostica. Selezionare quindi Aggiungi impostazione di diagnostica.

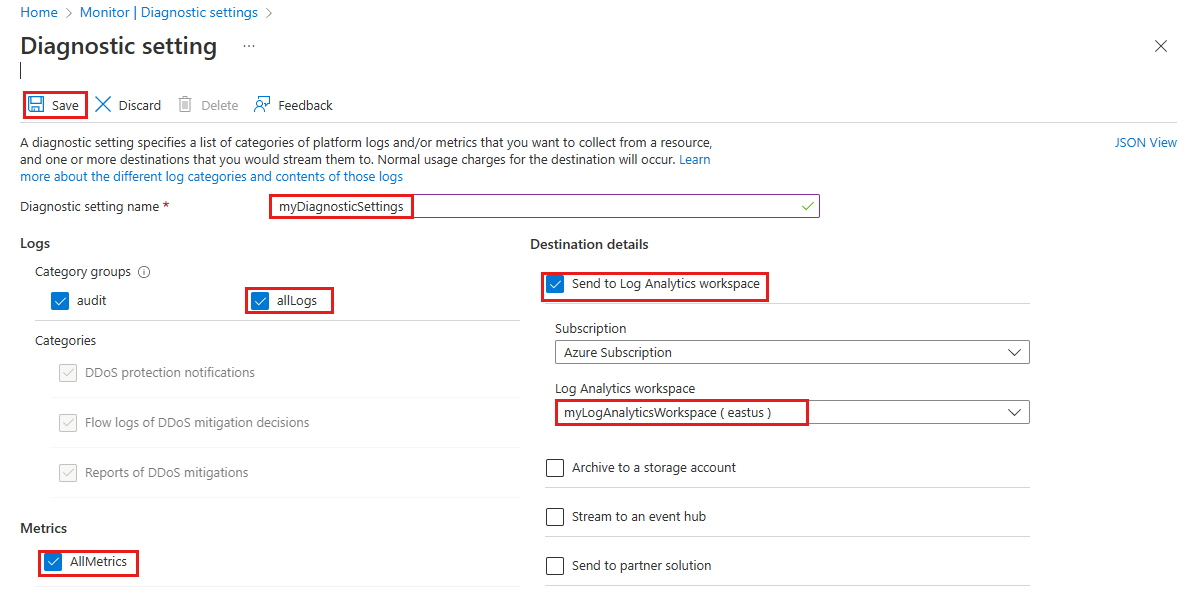

Impostazione Valore Subscription Selezionare la sottoscrizione che contiene l'indirizzo IP pubblico da registrare. Gruppo di risorse Selezionare il gruppo di risorse che contiene l'indirizzo IP pubblico da registrare. Tipo di risorsa Selezionare Indirizzi IP pubblici. Conto risorse Selezionare l'indirizzo IP pubblico specifico per cui registrare le metriche. Nella pagina Impostazioni di diagnostica, in Dettagli destinazione selezionare Invia all'area di lavoro Log Analytics, quindi immettere le informazioni seguenti e quindi selezionare Salva.

Impostazione Valore Nome impostazioni di diagnostica Immettere myDiagnostic Impostazioni. Registri Selezionare allLogs. Metriche Selezionare AllMetrics. Dettagli destinazione Selezionare Invia all'area di lavoro Log Analytics. Abbonamento Seleziona la tua sottoscrizione di Azure. Area di lavoro Log Analytics Selezionare myLogAnalyticsWorkspace.

Configurare avvisi per le metriche

Accedere al portale di Azure.

Nella casella di ricerca nella parte superiore del portale immettere Avvisi. Selezionare Avvisi nei risultati della ricerca.

Selezionare + Crea sulla barra di spostamento e quindi selezionare Regola di avviso.

Nella pagina Crea una regola di avviso selezionare + Selezionare l'ambito e quindi selezionare le informazioni seguenti nella pagina Selezionare una risorsa .

Impostazione Valore Filtra per sottoscrizione Selezionare la sottoscrizione che contiene l'indirizzo IP pubblico da registrare. Filtra per tipo di risorsa Selezionare Indirizzi IP pubblici. Conto risorse Selezionare l'indirizzo IP pubblico specifico per cui registrare le metriche. Selezionare Fine e quindi Avanti : Condizione.

Nella pagina Condizione selezionare + Aggiungi condizione, quindi nella casella di ricerca Cerca per nome segnale cercare e selezionare In Attacco DDoS o meno.

Nella pagina Crea una regola di avviso immettere o selezionare le informazioni seguenti.

Impostazione Valore Threshold Lasciare il valore predefinito. Tipo di aggregazione Lasciare il valore predefinito. Operatore Selezionare Maggiore o uguale a. Unità Lasciare il valore predefinito. Valore soglia Immettere 1. Per la metrica Under DDoS attack (Sotto attacco DDoS) significa che 0 indica che non si è sotto attacco mentre 1 significa che si è sotto attacco. Selezionare Avanti: Azioni e quindi + Crea gruppo di azioni.

Creare gruppo di azioni

Nella pagina Crea gruppo di azioni immettere le informazioni seguenti, quindi selezionare Avanti: Notifiche.

Impostazione Valore Subscription Selezionare la sottoscrizione di Azure che contiene l'indirizzo IP pubblico che si vuole registrare. Gruppo di risorse Selezionare il gruppo di risorse. Paese Lasciare il valore predefinito. Gruppo di azioni Immettere myDDoSAlertsActionGroup. Nome visualizzato Immettere myDDoSAlerts. Nella scheda Notifiche, in Tipo di notifica, selezionare Messaggio di posta elettronica/SMS/Push/Voce. In Nome immettere myUnderAttackEmailAlert.

Nella pagina Messaggio di posta elettronica/SMS/Push/Voce selezionare la casella di controllo Posta elettronica e quindi immettere il messaggio di posta elettronica richiesto. Seleziona OK.

Selezionare Rivedi e crea e quindi Crea.

Continuare a configurare gli avvisi tramite il portale

Selezionare Avanti: Dettagli.

Nella scheda Dettagli, in Dettagli regola di avviso immettere le informazioni seguenti.

Impostazione Valore Gravità Selezionare 2 - Avviso. Nome regola di avviso Immettere myDDoSAlert. Selezionare Rivedi e crea e quindi crea dopo il passaggio della convalida.

Configurare una simulazione di attacchi DDoS

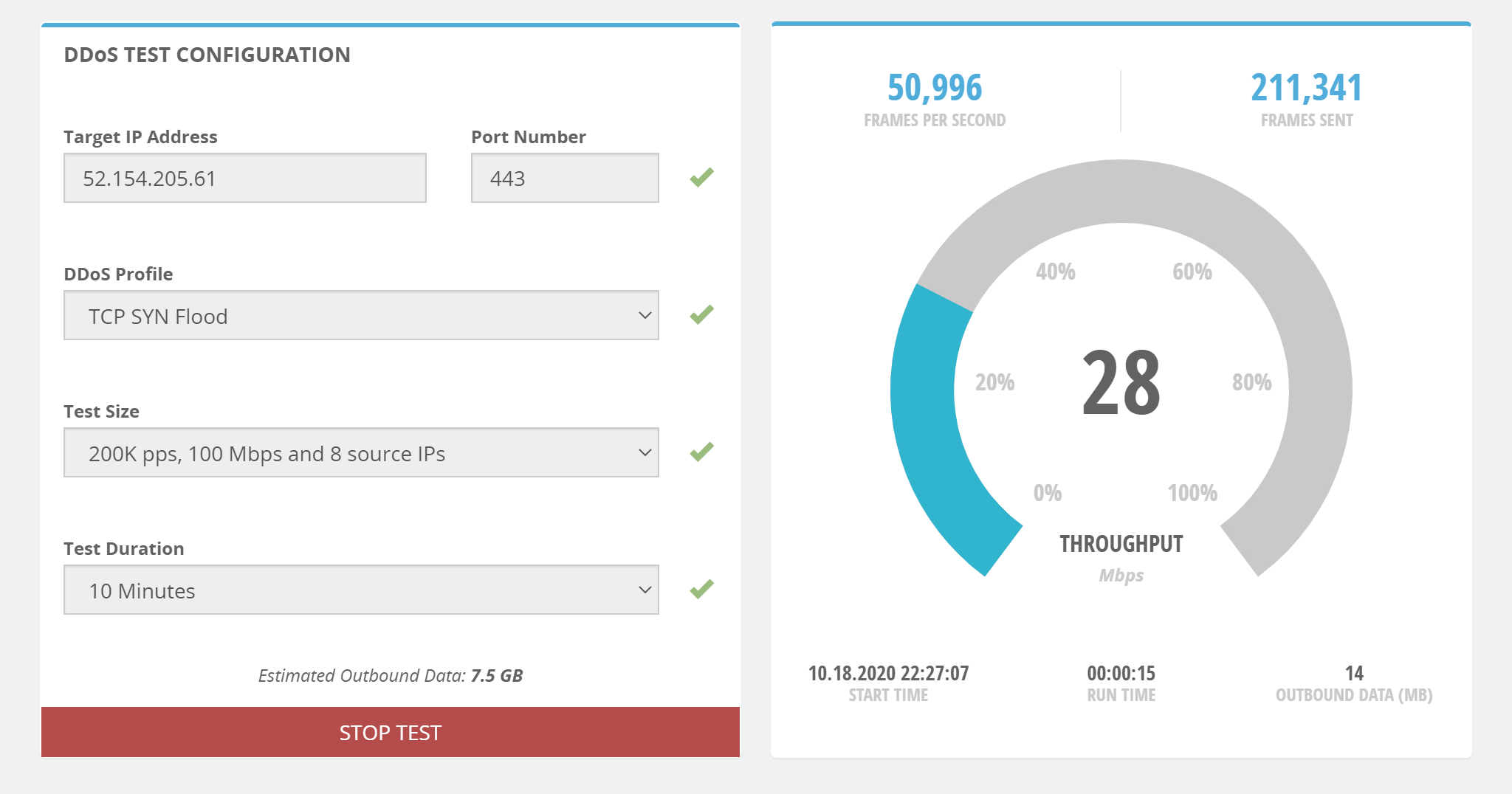

BreakingPoint Cloud

BreakingPoint Cloud è un generatore di traffico self-service in cui è possibile generare traffico sugli endpoint pubblici abilitati per protezione DDoS per le simulazioni.

BreakingPoint Cloud offre:

- Un'interfaccia utente semplificata e un'esperienza predefinita.

- Modello con pagamento in base al consumo.

- I profili di ridimensionamento e durata dei test DDoS predefiniti consentono convalide più sicure eliminando il potenziale di errori di configurazione.

- Un account di valutazione gratuito.

Nota

Per BreakingPoint Cloud, è prima necessario creare un account BreakingPoint Cloud.

Valori di attacco di esempio:

| Impostazione | Valore |

|---|---|

| Indirizzo IP di destinazione | Immettere uno degli indirizzi IP pubblici da testare. |

| Numero porta | Immettere 443. |

| Profilo DDoS | I valori possibili includono DNS Flood, SSDP FloodNTPv2 Flood, TCP SYN Flood, UDP 64B Flood, UDP 128B Flood, UDP 256B Flood, UDP 1024B Flood. UDP 1514B FloodUDP MemcachedUDP 512B FloodUDP Fragmentation |

| Dimensioni test | I valori possibili includono 100K pps, 50 Mbps and 4 source IPs, 200K pps, 100 Mbps and 8 source IPs, 400K pps, 200Mbps and 16 source IPs, 800K pps, 400 Mbps and 32 source IPs. |

| Durata test | I valori possibili includono 10 Minutes, 15 Minutes, 20 Minutes25 Minutes, , 30 Minutes. |

Nota

- Per altre informazioni sull'uso di BreakingPoint Cloud con l'ambiente Azure, vedere questo blog di BreakingPoint Cloud.

- Per una dimostrazione video sull'uso di BreakingPoint Cloud, vedere DDoS Attack Simulation.For a video demo of utilizing BreakingPoint Cloud, see DDoS Attack Simulation.

Pulsante rosso

La suite di servizi DDoS Testing di Red Button include tre fasi:

- Sessione di pianificazione: gli esperti di Red Button si incontrano con il team per comprendere l'architettura di rete, assemblare i dettagli tecnici e definire obiettivi chiari e pianificazioni di test. Sono inclusi la pianificazione dell'ambito e degli obiettivi di test DDoS, dei vettori di attacco e dei tassi di attacco. Lo sforzo di pianificazione congiunta è dettagliato in un documento di piano di test.

- Attacco DDoS controllato: in base agli obiettivi definiti, il team di Pulsante rosso avvia una combinazione di attacchi DDoS a più vettori. Il test dura in genere da tre a sei ore. Gli attacchi vengono eseguiti in modo sicuro usando server dedicati e vengono controllati e monitorati tramite la console di gestione di Red Button.

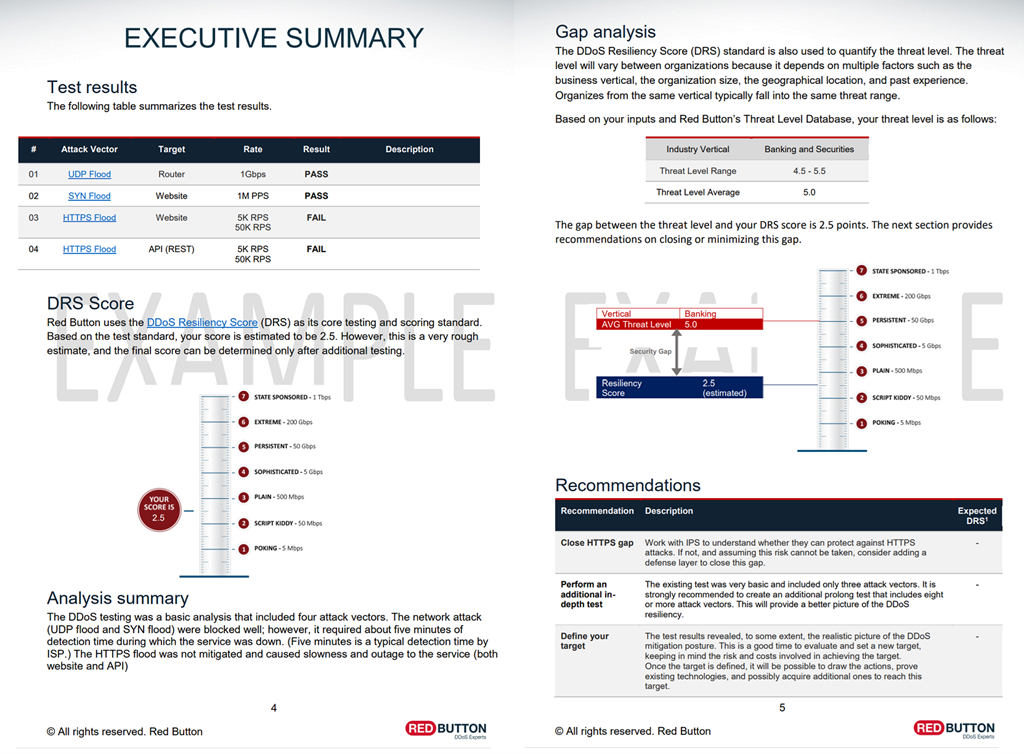

- Riepilogo e raccomandazioni: il team del pulsante rosso fornisce un report di test DDoS scritto che delinea l'efficacia della mitigazione DDoS. Il report include un riepilogo esecutivo dei risultati dei test, un log completo della simulazione, un elenco di vulnerabilità all'interno dell'infrastruttura e consigli su come correggerli.

Di seguito è riportato un esempio di report di test DDoS dal pulsante rosso:

Inoltre, Red Button offre due altre suite di servizi, DDoS 360 e DDoS Incident Response, che possono integrare la suite di servizi DDoS Testing.

Redwolf

Red Carpet offre un sistema di test facile da usare che è self-service o guidato da esperti RedRoute. Il sistema di test Red Carpet consente ai clienti di configurare vettori di attacco. I clienti possono specificare dimensioni di attacco con controllo in tempo reale sulle impostazioni per simulare scenari di attacco DDoS reali in un ambiente controllato.

La suite di servizi di test DDoS di RedDevice include:

- Vettori di attacco: attacchi cloud univoci progettati da RedDevice. Per altre informazioni sui vettori di attacco Red Wolf, vedere Dettagli tecnici.

- Servizio guidato: sfruttare il team di RedDevice per eseguire i test. Per altre informazioni sul servizio guidato di Red Wolf, vedere Servizio guidato.

- Self-service: sfruttare RedWol per eseguire i test manualmente. Per altre informazioni sul self-service di Red Wolf, vedere Self-service.

MazeBolt

La piattaforma RADAR™ identifica e abilita continuamente l'eliminazione delle vulnerabilità DDoS, in modo proattivo e senza interruzioni per le operazioni aziendali.

Passaggi successivi

Per visualizzare le metriche di attacco e gli avvisi dopo un attacco, continuare con queste esercitazioni successive.