Esaminare i consigli per la protezione avanzata

Attenzione

Questo articolo fa riferimento a CentOS, una distribuzione Linux che ha raggiunto lo stato EOL (End of Life, fine del ciclo di vita) il 30 giugno 2024. Valutare le proprie esigenze e pianificare di conseguenza. Per ulteriori informazioni, consultare la Guida alla fine del ciclo di vita di CentOS.

Nota

Poiché l'agente di Log Analytics (noto anche come MMA) è impostato su ritiro in agosto 2024, tutte le funzionalità di Defender per server che attualmente dipendono da esso, incluse quelle descritte in questa pagina, saranno disponibili tramite l'integrazione di Microsoft Defender per endpoint o analisi senza agente, prima della data di ritiro. Per altre informazioni sulla roadmap per ognuna delle funzionalità attualmente basate sull'agente di Log Analytics, vedere questo annuncio.

Per ridurre la superficie di attacco di un computer ed evitare rischi noti, è importante configurare il sistema operativo nel modo più sicuro possibile.

Il benchmark della sicurezza del cloud Microsoft offre indicazioni per la protezione avanzata del sistema operativo, che ha portato a documenti di base per la sicurezza per Windows e Linux.

Usare le raccomandazioni sulla sicurezza descritte in questo articolo per valutare i computer nell'ambiente e:

- Identificare le lacune nelle configurazioni di sicurezza

- Informazioni su come correggere tali lacune

Disponibilità

| Aspetto | Dettagli |

|---|---|

| Stato della versione: | Anteprima Le condizioni aggiuntive per l'anteprima di Azure includono termini legali aggiuntivi che si applicano a funzionalità di Azure in versione beta, anteprima o diversamente non ancora disponibili a livello generale. |

| Prezzi: | Gratuito |

| Prerequisiti: | I computer devono (1) essere membri di un gruppo di lavoro, (2) hanno l'estensione Configurazione guest, (3) hanno un'identità gestita assegnata dal sistema e (4) eseguire un sistema operativo supportato: • Windows Server 2012, 2012r2, 2016 o 2019 • Ubuntu 14.04, 16.04, 17.04, 18.04 o 20.04 • Debian 7, 8, 9 o 10 • CentOS 7 o 8 ha raggiunto il periodo EOL il 30 giugno 2024. Per altre informazioni, vedere le Linee guida per la fine del ciclo di vita di CentOS. • Red Hat Enterprise Linux (RHEL) 7 o 8 • Oracle Linux 7 o 8 • SUSE Linux Enterprise Server 12 |

| Autorizzazioni e ruoli obbligatori: | Per installare l'estensione Configurazione guest e i relativi prerequisiti, è necessaria l'autorizzazione di scrittura nei computer pertinenti. Per visualizzare le raccomandazioni ed esplorare i dati di base del sistema operativo, è necessaria l'autorizzazione di lettura a livello di sottoscrizione. |

| Cloud: |

Quali sono le raccomandazioni per la protezione avanzata?

Microsoft Defender for Cloud include due raccomandazioni che controllano se la configurazione dei computer Windows e Linux nell'ambiente soddisfa le configurazioni della baseline di sicurezza di Azure:

- Per computer Windows, Le vulnerabilità nella configurazione di sicurezza nei computer Windows devono essere risolte (con tecnologia Configurazione guest) confronta la configurazione con la baseline di sicurezza di Windows.

- Per computer Linux, Le vulnerabilità nella configurazione di sicurezza nei computer Linux devono essere risolte (con tecnologia Configurazione guest) confronta la configurazione con la baseline di sicurezza di Linux.

Queste raccomandazioni usano la funzionalità di configurazione guest di Criteri di Azure per confrontare la configurazione del sistema operativo di un computer con la linea di base definita nella benchmark della sicurezza cloud Microsoft.

Confrontare i computer nelle sottoscrizioni con le baseline di sicurezza del sistema operativo

Per confrontare i computer con le baseline di sicurezza del sistema operativo:

Dalle pagine del portale di Defender for Cloud aprire la pagina Raccomandazioni.

Selezionare la raccomandazione pertinente:

- Per computer Windows, Le vulnerabilità nella configurazione di sicurezza nei computer Windows devono essere risolte (con tecnologia Configurazione guest)

- Per computer Linux, Le vulnerabilità nella configurazione di sicurezza nei computer Linux devono essere risolte (con tecnologia Configurazione guest)

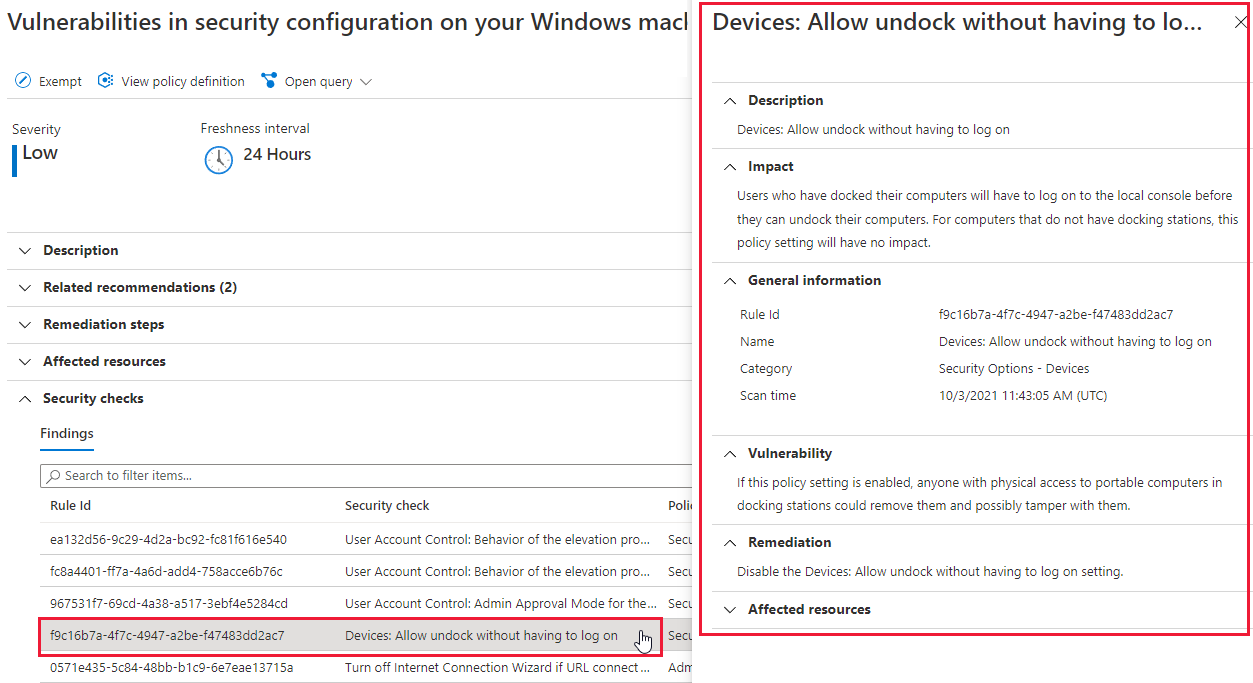

Nella pagina dei dettagli della raccomandazione è possibile visualizzare:

- Risorse interessate.

- Controlli di sicurezza specifici non riusciti.

Per altre informazioni su una ricerca specifica, selezionarla.

Altre possibilità di indagine:

- Per visualizzare l'elenco dei computer valutati, aprire Risorse interessate.

- Per visualizzare l'elenco dei risultati per un computer, selezionare un computer nella scheda Risorse non integre. Verrà aperta una pagina che elenca solo i risultati per il computer.

Passaggi successivi

In questo documento si è appreso come usare le raccomandazioni di configurazione guest di Defender for Cloud per confrontare la protezione avanzata del sistema operativo con la baseline di sicurezza di Azure.

Per altre informazioni su queste impostazioni di configurazione, vedere:

- Baseline di sicurezza di Windows

- Baseline di sicurezza di Linux

- Microsoft Cloud Security Benchmark

- Vedere domande comuni su Defender per server.

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per