Abilitare la gestione del comportamento di sicurezza dei dati

Questo articolo descrive come abilitare la gestione del comportamento di sicurezza dei dati in Microsoft Defender per il cloud.

Prima di iniziare

- Prima di abilitare la gestione del comportamento di sicurezza dei dati, esaminare il supporto e i prerequisiti.

- Quando si abilita Defender CSPM o Defender per i piani di Archiviazione, l'estensione di individuazione dei dati sensibili viene abilitata automaticamente. È possibile disabilitare questa impostazione se non si vuole usare la gestione del comportamento di sicurezza dei dati, ma è consigliabile usare la funzionalità per ottenere il massimo valore da Defender per il cloud.

- I dati sensibili vengono identificati in base alle impostazioni di riservatezza dei dati in Defender per il cloud. È possibile personalizzare le impostazioni di riservatezza dei dati per identificare i dati che l'organizzazione considera sensibili.

- Sono necessarie fino a 24 ore per visualizzare i risultati di una prima individuazione dopo aver abilitato la funzionalità.

Abilitare in Defender CSPM (Azure)

Seguire questa procedura per abilitare la gestione del comportamento di sicurezza dei dati. Non dimenticare di esaminare le autorizzazioni necessarie prima di iniziare.

Passare alle impostazioni di Microsoft Defender per il cloud> Environment.

Selezionare la sottoscrizione Azure interessata.

Per il piano CSPM di Defender selezionare lo stato Sì .

Se Defender CSPM è già attivo, selezionare Impostazioni nella colonna Monitoraggio copertura del piano CSPM di Defender e assicurarsi che il componente Individuazione dati sensibili sia impostato su Sì.

Quando l'individuazione dei dati sensibili è attivata in Defender CSPM, incorporerà automaticamente il supporto per i tipi di risorse aggiuntivi man mano che si espande l'intervallo di tipi di risorse supportati.

Abilitare in Defender CSPM (AWS)

Prima di iniziare

- Non dimenticare di: esaminare i requisiti per l'individuazione di AWS e le autorizzazioni necessarie.

- Verificare che non siano presenti criteri che bloccano la connessione ai bucket Amazon S3.

- Per le istanze di Servizi Desktop remoto: la crittografia tra account Servizio di gestione delle chiavi è supportata, ma altri criteri per l'accesso Servizio di gestione delle chiavi potrebbero impedire l'accesso.

Abilitare per le risorse AWS

Bucket S3 e istanze di Servizi Desktop remoto

- Abilitare il comportamento di sicurezza dei dati come descritto in precedenza

- Procedere con le istruzioni per scaricare il modello CloudFormation ed eseguirlo in AWS.

L'individuazione automatica dei bucket S3 nell'account AWS viene avviata automaticamente.

Per i bucket S3, lo scanner Defender per il cloud viene eseguito nell'account AWS e si connette ai bucket S3.

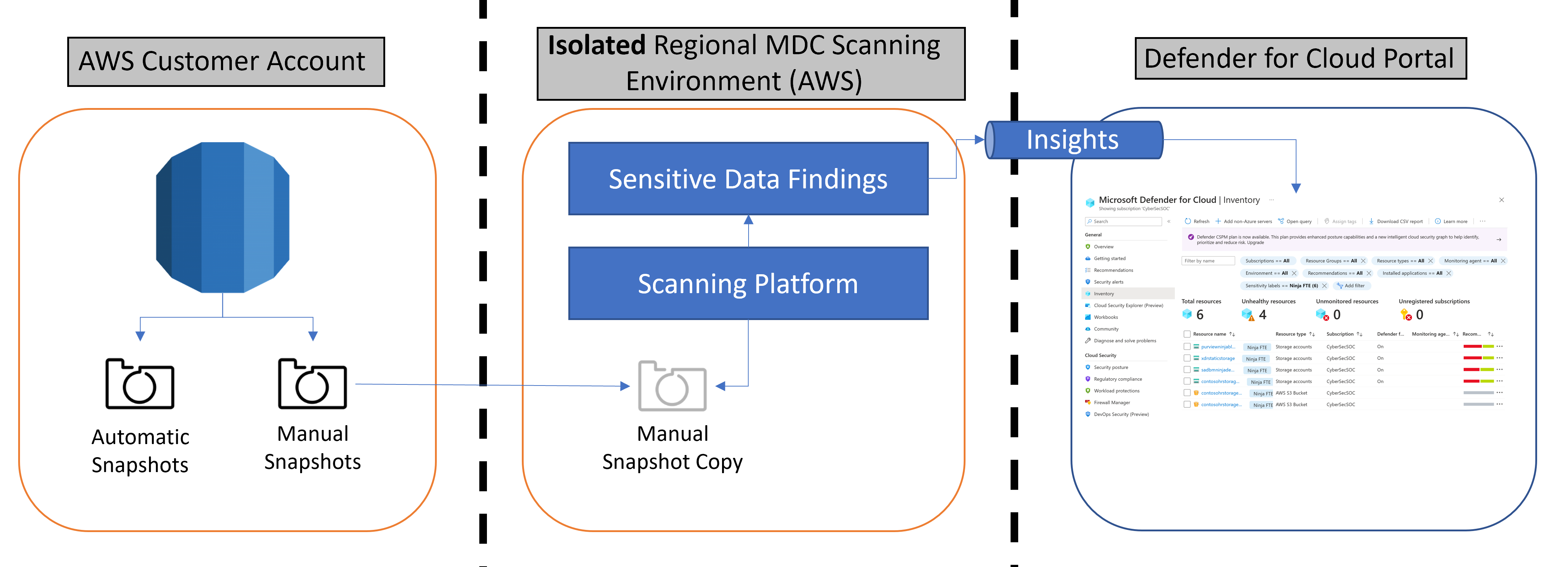

Per le istanze di Servizi Desktop remoto, l'individuazione verrà attivata dopo l'attivazione dell'individuazione dei dati sensibili. Lo scanner creerà lo snapshot automatizzato più recente per un'istanza, creerà uno snapshot manuale all'interno dell'account di origine e lo copierà in un ambiente microsoft isolato all'interno della stessa area.

Lo snapshot viene usato per creare un'istanza dinamica attiva, analizzata e quindi eliminata immediatamente (insieme allo snapshot copiato).

Solo i risultati dell'analisi vengono segnalati dalla piattaforma di analisi.

Verificare la presenza di criteri di blocco S3

Se il processo di abilitazione non funziona a causa di un criterio bloccato, verificare quanto segue:

- Assicurarsi che i criteri del bucket S3 non blocchino la connessione. Nel bucket AWS S3 selezionare il criterio Bucket della scheda > Autorizzazioni. Controllare i dettagli dei criteri per assicurarsi che il servizio scanner Microsoft Defender per il cloud in esecuzione nell'account Microsoft in AWS non sia bloccato.

- Assicurarsi che non siano presenti criteri SCP che bloccano la connessione al bucket S3. Ad esempio, i criteri SCP potrebbero bloccare le chiamate API di lettura all'area AWS in cui è ospitato il bucket S3.

- Verificare che queste chiamate API necessarie siano consentite dai criteri SCP: AssumeRole, GetBucketLocation, GetObject, ListBucket, GetBucketPublicAccessBlock

- Verificare che il criterio SCP consenta le chiamate all'area AWS us-east-1, ovvero l'area predefinita per le chiamate API.

Abilitare il monitoraggio compatibile con i dati in Defender per Archiviazione

Il rilevamento delle minacce ai dati sensibili è abilitato per impostazione predefinita quando il componente di individuazione dei dati sensibili è abilitato nel piano Defender per Archiviazione. Altre informazioni.

Solo Archiviazione di Azure risorse verranno analizzate se il piano CSPM di Defender è disattivato.

Passaggi successivi

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per