Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Quando si controllano le raccomandazioni per la sicurezza in Microsoft Defender per il cloud, in genere si esamina l'elenco delle risorse interessate. Occasionalmente, viene elencata una risorsa che si ritiene non debba essere inclusa. In altri casi, una raccomandazione viene visualizzata in un ambito al quale si ritiene che non appartenga. Ad esempio, una risorsa potrebbe essere corretta da un processo non rilevato da Defender per il Cloud o inappropriata per una sottoscrizione specifica. Può anche accadere che l'organizzazione abbia deciso di accettare i rischi correlati a una risorsa o a una raccomandazione specifica.

In questi casi, è possibile creare un'esenzione per:

Esentare una risorsa in modo da assicurarsi che non venga elencata tra le risorse non integre in futuro e non influisca sul punteggio di sicurezza. Tale risorsa verrà elencata come non applicabile e il motivo verrà visualizzato come "esente" con la giustificazione specifica selezionata.

Esentare una sottoscrizione o un gruppo di gestione in modo da assicurarsi che la raccomandazione non influisca sul punteggio di sicurezza e non venga visualizzata per la sottoscrizione o il gruppo di gestione in futuro. Questa opzione si riferisce alle risorse esistenti e a quelle che verranno create in futuro. La raccomandazione verrà contrassegnata con la giustificazione specifica scelta per l'ambito selezionato.

Per l'ambito necessario, è possibile creare una regola di esenzione per:

- Contrassegnare una raccomandazione specifica come "mitigata" o "rischio accettato" per una o più sottoscrizioni o per un intero gruppo di gestione.

- Contrassegnare una o più risorse come "mitigate" o "rischio accettato" per una raccomandazione specifica.

Prima di iniziare

Questa funzionalità è in anteprima. Le condizioni aggiuntive per l'anteprima di Azure includono termini legali aggiuntivi che si applicano a funzionalità di Azure in versione beta, anteprima o diversamente non ancora disponibili a livello generale. Si tratta di una funzionalità Premium di Criteri di Azure offerta senza costi aggiuntivi per i clienti che hanno abilitato le funzionalità di sicurezza avanzate di Microsoft Defender per il Cloud. Per gli altri utenti, gli addebiti potrebbero essere applicati in futuro.

Per effettuare esenzioni sono necessarie le autorizzazioni seguenti:

-

Proprietario o Amministratore della sicurezza per creare un'esenzione.

- Per creare una regola, sono necessarie le autorizzazioni per modificare i criteri in Criteri di Azure. Ulteriori informazioni.

-

Proprietario o Amministratore della sicurezza per creare un'esenzione.

È possibile creare esenzioni per le raccomandazioni incluse nello standard del benchmark di sicurezza del cloud di Microsoft predefinito in Defender per il Cloud o in uno qualsiasi degli standard per le normative forniti.

Annotazioni

L'esenzione di Defender per il Cloud si basa sull'iniziativa Microsoft Cloud Security Benchmark (MCSB) per valutare e recuperare lo stato di conformità delle risorse nel portale di Defender per il Cloud. Se MCSB non è disponibile, il portale funzionerà parzialmente e alcune risorse potrebbero non essere visualizzate.

Alcune raccomandazioni incluse nel benchmark di sicurezza del cloud di Microsoft non supportano le esenzioni. Un elenco di tali raccomandazioni è disponibile qui

Le raccomandazioni incluse in più iniziative dei criteri devono essere tutte esentate

Non è possibile esentare raccomandazioni personalizzate.

Se una raccomandazione è disabilitata, tutte le relative sotto-raccomandazioni vengono esentate.

Oltre all'uso del portale, è possibile creare esenzioni tramite l'API di Criteri di Azure. Per altre informazioni, vedere Struttura di esenzione di Criteri di Azure.

Quando si esegue un'esenzione a livello di gruppo di gestione, assicurarsi che il provider di risorse di sicurezza di Windows Azure disponga delle autorizzazioni necessarie assegnandogli il ruolo Lettore sul gruppo di gestione. Questa operazione viene eseguita allo stesso modo della concessione delle autorizzazioni utente.

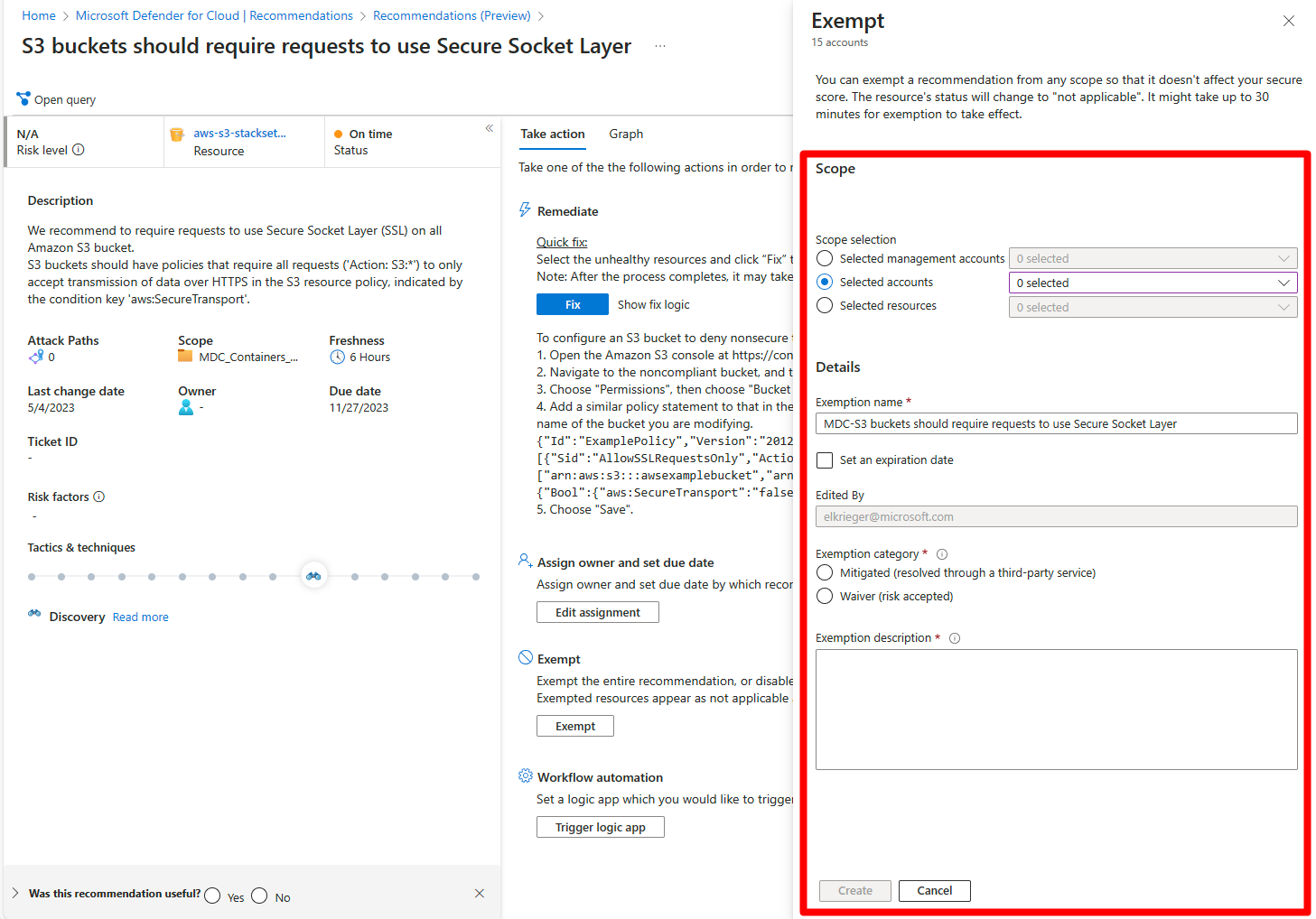

Definire un'esenzione

Per creare una regola di esenzione:

Nel portale di Defender per il Cloud, aprire la pagina Raccomandazioni e selezionare la raccomandazione che si vuole esentare.

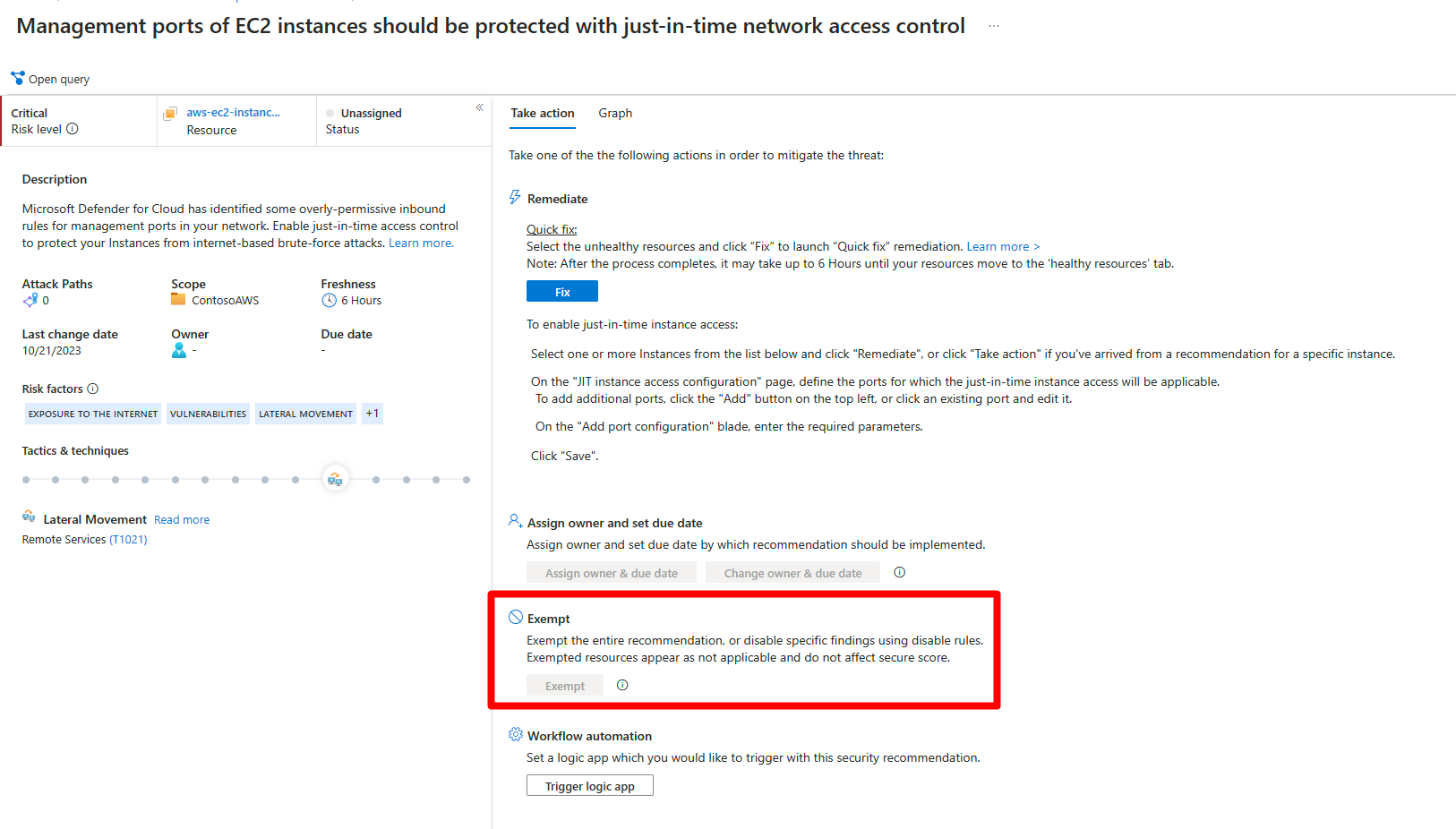

In Intervenire, selezionare Esentare.

Nel riquadro Esentare:

Selezionare l'ambito per l'esenzione.

- Se si seleziona un gruppo di gestione, la raccomandazione è esente da tutte le sottoscrizioni all'interno di tale gruppo

- Se si sta creando questa regola per esentare una o più risorse dalla raccomandazione, scegliere "Risorse selezionate" e quindi scegliere quelle pertinenti nell’elenco

Immettere un nome per la regola di esenzione.

Facoltativamente, impostare una data di scadenza.

Selezionare la categoria per l'esenzione:

Risolta tramite terze parti (mitigata): se si usa un servizio di terze parti non identificato da Defender per il cloud.

Annotazioni

Quando si esenta una raccomandazione come mitigata, non vengono assegnati punti al punteggio di sicurezza. Tuttavia, poiché i punti non vengono rimossi per le risorse non integre, il risultato è che il punteggio aumenterà.

Rischio accettato (rinuncia): se si decide di accettare il rischio di non mitigare la raccomandazione

Immettere una descrizione.

Dopo la creazione dell’esenzione

Dopo aver creato l'esenzione, possono trascorrere fino a 24 ore prima che diventi effettiva. Dopo l'applicazione:

- Il consiglio o le risorse non influiranno sul punteggio di sicurezza.

- Se si sono esentate risorse specifiche, queste verranno elencate nella scheda Non applicabile della pagina dei dettagli sulla raccomandazione.

- Se si è esentata una raccomandazione, questa verrà nascosta per impostazione predefinita nella pagina delle raccomandazioni di Defender per il Cloud. Ciò è dovuto al fatto che le opzioni predefinite del filtro Stato della raccomandazione in tale pagina prevedono l'esclusione delle raccomandazioni Non applicabile. Lo stesso vale se si esentano tutti i consigli in un controllo di sicurezza.

Passaggi successivi

Esaminare le risorse esentate in Defender per il Cloud.