Monitoraggio dell'integrità dei file con l'agente di Log Analytics

Per fornire fim (File Integrity Monitoring), l'agente di Log Analytics carica i dati nell'area di lavoro Log Analytics. Confrontando lo stato corrente di questi elementi con lo stato durante l'analisi precedente, FIM invia una notifica se sono state apportate modifiche sospette.

Nota

Poiché l'agente di Log Analytics (noto anche come MMA) è impostato su ritiro nel mese di agosto 2024, tutte le funzionalità di Defender per server che attualmente dipendono da essa, incluse quelle descritte in questa pagina, saranno disponibili tramite l'integrazione Microsoft Defender per endpoint o l'analisi senza agente, prima della data di ritiro. Per altre informazioni sulla roadmap per ognuna delle funzionalità attualmente basate sull'agente di Log Analytics, vedere questo annuncio.

In questo articolo si apprenderà come:

- Abilitare Monitoraggio dell'integrità dei file con l'agente di Log Analytics

- Disabilitare il monitoraggio dell'integrità dei file

- Monitorare aree di lavoro, entità e file

- Confrontare le baseline con monitoraggio dell'integrità dei file

Nota

Monitoraggio dell'integrità dei file potrebbe creare l'account seguente nei server SQL monitorati: NT Service\HealthService

Se si elimina l'account, verrà ricreato automaticamente.

Disponibilità

| Aspetto | Dettagli |

|---|---|

| Stato della versione: | Disponibilità generale (GA) |

| Prezzi: | Richiede Microsoft Defender per server piano 2. Usando l'agente di Log Analytics, FIM carica i dati nell'area di lavoro Log Analytics. Si applicano costi in base alla quantità di dati caricati. Per altre informazioni, vedere Prezzi di Log Analytics. |

| Autorizzazioni e ruoli obbligatori: | Il proprietario dell'area di lavoro può abilitare/disabilitare FIM (per altre informazioni, vedere Ruoli di Azure per Log Analytics). Lettore può visualizzare i risultati. |

| Cloud: | Supportato solo nelle aree in cui è disponibile la soluzione di rilevamento delle modifiche di Automazione di Azure. Vedere Aree supportate per l'area di lavoro Log Analytics collegata. Altre informazioni sul rilevamento delle modifiche. |

Abilitare Monitoraggio dell'integrità dei file con l'agente di Log Analytics

FIM è disponibile solo nelle pagine di Defender per il cloud nel portale di Azure. Attualmente non è disponibile alcuna API REST per l'uso con FIM.

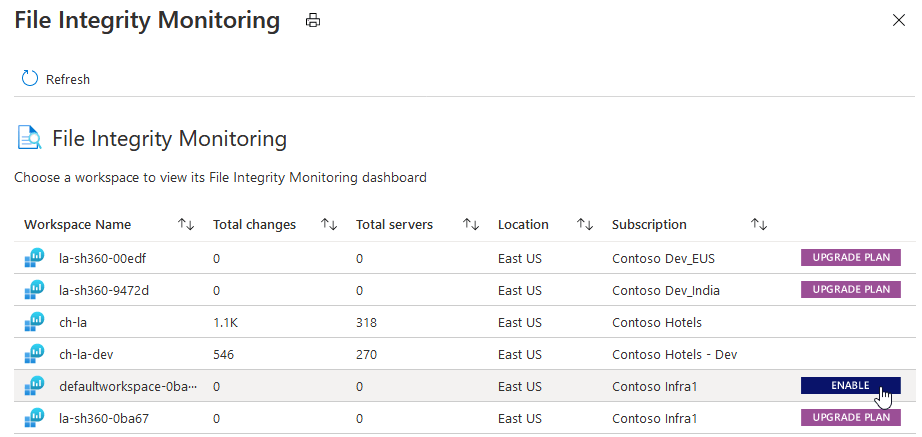

Nell'area Protezione avanzata del dashboard Protezione dei carichi di lavoro selezionare Monitoraggio dell'integrità dei file.

Per ogni area di lavoro sono disponibili le informazioni seguenti:

- Numero totale di modifiche apportate nell'ultima settimana (è possibile che venga visualizzato un trattino "-" se FIM non è abilitato nell'area di lavoro)

- Numero totale di computer e macchine virtuali che creano report nell'area di lavoro

- Posizione geografica dell'area di lavoro

- Sottoscrizione di Azure in cui si trova l'area di lavoro

Usare questa pagina per:

Accedere e visualizzare lo stato e le impostazioni di ogni area di lavoro

Aggiornare l'area di lavoro per usare le funzionalità di sicurezza avanzate. Questa icona indica che l'area di lavoro o la sottoscrizione non è protetta con Microsoft Defender per server. Per usare le funzionalità FIM, la sottoscrizione deve essere protetta con questo piano. Informazioni su come abilitare Defender per server.

Aggiornare l'area di lavoro per usare le funzionalità di sicurezza avanzate. Questa icona indica che l'area di lavoro o la sottoscrizione non è protetta con Microsoft Defender per server. Per usare le funzionalità FIM, la sottoscrizione deve essere protetta con questo piano. Informazioni su come abilitare Defender per server. Abilitare FIM in tutti i computer nell'area di lavoro e configurare le opzioni FIM. Questa icona indica che FIM non è abilitato per l'area di lavoro. Se non è presente alcun pulsante di abilitazione o aggiornamento e lo spazio è vuoto, significa che FIM è già abilitato nell'area di lavoro.

Abilitare FIM in tutti i computer nell'area di lavoro e configurare le opzioni FIM. Questa icona indica che FIM non è abilitato per l'area di lavoro. Se non è presente alcun pulsante di abilitazione o aggiornamento e lo spazio è vuoto, significa che FIM è già abilitato nell'area di lavoro.

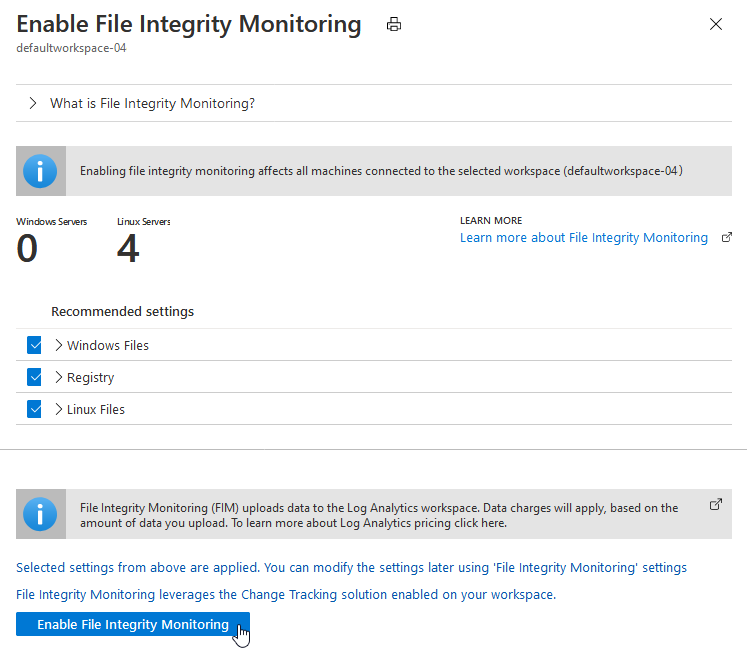

Selezionare ABILITA. Vengono visualizzati i dettagli dell'area di lavoro, incluso il numero di computer Windows e Linux nell'area di lavoro.

Sono elencate anche le impostazioni consigliate per Windows e Linux. Espandere File Windows, Registro di sistema e File Linux per visualizzare l'elenco completo di elementi consigliati.

Deselezionare le caselle di controllo per le entità consigliate che non si desidera monitorare da FIM.

Selezionare Applica il monitoraggio dell'integrità dei file per abilitare il monitoraggio dell'integrità dei file.

È possibile modificare le impostazioni in qualsiasi momento. Altre informazioni sulla modifica delle entità monitorate.

Disabilitare Monitoraggio dell'integrità dei file

Il monitoraggio dell'integrità dei file usa la soluzione Rilevamento modifiche di Azure per tenere traccia delle modifiche nell'ambiente e identificarle. La disabilitazione rimuove la soluzione Rilevamento modifiche dall'area di lavoro selezionata.

Per disabilitare FIM:

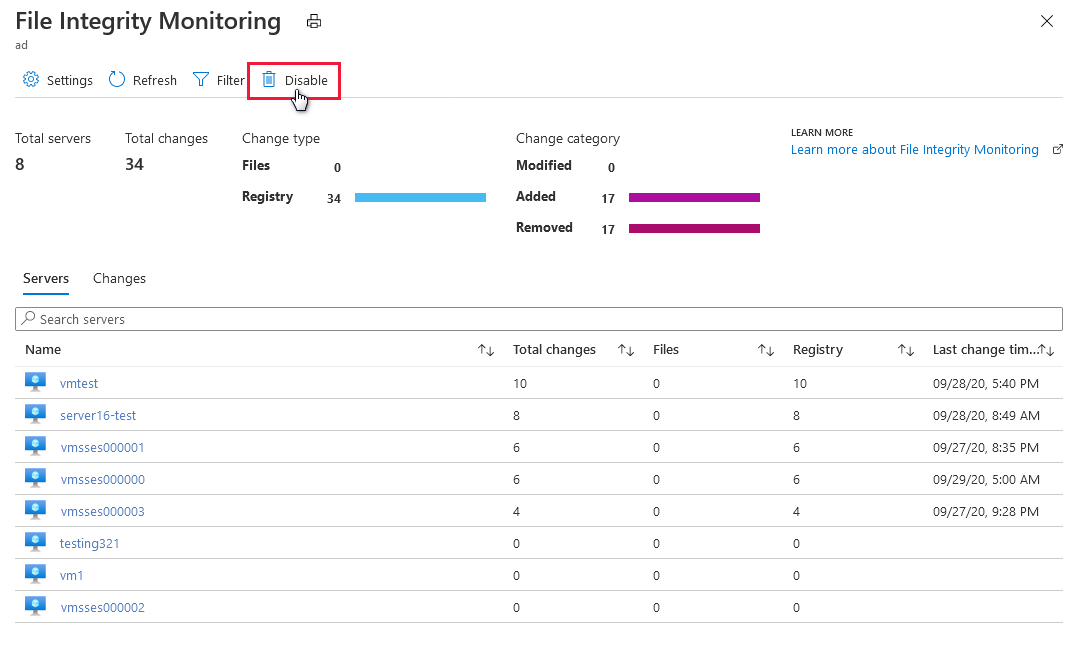

Nel dashboard Monitoraggio dell'integrità dei file per un'area di lavoro selezionare Disabilita.

Selezionare Rimuovi.

Monitorare aree di lavoro, entità e file

Controlla le aree di lavoro monitorate

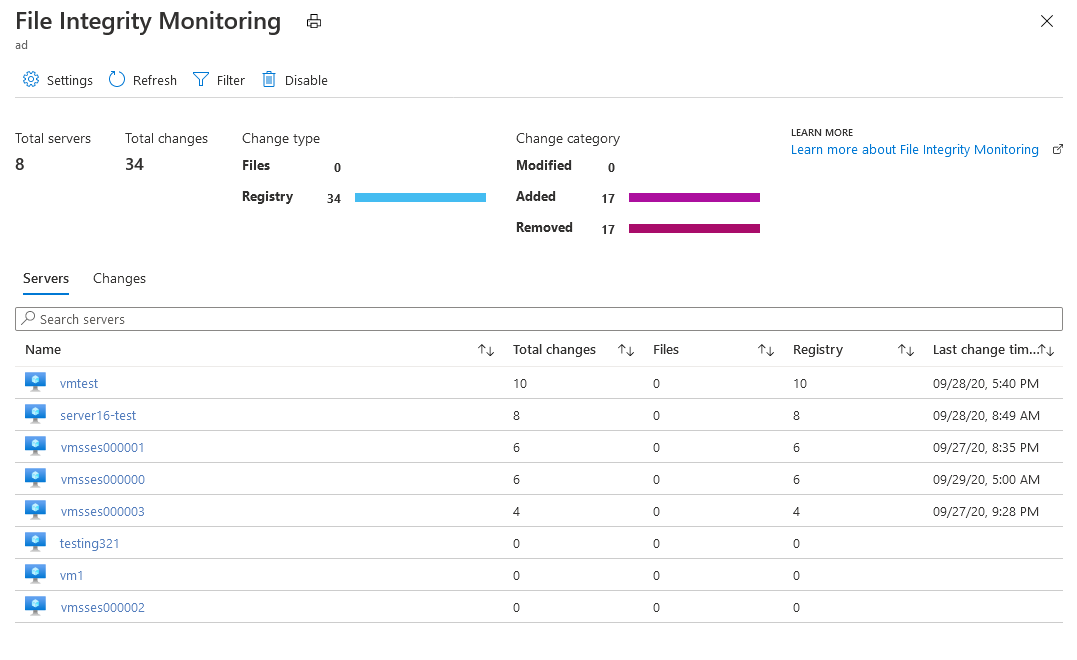

Viene visualizzato il dashboard Monitoraggio dell'integrità dei file per le aree di lavoro in cui è abilitata la funzionalità. Il dashboard FIM viene aperto dopo aver abilitato FIM in un'area di lavoro o quando si seleziona un'area di lavoro nella finestra di monitoraggio dell'integrità dei file che dispone già di FIM abilitato.

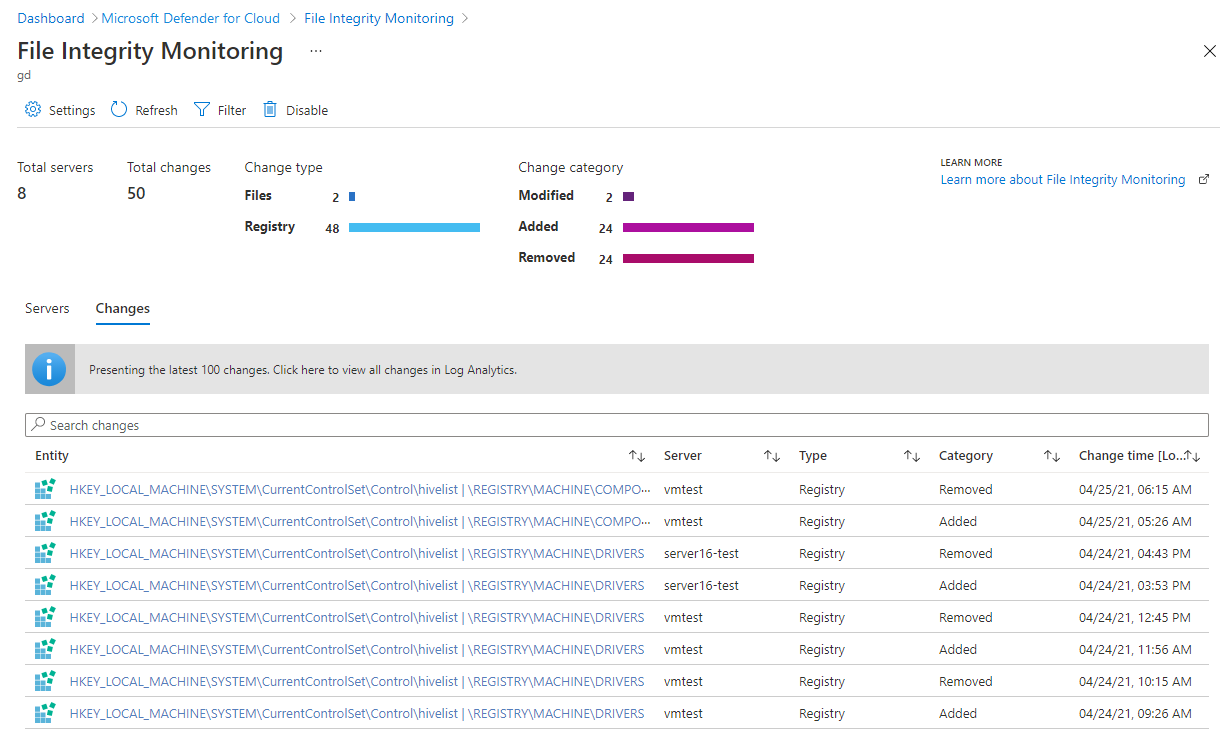

Il dashboard FIM per un'area di lavoro visualizza i dettagli seguenti:

- Numero totale di macchine virtuali connesse all'area di lavoro

- Numero totale di modifiche che sono state effettuate durante il periodo di tempo selezionato

- Suddivisione per tipo di modifica (file, registro di sistema)

- Suddivisione per categoria di modifica (modifica, aggiunta, rimozione)

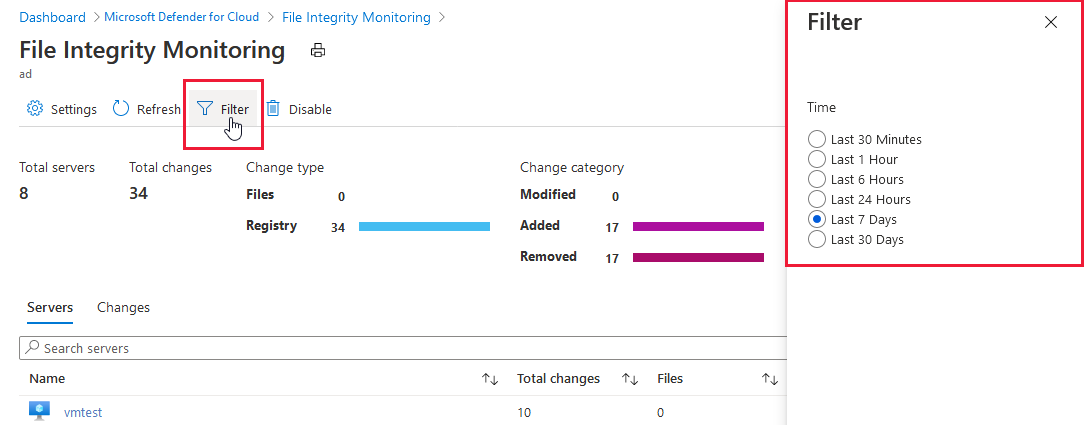

Selezionare Filtro nella parte superiore del dashboard per modificare il periodo di tempo per cui vengono visualizzate le modifiche.

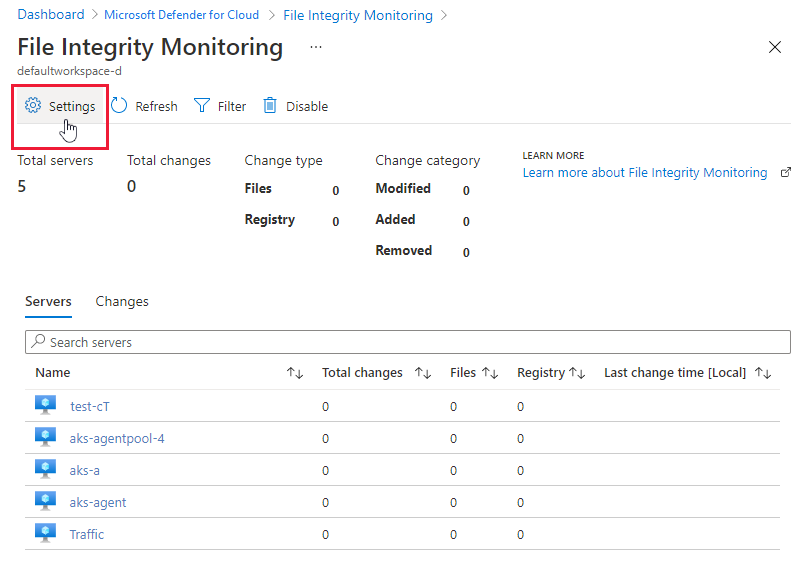

Nella scheda Server sono elencati i computer che segnalano a questa area di lavoro. Per ogni computer, il dashboard elenca:

- Il numero totale di modifiche che sono state effettuate durante il periodo di tempo selezionato

- Una suddivisione delle modifiche totali come modifiche al file o al registro di sistema

Quando si seleziona un computer, la query viene visualizzata insieme ai risultati che identificano le modifiche apportate durante il periodo di tempo selezionato per il computer. Per altre informazioni, è possibile espandere una modifica.

La scheda Modifiche (mostrata sotto) elenca tutte le modifiche per l'area di lavoro durante il periodo di tempo selezionato. Per ogni entità modificata, il dashboard elenca:

- Computer in cui si è verificata la modifica

- Il tipo di modifica (al registro di sistema o al file)

- La categoria di modifica (modifica, aggiunta o rimozione)

- Data e ora della modifica

Dettagli modifiche si apre quando si immette una modifica nel campo di ricerca oppure si seleziona un'entità elencata nella scheda Modifiche.

Modificare le entità monitorate

Nel dashboard Monitoraggio dell'integrità dei file per un'area di lavoro selezionare Impostazioni sulla barra degli strumenti.

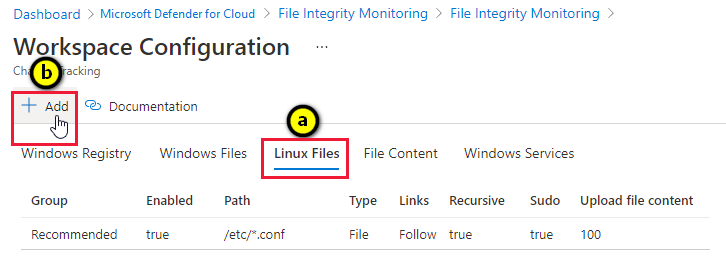

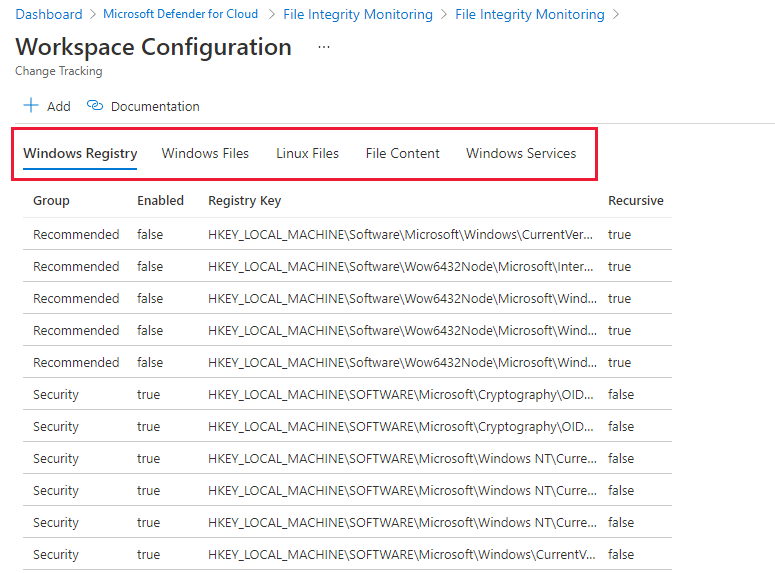

Viene visualizzata la configurazione dell'area di lavoro con schede per ogni tipo di elemento che può essere monitorato:

- Registro di sistema di Windows

- File di Windows

- File di Linux

- Contenuto del file

- Servizi Windows

Ogni scheda elenca le entità che è possibile modificare nella categoria. Per ogni entità elencata, Defender per il cloud identifica se FIM è abilitato (true) o meno (false). Modificare l'entità per abilitare o disabilitare FIM.

Selezionare una voce da una delle schede e modificare uno dei campi disponibili nel riquadro Modifica per Rilevamento modifiche. Le opzioni includono:

- Abilitare (True) o disabilitare (False) il monitoraggio dell'integrità dei file

- Specificare o modificare il nome dell'entità

- Specificare o modificare il valore o il percorso

- Eliminare l'entità

Rimuovere o salvare le modifiche.

Aggiungere una nuova entità da monitorare

Nel dashboard Monitoraggio dell'integrità dei file per un'area di lavoro selezionare Impostazioni sulla barra degli strumenti.

Verrà visualizzata la configurazione dell'area di lavoro.

Nella configurazione dell'area di lavoro:

Seleziona Aggiungi. Si apre Aggiungi file Linux per Rilevamento modifiche.

Immetti le informazioni necessarie e seleziona Salva.

Monitoraggio di cartelle e percorsi con l'uso di caratteri jolly

Usare i caratteri jolly per semplificare le attività di rilevamento nelle directory. Quando viene configurato il monitoraggio delle cartelle con l'uso di caratteri jolly, si applicano le regole seguenti:

- I caratteri jolly sono necessari per il rilevamento di più file.

- I caratteri jolly possono essere usati solo nell'ultimo segmento di un percorso, ad esempio

C:\folder\fileo/etc/*.conf - Se una variabile di ambiente include un percorso non valido, la convalida ha esito positivo ma il percorso ha esito negativo quando viene eseguito l'inventario.

- Quando si imposta il percorso, evitare percorsi generali, ad

c:\*.*esempio , il che comporta l'attraversamento di troppe cartelle.

Confrontare le baseline con Monitoraggio dell'integrità dei file

Il monitoraggio dell'integrità dei file (FIM) informa l'utente quando si verificano modifiche alle aree sensibili nelle risorse, in modo da poter analizzare e gestire attività non autorizzate. FIM monitora i file di Windows, i registri di Windows e i file Linux.

Abilitare i controlli ricorsivi del Registro di sistema predefiniti

Le impostazioni predefinite dell'hive del Registro di sistema FIM offrono un modo pratico per monitorare le modifiche ricorsive all'interno delle aree di sicurezza comuni. Ad esempio, un antagonista potrebbe configurare uno script da eseguire in LOCAL_SYSTEM contesto configurando un'esecuzione all'avvio o all'arresto. Per monitorare le modifiche di questo tipo, abilitare il controllo predefinito.

Nota

I controlli ricorsivi si applicano solo agli hive di sicurezza consigliati e non ai percorsi del Registro di sistema personalizzati.

Aggiungere un controllo personalizzato del Registro di sistema

Le baseline FIM iniziano identificando le caratteristiche di uno stato valido noto per il sistema operativo e l'applicazione di supporto. Per questo esempio, ci concentreremo sulle configurazioni dei criteri password per Windows Server 2008 e versioni successive.

| Nome criteri | Impostazione del Registro di sistema |

|---|---|

| Controller di dominio: rifiuta cambi password account computer | MACHINE\System\CurrentControlSet\Services \Netlogon\Parameters\RefusePasswordChange |

| Membro di dominio: aggiunta crittografia o firma digitale ai dati del canale sicuro (sempre) | MACHINE\System\CurrentControlSet\Services \Netlogon\Parameters\RequireSignOrSeal |

| Membro di dominio: aggiunta crittografia o firma digitale ai dati del canale sicuro (quando possibile) | MACHINE\System\CurrentControlSet\Services \Netlogon\Parameters\SealSecureChannel |

| Membro di dominio: aggiunta firma digitale ai dati del canale sicuro (quando possibile) | MACHINE\System\CurrentControlSet\Services \Netlogon\Parameters\SignSecureChannel |

| Controller di dominio: disabilita cambi password account computer | MACHINE\System\CurrentControlSet\Services \Netlogon\Parameters\DisablePasswordChange |

| Controller di dominio: validità massima password account computer | MACHINE\System\CurrentControlSet\Services \Netlogon\Parameters\MaximumPasswordAge |

| Membro di dominio: richiedi chiave di sessione avanzata (Windows 2000 o versioni successive) | MACHINE\System\CurrentControlSet\Services \Netlogon\Parameters\RequireStrongKey |

| Sicurezza di rete: limitazione di NTLM: autenticazione NTLM nel dominio | MACHINE\System\CurrentControlSet\Services \Netlogon\Parameters\RestrictNTLMInDomain |

| Sicurezza di rete: limitazione di NTLM: aggiungi eccezioni dei server nel dominio | MACHINE\System\CurrentControlSet\Services \Netlogon\Parameters\DCAllowedNTLMServers |

| Sicurezza di rete: limitazione di NTLM: controlla autenticazione NTLM nel dominio | MACHINE\System\CurrentControlSet\Services \Netlogon\Parameters\AuditNTLMInDomain |

Nota

Per altre informazioni sulle impostazioni del Registro di sistema supportate da diverse versioni del sistema operativo, vedere il foglio di calcolo di riferimento di Criteri di gruppo Impostazioni.

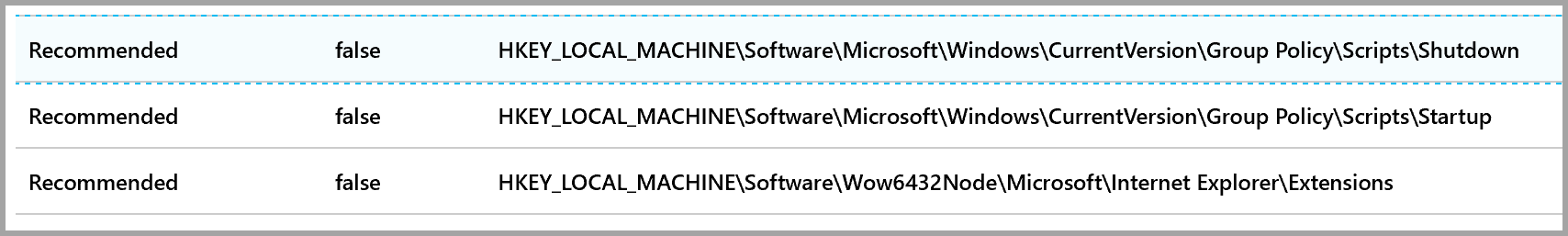

Per configurare FIM per monitorare le linee di base del Registro di sistema:

Nella finestra Aggiungi Registro di sistema di Windows per Rilevamento modifiche selezionare la casella di testo Chiave del Registro di sistema di Windows.

Immettere la chiave del Registro di sistema seguente:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Netlogon\Parameters

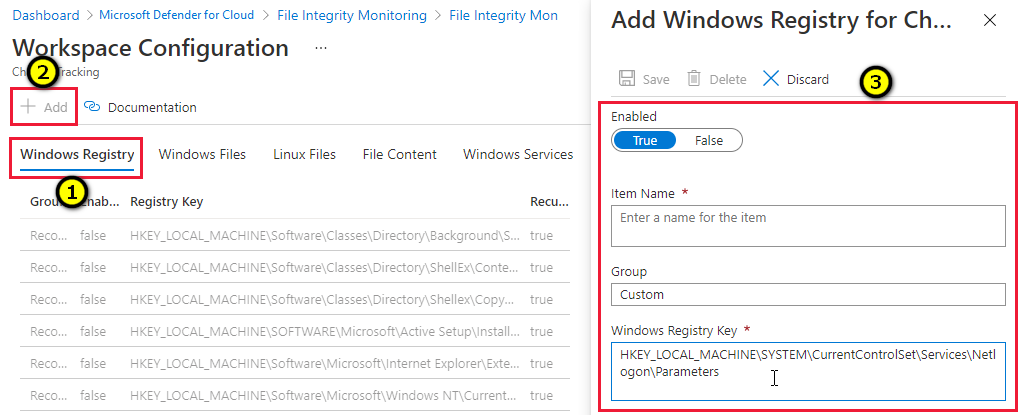

Tenere traccia delle modifiche apportate ai file di Windows

Nella finestra Aggiungi file di Windows per Rilevamento modifiche immettere la cartella contenente i file da tenere traccia nella casella di testo Immetti percorso. Nell'esempio riportato nella figura seguente, Contoso Web App si trova nell'unità D:\ all'interno della struttura di cartelle ContosWebApp.

Creare una voce di file di Windows personalizzata specificando un nome della classe di impostazione, abilitando la ricorsione e specificando la cartella superiore con un suffisso (*) con carattere jolly.

Recuperare i dati delle modifiche

I dati di Monitoraggio dell'integrità dei file si trovano all'interno del set di tabelle Azure Log Analytics/ConfigurationChange.

Impostare un intervallo di tempo per recuperare un riepilogo delle modifiche in base alla risorsa.

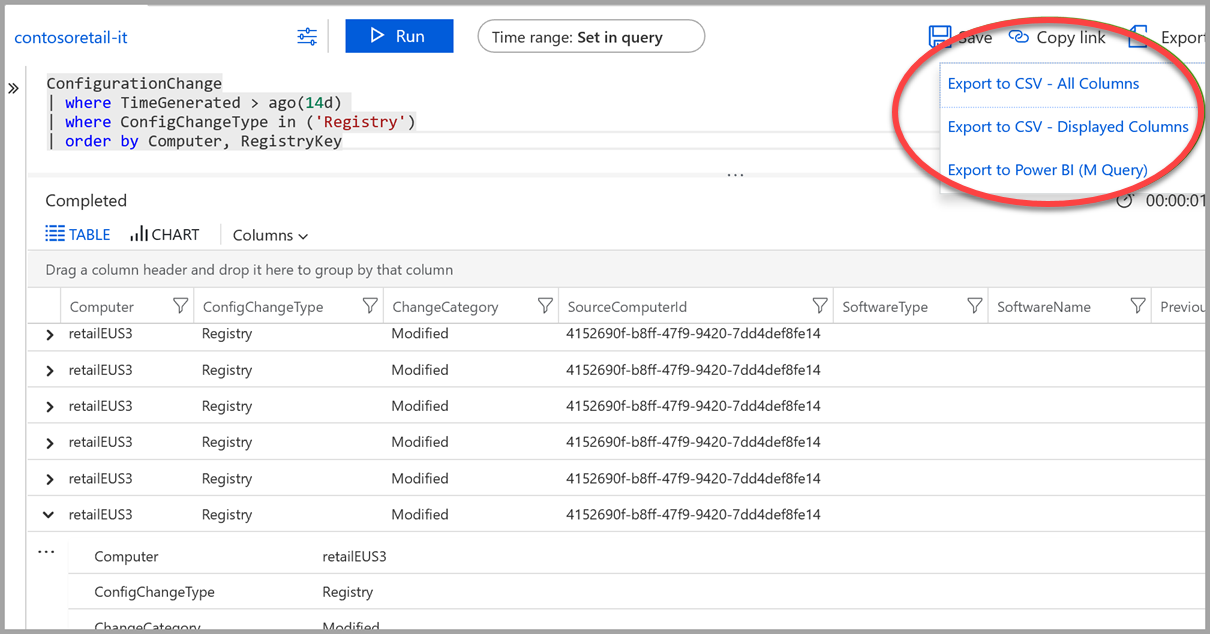

Nell'esempio seguente vengono recuperate tutte le modifiche apportate negli ultimi 14 giorni nelle categorie di file e del Registro di sistema:

ConfigurationChange | where TimeGenerated > ago(14d) | where ConfigChangeType in ('Registry', 'Files') | summarize count() by Computer, ConfigChangeTypePer visualizzare i dettagli delle modifiche del Registro di sistema:

- Rimuovere File dalla clausola where .

- Rimuovere la riga di riepilogo e sostituirla con una clausola di ordinamento:

ConfigurationChange | where TimeGenerated > ago(14d) | where ConfigChangeType in ('Registry') | order by Computer, RegistryKey

I report possono essere esportati in csv per l'archiviazione e/o il canale in un report di Power BI.

Passaggi successivi

Altre informazioni sui Defender per il cloud in:

- Impostazione dei criteri di sicurezza: informazioni su come configurare i criteri di sicurezza per le sottoscrizioni e i gruppi di risorse di Azure.

- Gestione delle raccomandazioni sulla sicurezza: informazioni su come le raccomandazioni consentono di proteggere le risorse di Azure.

- Blog sulla sicurezza di Azure: ottenere le ultime notizie e informazioni sulla sicurezza di Azure.