Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Il mapping dei modelli IaC (Infrastructure as Code) alle risorse cloud consente di garantire il provisioning coerente, sicuro e controllabile dell'infrastruttura. Supporta una risposta rapida alle minacce alla sicurezza e un approccio basato sulla sicurezza in base alla progettazione. È possibile usare il mapping per individuare errori di configurazione nelle risorse di runtime. Correggere quindi a livello di modello per evitare deviazioni e facilitare la distribuzione tramite metodologia CI/CD.

Prerequisiti

Per impostare Microsoft Defender for Cloud per eseguire il mapping dei modelli IaC alle risorse cloud, è necessario:

Un account Azure con Defender per il cloud configurato. Se non si ha già un account Azure, crearne uno gratuitamente.

Un ambiente Azure DevOps configurato in Defender for Cloud.

Defender Cloud Security Posture Management (CSPM) abilitato.

Azure Pipelines configurato per eseguire l'estensione Microsoft Security DevOps di Azure DevOps con lo strumento IaCFileScanner in esecuzione.

Modelli IaC e risorse cloud configurati con il supporto dei tag. È possibile usare strumenti open source come Yor_trace per contrassegnare automaticamente i modelli IaC. I valori dei tag devono essere GUID univoci.

Piattaforme cloud supportate: Microsoft Azure, Amazon Web Services, Google Cloud Platform

- Sistemi di gestione del codice sorgente supportati: Azure DevOps

- Lingue dei modelli supportate: Azure Resource Manager, Bicep, CloudFormation, Terraform

Annotazioni

Microsoft Defender for Cloud usa solo i tag seguenti dai modelli IaC per il mapping:

yor_tracemapping_tag

Vedere il mapping tra il modello IaC e le risorse cloud

Per visualizzare il mapping tra il modello IaC e le risorse cloud in Cloud Security Explorer:

Accedi al portale di Azure.

Andare a Microsoft Defender per il cloud>Cloud Security Explorer.

Nel menu a discesa cercare e selezionare tutte le risorse cloud.

Per aggiungere altri filtri alla query, selezionare +.

Nella categoria Identity & Access aggiungere il sottofiltro Provisioned by.

Nella categoria DevOps selezionare Repository di codice.

Dopo aver compilato la query, selezionare Cerca per eseguire la query.

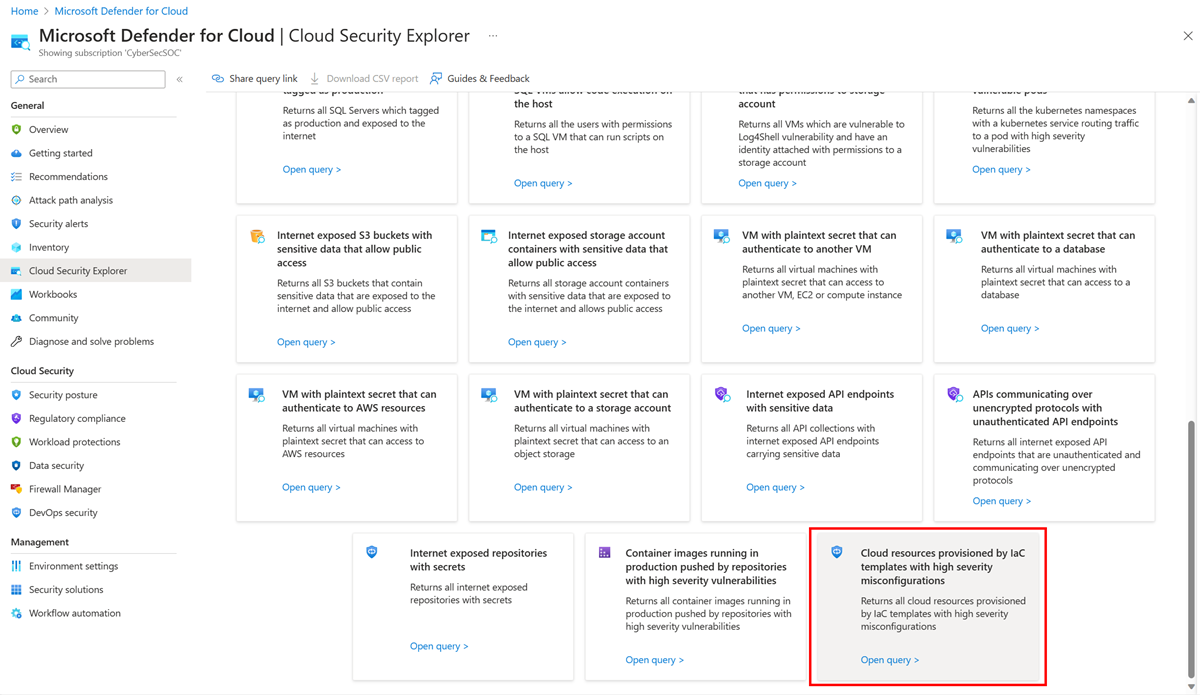

In alternativa, selezionare il modello integrato Risorse cloud fornite dai modelli IaC con gravi errori di configurazione.

Annotazioni

Il mapping tra i modelli IaC e le risorse cloud potrebbe richiedere fino a 12 ore per essere visualizzato in Cloud Security Explorer.

(Facoltativo) Creare tag di mapping IaC di esempio

Per creare tag di mapping IaC campione nei repository di codice:

Nel repository aggiungere un modello IaC che include tag.

È possibile iniziare con un modello di esempio.

Per eseguire il commit direttamente nel ramo main o creare un nuovo ramo per questo commit, selezionare Salva.

Verificare di aver incluso l'attività Microsoft Security DevOps nella pipeline di Azure.

Verificare che i log della pipeline mostrino una ricerca che indica che sono stati trovati tag IaC in questa risorsa. Il risultato indica che Defender for Cloud ha scoperto correttamente i tag.

Contenuti correlati

- Altre informazioni su Sicurezza DevOps in Defender per il cloud.