Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Microsoft Defender per il cloud consente visibilità completa, gestione del comportamento e protezione dalle minacce in ambienti multicloud, tra cui Azure, Amazon Web Service (AWS), Google Cloud Project (GCP) e risorse locali.

La sicurezza devOps all'interno di Defender per il cloud usa una console centrale per consentire ai team di sicurezza di proteggere le applicazioni e le risorse dal codice al cloud in ambienti multi-pipeline, tra cui Azure DevOps, GitHub e GitLab. Le raccomandazioni sulla sicurezza devOps possono essere correlate ad altre informazioni contestuali sulla sicurezza del cloud per classificare in ordine di priorità la correzione nel codice. Le principali funzionalità di sicurezza di DevOps includono:

Visibilità unificata sul comportamento di sicurezza devOps: gli amministratori della sicurezza ora hanno visibilità completa sull'inventario DevOps e sul comportamento di sicurezza del codice dell'applicazione di preproduzione in ambienti multi-pipeline e multicloud, inclusi i risultati delle analisi di codice, segreti e vulnerabilità delle dipendenze open source. Possono anche valutare le configurazioni di sicurezza dell'ambiente DevOps.

Rafforzare le configurazioni delle risorse cloud durante tutto il ciclo di vita dello sviluppo: è possibile abilitare la sicurezza dei modelli di infrastruttura come codice (IaC) e delle immagini dei contenitori per ridurre al minimo le configurazioni errate del cloud che raggiungono gli ambienti di produzione, consentendo agli amministratori della sicurezza di concentrarsi sulle minacce in evoluzione critiche.

Assegnare priorità alla correzione dei problemi critici nel codice: applicare informazioni contestuali complete da codice a cloud all'interno di Defender per il cloud. Gli amministratori della sicurezza possono aiutare gli sviluppatori a classificare in ordine di priorità le correzioni critiche del codice con annotazioni di richiesta pull e assegnare la proprietà dello sviluppatore attivando flussi di lavoro personalizzati che vengono inseriti direttamente negli strumenti usati dagli sviluppatori.

Queste caratteristiche consentono di unificare, rafforzare e gestire le risorse DevOps multi-pipeline.

Gestire gli ambienti DevOps in Defender per il cloud

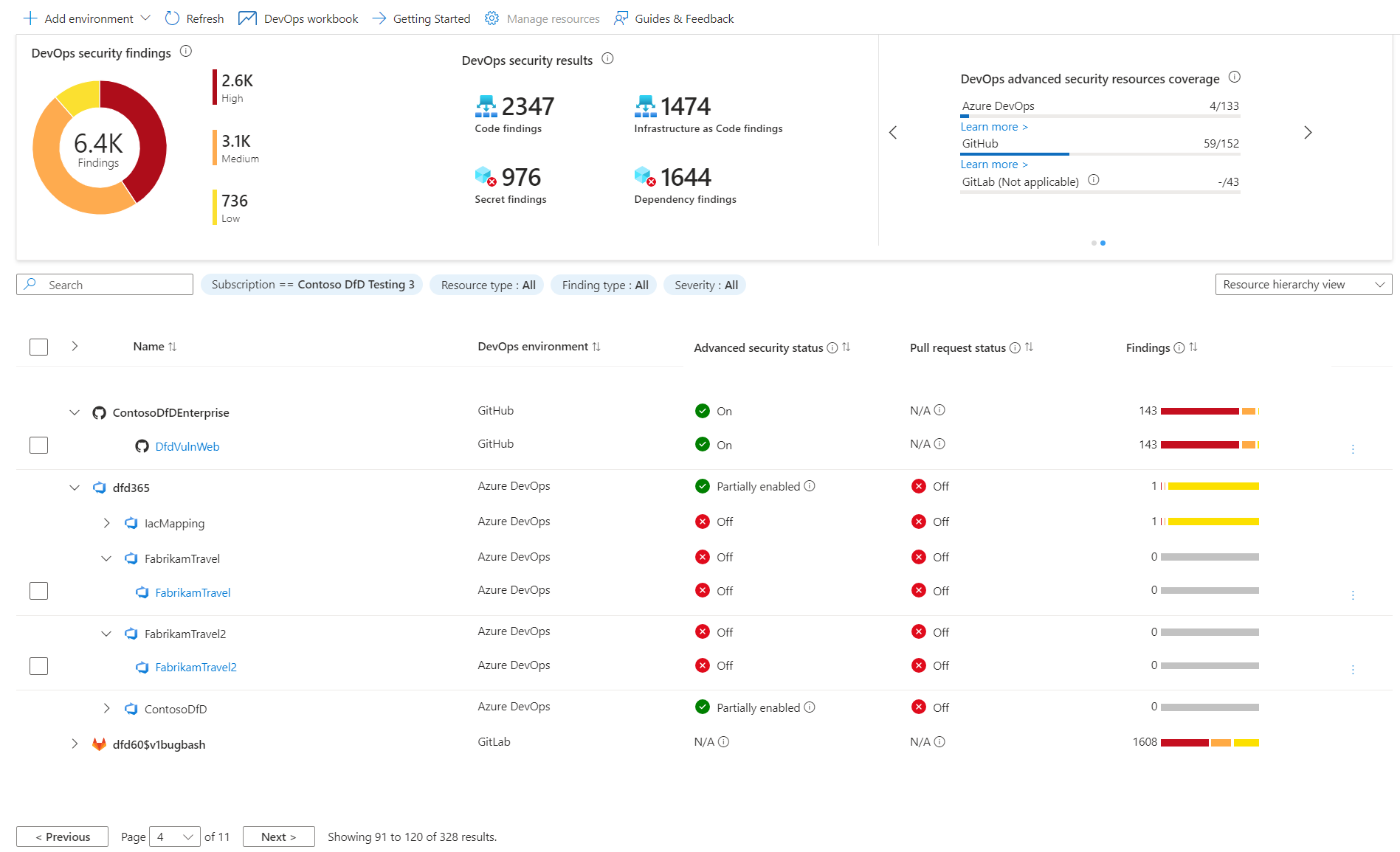

La sicurezza devOps in Defender per il cloud consente di gestire gli ambienti connessi e offre ai team di sicurezza una panoramica generale dei problemi individuati in tali ambienti tramite la console di sicurezza DevOps.

Qui è possibile aggiungere ambienti Azure DevOps, GitHub e GitLab , personalizzare la cartella di lavoro devOps per visualizzare le metriche desiderate, configurare le annotazioni delle richieste pull, visualizzare le guide e inviare commenti e suggerimenti.

Comprendere la sicurezza di DevOps

| Sezione della pagina | Descrizione |

|---|---|

|

Numero totale di risultati dell'analisi della sicurezza DevOps (codice, segreti, dipendenze, infrastruttura come codice) raggruppati per livello di gravità e ricercando il tipo. |

|

Offre visibilità sul numero di raccomandazioni per la gestione del comportamento dell'ambiente DevOps che evidenziano i risultati con gravità elevata e il numero di risorse interessate. |

|

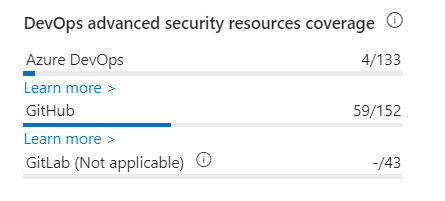

Offre visibilità sul numero di risorse DevOps con funzionalità di sicurezza avanzate rispetto al numero totale di risorse caricate dall'ambiente. |

Esaminare i risultati

La tabella di inventario DevOps consente di esaminare le risorse DevOps di cui è stato eseguito l'onboarding e le relative informazioni sulla sicurezza.

In questa sezione viene visualizzato quanto segue:

Nome : elenca le risorse DevOps di cui è stato eseguito l'onboarding da Azure DevOps, GitHub e GitLab. Selezionare una risorsa per visualizzarne la pagina di integrità.

Ambiente DevOps: descrive l'ambiente DevOps per la risorsa (Azure DevOps, GitHub, GitLab). Usare questa colonna per ordinare in base all'ambiente se è stato eseguito l'onboarding di più ambienti.

Stato di sicurezza avanzato : indica se le funzionalità di sicurezza avanzate sono abilitate per la risorsa DevOps.

On: la sicurezza avanzata è abilitata.Off: la sicurezza avanzata non è abilitata.Partially enabled- Alcune funzionalità di sicurezza avanzate non sono abilitate (ad esempio, l'analisi del codice è disattivata)N/A: Defender per il cloud non dispone di informazioni sull'abilitazione.Nota

Queste informazioni sono attualmente disponibili solo per i repository Azure DevOps e GitHub.

Stato dell'annotazione della richiesta pull : indica se le annotazioni pull sono abilitate per il repository.

On: le annotazioni della richiesta pull sono abilitate.Off: le annotazioni della richiesta pull non sono abilitate.N/A: Defender per il cloud non dispone di informazioni sull'abilitazione.Nota

Queste informazioni sono attualmente disponibili solo per i repository Di Azure DevOps.

Risultati : indica il numero totale di codici, segreti, dipendenze e risultati dell'infrastruttura come codice identificati nella risorsa DevOps.

È possibile visualizzare questa tabella come visualizzazione flat a livello di risorsa DevOps (repository per Azure DevOps e GitHub, progetti per GitLab) o in una visualizzazione di raggruppamento che mostra la gerarchia di organizzazioni/progetti/gruppi. È anche possibile filtrare la tabella in base alla sottoscrizione, al tipo di risorsa, al tipo di ricerca o alla gravità

Altre informazioni

Per altre informazioni su DevOps, vedere il centro risorse DevOps.

Informazioni sulla sicurezza in DevOps.

È possibile ottenere informazioni sulla protezione di Azure Pipelines.

Informazioni sulle procedure di protezione avanzata per le azioni di GitHub.