Definizione delle priorità dei rischi

Microsoft Defender per il cloud usa in modo proattivo un motore dinamico che valuta i rischi nell'ambiente tenendo conto del potenziale di sfruttamento e del potenziale impatto aziendale per l'organizzazione. Il motore assegna priorità alle raccomandazioni di sicurezza in base ai fattori di rischio di ogni risorsa, determinati dal contesto dell'ambiente, tra cui la configurazione della risorsa, le connessioni di rete e il comportamento di sicurezza.

Quando Defender per il cloud esegue una valutazione dei rischi dei problemi di sicurezza, il motore identifica i rischi di sicurezza più significativi distinguendoli da problemi meno rischiosi. Le raccomandazioni vengono quindi ordinate in base al livello di rischio, consentendo di risolvere i problemi di sicurezza che rappresentano minacce immediate con il massimo potenziale di essere sfruttati nell'ambiente.

Defender per il cloud quindi analizza quali problemi di sicurezza fanno parte di potenziali percorsi di attacco che gli utenti malintenzionati potrebbero usare per violare l'ambiente. Evidenzia anche le raccomandazioni sulla sicurezza che devono essere risolte per attenuare questi rischi. Questo approccio consente di concentrarsi su problemi di sicurezza urgenti e di rendere più efficienti ed efficaci le attività di correzione. Anche se la priorità dei rischi non influisce sul punteggio di sicurezza, consente di risolvere i problemi di sicurezza più critici nell'ambiente in uso.

Consigli

le risorse e i carichi di lavoro di Microsoft Defender per il cloud vengono valutati in base agli standard di sicurezza predefiniti e personalizzati abilitati nelle sottoscrizioni di Azure, negli account AWS e nei progetti GCP. In base a queste valutazioni, le raccomandazioni sulla sicurezza forniscono passaggi pratici per correggere i problemi di sicurezza e migliorare il comportamento di sicurezza.

Nota

Consigli sono inclusi nel Piano CSPM di base incluso in Defender per il cloud. Tuttavia, la definizione delle priorità e la governance dei rischi sono supportate solo con il piano CSPM di Defender.

Se l'ambiente non è protetto dal piano CSPM di Defender, le colonne con le funzionalità di priorità dei rischi verranno visualizzate sfocate.

Le risorse diverse possono avere la stessa raccomandazione con livelli di rischio diversi. Ad esempio, una raccomandazione per abilitare l'autenticazione a più fattori in un account utente può avere un livello di rischio diverso per utenti diversi. Il livello di rischio è determinato dai fattori di rischio di ogni risorsa, ad esempio la configurazione, le connessioni di rete e il comportamento di sicurezza. Il livello di rischio viene calcolato in base al potenziale impatto del problema di sicurezza violato, alle categorie di rischio e al percorso di attacco di cui fa parte il problema di sicurezza.

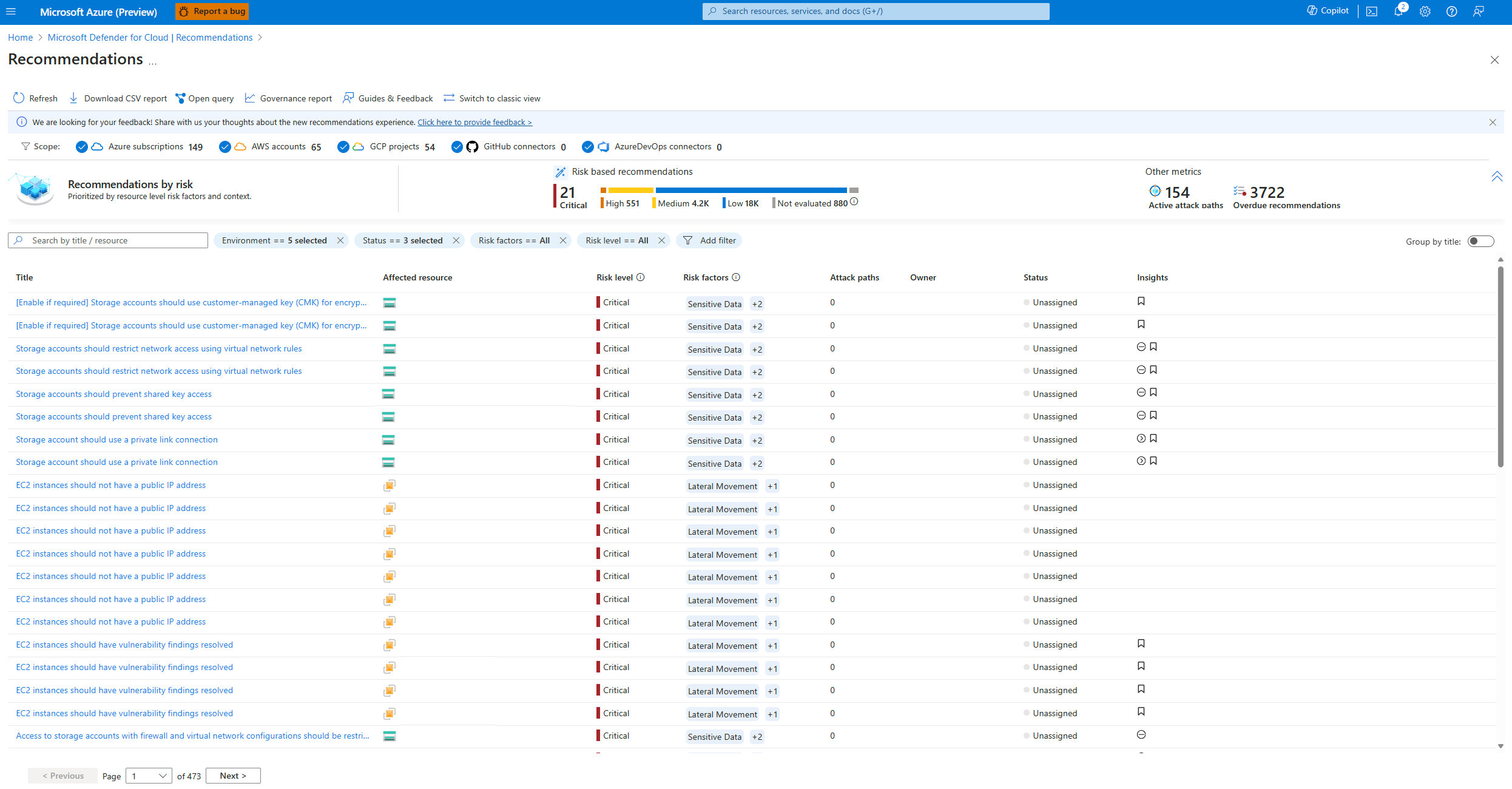

In Defender per il cloud passare al dashboard di Consigli per visualizzare una panoramica delle raccomandazioni esistenti per gli ambienti in ordine di priorità per l'analisi degli ambienti in base al rischio.

In questa pagina è possibile esaminare:

Titolo : titolo della raccomandazione.

Risorsa interessata: risorsa a cui si applica la raccomandazione.

Livello di rischio: l'exploitbilità e l'impatto aziendale del problema di sicurezza sottostante, tenendo conto del contesto delle risorse ambientali, ad esempio l'esposizione a Internet, i dati sensibili, lo spostamento laterale e altro ancora.

Fattori di rischio : fattori ambientali della risorsa interessata dalla raccomandazione, che influenzano l'exploitbilità e l'impatto aziendale del problema di sicurezza sottostante. Esempi di fattori di rischio includono l'esposizione a Internet, i dati sensibili, il potenziale di spostamento laterale.

Percorsi di attacco: numero di percorsi di attacco di cui fa parte la raccomandazione in base alla ricerca del motore di sicurezza di tutti i possibili percorsi di attacco in base alle risorse esistenti nell'ambiente e alla relazione tra di esse. Ogni ambiente presenterà i propri percorsi di attacco univoci.

Proprietario : la persona a cui è assegnata la raccomandazione.

Stato : stato corrente della raccomandazione. Ad esempio, non assegnato, nel tempo scaduto.

Insights : informazioni correlate alla raccomandazione, ad esempio, se è in anteprima, se può essere negata, se è disponibile un'opzione di correzione e altro ancora.

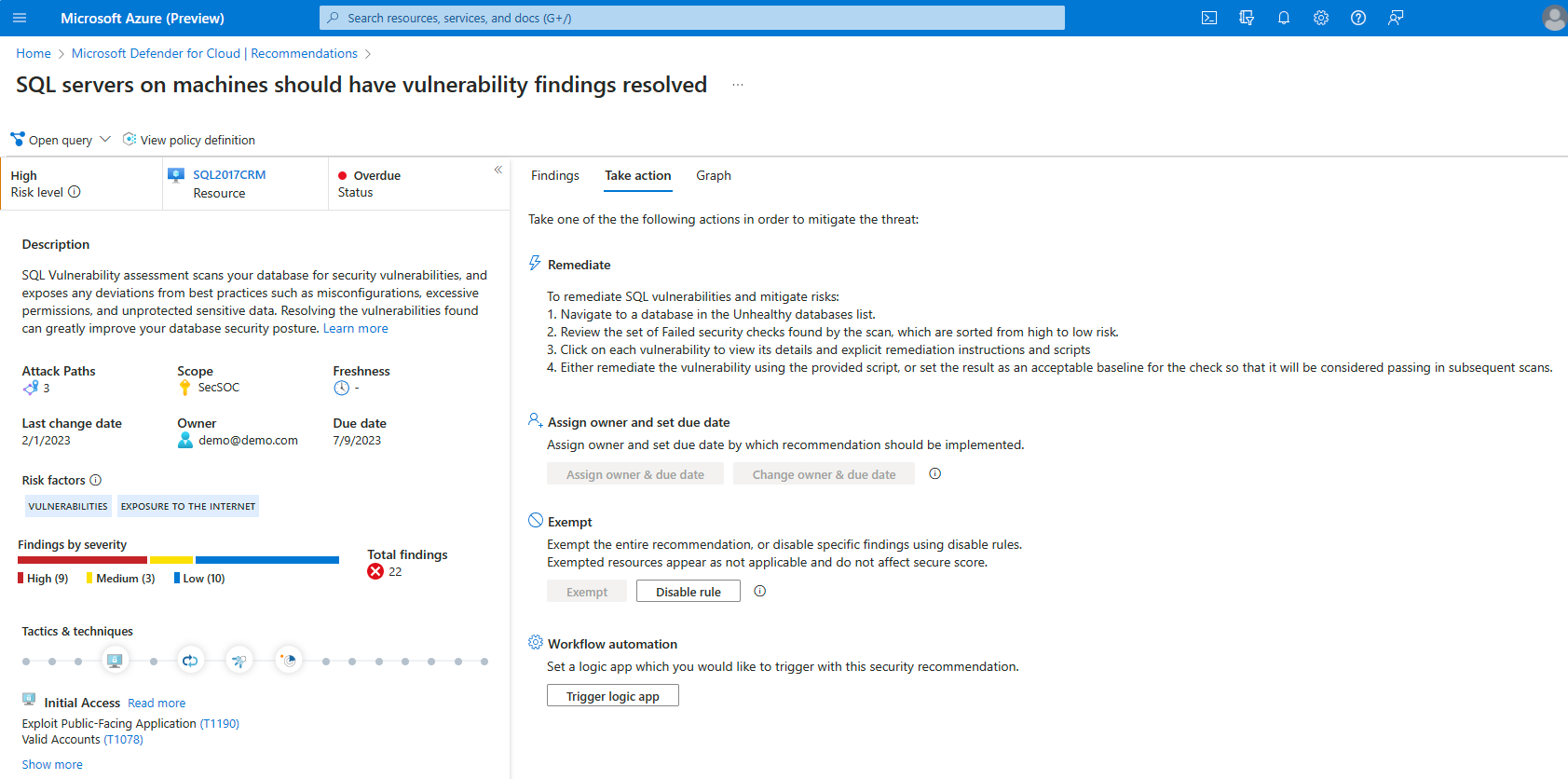

Quando si seleziona una raccomandazione, è possibile visualizzare i dettagli della raccomandazione, tra cui la descrizione, i percorsi di attacco, ambito, aggiornamento, ultima data di modifica, proprietario, data di scadenza, gravità, tattiche e altro ancora.

Descrizione: breve descrizione del problema di sicurezza.

Percorsi di attacco: numero di percorsi di attacco.

Ambito : sottoscrizione o risorsa interessata.

Freschezza : intervallo di aggiornamento per la raccomandazione.

Data ultima modifica: data dell'ultima modifica apportata alla raccomandazione

Proprietario : la persona assegnata a questa raccomandazione.

Scadenza: data di scadenza: la data di assegnazione della raccomandazione deve essere risolta da .

Gravità : gravità della raccomandazione (alta, media o bassa). Altri dettagli sono disponibili più avanti.

Tattiche e tecniche : tattiche e tecniche mappate a MITRE ATT&CK.

Quali sono i fattori di rischio?

Defender per il cloud usa il contesto di un ambiente, tra cui la configurazione della risorsa, le connessioni di rete e il comportamento di sicurezza, per eseguire una valutazione dei rischi dei potenziali problemi di sicurezza. In questo modo, identifica i rischi di sicurezza più significativi, distinguendoli da problemi meno rischiosi. Le raccomandazioni vengono quindi ordinate in base al livello di rischio.

Questo motore di valutazione dei rischi considera fattori di rischio essenziali, ad esempio l'esposizione a Internet, la riservatezza dei dati, lo spostamento laterale e i potenziali percorsi di attacco. Questo approccio assegna priorità alle preoccupazioni urgenti per la sicurezza, rendendo più efficienti ed efficaci le attività di correzione.

Come viene calcolato il rischio?

Defender per il cloud usa un motore di classificazione dei rischi compatibile con il contesto per calcolare il livello di rischio di ogni raccomandazione di sicurezza. Il livello di rischio è determinato dai fattori di rischio di ogni risorsa, ad esempio la configurazione, le connessioni di rete e il comportamento di sicurezza. Il livello di rischio viene calcolato in base al potenziale impatto del problema di sicurezza violato, alle categorie di rischio e al percorso di attacco di cui fa parte il problema di sicurezza.

Livelli di rischio

Consigli possono essere classificati in cinque categorie in base al livello di rischio:

Critico: Consigli che indicano una vulnerabilità di sicurezza critica che potrebbe essere sfruttata da un utente malintenzionato per ottenere l'accesso non autorizzato ai sistemi o ai dati.

Alto: Consigli che indicano un potenziale rischio di sicurezza che deve essere affrontato in modo tempestivo, ma potrebbe non richiedere attenzione immediata.

Medio: Consigli che indicano un problema di sicurezza relativamente secondario che può essere risolto per comodità.

Bassa: Consigli che indicano un problema di sicurezza relativamente secondario che può essere risolto per comodità.

Non valutato: Consigli che non sono ancora stati valutati. Ciò potrebbe essere dovuto al fatto che la risorsa non è coperta dal piano CSPM di Defender, un prerequisito per il livello di rischio.

Il livello di rischio è determinato da un motore di classificazione dei rischi compatibile con il contesto che considera i fattori di rischio di ogni risorsa. Altre informazioni su come Defender per il cloud identificare e correggere i percorsi di attacco.

Contenuto correlato

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per