Matrice di supporto dei contenitori in Defender per il cloud

Attenzione

Questo articolo fa riferimento a CentOS, una distribuzione Linux che ha raggiunto lo stato EOL (End of Life, fine del ciclo di vita) il 30 giugno 2024. Valutare le proprie esigenze e pianificare di conseguenza. Per ulteriori informazioni, consultare la Guida alla fine del ciclo di vita di CentOS.

Questo articolo riepiloga le informazioni sul supporto per le funzionalità dei contenitori in Microsoft Defender per il cloud.

Nota

- Le funzionalità specifiche sono in anteprima. Le condizioni aggiuntive per l'anteprima di Azure includono termini legali aggiuntivi che si applicano a funzionalità di Azure in versione beta, anteprima o diversamente non ancora disponibili a livello generale.

- Solo le versioni del servizio Azure Kubernetes, EKS e GKE supportate dal fornitore del cloud sono ufficialmente supportate da Defender per il cloud.

Importante

La valutazione della vulnerabilità dei contenitori Defender per il cloud basata su Qualys viene ritirata. Il ritiro verrà completato entro il 6 marzo e fino a quel momento i risultati parziali potrebbero essere visualizzati sia nelle raccomandazioni Qualys che nei risultati qualys nel grafico della sicurezza. Tutti i clienti che in precedenza usavano questa valutazione devono eseguire l'aggiornamento alle valutazioni delle vulnerabilità per Azure con Gestione delle vulnerabilità di Microsoft Defender. Per informazioni sulla transizione all'offerta di valutazione delle vulnerabilità dei contenitori basata su Gestione delle vulnerabilità di Microsoft Defender, vedere Transizione da Qualys a Gestione delle vulnerabilità di Microsoft Defender.

Azure

Di seguito sono riportate le funzionalità per ognuno dei domini in Defender per contenitori:

Gestione del comportamento di sicurezza

| Funzionalità | Descrizione | Risorse supportate | Stato della versione Linux | Stato della versione Windows | Metodo di abilitazione | Sensore | Piani | Disponibilità dei cloud di Azure |

|---|---|---|---|---|---|---|---|---|

| Individuazione senza agente per Kubernetes | Fornisce un footprint zero, l'individuazione basata su API dei cluster Kubernetes, le relative configurazioni e distribuzioni. | Servizio Azure Kubernetes | Disponibilità generale | Disponibilità generale | Abilitare l'opzione Individuazione senza agente in Kubernetes | Senza agente | Defender per contenitori O Defender CSPM | Cloud commerciali di Azure |

| Funzionalità complete di inventario | Consente di esplorare risorse, pod, servizi, repository, immagini e configurazioni tramite Esploratore sicurezza per monitorare e gestire facilmente gli asset. | ACR, AKS | Disponibilità generale | Disponibilità generale | Abilitare l'opzione Individuazione senza agente in Kubernetes | Senza agente | Defender per contenitori O Defender CSPM | Cloud commerciali di Azure |

| Analisi del percorso di attacco | Algoritmo basato su grafo che analizza il grafo della sicurezza cloud. Le analisi espongono percorsi sfruttabili che gli utenti malintenzionati potrebbero usare per violare l'ambiente. | ACR, AKS | Disponibilità generale | Disponibilità generale | Attivato con piano | Senza agente | Defender CSPM (richiede l'abilitazione dell'individuazione senza agente per Kubernetes) | Cloud commerciali di Azure |

| Ricerca avanzata dei rischi | Consente agli amministratori della sicurezza di cercare attivamente problemi di comportamento negli asset in contenitori tramite query (predefinite e personalizzate) e informazioni dettagliate sulla sicurezza in Esploratore sicurezza. | ACR, AKS | Disponibilità generale | Disponibilità generale | Abilitare l'opzione Individuazione senza agente in Kubernetes | Senza agente | Defender per contenitori O Defender CSPM | Cloud commerciali di Azure |

| Protezione avanzata del piano di controllo | Valuta continuamente le configurazioni dei cluster e le confronta con le iniziative applicate alle sottoscrizioni. Quando rileva errori di configurazione, Defender per il cloud genera raccomandazioni sulla sicurezza disponibili nella pagina Raccomandazioni di Defender per il cloud. Le raccomandazioni consentono di analizzare e correggere i problemi. | ACR, AKS | Disponibilità generale | Disponibilità generale | Attivato con piano | Senza agente | Gratuito | Cloud commerciali Cloud nazionali: Azure per enti pubblici, Azure con gestione 21Vianet |

| Protezione avanzata del piano dati Kubernetes | Proteggere i carichi di lavoro dei contenitori Kubernetes con raccomandazioni sulle procedure consigliate. | Servizio Azure Kubernetes | Disponibilità generale | - | Abilitare l'opzione Criteri di Azure per Kubernetes | Criteri di Azure | Gratuito | Cloud commerciali Cloud nazionali: Azure per enti pubblici, Azure con gestione 21Vianet |

| Docker CIS | Benchmark CIS Docker | Macchina virtuale, set di scalabilità di macchine virtuali | Disponibilità generale | - | Abilitato con piano | Agente di Log Analytics | Defender per server Piano 2 | Cloud commerciali Cloud nazionali: Azure per enti pubblici, Microsoft Azure con gestione 21Vianet |

Valutazione della vulnerabilità

| Funzionalità | Descrizione | Risorse supportate | Stato della versione Linux | Stato della versione Windows | Metodo di abilitazione | Sensore | Piani | Disponibilità dei cloud di Azure |

|---|---|---|---|---|---|---|---|---|

| Pacchetti supportati dall'analisi del Registro di sistema senza agente (con tecnologia Microsoft Defender Vulnerability Management) | Valutazione delle vulnerabilità per le immagini nel Registro Azure Container | Registro Azure Container, Registro Azure Container privato | Disponibilità generale | Disponibilità generale | Abilitare l'opzione Valutazione della vulnerabilità del contenitore senza agente | Senza agente | Defender per contenitori o Defender CSPM | Cloud commerciali Cloud nazionali: Azure per enti pubblici, Azure con gestione 21Vianet |

| Pacchetti supportati dal runtime senza agente/basato su agente (basato su Microsoft Defender Vulnerability Management) | Valutazione della vulnerabilità per l'esecuzione di immagini nel servizio Azure Kubernetes | Servizio Azure Kubernetes | Disponibilità generale | Disponibilità generale | Abilitare l'opzione Valutazione della vulnerabilità del contenitore senza agente | Senza agente (richiede l'individuazione senza agente per Kubernetes) O/E sensore Defender | Defender per contenitori o Defender CSPM | Cloud commerciali Cloud nazionali: Azure per enti pubblici, Azure con gestione 21Vianet |

Protezione dalle minacce di runtime

| Funzionalità | Descrizione | Risorse supportate | Stato della versione Linux | Stato della versione Windows | Metodo di abilitazione | Sensore | Piani | Disponibilità dei cloud di Azure |

|---|---|---|---|---|---|---|---|---|

| Piano di controllo | Rilevamento di attività sospette per Kubernetes in base all'audit trail di Kubernetes | Servizio Azure Kubernetes | Disponibilità generale | Disponibilità generale | Abilitato con piano | Senza agente | Defender per contenitori | Cloud commerciali Cloud nazionali: Azure per enti pubblici, Azure con gestione 21Vianet |

| Carico di lavoro | Rilevamento di attività sospette per Kubernetes a livello di cluster, livello di nodo e livello di carico di lavoro | Servizio Azure Kubernetes | Disponibilità generale | - | Abilitare Sensore Defender in Azure OPPURE distribuire sensori Defender in singoli cluster | Sensore Defender | Defender per contenitori | Cloud commerciali Cloud nazionali: Azure per enti pubblici, Azure China (21Vianet) |

Distribuzione e monitoraggio

| Funzionalità | Descrizione | Risorse supportate | Stato della versione Linux | Stato della versione Windows | Metodo di abilitazione | Sensore | Piani | Disponibilità dei cloud di Azure |

|---|---|---|---|---|---|---|---|---|

| Individuazione di cluster non protetti | Individuazione dei cluster Kubernetes mancanti nei sensori Defender | Servizio Azure Kubernetes | Disponibilità generale | Disponibilità generale | Abilitato con piano | Senza agente | Gratuito | Cloud commerciali Cloud nazionali: Azure per enti pubblici, Azure con gestione 21Vianet |

| Provisioning automatico del sensore Defender | Distribuzione automatica del sensore Defender | Servizio Azure Kubernetes | Disponibilità generale | - | Abilitare l'opzione Sensore Defender in Azure | Senza agente | Defender per contenitori | Cloud commerciali Cloud nazionali: Azure per enti pubblici, Azure con gestione 21Vianet |

| Provisioning automatico di Criteri di Azure per Kubernetes | Distribuzione automatica del sensore criteri di Azure per Kubernetes | Servizio Azure Kubernetes | Disponibilità generale | - | Abilitare l'opzione Criteri di Azure per Kubernetes | Senza agente | Gratuito | Cloud commerciali Cloud nazionali: Azure per enti pubblici, Azure con gestione 21Vianet |

Supporto di registri e immagini per Azure - Valutazione della vulnerabilità basata sulla gestione delle vulnerabilità di Microsoft Defender

| Aspetto | Dettagli |

|---|---|

| Registri e immagini | Supportata • Registri Azure Container • Registri Azure Container protetti con il collegamento privato di Azure (i registri privati richiedono l'accesso a Servizi attendibili) • Immagini del contenitore in formato Docker V2 • Immagini con specifica del formato di immagine Open Container Initiative (OCI) Non supportata • Immagini super minimaliste, ad esempio immagini scratch Docker supporto attualmente non presente |

| Sistemi operativi | Supportata • Alpine Linux 3.12-3.19 • Red Hat Enterprise Linux 6-9 • CentOS 6-9. CentOS ha raggiunto il periodo EOL il 30 giugno 2024. Per altre informazioni, vedere le Linee guida per la fine del ciclo di vita di CentOS. • Oracle Linux 6-9 • Amazon Linux 1, 2 • openSUSE Leap, openSUSE Tumbleweed • SUSE Enterprise Linux 11-15 • Debian GNU/Linux 7-12 • Google Distroless (basato su Debian GNU/Linux 7-12) • Ubuntu 12.04-22.04 • Fedora 31-37 • Mariner 1-2 • Windows Server 2016, 2019, 2022 |

| Pacchetti specifici della lingua |

Supportata • Python • Node.js • .NET • JAVA • Go |

Distribuzioni e configurazioni Kubernetes per Azure - Protezione dalle minacce di runtime

| Aspetto | Dettagli |

|---|---|

| Distribuzioni e configurazioni Kubernetes | Supportata • Servizio Azure Kubernetes con controllo degli accessi in base al ruolo di Kubernetes Supportato tramite Kubernetes abilitato per Arc12 • Servizio Azure Kubernetes ibrido • Kubernetes • Motore del servizio Azure Kubernetes • Azure Red Hat OpenShift |

1 I cluster Kubernetes certificati Cloud Native Computing Foundation (CNF) sono potenzialmente supportati, ma sono stati testati in Azure solo i cluster specificati.

2 Per ottenere la protezione di Microsoft Defender per contenitori per gli ambienti, è necessario eseguire l'onboarding di Kubernetes abilitato per Azure Arc e abilitare Defender per contenitori come estensione Arc.

Nota

Per altri requisiti per la protezione del carico di lavoro Kubernetes, vedere limitazioni esistenti.

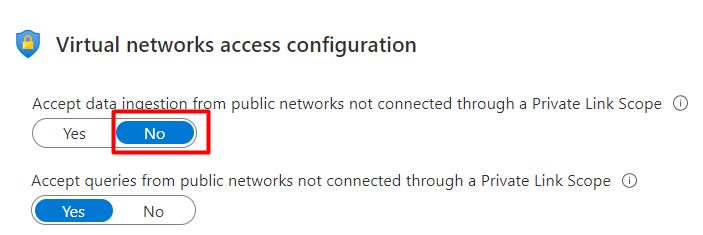

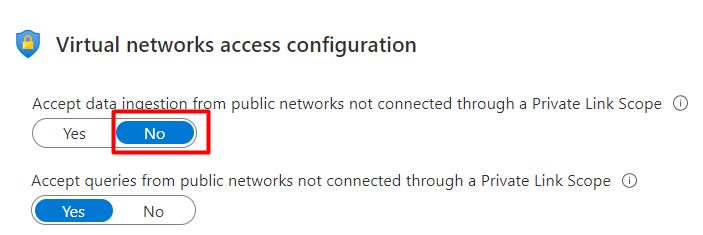

Restrizioni di collegamento privato

Defender per contenitori si basa sul sensore Defender per diverse funzionalità. Il sensore Defender non supporta la possibilità di inserire dati tramite collegamento privato. È possibile disabilitare l'accesso pubblico per l'inserimento, in modo che solo i computer configurati per l'invio del traffico tramite il collegamento privato di Monitoraggio di Azure possano inviare dati a tale workstation. È possibile configurare un collegamento privato passando a your workspace>Isolamento rete e impostando le configurazioni di accesso alle reti virtuali su No.

Consentire l'inserimento dei dati solo tramite l'ambito collegamento privato nelle impostazioni isolamento rete dell'area di lavoro può portare a errori di comunicazione e a una convergenza parziale del set di funzionalità Defender per contenitori.

Informazioni su come Usare il collegamento privato di Azure per connettere le reti a Monitoraggio di Azure.

AWS

| Domain | Funzionalità | Risorse supportate | Stato della versione Linux | Stato della versione Windows | Senza agente/basato su sensore | Piano tariffario |

|---|---|---|---|---|---|---|

| Gestione del comportamento di sicurezza | Individuazione senza agente per Kubernetes | EKS | Disponibilità generale | Disponibilità generale | Senza agente | Defender per contenitori O Defender CSPM |

| Gestione del comportamento di sicurezza | Funzionalità complete di inventario | ECR, EKS | Disponibilità generale | Disponibilità generale | Senza agente | Defender per contenitori O Defender CSPM |

| Gestione del comportamento di sicurezza | Analisi del percorso di attacco | ECR, EKS | Disponibilità generale | Disponibilità generale | Senza agente | Defender CSPM |

| Gestione del comportamento di sicurezza | Ricerca avanzata dei rischi | ECR, EKS | Disponibilità generale | Disponibilità generale | Senza agente | Defender per contenitori O Defender CSPM |

| Gestione del comportamento di sicurezza | Docker CIS | EC2 | Disponibilità generale | - | Agente di Log Analytics | Defender per server Piano 2 |

| Gestione del comportamento di sicurezza | Protezione avanzata del piano di controllo | - | - | - | - | - |

| Gestione del comportamento di sicurezza | Protezione avanzata del piano dati Kubernetes | EKS | Disponibilità generale | - | Criteri di Azure per Kubernetes | Defender per contenitori |

| Valutazione della vulnerabilità | Pacchetti supportati dall'analisi del Registro di sistema senza agente (con tecnologia Microsoft Defender Vulnerability Management) | ECR | Disponibilità generale | Disponibilità generale | Senza agente | Defender per contenitori o Defender CSPM |

| Valutazione della vulnerabilità | Pacchetti supportati dal runtime senza agente/basato su sensori (basato su Microsoft Defender Vulnerability Management) | EKS | Disponibilità generale | Disponibilità generale | Sensore Defender OR/AND senza agente | Defender per contenitori o Defender CSPM |

| Protezione del runtime | Piano di controllo | EKS | Disponibilità generale | Disponibilità generale | Senza agente | Defender per contenitori |

| Protezione del runtime | Carico di lavoro | EKS | Disponibilità generale | - | Sensore Defender | Defender per contenitori |

| Distribuzione e monitoraggio | Individuazione di cluster non protetti | EKS | Disponibilità generale | Disponibilità generale | Senza agente | Defender per contenitori |

| Distribuzione e monitoraggio | Provisioning automatico del sensore Defender | EKS | Disponibilità generale | - | - | - |

| Distribuzione e monitoraggio | Provisioning automatica di Criteri di Azure per Kubernetes | EKS | Disponibilità generale | - | - | - |

Supporto di registri e immagini per AWS - Valutazione della vulnerabilità basata sulla gestione delle vulnerabilità di Microsoft Defender

| Aspetto | Dettagli |

|---|---|

| Registri e immagini | Supportata • Registri ECR • Immagini del contenitore in formato Docker V2 • Immagini con specifica del formato di immagine Open Container Initiative (OCI) Non supportata • Immagini super minimaliste, ad esempio immagini scratch Docker, non sono attualmente supportate • Repository pubblici • Elenchi di manifesti |

| Sistemi operativi | Supportata • Alpine Linux 3.12-3.19 • Red Hat Enterprise Linux 6-9 • CentOS 6-9 ha raggiunto il periodo EOL il 30 giugno 2024. Per altre informazioni, vedere le Linee guida per la fine del ciclo di vita di CentOS. • Oracle Linux 6-9 • Amazon Linux 1, 2 • openSUSE Leap, openSUSE Tumbleweed • SUSE Enterprise Linux 11-15 • Debian GNU/Linux 7-12 • Google Distroless (basato su Debian GNU/Linux 7-12) • Ubuntu 12.04-22.04 • Fedora 31-37 • Mariner 1-2 • Windows Server 2016, 2019, 2022 |

| Pacchetti specifici della lingua |

Supportata • Python • Node.js • .NET • JAVA • Go |

Supporto di distribuzioni/configurazioni di Kubernetes per AWS - Protezione dalle minacce di runtime

| Aspetto | Dettagli |

|---|---|

| Distribuzioni e configurazioni Kubernetes | Supportata • Amazon Elastic Kubernetes Service (EKS) Supportato tramite Kubernetes abilitato per Arc12 • Kubernetes Non supportata • Cluster privati EKS |

1 I cluster Kubernetes certificati Cloud Native Computing Foundation (CNF) sono potenzialmente supportati, ma sono stati testati solo i cluster specificati.

2 Per ottenere la protezione di Microsoft Defender per contenitori per gli ambienti, è necessario eseguire l'onboarding di Kubernetes abilitato per Azure Arc e abilitare Defender per contenitori come estensione Arc.

Nota

Per altri requisiti per la protezione del carico di lavoro Kubernetes, vedere limitazioni esistenti.

Supporto proxy per traffico in uscita - AWS

Il proxy in uscita senza autenticazione e proxy in uscita con autenticazione di base è supportato. Il proxy in uscita che prevede certificati attendibili non è attualmente supportato.

GCP

| Domain | Funzionalità | Risorse supportate | Stato della versione Linux | Stato della versione Windows | Senza agente/basato su sensore | Piano tariffario |

|---|---|---|---|---|---|---|

| Gestione del comportamento di sicurezza | Individuazione senza agente per Kubernetes | GKE | Disponibilità generale | Disponibilità generale | Senza agente | Defender per contenitori O Defender CSPM |

| Gestione del comportamento di sicurezza | Funzionalità complete di inventario | GAR, GCR, GKE | Disponibilità generale | Disponibilità generale | Senza agente | Defender per contenitori O Defender CSPM |

| Gestione del comportamento di sicurezza | Analisi del percorso di attacco | GAR, GCR, GKE | Disponibilità generale | Disponibilità generale | Senza agente | Defender CSPM |

| Gestione del comportamento di sicurezza | Ricerca avanzata dei rischi | GAR, GCR, GKE | Disponibilità generale | Disponibilità generale | Senza agente | Defender per contenitori O Defender CSPM |

| Gestione del comportamento di sicurezza | Docker CIS | Macchine virtuali GCP | Disponibilità generale | - | Agente di Log Analytics | Defender per server Piano 2 |

| Gestione del comportamento di sicurezza | Protezione avanzata del piano di controllo | GKE | Disponibilità generale | Disponibilità generale | Senza agente | Gratuito |

| Gestione del comportamento di sicurezza | Protezione avanzata del piano dati Kubernetes | GKE | Disponibilità generale | - | Criteri di Azure per Kubernetes | Defender per contenitori |

| Valutazione della vulnerabilità | Pacchetti supportati dall'analisi del Registro di sistema senza agente (con tecnologia Microsoft Defender Vulnerability Management) | GAR, GCR | Disponibilità generale | Disponibilità generale | Senza agente | Defender per contenitori o Defender CSPM |

| Valutazione della vulnerabilità | Pacchetti supportati dal runtime senza agente/basato su sensori (basato su Microsoft Defender Vulnerability Management) | GKE | Disponibilità generale | Disponibilità generale | Sensore Defender OR/AND senza agente | Defender per contenitori o Defender CSPM |

| Protezione del runtime | Piano di controllo | GKE | Disponibilità generale | Disponibilità generale | Senza agente | Defender per contenitori |

| Protezione del runtime | Carico di lavoro | GKE | Disponibilità generale | - | Sensore Defender | Defender per contenitori |

| Distribuzione e monitoraggio | Individuazione di cluster non protetti | GKE | Disponibilità generale | Disponibilità generale | Senza agente | Defender per contenitori |

| Distribuzione e monitoraggio | Provisioning automatico del sensore Defender | GKE | Disponibilità generale | - | Senza agente | Defender per contenitori |

| Distribuzione e monitoraggio | Provisioning automatica di Criteri di Azure per Kubernetes | GKE | Disponibilità generale | - | Senza agente | Defender per contenitori |

Supporto di registri e immagini per GCP - Valutazione della vulnerabilità basata sulla gestione delle vulnerabilità di Microsoft Defender

| Aspetto | Dettagli |

|---|---|

| Registri e immagini | Supportata • Registri Google (GAR, GCR) • Immagini del contenitore in formato Docker V2 • Immagini con specifica del formato di immagine Open Container Initiative (OCI) Non supportata • Immagini super minimaliste, ad esempio immagini scratch Docker, non sono attualmente supportate • Repository pubblici • Elenchi di manifesti |

| Sistemi operativi | Supportata • Alpine Linux 3.12-3.19 • Red Hat Enterprise Linux 6-9 • CentOS 6-9 ha raggiunto il periodo EOL il 30 giugno 2024. Per altre informazioni, vedere le Linee guida per la fine del ciclo di vita di CentOS. • Oracle Linux 6-9 • Amazon Linux 1, 2 • openSUSE Leap, openSUSE Tumbleweed • SUSE Enterprise Linux 11-15 • Debian GNU/Linux 7-12 • Google Distroless (basato su Debian GNU/Linux 7-12) • Ubuntu 12.04-22.04 • Fedora 31-37 • Mariner 1-2 • Windows Server 2016, 2019, 2022 |

| Pacchetti specifici della lingua |

Supportata • Python • Node.js • .NET • JAVA • Go |

Supporto di distribuzioni/configurazioni di Kubernetes per GCP - Protezione dalle minacce di runtime

| Aspetto | Dettagli |

|---|---|

| Distribuzioni e configurazioni Kubernetes | Supportata • Google Kubernetes Engine (GKE) Standard Supportato tramite Kubernetes abilitato per Arc12 • Kubernetes Non supportata • Cluster di reti private • Autopilot GKE • GKE AuthorizedNetworksConfig |

1 I cluster Kubernetes certificati Cloud Native Computing Foundation (CNF) sono potenzialmente supportati, ma sono stati testati solo i cluster specificati.

2 Per ottenere la protezione di Microsoft Defender per contenitori per gli ambienti, è necessario eseguire l'onboarding di Kubernetes abilitato per Azure Arc e abilitare Defender per contenitori come estensione Arc.

Nota

Per altri requisiti per la protezione del carico di lavoro Kubernetes, vedere limitazioni esistenti.

Supporto proxy per traffico in uscita - GCP

Il proxy in uscita senza autenticazione e proxy in uscita con autenticazione di base è supportato. Il proxy in uscita che prevede certificati attendibili non è attualmente supportato.

Cluster Kubernetes locali abilitati per Arc

| Domain | Funzionalità | Risorse supportate | Stato della versione Linux | Stato della versione Windows | Senza agente/basato su sensore | Piano tariffario |

|---|---|---|---|---|---|---|

| Gestione del comportamento di sicurezza | Docker CIS | Macchine virtuali con abilitazione Arc | Anteprima | - | Agente di Log Analytics | Defender per server Piano 2 |

| Gestione del comportamento di sicurezza | Protezione avanzata del piano di controllo | - | - | - | - | - |

| Gestione del comportamento di sicurezza | Protezione avanzata del piano dati Kubernetes | Cluster K8s abilitati per Arc | Disponibilità generale | - | Criteri di Azure per Kubernetes | Defender per contenitori |

| Protezione del runtime | Protezione dalle minacce (piano di controllo) | Cluster K8s abilitati per Arc | Anteprima | Anteprima | Sensore Defender | Defender per contenitori |

| Protezione del runtime | Protezione dalle minacce (carico di lavoro) | Cluster K8s abilitati per Arc | Anteprima | - | Sensore Defender | Defender per contenitori |

| Distribuzione e monitoraggio | Individuazione di cluster non protetti | Cluster K8s abilitati per Arc | Anteprima | - | Senza agente | Gratuito |

| Distribuzione e monitoraggio | Provisioning automatico del sensore Defender | Cluster K8s abilitati per Arc | Anteprima | Anteprima | Senza agente | Defender per contenitori |

| Distribuzione e monitoraggio | Provisioning automatica di Criteri di Azure per Kubernetes | Cluster K8s abilitati per Arc | Anteprima | - | Senza agente | Defender per contenitori |

Distribuzioni e configurazioni Kubernetes

| Aspetto | Dettagli |

|---|---|

| Distribuzioni e configurazioni Kubernetes | Supportato tramite Kubernetes abilitato per Arc12 • Servizio Azure Kubernetes ibrido • Kubernetes • Motore del servizio Azure Kubernetes • Azure Red Hat OpenShift • Red Hat OpenShift (versione 4.6 o successiva) • VMware Tanzu Kubernetes Grid • Rancher Kubernetes Engine |

1 I cluster Kubernetes certificati Cloud Native Computing Foundation (CNF) sono potenzialmente supportati, ma sono stati testati solo i cluster specificati.

2 Per ottenere la protezione di Microsoft Defender per contenitori per gli ambienti, è necessario eseguire l'onboarding di Kubernetes abilitato per Azure Arc e abilitare Defender per contenitori come estensione Arc.

Nota

Per altri requisiti per la protezione del carico di lavoro Kubernetes, vedere limitazioni esistenti.

Sistemi operativi host supportati

Defender per contenitori si basa sul sensore Defender per diverse funzionalità. Il sensore Defender è supportato nei sistemi operativi host seguenti:

- Amazon Linux 2

- CentOS 8 ha raggiunto il periodo EOL il 30 giugno 2024. Per altre informazioni, vedere le Linee guida per la fine del ciclo di vita di CentOS.

- Debian 10

- Debian 11

- Sistema operativo ottimizzato per Google Container

- Mariner 1.0

- Mariner 2.0

- Red Hat Enterprise Linux 8

- Ubuntu 16.04

- Ubuntu 18.04

- Ubuntu 20.04

- Ubuntu 22.04

Verificare che il nodo Kubernetes sia in esecuzione in uno dei sistemi operativi supportati verificati. I cluster con sistemi operativi host diversi ottengono solo una copertura parziale.

Limitazioni dei sensori di Defender

Il sensore Defender nel servizio Azure Kubernetes V1.28 e versioni successive non è supportato nei nodi ARM64.

Restrizioni di rete

Collegamento privato

Defender per contenitori si basa sul sensore Defender per diverse funzionalità. Il sensore Defender non supporta la possibilità di inserire dati tramite collegamento privato. È possibile disabilitare l'accesso pubblico per l'inserimento, in modo che solo i computer configurati per l'invio del traffico tramite il collegamento privato di Monitoraggio di Azure possano inviare dati a tale workstation. È possibile configurare un collegamento privato passando a your workspace>Isolamento rete e impostando le configurazioni di accesso alle reti virtuali su No.

Consentire l'inserimento dei dati solo tramite l'ambito collegamento privato nelle impostazioni isolamento rete dell'area di lavoro può portare a errori di comunicazione e a una convergenza parziale del set di funzionalità Defender per contenitori.

Informazioni su come Usare il collegamento privato di Azure per connettere le reti a Monitoraggio di Azure.

Supporto proxy in uscita

Il proxy in uscita senza autenticazione e proxy in uscita con autenticazione di base è supportato. Il proxy in uscita che prevede certificati attendibili non è attualmente supportato.

Passaggi successivi

- Informazioni su come Defender per il cloud raccoglie i dati usando l'agente di Log Analytics.

- Informazioni su come Defender per il cloud gestisce e protegge i dati.

- Esaminare le piattaforme che supportano Defender per il cloud.

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per