Componenti di Microsoft Defender per IoT

Il sistema Microsoft Defender per IoT è progettato per offrire copertura generale e visibilità da origini dati diverse.

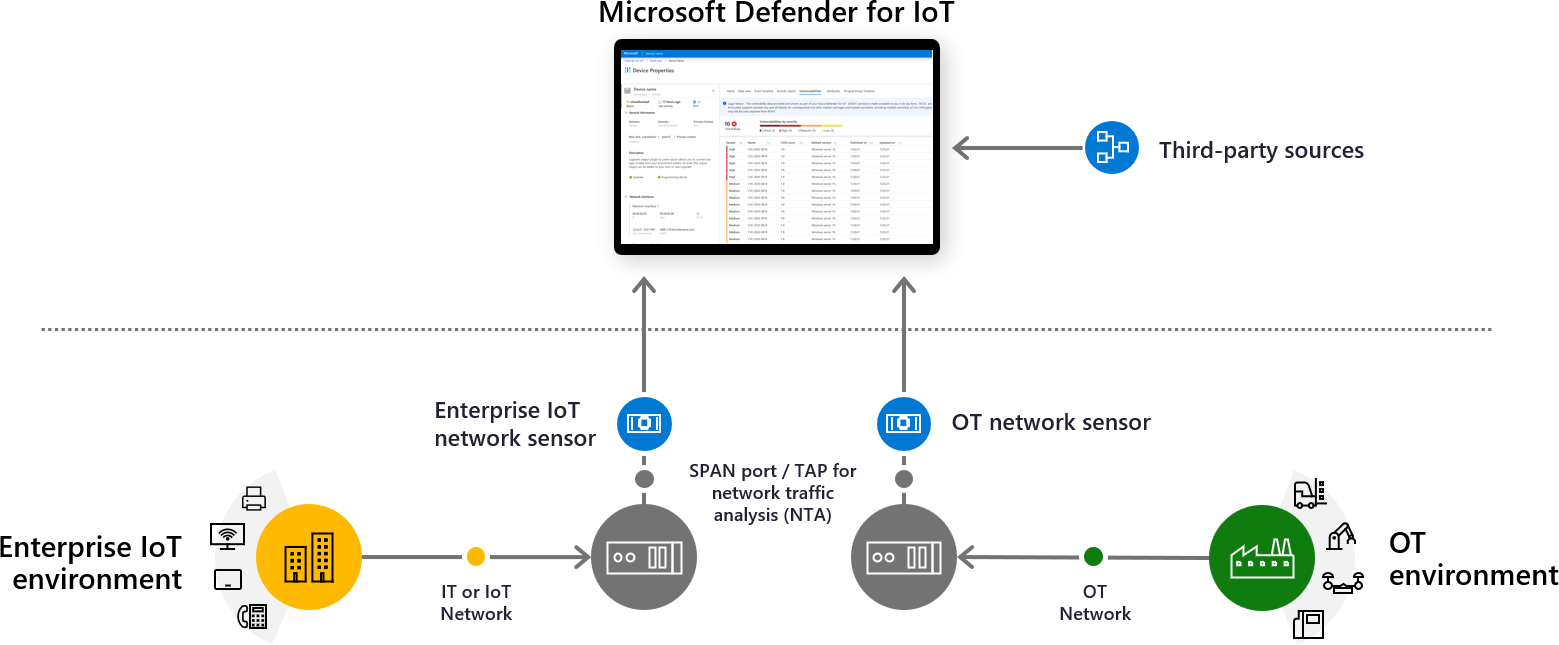

L'immagine seguente mostra come i dati possono essere trasmessi in Defender per IoT da sensori di rete e origini di terze parti per fornire una visualizzazione unificata della sicurezza IoT/OT. Defender per IoT nella portale di Azure fornisce inventari degli asset, valutazioni delle vulnerabilità e monitoraggio continuo delle minacce.

Defender per IoT si connette sia ai componenti cloud che locali ed è progettato per la scalabilità in ambienti di grandi dimensioni e distribuiti geograficamente.

Defender per IoT include i seguenti componenti di monitoraggio della sicurezza OT:

Il portale di Azure, per la gestione del cloud e l'integrazione con altri servizi Microsoft, ad esempio Microsoft Sentinel.

Sensori di rete IoT (Operational Technology) o Enterprise IoT per rilevare i dispositivi nella rete. I sensori di rete Defender per IoT vengono distribuiti in una macchina virtuale o in un'appliance fisica. I sensori OT possono essere configurati come sensori connessi al cloud o sensori completamente gestiti in locale.

Console di gestione locale per la gestione centralizzata dei sensori OT e il monitoraggio per gli ambienti locali con gazzamento aereo.

Sensori di rete OT ed Enterprise IoT

I sensori di rete defender per IoT individuano e monitorano continuamente il traffico di rete tra i dispositivi di rete.

I sensori di rete sono creati appositamente per le reti OT/IoT e si connettono a una porta SPAN o a un TAP di rete. I sensori di rete Defender per IoT possono offrire visibilità sui rischi in pochi minuti di connessione alla rete.

I sensori di rete usano motori di analisi compatibili con OT/IoT e dpi (Deep Packet Inspection) di livello 6 per rilevare minacce, ad esempio malware senza file, in base a attività anomale o non autorizzate.

La raccolta, l'elaborazione, l'analisi e gli avvisi dei dati avviene direttamente sul sensore, che può essere ideale per le posizioni con connettività a bassa larghezza di banda o ad alta latenza. Solo i dati di telemetria e le informazioni dettagliate vengono trasferiti per la gestione, nella portale di Azure o in una console di gestione locale.

Per altre informazioni, vedere Il percorso di distribuzione di Defender per IoT OT.

Sensori OT locali e connessi al cloud

I sensori connessi al cloud sono sensori connessi a Defender per IoT in Azure e differiscono dai sensori gestiti in locale, come indicato di seguito:

Quando si dispone di un sensore di rete OT connesso al cloud:

Tutti i dati rilevati dal sensore vengono visualizzati nella console del sensore, ma le informazioni sugli avvisi vengono recapitate anche ad Azure, in cui possono essere analizzati e condivisi con altri servizi di Azure.

I pacchetti di Intelligence per le minacce Microsoft possono essere inseriti automaticamente nei sensori connessi al cloud.

Il nome del sensore definito durante l'onboarding è il nome visualizzato nel sensore ed è di sola lettura dalla console del sensore.

Al contrario, quando si lavora con sensori gestiti in locale:

Visualizzare i dati per un sensore specifico dalla console del sensore. Per una visualizzazione unificata di tutte le informazioni rilevate da diversi sensori, usare una console di gestione locale.

È necessario caricare manualmente tutti i pacchetti di Intelligence per le minacce nei sensori gestiti in locale.

I nomi dei sensori possono essere aggiornati nella console del sensore.

Per altre informazioni, vedere Gestire i sensori OT dalla console del sensore e Gestire sensori OT dalla console di gestione.

Motori di analisi di Defender per IoT

I sensori di rete defender per IoT analizzano i dati inseriti usando motori di analisi predefiniti e attivano avvisi in base al traffico in tempo reale e preregistrato.

I motori di analisi offrono analisi di machine learning e profilo, analisi dei rischi, un database del dispositivo e set di informazioni dettagliate, intelligence sulle minacce e analisi comportamentale.

Ad esempio, il motore di rilevamento delle violazioni dei criteri modella le reti ICS (Industrial Control Systems) per rilevare le deviazioni dal comportamento previsto "baseline", usando il rilevamento anomalie comportamentali (BAD) come descritto in NISTIR 8219. Questa baseline viene sviluppata comprendendo le attività regolari che si svolgono in rete, ad esempio modelli di traffico normali, azioni utente e accessi alla rete ICS. Il sistema BAD monitora quindi la rete per individuare eventuali deviazioni dal comportamento previsto e contrassegna eventuali violazioni dei criteri. Esempi di deviazioni di base includono l'uso non autorizzato di codici di funzione, l'accesso a oggetti specifici o le modifiche alla configurazione di un dispositivo.

Poiché molti algoritmi di rilevamento sono stati creati per l'IT, anziché per le reti OT, la baseline aggiuntiva per le reti ICS consente di abbreviare la curva di apprendimento del sistema per i nuovi rilevamenti.

I sensori di rete defender per IoT includono i motori di analisi principali seguenti:

| Nome | Descrizione | Esempi |

|---|---|---|

| Motore di rilevamento delle violazioni del protocollo | Identifica l'uso di strutture di pacchetti e valori di campo che violano le specifiche del protocollo ICS. Le violazioni del protocollo si verificano quando la struttura dei pacchetti o i valori dei campi non sono conformi alla specifica del protocollo. |

Un avviso "Operazione MODBUS non valida (codice funzione zero)" indica che un dispositivo primario ha inviato una richiesta con codice funzione 0 a un dispositivo secondario. Questa azione non è consentita in base alla specifica del protocollo e il dispositivo secondario potrebbe non gestire correttamente l'input |

| Violazione dei criteri | Una violazione dei criteri si verifica con una deviazione dal comportamento di base definito nelle impostazioni apprese o configurate. | Un avviso "Agente utente HTTP non autorizzato" indica che un'applicazione non appresa o approvata dai criteri viene usata come client HTTP in un dispositivo. Potrebbe trattarsi di un nuovo Web browser o di un'applicazione nel dispositivo. |

| Motore di rilevamento malware industriale | Identifica i comportamenti che indicano la presenza di attività di rete dannose tramite malware noto, ad esempio Conficker, Black Energy, Havex, WannaCry, NotPetya e** | Un avviso "Sospetto di attività dannose (Stuxnet)" indica che il sensore ha rilevato attività di rete sospette note per essere correlate al malware Stuxnet. Questo malware è una minaccia persistente avanzata rivolta al controllo industriale e alle reti SCADA. |

| Motore di rilevamento anomalie | Rileva comportamenti e comunicazioni da computer a computer (M2M) insoliti. Questo motore modella le reti ICS e quindi richiede un periodo di apprendimento più breve rispetto all'analisi sviluppata per l'IT. Le anomalie vengono rilevate più velocemente, con falsi positivi minimi. |

Un avviso "Comportamento periodico nel canale di comunicazione" riflette il comportamento periodico e ciclico della trasmissione dei dati, comune nelle reti industriali. Altri esempi includono tentativi di accesso SMB eccessivi e avvisi rilevati dall'analisi DI PLC. |

| Rilevamento degli eventi imprevisti operativi | Rileva problemi operativi, ad esempio la connettività intermittente che può indicare segni iniziali di guasto dell'apparecchiatura. | Un avviso "Il dispositivo è sospetto disconnesso (non risponde)" viene attivato quando un dispositivo non risponde ad alcun tipo di richiesta per un periodo predefinito. Questo avviso potrebbe indicare un arresto, una disconnessione o un malfunzionamento del dispositivo. Un altro esempio potrebbe essere se il comando Di arresto PLC di Siemens S7 è stato inviato avvisi. |

Opzioni di gestione

Defender per IoT offre supporto per la rete ibrida usando le opzioni di gestione seguenti:

Portale di Azure. Usare il portale di Azure come singolo riquadro di vetro per visualizzare tutti i dati inseriti dai dispositivi tramite sensori di rete connessi al cloud. Il portale di Azure offre valore aggiuntivo, ad esempio cartelle di lavoro, connessioni a Microsoft Sentinel, raccomandazioni sulla sicurezza e altro ancora.

Usare anche il portale di Azure per ottenere nuovi appliance e aggiornamenti software, eseguire l'onboarding e gestire i sensori in Defender per IoT e aggiornare i pacchetti di Intelligence per le minacce. Ad esempio:

Console del sensore OT. Visualizzare i rilevamenti per i dispositivi connessi a un sensore OT specifico dalla console del sensore. Usare la console del sensore per visualizzare una mappa di rete per i dispositivi rilevati da tale sensore, una sequenza temporale di tutti gli eventi che si verificano nel sensore, inoltrare le informazioni del sensore ai sistemi partner e altro ancora. Ad esempio:

Console di gestione locale. Negli ambienti air-gapped è possibile ottenere una visualizzazione centrale dei dati da tutti i sensori da una console di gestione locale, usando strumenti di manutenzione aggiuntivi e funzionalità di creazione di report.

La versione software nella console di gestione locale deve essere uguale a quella della versione più aggiornata del sensore. Ogni versione della console di gestione locale è compatibile con le versioni precedenti e supportate del sensore, ma non è in grado di connettersi alle versioni più recenti del sensore.

Per altre informazioni, vedere Air-gapped OT sensor management deployment path .For more information, see Air-gapped OT sensor management deployment path.

Dispositivi monitorati da Defender per IoT

Defender per IoT può individuare tutti i dispositivi, di tutti i tipi, in tutti gli ambienti. I dispositivi sono elencati nelle pagine di inventario dei dispositivi Defender per IoT in base a un accoppiamento di indirizzi IP e MAC univoco.

Defender per IoT identifica i dispositivi singoli e univoci come indicato di seguito:

| Tipo | Descrizione |

|---|---|

| Identificato come singoli dispositivi | I dispositivi identificati come singoli dispositivi includono: Dispositivi IT, OT o IoT con una o più schede di interfaccia di rete, inclusi dispositivi dell'infrastruttura di rete come commutatori e router Nota: un dispositivo con moduli o componenti backplane, ad esempio rack o slot, viene conteggiato come un singolo dispositivo, inclusi tutti i moduli o i componenti backplane. |

| Non identificato come singoli dispositivi | Gli elementi seguenti non vengono considerati come singoli dispositivi e non vengono considerati in base alla licenza: - Indirizzi IP Internet pubblici - Gruppi multi-cast - Gruppi di trasmissione - Dispositivi inattivi I dispositivi monitorati dalla rete vengono contrassegnati come inattivi quando non viene rilevata alcuna attività di rete entro un determinato periodo di tempo: - Reti OT: nessuna attività di rete rilevata per più di 60 giorni - Reti IoT aziendali: nessuna attività di rete rilevata per più di 30 giorni Nota: gli endpoint già gestiti da Defender per endpoint non vengono considerati come dispositivi separati da Defender per IoT. |

Passaggi successivi

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per