Distribuire Defender per IoT per il monitoraggio OT

Questo articolo descrive i passaggi elevati necessari per distribuire Defender per IoT per il monitoraggio OT. Altre informazioni su ogni passaggio della distribuzione nelle sezioni seguenti, inclusi i riferimenti incrociati pertinenti per altri dettagli.

L'immagine seguente mostra le fasi in un percorso di distribuzione di monitoraggio OT end-to-end, insieme al team responsabile di ogni fase.

Mentre i team e i titoli dei processi differiscono tra organizzazioni diverse, tutte le distribuzioni Defender per IoT richiedono la comunicazione tra le persone responsabili delle diverse aree della rete e dell'infrastruttura.

Suggerimento

Ogni passaggio del processo può richiedere un intervallo di tempo diverso. Ad esempio, il download di un file di attivazione del sensore OT può richiedere cinque minuti, mentre la configurazione del monitoraggio del traffico può richiedere giorni o anche settimane, a seconda dei processi dell'organizzazione.

È consigliabile avviare il processo per ogni passaggio senza attendere che venga completato prima di passare al passaggio successivo. Assicurarsi di continuare a seguire tutti i passaggi ancora in corso per garantire il completamento.

Prerequisiti

Prima di iniziare a pianificare la distribuzione del monitoraggio OT, assicurarsi di avere una sottoscrizione di Azure e di un piano OT eseguito l'onboarding di Defender per IoT.

Per altre informazioni, vedere Avviare una Microsoft Defender per la versione di valutazione IoT.

Pianificazione e preparazione

L'immagine seguente illustra i passaggi inclusi nella fase di pianificazione e preparazione. La pianificazione e la preparazione dei passaggi vengono gestiti dai team di architettura.

Pianificare il sistema di monitoraggio OT

Pianificare i dettagli di base sul sistema di monitoraggio, ad esempio:

Siti e zone: decidere come segmentare la rete che si vuole monitorare usando siti e zone che possono rappresentare posizioni in tutto il mondo.

Gestione del sensore: decidere se si useranno sensori OT connessi al cloud o con estensione air-gapped, o un sistema ibrido di entrambi. Se si usano sensori connessi al cloud, selezionare un metodo di connessione, ad esempio la connessione diretta o tramite un proxy.

Utenti e ruoli: elenco dei tipi di utenti necessari per ogni sensore e i ruoli necessari per ogni attività.

Per altre informazioni, vedere Pianificare il sistema di monitoraggio OT con Defender per IoT.

Suggerimento

Se si usano diversi sensori gestiti in locale, è anche possibile distribuire una console di gestione locale per la visibilità e la gestione centrale.

Preparare la distribuzione di un sito OT

Definire dettagli aggiuntivi per ogni sito pianificato nel sistema, tra cui:

Diagramma di rete. Identificare tutti i dispositivi da monitorare e creare un elenco ben definito di subnet. Dopo aver distribuito i sensori, usare questo elenco per verificare che tutte le subnet da monitorare siano coperte da Defender per IoT.

Elenco di sensori: usare l'elenco di traffico, subnet e dispositivi da monitorare per creare un elenco dei sensori OT necessari e in cui verranno posizionati nella rete.

Metodi di mirroring del traffico: scegliere un metodo di mirroring del traffico per ogni sensore OT, ad esempio una porta SPAN o TAP.

Appliance: preparare una workstation di distribuzione e qualsiasi appliance hardware o VM che si userà per ognuno dei sensori OT pianificati. Se si usano appliance preconfigurate, assicurarsi di ordinarle.

Per altre informazioni, vedere Preparare una distribuzione del sito OT.

Eseguire l'onboarding dei sensori in Azure

L'immagine seguente mostra il passaggio incluso nella fase dei sensori di onboarding. I sensori vengono inseriti in Azure dai team di distribuzione.

Eseguire l'onboarding dei sensori OT nel portale di Azure

Eseguire l'onboarding di molti sensori OT in Defender per IoT come previsto. Assicurarsi di scaricare i file di attivazione forniti per ogni sensore OT e salvarli in una posizione accessibile dai computer del sensore.

Per altre informazioni, vedere Eseguire l'onboarding dei sensori OT in Defender per IoT.

Configurazione della rete del sito

L'immagine seguente mostra i passaggi inclusi nella frase di configurazione della rete del sito. I passaggi di rete del sito vengono gestiti dai team di connettività.

Configurare il mirroring del traffico nella rete

Usare i piani creati in precedenza per configurare il mirroring del traffico nelle posizioni della rete in cui si distribuiranno sensori OT e il traffico di mirroring a Defender per IoT.

Per altre informazioni, vedere:

- Configurare il mirroring con una porta SPAN switch

- Configurare il mirroring del traffico con una porta REMOTE SPAN (RSPAN)

- Configurare l'aggregazione attiva o passiva (TAP)

- Aggiornare le interfacce di monitoraggio di un sensore (configurare ERSPAN)

- Configurare il mirroring del traffico con un VSXi vSwitch

- Configurare il mirroring del traffico con un vSwitch Hyper-V

Provisioning per la gestione cloud

Configurare tutte le regole del firewall per assicurarsi che le appliance del sensore OT possano accedere a Defender per IoT nel cloud di Azure. Se si prevede di connettersi tramite un proxy, verranno configurate solo dopo l'installazione del sensore.

Ignorare questo passaggio per qualsiasi sensore OT pianificato per essere air-gapped e gestito localmente, direttamente nella console del sensore o tramite una console di gestione locale.

Per altre informazioni, vedere Effettuare il provisioning di sensori OT per la gestione del cloud.

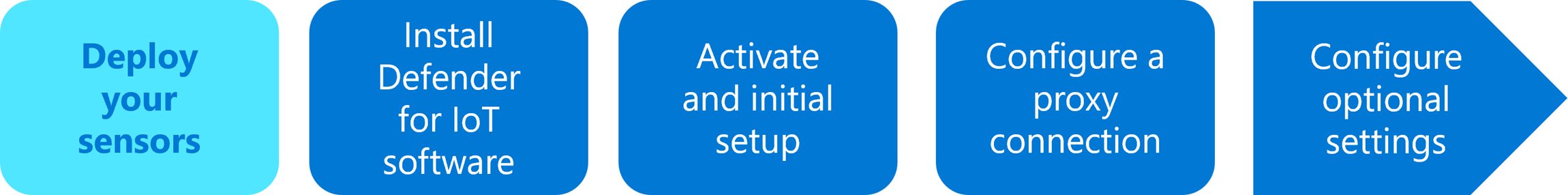

Distribuire i sensori OT

L'immagine seguente illustra i passaggi inclusi nella fase di distribuzione del sensore. I sensori OT vengono distribuiti e attivati dal team di distribuzione.

Installare i sensori OT

Se si installa Defender per il software IoT nelle proprie appliance, scaricare il software di installazione dal portale di Azure e installarlo nell'appliance del sensore OT.

Dopo aver installato il software del sensore OT, eseguire diversi controlli per convalidare l'installazione e la configurazione.

Per altre informazioni, vedere:

- Installare il software di monitoraggio OT nei sensori OT

- Convalidare un'installazione software del sensore OT

Ignorare questi passaggi se si acquistano appliance preconfigurato.

Attivare i sensori OT e la configurazione iniziale

Usare una procedura guidata di installazione iniziale per confermare le impostazioni di rete, attivare il sensore e applicare i certificati SSH/TLS.

Per altre informazioni, vedere Configurare e attivare il sensore OT.

Configurare le connessioni proxy

Se si è deciso di usare un proxy per connettere i sensori al cloud, configurare il proxy e configurare le impostazioni nel sensore. Per altre informazioni, vedere Configurare le impostazioni proxy in un sensore OT.

Ignorare questo passaggio nelle situazioni seguenti:

- Per qualsiasi sensore OT in cui ci si connette direttamente ad Azure, senza un proxy

- Per qualsiasi sensore pianificato per essere a livello di aria e gestito in locale, direttamente nella console del sensore o tramite una console di gestione locale.

Configurare impostazioni facoltative

È consigliabile configurare una connessione Active Directory per la gestione degli utenti locali nel sensore OT e la configurazione del monitoraggio dell'integrità dei sensori tramite SNMP.

Se queste impostazioni non vengono configurate durante la distribuzione, è anche possibile restituire e configurarle in un secondo momento.

Per altre informazioni, vedere:

- Configurare il monitoraggio MIB SNMP in un sensore OT

- Configurare una connessione di Active Directory

Calibrare e ottimizzare il monitoraggio OT

L'immagine seguente mostra i passaggi coinvolti nella calibrazione e nell'ottimizzazione del monitoraggio OT con il sensore appena distribuito. La calibrazione e l'ottimizzazione delle attività vengono eseguite dal team di distribuzione.

Controllare il monitoraggio OT sul sensore

Per impostazione predefinita, il sensore OT potrebbe non rilevare le reti esatte da monitorare o identificarle in modo preciso in modo da visualizzarle. Usare gli elenchi creati in precedenza per verificare e configurare manualmente le subnet, personalizzare i nomi di porta e VLAN e configurare gli intervalli di indirizzi DHCP in base alle esigenze.

Per altre informazioni, vedere Controllare il traffico OT monitorato da Microsoft Defender per IoT.

Verificare e aggiornare l'inventario dei dispositivi rilevati

Dopo aver rilevato completamente i dispositivi, esaminare l'inventario dei dispositivi e modificare i dettagli del dispositivo in base alle esigenze. Ad esempio, è possibile identificare voci di dispositivo duplicate che possono essere unite, tipi di dispositivo o altre proprietà da modificare e altro ancora.

Per altre informazioni, vedere Verificare e aggiornare l'inventario dei dispositivi rilevati.

Informazioni sugli avvisi OT per creare una baseline di rete

Gli avvisi attivati dal sensore OT possono includere diversi avvisi che è consigliabile ignorare regolarmente o Learn, come traffico autorizzato.

Esaminare tutti gli avvisi nel sistema come valutazione iniziale. Questo passaggio crea una baseline del traffico di rete per Defender per IoT per lavorare in futuro.

Per altre informazioni, vedere Creare una baseline appresa degli avvisi OT.

Fine dell'apprendimento di base

I sensori OT rimarranno in modalità di apprendimento finché viene rilevato un nuovo traffico e si dispone di avvisi non gestiti.

Al termine dell'apprendimento di base, il processo di distribuzione del monitoraggio OT è completo e si continuerà in modalità operativa per il monitoraggio continuo. In modalità operativa, qualsiasi attività diversa dai dati di base attiverà un avviso.

Suggerimento

Disattivare manualmente la modalità di apprendimento se si ritiene che gli avvisi correnti in Defender per IoT riflettano il traffico di rete in modo accurato e la modalità di apprendimento non è già terminata automaticamente.

Connettere i dati di Defender per IoT al siem

Dopo aver distribuito Defender per IoT, inviare avvisi di sicurezza e gestire eventi imprevisti OT/IoT integrando Defender per IoT con la piattaforma SIEM (Security Information and Event Management) e i flussi di lavoro e gli strumenti SOC esistenti. Integrare gli avvisi di Defender per IoT con le informazioni di sicurezza e gestione degli eventi aziendali grazie all'integrazione con Microsoft Sentinel e sfruttando le Microsoft Defender predefinite per la soluzione IoT o creando regole di inoltro ad altri sistemi SIEM. Defender per IoT si integra perfettamente con Microsoft Sentinel, oltre a un'ampia gamma di sistemi SIEM, ad esempio Splunk, IBM QRadar, LogRhythm, Fortinet e altro ancora.

Per altre informazioni, vedere:

- Monitoraggio delle minacce OT nei SOC aziendali

- Esercitazione: Connettere Microsoft Defender per IoT con Microsoft Sentinel

- Connettere sensori di rete OT locali a Microsoft Sentinel

- Integrazioni con Microsoft e i servizi partner

- Avvisi cloud di Stream Defender per IoT a un siem partner

Dopo aver integrato gli avvisi di Defender per IoT con un siem, è consigliabile eseguire i passaggi successivi seguenti per rendere operativi gli avvisi OT/IoT e integrarli completamente con i flussi di lavoro e gli strumenti SOC esistenti:

Identificare e definire le minacce di sicurezza IoT/OT pertinenti e gli eventi imprevisti SOC da monitorare in base alle esigenze e all'ambiente OT specifici.

Creare regole di rilevamento e livelli di gravità in SIEM. Verranno attivati solo gli eventi imprevisti rilevanti, riducendo così il rumore non necessario. Ad esempio, è possibile definire modifiche al codice PLC eseguite da dispositivi non autorizzati o al di fuori dell'orario lavorativo, come evento imprevisto con gravità elevata a causa dell'elevata fedeltà di questo avviso specifico.

In Microsoft Sentinel, la soluzione Microsoft Defender per IoT include un set di regole di rilevamento predefinite, create appositamente per i dati di Defender per IoT e consentono di ottimizzare gli eventi imprevisti creati in Sentinel.

Definire il flusso di lavoro appropriato per la mitigazione e creare playbook di indagine automatizzati per ogni caso d'uso. In Microsoft Sentinel la soluzione Microsoft Defender per IoT include playbook predefiniti per la risposta automatica agli avvisi di Defender per IoT.

Passaggi successivi

Ora che si conoscono i passaggi di distribuzione del sistema di monitoraggio OT, si è pronti per iniziare.