Gestire i sensori di rete OT dalla console del sensore

Questo articolo descrive le attività aggiuntive di manutenzione del sensore OT che è possibile eseguire all'esterno di un processo di distribuzione più ampio.

I sensori OT possono essere mantenuti anche dall'interfaccia della riga di comando del sensore OT, dalla portale di Azure e da una console di gestione locale.

Attenzione

Per la configurazione dei clienti sono supportati solo i parametri di configurazione documentati nel sensore di rete OT e nella console di gestione locale. Non modificare parametri di configurazione o proprietà di sistema non documentati, perché le modifiche possono causare errori imprevisti e comportamenti di sistema.

La rimozione di pacchetti dal sensore senza l'approvazione di Microsoft può causare risultati imprevisti. Tutti i pacchetti installati nel sensore sono necessari per la corretta funzionalità del sensore.

Prerequisiti

Prima di eseguire le procedure descritte in questo articolo, assicurarsi di disporre di:

Un sensore di rete OT installato, configurato e attivato e caricato in Defender per IoT nel portale di Azure.

Accesso al sensore OT come utente Amministrazione. Anche le procedure selezionate e l'accesso all'interfaccia della riga di comando richiedono un utente con privilegi. Per altre informazioni, vedere Utenti e ruoli locali per il monitoraggio OT con Defender per IoT.

Per scaricare il software per i sensori OT, è necessario accedere al portale di Azure come utente security Amministrazione, Collaboratore o Proprietario.

Un certificato SSL/TLS preparato se è necessario aggiornare il certificato del sensore.

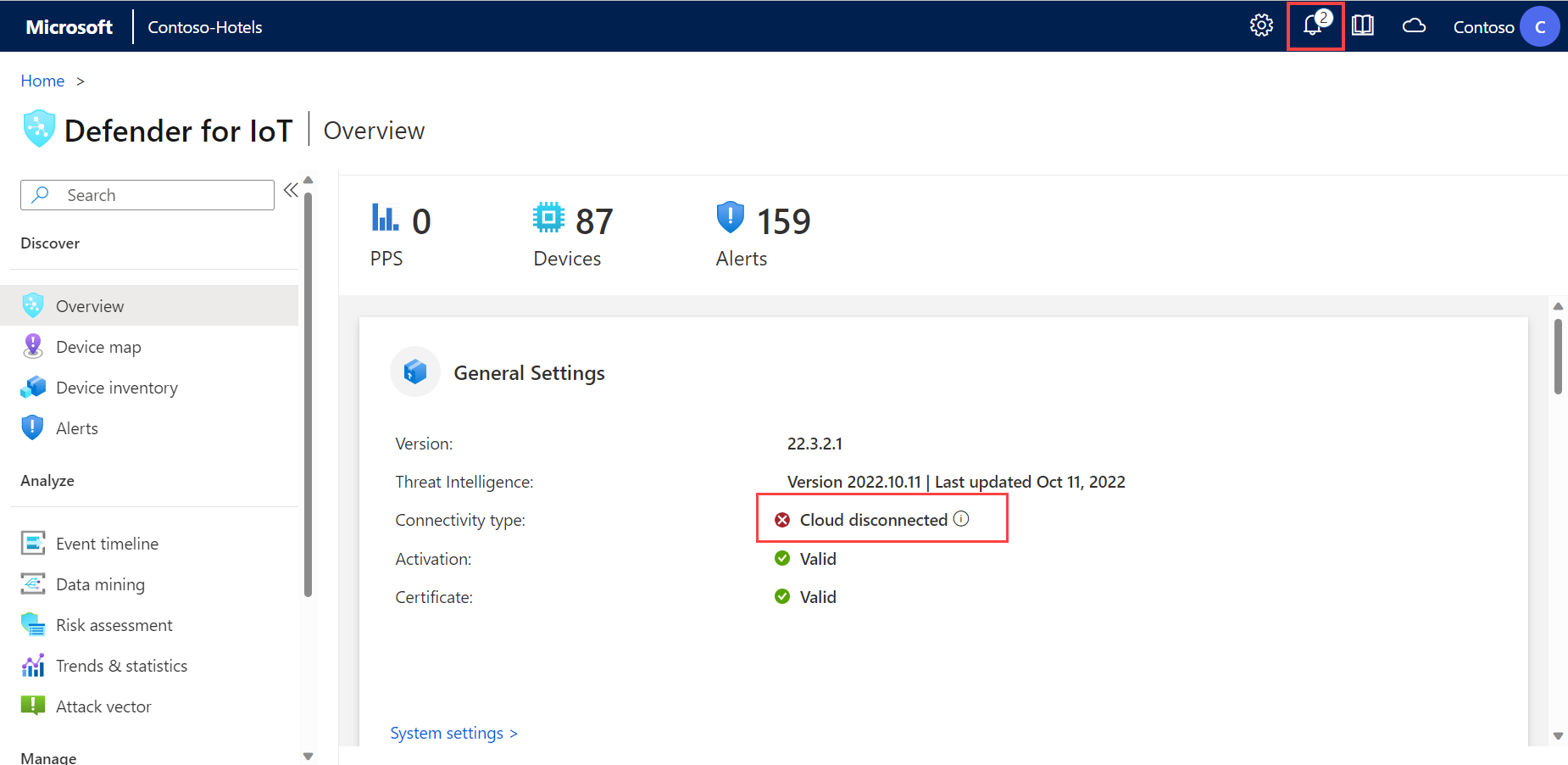

Visualizzare lo stato complessivo del sensore OT

Quando si accede al sensore OT, la prima pagina visualizzata è la pagina Panoramica .

Ad esempio:

La pagina Panoramica mostra i widget seguenti:

| Nome | Descrizione |

|---|---|

| Impostazioni generali | Visualizza un elenco delle impostazioni di configurazione di base e dello stato di connettività del sensore. |

| Monitoraggio del traffico | Visualizza un grafico che illustra in dettaglio il traffico nel sensore. Il grafico mostra il traffico come unità di Mbps all'ora nel giorno di visualizzazione. |

| Primi 5 protocolli OT | Visualizza un grafico a barre che descrive in dettaglio i primi cinque protocolli OT più usati. Il grafico a barre fornisce anche il numero di dispositivi che usano ognuno di questi protocolli. |

| Traffico per porta | Visualizza un grafico a torta che mostra i tipi di porte nella rete, con la quantità di traffico rilevata in ogni tipo di porta. |

| Avvisi aperti principali | Visualizza una tabella che elenca tutti gli avvisi attualmente aperti con livelli di gravità elevati, inclusi i dettagli critici su ogni avviso. |

Selezionare il collegamento in ogni widget per eseguire il drill-down per altre informazioni nel sensore.

Convalidare lo stato della connettività

Verificare che il sensore OT sia connesso correttamente al portale di Azure direttamente dalla pagina Panoramica del sensore OT.

In caso di problemi di connessione, viene visualizzato un messaggio di disconnessione nell'area Generale Impostazioni nella pagina Panoramica e viene visualizzato un avviso di errore di connessione del servizio nella parte superiore della pagina nell'area![]() Messaggi di sistema. Ad esempio:

Messaggi di sistema. Ad esempio:

Per altre informazioni sul problema, passare il puntatore del mouse sull'icona delle ![]() informazioni. Ad esempio:

informazioni. Ad esempio:

Per intervenire, selezionare l'opzione Altre informazioni in![]() Messaggi di sistema. Ad esempio:

Messaggi di sistema. Ad esempio:

Scaricare il software per sensori OT

Potrebbe essere necessario scaricare il software per il sensore OT se si sta installando il software Defender per IoT nelle proprie appliance o aggiornando le versioni software.

In Defender per IoT nella portale di Azure usare una delle opzioni seguenti:

Per una nuova installazione, selezionare Guida introduttiva>al sensore. Selezionare una versione nell'area Acquistare un'appliance e installare il software e quindi selezionare Scarica.

Se si sta aggiornando il sensore OT, usare le opzioni nel menu Aggiornamento sensore pagina Siti e sensori>(anteprima).

Tutti i file scaricati dal portale di Azure sono firmati dalla radice di attendibilità in modo che i computer usino solo asset firmati.

Per altre informazioni, vedere Software di monitoraggio di Update Defender per IoT OT.

Caricare un nuovo file di attivazione

Ogni sensore OT viene caricato come sensore OT connesso al cloud o gestito localmente e attivato usando un file di attivazione univoco. Per i sensori connessi al cloud, il file di attivazione viene usato per garantire la connessione tra il sensore e Azure.

È necessario caricare un nuovo file di attivazione nel sensore se si vogliono cambiare le modalità di gestione dei sensori, ad esempio il passaggio da un sensore gestito in locale a un sensore connesso al cloud o se si esegue l'aggiornamento da una versione software recente. Il caricamento di un nuovo file di attivazione nel sensore include l'eliminazione del sensore dal portale di Azure e l'onboarding.

Per aggiungere un nuovo file di attivazione:

Esegui una delle operazioni seguenti:

Eseguire l'onboarding del sensore da zero:

In Defender per IoT nel portale di Azure> Sites e sensori individuare ed eliminare il sensore OT.

Selezionare Onboard OT sensor > OT per caricare di nuovo il sensore da zero e scaricare il nuovo file di attivazione. Per altre informazioni, vedere Caricare sensori OT.

Scaricare il file di attivazione del sensore corrente: nella pagina Siti e sensori individuare il sensore appena aggiunto. Selezionare i tre puntini (...) nella riga del sensore e selezionare Scarica file di attivazione. Salvare il file in una posizione accessibile al sensore.

Tutti i file scaricati dal portale di Azure sono firmati dalla radice di attendibilità in modo che i computer usino solo asset firmati.

Accedere alla console del sensore Defender per IoT e selezionare System Impostazioni Sensor management Subscription &Activation Mode (Sottoscrizione di gestione>di System Impostazioni> Sensor e modalità di attivazione).

Selezionare Carica e passare al file scaricato dal portale di Azure.

Selezionare Attiva per caricare il nuovo file di attivazione.

Risolvere i problemi di caricamento dei file di attivazione

Se non è stato possibile caricare il file di attivazione, verrà visualizzato un messaggio di errore. Potrebbero verificarsi gli eventi seguenti:

Il sensore non può connettersi a Internet: controllare la configurazione di rete del sensore. Se il sensore deve connettersi tramite un proxy Web per accedere a Internet, verificare che il server proxy sia configurato correttamente nella schermata Configurazione rete sensore. Verificare che gli endpoint necessari siano consentiti nel firewall e/o nel proxy.

Per i sensori OT versione 22.x, scaricare l'elenco degli endpoint necessari dalla pagina Siti e sensori nel portale di Azure. Selezionare un sensore OT con una versione software supportata o un sito con uno o più sensori supportati. Quindi selezionare Altre azioni>Scaricare i dettagli dell'endpoint. Per i sensori con versioni precedenti, vedere Accesso ai sensori per portale di Azure.

Il file di attivazione è valido ma Defender per IoT lo ha rifiutato: se non è possibile risolvere questo problema, è possibile scaricare un'altra attivazione dalla pagina Siti e sensori nel portale di Azure. In caso contrario, contattare supporto tecnico Microsoft.

Nota

I file di attivazione scadono 14 giorni dopo la creazione. Se è stato eseguito l'onboarding del sensore ma non è stato caricato il file di attivazione prima della scadenza, scaricare un nuovo file di attivazione.

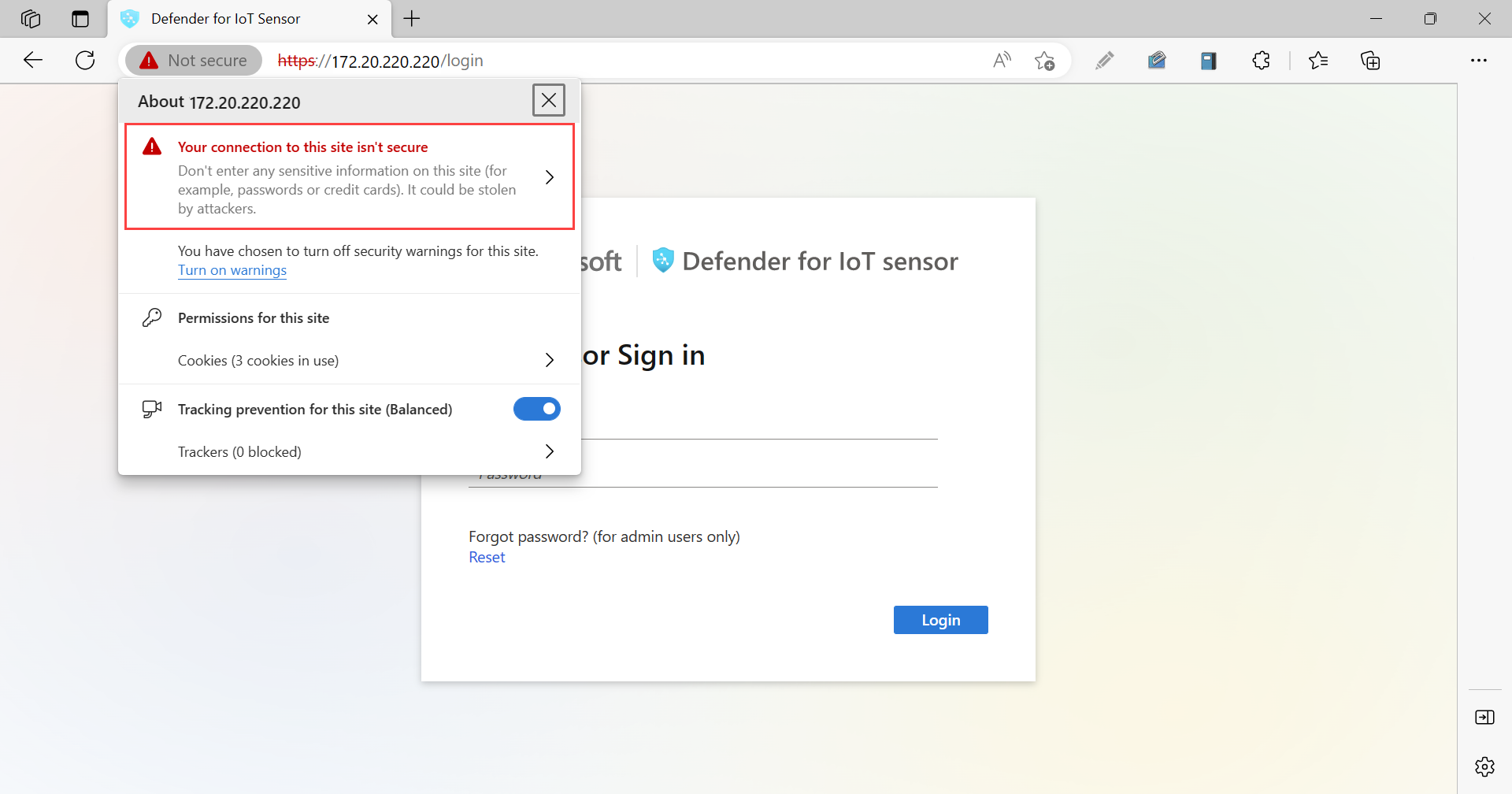

Gestire i certificati SSL/TLS

Se si usa un ambiente di produzione, è stato distribuito un certificato SSL/TLS firmato dalla CA come parte della distribuzione del sensore OT. È consigliabile usare certificati autofirmato solo a scopo di test.

Le procedure seguenti descrivono come distribuire certificati SSL/TLS aggiornati, ad esempio se il certificato è scaduto.

Suggerimento

È anche possibile importare il certificato nel sensore OT usando i comandi dell'interfaccia della riga di comando.

Per distribuire un certificato SSL/TLS firmato dalla CA:

Accedere al sensore OT e selezionare System Impostazioni> Basic>SSL/TLS Certificate (Certificato SSL/TLS di base).

Nel riquadro Certificati SSL/TLS selezionare l'opzione Importa certificato CA attendibile (scelta consigliata). Ad esempio:

Immettere i parametri seguenti:

Parametro Descrizione Nome certificato Immettere il nome del certificato. Passphrase - facoltativa Immettere una passphrase. Chiave privata (file KEY) Caricare una chiave privata (file KEY). Certificato (file CRT) Caricare un certificato (file CRT). Catena di certificati (file PEM) - Facoltativo Caricare una catena di certificati (file PEM). Selezionare Usa CRL (Elenco revoche di certificati) per controllare lo stato del certificato per convalidare il certificato in un server CRL. Il certificato viene controllato una volta durante il processo di importazione.

Se un caricamento non riesce, contattare l'amministratore IT o la sicurezza. Per altre informazioni, vedere Requisiti dei certificati SSL/TLS per le risorse locali e Creare certificati SSL/TLS per appliance OT.

Nell'area Convalida del certificato della console di gestione locale selezionare Obbligatorio se è necessaria la convalida del certificato SSL/TLS. In caso contrario, selezionare Nessuno.

Se è stata selezionata l'opzione Obbligatorio e la convalida ha esito negativo, la comunicazione tra i componenti pertinenti viene interrotta e viene visualizzato un errore di convalida nel sensore. Per altre informazioni, vedere Requisiti dei file CRT.

Selezionare Salva per salvare le impostazioni del certificato.

Risolvere gli errori di caricamento dei certificati

Non sarà possibile caricare i certificati nei sensori OT o nelle console di gestione locali se i certificati non vengono creati correttamente o non sono validi. Usare la tabella seguente per comprendere come intervenire se il caricamento del certificato non riesce e viene visualizzato un messaggio di errore:

| Errore di convalida del certificato | Consiglio |

|---|---|

| La passphrase non corrisponde alla chiave | Assicurarsi di avere la passphrase corretta. Se il problema persiste, provare a ricreare il certificato usando la passphrase corretta. Per altre informazioni, vedere Caratteri supportati per chiavi e passphrase. |

| Impossibile convalidare la catena di attendibilità. Il certificato e la CA radice forniti non corrispondono. | Assicurarsi che un .pem file sia correlato al .crt file. Se il problema persiste, provare a ricreare il certificato usando la catena di attendibilità corretta, come definito dal .pem file. |

| Questo certificato SSL è scaduto e non è considerato valido. | Creare un nuovo certificato con date valide. |

| Questo certificato è stato revocato dal CRL e non può essere considerato attendibile per una connessione sicura | Creare un nuovo certificato non richiamato. |

| Il percorso CRL (Certificate Revocation List) non è raggiungibile. Verificare che l'URL sia accessibile da questa appliance | Assicurarsi che la configurazione di rete consenta al sensore o alla console di gestione locale di raggiungere il server CRL definito nel certificato. Per altre informazioni, vedere Verificare l'accesso al server CRL. |

| Convalida del certificato non riuscita | Indica un errore generale nell'appliance. Contattare supporto tecnico Microsoft. |

Aggiornare la configurazione di rete del sensore OT

È stata configurata la configurazione della rete del sensore OT durante l'installazione. Potrebbe essere necessario apportare modifiche come parte della manutenzione del sensore OT, ad esempio per modificare i valori di rete o configurare una configurazione proxy.

Per aggiornare la configurazione del sensore OT:

Accedere al sensore OT e selezionare System Impostazioni> Basic Sensor network settings (Impostazioni di rete del sensore>di base).

Nel riquadro Impostazioni di rete del sensore aggiornare i dettagli seguenti per il sensore OT in base alle esigenze:

- Indirizzo IP. La modifica dell'indirizzo IP potrebbe richiedere agli utenti di accedere nuovamente al sensore OT.

- Subnet mask

- Gateway predefinito

- DNS. Assicurarsi di usare lo stesso nome host configurato nel server DNS dell'organizzazione.

- Nome host (facoltativo)

Attivare o disattivare l'opzione Abilita proxy , se necessario. Se si usa un proxy, immettere i valori seguenti:

- Host proxy

- Porta proxy

- Nome utente proxy (facoltativo)

- Password proxy (facoltativo)

Seleziona Salva per salvare le modifiche.

Disattivare manualmente la modalità di apprendimento

Un sensore di rete OT di Microsoft Defender per IoT avvia automaticamente il monitoraggio della rete non appena è connesso alla rete ed è stato eseguito l'accesso. I dispositivi di rete vengono visualizzati nell'inventario dei dispositivi e vengono attivati avvisi per eventuali eventi imprevisti operativi o di sicurezza che si verificano nella rete.

Inizialmente, questa attività avviene in modalità di apprendimento , che indica al sensore OT di apprendere l'attività abituale della rete, inclusi i dispositivi e i protocolli nella rete, e i normali trasferimenti di file che si verificano tra dispositivi specifici. Qualsiasi attività rilevata regolarmente diventa il traffico di base della rete.

Questa procedura descrive come disattivare manualmente la modalità di apprendimento se si ritiene che gli avvisi correnti riflettano accuratamente l'attività di rete.

Per disattivare la modalità di apprendimento:

Accedere al sensore di rete OT e selezionare Impostazioni di sistema > Motori di rilevamento monitoraggio > rete e modellazione di rete.

Disattivare una o entrambe le opzioni seguenti:

Imparare. Disattivare questa opzione circa due-sei settimane dopo aver distribuito il sensore, quando si ritiene che i rilevamenti del sensore OT riflettano accuratamente l'attività di rete.

Apprendimento IT intelligente. Mantenere questa opzione attivata per mantenere basso il numero di avvisi e notifiche non deterministici .

Il comportamento non deterministico include modifiche che sono il risultato della normale attività IT, ad esempio richieste DNS e HTTP. Se si disattiva l'opzione Smart IT Learning , è possibile attivare molti avvisi di violazione dei criteri falsi positivi.

Nel messaggio di conferma selezionare OK e quindi selezionare Chiudi per salvare le modifiche.

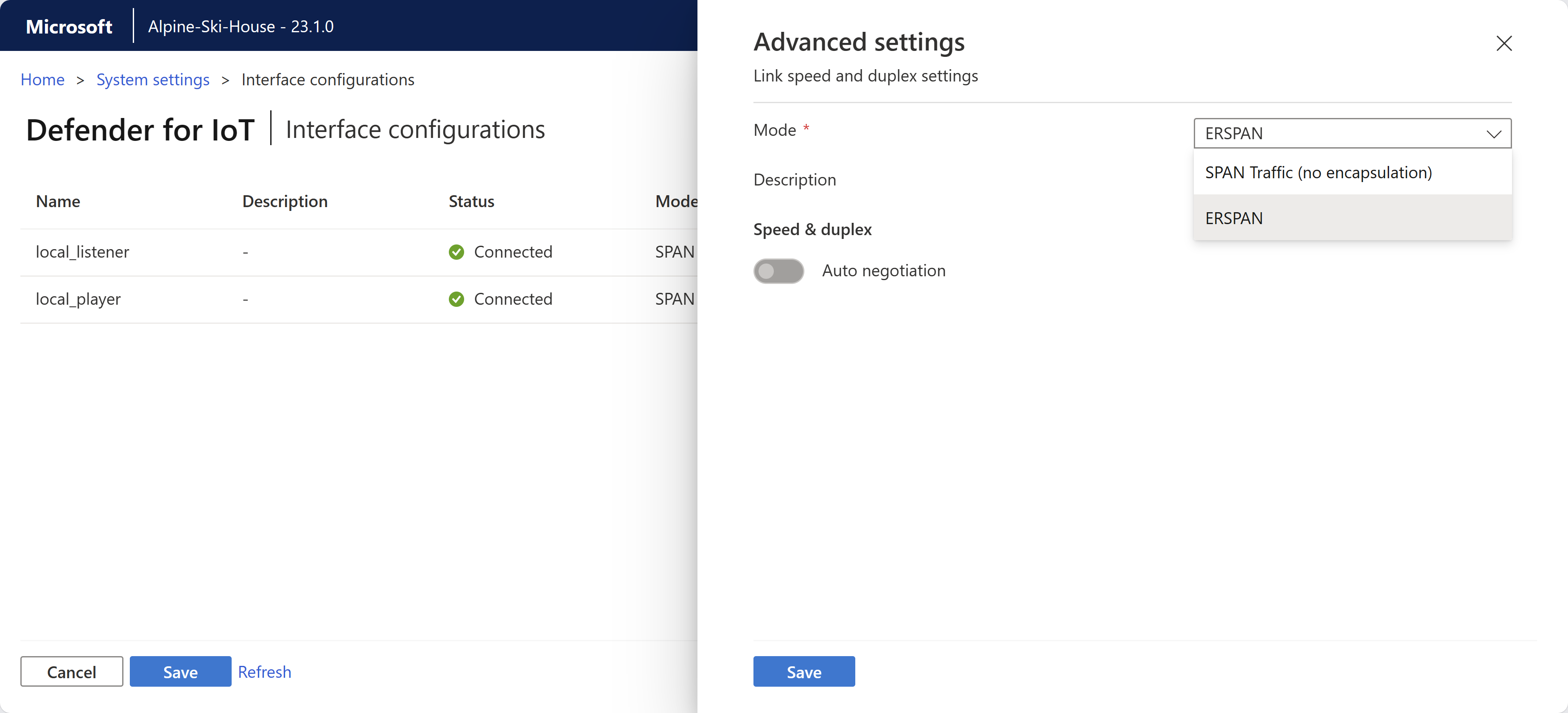

Aggiornare le interfacce di monitoraggio di un sensore (configurare ERSPAN)

È possibile modificare le interfacce usate dal sensore per monitorare il traffico. Questi dettagli sono stati originariamente configurati come parte della configurazione iniziale del sensore, ma potrebbe essere necessario modificare le impostazioni come parte della manutenzione del sistema, ad esempio la configurazione del monitoraggio di ERSPAN.

Per altre informazioni, vedere Porte ERSPAN.

Nota

Questa procedura riavvia il software del sensore per implementare le modifiche apportate.

Per aggiornare le interfacce di monitoraggio del sensore:

Accedere al sensore OT e selezionare Impostazioni>di sistema Connessioni interfaccia di base.>

Nella griglia individuare l'interfaccia da configurare. Effettuare una delle operazioni riportate di seguito.

Selezionare l'interruttore Abilita/Disabilita per le interfacce che si vuole monitorare dal sensore. È necessario avere almeno un'interfaccia abilitata per ogni sensore.

Se non si è certi dell'interfaccia da usare, selezionare il

pulsante Lampeggia led dell'interfaccia fisica per far lampeggiare la porta selezionata nel computer.

pulsante Lampeggia led dell'interfaccia fisica per far lampeggiare la porta selezionata nel computer.Suggerimento

È consigliabile ottimizzare le prestazioni nel sensore configurando le impostazioni per monitorare solo le interfacce in uso.

Per ogni interfaccia selezionata per il monitoraggio, selezionare il

pulsante Impostazioni avanzate per modificare una delle impostazioni seguenti:

pulsante Impostazioni avanzate per modificare una delle impostazioni seguenti:Nome Descrizione Modalità Selezionare una delle opzioni seguenti:

- Traffico SPAN (senza incapsulamento) per usare il mirroring della porta SPAN predefinito.

- ERSPAN se si usa il mirroring ERSPAN.

Per altre informazioni, vedere Scegliere un metodo di mirroring del traffico per i sensori OT.Descrizione Immettere una descrizione facoltativa per l'interfaccia. Questa operazione verrà visualizzata più avanti nella pagina Configurazioni dell'interfaccia delle impostazioni > di sistema del sensore e queste descrizioni possono essere utili per comprendere lo scopo di ogni interfaccia. Negoziazione automatica Rilevante solo per i computer fisici. Utilizzare questa opzione per determinare quale tipo di metodi di comunicazione vengono utilizzati o se i metodi di comunicazione vengono definiti automaticamente tra i componenti.

Importante: è consigliabile modificare questa impostazione solo in base ai consigli del team di rete.

Ad esempio:

Seleziona Salva per salvare le modifiche. Il software del sensore viene riavviato per implementare le modifiche.

Sincronizzare i fusi orari in un sensore OT

È possibile configurare il sensore OT con un fuso orario specifico in modo che tutti gli utenti visualizzino gli stessi orari indipendentemente dalla posizione dell'utente.

I fusi orari vengono usati nei widget avvisi, tendenze e statistiche, report di data mining, report di valutazione dei rischi e report sui vettori di attacco.

Per configurare il fuso orario di un sensore OT:

Accedere al sensore OT e selezionare Impostazioni>di sistema Ora di base>e area geografica.

Nel riquadro Ora e area immettere i dettagli seguenti:

Fuso orario: selezionare il fuso orario da usare

Formato data: selezionare il formato di ora e data da usare. I formati supportati includono:

dd/MM/yyyy HH:mm:ssMM/dd/yyyy HH:mm:ssyyyy/MM/dd HH:mm:ss

Il campo Data e ora viene aggiornato automaticamente con l'ora corrente nel formato selezionato.

Seleziona Salva per salvare le modifiche.

Configurare le impostazioni del server di posta SMTP

Definire le impostazioni del server di posta SMTP nel sensore OT in modo da configurare il sensore OT per l'invio di dati ad altri server e servizi partner.

È necessario un server di posta SMTP configurato per abilitare gli avvisi di posta elettronica relativi ai sensori disconnessi, il recupero di backup dei sensori non riusciti e gli errori delle porte di monitoraggio SPAN dalla console di gestione locale e per configurare l'inoltro della posta elettronica e configurare le regole di avviso di inoltro.

Prerequisiti:

Assicurarsi di poter raggiungere il server SMTP dalla porta di gestione del sensore.

Per configurare un server SMTP nel sensore OT:

Accedere al sensore OT e selezionare System settings>Integrations Mail server (Integrations>Mail server).

Nel riquadro Modifica configurazione del server di posta elettronica visualizzato definire i valori per il server SMTP come indicato di seguito:

Parametro Descrizione Indirizzo del server SMTP Immettere l'indirizzo IP o l'indirizzo di dominio del server SMTP. Porta del server SMTP Valore predefinito = 25. Regolare il valore in base alle esigenze. Account di posta in uscita Immettere un indirizzo di posta elettronica da usare come account di posta in uscita dal sensore. SSL Attiva/disattiva per connessioni sicure dal sensore. Autenticazione Attivare e quindi immettere un nome utente e una password per l'account di posta elettronica. Usare NTLM Attiva/disattiva per abilitare NTLM. Questa opzione viene visualizzata solo quando è attivata l'opzione Di autenticazione . Al termine, seleziona Salva.

Caricare e riprodurre file PCAP

Quando si risolve il problema del sensore OT, è possibile esaminare i dati registrati da un file PCAP specifico. A tale scopo, è possibile caricare un file PCAP nel sensore OT e riprodurre i dati registrati.

L'opzione Play PCAP è abilitata per impostazione predefinita nelle impostazioni della console del sensore.

La dimensione massima per i file caricati è di 2 GB.

Per visualizzare il lettore PCAP nella console del sensore:

Nella console del sensore passare a Impostazioni di sistema Gestione >> avanzata dei sensori.

Nel riquadro Configurazioni avanzate selezionare la categoria Pcaps.

Nelle configurazioni visualizzate passare

enabled=0aenabled=1e selezionare Salva.

L'opzione Play PCAP è ora disponibile nelle impostazioni della console del sensore, in: Impostazioni di sistema > Basic > Play PCAP.

Per caricare e riprodurre un file PCAP:

Nella console del sensore selezionare Impostazioni di sistema > Basic > Play PCAP.

Nel riquadro PCAP PLAYER selezionare Carica e quindi passare a e selezionare il file o più file da caricare.

Selezionare Riproduci per riprodurre il file PCAP o Riproduci tutto per riprodurre tutti i file PCAP attualmente caricati.

Suggerimento

Selezionare Cancella tutto per cancellare il sensore di tutti i file PCAP caricati.

Disattivare motori di analisi specifici

Per impostazione predefinita, ogni sensore di rete OT analizza i dati inseriti usando motori di analisi predefiniti e attiva gli avvisi in base al traffico in tempo reale e prerecordato.

Anche se è consigliabile mantenere attivi tutti i motori di analisi, è consigliabile disattivare specifici motori di analisi sui sensori OT per limitare il tipo di anomalie e rischi monitorati da tale sensore OT.

Importante

Quando si disabilita un motore di criteri, le informazioni generate dal motore non saranno disponibili per il sensore. Ad esempio, se si disabilita il motore anomalie, non si riceveranno avvisi sulle anomalie di rete. Se è stata creata una regola di avviso di inoltro, le anomalie apprese dal motore non verranno inviate.

Per gestire i motori di analisi di un sensore OT:

Accedere al sensore OT e selezionare Impostazioni di sistema > Monitoraggio rete > Motori di rilevamento personalizzazione > e modellazione di rete.

Nel riquadro Motori di rilevamento e modellazione di rete, nell'area Motori, disattivare uno o più dei motori seguenti:

- Violazione del protocollo

- Violazione dei criteri

- Malware

- Anomalia

- Canale operativo

Attivare o disattivare di nuovo il motore per avviare di nuovo il rilevamento delle anomalie e delle attività correlate.

Per altre informazioni, vedere Motori di analisi di Defender per IoT.

Selezionare Chiudi per salvare le modifiche.

Per gestire i motori di analisi da una console di gestione locale:

Accedere alla console di gestione locale e selezionare Impostazioni di sistema.

Nella sezione Configurazione del motore di sensori selezionare uno o più sensori OT in cui si desidera applicare le impostazioni e deselezionare una delle opzioni seguenti:

- Violazione del protocollo

- Violazione dei criteri

- Malware

- Anomalia

- Canale operativo

Selezionare SALVA MODIFICHE per salvare le modifiche.

Cancellare i dati del sensore OT

Se è necessario spostare o cancellare il sensore OT, reimpostarlo per cancellare tutti i dati rilevati o appresi sul sensore OT.

Dopo la cancellazione dei dati in un sensore connesso al cloud:

- L'inventario dei dispositivi nel portale di Azure viene aggiornato in parallelo.

- Alcune azioni sugli avvisi corrispondenti nella portale di Azure non sono più supportate, ad esempio il download di file PCAP o gli avvisi di apprendimento.

Nota

Le impostazioni di rete, ad esempio IP/DNS/GATEWAY, non verranno modificate cancellando i dati di sistema.

Per cancellare i dati di sistema:

Accedere al sensore OT come utente amministratore . Per altre informazioni, vedere Utenti locali con privilegi predefiniti.

Selezionare Supporto>cancella dati.

Nella finestra di dialogo di conferma selezionare Sì per confermare che si desidera cancellare tutti i dati dal sensore e reimpostarlo. Ad esempio:

Viene visualizzato un messaggio di conferma che l'azione ha avuto esito positivo. Tutti i dati appresi, gli elenchi consentiti, i criteri e le impostazioni di configurazione vengono cancellati dal sensore.

Gestire i plug-in dei sensori e monitorare le prestazioni del plug-in

Visualizzare i dati per ogni protocollo monitorato dal sensore usando la pagina DPI Protocols (Horizon Plugins) nella console del sensore.

Accedere alla console del sensore OT e selezionare Impostazioni di sistema >> DPI (Horizon Plugins).

Esegui una delle operazioni seguenti:

Per limitare i protocolli monitorati dal sensore, selezionare l'interruttore Abilita/Disabilita per ogni plug-in in base alle esigenze.

Per monitorare le prestazioni del plug-in, visualizzare i dati visualizzati nella pagina DPI protocols (Horizon Plugins) per ogni plug-in. Per individuare un plug-in specifico, usare la casella Cerca per immettere parte o tutto il nome di un plug-in.

I protocolli DPI (Horizon Plugins) elencano i dati seguenti per ogni plug-in:

| Nome colonna | Descrizione |

|---|---|

| Plugin | Definisce il nome del plug-in. |

| Type | Tipo di plug-in, tra cui APPLICATION o INFRASTRUCTURE. |

| Ora | Ora dell'ultima analisi dei dati tramite il plug-in. Il timestamp viene aggiornato ogni cinque secondi. |

| PPS | Numero di pacchetti analizzati al secondo dal plug-in. |

| Larghezza di banda | Larghezza di banda media rilevata dal plug-in negli ultimi cinque secondi. |

| Forme non valida | Numero di errori di formato non valido rilevati negli ultimi cinque secondi. Le convalide in formato non valido vengono usate dopo che il protocollo è stato convalidato positivamente. Se si verifica un errore durante l'elaborazione dei pacchetti in base al protocollo, viene restituita una risposta di errore. |

| Avvisi | Il numero di avvisi rilevati, ad esempio quando i pacchetti corrispondono alla struttura e alle specifiche, ma viene rilevato un comportamento imprevisto, in base alla configurazione dell'avviso del plug-in. |

| Errori | Numero di errori rilevati negli ultimi cinque secondi per i pacchetti che non hanno superato le convalide di protocollo di base per i pacchetti che corrispondono alle definizioni del protocollo. |

I dati di log sono disponibili per l'esportazione nelle statistiche di dissection e nei log di dissection, nei file di log. Per altre informazioni, vedere Esportare i log di risoluzione dei problemi.

Passaggi successivi

Per altre informazioni, vedi: