Configurare le impostazioni proxy in un sensore OT

Questo articolo è uno di una serie di articoli che descrivono il percorso di distribuzione per il monitoraggio OT con Microsoft Defender per IoT e descrive come configurare le impostazioni proxy nel sensore OT per connettersi ad Azure.

È possibile ignorare questo passaggio nei casi seguenti:

Se si lavora nell'ambiente air-gapped e nei sensori gestiti in locale

Se si usa una connessione diretta tra il sensore OT e Azure. In questo caso, sono già stati eseguiti tutti i passaggi necessari quando è stato effettuato il provisioning del sensore per la gestione cloud

Prerequisiti

Per eseguire i passaggi descritti in questo articolo, è necessario:

Disporre di un sensore di rete OT installato, configurato e attivato.

Conoscenza dei metodi di connessione supportati per i sensori di Defender per IoT connessi al cloud e un piano per la distribuzione del sito OT che include il metodo di connessione da usare per ogni sensore.

Accesso al sensore OT come utente amministratore . Per altre informazioni, vedere Utenti e ruoli locali per il monitoraggio OT con Defender per IoT.

Questo passaggio viene eseguito dai team di distribuzione e connettività.

Configurare le impostazioni proxy nel sensore OT

Questa sezione descrive come configurare le impostazioni per un proxy esistente nella console del sensore OT. Se non si dispone ancora di un proxy, configurare uno usando le procedure seguenti:

- Configurare un proxy di Azure

- Connettersi tramite concatenamento proxy

- Configurare la connettività per gli ambienti multicloud

Per definire le impostazioni proxy nel sensore OT:

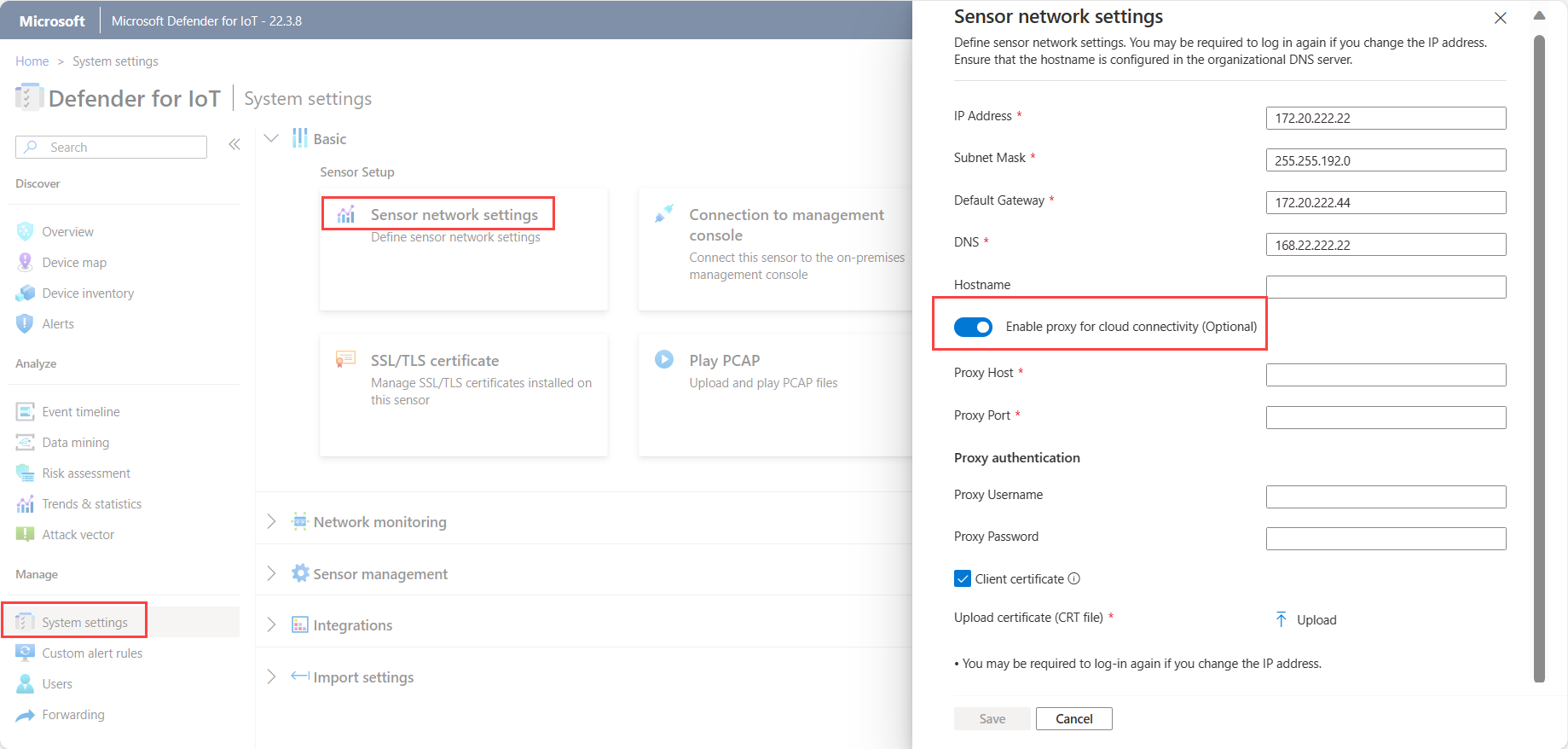

Accedere al sensore OT e selezionare Impostazioni di sistema > Impostazioni di rete sensore.

Attivare o disattivare l'opzione Abilita proxy e quindi immettere i dettagli seguenti per il server proxy:

- Host proxy

- Porta proxy

- Nome utente proxy (facoltativo)

- Password proxy (facoltativo)

Ad esempio:

Se pertinente, selezionare Certificato client per caricare un certificato di autenticazione proxy per l'accesso a un server proxy SSL/TLS.

Nota

Per i server proxy che controllano il traffico SSL/TLS è necessario un certificato SSL/TLS client, ad esempio quando si usano servizi come Zscaler e Palo Alto Prisma.

Seleziona Salva.

Configurare un proxy di Azure

È possibile usare un proxy di Azure per connettere il sensore a Defender per IoT nelle situazioni seguenti:

- È necessaria la connettività privata tra il sensore e Azure

- Il sito è connesso ad Azure tramite ExpressRoute

- Il sito è connesso ad Azure tramite una VPN

Se è già stato configurato un proxy, continuare direttamente con la definizione delle impostazioni proxy nella console del sensore.

Se non è ancora stato configurato un proxy, usare le procedure descritte in questa sezione per configurare una nella rete virtuale di Azure.

Prerequisiti

Prima di iniziare, assicurarsi di avere:

Un'area di lavoro Log Analitica per il monitoraggio dei log

Connettività del sito remoto alla rete virtuale di Azure

Il traffico HTTPS in uscita sulla porta 443 ha consentito di passare dal sensore agli endpoint necessari per Defender per IoT. Per altre informazioni, vedere Effettuare il provisioning di sensori OT per la gestione del cloud.

Una risorsa server proxy, con autorizzazioni firewall per accedere ai servizi cloud Microsoft. La procedura descritta in questo articolo usa un server Squid ospitato in Azure.

Importante

Microsoft Defender per IoT non offre supporto per Squid o altri servizi proxy. È responsabilità del cliente configurare e gestire il servizio proxy.

Configurare le impostazioni proxy del sensore

Questa sezione descrive come configurare un proxy nella rete virtuale di Azure per l'uso con un sensore OT e include i passaggi seguenti:

- Definire un account di archiviazione per i log dei gruppi di sicurezza di rete

- Definire reti virtuali e subnet

- Definire un gateway di rete virtuale o locale

- Definire i gruppi di sicurezza di rete

- Definire un set di scalabilità di macchine virtuali di Azure

- Creare un servizio di bilanciamento del carico di Azure

- Configurare un gateway NAT

Passaggio 1: Definire un account di archiviazione per i log dei gruppi di sicurezza di rete

Nella portale di Azure creare un nuovo account di archiviazione con le impostazioni seguenti:

| Area | Impostazione |

|---|---|

| Nozioni di base | Prestazioni: Standard Tipo di account: Archiviazione BLOB Replica: archiviazione con ridondanza locale |

| Rete | Metodo di connettività: endpoint pubblico (rete selezionata) In Rete virtuale s: Nessuno Preferenza di routing: routing di rete Microsoft |

| Protezione dei dati | Mantieni deselezionate tutte le opzioni |

| Avanzato | Mantenere tutti i valori predefiniti |

Passaggio 2: Definire reti virtuali e subnet

Creare la rete virtuale seguente e le subnet contenute:

| Nome | Dimensioni consigliate |

|---|---|

MD4IoT-VNET |

/26 o /25 con Bastion |

| Subnet: | |

- GatewaySubnet |

/27 |

- ProxyserverSubnet |

/27 |

- AzureBastionSubnet (facoltativo) |

/26 |

Passaggio 3: Definire un gateway di rete virtuale o locale

Creare un gateway VPN o ExpressRoute per i gateway virtuali o creare un gateway locale, a seconda della modalità di connessione della rete locale ad Azure.

Collegare il gateway alla GatewaySubnet subnet creata in precedenza.

Per altre informazioni, vedi:

- Informazioni sui gateway VPN

- Connettere una rete virtuale a un circuito ExpressRoute usando il portale

- Modificare le impostazioni del gateway di rete locale usando il portale di Azure

Passaggio 4: Definire i gruppi di sicurezza di rete

Creare un gruppo di sicurezza di rete e definire le regole in ingresso seguenti:

Creare una regola

100per consentire il traffico dai sensori (le origini) all'indirizzo IP privato del servizio di bilanciamento del carico (la destinazione). Usare la portatcp3128.Creare una regola

4095come duplicato della regola di65001sistema. Ciò è dovuto al fatto che la regola65001verrà sovrascritta dalla regola4096.Creare una regola

4096per negare tutto il traffico per la micro-segmentazione.Facoltativo. Se si usa Bastion, creare una regola

4094per consentire ssh bastion ai server. Usare la subnet Bastion come origine.

Assegnare il gruppo di sicurezza di rete all'oggetto

ProxyserverSubnetcreato in precedenza.Definire la registrazione del gruppo di sicurezza di rete:

Selezionare il nuovo gruppo di sicurezza di rete e quindi selezionare Impostazione di diagnostica Aggiungi impostazione >di diagnostica.

Immettere un nome per l'impostazione di diagnostica. In Categoria selezionare allLogs.

Selezionare Inviato all'area di lavoro Log Analitica e quindi selezionare l'area di lavoro Log Analitica da usare.

Selezionare questa opzione per inviare i log dei flussi del gruppo di sicurezza di rete e quindi definire i valori seguenti:

Nella scheda Informazioni di base:

- Immettere un nome significativo

- Selezionare l'account di archiviazione creato in precedenza

- Definire i giorni di conservazione necessari

Nella scheda Configurazione:

- Selezionare la versione 2

- Selezionare Abilita Analitica traffico

- Selezionare l'area di lavoro Log Analytics

Passaggio 5: Definire un set di scalabilità di macchine virtuali di Azure

Definire un set di scalabilità di macchine virtuali di Azure per creare e gestire un gruppo di macchine virtuali con carico bilanciato, in cui è possibile aumentare o ridurre automaticamente il numero di macchine virtuali in base alle esigenze.

Per altre informazioni, vedere Che cosa sono i set di scalabilità di macchine virtuali?

Per creare un set di scalabilità da usare con la connessione al sensore:

Creare un set di scalabilità con le definizioni di parametri seguenti:

- Modalità di orchestrazione: Uniforme

- Tipo di sicurezza: standard

- Immagine: Ubuntu server 18.04 LTS - Gen1

- Dimensioni: Standard_DS1_V2

- Autenticazione: basata sullo standard aziendale

Mantenere il valore predefinito per le impostazioni dischi.

Creare un'interfaccia di rete nella

Proxyserversubnet creata in precedenza, ma non definire ancora un servizio di bilanciamento del carico.Definire le impostazioni di ridimensionamento come indicato di seguito:

- Definire il numero di istanze iniziale come 1

- Definire i criteri di ridimensionamento come Manuale

Definire le impostazioni di gestione seguenti:

- Per la modalità di aggiornamento, selezionare Automatico : l'istanza avvia l'aggiornamento

- Disabilitare la diagnostica di avvio

- Cancellare le impostazioni per Identity e Microsoft Entra ID

- Selezionare Overprovisioning

- Selezionare Abilitato aggiornamenti automatici del sistema operativo

Definire le impostazioni di integrità seguenti:

- Selezionare Abilita il monitoraggio dell'integrità delle applicazioni

- Selezionare il protocollo TCP e la porta 3128

In Impostazioni avanzate definire l'algoritmo di distribuzione come Distribuzione massima.

Per lo script di dati personalizzato, eseguire le operazioni seguenti:

Creare lo script di configurazione seguente, a seconda della porta e dei servizi in uso:

# Recommended minimum configuration: # Squid listening port http_port 3128 # Do not allow caching cache deny all # allowlist sites allowed acl allowed_http_sites dstdomain .azure-devices.net acl allowed_http_sites dstdomain .blob.core.windows.net acl allowed_http_sites dstdomain .servicebus.windows.net acl allowed_http_sites dstdomain .download.microsoft.com http_access allow allowed_http_sites # allowlisting acl SSL_ports port 443 acl CONNECT method CONNECT # Deny CONNECT to other unsecure ports http_access deny CONNECT !SSL_ports # default network rules http_access allow localhost http_access deny allCodificare il contenuto del file di script in base 64.

Copiare il contenuto del file codificato e quindi creare lo script di configurazione seguente:

#cloud-config # updates packages apt_upgrade: true # Install squid packages packages: - squid run cmd: - systemctl stop squid - mv /etc/squid/squid.conf /etc/squid/squid.conf.factory write_files: - encoding: b64 content: <replace with base64 encoded text> path: /etc/squid/squid.conf permissions: '0644' run cmd: - systemctl start squid - apt-get -y upgrade; [ -e /var/run/reboot-required ] && reboot

Passaggio 6: Creare un servizio di bilanciamento del carico di Azure

Azure Load Balancer è un servizio di bilanciamento del carico di livello 4 che distribuisce il traffico in ingresso tra istanze di macchine virtuali integre usando un algoritmo di distribuzione basato su hash.

Per altre informazioni, vedere la documentazione di Azure Load Balancer.

Per creare un servizio di bilanciamento del carico di Azure per la connessione al sensore:

Creare un servizio di bilanciamento del carico con uno SKU standard e un tipo interno per assicurarsi che il servizio di bilanciamento del carico sia chiuso a Internet.

Definire un indirizzo IP front-end dinamico nella subnet creata in

proxysrvprecedenza, impostando la disponibilità su ridondanza della zona.Per un back-end, scegliere il set di scalabilità di macchine virtuali creato in precedenza.

Nella porta definita nel sensore creare una regola di bilanciamento del carico TCP che connette l'indirizzo IP front-end al pool back-end. La porta predefinita è 3128.

Creare un nuovo probe di integrità e definire un probe di integrità TCP sulla porta 3128.

Definire la registrazione del servizio di bilanciamento del carico:

Nella portale di Azure passare al servizio di bilanciamento del carico creato.

Selezionare Impostazione di diagnostica Aggiungi impostazione> di diagnostica.

Immettere un nome significativo e definire la categoria come allMetrics.

Selezionare Inviato all'area di lavoro Log Analitica e quindi selezionare l'area di lavoro Log Analitica.

Passaggio 7: Configurare un gateway NAT

Per configurare un gateway NAT per la connessione al sensore:

Creare un nuovo gateway NAT.

Nella scheda IP in uscita selezionare Crea un nuovo indirizzo IP pubblico.

Nella scheda Subnet selezionare la

ProxyserverSubnetsubnet creata in precedenza.

Il proxy è ora completamente configurato. Continuare definendo le impostazioni proxy nel sensore OT.

Connettersi tramite concatenamento proxy

È possibile connettere il sensore a Defender per IoT in Azure usando il concatenamento proxy nelle situazioni seguenti:

- Il sensore deve avere un proxy per raggiungere la rete OT al cloud

- Si vuole che più sensori si connettano ad Azure tramite un singolo punto

Se è già stato configurato un proxy, continuare direttamente con la definizione delle impostazioni proxy nella console del sensore.

Se non è ancora stato configurato un proxy, usare le procedure descritte in questa sezione per configurare il concatenamento proxy.

Per altre informazioni, vedere Connessioni proxy con concatenamento proxy.

Prerequisiti

Prima di iniziare, assicurarsi di disporre di un server host che esegue un processo proxy all'interno della rete del sito. Il processo proxy deve essere accessibile sia al sensore che al proxy successivo nella catena.

Questa procedura è stata convalidata usando il proxy Squid open source. Questo proxy usa il tunneling HTTP e il comando HTTP CONNECT per la connettività. Qualsiasi altra connessione di concatenamento proxy che supporta il comando CONNECT può essere usata per questo metodo di connessione.

Importante

Microsoft Defender per IoT non offre supporto per Squid o altri servizi proxy. È responsabilità del cliente configurare e gestire il servizio proxy.

Configurazione di una connessione di concatenamento proxy

Questa procedura descrive come installare e configurare una connessione tra i sensori e Defender per IoT usando la versione più recente di Squid in un server Ubuntu.

Definire le impostazioni proxy in ogni sensore:

Accedere al sensore OT e selezionare Impostazioni di sistema > Impostazioni di rete sensore.

Attivare o disattivare l'opzione Abilita proxy e definire l'host proxy, la porta, il nome utente e la password.

Installare il proxy Squid:

Accedere al computer Ubuntu proxy e avviare una finestra del terminale.

Aggiornare il sistema e installare Squid. Ad esempio:

sudo apt-get update sudo apt-get install squidIndividuare il file di configurazione Squid. Ad esempio, in

/etc/squid/squid.confo/etc/squid/conf.d/e aprire il file in un editor di testo.Nel file di configurazione Squid cercare il testo seguente:

# INSERT YOUR OWN RULE(S) HERE TO ALLOW ACCESS FROM YOUR CLIENTS.Aggiungere

acl <sensor-name> src <sensor-ip>ehttp_access allow <sensor-name>nel file . Ad esempio:# INSERT YOUR OWN RULE(S) HERE TO ALLOW ACCESS FROM YOUR CLIENTS acl sensor1 src 10.100.100.1 http_access allow sensor1Aggiungere altri sensori in base alle esigenze aggiungendo linee aggiuntive per il sensore.

Configurare il servizio Squid per l'avvio all'avvio. Terza fase

sudo systemctl enable squid

Connettere il proxy a Defender per IoT. Assicurarsi che il traffico HTTPS in uscita sulla porta 443 sia consentito dal sensore agli endpoint necessari per Defender per IoT.

Per altre informazioni, vedere Effettuare il provisioning di sensori OT per la gestione del cloud.

Il proxy è ora completamente configurato. Continuare definendo le impostazioni proxy nel sensore OT.

Configurare la connettività per gli ambienti multicloud

Questa sezione descrive come connettere il sensore a Defender per IoT in Azure dai sensori distribuiti in uno o più cloud pubblici. Per altre informazioni, vedere Connessioni multicloud.

Prerequisiti

Prima di iniziare, assicurarsi di avere un sensore distribuito in un cloud pubblico, ad esempio AWS o Google Cloud, e configurato per monitorare il traffico SPAN.

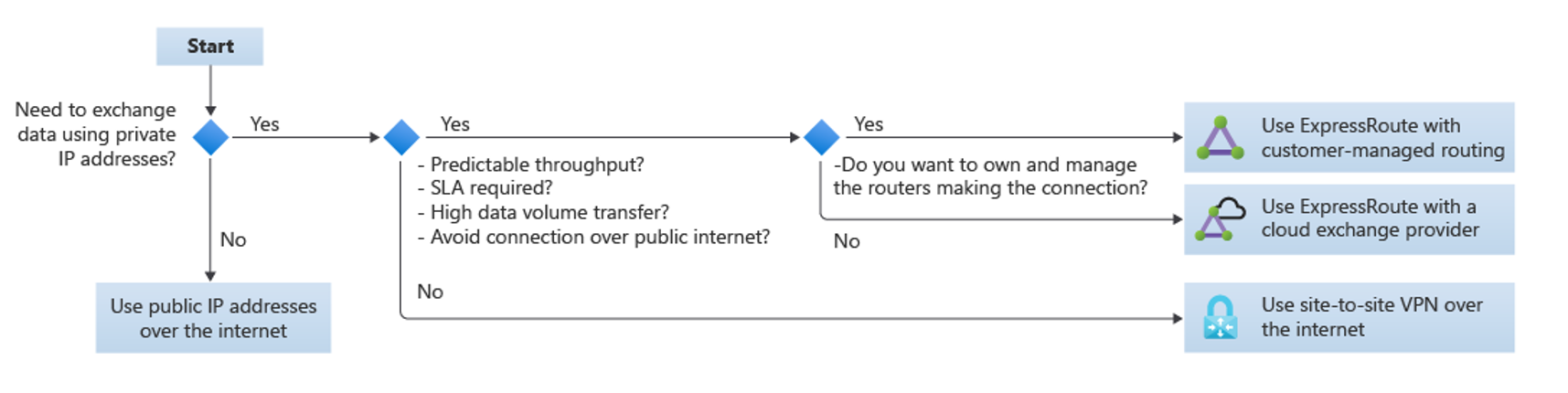

Selezionare un metodo di connettività multicloud

Usare il grafico di flusso seguente per determinare il metodo di connettività da usare:

Usare indirizzi IP pubblici su Internet se non è necessario scambiare dati usando indirizzi IP privati

Usare una VPN da sito a sito su Internet solo se non è necessario eseguire le operazioni seguenti:

- Velocità effettiva prevedibile

- SLA

- Trasferimenti di volumi elevati di dati

- Evitare connessioni tramite Internet pubblico

Usare ExpressRoute se è necessaria una velocità effettiva prevedibile, un contratto di servizio, trasferimenti di volumi di dati elevati o per evitare connessioni tramite Internet pubblico.

In questo caso:

- Se si vuole possedere e gestire i router che effettuano la connessione, usare ExpressRoute con il routing gestito dal cliente.

- Se non è necessario possedere e gestire i router che effettuano la connessione, usare ExpressRoute con un provider di scambio cloud.

Impostazione

Configurare il sensore per connettersi al cloud usando uno dei metodi consigliati di Azure Cloud Adoption Framework. Per altre informazioni, vedere Connettività ad altri provider di servizi cloud.

Per abilitare la connettività privata tra le VPN e Defender per IoT, connettere il VPC a una rete virtuale di Azure tramite una connessione VPN. Ad esempio, se ci si connette da un VPC AWS, vedere il blog TechCommunity: How to create a VPN between Azure and AWS using only managed solutions (Come creare una VPN tra Azure e AWS usando solo soluzioni gestite).

Dopo aver configurato il VPC e la rete virtuale, definire le impostazioni proxy nel sensore OT.

Passaggi successivi

È consigliabile configurare una connessione Active Directory per la gestione degli utenti locali nel sensore OT e la configurazione del monitoraggio dell'integrità dei sensori tramite SNMP.

Se queste impostazioni non vengono configurate durante la distribuzione, è anche possibile restituirle e configurarle in un secondo momento. Per altre informazioni, vedi: