Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Questa esercitazione illustra il processo di distribuzione di WebLogic Server (WLS) con Azure Application Gateway.

Il bilanciamento del carico è una parte essenziale della migrazione del cluster Oracle WebLogic Server ad Azure. La soluzione più semplice consiste nell'usare il supporto predefinito per Application Gateway di Azure. App Gateway è incluso come parte del supporto del WebLogic Cluster in Azure. Per una panoramica del supporto di WebLogic Cluster in Azure, vedere Che cos'è Oracle WebLogic Server in Azure?.

In questa esercitazione si apprenderà come:

- Scegliere come fornire il certificato TLS/SSL al gateway app

- Distribuire WebLogic Server con Azure Application Gateway in Azure

- Convalidare la corretta distribuzione di WLS e Gateway App

Prerequisiti

OpenSSL in un computer che esegue un ambiente della riga di comando simile a UNIX.

Anche se potrebbero essere disponibili altri strumenti per la gestione dei certificati, questa esercitazione usa OpenSSL. È possibile trovare OpenSSL in bundle con molte distribuzioni GNU/Linux, ad esempio Ubuntu.

Una sottoscrizione di Azure attiva.

- Se non hai un abbonamento Azure, crea un account gratuito.

La possibilità di distribuire il cluster configurato di WebLogic Server sulle macchine virtuali di Azure descritto in Quali sono le soluzioni per l'esecuzione di Oracle WebLogic Server su macchine virtuali di Azure? Le altre offerte di macchine virtuali non supportano l'integrazione automatica del Gateway Applicativo di Azure. I passaggi descritti in questo articolo si applicano solo alle offerte che supportano l'integrazione automatica del gateway applicazione di Azure.

Nota

L'offerta WLS sul servizio Azure Kubernetes (AKS) offre pieno supporto per l'Application Gateway di Azure. Per altre informazioni, vedere Distribuire un'applicazione Java con WebLogic Server in un cluster del servizio Azure Kubernetes.

Contesto di migrazione

Ecco alcuni aspetti da considerare sulla migrazione delle installazioni WLS locali e del gateway applicazione di Azure. Anche se i passaggi di questa esercitazione sono il modo più semplice per configurare un servizio di bilanciamento del carico davanti al tuo cluster WLS su Azure, esistono molti altri modi per farlo. Questo elenco mostra altre cose da considerare.

- Se si dispone di una soluzione di bilanciamento del carico esistente, assicurarsi che il gateway applicazione di Azure soddisfi o superi le relative funzionalità. Per un riepilogo delle funzionalità di Azure Application Gateway rispetto a quelle delle altre soluzioni di bilanciamento del carico di Azure, vedere Panoramica sulle opzioni di bilanciamento del carico in Azure.

- Se la soluzione di bilanciamento del carico esistente offre protezione di sicurezza da exploit e vulnerabilità comuni, Application Gateway soddisfa le tue esigenze. Il Web Application Firewall (WAF) integrato del gateway dell'applicazione implementa i set di regole fondamentali OWASP (Open Web Application Security Project). Per ulteriori informazioni sul supporto WAF nell'Application Gateway, vedere la sezione Web Application Firewall di Funzionalità del Azure Application Gateway.

- Se la soluzione di bilanciamento del carico esistente richiede la crittografia TLS/SSL end-to-end, è necessario eseguire altre operazioni di configurazione dopo aver seguito i passaggi descritti in questa guida. Vedere la sezione

crittografia TLS end-to-end di Panoramica della terminazione TLS e TLS end-to-end con Application Gateway e la documentazione di Oracle suConfigurazione di SSL in Oracle Fusion Middleware . - Se si sta ottimizzando per il cloud, questa guida illustra come iniziare da zero con Gateway app di Azure e WLS.

- Per un sondaggio completo sulla migrazione di WebLogic Server a macchine virtuali di Azure, vedere Eseguire la migrazione di applicazioni WebLogic Server alle macchine virtuali di Azure.

Distribuire WebLogic Server con Application Gateway in Azure

Questa sezione illustra come effettuare il provisioning di un cluster WLS con Azure Application Gateway automaticamente creato come servizio di bilanciamento del carico per i nodi del cluster. Il gateway applicativo usa il certificato TLS/SSL fornito per la terminazione TLS/SSL. Per informazioni dettagliate sulla terminazione TLS/SSL con Application Gateway, vedere Panoramica della terminazione TLS e del TLS end-to-end con Application Gateway.

Per creare il cluster WLS e il gateway applicazioni, seguire i seguenti passaggi.

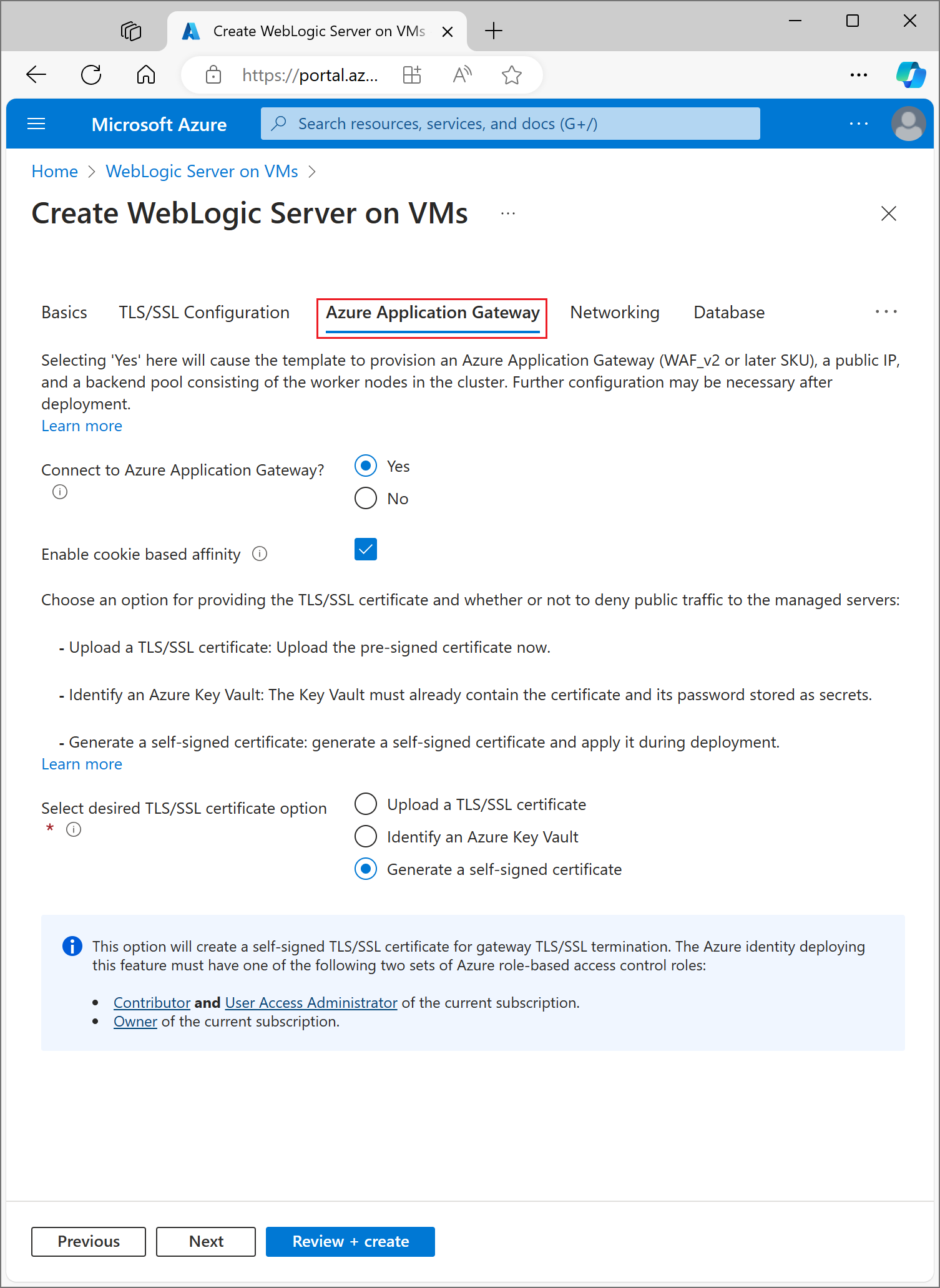

Inizia il processo di distribuzione di un cluster configurato WLS come descritto nella documentazione di Oracle, ma torna a questa pagina quando raggiungi il Azure Application Gateway, come illustrato di seguito.

Scegliere come fornire il certificato TLS/SSL al gateway app

Sono disponibili diverse opzioni per fornire il certificato TLS/SSL al gateway dell'applicazione, ma può sceglierne solo una. Questa sezione illustra ogni opzione in modo da poter scegliere quella migliore per la distribuzione.

Opzione 1: Caricare un certificato TLS/SSL

Questa opzione è adatta ai carichi di lavoro di produzione in cui il gateway app affronta la rete Internet pubblica o per i carichi di lavoro Intranet che richiedono TLS/SSL. Quando si sceglie questa opzione, viene eseguito automaticamente il provisioning di un Azure Key Vault per contenere il certificato TLS/SSL usato dall'Application Gateway.

Per caricare un certificato TLS/SSL esistente firmato, seguire questa procedura:

- Seguire i passaggi dell'autorità di certificazione per creare un certificato TLS/SSL protetto da password e specificare il nome DNS per il certificato. Come scegliere un certificato wildcard rispetto a un certificato a nome singolo non rientra nell'ambito di questo documento. Entrambi funzionano qui.

- Esportare il certificato dall'autorità emittente usando il formato di file PFX e scaricarlo nel computer locale. Se l'autorità emittente non supporta l'esportazione come PFX, esistono strumenti per convertire molti formati di certificato in formato PFX.

- Compilare completamente il riquadro Informazioni di base .

- Selezionare la sezione Gateway Applicazione di Azure.

- Accanto a Azure Application Gateway, selezionare Sì.

- Selezionare Carica un certificato TLS/SSL.

- Selezionare l'icona del browser file per il campo certificato SSL. Accedere al certificato in formato PFX scaricato e selezionare Apri.

- Immettere la password per il certificato nelle caselle Password e Conferma password.

- Seleziona Avanti.

- Scegliere se negare o meno il traffico pubblico direttamente ai nodi dei server gestiti. Se si seleziona Sì, i server gestiti sono accessibili solo tramite il gateway app.

Selezionare Configurazione DNS

I certificati TLS/SSL sono associati a un nome di dominio DNS al momento in cui l'autorità emittente del certificato li rilascia. Seguire la procedura descritta in questa sezione per configurare la distribuzione con il nome DNS per il certificato. È necessario essere avanzato nella interfaccia di distribuzione in modo da aver già selezionato un gruppo di risorse e una rete virtuale per la distribuzione.

È possibile usare una zona DNS già creata oppure abilitare la distribuzione per crearne una automaticamente. Per informazioni su come creare una zona DNS, vedere Avvio rapido: Creare una zona e un record DNS di Azure usando il portale di Azure.

Usare una zona DNS di Azure esistente

Per usare una zona DNS di Azure esistente con il gateway app, seguire questa procedura:

- Accanto a Configura alias DNS personalizzato, seleziona Sì.

- Accanto a Usare una zona DNS di Azure esistente selezionare Sì.

- Immettere il nome della zona DNS di Azure accanto a Nome zona DNS.

- Immettere il gruppo di risorse che contiene la zona DNS di Azure del passaggio precedente.

Nota

I nomi host definiti all'interno della zona DNS devono essere risolvibili pubblicamente prima di distribuire l'offerta.

Abilitare la distribuzione per creare una nuova zona DNS di Azure

Per creare una zona DNS di Azure da usare con il gateway app, seguire questa procedura:

- Accanto a Configura alias DNS personalizzato, seleziona Sì.

- Accanto a Usa una zona DNS di Azure esistente, seleziona No.

- Immettere il nome della zona DNS di Azure accanto a Nome zona DNS. Viene creata una nuova zona DNS nello stesso gruppo di risorse di WLS.

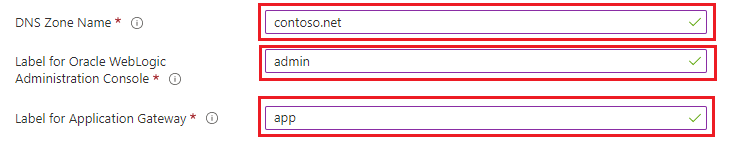

Infine, specificare i nomi delle zone DNS figlio. La distribuzione crea due zone DNS secondarie da usare con WLS: una per la console di amministrazione e una per l'App Gateway. Ad esempio, se il valore dns Zone Name è contoso.net, è possibile immettere admin e app come nomi. La console di amministrazione sarà disponibile in admin.contoso.net e il gateway app sarà disponibile in app.contoso.net. Non dimenticare di configurare la delega DNS come descritto in Delega delle zone DNS con Azure DNS.

Le altre opzioni per fornire un certificato TLS/SSL al gateway app sono descritte in dettaglio nelle sezioni seguenti. Se si è soddisfatti dell'opzione scelta, è possibile passare alla sezione Continuare con la distribuzione.

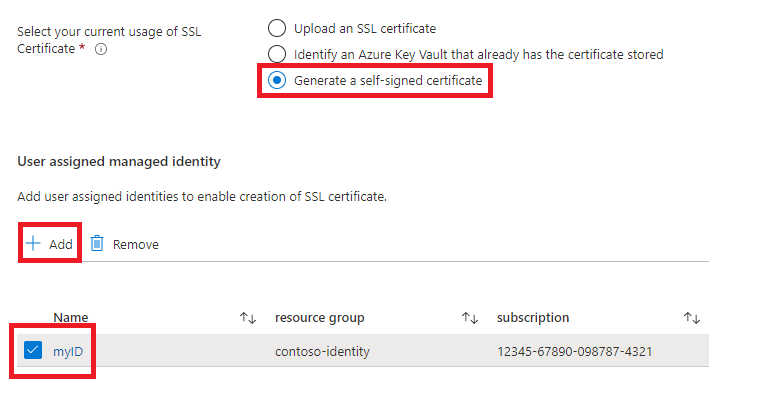

Opzione due: Generare un certificato autofirmato

Questa opzione è adatta solo per le distribuzioni di test e sviluppo. Con questa opzione, vengono creati automaticamente un insieme di credenziali delle chiavi di Azure e un certificato autofirmato e il certificato viene fornito al gateway app.

Per richiedere la distribuzione per eseguire queste azioni, seguire questa procedura:

- Nella sezione Applicazione Gateway di Azure, selezionare Generare un certificato, autofirmato.

- Selezionare un'identità gestita assegnata dall'utente. Questa selezione è necessaria per consentire alla distribuzione di creare Azure Key Vault e il certificato.

- Se non hai già un'identità gestita assegnata dall'utente, seleziona Aggiungi per iniziare il processo di creazione.

- Per creare un'identità gestita assegnata dall'utente, seguire la procedura descritta nella sezione creare un'identità gestita assegnata dall'utente di Creare, elencare, eliminare o assegnare un ruolo a un'identità gestita assegnata dall'utente usando il portale di Azure. Dopo aver selezionato l'identità gestita assegnata dall'utente, assicurarsi che la casella di controllo accanto all'identità gestita assegnata dall'utente sia selezionata.

Continuare con la distribuzione

È ora possibile continuare con gli altri aspetti della distribuzione WLS, come descritto nella documentazione di Oracle. Se si è soddisfatti della configurazione, selezionare Rivedi e crea e quindi Crea.

La distribuzione può richiedere fino a 15 minuti, a seconda delle condizioni di rete e di altri fattori.

Convalidare la corretta distribuzione di WLS e Gateway App

Questa sezione illustra una tecnica per convalidare rapidamente con successo la distribuzione del cluster WLS e dell'Application Gateway.

Se hai selezionato Vai al gruppo di risorse e quindi myAppGateway alla fine della sezione precedente, ora stai osservando la pagina di panoramica per l'Application Gateway. In caso contrario, è possibile trovare questa pagina digitando myAppGateway nella casella di testo nella parte superiore del portale di Azure e quindi selezionando quella corretta visualizzata. Assicurarsi di selezionare quello all'interno del gruppo di risorse creato per il cluster WLS. Quindi, completare i passaggi seguenti:

- Nel riquadro sinistro della pagina di panoramica per myAppGateway, scorrere verso il basso fino alla sezione Monitoraggio e selezionare Stato del back-end.

- Dopo che il caricamento messaggio scompare, verrà visualizzata una tabella al centro della schermata che mostra i nodi del cluster configurati come nodi nel pool back-end.

- Verificare che lo stato mostri Integro per ogni nodo.

Pulire le risorse

Se non si intende continuare a usare il cluster WLS, eliminare il Key Vault e il cluster WLS seguendo i passaggi seguenti:

- Visitare la pagina di riepilogo di myAppGateway , come illustrato nella sezione precedente.

- Nella parte superiore della pagina, sotto il testo Gruppo di risorseselezionare il gruppo di risorse.

- Selezionare Elimina gruppo di risorse.

- L'input è focalizzato sul campo etichettato TYPE THE RESOURCE GROUP NAME. Digitare il nome del gruppo di risorse come richiesto.

- Selezionare Elimina.

Passaggi successivi

Continuare a esplorare le opzioni per eseguire WLS in Azure.