Modificare i criteri di connessione e sicurezza delle applicazioni per l'organizzazione

Importante

Azure DevOps non supporta l'autenticazione delle credenziali alternative. Se si usano ancora credenziali alternative, è consigliabile passare a un metodo di autenticazione più sicuro.

Questo articolo illustra come gestire i criteri di sicurezza dell'organizzazione che determinano come le applicazioni possono accedere a servizi e risorse nell'organizzazione. È possibile accedere alla maggior parte di questi criteri nelle impostazioni dell'organizzazione.

Prerequisiti

Autorizzazioni: essere un membro del gruppo Project Collection Administrators. I proprietari dell'organizzazione sono automaticamente membri di questo gruppo.

Gestire un criterio

Per modificare la connessione dell'applicazione, la sicurezza e i criteri utente per l'organizzazione, seguire questa procedura.

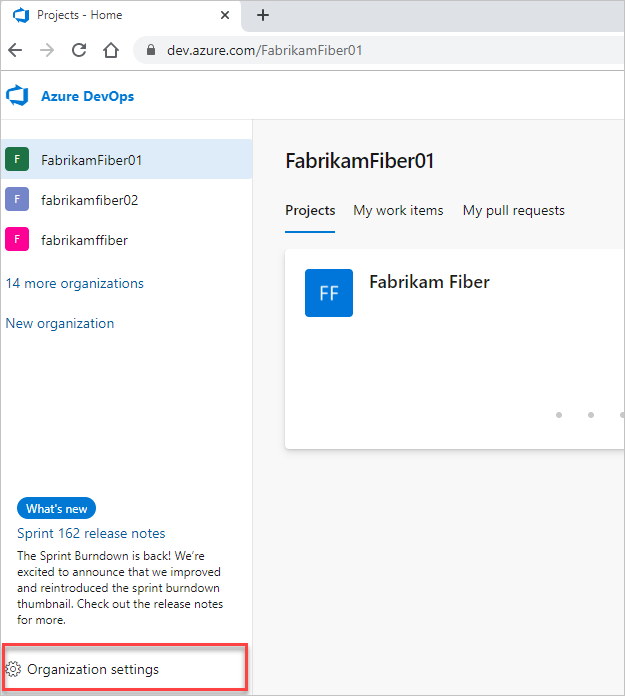

Accedere all'organizzazione (

https://dev.azure.com/{yourorganization}).Selezionare

Impostazioni organizzazione.

Impostazioni organizzazione.

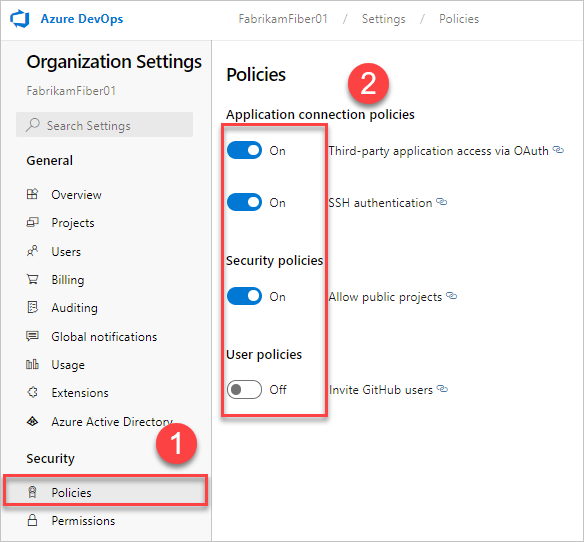

Selezionare Criteri e quindi attivare o disattivare i criteri in base alle esigenze.

Modificare i criteri di connessione dell'applicazione

Per consentire l'accesso facile all'organizzazione senza richiedere ripetutamente le credenziali utente, le applicazioni usano spesso i metodi di autenticazione seguenti:

OAuth: generare token per l'accesso alle API REST per Azure DevOps. Tutte le API REST accettano token OAuth, rendendolo il metodo preferito di integrazione rispetto ai token di accesso personali (PTS). Le API di gestione di Organizzazioni, Profili e PAT supportano solo OAuth. È anche possibile usare i token OAuth con Microsoft Entra ID per fornire l'autenticazione sicura e trasparente per gli utenti all'interno dell'organizzazione.

SSH: generare chiavi di crittografia da usare con Linux, macOS e Windows che esegue Git per Windows. Non è possibile usare i gestori delle credenziali Git o le connessioni PAW per l'autenticazione HTTPS con SSH.

TOKEN: generare token per:

- Accesso a risorse o attività specifiche, ad esempio compilazioni o elementi di lavoro.

- Client come Xcode e NuGet che richiedono nomi utente e password come credenziali di base e non supportano le funzionalità dell'account Microsoft e di Microsoft Entra, ad esempio l'autenticazione a più fattori.

- Accesso alle API REST per Azure DevOps.

Per impostazione predefinita, l'organizzazione consente l'accesso a tutti i metodi di autenticazione.

È possibile limitare l'accesso per le chiavi OAuth e SSH disabilitando questi criteri di connessione dell'applicazione:

- Applicazione non Microsoft tramite OAuth: abilitare le applicazioni non Microsoft per accedere alle risorse nell'organizzazione tramite OAuth. Questo criterio è disattivato per impostazione predefinita per tutte le nuove organizzazioni. Se si vuole accedere alle applicazioni non Microsoft, abilitare questo criterio per assicurarsi che queste app possano accedere alle risorse nell'organizzazione.

- Autenticazione SSH: abilitare le applicazioni per connettersi ai repository Git dell'organizzazione tramite SSH.

Quando si nega l'accesso a un metodo di autenticazione, nessuna applicazione può accedere all'organizzazione tramite tale metodo. Qualsiasi applicazione che in precedenza aveva accesso riscontra errori di autenticazione e perde l'accesso.

Per rimuovere l'accesso per i token di accesso, revocarli.

Modificare i criteri di accesso condizionale

Microsoft Entra ID consente ai tenant di definire quali utenti possono accedere alle risorse Microsoft tramite la funzionalità Criteri di accesso condizionale . Gli amministratori tenant possono impostare condizioni che gli utenti devono soddisfare per ottenere l'accesso. Ad esempio, l'utente deve:

- Essere un membro di un gruppo di sicurezza specifico

- Appartenere a una determinata posizione e/o rete

- Usare un sistema operativo specifico

- Usare un dispositivo abilitato in un sistema di gestione

A seconda delle condizioni soddisfatte dall'utente, è quindi possibile richiedere l'autenticazione a più fattori, impostare ulteriori controlli per ottenere l'accesso o bloccare completamente l'accesso.

Supporto cap in Azure DevOps

Quando si accede al portale Web di un'organizzazione supportata da Microsoft Entra ID, Microsoft Entra ID esegue sempre la convalida per tutti i criteri di accesso condizionale impostati dagli amministratori tenant.

Azure DevOps può anche eseguire una convalida cap maggiore dopo l'accesso e l'esplorazione di un'organizzazione supportata da Microsoft Entra ID:

- Se i criteri dell'organizzazione "Abilita convalida dei criteri di accesso condizionale IP" sono abilitati, controlliamo i criteri di isolamento IP nei flussi Web e non interattivi, ad esempio i flussi client non Microsoft come l'uso di un token di accesso personale con operazioni Git.

- I criteri di accesso potrebbero essere applicati anche per le reti PAW. L'uso di TOKEN di accesso per effettuare chiamate a Microsoft Entra ID richiede l'adesione a tutti i criteri di accesso impostati. Ad esempio, se un criterio di accesso richiede che un utente esemplivi ogni sette giorni, è necessario accedere anche ogni sette giorni per continuare a usare i token di accesso per le richieste di MICROSOFT Entra ID.

- Se non si vuole applicare le CAP ad Azure DevOps, rimuovere Azure DevOps come risorsa per il CAP. Le CAP non vengono applicate in Azure DevOps in base all'organizzazione.

Sono supportati solo i criteri MFA nei flussi Web. Per i flussi non interattivi, se non soddisfano i criteri di accesso condizionale, all'utente non viene richiesta l'autenticazione a più fattori e viene bloccata.

Condizioni basate su IP

Sono supportati criteri di accesso condizionale (CAP) per indirizzi IPv4 e IPv6. Se l'indirizzo IPv6 è bloccato, assicurarsi che l'amministratore del tenant ha configurato le CAP per consentire l'indirizzo IPv6. Prendere in considerazione anche l'inclusione dell'indirizzo mappato IPv4 per qualsiasi indirizzo IPv6 predefinito in tutte le condizioni CAP.

Se gli utenti accedono alla pagina di accesso di Microsoft Entra tramite un indirizzo IP diverso da quello usato per accedere alle risorse di Azure DevOps (comuni con il tunneling VPN), controllare la configurazione VPN o l'infrastruttura di rete. Assicurarsi di includere tutti gli indirizzi IP usati all'interno delle CAP dell'amministratore tenant.

Articoli correlati

- Disabilitare i criteri di accesso alle richieste

- Limitare gli utenti alla creazione di nuove organizzazioni con i criteri di Microsoft Entra

- Limitare l'invito di nuovi utenti da parte degli amministratori di team e progetti

- Informazioni sull'accesso condizionale in Microsoft Entra ID

- Informazioni su istruzioni e requisiti per l'accesso condizionale