Azure DevOps Services | Azure DevOps Server 2022 - Azure DevOps Server 2019

Questo articolo fornisce risposte alle domande frequenti sulla gestione di utenti e autorizzazioni in Azure DevOps. Le domande frequenti sono organizzate in base all'argomento per trovare rapidamente informazioni sulla gestione di utenti, autorizzazioni, livelli di accesso, sottoscrizioni di Visual Studio, integrazione di GitHub Enterprise e attività amministrative correlate.

General permissions

D: Cosa accade se si dimentica la password?

R: È possibile ripristinare la password dell'account Microsoft o ripristinare la password dell'account aziendale o dell'istituto di istruzione se l'organizzazione ha attivato questa funzionalità. In caso contrario, contattare l'amministratore di Microsoft Entra per ripristinare l'account aziendale o dell'istituto di istruzione.

D: Perché non è possibile gestire gli utenti?

A: Be a member of the Project Collection Administrators group or organization Owner to manage users at the organization level. Per essere aggiunti, vedere Modificare le autorizzazioni a livello di organizzazione o raccolta.

D: Ricerca per categorie trovare il proprietario dell'organizzazione?

R: Se si ha almeno l'accesso di base, è possibile trovare il proprietario corrente nelle impostazioni dell'organizzazione. Per altre informazioni, vedere Cercare il proprietario dell'organizzazione.

D: Ricerca per categorie trovare un amministratore della raccolta di progetti?

A: If you have at least Basic access, you can find a member of the Project Collection Administrators group in your organization's or collection's settings.

Per altre informazioni, vedere Cercare un amministratore della raccolta di progetti.

D: Perché gli utenti non possono accedere ad alcune funzionalità?

A: They might need a different access level assigned, in addition to permissions granted through security groups. For example, Stakeholder access access level provides partial support to select features, allowing users to view and modify work items, but not to use all features.

D: Le autorizzazioni sono state rimosse accidentalmente e non sono in grado di concederle di nuovo. Cosa devo fare?

R: L'unico modo per risolvere questo scenario consiste nel richiedere un aumento dei livelli di autorizzazione.

Sottoscrizioni di Visual Studio

D: Quando si seleziona "Sottoscrittore Visual Studio/MSDN"?

R: Assegnare questo livello di accesso agli utenti con sottoscrizioni di Visual Studio attive e valide. Azure DevOps riconosce e convalida automaticamente i sottoscrittori di Visual Studio che hanno Azure DevOps come vantaggio. È necessario l'indirizzo di posta elettronica associato alla sottoscrizione.

Se l'utente non ha una sottoscrizione di Visual Studio valida e attiva, può funzionare solo come stakeholder.

D: Quali sottoscrizioni di Visual Studio è possibile usare con Azure DevOps?

D: Perché la sottoscrizione di Visual Studio non viene convalidata?

D: Perché i livelli di accesso ai sottoscrittori di Visual Studio cambiano dopo l'accesso di un sottoscrittore?

R: Azure DevOps riconosce i sottoscrittori di Visual Studio. Gli utenti hanno automaticamente accesso, in base alla sottoscrizione, non al livello di accesso corrente assegnato all'utente.

D: Cosa accade se la sottoscrizione di un utente scade?

R: Se non sono disponibili altri livelli di accesso, gli utenti possono lavorare come stakeholder. Per ripristinare l'accesso, un utente deve rinnovare la sottoscrizione.

GitHub Enterprise

D: Quali clienti di GitHub Enterprise sono idonei per l'accesso ad Azure DevOps?

R: I clienti di GitHub Enterprise Cloud che accedono a GitHub e Azure DevOps con lo stesso tenant di Microsoft Entra. Gli utenti devono accedere usando la stessa identità in GitHub e Azure DevOps.

D: Come vengono rilevati gli utenti di GitHub Enterprise?

R: Azure DevOps controlla automaticamente se un utente ha GitHub Enterprise quando l'utente accede. La modifica del livello di accesso in GitHub Enterprise può richiedere fino a 24 ore. Non sono previsti addebiti per un utente con il livello di accesso GitHub Enterprise.

D: Che tipo di accesso ottengono gli utenti di GitHub Enterprise in Azure DevOps?

R: Accesso di base, che include tutte le funzionalità ad eccezione dei piani di test. Per altre informazioni, vedere Prezzi per Azure DevOps

D: Cosa accade se un utente di GitHub Enterprise deve accedere ai piani di test?

R: Agli utenti di GitHub Enterprise che devono accedere ai piani di test è possibile assegnare il livello di accesso Basic + Test Plans.

D: Cosa accade quando non viene più rilevata una licenza GitHub Enterprise?

R: Quando un utente non ha più GitHub Enterprise, viene considerato come un nuovo utente.

- Il livello di accesso predefinito dell'organizzazione, ovvero Basic o Basic + Test Plans, viene assegnato automaticamente.

- Se l'organizzazione ha stabilito regole di gruppo, l'utente riceve l'accesso specificato per il proprio gruppo Microsoft Entra. La rivalutazione delle regole di gruppo viene eseguita ogni 24 ore, quindi inizialmente potrebbe avere accesso agli stakeholder prima di ricevere l'accesso alle regole di gruppo.

In caso contrario, gli utenti che non hanno più accesso tramite GitHub Enterprise mantengono l'accesso degli stakeholder fino a quando un amministratore non assegna loro l'accesso a pagamento.

L'esempio seguente mostra che la licenza non viene più rilevata:

D: Gli utenti che usano GitHub Enterprise Server vengono rilevati come GitHub Enterprise?

R: No, vengono rilevati solo gli utenti cloud di GitHub Enterprise in Azure DevOps. I clienti che usano GitHub Server possono sincronizzare l'utilizzo delle licenze tra GitHub Enterprise Server e GitHub Enterprise Cloud.

D: Quale livello di accesso è necessario selezionare se un utente ha una licenza GitHub Enterprise?

R: Se si conosce un utente con una licenza GitHub Enterprise, l'opzione migliore da scegliere è Stakeholder, per evitare eventuali addebiti per Basic prima che l'utente accinga per la prima volta

D: Cosa accade se un utente di GitHub Enterprise ha anche una sottoscrizione di Visual Studio?

R: Se un utente che accede ad Azure DevOps ha sia una sottoscrizione di GitHub Enterprise che di Visual Studio, viene rilevata come sottoscrittore di Visual Studio. Una sottoscrizione di Visual Studio offre sempre lo stesso accesso Basic e può fornire l'accesso ai piani di test, a seconda del livello di sottoscrizione.

User access

D: Cosa significa "Ultimo accesso" nella visualizzazione Tutti gli utenti?

A: The value in Last Access is the last date a user accessed any resources or services. Accessing Azure DevOps includes using OrganizationName.visualstudio.com directly and using resources or services indirectly. For example, you might use the Azure Artifacts extension, or you can push code to Azure DevOps from a Git command line or IDE.

D: Un utente che ha pagato per l'accesso Basic può partecipare ad altre organizzazioni?

R: No, un utente può partecipare solo all'organizzazione per cui l'utente ha pagato l'accesso basic. Tuttavia, un utente può partecipare a qualsiasi organizzazione in cui gli utenti gratuiti con accesso Basic sono ancora disponibili. L'utente può anche partecipare come utente con accesso gratuito agli stakeholder.

D: Perché gli utenti non possono accedere ad alcune funzionalità?

R: Assicurarsi che agli utenti sia assegnato il livello di accesso corretto.

Informazioni su come gestire utenti e livelli di accesso per Azure DevOps.

Informazioni su come modificare i livelli di accesso per Azure DevOps Server.

Alcune funzionalità sono disponibili solo come estensioni. È necessario installare queste estensioni. La maggior parte delle estensioni richiede almeno l'accesso di base, non l'accesso degli stakeholder. Controllare la descrizione dell'estensione nella scheda Visual Studio Marketplace, Azure DevOps.

Ad esempio, per cercare il codice, è possibile installare l'estensione Ricerca codice gratuita, ma è necessario almeno l'accesso basic per usare l'estensione.

Per aiutare il team a migliorare la qualità delle app, è possibile installare l'estensione test e feedback gratuita, ma si ottengono funzionalità diverse in base al livello di accesso e se si lavora offline o connessi ad Azure DevOps Services.

Alcuni sottoscrittori di Visual Studio possono usare questa funzionalità gratuitamente, ma gli utenti basic devono eseguire l'aggiornamento all'accesso basic + Test Plans prima di poter creare piani di test.

- Informazioni su come ottenere le estensioni per Azure DevOps.

- Informazioni su come ottenere le estensioni per Azure DevOps Server.

- Informazioni su come acquistare l'accesso al test del server Azure DevOps.

D: Perché un utente perde l'accesso ad alcune funzionalità?

R: Un utente può perdere l'accesso per i motivi seguenti (anche se l'utente può continuare a lavorare come stakeholder):

La sottoscrizione di Visual Studio dell'utente è scaduta. Nel frattempo, l'utente può usufruire dell'accesso di tipo Stakeholder oppure è possibile concedergli l'accesso Basic fino a quando non rinnova la propria sottoscrizione. Dopo che l'utente ha eseguito l'accesso, Azure DevOps ripristina automaticamente l'accesso.

La sottoscrizione di Azure usata per la fatturazione non è più attiva. Tutti gli acquisti effettuati con questa sottoscrizione sono interessati, incluse le sottoscrizioni di Visual Studio. Per risolvere questo problema, visitare il portale degli account di Azure.

La sottoscrizione di Azure usata per la fatturazione è stata rimossa dall'organizzazione. Per altre informazioni, vedere Collegare l'organizzazione.

L'organizzazione ha più utenti con accesso basic rispetto al numero di utenti a pagamento in Azure. L'organizzazione include cinque utenti gratuiti con accesso basic. Se è necessario aggiungere altri utenti con accesso Basic, è possibile pagare per questi utenti.

In caso contrario, il primo giorno del mese di calendario, gli utenti che non hanno eseguito l'accesso all'organizzazione per il tempo più lungo perdono l'accesso per primo. Se l'organizzazione ha utenti che non hanno più bisogno di accesso, rimuoverli dall'organizzazione.

D: In che modo l'account utente eredita le autorizzazioni da altri gruppi di Microsoft Entra?

A: If a user is in more than one Microsoft Entra group, a DENY permission set in one group applies to the user in all groups the user is in. Because the permission is set to DENY for the user at the lowest possible level, the user's usage of the resource is affected in all groups they are in because denial always takes precedence.

For example, if a user is in the Contributor group and in the Project Administrator group and DENY is set for a specific permission in the Contributor group, that permission is denied for the user in the Project Administrator group, too. In this scenario, you can use the Not set option.

For more information about permissions states, see Permission states.

D: Ricerca per categorie rimuovere gli utenti da Azure DevOps?

R: Vedere Come rimuovere gli utenti da Azure DevOps.

D: È stato aggiunto un utente al progetto. Perché non è in grado di visualizzare il progetto?

R: Verificare che l'utente non sia stato aggiunto a un gruppo in cui l'autorizzazione Visualizza informazioni a livello di progetto non sia impostata o sia impostata su Nega. Per altre informazioni, vedere le Modifica autorizzazioni a livello di progetto.

D: Perché gli utenti guest non possono cercare gli utenti di Microsoft Entra?

R: Per impostazione predefinita, Access tramite Le domande frequenti su Microsoft Entra. Gli utenti guest di Microsoft Entra non possono cercare l'ID Microsoft Entra nel modo richiesto da Azure DevOps.

Modificare i criteri di accesso alle applicazioni per l'organizzazione

D: È comunque possibile usare le api per l'autenticazione?

R: È comunque possibile usare token di accesso personali per l'autenticazione, ma è consigliabile usare il metodo più sicuro, i token Microsoft Entra, quando possibile. Per altre informazioni, vedere Eseguire l'autenticazione ad Azure DevOps con Microsoft Entra.

D: Se si nega l'accesso a un metodo di autenticazione in un'unica organizzazione, ciò influisce su tutte le organizzazioni di cui si è proprietari?

R: No, è comunque possibile usare tale metodo in tutte le altre organizzazioni di cui si è proprietari. I token di accesso personale si applicano a organizzazioni specifiche o a tutte le organizzazioni, in base alla selezione al momento della creazione del token.

D: Se si nega l'accesso a un metodo di autenticazione, consentire nuovamente l'accesso, le app che necessitano di accesso continueranno a funzionare?

Organizations

D: Ricerca per categorie rimuovere me stesso da un'organizzazione quando il proprietario non è disponibile per rimuoverlo?

R: Per rimuovere se stessi da un'organizzazione, seguire questa procedura:

- Go to aex.dev.azure.com.

- Select the organization, and then choose Leave.

- Confirm that you want to Leave the organization.

D: Perché non è possibile creare un'organizzazione?

R: Contattare l'amministratore per determinare se l'organizzazione usa i criteri del tenant di Microsoft Entra per limitare la creazione di nuove organizzazioni.

Group-based licensing

D: Se si rimuove una regola di gruppo, gli utenti perderanno il livello di accesso e l'appartenenza al progetto?

A: Users in the group TestGroup lose access to group resources if the users haven't been explicitly assigned to the resources or assigned via a different group rule.

D: Il gruppo Azure DevOps o Microsoft Entra verrà eliminato se si rimuove la regola di gruppo?

A: No. I gruppi non vengono eliminati.

D: Qual è l'opzione "Rimuovi <group> da tutti i gruppi a livello di progetto"?

A: This option removes the Azure DevOps or Microsoft Entra group from any project-level default groups, such as Project Readers or Project Contributors.

D: Cosa determina il livello di accesso finale se un utente si trova in più gruppi?

R: I tipi di regola di gruppo sono classificati nell'ordine seguente: Sottoscrittore > Basic + Piani > di test stakeholder di base > . Gli utenti ottengono sempre il livello di accesso migliore tra tutte le regole di gruppo, inclusa la sottoscrizione di Visual Studio.

Vedere gli esempi seguenti, che illustrano come i fattori di rilevamento dei sottoscrittori nelle regole di gruppo.

Example 1: group rule gives me more access.

Se si dispone di una sottoscrizione di Visual Studio Pro e si trova in una regola di gruppo che fornisce i piani di base e test, cosa accade?

Previsto: si ottengono piani di base e test perché ciò che la regola di gruppo fornisce è maggiore della sottoscrizione.

Example 2: group rule gives me the same access.

Si dispone di una sottoscrizione di Visual Studio Test Pro e si trova in una regola di gruppo che fornisce i piani di test e di base cosa accade?

Previsto: viene rilevato come sottoscrittore di Visual Studio Test Pro, perché l'accesso è uguale alla regola di gruppo e si sta già pagando per Visual Studio Test Pro, quindi non si vuole pagare di nuovo.

Aggiungere membri ai progetti

D: Perché non è possibile aggiungere altri membri al progetto?

R: L'organizzazione è gratuita per i primi cinque utenti con accesso basic. È possibile aggiungere a Visual Studio un numero illimitato di Stakeholder e abbonati senza costi aggiuntivi. Dopo aver assegnato tutti e cinque gli utenti gratuiti con accesso Basic, è possibile continuare ad aggiungere stakeholder e sottoscrittori di Visual Studio.

Per aggiungere sei o più utenti con accesso Basic, è necessario configurare la fatturazione in Azure. È quindi possibile pagare per più utenti che necessitano dell'accesso Basic, tornare all'organizzazione, aggiungere questi utenti e assegnare loro l'accesso di base. Quando la fatturazione è configurata, si paga mensilmente per l'accesso degli utenti aggiuntivi. È possibile disdire in qualsiasi momento.

Se sono necessarie altri sottoscrizioni di Visual Studio, vedere come acquistare sottoscrizioni.

D: Perché alcuni utenti non possono accedere?

R: Questo problema può verificarsi perché gli utenti devono accedere con account Microsoft, a meno che l'organizzazione non controlli l'accesso con Microsoft Entra ID. Se l'organizzazione è connessa all'ID Microsoft Entra, gli utenti devono essere membri della directory per ottenere l'accesso.

Gli amministratori di Microsoft Entra possono aggiungere utenti alla directory. Se non si è un amministratore di Microsoft Entra, rivolgersi all'amministratore della directory per aggiungerli. Informazioni sul controllo dell'accesso dell'organizzazione con Microsoft Entra ID.

D: Perché alcuni utenti hanno perso l'accesso a determinate funzionalità?

A: Loss of access might happen for different reasons.

D: Ricerca per categorie rimuovere gli utenti dall'organizzazione?

R: Informazioni su come eliminare gli utenti in tutti i progetti dell'organizzazione. Se hai pagato più utenti ma non hai più bisogno dell'accesso all'organizzazione, devi ridurre gli utenti a pagamento per evitare addebiti.

D: Perché non è possibile trovare membri dall'ID Microsoft Entra connesso, anche se sono l'amministratore globale?

R: Probabilmente si è un guest nell'istanza di Microsoft Entra che esegue il backup di Azure DevOps. Per impostazione predefinita, gli utenti guest di Microsoft Entra non possono cercare in Microsoft Entra ID, motivo per cui non si trovano utenti nell'ID Microsoft Entra connesso da aggiungere all'organizzazione.

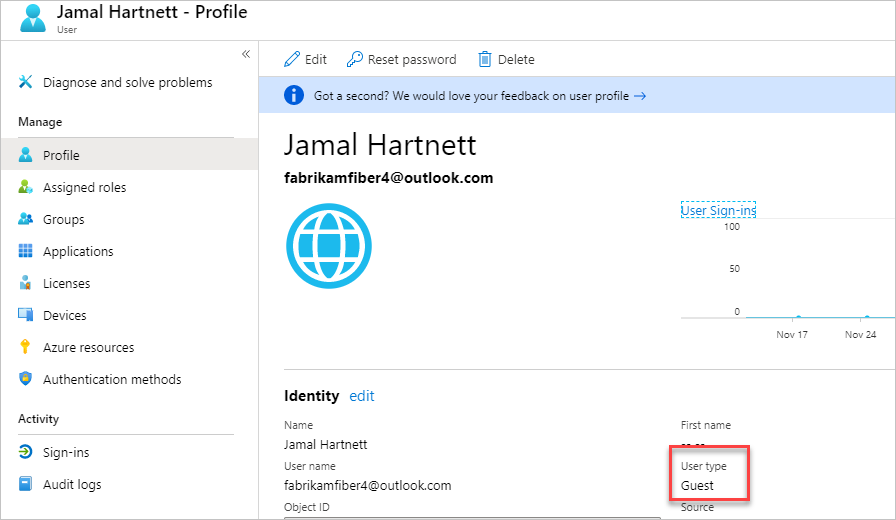

Prima di tutto, verificare se si è un guest Di Microsoft Entra:

Go to the Settings section of your organization. Esaminare la sezione più bassa di Microsoft Entra ID . Prendere nota del tenant che esegue il backup dell'organizzazione.

Accedere al nuovo portale di Azure, portal.azure.com. Controllare il profilo utente nel tenant dal passaggio 1. Check the User type value shown as follows:

Se sei un guest Microsoft Entra, esegui una delle operazioni seguenti:

- Chiedere a un altro amministratore di Azure DevOps, che non è un guest Di Microsoft Entra, di gestire gli utenti in Azure DevOps. I membri del gruppo Project Collection Administrators all'interno di Azure DevOps possono amministrare gli utenti.

- Chiedere all'amministratore di Microsoft Entra di rimuovere l'account dalla directory connessa e leggerlo. L'amministratore deve rendere l'utente membro di Microsoft Entra anziché un guest. Vedere Gli utenti di Microsoft Entra B2B possono essere aggiunti come membri anziché come utenti guest?

- Change the User Type of the Microsoft Entra guest by using Microsoft Graph PowerShell. Non è consigliabile usare il processo seguente, ma funziona e consente all'utente di eseguire query sull'ID Microsoft Entra da Azure DevOps in seguito.

Scaricare e installare Microsoft Graph PowerShell.

PowerShell Install-Module -Name Microsoft GraphAprire PowerShell ed eseguire i cmdlet seguenti.

a. Connettersi a Microsoft Entra ID:

PowerShell Connect-MgGraph -Scopes 'User.Read.All'b. Find the objectId of the user:

PowerShell Get-MgUser -Filter "UserPrincipalName eq '<YourUPN>'"c. Check the usertype attribute for this user to see if they're a guest or member:

PowerShell Get-MgUser -UserId <Id> -Property DisplayName, ID, UserPrincipalName, UserType | Select DisplayName, ID, UserPrincipalName, UserTyped. Change the usertype from member to guest:

PowerShell Update-MgUser -UserID <replace the ID for the result of the command to search> -UserType Member

D: Perché gli utenti non vengono visualizzati o scompaiono tempestivamente in Azure DevOps dopo averli aggiunti o eliminati nell'hub Utenti?

R: Se si verificano ritardi nell'individuazione di nuovi utenti o se gli utenti eliminati vengono rimossi tempestivamente da Azure DevOps (ad esempio, negli elenchi a discesa e nei gruppi) dopo l'aggiunta o l'eliminazione di utenti, segnalare un problema nella community degli sviluppatori in modo da poter analizzare.

D: Perché devo scegliere tra un "account aziendale o dell'istituto di istruzione" e il mio "account personale"?

R: È necessario scegliere tra un "account aziendale o dell'istituto di istruzione" e il proprio "account personale" quando si accede con un indirizzo di posta elettronica (ad esempio, jamalhartnett@fabrikam.com) condiviso da entrambi gli account. Anche se entrambe le identità usano lo stesso indirizzo di accesso, sono separate e hanno profili, impostazioni di sicurezza e autorizzazioni diversi.

Selezionare Account aziendale o dell'istituto di istruzione se è stata usata questa identità per creare l'organizzazione o aver eseguito l'accesso in precedenza. La directory dell'organizzazione in Microsoft Entra ID autentica l'identità e controlla l'accesso all'organizzazione.

Select Personal account if you used your Microsoft account with Azure DevOps. La directory globale per gli account Microsoft autentica l'identità.

D: Perché non è possibile accedere dopo aver selezionato "account Microsoft personale" o "account aziendale o dell'istituto di istruzione"?

R: Se l'indirizzo di accesso è condiviso sia dall'account Microsoft personale che dall'account aziendale o dell'istituto di istruzione, ma l'identità selezionata non ha accesso, non è possibile accedere. Anche se entrambe le identità usano lo stesso indirizzo di accesso, sono separate e hanno profili, impostazioni di sicurezza e autorizzazioni diversi. Disconnettersi completamente da Azure DevOps completando la procedura seguente. Chiudere il browser potrebbe non disconnettersi completamente. Accedere di nuovo e selezionare l'altra identità:

Chiudere tutti i browser, inclusi i browser che non eseguono Azure DevOps.

Aprire una sessione di esplorazione privata o in incognito.

Passare a questo URL:

https://aka.ms/vssignout.Viene visualizzato un messaggio "Disconnetti in corso". Dopo la disconnessione, si viene reindirizzati alla pagina Web di Azure DevOps @dev.azure.microsoft.com .

Tip

Se la pagina di disconnesso richiede più di un minuto, chiudere il browser e riprovare.

Accedere di nuovo ad Azure DevOps. Selezionare l'altra identità.

D: Come è possibile ottenere assistenza o supporto per Azure DevOps?

R: Vedere Ottenere supporto e fornire commenti e suggerimenti.

Passare da un account all'altro nel portale di Azure e da Azure DevOps

D: Come amministratore, come è possibile semplificare il passaggio da un account all'altro nel portale di Azure e in Azure DevOps?

R: La gestione di più account può essere complessa e dispendiosa in termini di tempo. Per semplificare il processo, prendere in considerazione le azioni seguenti:

- Usa browser o profili diversi: Usare browser Web o profili browser diversi per ogni account per rimanere connessi contemporaneamente a più account senza passare da un altro all'altro.

- Utilizzare l'esplorazione in incognito/privata: Usare una finestra di navigazione in incognito o privata per accedere temporaneamente a un account diverso senza influire sulla sessione corrente.

- Single Sign-On (SSO): Se supportato dall'organizzazione, implementare l'accesso Single Sign-On (SSO) per semplificare il processo di accesso tra i servizi di Azure.