Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Questo articolo descrive come usare le funzionalità di sicurezza seguenti con Griglia di eventi di Azure:

- Tag di servizio in uscita

- Regole del firewall IP per l'ingresso

- Endpoint privati per l'ingresso

Tag di servizio

Un tag del servizio rappresenta un gruppo di prefissi di indirizzi IP di un determinato servizio di Azure. Microsoft gestisce i prefissi di indirizzo inclusi nel tag del servizio e aggiorna automaticamente il tag in base alla modifica degli indirizzi, riducendo la complessità degli aggiornamenti frequenti alle regole di sicurezza di rete. Per altre informazioni sui tag del servizio, vedere Panoramica dei tag di servizio.

È possibile usare i tag del servizio per definire i controlli di accesso alla rete nei gruppi di sicurezza di rete o in Firewall di Azure. Quando si creano regole di sicurezza, usare i tag del servizio anziché indirizzi IP specifici. Specificando il nome del tag del servizio ,ad esempio AzureEventGrid, nel campo di origine o di destinazione appropriato di una regola, è possibile consentire o negare il traffico per il servizio corrispondente.

| Tag di servizio | Scopo | È possibile usarlo in ingresso o in uscita? | Può essere regionale? | È possibile usarlo con Firewall di Azure? |

|---|---|---|---|---|

| AzureEventGrid | Griglia di eventi di Azure. | Entrambi | No | Sì |

Firewall IP

Griglia di eventi di Azure supporta i controlli di accesso basati su IP per la pubblicazione in argomenti e domini. Con i controlli basati su IP, è possibile limitare gli editori a un argomento o a un dominio solo a un set di computer e servizi cloud approvati. Questa funzionalità integra i meccanismi di autenticazione supportati da Griglia di eventi.

Per impostazione predefinita, l'argomento e il dominio sono accessibili da Internet, purché la richiesta venga fornita con autenticazione e autorizzazione valide. Con il firewall IP, è possibile limitarlo ulteriormente a un set di indirizzi IP o intervalli di indirizzi IP nella notazione CIDR (Classless Inter-Domain Routing). I server di pubblicazione provenienti da qualsiasi altro indirizzo IP vengono rifiutati e ricevono una risposta 403 (Accesso negato).

Per istruzioni dettagliate su come configurare il firewall IP per argomenti e domini, vedere Configurare il firewall IP.

Endpoint privati

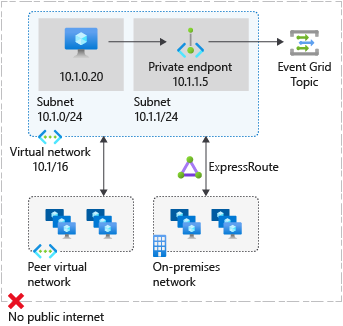

È possibile usare endpoint privati per consentire l'ingresso di eventi direttamente dalla rete virtuale agli argomenti e ai domini in modo sicuro tramite un collegamento privato senza passare attraverso la rete Internet pubblica. Un endpoint privato è un'interfaccia di rete speciale per un servizio di Azure nella rete virtuale. Quando si crea un endpoint privato per l'argomento o il dominio, fornisce connettività sicura tra i client nella rete virtuale e la risorsa di Griglia di eventi. All'endpoint privato viene assegnato un indirizzo IP incluso nell'intervallo di indirizzi IP della rete virtuale in uso. La connessione tra l'endpoint privato e il servizio Griglia di eventi usa un collegamento privato sicuro.

L'uso di endpoint privati per la risorsa griglia di eventi consente di:

- Proteggere l'accesso all'argomento o al dominio da una rete virtuale tramite la rete backbone Microsoft anziché la rete Internet pubblica.

- Connettersi in modo sicuro da reti locali che si connettono alla rete virtuale tramite VPN o ExpressRoute con peering privato.

Quando si crea un endpoint privato per un argomento o un dominio nella rete virtuale, viene inviata una richiesta di consenso per l'approvazione al proprietario della risorsa. Se l'utente che richiede la creazione dell'endpoint privato è anche un proprietario della risorsa, questa richiesta di consenso viene approvata automaticamente. In caso contrario, la connessione è in sospeso fino all'approvazione. Le applicazioni nella rete virtuale possono connettersi al servizio Griglia di eventi tramite l'endpoint privato senza problemi, usando gli stessi meccanismi di autorizzazione e stringa di connessione usati in altro modo. I proprietari delle risorse possono gestire le richieste di consenso e gli endpoint privati, tramite la scheda Endpoint privati per la risorsa nella portale di Azure.

Connettersi a endpoint privati

I server di pubblicazione in una rete virtuale che usano l'endpoint privato devono usare lo stesso stringa di connessione per l'argomento o il dominio dei client che si connettono all'endpoint pubblico. La risoluzione DNS (Domain Name System) instrada automaticamente le connessioni dalla rete virtuale all'argomento o al dominio tramite un collegamento privato. Griglia di eventi crea una zona DNS privata collegata alla rete virtuale con l'aggiornamento necessario per gli endpoint privati, per impostazione predefinita. Tuttavia, se si usa il proprio server DNS, potrebbe essere necessario apportare altre modifiche alla configurazione DNS.

Modifiche al DNS per gli endpoint privati

Quando si crea un endpoint privato, il record CNAME DNS per la risorsa viene aggiornato a un alias in un sottodominio con il prefisso privatelink. Per impostazione predefinita, viene creata una zona DNS privata che corrisponde al sottodominio del collegamento privato.

Quando si risolve l'url dell'argomento o dell'endpoint di dominio dall'esterno della rete virtuale con l'endpoint privato, viene risolto nell'endpoint pubblico del servizio. I record di risorse DNS per "topicA", se risolti dall'esterno della rete virtuale che ospita l'endpoint privato, sono:

| Nome | Type | Valore |

|---|---|---|

topicA.westus.eventgrid.azure.net |

CNAME | topicA.westus.privatelink.eventgrid.azure.net |

topicA.westus.privatelink.eventgrid.azure.net |

CNAME | <Profilo di Gestione traffico di Azure> |

È possibile negare o controllare l'accesso per un client esterno alla rete virtuale tramite l'endpoint pubblico usando il firewall IP.

Quando viene risolto dalla rete virtuale che ospita l'endpoint privato, l'url dell'argomento o dell'endpoint di dominio viene risolto nell'indirizzo IP dell'endpoint privato. I record di risorse DNS per l'argomento 'topicA', se risolti dall'interno della rete virtuale che ospita l'endpoint privato, sono:

| Nome | Type | Valore |

|---|---|---|

topicA.westus.eventgrid.azure.net |

CNAME | topicA.westus.privatelink.eventgrid.azure.net |

topicA.westus.privatelink.eventgrid.azure.net |

Un | 10.0.0.5 |

Questo approccio consente l'accesso all'argomento o al dominio usando la stessa stringa di connessione per i client nella rete virtuale che ospita gli endpoint privati e i client all'esterno della rete virtuale.

Se si usa un server DNS personalizzato nella rete, i client possono risolvere il nome di dominio completo (FQDN) per l'argomento o l'endpoint di dominio nell'indirizzo IP dell'endpoint privato. Configurare il server DNS per delegare il sottodominio di collegamento privato alla zona DNS privata per la rete virtuale o configurare i record A per topicOrDomainName.regionName.privatelink.eventgrid.azure.net con l'indirizzo IP dell'endpoint privato.

Il nome della zona DNS consigliato è privatelink.eventgrid.azure.net.

Endpoint privati e pubblicazione

Nella tabella seguente vengono descritti i vari stati della connessione all'endpoint privato e gli effetti sulla pubblicazione:

| Stato connessione | Pubblicazione completata (Sì/No) |

|---|---|

| Approvata | Sì |

| Rifiutato | No |

| In sospeso | No |

| Disconnesso | No |

Affinché la pubblicazione venga eseguita correttamente, lo stato di connessione dell'endpoint privato deve essere approvato. Se una connessione viene rifiutata, non può essere approvata usando il portale di Azure. L'unica possibilità consiste nell'eliminare la connessione e crearne una nuova.

Quote e limiti

Esiste un limite per il numero di regole del firewall IP e connessioni endpoint private per argomento o dominio. Vedere Quote e limiti di Griglia di eventi.

Passaggi successivi

È possibile configurare il firewall IP per la risorsa Griglia di eventi per limitare l'accesso tramite Internet pubblico consentendolo solo a un set di indirizzi IP o intervalli di indirizzi IP selezionati. Per istruzioni dettagliate, vedere Configurare il firewall IP.

È possibile configurare endpoint privati per limitare l'accesso consentendolo solo a reti virtuali selezionate. Per le istruzioni dettagliate, vedere Configurare gli endpoint privati.

Per risolvere i problemi di connettività di rete, vedere Risolvere i problemi di connettività di rete.