Consentire l'accesso a spazi dei nomi Hub eventi di Azure da indirizzi IP o intervalli specifici

Per impostazione predefinita, gli spazi dei nomi di Hub eventi sono accessibili da Internet, purché la richiesta sia accompagnata da un'autenticazione e da un'autorizzazione valide. Con il firewall IP, è possibile limitarlo ulteriormente a un set di indirizzi IPv4 e IPv6 o intervalli di indirizzi nella notazione CIDR (Classless Inter-Domain Routing).

Questa funzionalità è utile negli scenari in cui Hub eventi di Azure deve essere accessibile solo da siti noti specifici. Le regole del firewall consentono di configurare regole per accettare il traffico proveniente da indirizzi IPv4 e IPv6 specifici. Se ad esempio si usa Hub eventi con Azure ExpressRoute, è possibile creare una regola del firewall per consentire traffico solo dagli indirizzi IP dell'infrastruttura locale.

Regole del firewall IP

Specificare le regole del firewall IP a livello di spazio dei nomi di Hub eventi. Pertanto, le regole si applicano a tutte le connessioni dai client che usano qualsiasi protocollo supportato. Qualsiasi tentativo di connessione da un indirizzo IP che non corrisponde a una regola IP consentita nello spazio dei nomi di Hub eventi viene rifiutato come non autorizzato. La risposta non menziona la regola IP. Le regole del filtro IP vengono applicate in ordine e la prima regola corrispondente all'indirizzo IP determina l'azione di accettazione o rifiuto.

Aspetti importanti

- Questa funzionalità non è supportata nel livello basic .

- L'attivazione delle regole del firewall per lo spazio dei nomi di Hub eventi blocca le richieste in ingresso per impostazione predefinita, a meno che le richieste provengano da un servizio che opera da indirizzi IP pubblici consentiti. Le richieste bloccate includono le richieste provenienti da altri servizi di Azure, dal portale di Azure, dai servizi di registrazione e metriche e così via. Ad eccezione, è possibile consentire l'accesso alle risorse di Hub eventi da determinati servizi attendibili anche quando il filtro IP è abilitato. Per un elenco dei servizi attendibili, vedere Servizi Microsoft attendibili.

- Specificare almeno una regola del firewall IP o una regola di rete virtuale per lo spazio dei nomi per consentire il traffico solo dagli indirizzi IP o dalla subnet specificati di una rete virtuale. Se non sono presenti regole di rete virtuale e IP, è possibile accedere allo spazio dei nomi tramite Internet pubblico (usando la chiave di accesso).

Usare il portale di Azure

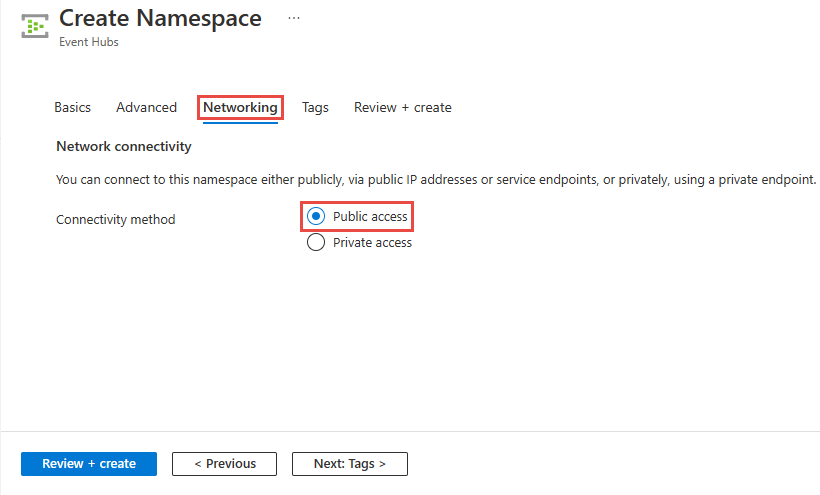

Quando si crea uno spazio dei nomi, è possibile consentire l'accesso solo pubblico (da tutte le reti) o privato (solo tramite endpoint privati) allo spazio dei nomi. Dopo aver creato lo spazio dei nomi, è possibile consentire l'accesso da indirizzi IP specifici o da reti virtuali specifiche (usando gli endpoint servizio di rete).

Configurare l'accesso pubblico durante la creazione di uno spazio dei nomi

Per abilitare l'accesso pubblico, selezionare Accesso pubblico nella pagina Rete della creazione guidata dello spazio dei nomi.

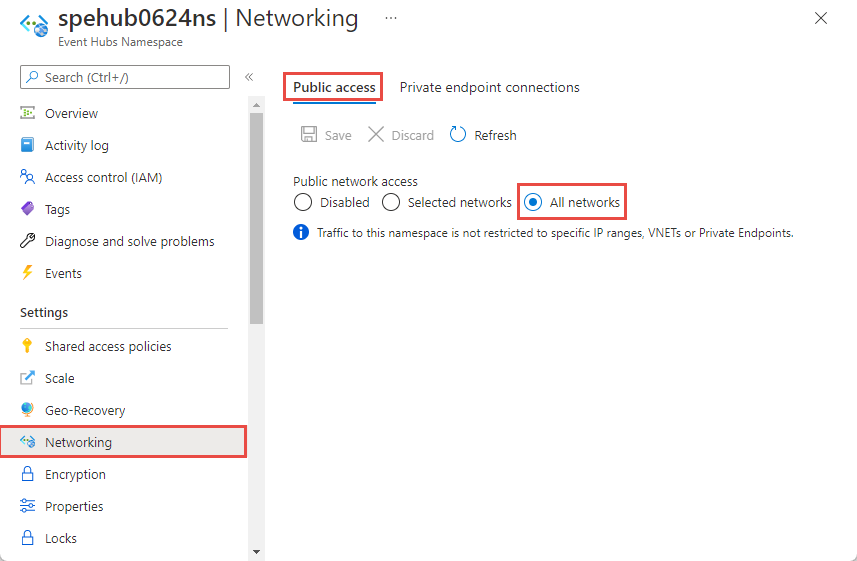

Dopo aver creato lo spazio dei nomi, selezionare Rete nel menu a sinistra della pagina Spazio dei nomi di Hub eventi. Si noterà che l'opzione Tutte le reti è selezionata. È possibile selezionare l'opzione Reti selezionate e consentire l'accesso da indirizzi IP specifici o reti virtuali specifiche. La sezione successiva fornisce informazioni dettagliate sulla configurazione del firewall IP per specificare gli indirizzi IP da cui è consentito l'accesso.

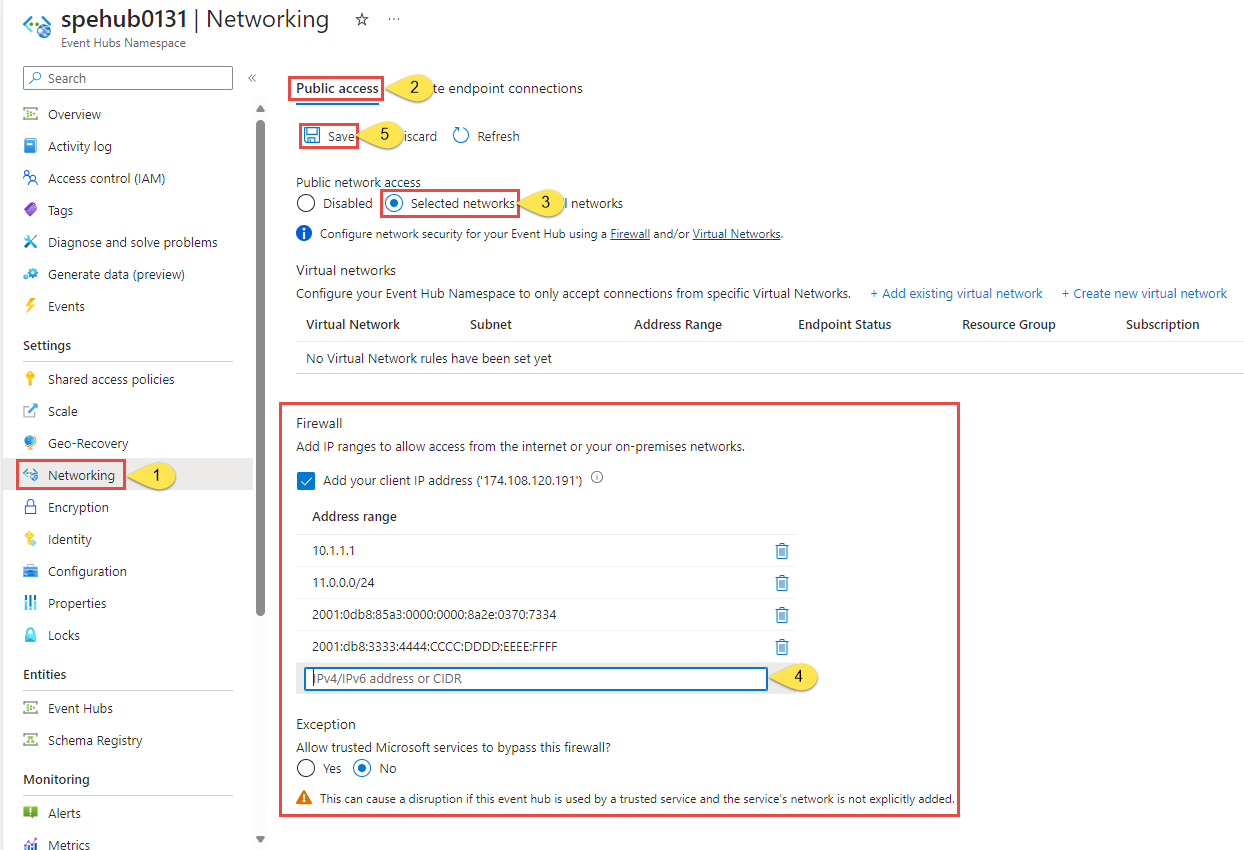

Configurare il firewall IP per uno spazio dei nomi esistente

Questa sezione illustra come usare il portale di Azure per creare regole del firewall per uno spazio dei nomi di Hub eventi.

Passare allo spazio dei nomi di Hub eventi nel portale di Azure.

Selezionare Rete in Impostazioni nel menu a sinistra.

Nella pagina Rete scegliere l'opzione Reti selezionate per consentire l'accesso solo dagli indirizzi IP specificati.

Di seguito sono riportati altri dettagli sulle opzioni disponibili nella pagina Accesso alla rete pubblica:

Disabilitati. Questa opzione disabilita qualsiasi accesso pubblico allo spazio dei nomi. Lo spazio dei nomi è accessibile solo tramite endpoint privati.

Reti selezionate. Questa opzione consente l'accesso pubblico allo spazio dei nomi usando una chiave di accesso dalle reti selezionate.

Importante

Se si sceglie Reti selezionate, aggiungere almeno una regola del firewall IP o una rete virtuale che avrà accesso allo spazio dei nomi. Scegliere Disabilitato se si vuole limitare tutto il traffico a questo spazio dei nomi solo su endpoint privati.

Tutte le reti (impostazione predefinita). Questa opzione abilita l'accesso pubblico da tutte le reti usando una chiave di accesso. Se si seleziona l'opzione Tutte le reti , l'hub eventi accetta connessioni da qualsiasi indirizzo IP (usando la chiave di accesso). Questa impostazione equivale a una regola che accetti l'intervallo di indirizzi IP 0.0.0.0/0.

Per limitare l'accesso a indirizzi IP specifici, selezionare l'opzione Reti selezionate e quindi seguire questa procedura:

Nella sezione Firewall selezionare Aggiungi l'opzione Aggiungi indirizzo IP client per concedere all'indirizzo IP del client corrente l'accesso allo spazio dei nomi.

Per intervallo di indirizzi, immettere indirizzi IPv4 o IPv6 specifici o intervalli di indirizzi nella notazione CIDR.

Importante

Quando il servizio avvia il supporto delle connessioni IPv6 in futuro e i client passano automaticamente all'uso di IPv6, i client si interromperanno se sono presenti solo indirizzi IPv4, non indirizzi IPv6. Pertanto, è consigliabile aggiungere indirizzi IPv6 all'elenco di indirizzi IP consentiti ora in modo che i client non si interrompano quando il servizio passa al supporto di IPv6.

Specificare se si vuole consentire ai servizi Microsoft attendibili di ignorare il firewall. Per informazioni dettagliate, vedere Servizi Microsoft attendibili.

Selezionare Salva sulla barra degli strumenti per salvare le impostazioni. Attendere qualche minuto la visualizzazione della conferma tra le notifiche del portale.

Nota

Per limitare l'accesso a reti virtuali specifiche, vedere Consentire l'accesso da reti specifiche.

Servizi Microsoft attendibili

Quando si abilita l'impostazione Consenti alle servizi Microsoft attendibili di ignorare questo firewall, ai servizi seguenti all'interno dello stesso tenant viene concesso l'accesso alle risorse di Hub eventi.

| Servizio attendibile | Scenari di utilizzo supportati |

|---|---|

| Griglia di eventi di Azure | Consente Griglia di eventi di Azure di inviare eventi agli hub eventi nello spazio dei nomi di Hub eventi. È anche necessario eseguire i passaggi seguenti:

Per altre informazioni, vedere Recapito di eventi con un'identità gestita |

| Analisi di flusso di Azure | Consente a un processo di Analisi di flusso di Azure di leggere i dati da (input) o scrivere dati in hub eventi (output) nello spazio dei nomi di Hub eventi. Importante: il processo di Analisi di flusso deve essere configurato per usare un'identità gestita per accedere all'hub eventi. Per altre informazioni, vedere Usare le identità gestite per accedere all'hub eventi da un processo di Analisi di flusso di Azure (anteprima). |

| Hub IoT di Azure | Consente hub IoT di inviare messaggi agli hub eventi nello spazio dei nomi di Hub eventi. È anche necessario eseguire i passaggi seguenti:

|

| Gestione API di Azure | Il servizio Gestione API consente di inviare eventi a un hub eventi nello spazio dei nomi di Hub eventi.

|

| Monitoraggio di Azure (Impostazioni di diagnostica e gruppi di azioni) | Consente a Monitoraggio di Azure di inviare informazioni di diagnostica e notifiche di avviso agli hub eventi nello spazio dei nomi di Hub eventi. Monitoraggio di Azure può leggere dall'hub eventi e scrivere dati anche nell'hub eventi. |

| Azure Synapse | Consente ad Azure Synapse di connettersi all'hub eventi usando l'identità gestita dell'area di lavoro di Synapse. Aggiungere il ruolo Mittente dati, Destinatario o Proprietario Hub eventi di Azure all'identità nello spazio dei nomi di Hub eventi. |

| Esplora dati di Azure | Consente ad Azure Esplora dati di ricevere eventi dall'hub eventi usando l'identità gestita del cluster. È necessario eseguire i passaggi seguenti:

|

| Azure IoT Central | Consente a IoT Central di esportare i dati negli hub eventi nello spazio dei nomi di Hub eventi. È anche necessario eseguire i passaggi seguenti:

|

| Servizi per i dati sanitari di Azure | Consente alle API sanitarie il connettore IoT di inserire i dati dei dispositivi medici dallo spazio dei nomi di Hub eventi e rendere persistenti i dati nel servizio FHIR® (Fast Healthcare Interoperability Resources) configurato. Il connettore IoT deve essere configurato per usare un'identità gestita per accedere all'hub eventi. Per altre informazioni, vedere Introduzione al connettore IoT - API per il settore sanitario di Azure. |

| Gemelli digitali di Azure | Consente a Gemelli digitali di Azure di eseguire l'uscita dei dati negli hub eventi nello spazio dei nomi di Hub eventi. È anche necessario eseguire i passaggi seguenti:

|

Gli altri servizi attendibili per Hub eventi di Azure sono disponibili di seguito:

- Azure Arc

- Azure Kubernetes

- Azure Machine Learning

- Microsoft Purview

Usare i modelli di Resource Manager

Importante

La funzionalità Firewall non è supportata nel livello basic.

Il modello di Resource Manager seguente consente di aggiungere una regola di filtro IP a uno spazio dei nomi esistente di Hub eventi.

ipMask nel modello è un singolo indirizzo IPv4 o un blocco di indirizzi IP nella notazione CIDR. Ad esempio, nella notazione CIDR, 70.37.104.0/24 rappresenta i 256 indirizzi IPv4, da 70.37.104.0 a 70.37.104.255, con 24 che indica il numero di bit di prefisso significativi per l'intervallo.

Nota

Il valore predefinito di defaultAction è Allow. Quando si aggiungono regole di rete virtuale o firewall, assicurarsi di impostare su defaultAction Deny.

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"namespace_name": {

"defaultValue": "contosoehub1333",

"type": "String"

}

},

"variables": {},

"resources": [

{

"type": "Microsoft.EventHub/namespaces",

"apiVersion": "2022-01-01-preview",

"name": "[parameters('namespace_name')]",

"location": "East US",

"sku": {

"name": "Standard",

"tier": "Standard",

"capacity": 1

},

"properties": {

"minimumTlsVersion": "1.2",

"publicNetworkAccess": "Enabled",

"disableLocalAuth": false,

"zoneRedundant": true,

"isAutoInflateEnabled": false,

"maximumThroughputUnits": 0,

"kafkaEnabled": true

}

},

{

"type": "Microsoft.EventHub/namespaces/authorizationrules",

"apiVersion": "2022-01-01-preview",

"name": "[concat(parameters('namespace_name'), '/RootManageSharedAccessKey')]",

"location": "eastus",

"dependsOn": [

"[resourceId('Microsoft.EventHub/namespaces', parameters('namespace_name'))]"

],

"properties": {

"rights": [

"Listen",

"Manage",

"Send"

]

}

},

{

"type": "Microsoft.EventHub/namespaces/networkRuleSets",

"apiVersion": "2022-01-01-preview",

"name": "[concat(parameters('namespace_name'), '/default')]",

"location": "East US",

"dependsOn": [

"[resourceId('Microsoft.EventHub/namespaces', parameters('namespace_name'))]"

],

"properties": {

"publicNetworkAccess": "Enabled",

"defaultAction": "Deny",

"virtualNetworkRules": [],

"ipRules": [

{

"ipMask": "10.1.1.1",

"action": "Allow"

},

{

"ipMask": "11.0.0.0/24",

"action": "Allow"

},

{

"ipMask": "172.72.157.204",

"action": "Allow"

}

]

}

}

]

}

Per distribuire il modello, seguire le istruzioni per Azure Resource Manager.

Importante

Se non sono presenti regole di rete virtuale e IP, tutto il traffico passa allo spazio dei nomi anche se si imposta su defaultAction deny. È possibile accedere allo spazio dei nomi tramite Internet pubblico (usando la chiave di accesso). Specificare almeno una regola IP o una regola di rete virtuale per lo spazio dei nomi per consentire il traffico solo dagli indirizzi IP o dalla subnet specificati di una rete virtuale.

Utilizzare l'interfaccia della riga di comando di Azure

Usare az eventhubs namespace network-rule-set i comandi add, list, update e remove per gestire le regole del firewall IP per uno spazio dei nomi di Hub eventi.

Usare Azure PowerShell

Usare il Set-AzEventHubNetworkRuleSet cmdlet per aggiungere una o più regole del firewall IP. Un esempio dell'articolo:

$ipRule1 = New-AzEventHubIPRuleConfig -IPMask 2.2.2.2 -Action Allow

$ipRule2 = New-AzEventHubIPRuleConfig -IPMask 3.3.3.3 -Action Allow

$virtualNetworkRule1 = New-AzEventHubVirtualNetworkRuleConfig -SubnetId '/subscriptions/subscriptionId/resourcegroups/myResourceGroup/providers/Microsoft.Network/virtualNetworks/myVirtualNetwork/subnets/default'

$networkRuleSet = Get-AzEventHubNetworkRuleSet -ResourceGroupName myResourceGroup -NamespaceName myNamespace

$networkRuleSet.IPRule += $ipRule1

$networkRuleSet.IPRule += $ipRule2

$networkRuleSet.VirtualNetworkRule += $virtualNetworkRule1

Set-AzEventHubNetworkRuleSet -ResourceGroupName myResourceGroup -NamespaceName myNamespace -IPRule $ipRule1,$ipRule2 -VirtualNetworkRule $virtualNetworkRule1,$virtualNetworkRule2,$virtualNetworkRule3

Azione predefinita e accesso alla rete pubblica

REST API

Il valore predefinito della proprietà era Deny per l'API defaultAction versione 2021-01-01-preview e versioni precedenti. Tuttavia, la regola di negazione non viene applicata a meno che non si impostino filtri IP o regole di rete virtuale. Ciò significa che, se non si dispone di filtri IP o regole di rete virtuale, viene considerato come Allow.

A partire dalla versione API 2021-06-01-preview, il valore predefinito della defaultAction proprietà è Allow, per riflettere in modo accurato l'imposizione sul lato servizio. Se l'azione predefinita è impostata su Deny, vengono applicati filtri IP e regole di rete virtuale. Se l'azione predefinita è impostata su Allow, i filtri IP e le regole di rete virtuale non vengono applicati. Il servizio memorizza le regole quando vengono disattivate e quindi riattivate.

L'API versione 2021-06-01-preview introduce anche una nuova proprietà denominata publicNetworkAccess. Se è impostato su Disabled, le operazioni sono limitate solo ai collegamenti privati. Se è impostato su Enabled, le operazioni sono consentite su Internet pubblico.

Per altre informazioni su queste proprietà, vedere Creare o aggiornare il set di regole di rete e Creare o aggiornare le Connessione dell'endpoint privato.

Nota

Nessuna delle impostazioni precedenti ignora la convalida delle attestazioni tramite firma di accesso condiviso o l'autenticazione di Microsoft Entra. Il controllo di autenticazione viene sempre eseguito dopo che il servizio convalida i controlli di rete configurati dalle defaultActionimpostazioni , publicNetworkAccess, privateEndpointConnections .

Azure portal

portale di Azure usa sempre la versione più recente dell'API per ottenere e impostare le proprietà. Se lo spazio dei nomi è stato configurato usando 2021-01-01-preview e versioni precedenti con defaultAction impostato su Denye le regole di rete virtuale e senza filtri IP specificati, il portale avrebbe precedentemente selezionato Reti selezionate nella pagina Rete dello spazio dei nomi. Ora controlla l'opzione Tutte le reti .

Passaggi successivi

Per limitare l'accesso ad Hub eventi dalle reti virtuali di Azure, vedere il collegamento seguente:

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per