Configurare Monitoraggio connessione per ExpressRoute

Questo articolo illustra come configurare un'estensione di Monitoraggio connessione per monitorare ExpressRoute. Monitoraggio connessione è una soluzione di monitoraggio di rete basata su cloud che monitora la connettività tra le distribuzioni cloud di Azure e le posizioni locali (filiali e così via). Il Monitoraggio connessione fa parte dei log di Monitoraggio di Azure. L'estensione consente anche di monitorare la connessione di rete per le connessioni peering private e Microsoft. Quando si configura il Monitoraggio connessione per ExpressRoute, è possibile rilevare problemi di rete da identificare ed eliminare.

Nota

Questo articolo è stato aggiornato di recente in modo da usare il termine log di Monitoraggio di Azure anziché Log Analytics. I dati di log vengono comunque archiviati in un'area di lavoro Log Analytics e vengano ancora raccolti e analizzati dallo stesso servizio Log Analytics. Si sta procedendo a un aggiornamento della terminologia per riflettere meglio il ruolo dei log in Monitoraggio di Azure. Per informazioni dettagliate, vedere Modifiche della terminologia di Monitoraggio di Azure.

Con Monitoraggio connessione per ExpressRoute è possibile:

Monitorare perdita e latenza tra varie reti virtuali e configurare avvisi.

Monitoraggio di tutti i percorsi della rete, inclusi quelli ridondanti.

Risolvere i problemi di rete temporanei e temporizzati che sono difficili da replicare.

Determinare un segmento specifico nella rete che è responsabile del peggioramento delle prestazioni.

Flusso di lavoro

Gli agenti di monitoraggio sono installati su più server, sia in locale che in Azure. Gli agenti comunicano tra loro inviando pacchetti di handshake TCP. La comunicazione tra gli agenti consente ad Azure di eseguire il mapping della topologia di rete e del percorso che il traffico potrebbe prendere.

Creare un'area di lavoro Log Analytics.

Installare e configurare gli agenti software. Se si vuole solo monitorare Peering Microsoft, non è necessario installare e configurare gli agenti software.

- Installare agenti di monitoraggio sui server locali e sulle macchine virtuali di Azure (per il peering privato).

- Configurare le impostazioni nei server degli agenti di monitoraggio per consentire agli agenti di monitoraggio di comunicare (aprire le porte del firewall, ecc.).

Configurare regole del gruppo di sicurezza di rete per consentire all'agente di monitoraggio installato nelle VM di Azure di comunicare con gli agenti di monitoraggio locali.

Abilitare Network Watcher nell’abbonamento.

Configurare il monitoraggio: creare monitoraggi delle connessioni con gruppi di test per monitorare gli endpoint di origine e di destinazione nella rete.

Se si usa già Monitoraggio prestazioni rete (deprecato) o Monitoraggio connessione per monitorare altri oggetti o servizi e si dispone già di un’area di lavoro Log Analytics in una delle aree supportate. È possibile ignorare il passaggio 1 e il passaggio 2 e iniziare la configurazione al passaggio 3.

Creare un'area di lavoro

Creare un'area di lavoro nella sottoscrizione che includa il collegamento delle reti virtuali ai circuiti ExpressRoute.

Accedere al portale di Azure. Dall’abbonamento con le reti virtuali connesse al circuito ExpressRoute selezionare + Crea una risorsa. Cercare Area di lavoro Log Analytics, quindi selezionare Crea.

Nota

È possibile creare una nuova area di lavoro o usarne una esistente. Se si vuole usare un'area di lavoro esistente, verificare che sia stata eseguita la migrazione dell'area di lavoro al nuovo linguaggio di query. Altre informazioni...

Creare un'area di lavoro immettendo o selezionando le informazioni seguenti.

Impostazioni Valore Subscription Selezionare l’abbonamento con il circuito ExpressRoute. Gruppo di risorse Creare un nuovo gruppo di risorse o selezionarne uno esistente. Nome Immettere un nome per identificare questa area di lavoro. Area Selezionare un’area in cui viene creata l'area di lavoro.

Nota

Il circuito ExpressRoute può essere ovunque nel mondo. Non deve necessariamente essere nella stessa area dell'area di lavoro.

Selezionare Rivedi e crea per convalidare, quindi Crea per distribuire l’area di lavoro. Dopo aver distribuito l'area di lavoro, passare alla sezione successiva per configurare la soluzione di monitoraggio.

Configurare la soluzione di monitoraggio

Completare lo script di Azure PowerShell sostituendo i valori per $SubscriptionId, $location, $resourceGroupe $workspaceName. Eseguire quindi lo script per configurare la soluzione di monitoraggio.

$subscriptionId = "Subscription ID should come here"

Select-AzSubscription -SubscriptionId $subscriptionId

$location = "Workspace location should come here"

$resourceGroup = "Resource group name should come here"

$workspaceName = "Workspace name should come here"

$solution = @{

Location = $location

Properties = @{

workspaceResourceId = "/subscriptions/$($subscriptionId)/resourcegroups/$($resourceGroup)/providers/Microsoft.OperationalInsights/workspaces/$($workspaceName)"

}

Plan = @{

Name = "NetworkMonitoring($($workspaceName))"

Publisher = "Microsoft"

Product = "OMSGallery/NetworkMonitoring"

PromotionCode = ""

}

ResourceName = "NetworkMonitoring($($workspaceName))"

ResourceType = "Microsoft.OperationsManagement/solutions"

ResourceGroupName = $resourceGroup

}

New-AzResource @solution -Force

Una volta configurata la soluzione di monitoraggio. Continuare con il passaggio successivo dell'installazione e della configurazione degli agenti di monitoraggio nei server.

Installare e configurare gli agenti locali

Scaricare il file di installazione dell'agente

Passare all’area di lavoro Log Analytics e selezionare Gestione agenti in Impostazioni. Scaricare l'agente che corrisponde al sistema operativo del computer.

Quindi copiare l'ID area di lavoro e la chiave primaria nel Blocco note.

Per i computer Windows, scaricare ed eseguire questo script di PowerShell EnableRules.ps1 in una finestra di PowerShell con privilegi di amministratore. Lo script di PowerShell apre la porta firewall pertinente per le transazioni TCP.

Per i computer Linux, il numero di porta deve essere modificato manualmente con i seguenti passaggi:

- Passare al percorso: /var/opt/microsoft/omsagent/npm_state.

- Aprire il file: npmdregistry

- Modificare il valore del numero di porta

PortNumber:<port of your choice>

Installare un agente Log Analytics su ogni server di monitoraggio

È consigliabile installare l'agente Log Analytics su almeno due server su entrambi i lati della connessione ExpressRoute per la ridondanza. Ad esempio, la rete virtuale locale e Azure. Usare la procedura seguente per installare gli agenti:

Selezionare il sistema operativo appropriato per i passaggi per installare l'agente Log Analytics sui server.

Al termine verrà visualizzato Microsoft Monitoring Agent nel Pannello di controllo. È possibile rivedere la configurazione e verificare la connettività dell’agente ai log di Monitoraggio di Azure.

Ripetere i passaggi 1 e 2 per gli altri computer locali da usare per il monitoraggio.

Installare un agente Network Watcher su ogni server di monitoraggio

Nuova macchina virtuale di Azure

Se si sta creando una nuova macchina virtuale di Azure per il monitoraggio della connettività della rete virtuale, è possibile installare l'agente Network Watcher durante la creazione della macchina virtuale.

Macchina virtuale di Azure esistente

Se si usa una macchina virtuale esistente per monitorare la connettività, è possibile installare l'agente di rete separatamente per Linux e Windows.

Aprire le porte del firewall nei server dell'agente di monitoraggio

Le regole per un firewall possono bloccare la comunicazione tra i server di origine e di destinazione. Monitoraggio connessione rileva questo problema e lo visualizza come messaggio di diagnostica nella topologia. Per abilitare il monitoraggio delle connessioni, assicurarsi che le regole del firewall consentano pacchetti su TCP o ICMP tra l'origine e la destinazione.

Finestre

Per i computer Windows, è possibile eseguire uno script PowerShell per creare le chiavi del Registro di sistema richieste da Monitoraggio connessione. Lo script crea anche le regole di Windows Firewall per consentire agli agenti di monitoraggio di creare connessioni TCP tra loro. Le chiavi del Registro di sistema create dallo script specificano se registrare i log di debug e il percorso del file di log. Inoltre definiscono la porta TCP agente usata per la comunicazione. I valori per queste chiavi vengono impostati automaticamente dallo script. Non modificare manualmente queste chiavi.

La porta 8084 è aperta per impostazione predefinita. È possibile usare una porta personalizzata fornendo il parametro "portNumber" allo script. In questo caso però è necessario specificare la stessa porta per tutti i server in cui viene eseguito lo script.

Nota

Lo script di PowerShell "EnableRules" configura le regole di Windows Firewall solo nel server in cui viene eseguito lo script. Se si dispone di un firewall di rete, è necessario assicurarsi che consenta il traffico destinato alla porta TCP usata da Monitoraggio connessione.

Aprire i server degli agenti e aprire una finestra di PowerShell con privilegi amministrativi. Eseguire lo script di PowerShell EnableRules (che è stato scaricato in precedenza). Non utilizzare alcun parametro.

Linux

Per i computer Linux, i numeri di porta usati devono essere modificati manualmente:

- Passare al percorso: /var/opt/microsoft/omsagent/npm_state.

- Aprire il file: npmdregistry

- Modificare il valore del numero di porta

PortNumber:\<port of your choice\>. I numeri di porta utilizzati devono essere gli stessi in tutti gli agenti usati in un'area di lavoro

Configurare le regole del gruppo di sicurezza di rete

Per monitorare i server presenti in Azure è necessario configurare le regole del gruppo di sicurezza di rete (NSG) per consentire il traffico TCP o ICMP da Monitoraggio connessione. La porta predefinita è **8084, il che consente a un agente di monitoraggio installato nella macchina virtuale di Azure di comunicare con un agente di monitoraggio locale.

Per altre informazioni sul gruppo di sicurezza di rete, vedere l'esercitazione su come filtrare il traffico di rete.

Nota

Assicurarsi di aver installato gli agenti (sia l'agente server locale che l'agente server di Azure) e di aver eseguito lo script di PowerShell prima di procedere con questo passaggio.

Abilitare Network Watcher

Tutti gli abbonamenti con una rete virtuale sono abilitati con Network Watcher. Assicurarsi che Network Watcher non sia disabilitato in modo esplicito per l’abbonamento. Per altre informazioni, vedere Abilitare Network Watcher.

Creare un monitoraggio della connessione

Per una panoramica generale sul modo di creare un monitoraggio connessione, test e gruppi di test negli endpoint di origine e di destinazione nella rete, vedere Creare un monitoraggio connessione. Usare i seguenti passaggi per configurare il monitoraggio delle connessioni per il peering privato e il peering Microsoft.

Nel portale di Azure, andare alla risorsa Network Watcher e selezionare Monitoraggio connessione in Monitoraggio. Quindi selezionare Crea per creare un nuovo monitoraggio connessione.

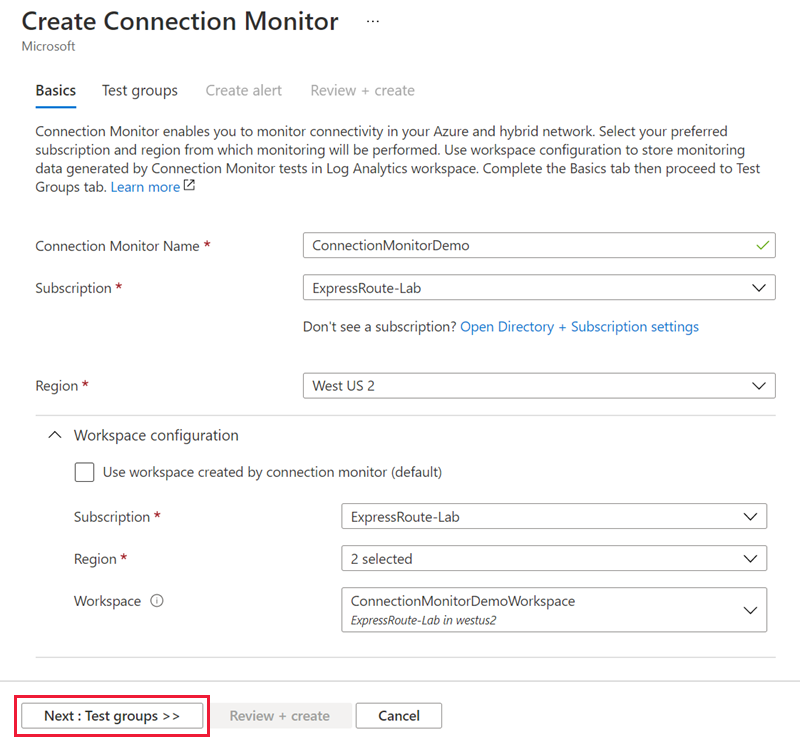

Nella scheda Informazioni di base del flusso di lavoro di creazione, selezionare la stessa area in cui è stata distribuita l'area di lavoro Log Analytics per il campo Area. Per Configurazione area di lavoro, selezionare l'area di lavoro Log Analytics esistente creata in precedenza. Selezionare quindi Avanti: gruppi di test >>.

Nella pagina Aggiungi dettagli gruppo di test, aggiungere gli endpoint di origine e di destinazione per il gruppo di test. È anche possibile configurare le configurazioni di test. Immettere un nome per il gruppo di test.

Selezionare Aggiungi origine e passare alla scheda Endpoint non di Azure. Scegliere le risorse locali in cui è installato l'agente di Log Analytics per cui si vuole monitorare la connettività, quindi selezionare Aggiungi endpoint.

Selezionare quindi Aggiungi destinazioni.

Per monitorare la connettività tramite peering privato ExpressRoute, passare alla scheda Endpoint di Azure. Scegliere le risorse di Azure con l'agente Network Watcher installato per cui si vuole monitorare la connettività alle reti virtuali in Azure. Assicurarsi di selezionare l'indirizzo IP privato di ognuna di queste risorse nella colonna IP. Selezionare Aggiungi endpoint per aggiungere questi endpoint all'elenco di destinazioni per il gruppo di test.

Per monitorare la connettività tramite peering Microsoft ExpressRoute, passare alla scheda Indirizzi esterni. Selezionare gli endpoint di servizio Microsoft a cui si vuole monitorare la connettività tramite peering Microsoft. Selezionare Aggiungi endpoint per aggiungere questi endpoint all'elenco di destinazioni per il gruppo di test.

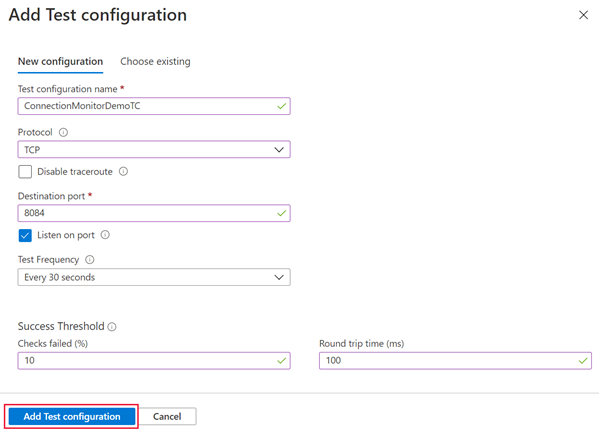

Ora selezionare Aggiungi configurazione di test. Selezionare TCP per il protocollo e immettere la porta di destinazione aperta sui server. Configurare quindi la frequenza di test e le soglie per i controlli non riusciti e il tempo di round trip. Selezionare quindi Aggiungi configurazione di test.

Selezionare Aggiungi gruppo di test dopo aver aggiunto le origini, le destinazioni e la configurazione di test.

Selezionare Avanti: crea avviso >> se si desidera creare gli avvisi. Al termine dell'operazione, selezionare Esamina e crea, quindi Crea.

Visualizza risultati

Andare alla risorsa Network Watcher e selezionare Monitoraggio connessione in Monitoraggio. Il nuovo monitoraggio connessione dovrebbe essere visualizzato dopo 5 minuti. Per visualizzare i grafici della topologia di rete e delle prestazioni di Monitoraggio connessione, selezionare il test dall'elenco a discesa del gruppo di test.

Nel pannello Analisi delle prestazioni è possibile visualizzare la percentuale di controlli non riusciti e i risultati di ogni test per il tempo di round trip. È possibile modificare l'intervallo di tempo per i dati visualizzati selezionando l'elenco a discesa nella parte superiore del pannello.

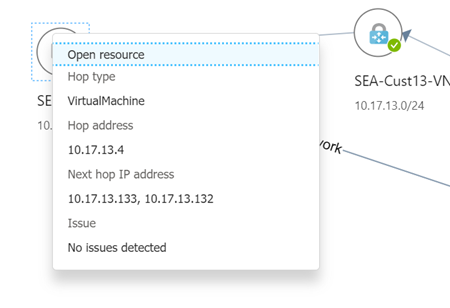

Chiudendo il pannello Analisi delle prestazioni viene visualizzata la topologia di rete rilevata dal monitoraggio connessione tra gli endpoint di origine e di destinazione selezionati. Questa visualizzazione mostra i percorsi bidirezionali del traffico tra gli endpoint di origine e di destinazione. È anche possibile visualizzare la latenza hop-by-hop dei pacchetti prima che raggiungano la rete perimetrale di Microsoft.

Se si seleziona un hop nella visualizzazione della topologia, vengono mostrate informazioni aggiuntive sull'hop. Eventuali problemi rilevati dal monitoraggio connessione relativi all'hop vengono visualizzati qui.

Passaggi successivi

Altre informazioni su Monitoraggio di Azure ExpressRoute