Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Gestione della superficie di attacco esterna di Microsoft Defender (Defender EASM) si basa sulla tecnologia di individuazione proprietaria per definire continuamente la superficie di attacco internet esposta all'organizzazione. L'individuazione analizza Internet per individuare gli asset di proprietà dell'organizzazione per individuare proprietà sconosciute e non monitorate in precedenza.

Gli asset individuati vengono indicizzati nell'inventario per fornire un sistema dinamico di record di applicazioni Web, dipendenze di terze parti e infrastruttura Web nella gestione dell'organizzazione tramite un unico riquadro di vetro.

Prima di eseguire un'individuazione personalizzata, vedere Che cos'è l'individuazione? per comprendere i concetti chiave illustrati qui.

Accedere alla superficie di attacco automatizzata

Microsoft ha configurato preventivamente le superfici di attacco di molte organizzazioni, eseguendo il mapping della superficie di attacco iniziale individuando l'infrastruttura connessa agli asset noti.

È consigliabile cercare la superficie di attacco dell'organizzazione prima di creare una superficie di attacco personalizzata ed eseguire altre individuazioni. Questo processo consente di accedere rapidamente all'inventario man mano che Defender EASM aggiorna i dati e aggiunge altri asset e contesto recente alla superficie di attacco.

Quando si accede per la prima volta all'istanza di Defender EASM, selezionare Introduzione nella sezione Generale per cercare l'organizzazione nell'elenco delle superfici di attacco automatizzate. Scegliere quindi l'organizzazione dall'elenco e selezionare Build my Attack Surface (Compila superficie di attacco).

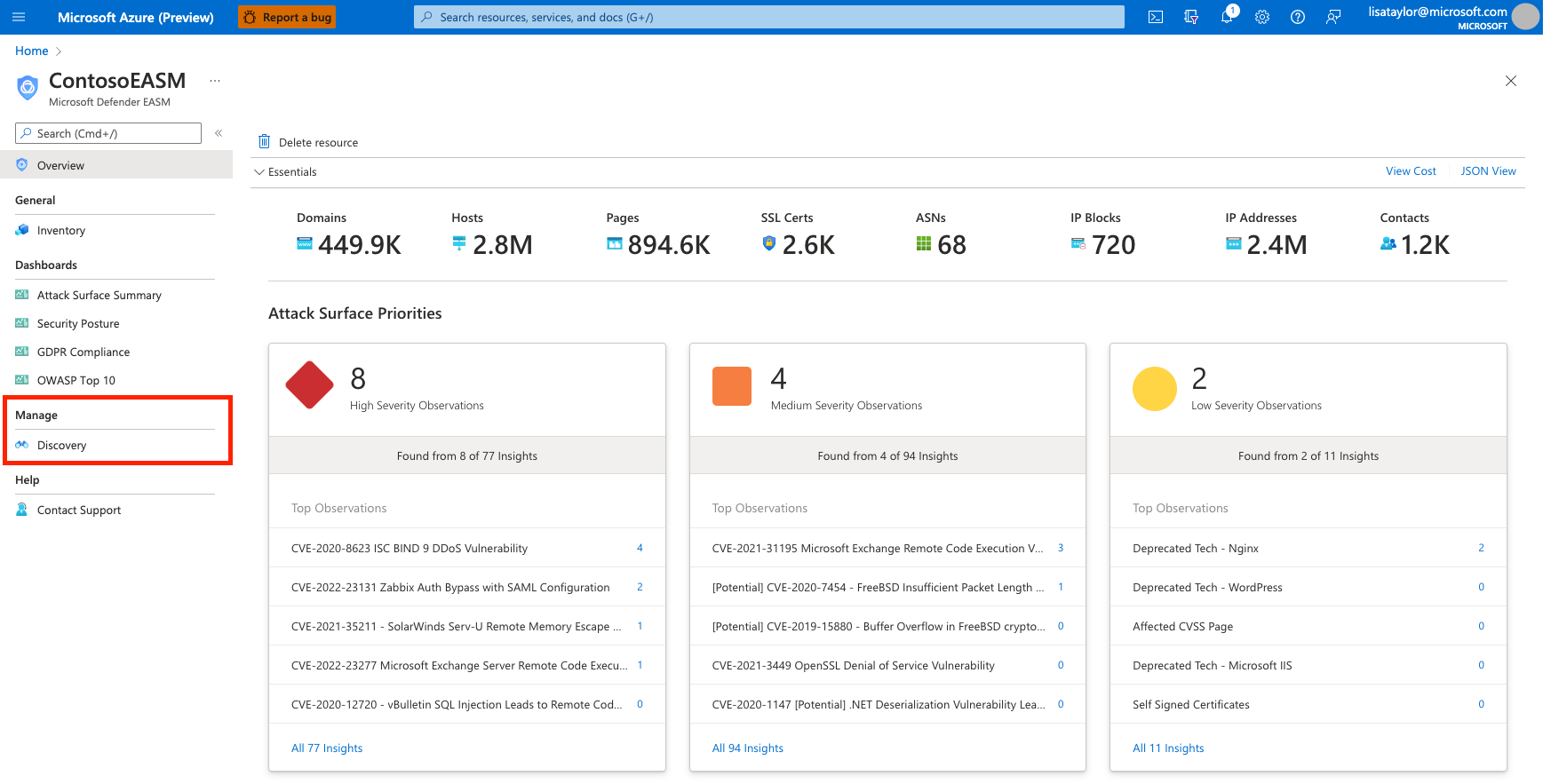

A questo punto, l'individuazione viene eseguita in background. Se è stata selezionata una superficie di attacco preconfigurata dall'elenco delle organizzazioni disponibili, si viene reindirizzati alla schermata di panoramica del dashboard in cui è possibile visualizzare informazioni dettagliate sull'infrastruttura dell'organizzazione in modalità anteprima.

Esaminare queste informazioni dettagliate sul dashboard per acquisire familiarità con la superficie di attacco mentre si attende che vengano individuati e popolati più asset nell'inventario. Per altre informazioni su come derivare informazioni dettagliate da questi dashboard, vedere Informazioni sui dashboard.

È possibile eseguire individuazioni personalizzate per rilevare gli asset outlier. Ad esempio, potrebbero essere presenti asset mancanti. Oppure si dispone di altre entità da gestire che potrebbero non essere individuate tramite l'infrastruttura chiaramente collegata all'organizzazione.

Personalizzare l'individuazione

Le individuazioni personalizzate sono ideali se l'organizzazione richiede una visibilità più approfondita dell'infrastruttura che potrebbe non essere immediatamente collegata agli asset di inizializzazione primari. Inviando un elenco più ampio di asset noti da usare come semi di individuazione, il motore di individuazione restituisce un pool più ampio di asset. L'individuazione personalizzata può anche aiutare l'organizzazione a trovare un'infrastruttura diversa che potrebbe essere correlata alle business unit indipendenti e alle aziende acquisite.

Gruppi di individuazione

Le individuazioni personalizzate sono organizzate in gruppi di individuazione. Sono cluster di inizializzazione indipendenti che comprendono una singola esecuzione di individuazione e operano in base alle proprie pianificazioni di ricorrenza. È possibile organizzare i gruppi di individuazione per delineare gli asset in qualsiasi modo i migliori vantaggi dell'azienda e dei flussi di lavoro. Le opzioni comuni includono l'organizzazione da parte del team responsabile o della business unit, dei marchi o delle filiali.

Creare un gruppo di individuazione

Nel riquadro all'estrema sinistra, in Gestisci, selezionare Individuazione.

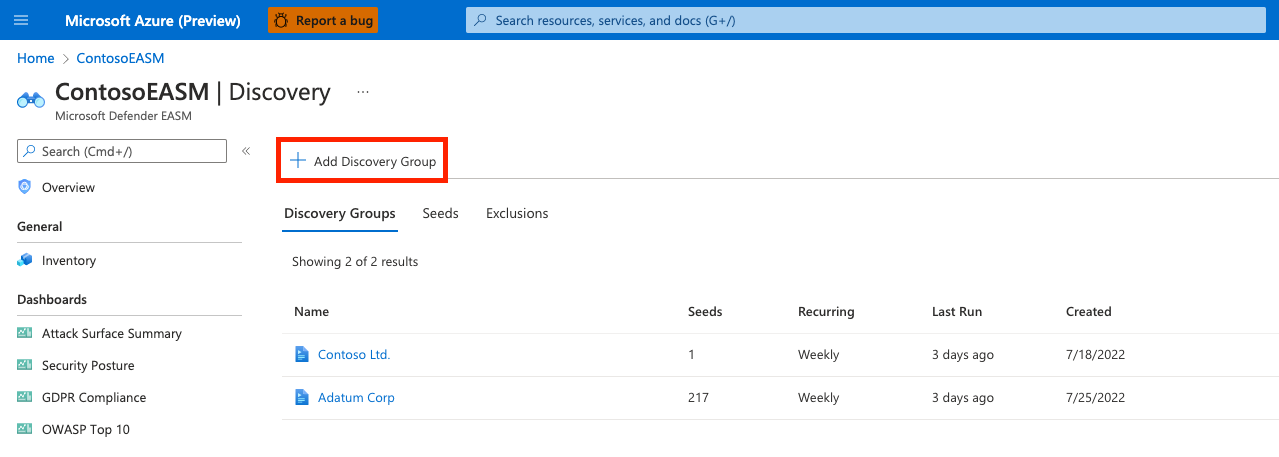

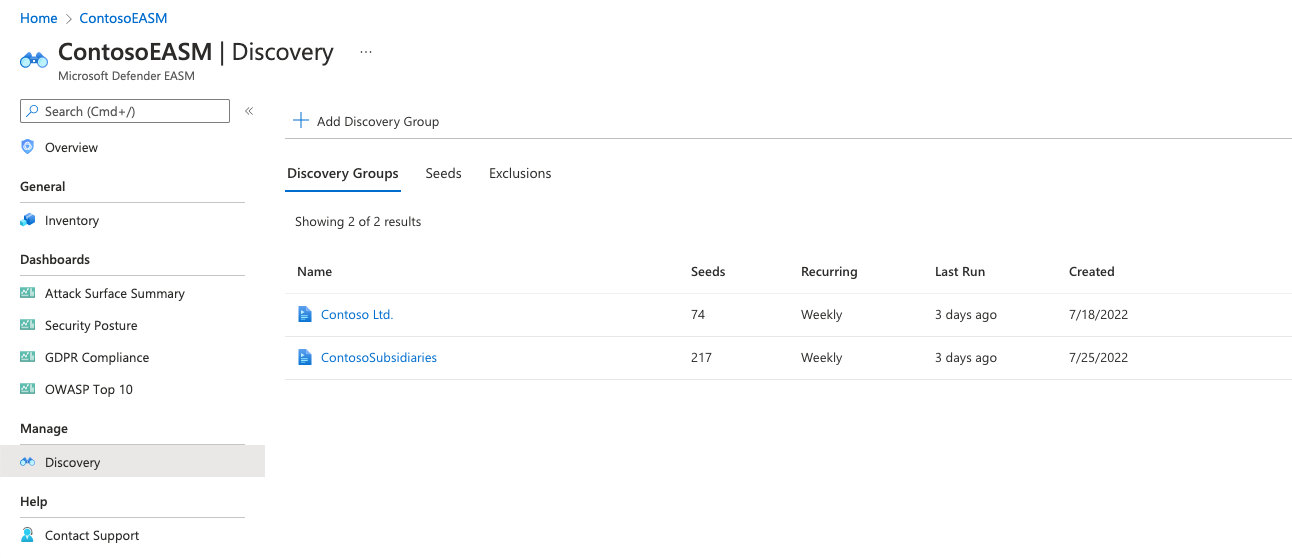

La pagina Individuazione mostra l'elenco dei gruppi di individuazione per impostazione predefinita. Questo elenco è vuoto quando si accede per la prima volta alla piattaforma. Per eseguire la prima individuazione, selezionare Aggiungi gruppo di individuazione.

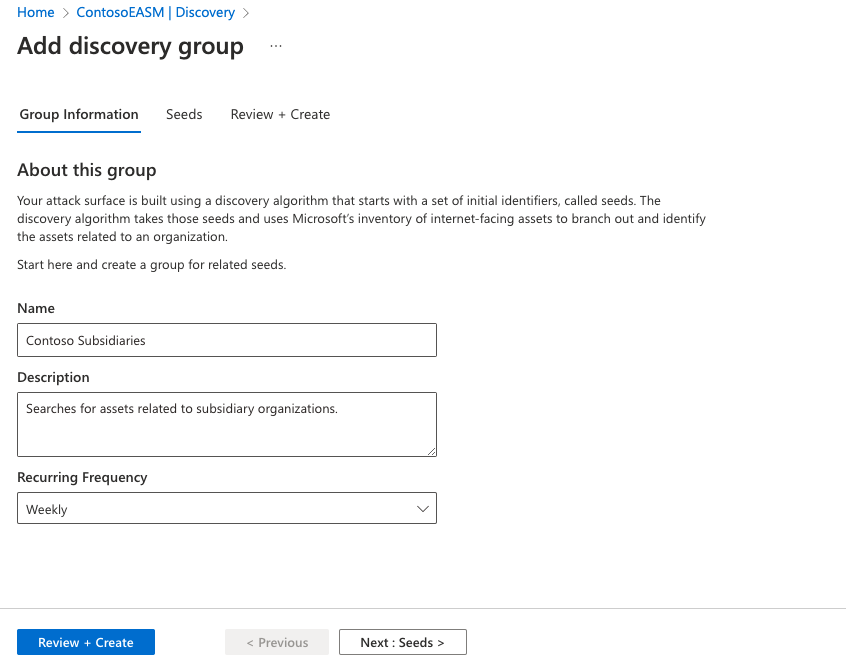

Assegnare un nome al nuovo gruppo di individuazione e aggiungere una descrizione. Il campo Frequenza ricorrente consente di pianificare le esecuzioni di individuazione per questo gruppo analizzando i nuovi asset correlati ai semi designati su base continua. La selezione predefinita della ricorrenza è Settimanale. È consigliabile usare questa cadenza per assicurarsi che gli asset dell'organizzazione vengano monitorati e aggiornati regolarmente.

Per una singola esecuzione di individuazione una tantum, selezionare Mai. È consigliabile mantenere la frequenza predefinita Settimanale perché l'individuazione è progettata per individuare continuamente nuovi asset correlati all'infrastruttura nota. È possibile modificare la frequenza di ricorrenza in un secondo momento selezionando l'opzione "Modifica" da qualsiasi pagina dei dettagli del gruppo di individuazione.

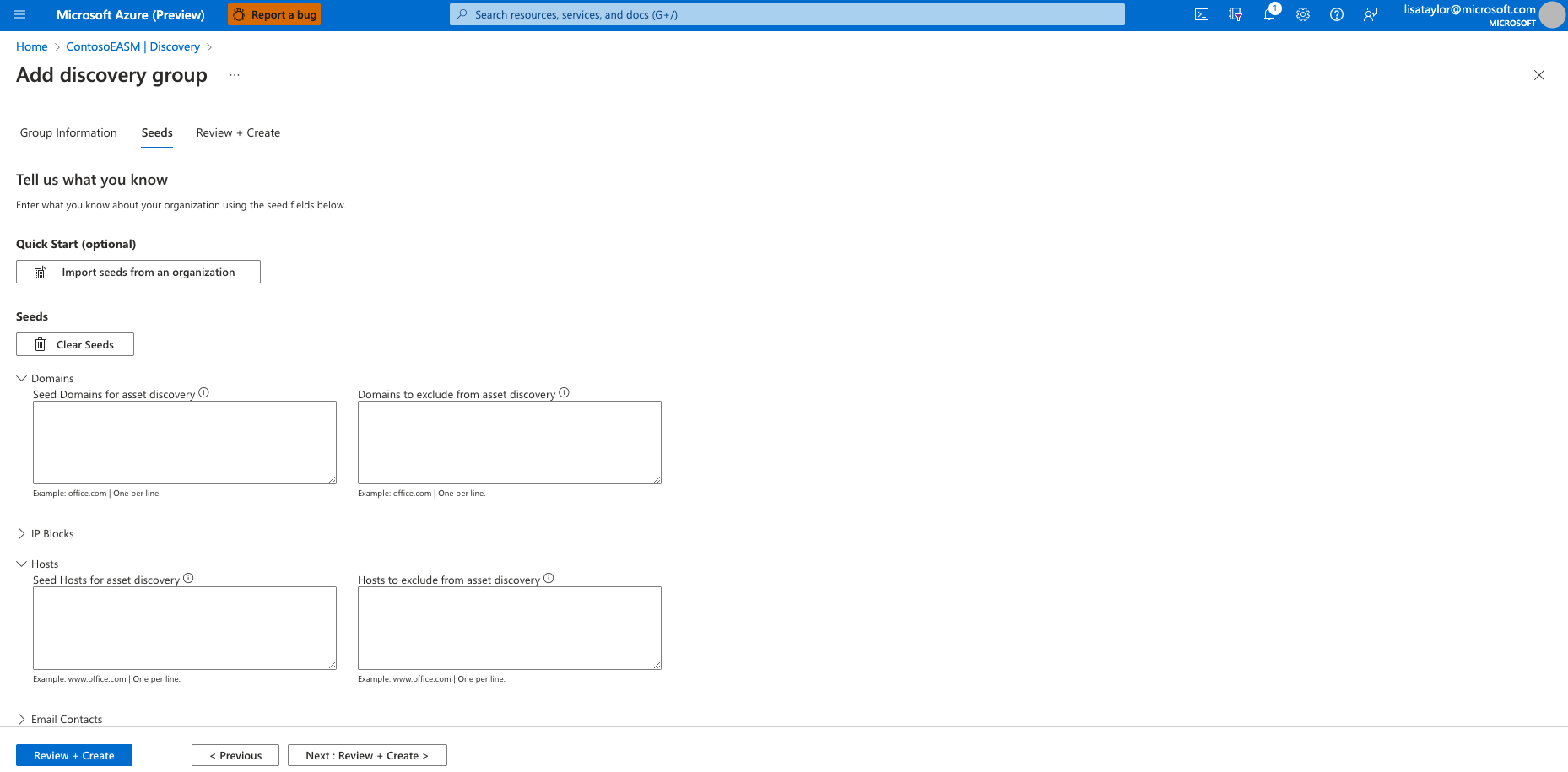

Selezionare Avanti: Semi.

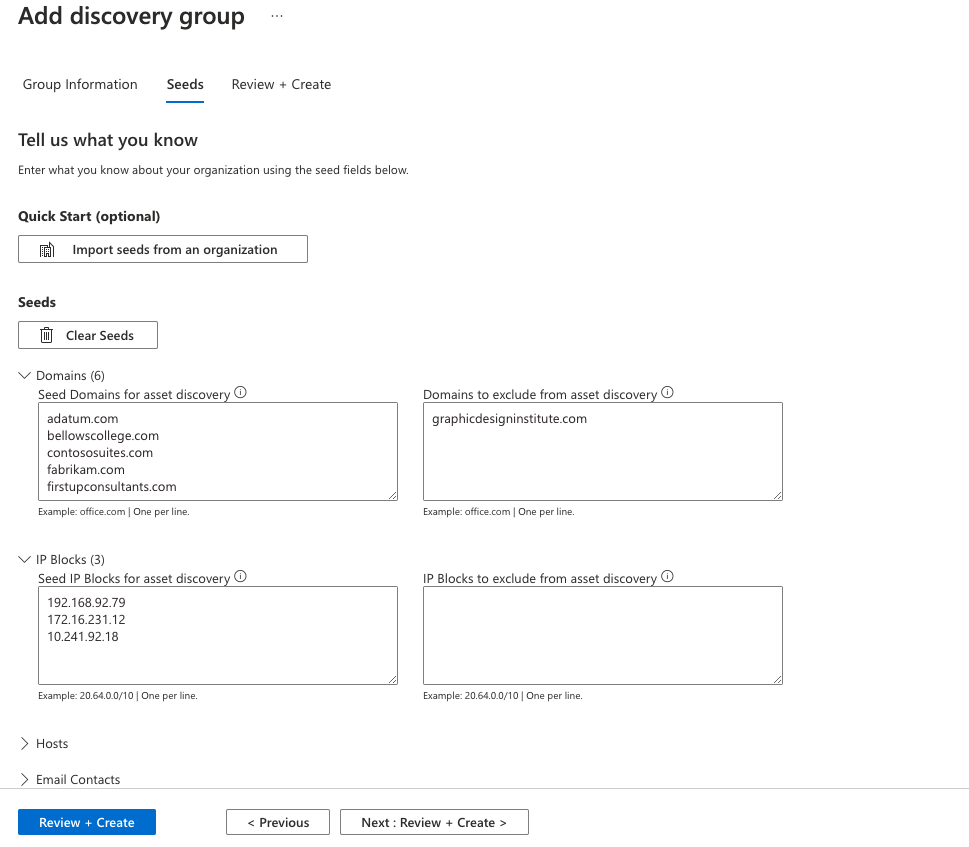

Selezionare i semi da usare per questo gruppo di individuazione. I semi sono asset noti che appartengono all'organizzazione. La piattaforma Defender EASM analizza queste entità e ne esegue il mapping alle connessioni ad altre infrastrutture online per creare la superficie di attacco. Poiché Defender EASM è progettato per monitorare la superficie di attacco da una prospettiva esterna, gli indirizzi IP privati non possono essere inclusi come semi di individuazione.

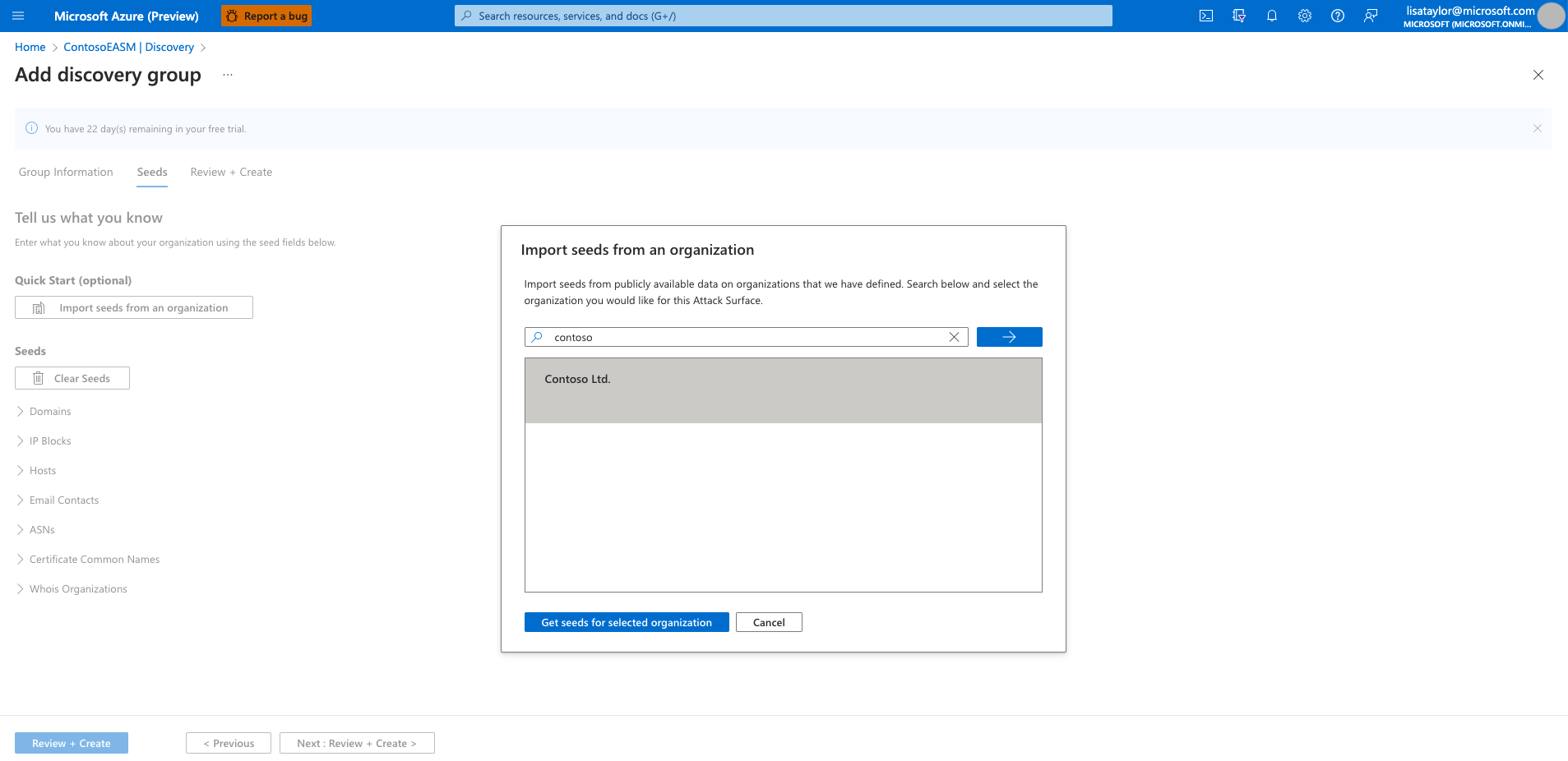

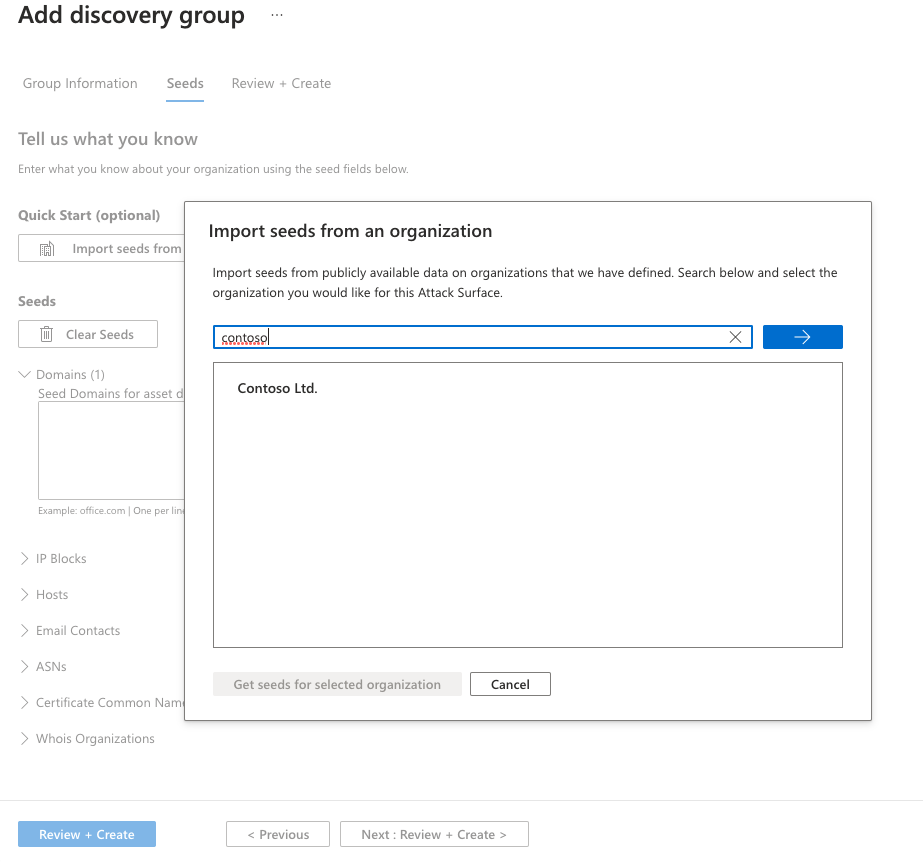

L'opzione Avvio rapido consente di cercare l'organizzazione in un elenco di superfici di attacco prepopolate. È possibile creare rapidamente un gruppo di individuazione in base agli asset noti appartenenti all'organizzazione.

In alternativa, è possibile immettere manualmente i semi. Defender EASM accetta nomi di organizzazione, domini, blocchi IP, host, contatti di posta elettronica, ASN e organizzazioni Whois come valori di inizializzazione.

È anche possibile specificare le entità da escludere dall'individuazione degli asset per assicurarsi che non vengano aggiunte all'inventario, se rilevate. Ad esempio, le esclusioni sono utili per le organizzazioni che dispongono di filiali che probabilmente saranno connesse all'infrastruttura centrale, ma non appartengono alla propria organizzazione.

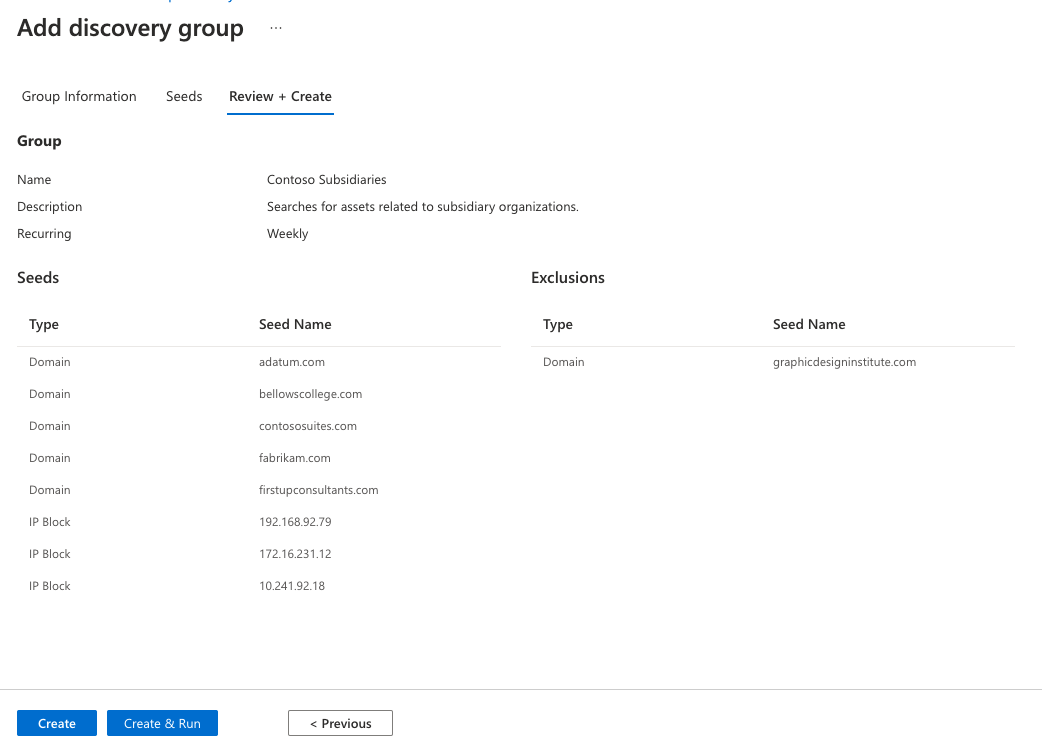

Dopo aver selezionato i semi, selezionare Rivedi e crea.

Esaminare le informazioni sul gruppo e l'elenco di inizializzazione e selezionare Crea ed esegui.

Si torna alla pagina principale individuazione che visualizza i gruppi di individuazione. Al termine dell'esecuzione dell'individuazione, vengono visualizzati nuovi asset aggiunti all'inventario approvato.

Visualizzare e modificare i gruppi di individuazione

È possibile gestire i gruppi di individuazione dalla pagina principale individuazione . La visualizzazione predefinita visualizza un elenco di tutti i gruppi di individuazione e alcuni dati chiave su ognuno di essi. Nella visualizzazione elenco è possibile visualizzare il numero di semi, la pianificazione delle ricorrenze, la data dell'ultima esecuzione e la data di creazione per ogni gruppo.

Selezionare un gruppo di individuazione per visualizzare altre informazioni, modificare il gruppo o avviare un nuovo processo di individuazione.

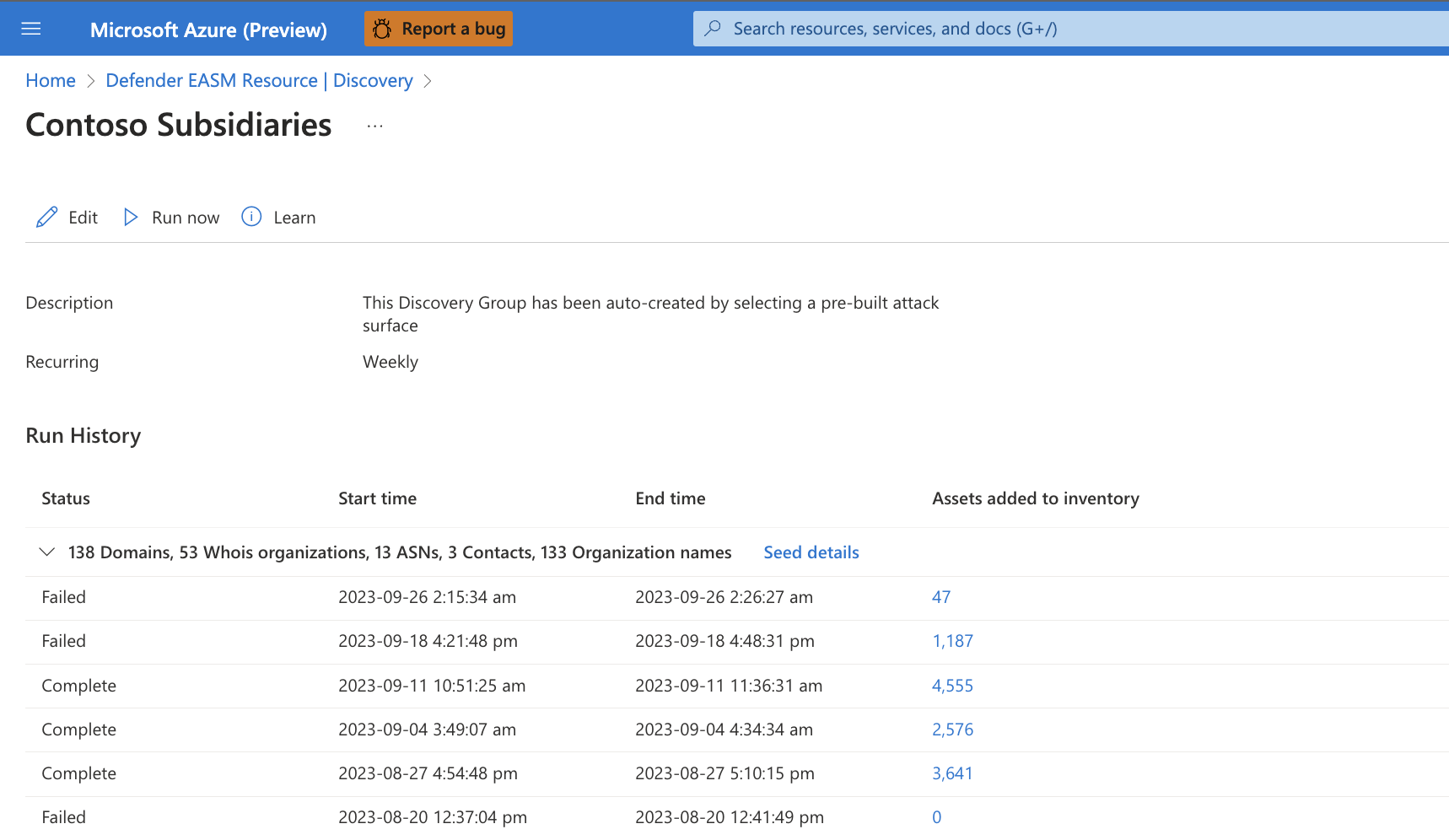

Cronologia

La pagina dei dettagli del gruppo di individuazione contiene la cronologia di esecuzione per il gruppo. In questa sezione vengono visualizzate informazioni chiave su ogni esecuzione di individuazione eseguita sul gruppo specifico di semi. La colonna Stato indica se l'esecuzione è In corso, Completa o Non riuscita. Questa sezione include anche timestamp avviati e completati e un conteggio di tutti i nuovi asset aggiunti all'inventario dopo l'esecuzione dell'individuazione specifica. Questo conteggio include tutti gli asset inseriti nell'inventario, indipendentemente dallo stato o dallo stato fatturabile.

La cronologia di esecuzione è organizzata in base agli asset di inizializzazione analizzati durante l'esecuzione dell'individuazione. Per visualizzare un elenco dei semi applicabili, selezionare Dettagli. Viene aperto un riquadro a destra della schermata in cui sono elencati tutti i semi e le esclusioni in base al tipo e al nome.

Visualizzare i semi e le esclusioni

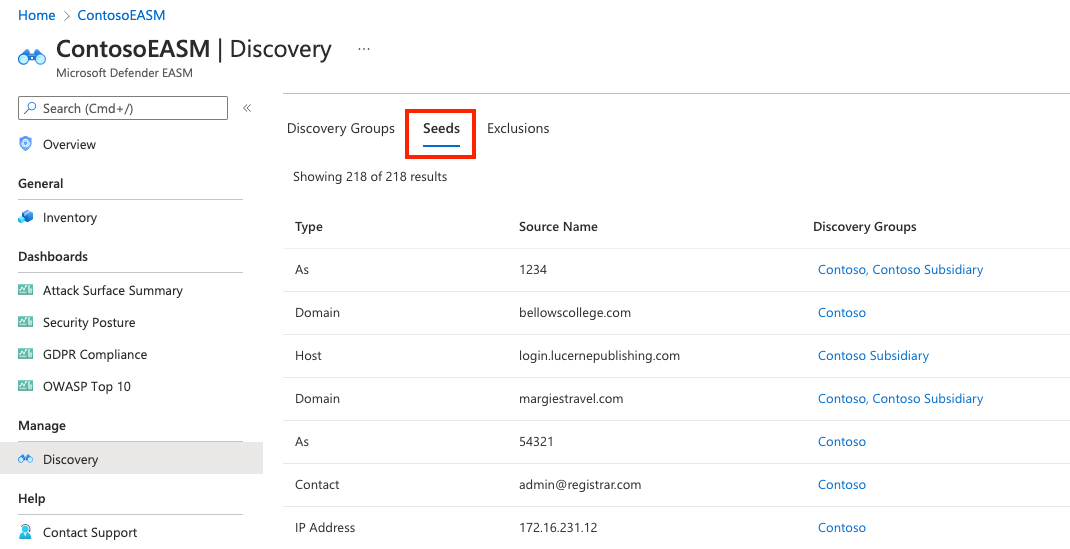

Per impostazione predefinita, la pagina Individuazione è una visualizzazione elenco dei gruppi di individuazione, ma è anche possibile visualizzare gli elenchi di tutti i semi e le entità escluse da questa pagina. Selezionare una scheda per visualizzare un elenco di tutti i semi o le esclusioni che alimentano i gruppi di individuazione.

Seeds

La visualizzazione elenco di inizializzazione visualizza i valori di inizializzazione con tre colonne: Tipo, Nome origine e Gruppi di individuazione. Il campo Tipo visualizza la categoria dell'asset di inizializzazione. I semi più comuni sono domini, host e blocchi IP. È anche possibile usare contatti di posta elettronica, ASN, nomi comuni dei certificati o organizzazioni Whois.

Il nome dell'origine è il valore immesso nella casella del tipo appropriato al momento della creazione del gruppo di individuazione. La colonna finale mostra un elenco di gruppi di individuazione che usano il valore di inizializzazione. Ogni valore è selezionabile e consente di visualizzare la pagina dei dettagli per il gruppo di individuazione.

Quando si inseriscono i valori di inizializzazione, ricordarsi di convalidare il formato appropriato per ogni voce. Quando si salva il gruppo di individuazione, la piattaforma esegue una serie di controlli di convalida e avvisa l'utente di eventuali semi non configurati correttamente. Ad esempio, i blocchi IP devono essere input per indirizzo di rete( ad esempio, l'inizio dell'intervallo IP).

Esclusioni

Analogamente, è possibile selezionare la scheda Esclusioni per visualizzare un elenco di entità escluse dal gruppo di individuazione. Questi asset non verranno usati come semi di individuazione o verranno aggiunti all'inventario. Le esclusioni influiscono solo sulle esecuzioni future di individuazione per un singolo gruppo di individuazione.

Il campo Tipo visualizza la categoria dell'entità esclusa. Il nome dell'origine è il valore immesso nella casella del tipo appropriato al momento della creazione del gruppo di individuazione. La colonna finale mostra un elenco di gruppi di individuazione in cui è presente questa esclusione. Ogni valore è selezionabile e consente di visualizzare la pagina dei dettagli per il gruppo di individuazione.