Che cos'è Discovery?

Panoramica

La Gestione della superficie di attacco esterna di Microsoft Defender (Defender EASM) si basa sulla tecnologia proprietaria di individuazione e consente di definire continuamente la superficie di attacco univoca esposta a Internet dell'organizzazione. L'individuazione analizza le risorse note di proprietà dell'organizzazione per individuare proprietà sconosciute e non monitorate in precedenza. Le risorse individuate vengono indicizzate nell'inventario di un cliente, fornendo un sistema dinamico di record di applicazioni Web, dipendenze di terze parti e un'infrastruttura Web che vengono gestiti dall'organizzazione tramite un'interfaccia unificata.

Grazie a questo processo, Microsoft consente alle organizzazioni di monitorare in modo proattivo la superficie di attacco digitale in continua evoluzione e di identificare i rischi emergenti e le violazioni dei criteri, mano a mano che si verificano. Molti programmi di analisi delle vulnerabilità non hanno visibilità al di fuori del firewall, pertanto non sono consapevoli dei rischi e delle minacce esterne che costituiscono l'origine principale delle violazioni dei dati. Allo stesso tempo, la crescita digitale continua ad avanzare più velocemente delle capacità di protezione di un team di sicurezza aziendale. Le iniziative digitali e lo "Shadow IT", molto diffuso, causano l'espansione della superficie di attacco all'esterno del firewall. A questo ritmo, è quasi impossibile convalidare controlli, protezioni e requisiti di conformità. Senza Defender EASM, è quasi impossibile identificare e rimuovere vulnerabilità e scanner non possono raggiungere oltre il firewall per valutare la superficie di attacco completa.

Funzionamento

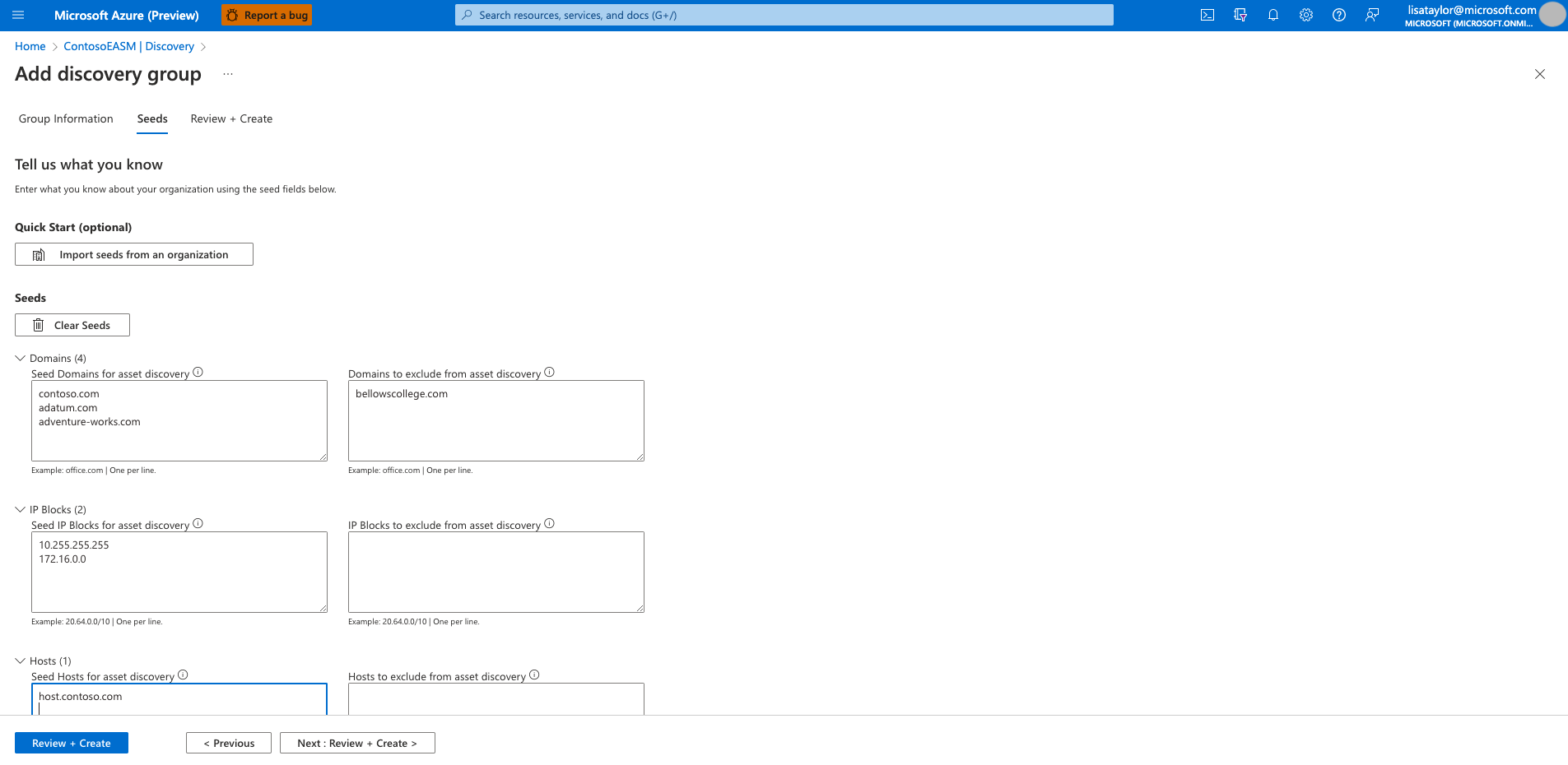

Per creare un mapping completo della superficie di attacco dell'organizzazione, il sistema prima immette gli asset noti (noti come "semi") analizzati in modo ricorsivo per individuare più entità tramite le connessioni a un valore di inizializzazione. Un valore di inizializzazione iniziale può essere uno dei seguenti tipi di infrastruttura Web indicizzata da Microsoft:

- Domini

- Blocchi IP

- Hosts

- Contatti e-mail

- ASN

- Organizzazioni Whois

Partendo da un valore di inizializzazione, il sistema individua quindi le associazioni ad altre infrastrutture online per individuare altre risorse di proprietà dell'organizzazione; in ultima analisi, questo processo crea l'inventario della superficie di attacco. Il processo di individuazione usa i valori di inizializzazione come nodi centrali e spider rivolti verso l'esterno alla periferia della superficie di attacco, identificando, in questo modo, tutte le infrastrutture direttamente connesse al valore di inizializzazione e tutti gli elementi correlati a ciascuno degli elementi presenti nel primo set di connessioni, e così via. Questo processo continua finché non viene raggiunto il bordo dello spazio che rientra nella responsabilità di gestione dell'organizzazione.

Ad esempio, per individuare l'infrastruttura di Contoso, è possibile usare il dominio contoso.com, come valore di inizializzazione dell'elemento portante iniziale. A partire da questo valore di inizializzazione, è possibile consultare le origini seguenti e derivare le relazioni riportate di seguito:

| Origine dati | Esempio |

|---|---|

| Record WhoIs | Altri nomi di dominio registrati nello stesso indirizzo e-mail di contatto od organizzazione registrante usati per registrare contoso.com probabilmente appartengono anch'essi a Contoso |

| Record WhoIs | Tutti i nomi di dominio registrati in qualsiasi indirizzo e-mail @contoso.com probabilmente appartengono anch'essi a Contoso |

| Record Whois | Altri domini associati allo stesso server dei nomi di contoso.com possono appartenere anch'essi a Contoso |

| Record DNS | Si può presupporre che Contoso possieda anche tutti gli host osservati nei domini di cui è proprietario e tutti i siti Web associati a tali host |

| Record DNS | I domini con altri host che risolvono gli stessi blocchi IP potrebbero appartenere anch'essi a Contoso se l'organizzazione possiede il blocco IP |

| Record DNS | I server di posta associati ai nomi di dominio di proprietà di Contoso potrebbero anch'essi appartenere a Contoso |

| certificati SSL | Probabilmente Contoso possiede anche tutti i certificati SSL connessi a ciascuno di questi host e a tutti gli altri host che usano gli stessi certificati SSL |

| Record ASN | Altri blocchi IP associati allo stesso ASN dei blocchi IP ai quali sono connessi gli host nei nomi di dominio di Contoso potrebbero anch'essi appartenere a Contoso, come tutti gli host e i domini che li risolvono |

Avvalendosi di questo set di connessioni di primo livello, è possibile derivare rapidamente un nuovo set di risorse da analizzare. Prima di eseguire più ricorsioni, Microsoft determina se una connessione è abbastanza forte per l'aggiunta automatica di un'entità individuata all'inventario confermato. Per ognuna di queste risorse, il sistema di individuazione esegue ricerche automatiche e ricorsive in base a tutti gli attributi disponibili, per trovare connessioni di secondo e di terzo livello. Questo processo ripetitivo fornisce più informazioni sull'infrastruttura online di un'organizzazione e pertanto individua risorse di vario genere che potrebbero non essere state individuate e di conseguenza non monitorate in altro modo.

Superfici di attacco automatizzate e personalizzate

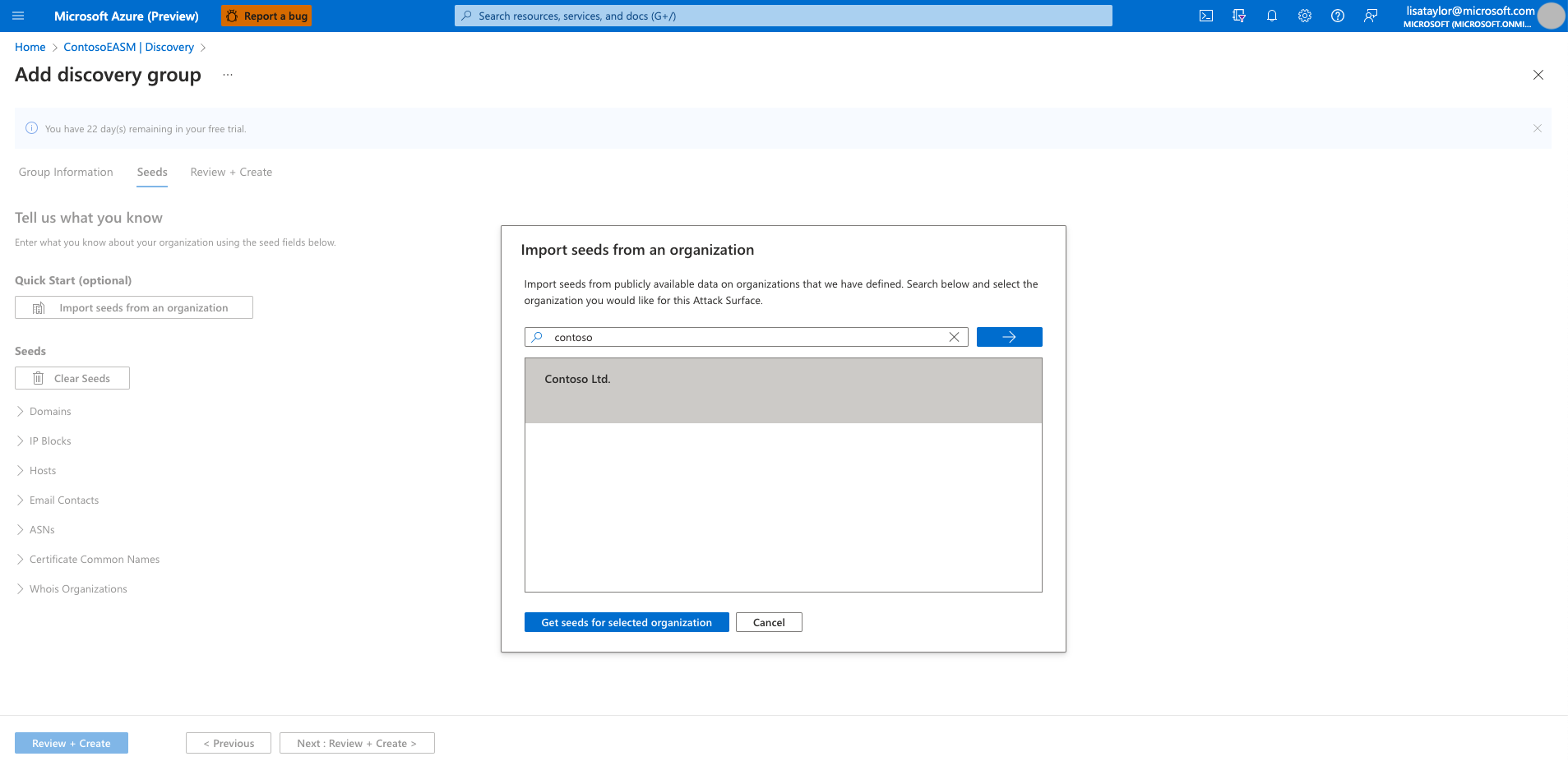

Quando si usa Defender EASM per la prima volta, è possibile accedere a un inventario predefinito per l'organizzazione per avviare rapidamente i flussi di lavoro. Dalla pagina "Attività iniziali", gli utenti possono cercare l'organizzazione per popolare rapidamente l'inventario in base alle connessioni di asset già identificate da Microsoft. È consigliabile che tutti gli utenti cerchino la superficie di attacco predefinita dell'organizzazione prima di creare un inventario personalizzato.

Per creare un inventario personalizzato, gli utenti creano dei Gruppi di individuazione per organizzare e gestire i valori di inizializzazione utilizzati durante le attività di individuazione. Gruppi di individuazione separati consentono agli utenti di automatizzare il processo di individuazione, configurare l'elenco dei valori di inizializzazione e la pianificazione di esecuzioni ricorrenti.

Inventario confermato e risorse candidate

Se il motore di individuazione rileva una forte connessione tra un potenziale asset e il valore di inizializzazione, il sistema includerà automaticamente tale asset nell'"inventario confermato" di un'organizzazione. Man mano che le connessioni a questo valore di inizializzazione vengono analizzate in modo iterativo, l'individuazione di connessioni di terzo o quarto livello, la fiducia del sistema nella proprietà di eventuali asset appena rilevati è inferiore. Allo stesso modo, il sistema può rilevare delle risorse pertinenti per l'organizzazione, ma che potrebbero non essere direttamente di sua proprietà.

Per questi motivi, le risorse appena individuate vengono etichettate con uno dei seguenti stati:

| Nome dello stato | Descrizione |

|---|---|

| Inventario approvato | Una parte della superficie di attacco di proprietà; un elemento di cui sei direttamente responsabile. |

| Dipendenza | Infrastruttura di proprietà di terze parti, ma che fa parte della superficie di attacco perché supporta direttamente il funzionamento delle risorse proprietarie. Ad esempio, è possibile dipendere da un provider IT per ospitare il contenuto Web. Anche se il dominio, il nome host e le pagine fanno parte dell'"inventario approvato", è possibile considerare l'indirizzo IP che esegue l'host come "Dipendenza". |

| Solo monitoraggio | Una risorsa rilevante per la superficie di attacco, ma che non è controllata direttamente e non è una dipendenza tecnica. Ad esempio, i franchise indipendenti o gli asset appartenenti alle società correlate potrebbero essere etichettati come "Solo monitoraggio" anziché come "Inventario approvato" per separare i gruppi a scopo di creazione di report. |

| Candidato | Un asset che ha una relazione con gli asset di inizializzazione noti dell'organizzazione, ma non ha una connessione abbastanza forte per etichettarla immediatamente come "Inventario approvato". Queste risorse candidate devono essere esaminate manualmente per determinarne la proprietà. |

| Richiede indagine | Uno stato simile agli stati "Candidati", ma questo valore viene applicato agli asset che richiedono un'indagine manuale per la convalida. Ciò viene determinato in base ai punteggi di attendibilità generati internamente che valutano l'attendibilità delle connessioni rilevate tra le risorse. Non indica la relazione esatta dell'infrastruttura con l'organizzazione quanto indica che questo asset è stato contrassegnato come richiede una revisione aggiuntiva per determinare come deve essere categorizzato. |

Quando si esaminano gli asset, è consigliabile iniziare con gli asset etichettati con "Richiede indagine". I dettagli degli asset vengono costantemente aggiornati e aggiornati nel tempo per mantenere una mappa accurata degli stati e delle relazioni degli asset, nonché per scoprire gli asset appena creati man mano che emergono. Il processo di individuazione viene gestito inserendo valori di inizializzazione nei Gruppi di individuazione che possono essere pianificati per essere rieseguiti su base ricorrente. Quando un inventario è stato popolato, il sistema Defender EASM analizza continuamente le risorse con la tecnologia utente virtuale di Microsoft per scoprire dati aggiornati e dettagliati su ognuna di esse. Questo processo esamina il contenuto e il comportamento di ogni pagina all'interno dei siti applicabili per fornire informazioni affidabili che possono essere usate per identificare vulnerabilità, problemi di conformità e altri potenziali rischi per l'organizzazione.