Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

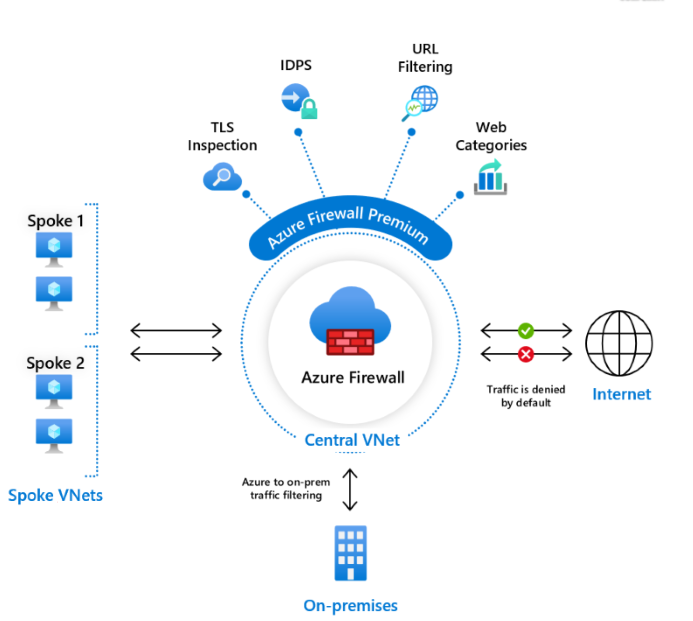

Firewall di Azure Premium offre una protezione avanzata dalle minacce adatta per ambienti altamente sensibili e regolamentati, ad esempio i settori dei pagamenti e del settore sanitario.

Questa guida fornisce informazioni dettagliate sull'implementazione per le funzionalità Premium di Firewall di Azure. Per un confronto generale di tutte le funzionalità di Firewall di Azure tra SKU, vedere Funzionalità di Firewall di Azure per SKU.

Le organizzazioni possono sfruttare funzionalità di SKU Premium come IDPS e ispezione TLS per impedire la diffusione di malware e virus tra reti. Per soddisfare le maggiori esigenze di prestazioni di queste funzionalità, Firewall di Azure Premium usa uno SKU di macchina virtuale più potente. Analogamente allo SKU Standard, lo SKU Premium può aumentare fino a 100 Gbps e integrarsi con le zone di disponibilità per supportare un contratto di servizio da 99,99%. Lo SKU Premium è conforme ai requisiti pci DSS (Payment Card Industry Data Security Standard).

Firewall di Azure Premium include le funzionalità avanzate seguenti:

- Ispezione TLS: decrittografa il traffico in uscita, lo elabora, quindi crittografa di nuovo e lo invia alla destinazione.

- IDPS: monitora le attività di rete per attività dannose, registra informazioni, lo segnala e, facoltativamente, lo blocca.

- Filtro URL: estende il filtro FQDN per considerare l'intero URL, incluso qualsiasi percorso aggiuntivo.

- Categorie Web: consente o nega l'accesso degli utenti a categorie di siti Web come il gioco d'azzardo o i social media.

Per un confronto completo delle funzionalità in tutti gli SKU di Firewall di Azure, vedere Funzionalità di Firewall di Azure per SKU.

Ispezione TLS

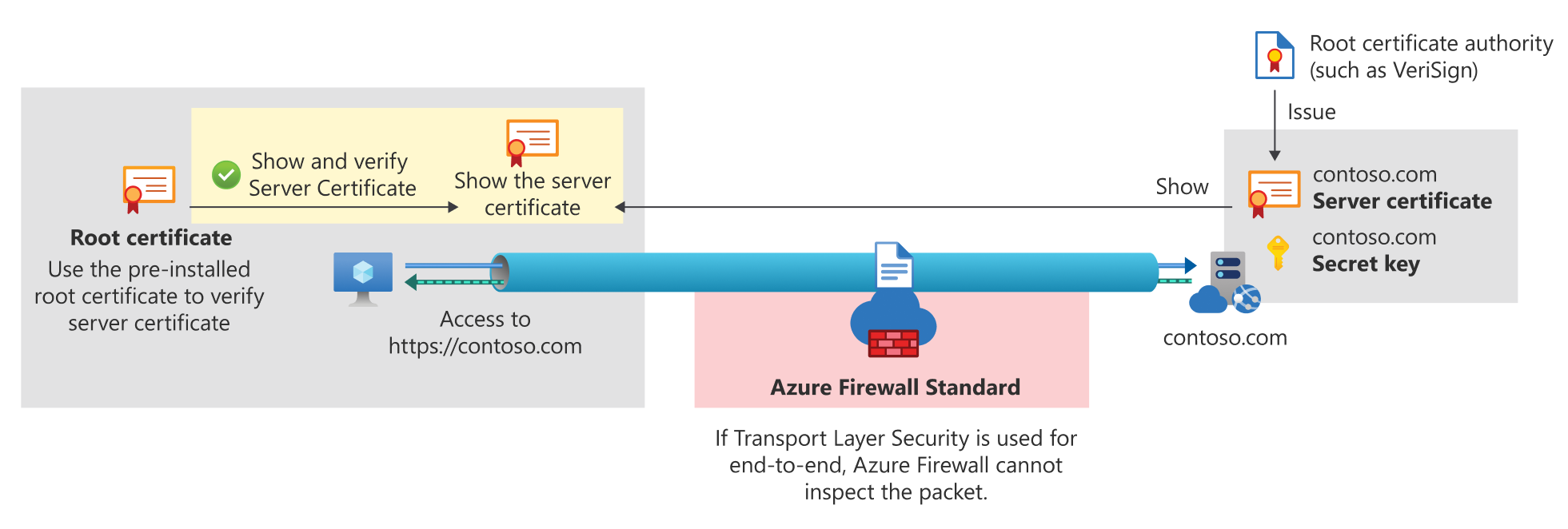

Il protocollo TLS (Transport Layer Security) fornisce la crittografia per privacy, integrità e autenticità usando i certificati tra le applicazioni di comunicazione. Crittografa il traffico HTTP, che può nascondere attività utente illegali e traffico dannoso.

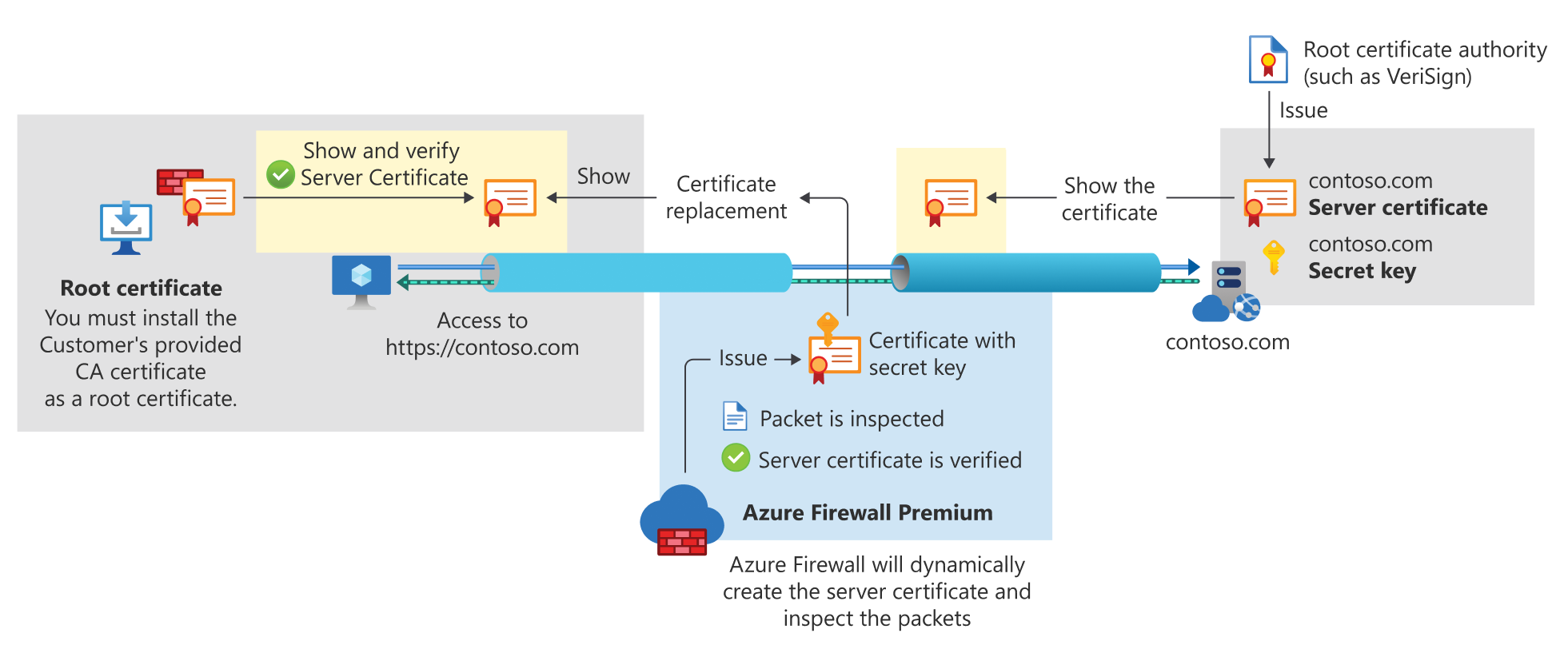

Senza ispezione TLS, Firewall di Azure non può visualizzare i dati all'interno del tunnel TLS crittografato, limitandone le funzionalità di protezione. Firewall di Azure Premium, tuttavia, termina e controlla le connessioni TLS per rilevare, avvisare e attenuare le attività dannose in HTTPS. Crea due connessioni TLS: una con il server Web e un'altra con il client. Usando un certificato ca fornito dal cliente, genera un certificato in tempo reale per sostituire il certificato del server Web e lo condivide con il client per stabilire la connessione TLS.

Firewall di Azure senza ispezione TLS:

Firewall di Azure con ispezione TLS:

I casi d'uso seguenti sono supportati con Firewall di Azure:

- Ispezione TLS in uscita: protegge da traffico dannoso inviato da un client interno ospitato in Azure a Internet.

- East-West ispezione TLS: protegge i carichi di lavoro di Azure da potenziali traffico dannoso inviato in Azure, incluso il traffico da e verso una rete locale.

Il caso d'uso seguente è supportato da Web application firewall di Azure nel gateway di app Azure lication:

- Ispezione TLS in ingresso: protegge i server interni o le applicazioni ospitate in Azure da richieste dannose provenienti da Internet o da una rete esterna. gateway applicazione fornisce la crittografia end-to-end.

Per informazioni correlate, vedere:

Suggerimento

TLS 1.0 e 1.1 sono deprecati e non saranno supportati. Queste versioni sono state trovate vulnerabili. Anche se continuano a funzionare per la compatibilità con le versioni precedenti, non sono consigliate. Eseguire la migrazione a TLS 1.2 il prima possibile.

Per altre informazioni sui requisiti di certificato Firewall di Azure Ca Premium Intermedio, vedere Firewall di Azure certificati Premium.

Per altre informazioni sull'ispezione TLS, vedere Compilazione di un modello di verifica per l'ispezione TLS in Firewall di Azure.

IDPS

Un sistema di rilevamento e prevenzione delle intrusioni di rete (IDPS) monitora la rete per rilevare attività dannose, registrare informazioni, segnalarlo e, facoltativamente, bloccarlo.

Firewall di Azure Premium offre IDPS basato sulla firma per rilevare rapidamente gli attacchi identificando modelli specifici, ad esempio sequenze di byte nel traffico di rete o sequenze di istruzioni dannose note usate dal malware. Queste firme IDPS si applicano sia al traffico a livello di applicazione che a livello di rete (livelli 3-7). Sono completamente gestiti e aggiornati continuamente. IDPS può essere applicato a traffico in ingresso, spoke-to-spoke (East-West) e in uscita, incluso il traffico da/verso una rete locale. È possibile configurare gli intervalli di indirizzi IP privati IDPS usando la funzionalità Intervalli IP privati. Per altre informazioni, vedere Intervalli IP privati IDPS.

Le firme/i set di regole di Firewall di Azure includono:

- Concentrarsi sull'identificazione di malware effettivo, comando e controllo, kit di exploit e attività dannose perse dai metodi tradizionali.

- Oltre 67.000 regole in più di 50 categorie, tra cui il comando e il controllo malware, phishing, trojan, botnet, eventi informativi, exploit, vulnerabilità, protocolli di rete SCADA e attività di exploit kit.

- Da 20 a 40 nuove regole rilasciate ogni giorno.

- Bassa percentuale di falsi positivi usando tecniche avanzate di rilevamento malware, ad esempio il ciclo di feedback della rete dei sensori globale.

IDPS rileva attacchi su tutte le porte e i protocolli per il traffico non crittografato. Per l'ispezione del traffico HTTPS, Firewall di Azure può usare la funzionalità di ispezione TLS per decrittografare il traffico e rilevare meglio le attività dannose.

Annotazioni

Per indicazioni sull'override delle modalità di firma e limitazioni importanti per evitare cadute invisibile all'utente, vedere Override del comportamento e delle limitazioni.

L'elenco di bypass IDPS consente di escludere indirizzi IP, intervalli e subnet specifici dal filtro. Si noti che l'elenco di bypass non è progettato per migliorare le prestazioni della velocità effettiva, perché le prestazioni del firewall sono ancora soggette al caso d'uso. Per altre informazioni, vedere Prestazioni di Firewall di Azure.

Intervalli IP privati IDPS

In IDPS Premium di Firewall di Azure, gli intervalli di indirizzi IP privati vengono usati per determinare se il traffico è in ingresso, in uscita o interno (East-West). Ogni firma viene applicata a indicazioni stradali specifiche, come indicato nella tabella delle regole di firma. Per impostazione predefinita, solo gli intervalli definiti da IANA RFC 1918 sono considerati indirizzi IP privati. Il traffico tra intervalli di indirizzi IP privati viene considerato interno. È possibile modificare, rimuovere o aggiungere facilmente intervalli di indirizzi IP privati in base alle esigenze.

Regole di firma IDPS

Le regole di firma IDPS consentono di:

- Personalizzare le firme modificando la modalità su Disabilitato, Avviso o Avviso e Nega. È possibile personalizzare fino a 10.000 regole IDPS.

- Ad esempio, se una richiesta legittima viene bloccata a causa di una firma errata, è possibile disabilitare tale firma usando il relativo ID dai log delle regole di rete per risolvere il problema falso positivo.

- Ottimizzare le firme che generano avvisi con priorità bassa eccessivi per migliorare la visibilità per gli avvisi con priorità alta.

- Visualizzare tutte le 67.000 firme.

- Usare la ricerca intelligente per trovare le firme in base agli attributi, ad esempio CVE-ID.

Le regole di firma IDPS hanno le proprietà seguenti:

| Colonna | Descrizione |

|---|---|

| ID firma | ID interno per ogni firma, visualizzato anche nei log delle regole di rete di Firewall di Azure. |

| Modalità | Indica se la firma è attiva e se il firewall elimina o avvisa il traffico corrispondente. Modalità: - Disabilitato: la firma non è abilitata. - Avviso: avvisi sul traffico sospetto. - Avviso e negazione: avvisi e blocca il traffico sospetto. Alcune firme sono "Solo avvisi" per impostazione predefinita, ma possono essere personalizzate in "Avviso e nega". La modalità di firma è determinata da: 1. Modalità criteri : derivata dalla modalità IDPS del criterio. 2. Criterio padre : derivato dalla modalità IDPS dei criteri padre. 3. Sottoposto a override: personalizzato dall'utente. 4. Sistema : impostare su "Solo avvisi" dal sistema a causa della relativa categoria, ma può essere sottoposto a override. Gli avvisi IDPS sono disponibili nel portale tramite query di log delle regole di rete. |

| Gravità | Indica la probabilità che la firma sia un attacco effettivo: - Bassa (priorità 3): probabilità bassa, eventi informativi. - Media (priorità 2) : sospetta, richiede un'indagine. - Alta (priorità 1): attacco grave, alta probabilità. |

| Direzione | Direzione del traffico per cui viene applicata la firma: - In ingresso: da Internet all'intervallo ip privato. - In uscita: dall'intervallo IP privato a Internet. - Interno: all'interno dell'intervallo IP privato. - Interno/in ingresso: dall'intervallo IP privato o Da Internet all'intervallo ip privato. - Interno/In uscita: dall'intervallo IP privato all'intervallo ip privato o a Internet. - Any: applicato a qualsiasi direzione del traffico. |

| Raggruppa | Nome del gruppo a cui appartiene la firma. |

| Descrizione | Include: - Nome categoria: categoria della firma. - Descrizione generale. - CVE-ID (facoltativo): CVE associato. |

| Protocollo | Protocollo associato alla firma. |

| Porte di origine/destinazione | Porte associate alla firma. |

| Ultimo aggiornamento | Data dell'ultima introduzione o modifica della firma. |

Per altre informazioni su IDPS, vedere Acquisizione di Firewall di Azure IDPS in un test drive.

Filtro degli URL

Il filtro URL estende la funzionalità di filtro FQDN di Firewall di Azure per considerare l'intero URL, ad esempio www.contoso.com/a/c anziché solo www.contoso.com.

Il filtro URL può essere applicato sia al traffico HTTP che a HTTPS. Quando si esamina il traffico HTTPS, Firewall di Azure Premium usa la funzionalità di ispezione TLS per decrittografare il traffico, estrarre l'URL di destinazione e verificare se l'accesso è consentito. L'ispezione TLS deve essere abilitata a livello di regola dell'applicazione. Dopo l'abilitazione, gli URL possono essere usati per filtrare il traffico HTTPS.

Categorie Web

Le categorie Web consentono agli amministratori di consentire o negare l'accesso degli utenti a categorie specifiche di siti Web, ad esempio gioco d'azzardo o social media. Anche se questa funzionalità è disponibile sia in Firewall di Azure standard che in Premium, lo SKU Premium offre un controllo più granulare in base alle categorie corrispondenti in base all'intero URL per il traffico HTTP e HTTPS.

Firewall di Azure categorie Web Premium sono disponibili solo nei criteri firewall. Assicurarsi che lo SKU dei criteri corrisponda a quello dell'istanza del firewall. Ad esempio, un'istanza di Firewall Premium richiede un criterio Firewall Premium.

Ad esempio, se Firewall di Azure intercetta una richiesta HTTPS per www.google.com/news:

- Firewall Standard esamina solo il nome di dominio completo, la categorizzazione

www.google.comcome motore di ricerca. - Firewall Premium esamina l'URL completo, categorizzando

www.google.com/newscome notizie.

Le categorie sono organizzate in base alla gravità in Responsabilità, Larghezza di banda elevata, Utilizzo aziendale, Perdita di produttività, Navigazione generale e Senza categoria. Per descrizioni dettagliate, vedere Categorie Web di Firewall di Azure.

Registrazione delle categorie Web

Il traffico filtrato in base alle categorie Web viene registrato nei log dell'applicazione. Il campo Categorie Web viene visualizzato solo se configurato in modo esplicito nelle regole dell'applicazione dei criteri firewall. Ad esempio, se nessuna regola nega esplicitamente motori di ricerca e un utente richiede www.bing.com, viene visualizzato solo un messaggio di rifiuto predefinito.

Eccezioni di categoria

È possibile creare eccezioni alle regole delle categorie Web configurando raccolte di regole di autorizzazione o negazione separate con priorità più alta. Ad esempio, consentire www.linkedin.com con priorità 100 e negare social networking con priorità 200 per creare un'eccezione per la categoria Social networking .

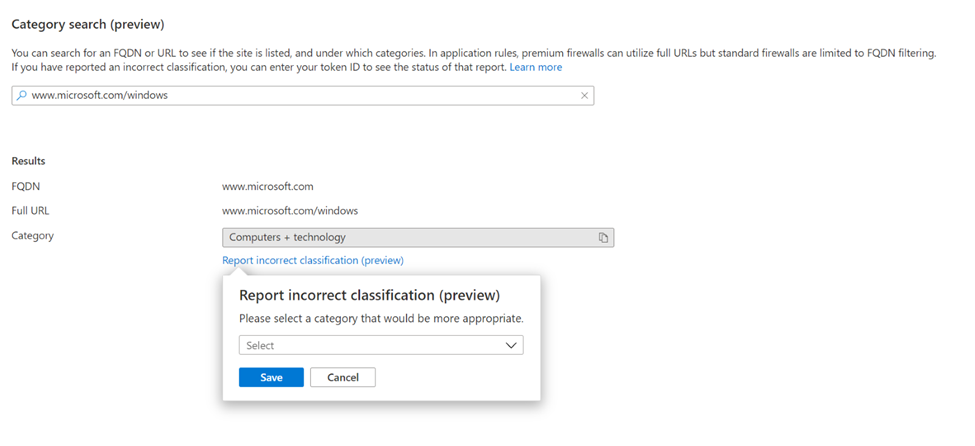

Ricerca di categorie Web

Identificare la categoria di un FQDN o un URL usando la funzionalità Verifica categoria Web in Impostazioni criteri firewall. Ciò consente di definire le regole dell'applicazione per il traffico di destinazione.

Importante

Per usare la funzionalità Verifica categoria Web , l'utente deve disporre dell'accesso Microsoft.Network/azureWebCategories/* a livello di sottoscrizione.

Modifica della categoria

Nella scheda Categorie Web in Impostazioni dei criteri del firewall è possibile richiedere una modifica di categoria se si ritiene che un FQDN o un URL si trovi in una categoria diversa o si disponga di un suggerimento per un FQDN o un URL non classificati. Dopo aver inviato un report di modifica della categoria, si riceve un token per tenere traccia dello stato della richiesta.

Categorie Web che non supportano la terminazione TLS

Alcuni traffico Web, ad esempio i dati sull'integrità dei dipendenti, non possono essere decrittografati usando la terminazione TLS a causa di motivi di privacy e conformità. Le categorie Web seguenti non supportano la terminazione TLS:

- Percorso formativo

- Dati finanziari

- Enti pubblici

- Salute e medicina

Per supportare la terminazione TLS per URL specifici, aggiungerli manualmente alle regole dell'applicazione. Ad esempio, aggiungere www.princeton.edu per consentire questo sito Web.

Aree geografiche supportate

Per un elenco delle aree in cui è disponibile Firewall di Azure, vedere Prodotti Azure disponibili in base all'area.