Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

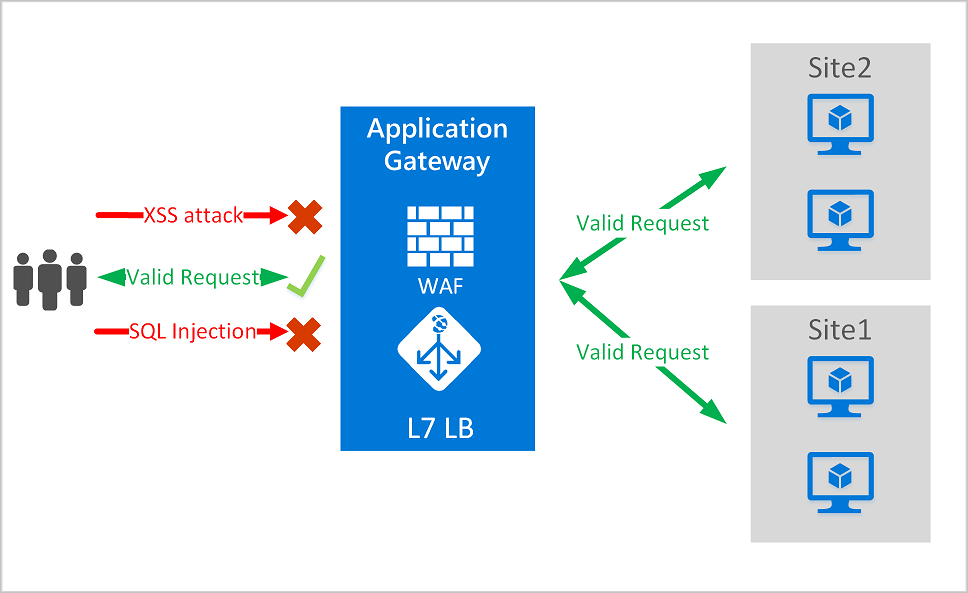

Web application firewall (WAF) di Azure nel gateway applicazione di Azure protegge attivamente le applicazioni Web da exploit e vulnerabilità comuni. A manó a mano che le applicazioni Web diventano obiettivi più frequenti per attacchi dannosi, questi attacchi spesso sfruttano vulnerabilità note come SQL injection e scripting tra siti.

Web application firewall (WAF) nel gateway applicazione si basa sulCRS (Core Rule Set) dell'OWASP (Open Web Application Security Project).

Tutte le funzionalità WAF seguenti sono presenti all'interno di un criterio WAF. È possibile creare più criteri e associarli a un gateway applicazione, a singoli listener o a regole di routing basate sul percorso in un gateway applicazione, consentendo di definire criteri separati per ogni sito dietro il gateway applicazione, se necessario. Per ulteriori informazioni sui criteri WAF, vedere Crea criteri del Web Application Firewall per il Gateway applicazione.

Nota

Application Gateway ha due versioni dello SKU WAF: Application Gateway WAF_v1 e Application Gateway WAF_v2. Le associazioni di criteri WAF sono supportate solo per lo SKU del gateway di applicazione WAF_v2.

Il gateway applicazione funziona da controller per la distribuzione di applicazioni (ADC, Application Delivery Controller). Offre TLS (Transport Layer Security), noto in precedenza come SSL (Secure Sockets Layer), terminazione, affinità di sessione basata su cookie, distribuzione del carico round robin, routing basato sul contenuto, possibilità di ospitare più siti Web e miglioramenti della sicurezza.

Il gateway applicazione migliora la sicurezza tramite la gestione dei criteri TLS e il supporto TLS end-to-end. Grazie all'integrazione di WAF nel gateway applicazione, la sicurezza delle applicazioni viene fortificata. Questa combinazione protegge attivamente le applicazioni Web da vulnerabilità comuni e offre una posizione gestibile e facile da configurare centralmente.

Vantaggi

Questa sezione descrive i vantaggi principali offerti da WAF nel gateway applicazione.

Protezione

Protezione dell'applicazione Web dalle vulnerabilità e dagli attacchi del Web, senza alcuna modifica del codice di back-end.

Protezione contemporanea di più applicazioni Web. Un'istanza del gateway applicazione può ospitare fino a 40 siti Web protetti da Web Application Firewall.

Creare criteri WAF personalizzati per siti diversi dietro lo stesso WAF.

Proteggere le applicazioni Web da bot dannosi con il set di regole reputazione IP.

Proteggere l'applicazione da attacchi DDoS. Per altre informazioni, vedere Protezione DDoS dell'applicazione.

Monitoraggio

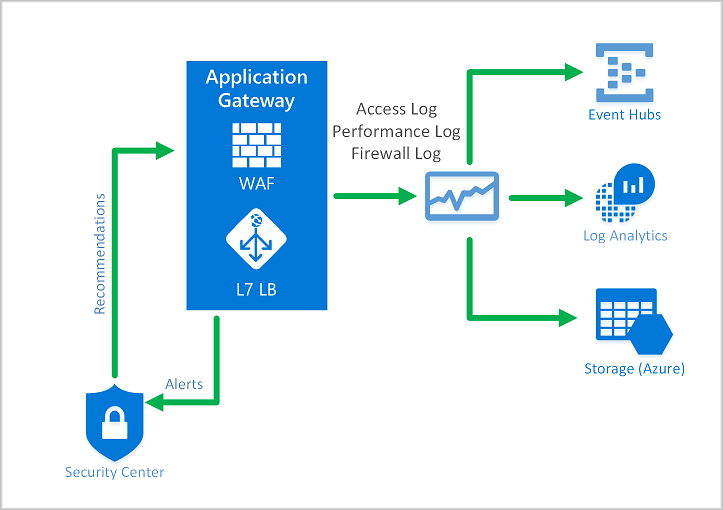

Monitoraggio degli attacchi contro le applicazioni Web tramite il log in tempo reale di WAF. Il log è integrato in Monitoraggio di Azure per tenere traccia degli avvisi di WAF e monitorare con facilità le tendenze.

Web application firewall del gateway applicazione è integrato con Microsoft Defender per il cloud. Defender per il cloud offre una visualizzazione centrale dello stato di sicurezza di tutte le risorse di Azure, ibride e multi-cloud.

Personalizzazione

Personalizzazione di regole e gruppi di regole di WAF in base ai requisiti delle applicazioni ed eliminazione di falsi positivi.

Associazione di un criterio di WAF per ogni sito dietro WAF per consentire la configurazione specifica per sito

Creazione di regole personalizzate per soddisfare le esigenze dell'applicazione

Funzionalità

- Protezione dagli attacchi SQL injection.

- Protezione da attacchi tramite script da altri siti.

- Protezione da altri attacchi Web comuni, ad esempio l'inserimento di comandi, il contrabbando di richieste HTTP, la suddivisione delle risposte HTTP e l'inclusione di file remoti.

- Protezione da violazioni del protocollo HTTP.

- Protezione contro eventuali anomalie del protocollo HTTP, ad esempio user agent host mancante e accept header.

- Protezione da crawler e scanner.

- Rilevamento di errori di configurazione comuni dell'applicazione (ad esempio, Apache e IIS).

- Limiti inferiori e superiori configurabili per le dimensioni delle richieste.

- Elenchi di esclusione che consentono di omettere determinati attributi delle richieste da una valutazione di WAF. Un esempio comune è rappresentato dai token inseriti in Active Directory che vengono usati per l'autenticazione o per i campi delle password.

- Creazione di regole personalizzate per soddisfare le esigenze delle applicazioni.

- Traffico con filtro basato sull'area geografica per consentire o impedire a determinati paesi/aree geografiche di accedere alle applicazioni.

- Protezione delle applicazioni dai bot con il set di regole di mitigazione dei bot.

- Analisi del codice JSON e XML nel corpo della richiesta

Regole e criteri di WAF

Per abilitare web application firewall nel gateway applicazione, è necessario creare un criterio di WAF. Questo criterio include tutte le regole gestite, le regole personalizzate, le esclusioni e altre personalizzazioni, come il limite per il caricamento di file.

È possibile configurare un criterio di WAF e associarlo a uno o più gateway applicazione per la protezione. I criteri di WAF sono costituiti da due tipi di regole di sicurezza:

Regole personalizzate che vengono create

Set di regole gestite, ovvero una raccolta di set di regole preconfigurate gestite da Azure

Quando sono presenti entrambi i tipi, le regole personalizzate vengono elaborate prima di quelle incluse in un set di regole gestito. Una regola è costituita da una condizione di corrispondenza, una priorità e un'azione. I tipi di azione supportati sono: ALLOW, BLOCK, e LOG. È possibile creare criteri completamente personalizzati che soddisfino specifici requisiti di protezione delle applicazioni combinando regole gestite e personalizzate.

Le regole all'interno dei criteri vengono elaborate in ordine di priorità. La priorità è un numero intero univoco che definisce l'ordine di elaborazione delle regole. Un valore intero più basso indica una priorità più alta e quindi le regole con valori di priorità più bassi vengono elaborate prima di quelle con valori più alti. Una volta trovata una corrispondenza per una regola, alla richiesta viene applicata l'azione definita in tale regola. Dopo l'elaborazione di una corrispondenza di questo tipo, le regole con priorità più bassa non vengono elaborate ulteriormente.

Un'applicazione Web distribuita dal gateway applicazione può essere associata a un criterio di WAF a livello globale, a livello di singolo sito o a livello di singolo URI.

Set di regole principali

Il gateway applicazione supporta più set di regole, tra cui CRS 3.2, CRS 3.1 e CRS 3.0. Queste regole proteggono le applicazioni Web da attività dannose. Per ulteriori informazioni, vedere Gruppi di regole e regole DRS e CRS di Web Application Firewall.

Regole personalizzate

Il gateway applicazione supporta anche regole personalizzate, ossia regole che è possibile creare e che vengono valutate per ogni richiesta che passa attraverso WAF. Queste regole hanno una priorità più elevata rispetto alle altre dei set di regole gestiti. Se viene soddisfatto un set di condizioni, viene intrapresa un'azione per consentire o bloccare le richieste. Per altre informazioni sulle regole personalizzate, vedere Regole personalizzate per il gateway applicativo.

L'operatore di corrispondenza geografica è ora disponibile per le regole personalizzate. Per ulteriori informazioni, consulta Regole personalizzate di corrispondenza geografica.

Set di regole di protezione bot

È possibile abilitare un set di regole di protezione del bot gestito per eseguire azioni personalizzate sulle richieste da tutte le categorie di bot.

Sono supportate tre categorie di bot:

Non valido

I bot dannosi sono bot con indirizzi IP dannosi e bot che hanno falsificato le proprie identità. I bot dannosi includono indirizzi IP dannosi che vengono originati dal feed di Intelligence per le minacce Di Microsoft, indicatori IP con attendibilità elevata dei feed di compromissione e reputazione IP. I bot non validi includono anche bot che si identificano come bot validi, ma gli indirizzi IP non appartengono a autori di bot legittimi.

Bene

I bot validi sono agenti utente attendibili. Le regole del bot valide sono suddivise in più categorie per fornire un controllo granulare sulla configurazione dei criteri WAF. Queste categorie includono:

- bot del motore di ricerca verificati (ad esempio Googlebot e Bingbot)

- bot di controllo dei collegamenti convalidati

- bot di social media verificati (ad esempio Facebookbot e LinkedInBot)

- bot di pubblicità verificati

- bot di controllo del contenuto verificati

- bot vari convalidati

Sconosciuto

I bot sconosciuti sono agenti utente senza convalida aggiuntiva. I bot sconosciuti includono anche indirizzi IP dannosi che vengono originati dagli indicatori IP di attendibilità media del feed di Intelligence per le minacce di Microsoft.

La piattaforma WAF gestisce e aggiorna in modo dinamico le firme del bot.

Quando la protezione bot è abilitata, blocca, consente o registra le richieste in ingresso che corrispondono alle regole del bot in base all'azione configurata. Blocca i bot dannosi, consente ricerche per indicizzazione verificate del motore di ricerca, blocca i crawler sconosciuti del motore di ricerca e registra bot sconosciuti per impostazione predefinita. È possibile impostare azioni personalizzate per bloccare, consentire o registrare diversi tipi di bot.

È possibile accedere ai log WAF da un account di archiviazione, un hub eventi, analisi dei log o inviare log a una soluzione partner.

Per ulteriori informazioni sulla protezione bot di Application Gateway, vedere Web Application Firewall nella protezione bot di Application Gateway.

Modalità di WAF

WAF nel gateway applicazione può essere configurato per l'esecuzione nelle due modalità seguenti:

- Modalità di rilevamento: Monitora e registra tutti gli avvisi sulle minacce. Attivare la registrazione diagnostica per il gateway applicazione usando la sezione Diagnostica. È anche necessario assicurarsi che il log di WAF sia selezionato e attivato. Quando viene eseguito in modalità di rilevamento, Web Application Firewall non blocca le richieste in ingresso.

- Modalità di prevenzione: Blocca intrusioni e attacchi rilevati dalle regole. L'autore dell'attacco riceve un'eccezione di "accesso non autorizzato 403" e la connessione viene chiusa. La modalità di prevenzione registra tali attacchi nei log di WAF.

Nota

È consigliabile eseguire un WAF appena distribuito in modalità di rilevamento per un breve periodo di tempo in un ambiente di produzione. In questo modo è possibile ottenere i log del firewall e aggiornare eventuali eccezioni o regole personalizzate prima di passare alla modalità di prevenzione. Aiuta anche a ridurre il verificarsi di traffico bloccato imprevisto.

Motore WAF

Il motore WAF (Web Application Firewall) è il componente che ispeziona il traffico e rileva se una richiesta contiene una firma che indica un potenziale attacco. Quando si utilizza CRS 3.2 o versione successiva, Web Application Firewall esegue il nuovo motore WAF, che offre prestazioni più elevate e un set di funzionalità migliorato. Quando si usano versioni precedenti di CRS, il WAF viene eseguito in un motore precedente. Le nuove funzionalità sono disponibili solo nel nuovo motore WAF di Azure.

Azioni di WAF

È possibile scegliere quale azione viene eseguita quando una richiesta corrisponde a una condizione della regola. Sono supportate le azioni seguenti:

- Consenti: la richiesta passa attraverso il WAF e viene inoltrata al back-end. Nessuna regola con priorità più bassa può bloccare questa richiesta. Le azioni consentite sono applicabili solo al set di regole di Bot Manager e non sono applicabili al set di regole di base.

- Blocca: La richiesta viene bloccata e WAF invia una risposta al client senza inoltrare la richiesta al back-end.

- Log: la richiesta viene registrata nei log WAF e WAF continua a valutare le regole con priorità inferiore.

- Punteggio anomalie: l'azione predefinita per il set di regole CRS in cui il punteggio totale di anomalia viene incrementato quando viene trovata una corrispondenza con una regola con questa azione. L'assegnazione di punteggi di anomalie non è applicabile per il set di regole di Bot Manager.

Modalità di assegnazione di punteggi di anomalia

OWASP ha due modalità per decidere se bloccare il traffico: modalità tradizionale e modalità di assegnazione dei punteggi anomalie.

In modalità tradizionale, il traffico che corrisponde a qualsiasi regola viene considerato in modo indipendente da qualsiasi altra regola corrispondente. Questa modalità è facile da comprendere. Ma la mancanza di informazioni sul numero di regole che corrispondono a una specifica richiesta costituisce una limitazione. Per questo motivo, è stata introdotta la modalità di assegnazione di punteggi di anomalia. Si tratta dell'impostazione predefinita per OWASP 3.x.

In questa modalità, il traffico che corrisponde a qualsiasi regola non viene immediatamente bloccato se il firewall è in modalità di prevenzione. Le regole hanno una certa gravità: Critico, Errore, Attenzione o Avviso. Questo livello determina un valore numerico per la richiesta, ossia il punteggio di anomalia. Ad esempio, una regola di tipo avviso aggiunge 3 al punteggio. Una regola di livello critico aggiunge 5.

| Gravità | Valore |

|---|---|

| Critico | 5 |

| Errore | 4 |

| Avviso | 3 |

| Preavviso | 2 |

Per bloccare il traffico, il punteggio di anomalia deve raggiungere la soglia 5. Pertanto, una singola corrispondenza della regola critica è sufficiente per il WAF del Gateway Applicazione di bloccare una richiesta in modalità prevenzione. Invece una singola corrispondenza con una regola di tipo avviso si limita a incrementare di 3 il punteggio di anomalia, quindi non è sufficiente per bloccare il traffico.

Nota

Il messaggio registrato quando una regola WAF corrisponde al traffico include il valore dell'azione "Corrispondente". Se il punteggio totale di anomalia di tutte le regole corrispondenti è 5 o maggiore e i criteri WAF sono in esecuzione in modalità di prevenzione, la richiesta attiva una regola di anomalia obbligatoria con il valore di azione Bloccato e la richiesta viene arrestata. Tuttavia, se i criteri WAF sono in esecuzione in modalità di rilevamento, la richiesta attiva il valore dell'azione Rilevato e la richiesta viene registrata e passata al back-end. Per altre informazioni, vedere Risolvere i problemi di Web application firewall (WAF) per il gateway applicazione di Azure.

Impostazione

È possibile configurare e distribuire tutti i criteri WAF usando il portale di Azure, le API REST, i modelli di Azure Resource Manager e Azure PowerShell. È anche possibile configurare e gestire i criteri di Azure WAF su larga scala usando l'integrazione di Firewall Manager. Per altre informazioni, vedere Configurare i criteri WAF usando Gestione firewall di Azure.

Monitoraggio di WAF

Il monitoraggio dell'integrità del gateway delle applicazioni è importante e può essere ottenuto integrando il WAF e le applicazioni che protegge con Microsoft Defender per il Cloud, Azure Monitor e i log di Azure Monitor.

Monitoraggio di Azure

I log del gateway di applicazione sono integrati con Monitoraggio di Azure e consentono di tenere traccia delle informazioni di diagnostica, inclusi gli avvisi e i log WAF. È possibile accedere a questa funzionalità nella scheda Diagnostica della risorsa gateway applicazione nel portale di Azure o direttamente tramite Monitoraggio di Azure. Per ulteriori informazioni sull'abilitazione dei log, vedere Log di diagnostica per Application Gateway.

Microsoft Defender for Cloud

Defender per il Cloud consente di prevenire, rilevare e rispondere alle minacce. Offre maggiore visibilità e controllo sulla sicurezza delle risorse di Azure. Il gateway applicazione è integrato con Defender per il cloud. Defender per il Cloud analizza l'ambiente per rilevare applicazioni Web non protette. e può consigliare a WAF nel gateway applicazione di proteggere queste risorse vulnerabili. I firewall vengono creati direttamente da Defender per il cloud. Queste istanze WAF sono integrate con Defender per il cloud. Inviano avvisi e informazioni sull'integrità a Defender per il Cloud per la creazione di report.

Microsoft Sentinel

Microsoft Sentinel è una soluzione scalabile, nativa del cloud, per la gestione degli eventi di informazioni di sicurezza (SIEM) e per la risposta automatizzata all'orchestrazione della sicurezza (SOAR). Microsoft Sentinel fornisce funzionalità intelligenti di analisi sicurezza e intelligence sulle minacce per l'azienda, offrendo un'unica soluzione per il rilevamento degli avvisi, la visibilità delle minacce, la ricerca proattiva e la risposta alle minacce.

Con la cartella di lavoro predefinita per gli eventi del firewall di Azure WAF, è possibile ottenere una panoramica degli eventi di sicurezza nel WAF, inclusi gli eventi, le regole corrispondenti e bloccate e tutte le altre attività del firewall registrate.

Cartella di lavoro di Monitoraggio di Azure per WAF

La cartella di lavoro di Monitoraggio di Azure per WAF consente la visualizzazione personalizzata degli eventi WAF rilevanti per la sicurezza in diversi pannelli filtrabili. Funziona con tutti i tipi di WAF, tra cui Application Gateway, Front Door e CDN, e può essere filtrato in base al tipo di WAF o a un'istanza WAF specifica. Importarla tramite un modello di Resource Manager o un modello di raccolta. Per distribuire questa cartella di lavoro, vedere Cartella di lavoro di WAF.

Registrazione

WAF nel gateway applicazione fornisce report dettagliati su ogni minaccia rilevata. La registrazione è integrata con i log di Diagnostica di Azure. Gli avvisi vengono registrati in formato JSON. Questi log possono essere integrati con i log di Monitoraggio di Azure.

{

"resourceId": "/SUBSCRIPTIONS/{subscriptionId}/RESOURCEGROUPS/{resourceGroupId}/PROVIDERS/MICROSOFT.NETWORK/APPLICATIONGATEWAYS/{appGatewayName}",

"operationName": "ApplicationGatewayFirewall",

"time": "2017-03-20T15:52:09.1494499Z",

"category": "ApplicationGatewayFirewallLog",

"properties": {

{

"instanceId": "ApplicationGatewayRole_IN_0",

"clientIp": "203.0.113.145",

"clientPort": "0",

"requestUri": "/",

"ruleSetType": "OWASP",

"ruleSetVersion": "3.0",

"ruleId": "920350",

"ruleGroup": "920-PROTOCOL-ENFORCEMENT",

"message": "Host header is a numeric IP address",

"action": "Matched",

"site": "Global",

"details": {

"message": "Warning. Pattern match \"^[\\\\d.:]+$\" at REQUEST_HEADERS:Host ....",

"data": "127.0.0.1",

"file": "rules/REQUEST-920-PROTOCOL-ENFORCEMENT.conf",

"line": "791"

},

"hostname": "127.0.0.1",

"transactionId": "16861477007022634343"

"policyId": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourceGroups/drewRG/providers/Microsoft.Network/ApplicationGatewayWebApplicationFirewallPolicies/globalWafPolicy",

"policyScope": "Global",

"policyScopeName": " Global "

}

}

}

Prezzi dello SKU WAF del gateway applicazione

I modelli di determinazione dei prezzi sono diversi per gli SKU WAF_v1 e WAF_v2. Per altre informazioni, vedere prezzi del gateway applicativo.

Novità

Per informazioni sulle novità di Azure web application firewall, vedere aggiornamenti di Azure.

Contenuti correlati

- Altre informazioni sulle regole gestite di WAF

- Altre informazioni sulle regole personalizzate

- Informazioni su Web Application Firewall in Frontdoor di Azure

- Scopri di più sulla sicurezza di rete di Azure