Usare le identità gestite per accedere ai certificati di Azure Key Vault

Un'identità gestita generata da Microsoft Entra ID consente all'istanza di Frontdoor di Azure di accedere in modo semplice e sicuro ad altre risorse protette di Microsoft Entra, ad esempio Azure Key Vault. Azure gestisce la risorsa di identità, quindi non è necessario creare o ruotare segreti. Per altre informazioni sulle identità gestite, vedere Informazioni sulle identità gestite per le risorse di Azure.

Dopo aver abilitato l'identità gestita per Frontdoor di Azure e aver concesso le autorizzazioni appropriate per accedere ad Azure Key Vault, Frontdoor usa solo l'identità gestita per accedere ai certificati. Se non si aggiunge l'autorizzazione per l'identità gestita all'insieme di credenziali delle chiavi, l'aggiunta automatica del certificato personalizzato e l'aggiunta di nuovi certificati non riesce senza autorizzazioni per Key Vault. Se si disabilita l'identità gestita, Frontdoor di Azure esegue il fallback all'uso dell'app Microsoft Entra configurata originale. Questa soluzione non è consigliata e verrà ritirata in futuro.

È possibile concedere due tipi di identità a un profilo frontdoor di Azure:

Un'identità assegnata dal sistema viene associata al servizio e viene eliminata in caso di eliminazione. Il servizio può avere una sola identità assegnata dal sistema.

Un'identità assegnata dall'utente è una risorsa di Azure autonoma che può essere assegnata al servizio. Il servizio può avere più identità assegnate dall'utente.

Le identità gestite sono specifiche del tenant di Microsoft Entra in cui è ospitata la sottoscrizione di Azure. Non vengono aggiornati se una sottoscrizione viene spostata in una directory diversa. Se una sottoscrizione viene spostata, è necessario ricreare e riconfigurare l'identità.

È anche possibile configurare l'accesso ad Azure Key Vault usando il controllo degli accessi in base al ruolo o i criteri di accesso.

Prerequisiti

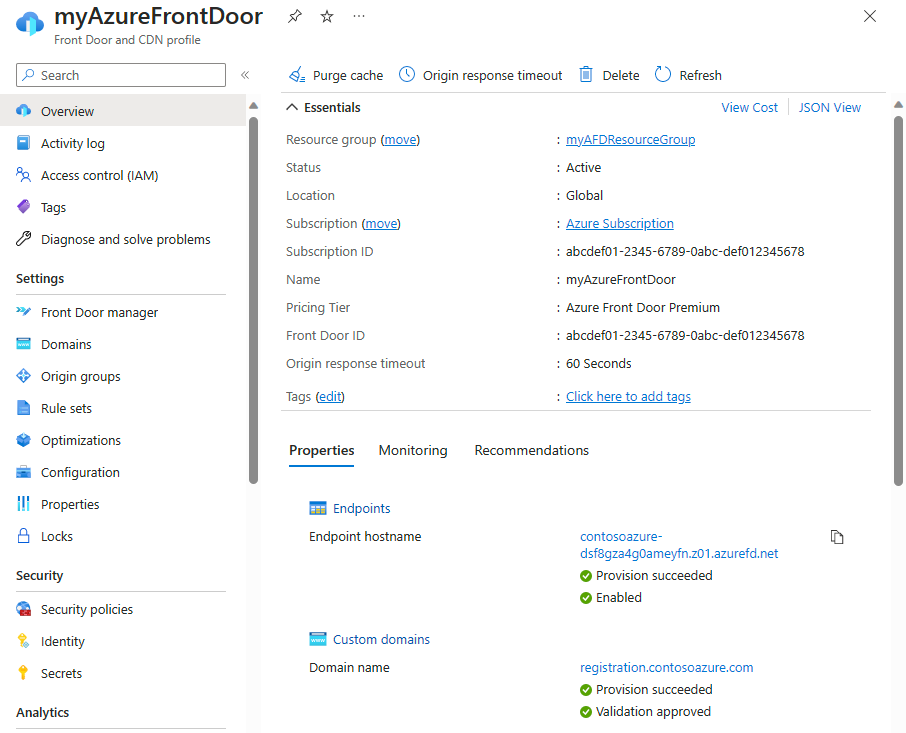

Prima di configurare l'identità gestita per Frontdoor di Azure, è necessario creare un profilo Frontdoor di Azure Standard o Premium. Per creare un nuovo profilo frontdoor, vedere Creare una frontdoor di Azure.

Abilitare l'identità gestita

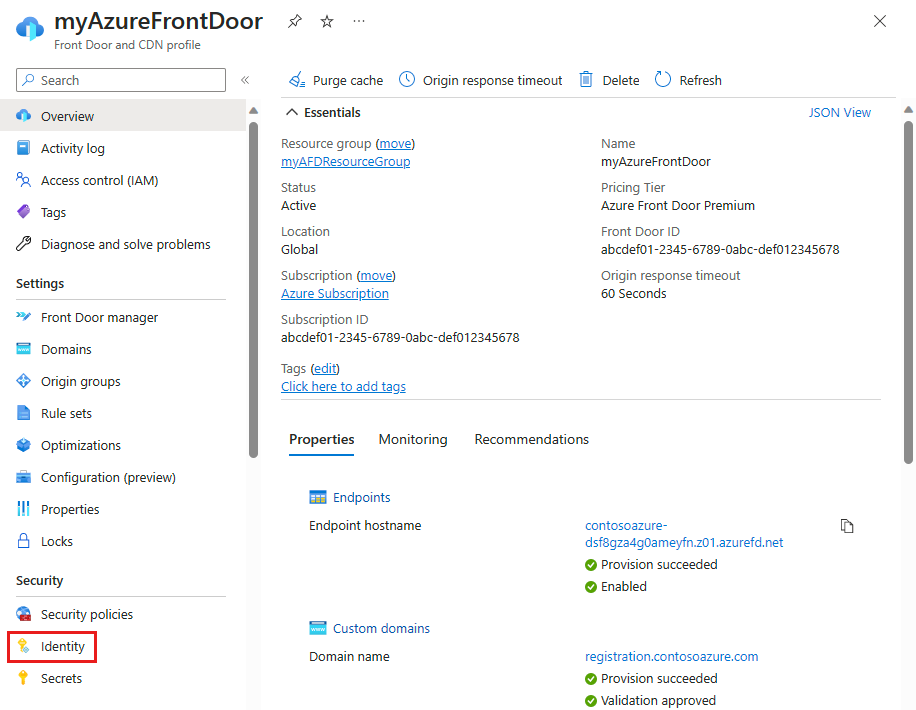

Passare a un profilo frontdoor di Azure esistente. Selezionare Identity from (Identità ) in Security (Sicurezza ) nel riquadro del menu a sinistra.

Selezionare un'identità gestita assegnata dal sistema o assegnata dall'utente .

Assegnata dal sistema: viene creata un'identità gestita per il ciclo di vita del profilo frontdoor di Azure e viene usata per accedere ad Azure Key Vault.

Assegnata dall'utente : una risorsa di identità gestita autonoma viene usata per eseguire l'autenticazione in Azure Key Vault e ha un proprio ciclo di vita.

Assegnata dal sistema

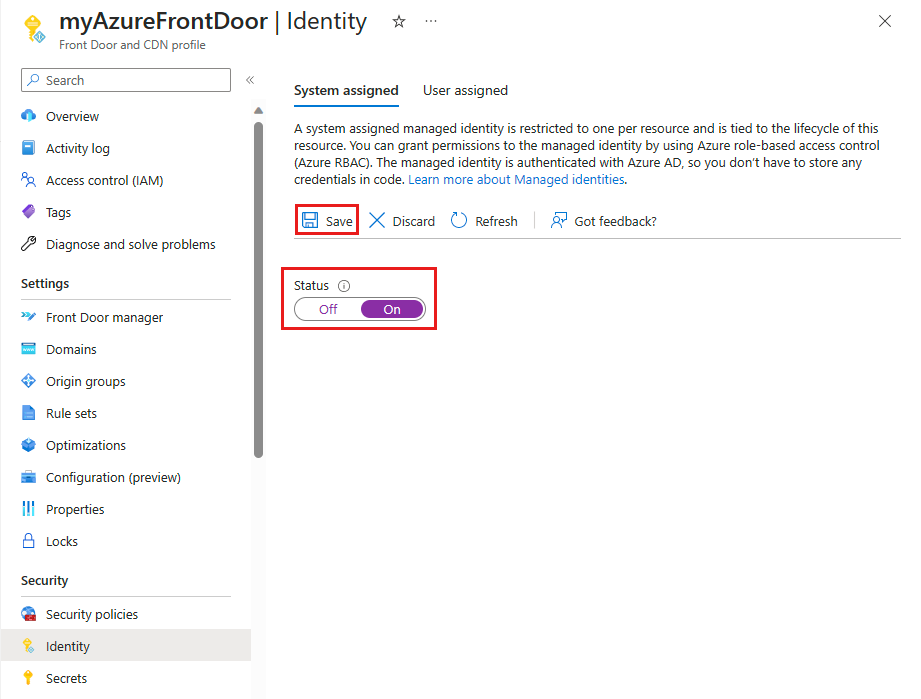

Impostare Stato su Sì e quindi selezionare Salva.

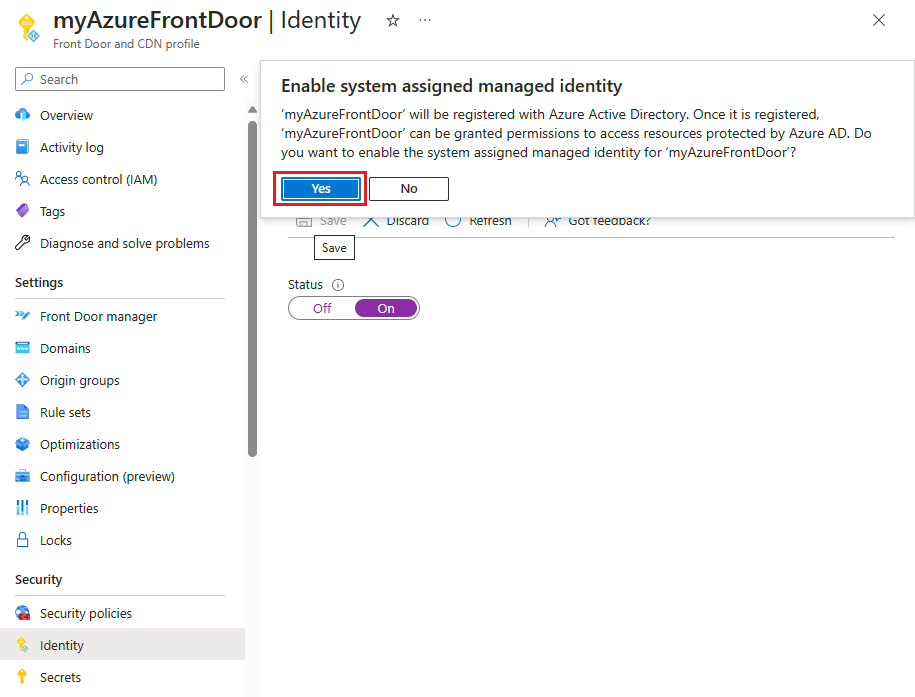

Viene visualizzato un messaggio per confermare che si vuole creare un'identità gestita dal sistema per il profilo frontdoor. Seleziona Sì per confermare.

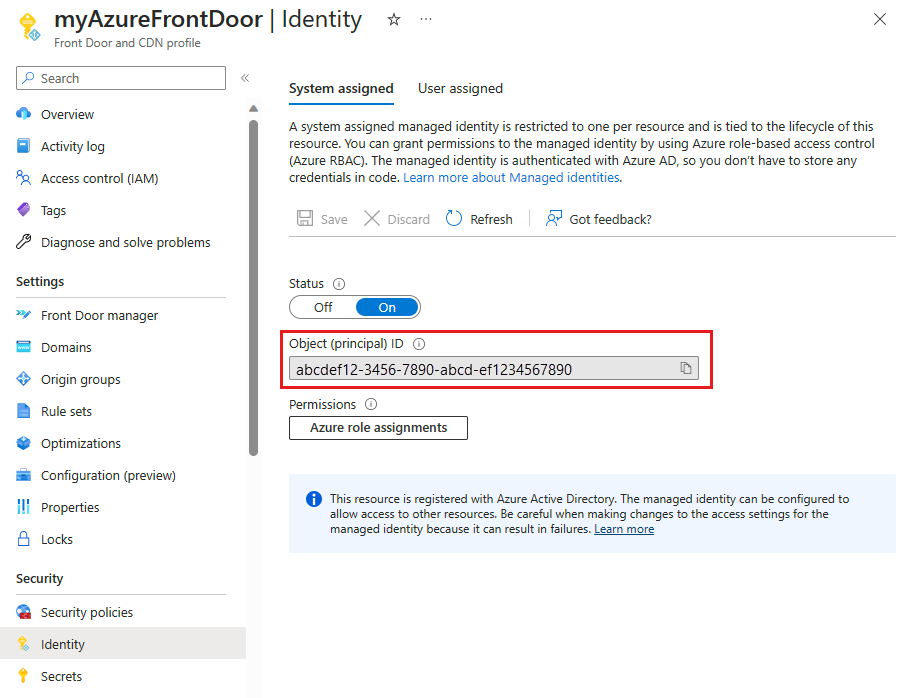

Dopo aver creato e registrato l'identità gestita assegnata dal sistema con Microsoft Entra ID, è possibile usare l'ID oggetto (entità) per concedere l'accesso di Frontdoor di Azure all'insieme di credenziali delle chiavi di Azure.

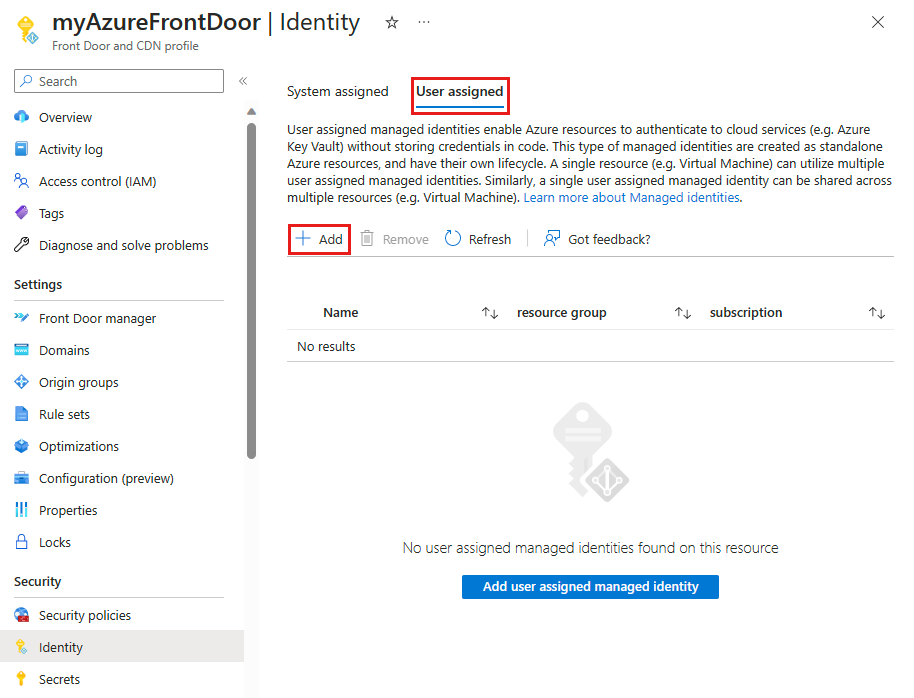

Assegnata dall'utente

È necessario avere già creato un'identità gestita dall'utente. Per creare una nuova identità, vedere Creare un'identità gestita assegnata dall'utente.

Nella scheda Assegnata dall'utente selezionare + Aggiungi per aggiungere un'identità gestita assegnata dall'utente.

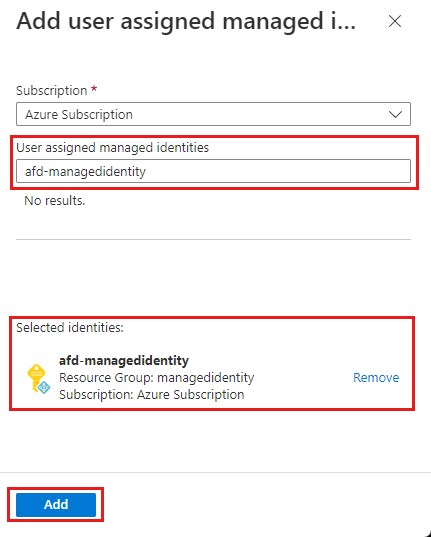

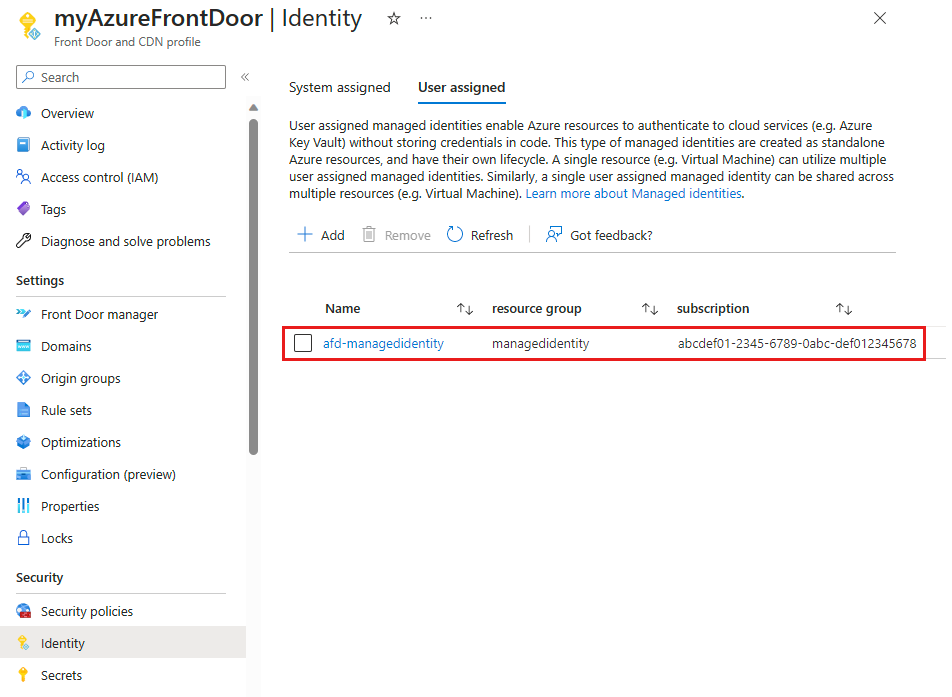

Cercare e selezionare l'identità assegnata dall'utente. Selezionare quindi Aggiungi per aggiungere l'identità gestita dall'utente al profilo frontdoor di Azure.

Nel profilo frontdoor di Azure viene visualizzato il nome dell'identità gestita assegnata dall'utente selezionato.

Configurare l'accesso a Key Vault

- Controllo degli accessi in base al ruolo: concedere l'accesso frontdoor di Azure all'insieme di credenziali delle chiavi di Azure con un controllo di accesso con granularità fine con Azure Resource Manager.

- Criteri di accesso: controllo di accesso nativo di Azure Key Vault per concedere l'accesso di Frontdoor di Azure all'insieme di credenziali delle chiavi di Azure.

Per altre informazioni, vedere Controllo degli accessi in base al ruolo di Azure e criteri di accesso.

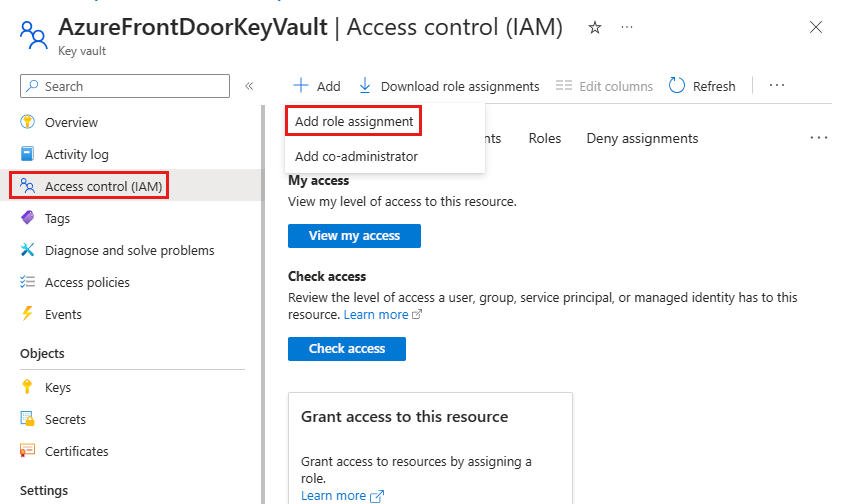

Controllo degli accessi in base al ruolo

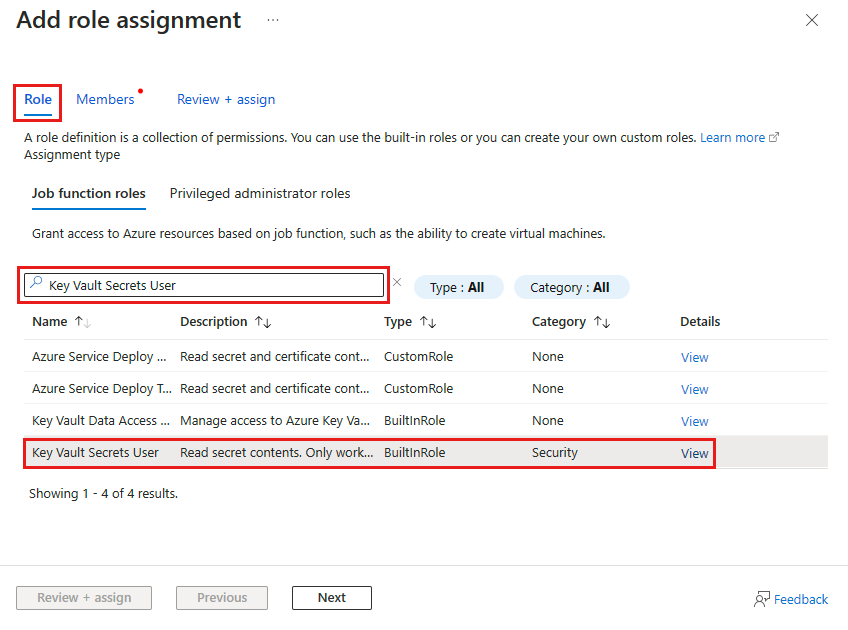

Passare ad Azure Key Vault. Selezionare Controllo di accesso (IAM) in Impostazioni e quindi selezionare + Aggiungi. Selezionare Aggiungi assegnazione di ruolo dal menu a discesa.

Nella pagina Aggiungi assegnazione di ruolo cercare Key Vault Secret User nella casella di ricerca. Selezionare quindi Key Vault Secret User nei risultati della ricerca.

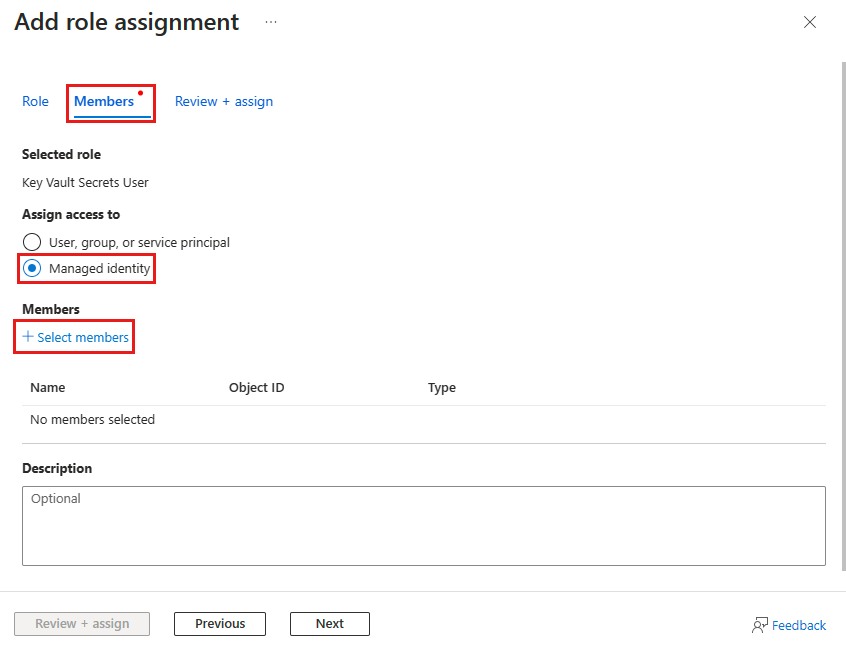

Selezionare la scheda Membri e quindi selezionare Identità gestita. Selezionare + Selezionare i membri per aggiungere l'identità gestita all'assegnazione di ruolo.

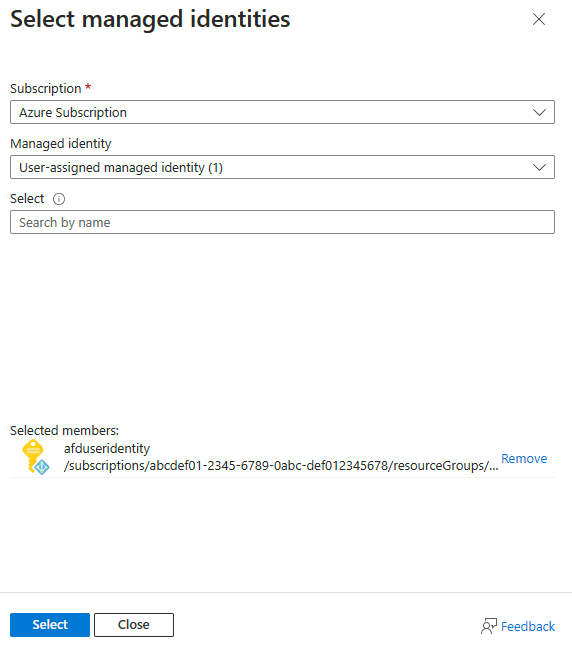

Selezionare l'identità gestita assegnata dal sistema o assegnata dall'utente associata alla frontdoor di Azure e quindi selezionare Seleziona per aggiungere l'identità gestita all'assegnazione di ruolo.

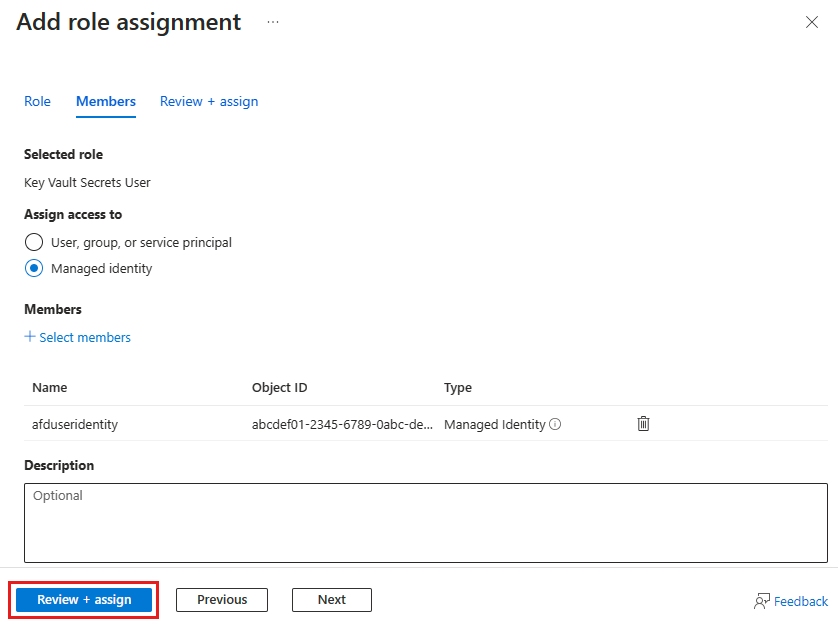

Selezionare Rivedi e assegna per configurare l'assegnazione di ruolo.

Criteri di accesso

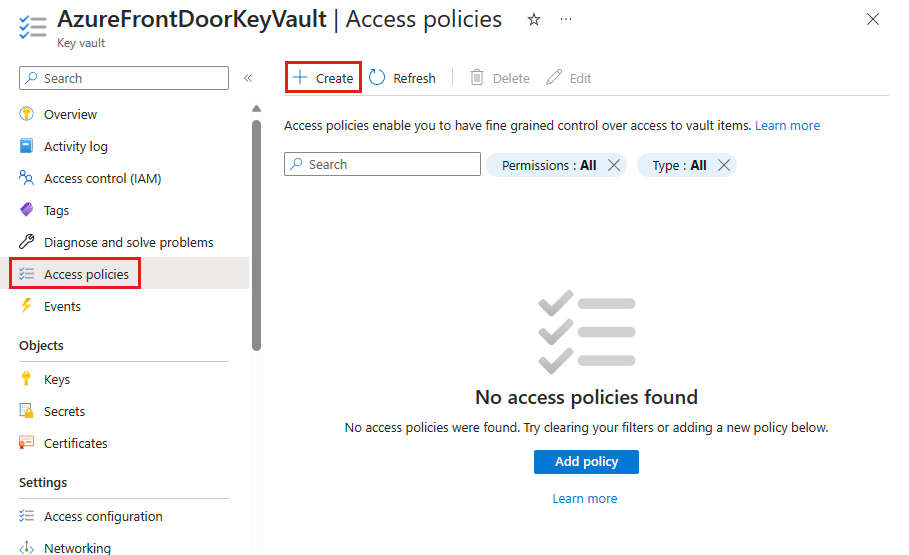

Passare ad Azure Key Vault. Selezionare Criteri di accesso in Impostazioni e quindi + Crea.

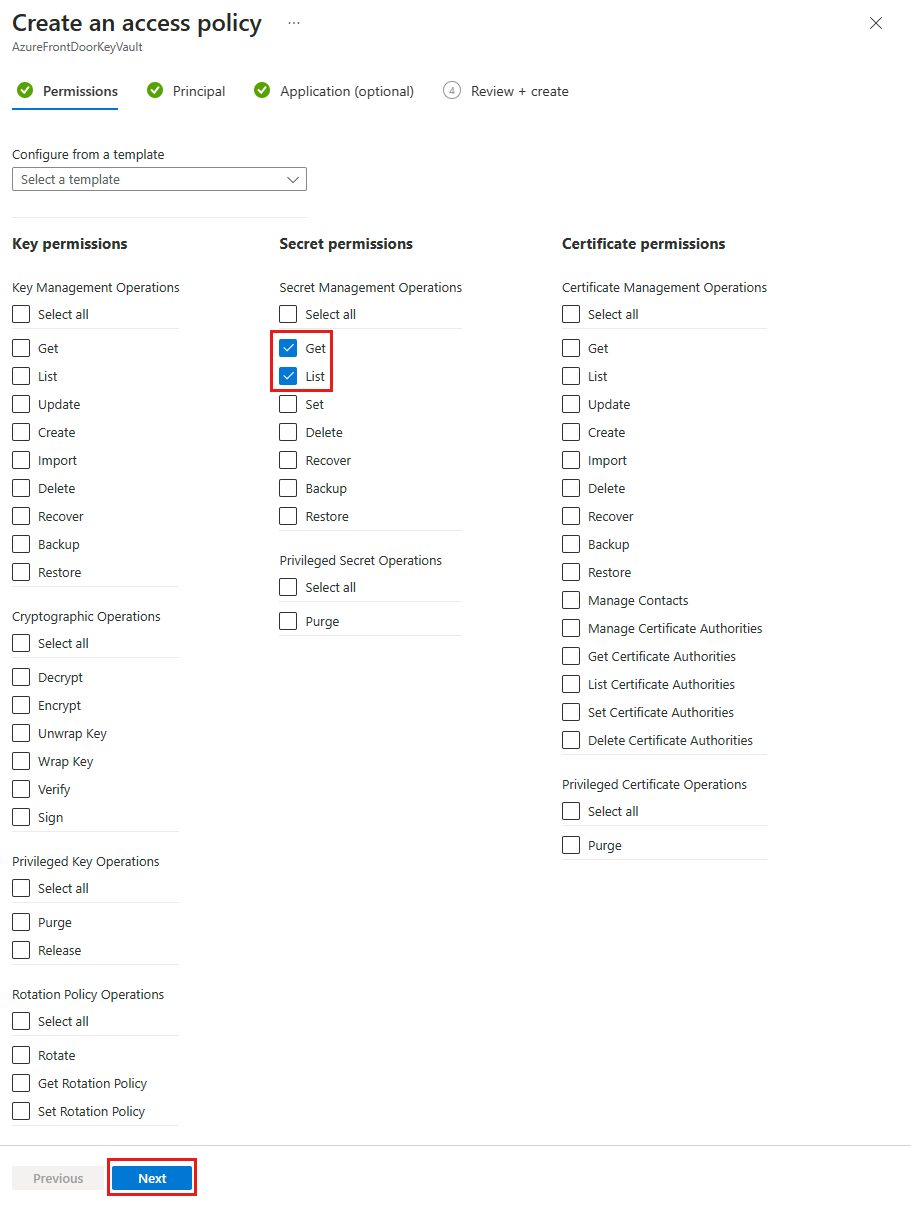

Nella scheda Autorizzazioni della pagina Crea criteri di accesso selezionare Elenco e Ottieni in Autorizzazioni segrete. Selezionare quindi Avanti per configurare la scheda principale.

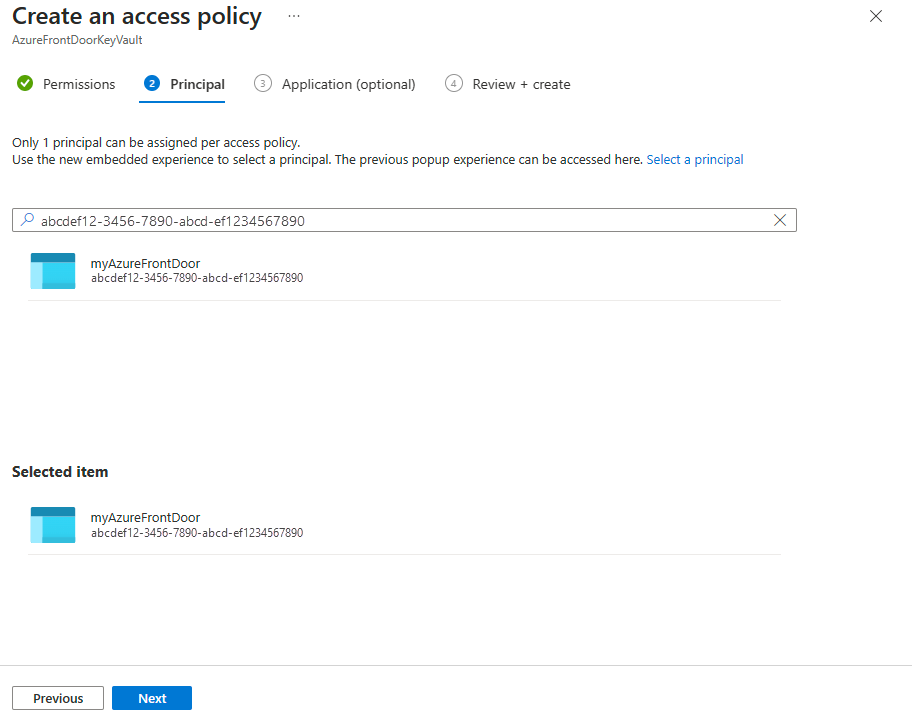

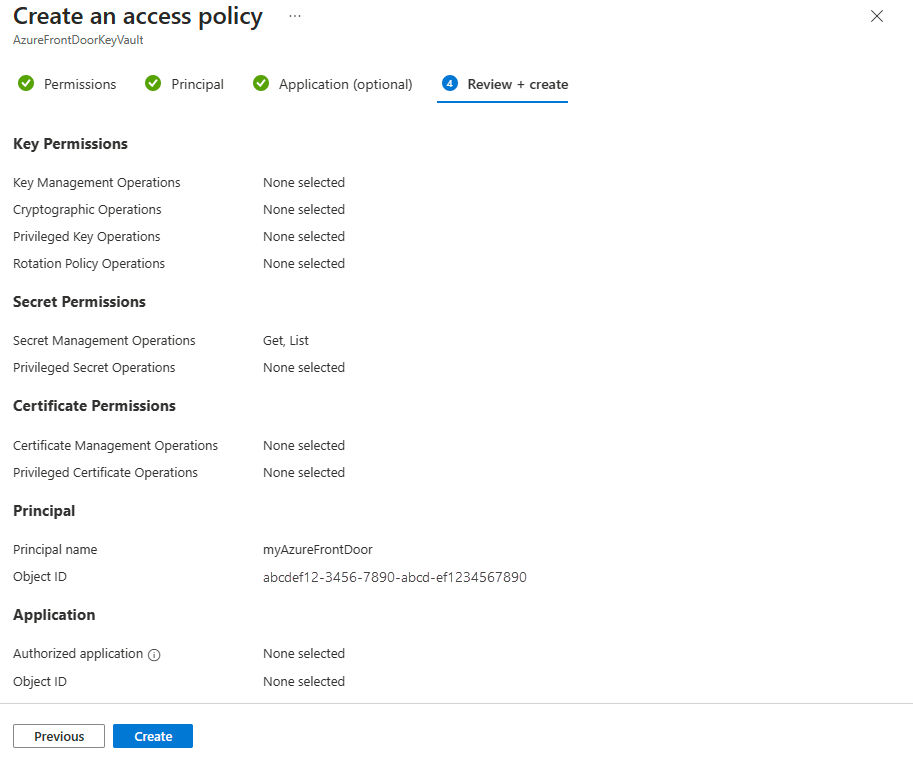

Nella scheda Entità incollare l'ID dell'oggetto (entità) se si usa un'identità gestita dal sistema o immettere un nome se si usa un'identità gestita assegnata dall'utente. Selezionare quindi rivedi e crea scheda. La scheda Applicazione viene ignorata perché Frontdoor di Azure viene già selezionato automaticamente.

Esaminare le impostazioni dei criteri di accesso e quindi selezionare Crea per configurare i criteri di accesso.

Verifica dell'accesso

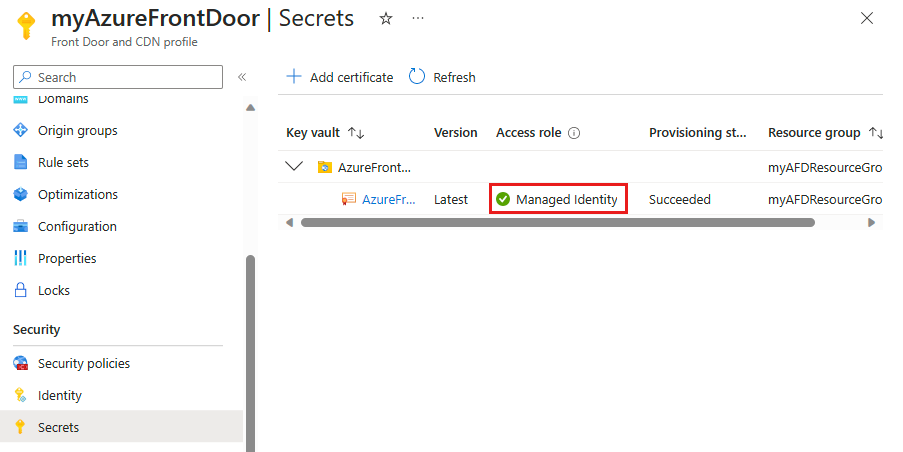

Passare al profilo frontdoor di Azure abilitato per l'identità gestita e selezionare Segreti in Sicurezza.

Verificare che l'identità gestita venga visualizzata nella colonna Ruolo di accesso per il certificato usato in Frontdoor. Se si configura l'identità gestita per la prima volta, è necessario aggiungere un certificato a Frontdoor per visualizzare questa colonna.

Passaggi successivi

- Altre informazioni sulla crittografia TLS end-to-end.

- Informazioni su come configurare HTTPS in un dominio personalizzato di Frontdoor di Azure.

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per