Nota

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare ad accedere o modificare le directory.

L'accesso a questa pagina richiede l'autorizzazione. È possibile provare a modificare le directory.

Nota

Si sta cercando Microsoft Information Protection? Il client di etichettatura unificata di Azure Information Protection è attualmente in modalità di manutenzione. È consigliabile abilitare l'etichettatura predefinita di Microsoft Information Protection per le applicazioni di Office 365. Ulteriori informazioni.

Questo articolo descrive come usare la soluzione di controllo di Microsoft Purview per visualizzare gli eventi di controllo generati dal client di etichettatura unificata di Azure Information Protection. Gli eventi di controllo generati nel log di controllo unificato di Microsoft 365 per la creazione di report centrali sono visualizzabili in Esplora attività, che consente di tenere traccia dell'adozione delle etichette che classificano e proteggono i dati dell'organizzazione.

Audit consente di eseguire i passaggi seguenti:

- Aggregare i dati dai client di Azure Information Protection, dagli scanner di Azure Information Protection e dalle app Microsoft Defender per il cloud.

- Visualizzare gli eventi di controllo nel log di controllo unificato di Microsoft 365 e nel log attività di Office 365 per l'organizzazione.

- Eseguire query, visualizzare e rilevare gli eventi di controllo in Esplora attività con un'interfaccia grafica nel portale di conformità.

Eventi di controllo dal log di controllo unificato di Microsoft 365

Il client di etichettatura unificata AIP include il componente aggiuntivo per Office, lo scanner, il visualizzatore per Windows, il client PowerShell e l'estensione shell Classify-and-Protect per Windows. Tutti questi componenti generano eventi di controllo che vengono visualizzati nei log attività di Office 365 e possono essere sottoposti a query usando l'API Attività di gestione di Office 365.

Gli eventi di controllo consentono a un amministratore di:

- Monitorare documenti e messaggi di posta elettronica protetti e etichettati nell'organizzazione.

- Monitorare l'accesso degli utenti a documenti e messaggi di posta elettronica etichettati e tenere traccia delle modifiche alla classificazione dei documenti.

Schema eventi del log di controllo unificato di Microsoft 365

I cinque eventi (chiamati anche "AuditLogRecordType") specifici di AIP elencati di seguito e altri dettagli su ognuno sono disponibili all'interno delle informazioni di riferimento sulle API.

| Valore | Nome del membro | Descrizione |

|---|---|---|

| 93 | AipDiscover | Eventi dello scanner di Azure Information Protection (AIP). |

| 94 | AipSensitivityLabelAction | Eventi di etichetta di riservatezza AIP. |

| 95 | AipProtectionAction | Eventi di protezione AIP. |

| 96 | AipFileDeleted | Eventi di eliminazione file AIP. |

| 97 | AipHeartBeat | Eventi heartbeat AIP. |

Queste informazioni sono accessibili nel log di controllo unificato di Microsoft 365 per l'organizzazione e possono essere visualizzate in Esplora attività.

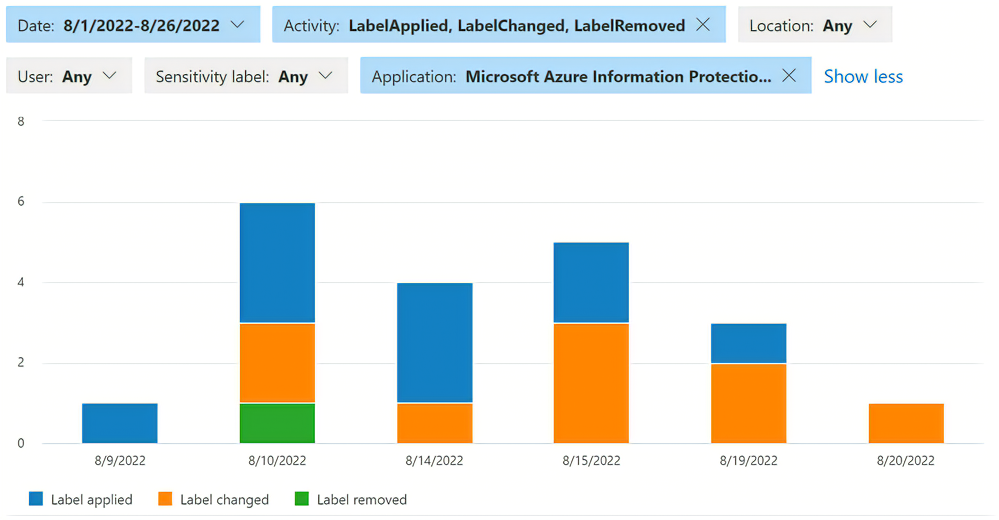

Eseguire query sugli eventi di controllo in Esplora attività

Esplora attività nel Portale di conformità di Microsoft Purview è un'interfaccia grafica per visualizzare gli eventi di controllo generati nel log di controllo unificato di Microsoft 365. Un amministratore del tenant può usare query predefinite per determinare se i criteri e i controlli implementati dall'organizzazione sono efficaci. Con un massimo di 30 giorni di dati disponibili, un amministratore può impostare filtri e vedere chiaramente quando e come vengono gestiti i dati sensibili all'interno dell'organizzazione.

Per visualizzare l'attività specifica di AIP, un amministratore può iniziare con i filtri seguenti:

- Tipo di attività:

- Etichetta applicata

- Etichetta modificata

- Etichetta rimossa

- File etichetta letto

- Applicazione:

- Componente aggiuntivo Word di Microsoft Azure Information Protection

- Componente aggiuntivo Di Microsoft Azure Information Protection per Excel

- Componente aggiuntivo PowerPoint di Microsoft Azure Information Protection

- Componente aggiuntivo di Microsoft Azure Information Protection per Outlook

Un amministratore potrebbe non visualizzare tutte le opzioni nel filtro o visualizzare altre informazioni; I valori del filtro dipendono dalle attività acquisite per il tenant. Per altre informazioni su Esplora attività, vedere:

Informazioni raccolte e inviate a Microsoft Purview dal client di etichettatura unificata AIP

Per generare questi report, gli endpoint inviano i tipi di informazioni seguenti al log di controllo unificato di Microsoft 365:

Azione etichetta. Ad esempio, impostare un'etichetta, modificare un'etichetta, aggiungere o rimuovere la protezione, le etichette automatiche e consigliate.

Nome dell'etichetta prima e dopo l'azione etichetta.

ID tenant dell'organizzazione.

ID utente (indirizzo di posta elettronica o UPN).

Nome del dispositivo dell'utente.

Indirizzo IP del dispositivo dell'utente.

Nome del processo pertinente, ad esempio outlook o msip.app.

Nome dell'applicazione che ha eseguito l'etichettatura, ad esempio Outlook o Esplora file

Per i documenti: percorso del file e nome file dei documenti etichettati.

Per i messaggi di posta elettronica: l'oggetto e il mittente di posta elettronica per i messaggi di posta elettronica etichettati.

Tipi di informazioni riservate (predefiniti e personalizzati) rilevati nel contenuto.

Versione client di Azure Information Protection.

Versione del sistema operativo client.

Impedire ai client AIP di inviare dati di controllo

Per impedire al client di etichettatura unificata di Azure Information Protection di inviare dati di controllo, configurare un'impostazione avanzata dei criteri di etichetta.

Corrispondenze di contenuto per un'analisi più approfondita

Azure Information Protection consente di raccogliere e archiviare i dati effettivi identificati come un tipo di informazioni sensibili (predefinito o personalizzato). Ad esempio, questo può includere numeri di carta di credito trovati, nonché numeri di previdenza sociale, numeri di passaporto e numeri di conto bancario. Le corrispondenze di contenuto vengono visualizzate quando si seleziona una voce dai log attività e si visualizzano i dettagli attività.

Per impostazione predefinita, i client Di Azure Information Protection non inviano corrispondenze di contenuto. Per modificare questo comportamento in modo che vengano inviate corrispondenze al contenuto, configurare un'impostazione avanzata in un criterio di etichetta.

Prerequisiti

Gli eventi di controllo sono abilitati per impostazione predefinita per l'organizzazione. Per visualizzare gli eventi di controllo in Microsoft Purview, esaminare i requisiti di licenza per le soluzioni Basic e Audit (Premium).

Passaggi successivi

Dopo aver esaminato le informazioni nei report, è possibile ottenere altre informazioni su come configurare la soluzione di controllo di Microsoft Purview per l'organizzazione.

- Informazioni su come esportare gli eventi di controllo dal log di controllo unificato di Microsoft 365 a un'area di lavoro Log Analytics di Azure con Esportazione di controllo AIP in GitHub.

- Leggere la guida Amministrazione per il controllo e la creazione di report per il client di etichettatura unificata AIP per un approfondimento sulla soluzione di controllo di Microsoft Purview.

- Esaminare la documentazione relativa ai log di utilizzo della protezione per l'accesso ai file e gli eventi negati generati dal servizio Rights Management. Questi eventi vengono gestiti separatamente dagli eventi generati dal client di etichettatura unificata di Azure Information Protection.

- Fare riferimento alla documentazione di Microsoft 365 sulle etichette di riservatezza per informazioni su come apportare modifiche ai criteri di etichettatura nel portale di conformità.